Nutzung des Citrix Analytics SIEM-Datenmodells für Bedrohungsanalyse und Datenkorrelation

Dieser Artikel erläutert die Entitäts-Datenbeziehung, die durch die an die SIEM-Umgebung eines Kunden gesendeten Ereignisse dargestellt wird. Zur Veranschaulichung nehmen wir ein Beispiel für ein Threat-Hunting-Szenario, bei dem die Attribute – Client-IP und Betriebssystem – die Schwerpunkte bilden. Die folgenden Methoden zur Korrelation dieser Attribute mit dem Benutzer werden besprochen:

- Verwendung von Erkenntnissen aus benutzerdefinierten Risikoindikatoren

- Verwendung von Datenquellenereignissen

Splunk ist die SIEM-Umgebung, die im folgenden Beispiel vorgestellt wird. Eine ähnliche Datenkorrelation kann auch in Sentinel mithilfe einer Workbook-Vorlage von Citrix Analytics durchgeführt werden. Um dies weiter zu untersuchen, siehe Citrix Analytics-Workbook für Microsoft Sentinel.

Erkenntnisse aus benutzerdefinierten Risikoindikatoren

Wie unter Citrix Analytics-Datenexportformat für SIEM erwähnt, sind Indikatorzusammenfassungen und Ereignisdetails Teil des Standard-Datensatzes für Risikoerkenntnisse. Für den Indikator-Datensatz von Citrix Virtual Apps and Desktops werden Client-IP und Betriebssystem standardmäßig exportiert. Wenn ein Administrator daher einen benutzerdefinierten Indikator mit oder ohne die Bedingung, die diese Felder enthält, einrichtet, würden die genannten Datenpunkte in Ihre Splunk-Umgebung fließen.

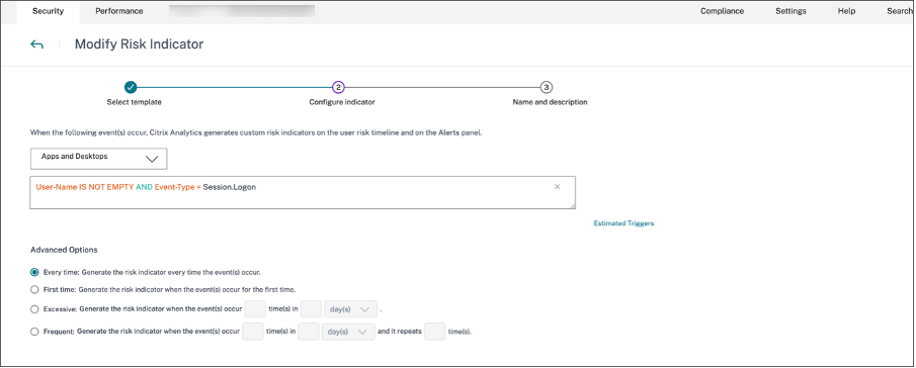

Einrichten eines benutzerdefinierten Risikoindikators in Citrix Analytics

-

Navigieren Sie zu Citrix Analytics for Security™ Dashboard > Benutzerdefinierte Risikoindikatoren > Indikator erstellen. Sie können einen benutzerdefinierten Risikoindikator mit jeder Bedingung erstellen, die Sie bei der Überwachung des Benutzerverhaltens unterstützt. Nachdem Sie den benutzerdefinierten Indikator eingerichtet haben, sind alle Benutzer, die die zugehörige Bedingung auslösen, in Ihrer Splunk-Umgebung sichtbar.

-

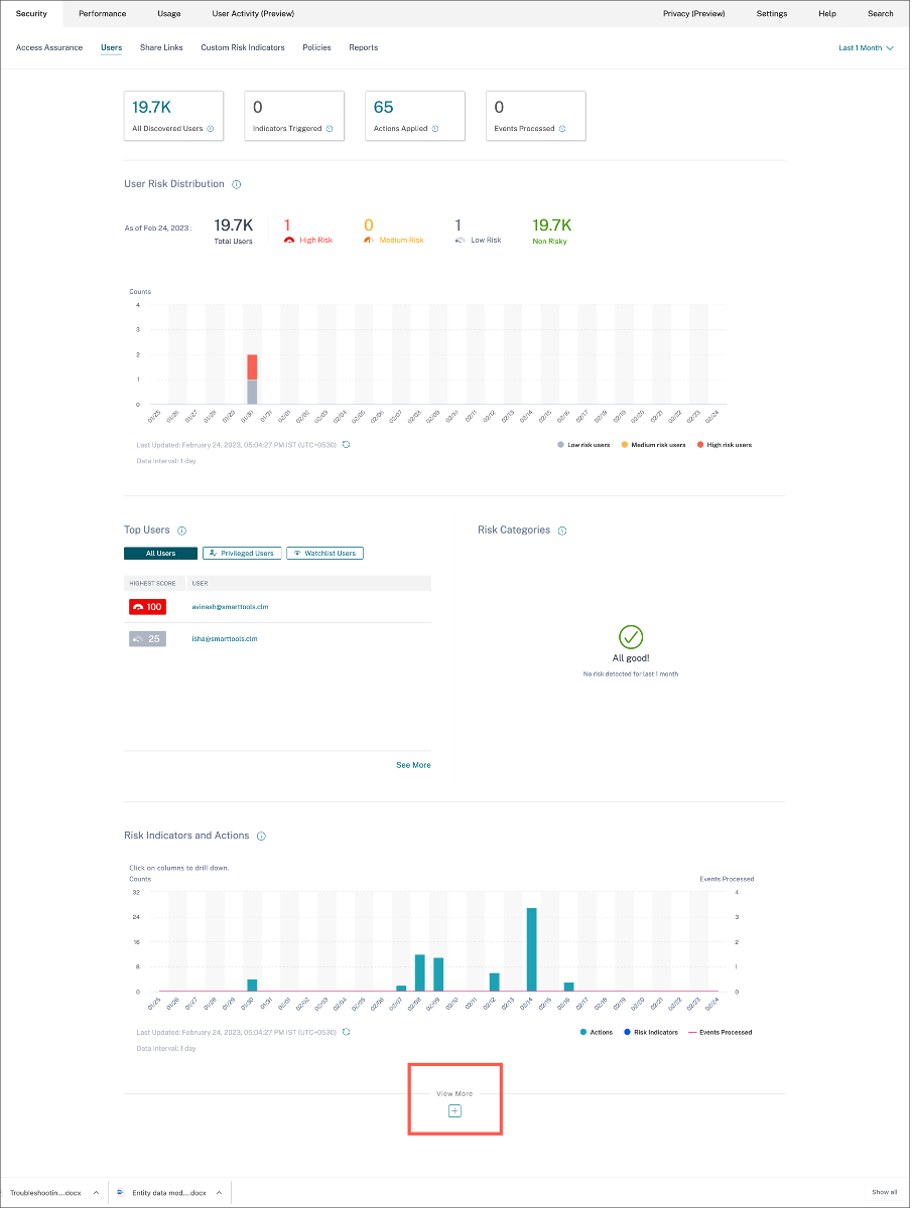

Um die Vorkommen des erstellten Risikoindikators in Citrix Analytics for Security anzuzeigen, navigieren Sie zu Sicherheit > Benutzer. Scrollen Sie zum Ende der Seite und klicken Sie auf das Pluszeichen (+).

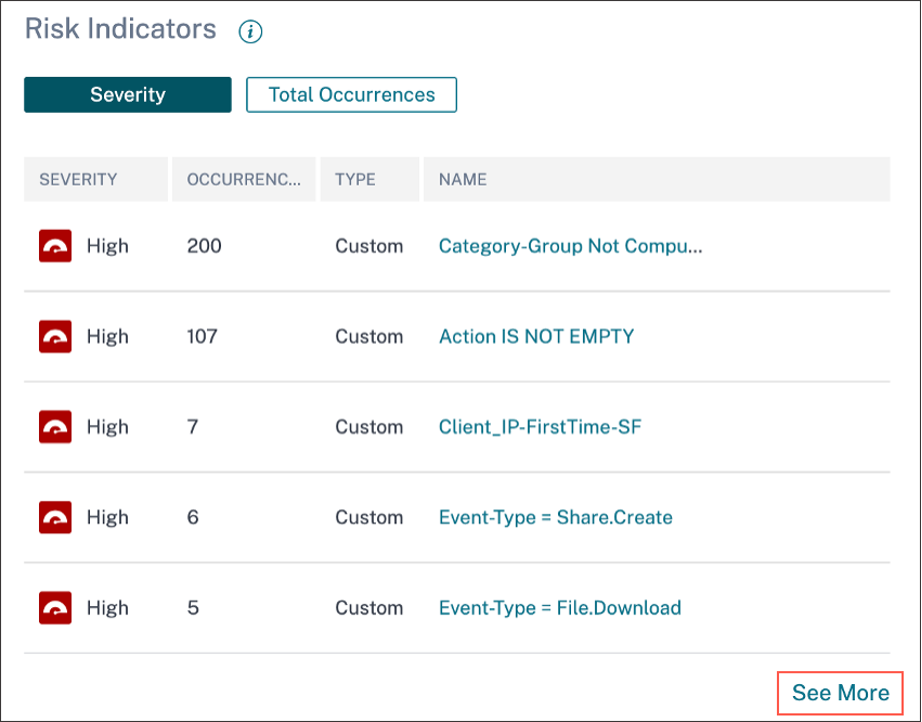

Die Karte „Risikoindikatoren“ wird angezeigt. Sie können die Details des Risikoindikators, den Schweregrad und das Vorkommen anzeigen.

-

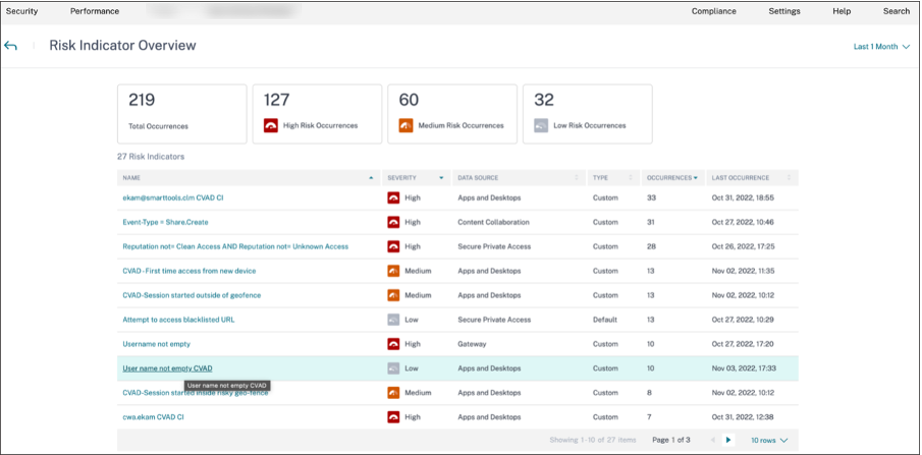

Klicken Sie auf Mehr anzeigen. Die Seite Übersicht des Risikoindikators wird angezeigt.

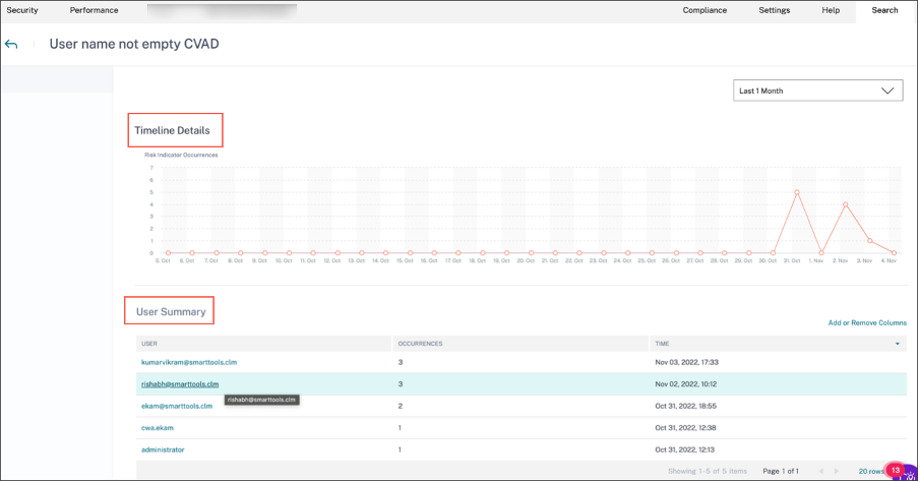

Auf der Übersichtsseite des Risikoindikators können Sie die Details der Benutzer anzeigen, die den Indikator ausgelöst haben, mit einer detaillierten Zeitachsenansicht und einer Benutzerzusammenfassung. Um mehr über die Zeitachse zu erfahren, siehe Benutzer-Risikozeitachse und -profil.

Vorkommen von Risikoindikatoren in Splunk – Rohe Abfragen

Sie können die Client-IP- und Betriebssysteminformationen auch über den Index und den Quelltyp abrufen, die vom Splunk-Infrastrukturadministrator beim Einrichten der Dateneingabe in Splunk Enterprise für das Citrix Analytics for Security Add-on verwendet wurden.

-

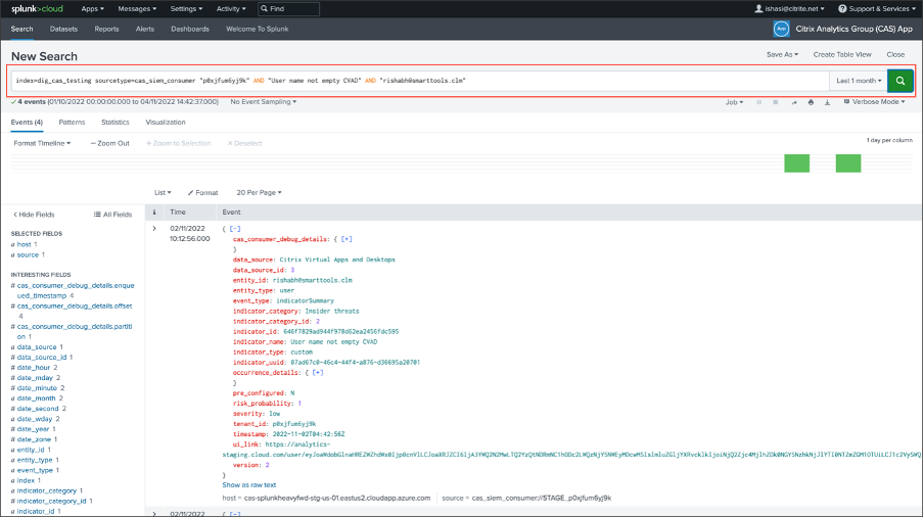

Navigieren Sie zu Splunk > Neue Suche. Geben Sie in der Suchabfrage die folgende Abfrage ein und führen Sie sie aus:

index=<index configured by you> sourcetype=<sourcetype configured by you> AND "<tenant_id>" AND "<indicator name configured by you on CAS>" AND "<user you are interested in>" <!--NeedCopy-->

-

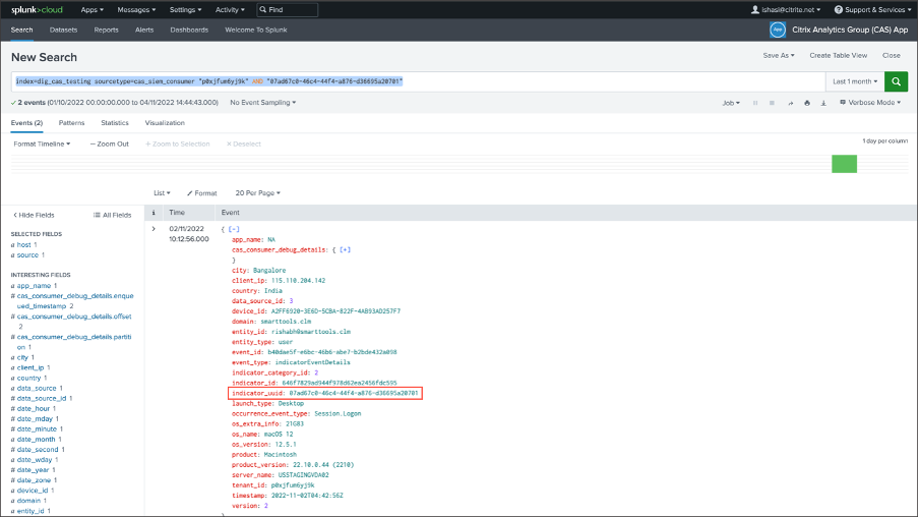

Nehmen Sie die indicator_uuid und führen Sie die folgende Abfrage aus:

index=<index configured by you> sourcetype=<sourcetype configured by you> "<tenant_id>" AND "<indicator_uuid>" <!--NeedCopy-->

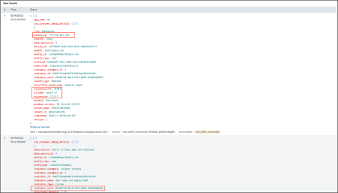

Das Ereignisergebnis enthält die Zusammenfassung des Indikatorereignisses und die Details des Indikatorereignisses (die Aktivität, die durch Ihren Indikator ausgelöst wird). Die Ereignisdetails enthalten die Client-IP und Betriebssysteminformationen (Name, Version, zusätzliche Informationen).

Um mehr über das Datenformat zu erfahren, siehe Citrix Analytics-Datenexportformat für SIEM.

Vorkommen von Risikoindikatoren in Splunk – Dashboarding-App

Beachten Sie die folgenden Artikel für Anleitungen zur Installation der Citrix Analytics App für Splunk:

-

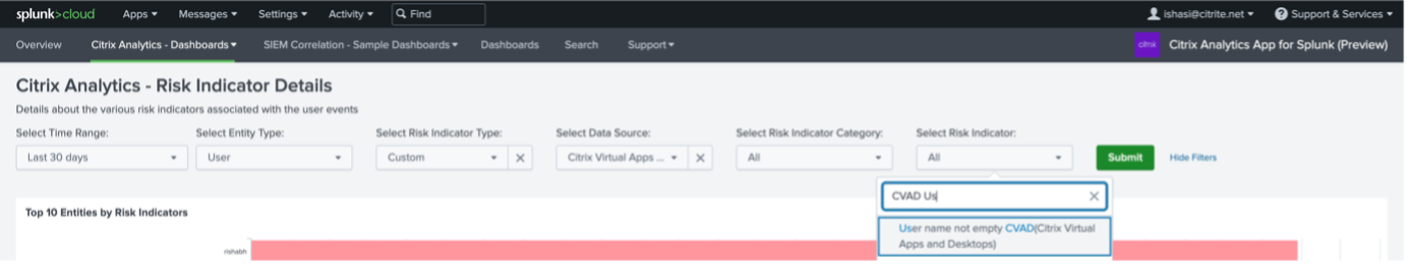

Klicken Sie auf die Registerkarte Citrix Analytics – Dashboard und wählen Sie die Option Details des Risikoindikators aus der Dropdown-Liste aus.

-

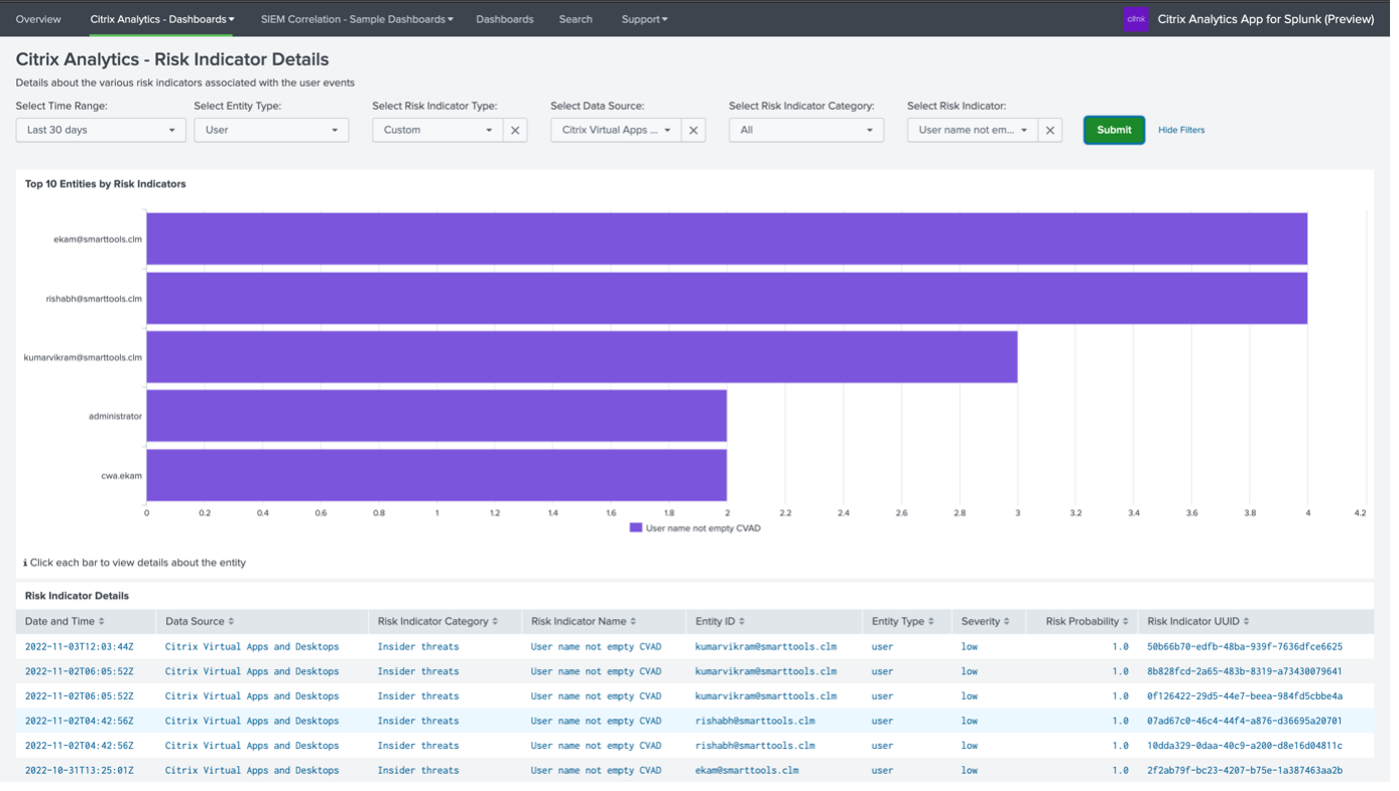

Filtern Sie den Inhalt entsprechend aus der Dropdown-Liste und klicken Sie auf Senden.

-

Klicken Sie auf die Benutzerinstanz, um die Details abzurufen.

-

Sie können die Client-IP und Betriebssysteminformationen (Name, Version, zusätzliche Informationen) am unteren Rand dieser Seite anzeigen:

Datenquellenereignisse

Eine weitere Methode, um die Client-IP- und Betriebssystemdetails in Ihrer Splunk-Umgebung zu erhalten, ist die Konfiguration von Datenquellenereignissen für den Export. Diese Funktion ermöglicht es, dass Ereignisse, die in der Self-Service-Suchansicht vorhanden sind, direkt in Ihre Splunk-Umgebung fließen. Weitere Informationen zum Konfigurieren von Ereignistypen für Virtual Apps and Desktops, die in SIEM exportiert werden sollen, finden Sie in den folgenden Artikeln:

- Datenereignisse, die von Citrix Analytics for Security in Ihren SIEM-Dienst exportiert werden.

- Datenquellenereignisse

-

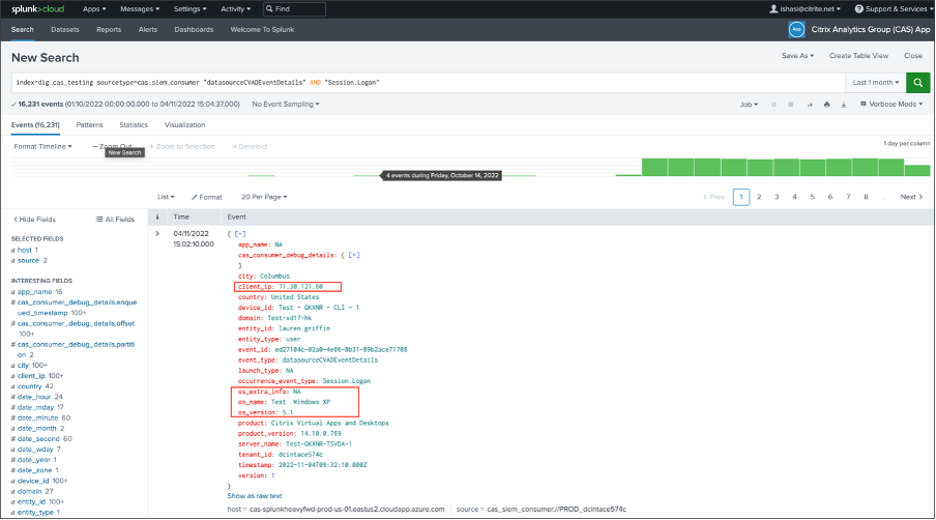

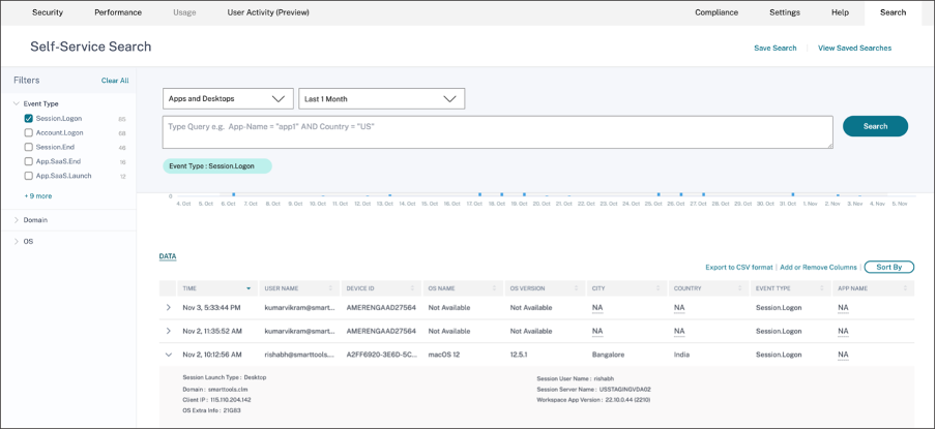

Navigieren Sie zu Citrix Analytic for Security Dashboard > Suche. Auf dieser Self-Service-Suchseite sind alle Ereignistypen und die zugehörigen Informationen verfügbar. Den Ereignistyp Session.Logon sehen Sie als Beispiel im folgenden Screenshot:

-

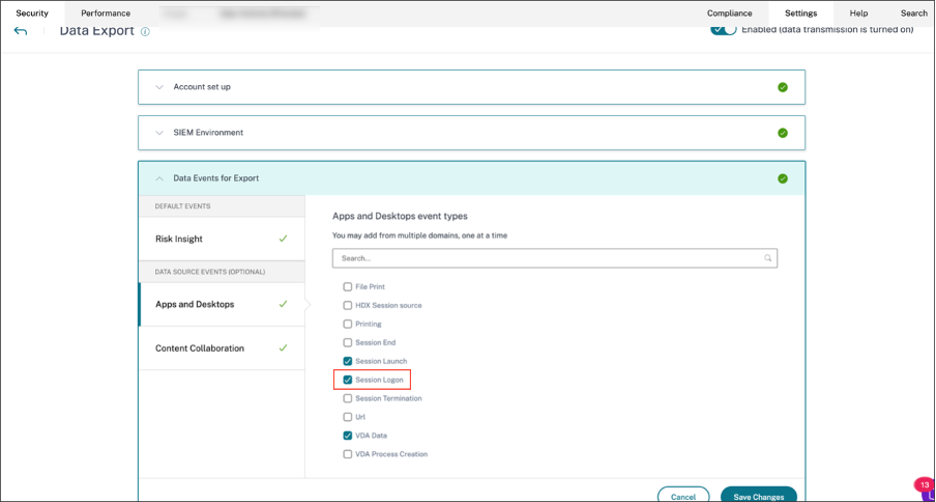

Konfigurieren Sie Session.Logon in den Datenquellenereignissen für den Export und klicken Sie auf Speichern, damit es in Ihre Splunk-Umgebung fließt.

-

Gehen Sie zu Splunk, geben Sie dann die folgende Abfrage ein und führen Sie sie aus:

index="<index you configured>" sourcetype="<sourcetype you configured>" "<tenant_id>" AND "datasourceCVADEventDetails" AND "Session.Logon" AND "<user you’re interested in>" <!--NeedCopy-->Die Felder, die sich auf Client-IP und Betriebssystem beziehen, sind hervorgehoben.