Indicadores de riesgo de Citrix Endpoint Management™

Dispositivo con aplicaciones en la lista negra detectado

Citrix Analytics detecta amenazas de acceso basándose en la actividad de un dispositivo con aplicaciones en la lista negra y activa el indicador de riesgo correspondiente.

El indicador de riesgo Dispositivo con aplicaciones en la lista negra detectado se activa cuando el servicio Endpoint Management detecta una aplicación en la lista negra durante el inventario de software. La alerta garantiza que solo se ejecuten aplicaciones autorizadas en los dispositivos que se encuentran en la red de tu organización.

El factor de riesgo asociado al indicador de riesgo Dispositivo con aplicaciones en la lista negra detectado es Otros indicadores de riesgo. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo del usuario de Citrix.

¿Cuándo se activa el indicador de riesgo de dispositivo con aplicaciones en la lista negra detectado?

El indicador de riesgo Dispositivo con aplicaciones en la lista negra detectado se notifica cuando se detectan aplicaciones en la lista negra en el dispositivo de un usuario. Cuando el servicio Endpoint Management detecta una o varias aplicaciones en la lista negra en un dispositivo durante el inventario de software, se envía un evento a Citrix Analytics.

Citrix Analytics supervisa estos eventos y actualiza la puntuación de riesgo del usuario. Además, agrega una entrada del indicador de riesgo Dispositivo con aplicaciones en la lista negra detectado a la cronología de riesgos del usuario.

¿Cómo analizar el indicador de riesgo de dispositivo con aplicaciones en la lista negra detectado?

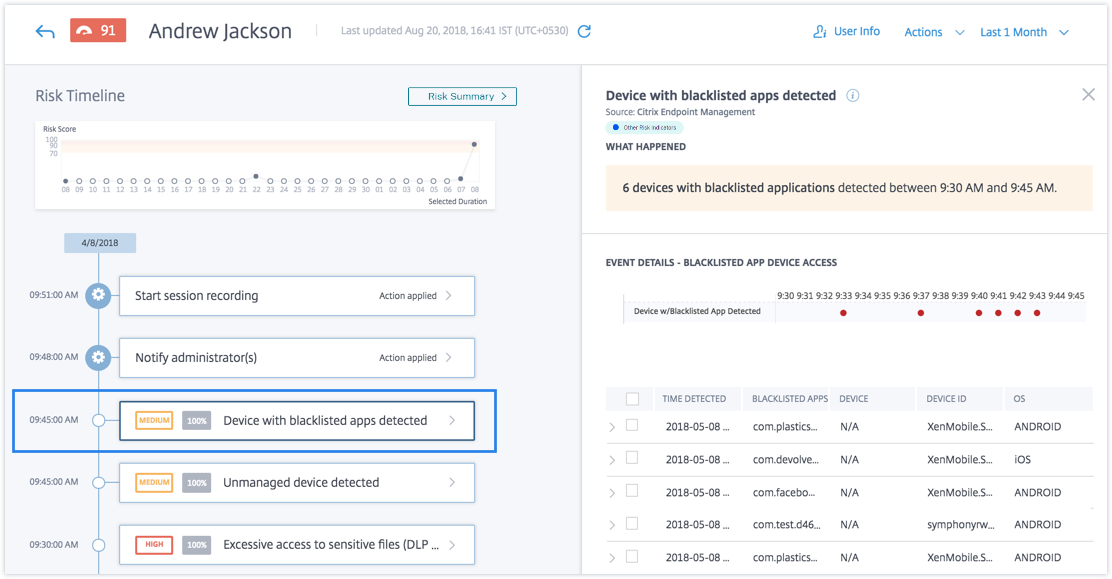

Considera al usuario Andrew Jackson, que utilizó un dispositivo con aplicaciones en la lista negra instaladas recientemente. Endpoint Management informa de esta condición a Citrix Analytics, que asigna una puntuación de riesgo actualizada a Andrew Jackson.

Desde la cronología de riesgos de Andrew Jackson, puedes seleccionar el indicador de riesgo notificado Dispositivo con aplicaciones en la lista negra detectado. Se muestra el motivo del evento junto con detalles como la lista de aplicaciones en la lista negra, la hora en que Endpoint Management detectó la aplicación en la lista negra, etc.

Para ver el indicador de riesgo Dispositivo con aplicaciones en la lista negra detectado de un usuario, ve a Seguridad > Usuarios y selecciona al usuario.

-

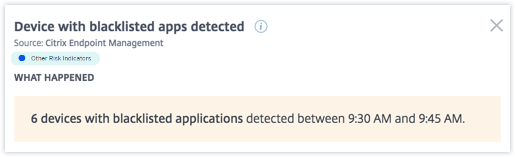

En la sección Qué sucedió, puedes ver el resumen del evento. Puedes ver el número de dispositivos con aplicaciones en la lista negra detectadas por el servicio Endpoint Management y la hora en que ocurrieron los eventos.

-

En la sección Detalles del evento – Acceso de dispositivos con aplicaciones en la lista negra, los eventos se muestran en formato gráfico y tabular. Los eventos también se muestran como entradas individuales en el gráfico, y la tabla proporciona la siguiente información clave:

-

Hora de detección: Cuándo se informó de la presencia de aplicaciones en la lista negra por parte de Endpoint Management.

-

Aplicaciones en la lista negra: Las aplicaciones en la lista negra del dispositivo.

-

Dispositivo: El dispositivo móvil utilizado.

-

ID del dispositivo: Información sobre el ID del dispositivo que se utiliza para iniciar sesión en la sesión.

-

SO: El sistema operativo del dispositivo móvil.

-

Nota

Además de ver los detalles en formato tabular, puedes hacer clic en la flecha junto a una instancia de alerta para ver más detalles.

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando haya alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Directivas y acciones.

Para aplicar las acciones al usuario manualmente, ve al perfil del usuario y selecciona el indicador de riesgo adecuado. En el menú Acciones, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente del origen de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otros orígenes de datos.

Dispositivo con jailbreak o rooteado detectado

Citrix Analytics detecta amenazas de acceso basándose en la actividad de dispositivos con jailbreak o rooteados y activa el indicador de riesgo correspondiente.

El indicador de riesgo Dispositivo con jailbreak o rooteado se activa cuando un usuario utiliza un dispositivo con jailbreak o rooteado para conectarse a la red. Secure Hub detecta el dispositivo e informa del incidente al servicio Endpoint Management. La alerta garantiza que solo los usuarios y dispositivos autorizados estén en la red de tu organización.

El factor de riesgo asociado al indicador de riesgo Dispositivo con jailbreak o rooteado es Otros indicadores de riesgo. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo del usuario de Citrix.

¿Cuándo se activa el indicador de riesgo de dispositivo con jailbreak o rooteado detectado?

Es importante que los responsables de seguridad puedan garantizar que los usuarios se conecten utilizando dispositivos compatibles con la red. El indicador de riesgo Dispositivo con jailbreak o rooteado detectado te alerta sobre los usuarios con dispositivos iOS con jailbreak o dispositivos Android rooteados.

El indicador de riesgo Dispositivo con jailbreak o rooteado se activa cuando un dispositivo inscrito se convierte en un dispositivo con jailbreak o rooteado. Secure Hub detecta el evento en el dispositivo y lo notifica al servicio Endpoint Management.

¿Cómo analizar el indicador de riesgo de dispositivo con jailbreak o rooteado detectado?

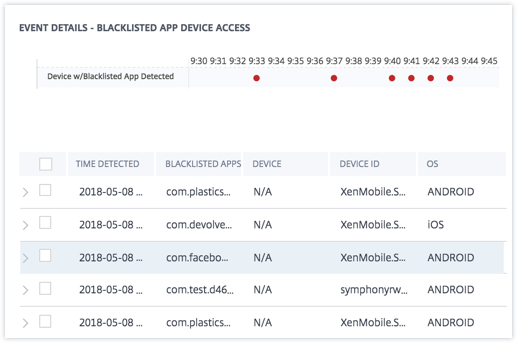

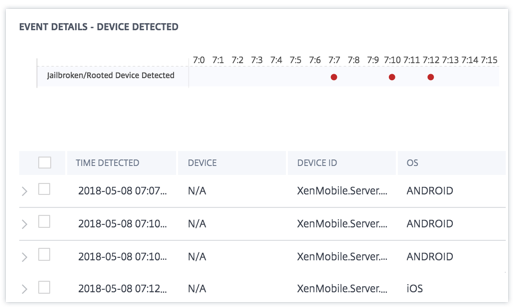

Considera a la usuaria Georgina Kalou, cuyo dispositivo iOS inscrito se convirtió recientemente en un dispositivo con jailbreak. Citrix Analytics detecta este comportamiento sospechoso y asigna una puntuación de riesgo a Georgina Kalou.

Desde la cronología de riesgos de Georgina Kalou, puedes seleccionar el indicador de riesgo notificado Dispositivo con jailbreak o rooteado detectado. Se muestra el motivo del evento junto con detalles como la hora en que se activó el indicador de riesgo, la descripción del evento, etc.

Para ver el indicador de riesgo Dispositivo con jailbreak o rooteado detectado de un usuario, ve a Seguridad > Usuarios y selecciona al usuario.

-

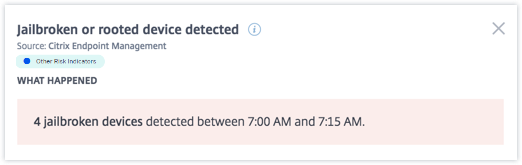

En la sección Qué sucedió, puedes ver el resumen del evento. Puedes ver el número de dispositivos con jailbreak o rooteados detectados y la hora en que ocurrieron los eventos.

-

En la sección Detalles del evento – Dispositivo detectado, los eventos se muestran en formato gráfico y tabular. Los eventos también se muestran como entradas individuales en el gráfico, y la tabla proporciona la siguiente información clave:

-

Hora de detección. La hora en que se detecta el dispositivo con jailbreak o rooteado.

-

Dispositivo. El dispositivo móvil utilizado.

-

ID del dispositivo. Información sobre el ID del dispositivo que se utiliza para iniciar sesión en la sesión.

-

SO. El sistema operativo del dispositivo móvil.

-

Nota

Además de ver los detalles en formato tabular, haz clic en la flecha junto a una instancia de alerta para ver más detalles.

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando haya alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Directivas y acciones.

Para aplicar las acciones al usuario manualmente, ve al perfil del usuario y selecciona el indicador de riesgo adecuado. En el menú Acciones, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente del origen de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otros orígenes de datos.

Dispositivo no administrado detectado

Citrix Analytics detecta amenazas de acceso basándose en la actividad de dispositivos no administrados y activa el indicador de riesgo correspondiente.

El indicador de riesgo Dispositivo no administrado detectado se activa cuando un dispositivo:

-

Se borra de forma remota debido a una acción automatizada.

-

Lo borra manualmente el administrador.

-

Lo anula la inscripción el usuario.

El factor de riesgo asociado al indicador de riesgo Dispositivo no administrado detectado es Otros indicadores de riesgo. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo del usuario de Citrix.

¿Cuándo se activa el indicador de riesgo de dispositivo no administrado detectado?

El indicador de riesgo Dispositivo no administrado detectado se notifica cuando el dispositivo de un usuario deja de estar administrado. Un dispositivo cambia a un estado no administrado debido a:

-

Una acción realizada por el usuario.

-

Una acción realizada por el administrador de Endpoint Management o el servidor.

En tu organización, con el servicio Endpoint Management puedes administrar los dispositivos y las aplicaciones que acceden a la red. Para obtener más información, consulta Modos de administración.

Cuando el dispositivo de un usuario cambia a un estado no administrado, el servicio Endpoint Management detecta este evento y lo notifica a Citrix Analytics. La puntuación de riesgo del usuario se actualiza. El indicador de riesgo Dispositivo no administrado detectado se agrega a la cronología de riesgos del usuario.

¿Cómo analizar el indicador de riesgo de dispositivo no administrado detectado?

Considera a la usuaria Georgina Kalou, cuyo dispositivo se borra de forma remota mediante una acción automatizada en el servidor. Endpoint Management informa de este evento a Citrix Analytics, que asigna una puntuación de riesgo actualizada a Georgina Kalou.

Desde la cronología de riesgos de Georgina Kalou, puedes seleccionar el indicador de riesgo Dispositivo no administrado detectado notificado. Se muestra el motivo del evento junto con detalles como la hora en que se activó el indicador de riesgo, la descripción del evento, etc.

Para ver el indicador de riesgo Dispositivo no administrado detectado de un usuario, ve a Seguridad > Usuarios y selecciona al usuario.

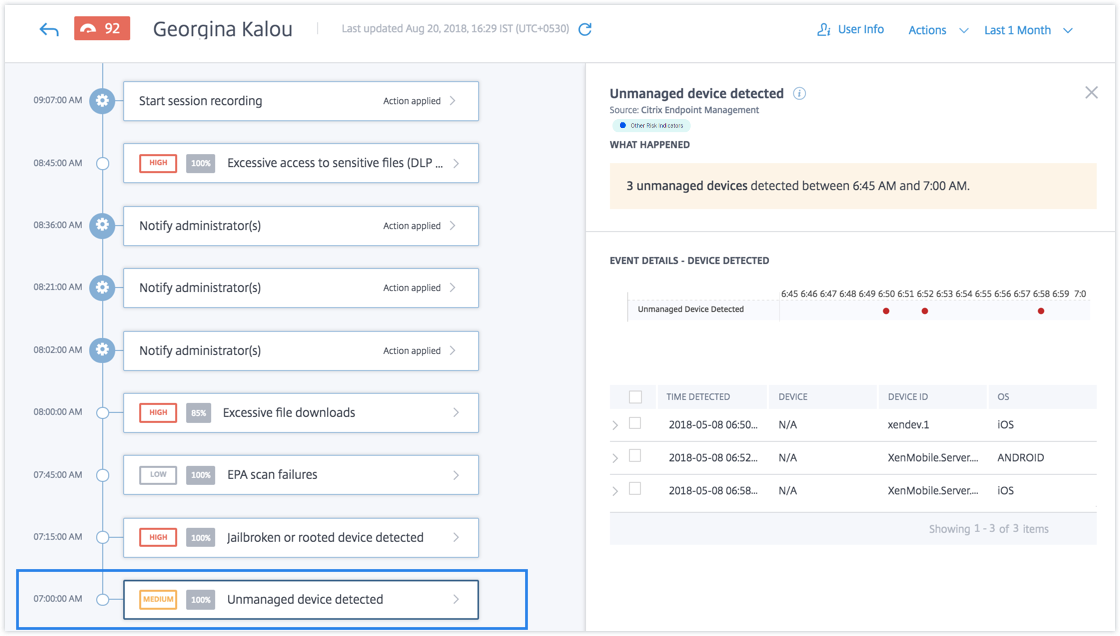

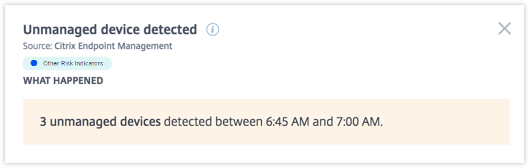

- En la sección Qué sucedió, puedes ver un resumen del evento. Puedes ver el número de dispositivos no administrados detectados y la hora en que ocurrieron los eventos.

-

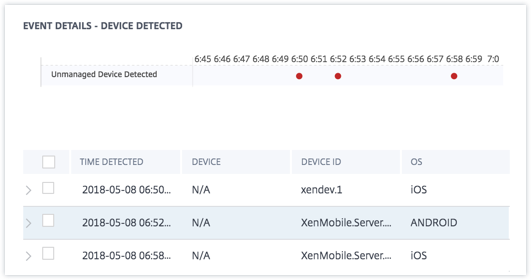

En la sección Detalles del evento – Dispositivo detectado, los eventos se muestran en formato gráfico y tabular. Los eventos también se muestran como entradas individuales en el gráfico, y la tabla proporciona la siguiente información clave:

-

Hora de detección. La hora en que se detectó el evento.

-

Dispositivo. El dispositivo móvil utilizado.

-

ID del dispositivo. El ID del dispositivo móvil.

-

SO. El sistema operativo del dispositivo móvil.

-

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando haya alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Directivas y acciones.

Para aplicar las acciones al usuario manualmente, ve al perfil del usuario y selecciona el indicador de riesgo adecuado. En el menú Acciones, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente del origen de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otros orígenes de datos.