Configuration de l’authentification par carte à puce PIV

Cet article présente la configuration requise sur le serveur Director et dans Active Directory pour activer la fonctionnalité d’authentification par carte à puce.

Remarque :

L’authentification par carte à puce est prise en charge uniquement pour les utilisateurs du même domaine Active Directory.

Configuration du serveur Director

Effectuez les étapes de configuration suivantes sur le serveur Director :

-

Installez et activez l’authentification par mappage de certificat client. Suivez les instructions sous Client Certificate Mapping authentication using Active Directory dans le document Microsoft Client Certificate Mapping Authentication.

-

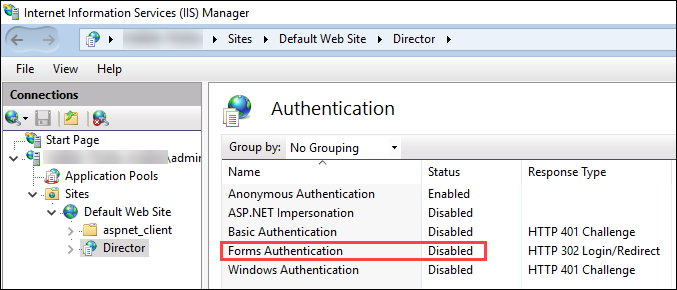

Désactivez l’authentification par formulaires sur le site Director.

Démarrez le gestionnaire des services Internet.

Accédez à Sites > Site Web par défaut > Director.

Sélectionnez Authentification.

Cliquez avec le bouton droit sur Authentification par formulaires et sélectionnez Désactiver.

-

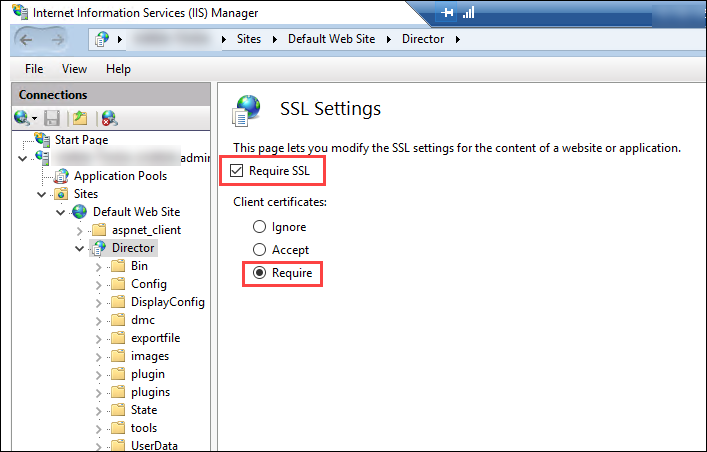

Configurez l’URL de Director pour le protocole https plus sécurisé (au lieu de HTTP) pour l’authentification par certificat client.

-

Démarrez le gestionnaire des services Internet.

-

Accédez à Sites > Site Web par défaut > Director.

-

Sélectionnez Paramètres SSL.

-

Sélectionnez Exiger SSL et Certificats clients > Obligatoire.

-

-

Mettez à jour web.config. Ouvrez le fichier web.config (disponible dans c:\inetpub\wwwroot\Director) à l’aide d’un éditeur de texte.

Sous l’élément parent <system.webServer>, ajoutez l’extrait suivant en tant que premier élément enfant :

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Configuration d’Active Directory

Par défaut, l’application Director s’exécute avec la propriété d’identité Pool d’applications. L’authentification par carte à puce requiert une délégation pour laquelle l’identité de l’application Director doit disposer des privilèges TCB (Trusted Computing Base) sur l’hôte de service.

Citrix vous recommande de créer un compte de service distinct pour l’identité Pool d’applications. Créez le compte de service et affectez les privilèges TCB conformément aux instructions de l’article MSDN de Microsoft, Protocol Transition with Constrained Delegation Technical Supplement.

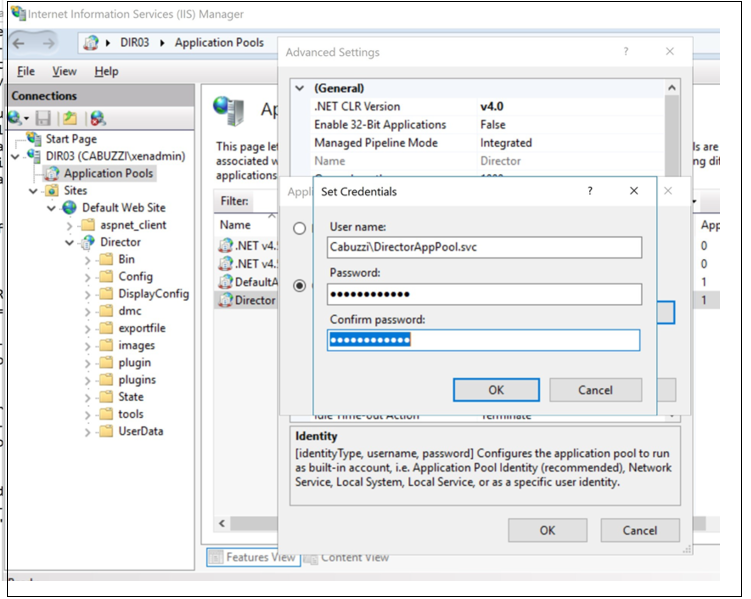

Affectez le compte de service nouvellement créé au pool d’applications Director. La figure suivante montre la boîte de dialogue des propriétés d’un exemple de compte de service, Pool de domaines.

Configurez les services suivants pour ce compte :

- Delivery Controller™ : HOST, HTTP

- Director : HOST, HTTP

- Active Directory : GC, LDAP

Pour configurer,

-

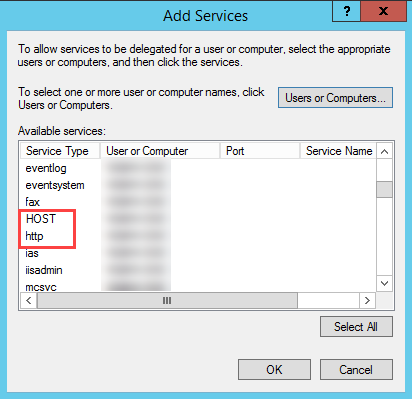

Dans la boîte de dialogue Propriétés du compte utilisateur, cliquez sur Ajouter.

-

Dans la boîte de dialogue Ajouter des services, cliquez sur Utilisateurs ou ordinateurs.

-

Sélectionnez le nom d’hôte du Delivery Controller.

-

Dans la liste Services disponibles, sélectionnez HOST et HTTP pour Service Type.

De même, ajoutez des types de service pour les hôtes Director et Active Directory.

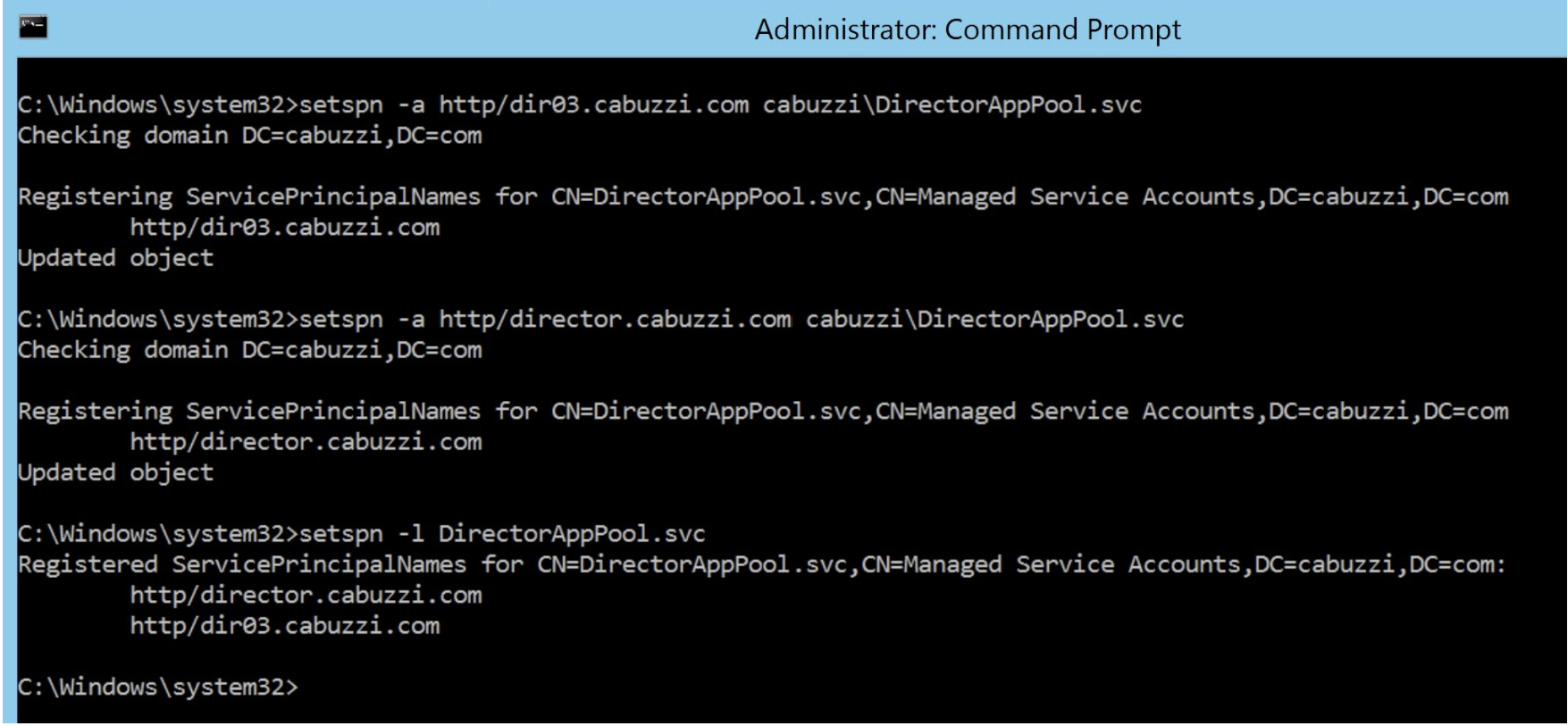

Créer des enregistrements de nom de principal de service

Vous devez créer un compte de service pour chaque serveur Director et des adresses IP virtuelles (VIP) à charge équilibrée utilisées pour accéder à un pool de serveurs Director. Vous devez créer des enregistrements de nom principal de service (SPN) pour configurer une délégation vers le compte de service nouvellement créé.

-

Utilisez la commande suivante pour créer un enregistrement SPN pour un serveur Director :

setspn -a http/<directorServer>.<domain_fqdn> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Utilisez la commande suivante pour créer un enregistrement SPN pour un VIP à charge équilibrée :

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Utilisez la commande suivante pour afficher ou tester les SPN créés :

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

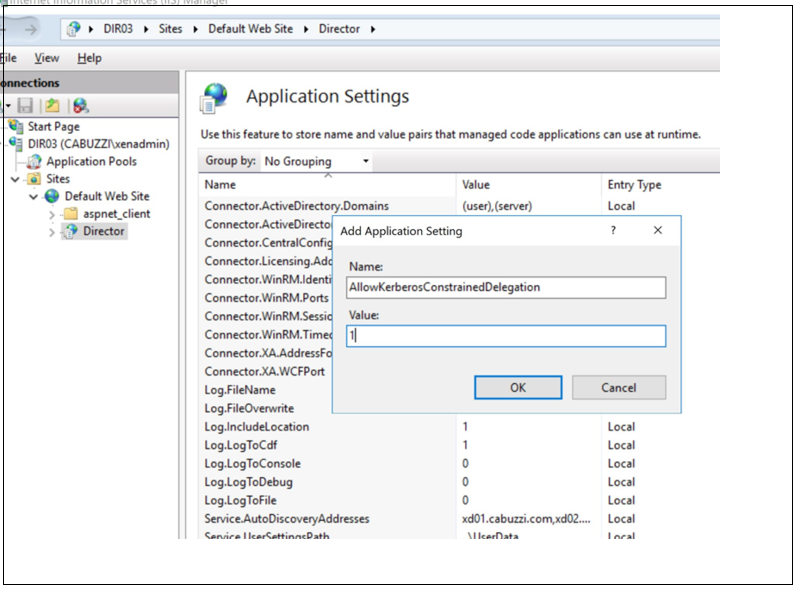

- Sélectionnez le répertoire virtuel de Director dans le volet de gauche et double-cliquez sur Paramètres de l’application. Dans la fenêtre Paramètres de l’application, cliquez sur Ajouter et assurez-vous que AllowKerberosConstrainedDelegation est défini sur 1.

-

Sélectionnez Pools d’applications dans le volet de gauche, cliquez avec le bouton droit sur le pool d’applications Director, puis sélectionnez Paramètres avancés.

-

Sélectionnez Identité, cliquez sur les points de suspension (“…”) pour saisir les informations d’identification et le mot de passe du domaine/ouverture de session du compte de service. Fermez la console IIS.

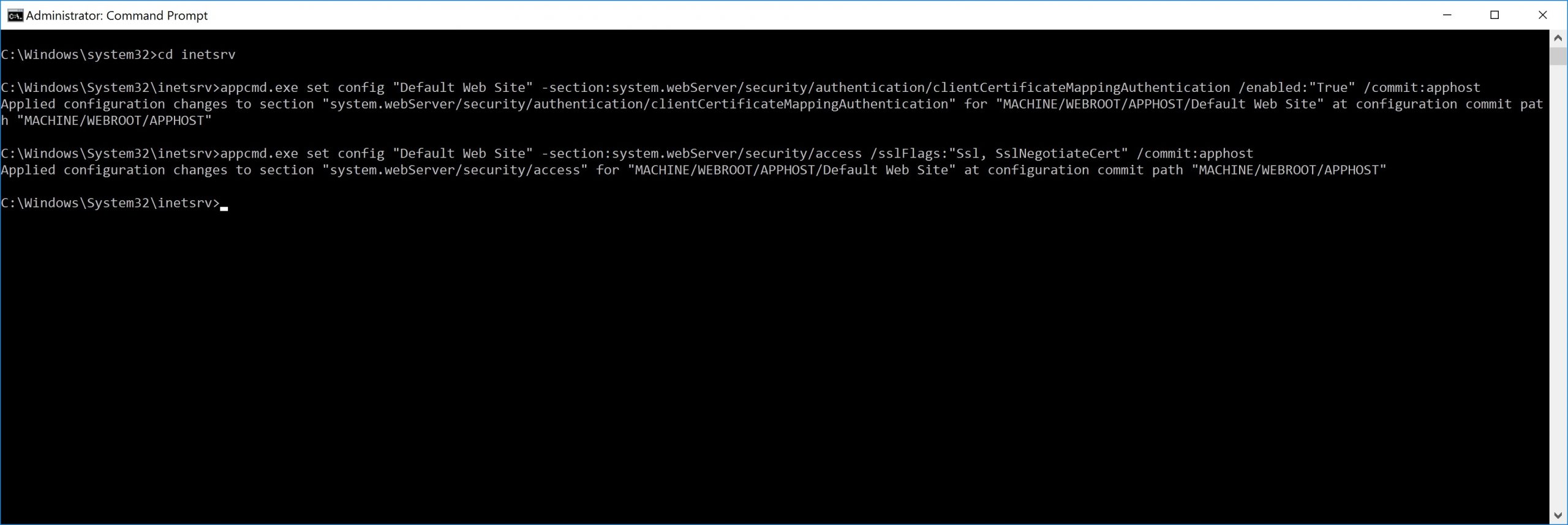

- À partir d’une invite de commandes avec élévation de privilèges, changez le répertoire sur C:\Windows\System32\inetsrv, puis entrez les commandes suivantes :

appcmd.exe set config “Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

<!--NeedCopy-->

Configuration du navigateur Firefox

Pour utiliser le navigateur Firefox, installez le pilote PIV disponible sur OpenSC 0.17.0. Pour obtenir les instructions d’installation et de configuration, consultez Installation du module OpenSC PKCS#11 dans Firefox, étape par étape. Pour plus d’informations sur l’utilisation de l’authentification par carte à puce dans Director, consultez la section Utiliser Director avec l’authentification par carte à puce PIV dans l’article Director.