Authentification unique pour l’application Citrix Workspace utilisant Okta comme fournisseur d’identité

Vous pouvez configurer l’authentification unique (SSO) pour l’application Citrix Workspace en utilisant Okta comme fournisseur d’identité.

Prérequis

Les prérequis suivants nécessitent des privilèges d’administrateur :

-

Citrix Cloud

-

Cloud Connector

Remarque

Si vous utilisez Citrix Cloud pour la première fois, définissez un emplacement de ressources et configurez les connecteurs. Il est recommandé de déployer au moins deux connecteurs cloud dans les environnements de production. Pour plus d’informations sur l’installation de Citrix Cloud Connector, consultez Installation de Cloud Connector.

-

Application Citrix Workspace

-

Service d’authentification fédérée (facultatif). Pour plus d’informations, consultez Activer l’authentification unique pour les espaces de travail avec Service d’authentification fédérée de Citrix.

-

Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service)

-

VDA joint au domaine AD ou appareils physiques joints à AD

-

Locataire Okta

-

Agent Okta IWA (Integrated Windows Authentication)

-

Okta Verify (Okta Verify peut être téléchargé depuis le magasin d’applications) (facultatif)

-

Active Directory (AD)

Comment configurer l’authentification unique (SSO)

Voici les étapes à suivre pour configurer l’authentification unique pour l’application Citrix Workspace en utilisant Okta en tant que fournisseur d’identité :

- Installer l’agent Okta AD

- Créer une intégration d’application Web Okta OIDC

- Configurer l’application Web Okta OIDC

- Créer un jeton API Okta

- Connecter Citrix Cloud à votre organisation Okta

- Activer l’authentification Okta pour les espaces de travail

- Configurer le contournement de l’authentification multifacteur (MFA) Okta

- Configurer l’agent Integrated Windows Authentication (IWA) Okta

- Configurer la règle de routage du fournisseur d’identité

- Configurer le fournisseur d’identité Okta avec Google Admin Console

- Configurer l’authentification unique pour l’application Citrix Workspace pour ChromeOS à l’aide de l’extension d’authentification unique SAML pour Chrome

Installer l’agent Okta AD

Prérequis:

Avant d’installer l’agent, assurez-vous de satisfaire aux conditions requises indiquées dans le lien des conditions préalables à l’intégration d’Active Directory.

Pour installer l’agent Okta AD :

- Sur le portail d’administration Okta, cliquez sur Annuaire > Intégrations d’annuaire.

- Cliquez sur Ajouter un annuaire > Ajouter un annuaire Active Directory.

- Passez en revue les exigences d’installation en suivant le flux de travail, qui couvre l’architecture de l’agent et les exigences d’installation.

- Cliquez sur le bouton Set Up Active Directory, puis sur Download Agent.

- Installez l’agent Okta AD sur un serveur Windows en suivant les instructions fournies dans Install the Okta AD agent.

Créer une intégration d’application Web Okta OIDC

Pour utiliser Okta en tant que fournisseur d’identité, une application Web Okta OIDC (OpenID Connect) doit être créée afin que les informations d’identification de l’utilisateur puissent être utilisées avec Citrix Cloud. Cette application lance la séquence de connexion et gère également la redirection vers l’URL Citrix Workspace en cas de déconnexion.

Pour en savoir plus, voir Créer une intégration d’application Web Okta OIDC.

Configurer l’application Web Okta OIDC

Une fois l’application Okta OIDC créée, configurez-la avec les paramètres requis pour Citrix Cloud. Ces paramètres sont requis à des fins d’authentification lorsque les abonnés se connectent à Citrix Workspace avec Okta.

Pour en savoir plus, consultez le lien Configurer l’application Web Okta OIDC.

Créer un jeton API Okta

Pour en savoir plus sur la création d’un jeton API Okta, voir Créer un jeton API Okta.

Connecter Citrix Cloud à votre organisation Okta

Pour en savoir plus sur la manière de connecter Citrix Cloud, voir Connecter Citrix Cloud à votre entreprise Okta.

Activer l’authentification Okta pour les espaces de travail

Pour en savoir plus sur l’activation de l’authentification Okta, voir Activer l’authentification Oktapour les espaces de travail.

Configurer le contournement de l’authentification multifacteur (MFA) Okta

Créez une zone réseau définissant un ensemble d’adresses IP à faire figurer sur une liste blanche pour accéder à la configuration. Pour en savoir plus, voir Créer des zones pour les adresses IP.

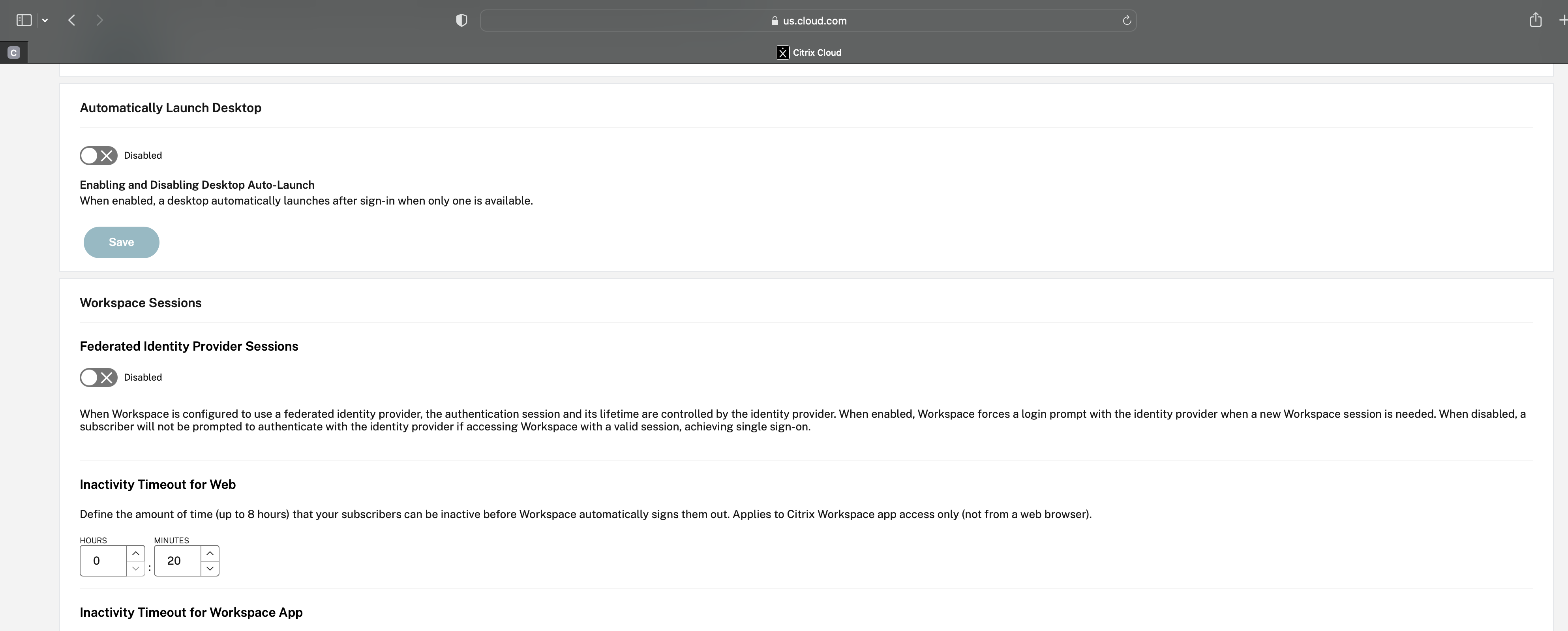

Assurez-vous de désactiver l’option Sessions de fournisseurs d’identité fédérés. Accédez à la console cloud sous Configuration de l’espace de travail > Personnaliser > Préférences et désactivez Sessions de fournisseur d’identité fédéré.

Configurer l’agent Integrated Windows Authentication (IWA) Okta

L’agent IWA Okta est un agent Web léger des Internet Information Services (IIS) qui active l’authentification unique pour ordinateur de bureau (DSSO) sur le service Okta.

La DSSO est utilisée si un ordinateur appartenant à un domaine accède à Citrix Cloud. Cet ordinateur appartenant à un domaine n’a pas besoin d’être invité à s’authentifier.

-

Assurez-vous que la liste de conditions préalables suivante est remplie.

Pour obtenir la liste des conditions préalables pour installer l’agent Web IWA Okta, voir Conditions préalables à l’installation de l’agent Web IWA Okta.

-

Installer l’agent IWA Okta.

Pour installer l’agent Web IWA Okta, voir Installer l’agent Web IWA Okta.

-

Configurez un navigateur Windows pour l’authentification unique.

Pour configurer le navigateur Windows pour l’authentification unique, voir Configurer des navigateurs Windows pour l’authentification unique.

-

Tester l’agent Web IWA Okta.

Après avoir téléchargé et installé l’agent Web IWA Okta, vérifiez si le serveur IWA fonctionne depuis une machine cliente.

Si l’agent Okta est correctement configuré, des informations relatives à UserPrincipalName et SecurityIdentifier apparaissent.

Pour en savoir plus sur la procédure de vérification, voir Tester l’agent Web IWA Okta.

Configurer la règle de routage du fournisseur d’identité

Pour configurer la règle de routage du fournisseur d’identité, voir Configurer la règle de routage du fournisseur d’identité.

Remarque

Dans le champ fournisseur(s) d’identité, assurez-vous de sélectionner OnPremDSSO.

Configurer le fournisseur d’identité Okta avec Google Admin Console

-

Pour créer une application SAML (Security Assertion Markup Language), voir Créer des intégrations d’applications SAML.

Assurez-vous de saisir une URL dans les champs URL d’authentification unique et URI d’audience (ID d’entité SP). Par exemple,

https://admin.google.com.Remarque

Il se peut que vous deviez modifier l’exemple d’URL après avoir créé le profil SAML dans Google Admin Console. Pour plus de détails, consultez les étapes suivantes.

-

Configurer SAML avec un fournisseur d’identité tiers dans Google Admin Console.

Pour créer un profil d’authentification unique (SSO) pour votre entreprise et attribuer les utilisateurs, suivez les étapes décrites dans le lien Créer un profil d’authentification unique SAML.

Pour obtenir les informations de connexion, de déconnexion, d’émetteur et d’autres informations de fournisseur d’identité sur Okta pour le profil SAML, suivez les étapes décrites dans le lien Ajouter un fournisseur d’identité SAML.

- Pour configurer un profil SAML, consultez le lien Comment configurer SAML 2.0 pour Google Workspace.

-

Configurer un profil SAML dans OKTA à l’aide des détails du profil SAML de Google pour synchroniser les profils :

-

Accédez à Sécurité > Authentification > SSO avec un IdP tiers > Profils SSO tiers, puis ouvrez votre profil SAML.

-

Sur la page du tableau de bord Okta (fournisseur d’identité), ajoutez les détails du profil SAML de Google (fournisseur de services).

-

Accédez à URL d’authentification unique > URL ACSet sélectionnez l’option À utiliser pour l’URL du destinataire et l’URL de destination.

-

Accédez à URI d’audience (ID d’entité de fournisseur de services) > ID d’entité.

Une fois les profils SAML de fournisseur d’identité et de fournisseur de services synchronisés, la page de connexion pour les utilisateurs gérés apparaît sur la page de connexion Okta du Chromebook.

-

-

-

Attribuez des utilisateurs à votre application OKTA SAML.

Pour en savoir plus sur la manière d’attribuer des utilisateurs, consultez le lien Attribuer une intégration d’application à un utilisateur.

Points de contrôle de validation

-

Lorsque les utilisateurs ajoutent le compte Google d’entreprise dans le Chromebook, ils peuvent se connecter à l’aide d’informations d’identification Okta.

-

Une fois connecté au Chromebook, l’utilisateur doit pouvoir ouvrir le navigateur Google Chrome et saisir l’URL Citrix Workspace.

-

L’utilisateur doit être en mesure de voir l’interface utilisateur de l’application Citrix Workspace. L’utilisateur doit pouvoir accéder aux applications et aux bureaux virtuels sans avoir à fournir ses informations d’identification.

Remarque

Si l’authentification unique échoue, recommencez l’étape Configurer le fournisseur d’identité Okta avec Google Admin Console.

Configurer l’authentification unique pour l’application Citrix Workspace pour ChromeOS à l’aide de l’extension d’authentification unique SAML pour Chrome

Pour configurer l’authentification unique à l’aide de l’extension SAML, procédez comme suit :

-

Installez et configurez le SSO SAML pour l’extension d’application Chrome sur les appareils Chrome.

Pour installer l’extension, cliquez sur Authentification unique SAML pour applications Chrome.

-

Cette extension récupère les cookies SAML depuis le navigateur et les communique à l’application Citrix Workspace pour ChromeOS.

-

Configurez l’extension avec la stratégie suivante pour permettre à Citrix Workspace d’obtenir les cookies SAML. Remplacez le domaine par le domaine du fournisseur d’identité Okta de votre entreprise.

{ "whitelist" : { "Value" : [ { "appId" : "haiffjcadagjlijoggckpgfnoeiflnem", "domain" : "<domain.okta.com>" } ] } } <!--NeedCopy-->Remarque

Si vous repackagez l’application Citrix Workspace pour ChromeOS, remplacez

haiffjcadagjlijoggckpgfnoeiflnempar l’appId repackagé. -

Déployer un service d’authentification fédérée (FAS) pour obtenir l’authentification unique sur les Virtual Apps and Desktops.

Pour obtenir l’authentification unique pour les Virtual Apps and Desktops, vous pouvez déployer un service d’authentification fédérée (FAS) ou configurer l’application Citrix Workspace.

Remarque

- Sans FAS, vous êtes invité à saisir le nom d’utilisateur et le mot de passe Active Directory. Pour plus d’informations, consultez Activer l’authentification unique pour les espaces de travail avec Service d’authentification fédérée de Citrix.