Installazione e configurazione di Log Server

Il Log Server può essere configurato su singoli server Linux o Windows oppure ospitato sull’appliance connettore Citrix e sfruttare gli aggiornamenti evergreen. Fare riferimento alla sezione pertinente per i passaggi di installazione e configurazione per ciascuna opzione.

Nota per l’installazione

Per una maggiore sicurezza, si raccomanda l’uso di HTTPS nella distribuzione.

Assicurarsi che la porta selezionata non sia già in uso.

Evitare di utilizzare porte privilegiate (0–1023) poiché richiedono autorizzazioni a livello di amministratore o di sistema.

Verificare che le regole del firewall consentano il traffico sulla porta scelta.

Utilizzare un numero di porta all’interno dell’intervallo valido (0–65535), ma evitare le porte comunemente utilizzate dai servizi di sistema per prevenire conflitti.

Installazione di Log Server tramite Citrix Connector Appliance

Il Log Server può essere distribuito all’interno del Citrix Connector Appliance. Questo approccio elimina la necessità di distribuire e gestire una VM host e di scaricare manualmente immagini o eseguire comandi container. Il Log Server viene automaticamente integrato durante l’aggiornamento del Connector Appliance e rimane aggiornato tramite gli aggiornamenti continui del connettore, garantendo di avere sempre la versione più recente. Per maggiori informazioni, consultare Aggiornamenti dell’appliance connettore

Passaggi per distribuire Log Server tramite Citrix Connector Appliance

-

Se il proprio ambiente non dispone già di un Connector Appliance, distribuire l’appliance sull’hypervisor o dal marketplace del proprio cloud pubblico. Dopo l’importazione, registrare l’appliance con Citrix Cloud. Per maggiori informazioni, consultare Ottenere l’appliance connettore

-

Per abilitare la funzionalità Log Server, contattare Citrix ATS o il proprio rappresentante di vendita e fornire il proprio CCID o ID tenant. Citrix abiliterà la funzionalità come parte di un aggiornamento del Connector Appliance. Prevedere circa 30 minuti per il completamento dell’aggiornamento.

-

Per impostazione predefinita, Connector Appliance dispone di 2 vCPU e 4 GB di memoria; aumentare le risorse ad almeno 4 vCPU e 16 GB di memoria per gestire le richieste del server di log.

-

Il Connector Appliance fornisce un certificato autofirmato che viene servito a un browser che si connette alla pagina di amministrazione del Connector Appliance. Per potersi connettere al logserver tramite HTTPS, è possibile sostituire questo certificato autofirmato con uno proprio firmato dalla propria organizzazione o generato utilizzando la catena di fiducia della propria organizzazione. Per maggiori dettagli, fare riferimento a Gestione dei certificati.

-

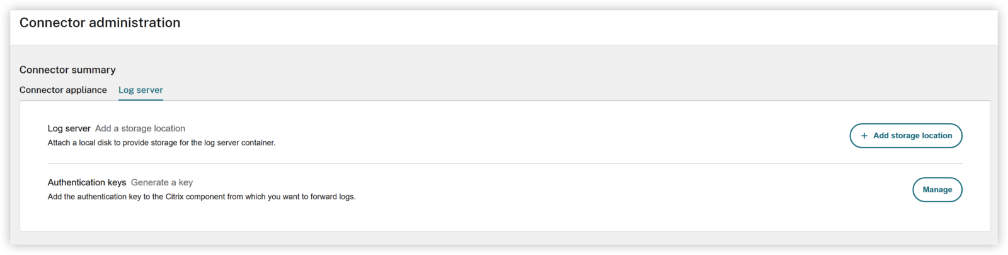

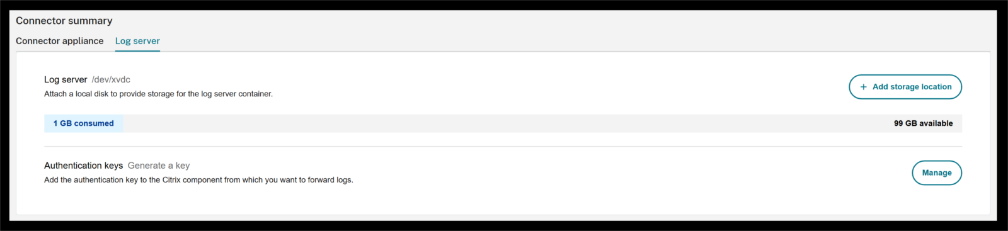

Una volta completato l’aggiornamento, accedere all’interfaccia utente del Connector Appliance all’indirizzo

https://<connector-appliance-FQDN>o all’indirizzo IP dell’appliance. Sull’interfaccia apparirà una nuova scheda Log Server.

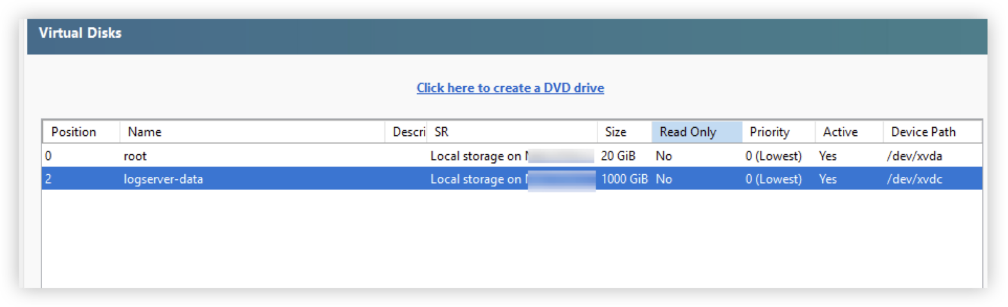

- Il disco di avvio del connector appliance ha una capacità di 20 GB. Per supportare un’efficiente archiviazione dei log sul logserver, è necessario aggiungere un altro disco virtuale al connector appliance utilizzando l’hypervisor o la piattaforma di gestione cloud. Questo disco aggiuntivo dovrebbe avere spazio sufficiente per soddisfare le proprie esigenze di archiviazione dei log (come spiegato nella sezione precedente).

Lo screenshot di XenServer qui sotto mostra un esempio di connector appliance con un disco aggiuntivo configurato.

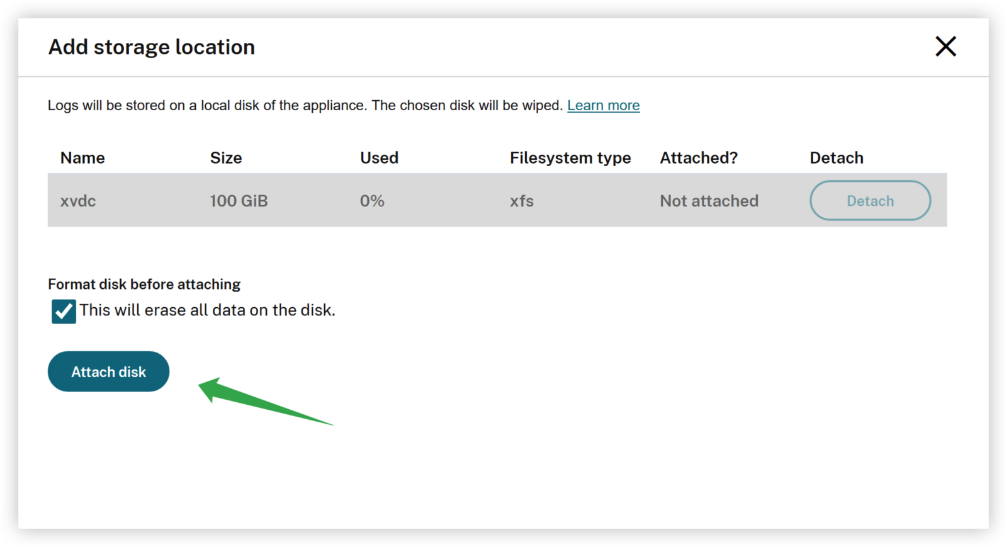

- Dopo aver aggiunto il disco chiave, l’interfaccia utente del logserver lo rileverà automaticamente, consentendo di formattarlo e montarlo sul container del logserver sull’appliance connettore.

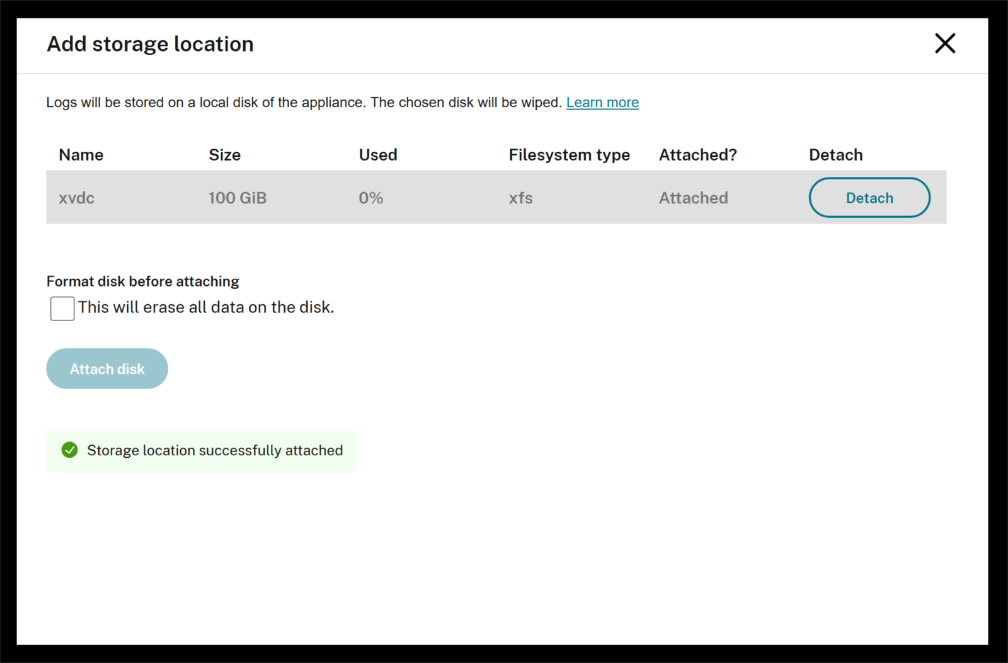

- Una volta cliccato il pulsante “Attach disk”, il disco verrà montato sul container del logserver.

- La pagina principale visualizzerà la dimensione del disco insieme alle informazioni su quanto spazio è utilizzato e quanto rimane.

-

Dopo aver collegato il disco, verificare che il Log Server sia in esecuzione chiamando l’endpoint ping:

https://<connector-appliance-FQDN>/ctxlogserver/Ping. Una risposta “pong” conferma che il Log Server è stato avviato con successo. -

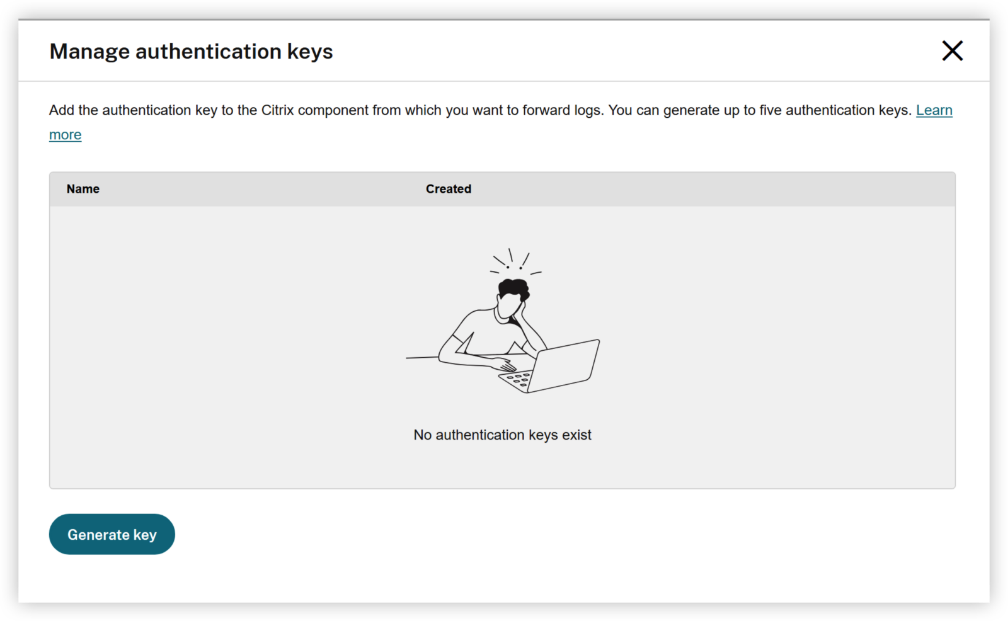

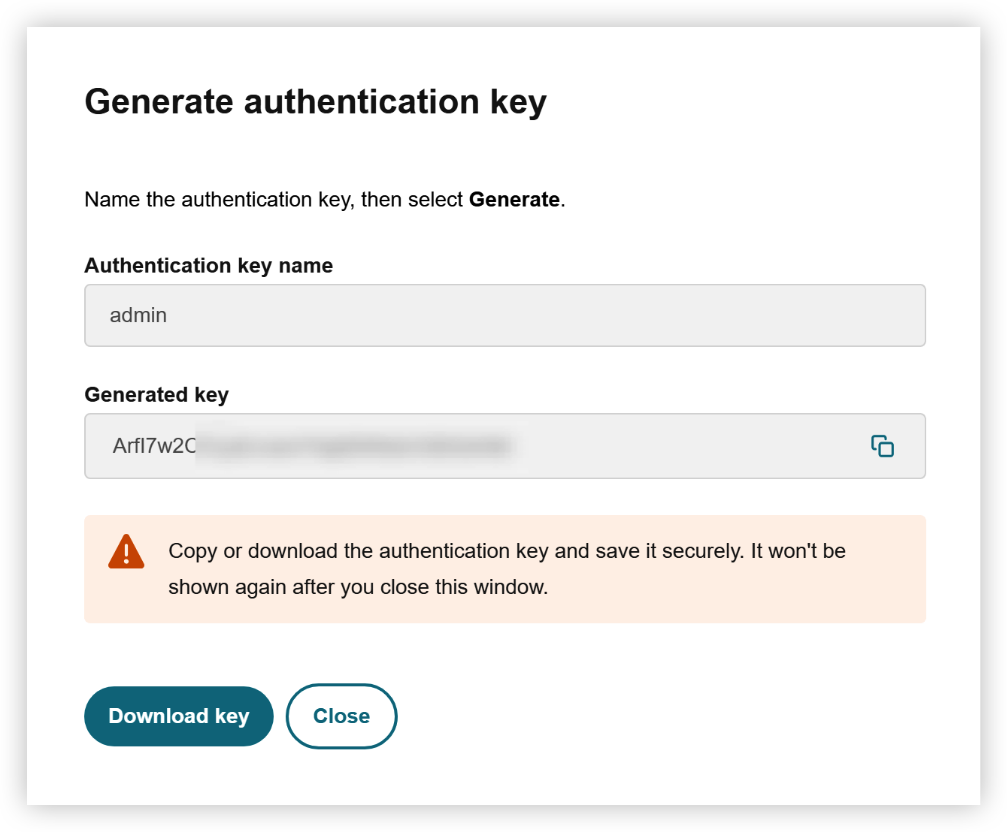

Fare clic su “Generate key”, inserire il nome del ruolo, quindi copiare o scaricare la chiave di autenticazione. La chiave non verrà più mostrata dopo aver chiuso la finestra.

Installazione su Linux

- Scaricare l’immagine del container Docker del server di log da download Citrix.

- Posizionare i file scaricati nella stessa directory.

- Eseguire il programma di installazione nella directory con il terminale (Linux) o il prompt dei comandi (Windows) e seguire le istruzioni:

chmod +x ./InstallLogServer

#Install with https mode with port 8443 with default path

./InstallLogServer --https --cert </path/your_private_cert_key.pfx> --port 8443

#Install with http mode, with port 8080 with default path

./InstallLogServer --port 8080

#Command to change the config path and data path of your choice with https mode

./InstallLogServer --https --cert </path/your_private_cert_key.pfx> --port 8443 --config /Path/LogServer/Config --database /Path/LogServer/Data

#Command to change the config path and data path of your choice with http mode

./InstallLogServer --port 8080 --config /Path/LogServer/Config --database /Path/LogServer/Data

#To support CWA client uploading AOT logs, some additional parameters need to be added after the install log server command.

--sta-server http://STA_SERVER_FQDN:port --log-server LOG_SERVER_FQDN:PORT

<!--NeedCopy-->

Dove,

-

STA_SERVER_FQDN è il nome host o l’indirizzo IP del server STA (nelle installazioni on-premise, il server STA viene solitamente installato insieme al DDC).

-

LOG_SERVER_FQDN e PORT sono il nome host del server di log stesso e la porta specificata (8080, 8443 o il valore –port nel parametro di installazione).

-

Il certificato del server di log your_private_cert_key.pfx deve essere considerato attendibile da altri componenti Citrix, dove il client AOT utilizzerà la connessione TLS per caricare i log.

L’indirizzo STA_SERVER consente al Log Server di rilasciare ticket STA di riconnessione ai client Citrix Workspace app (CWA) quando StoreFront non è in grado di fornirli, ad esempio dopo un timeout di sessione. Ciò consente ai client CWA di ristabilire la connessione direttamente con il Log Server in caso di interruzione della connessione.

L’indirizzo LOG_SERVER viene utilizzato quando il Log Server richiede un ticket STA dal server STA configurato. Il server STA restituisce un ticket che autorizza le connessioni specificamente all’endpoint del Log Server.

Questi parametri sono opzionali se i client CWA non necessitano di ticket STA di riconnessione o si connettono direttamente a LogServer senza un gateway.

Post-installazione su Linux

Dopo l’installazione, vengono generati alcuni file script utili:

# In Linux, sh scripts will be generated

DownloadLogsByTime.sh

DownloadLogsByWords.sh

GetAuthKey.sh

ListMachines.sh

StartLogServer.sh

<!--NeedCopy-->

Utilizzare ./StartLogServer.sh per avviare il server. Controllare configpath/weblogs.txt per confermare che LogServer sia stato avviato con successo.

Se LogServer si avvia con successo, è possibile visualizzare il messaggio seguente nel file weblogs. La porta 5000 viene utilizzata da LogServer internamente nei container Docker con il protocollo http o https selezionato.

Now listening on https://[::]:5000

<!--NeedCopy-->

Se il server di log è stato installato in modalità HTTP, i log di successo dovrebbero mostrare quanto segue:

Now listening on http://[::]:5000

<!--NeedCopy-->

Se LogServer utilizza HTTPS, assicurarsi che il suo certificato sia considerato attendibile su tutte le macchine che caricano i log AOT.

Nota:

La porta configurata nel passaggio di installazione (8080 o 8443 o qualsiasi porta specificata) deve essere utilizzata durante la configurazione dell’URL di LogServer in DDC, Storefront, VDA, ecc.

Di solito, l’avvio su Linux richiede da 30 a 60 secondi.

Installazione su Windows

- Scaricare l’immagine del container Docker del server di log da download Citrix.

- Posizionare i file scaricati nella stessa directory.

- Eseguire il programma di installazione nella directory con il terminale (Linux) o il prompt dei comandi (Windows) e seguire le istruzioni:

Passaggio 1

Installare Docker Desktop (potrebbe essere richiesto un abbonamento) per Windows sulla VM del server di log. Seguire i passaggi seguenti per assicurarsi che Docker Desktop si installi e si avvii correttamente sui sistemi Windows che si basano su WSL 2.

-

Impostare il limite di memoria >= 12 GB nelle impostazioni di Docker Desktop.

-

Docker Desktop richiede le seguenti funzionalità di Windows; assicurarsi di verificare che queste funzionalità siano abilitate.

- Hyper-V

- Virtual Machine Platform

- Windows Subsystem for Linux (WSL)

-

Se mancano delle funzionalità, installarle e riavviare la VM per renderle effettive.

-

Dopo il riavvio del sistema, aprire PowerShell (Esegui come amministratore) e aggiornare WSL eseguendo il comando

wsl --update. -

Docker Desktop richiede WSL 2. Configurarlo come predefinito eseguendo il comando

wsl --set-default-version 2. -

Una volta aggiornato WSL e abilitate le funzionalità Windows richieste, il motore Docker Desktop dovrebbe avviarsi con successo.

Passaggio 2

Eseguire i comandi seguenti per continuare l’installazione.

Nota:

La posizione predefinita delle cartelle Config e Database (Data) è

C:\Users\<username>\LogServer. È possibile modificarle con i comandi seguenti.

#Install with https mode with port 8443 with default path

InstallLogServer.exe --https --cert <c:\path\cert.pfx> --port 8443

#Install with http mode, with port 8080 with default path

InstallLogServer.exe --port 8080

#Command to change the config path and data path of your choice with https mode

InstallLogServer.exe --https --cert <c:\path\cert.pfx> --port 8443 --config C:\LogServer\Config --database C:\LogServer\Datacmd

#Install with specific config path and data path

InstallLogServer.exe --port 8080 --config C:\LogServer\Config --database C:\LogServer\Datacmd

#To support CWA client uploading AOT logs, some additional parameters need to be added after the install log server command.

--sta-server http://STA_SERVER_FQDN:port --log-server LOG_SERVER_FQDN:PORT

<!--NeedCopy-->

Dove,

-

STA_SERVER_FQDN è il nome host o l’indirizzo IP del server STA (nelle installazioni on-premise, il server STA viene solitamente installato insieme al DDC).

-

LOG_SERVER_FQDN e PORT sono il nome host del server di log stesso e la porta specificata (8080, 8443 o il valore –port nel parametro di installazione).

-

Il certificato del server di log your_private_cert_key.pfx deve essere considerato attendibile da altri componenti Citrix, dove il client AOT utilizzerà la connessione TLS per caricare i log.

L’indirizzo STA_SERVER consente a LogServer di fornire ticket STA di riconnessione ai client CWA quando StoreFront non è in grado di fornirli a causa di un timeout di sessione. Di conseguenza, i client CWA possono ottenere ticket di riconnessione direttamente da LogServer in caso di errori di connessione.

L’indirizzo LOG_SERVER viene utilizzato quando il logserver richiede un ticket STA dal STA_SERVER. Il STA_SERVER rilascia un ticket STA che autorizza esclusivamente le connessioni all’indirizzo LOG_SERVER.

Questi parametri sono opzionali se i client CWA non necessitano di ticket STA di riconnessione o si connettono direttamente a LogServer senza un gateway.

Post-installazione su Windows

Dopo l’installazione, alcuni file script utili vengono generati nella stessa directory in cui sono stati salvati i file del programma di installazione.

Nota:

È possibile spostare questi file in una posizione diversa. Tuttavia, ricordare la nuova posizione, poiché saranno nuovamente richiesti durante la configurazione del Log Server.

#In Windows, bat scripts will be generated in the same directory where you saved the installer files.

DownloadLogsByTime.bat

DownloadLogsByWords.bat

GetAuthKey.bat

ListMachines.bat

StartLogServer.bat

<!--NeedCopy-->

Utilizzare StartLogServer.bat per avviare il server di log.

Controllare configpath\weblogs.txt per confermare che LogServer sia stato avviato con successo.

Quando i log mostrano quanto segue, significa che il Log Server è stato avviato con successo. Se LogServer si avvia con successo, si vedrà il messaggio seguente nel file weblogs. La porta 5000 viene utilizzata da LogServer internamente nei container Docker con il protocollo http o https selezionato.

Now listening on: https://[::]:5000

<!--NeedCopy-->

Se il server di log è stato installato in modalità HTTP, i log di successo dovrebbero mostrare quanto segue:

Now listening on: http://[::]:5000

<!--NeedCopy-->

Se LogServer utilizza HTTPS, assicurarsi che il suo certificato sia considerato attendibile su tutte le macchine che caricano i log AOT.

Nota:

La porta configurata nel passaggio di installazione (8080 o 8443 o qualsiasi porta specificata) deve essere utilizzata durante la configurazione dell’URL del logserver in DDC, Storefront, VDA, ecc.

Di solito, l’avvio su Windows richiede da 1 a 10 minuti a seconda dell’hardware.

Autenticazione TLS reciproca (opzionale)

Il TLS reciproco (mTLS) fornisce un ulteriore livello di sicurezza tra il Log Server e i client (VDA, DDC, StoreFront, CWA). Quando mTLS è abilitato, sia il client che il server si autenticano a vicenda utilizzando certificati emessi dalla propria PKI aziendale.

mTLS è utile in ambienti in cui:

- I segmenti di rete non sono attendibili o sono condivisi

- Esiste il requisito di autenticare non solo il Log Server ma anche ogni client di log AOT

- I clienti desiderano impedire a sistemi non autorizzati di inviare dati di log

- Le politiche normative o di conformità richiedono l’autenticazione basata su certificati.

Sebbene mTLS sia opzionale, migliora la sicurezza garantendo che solo i componenti Citrix attendibili possano comunicare con il Log Server e che il server di log possa verificare ogni connessione in entrata prima di accettare i dati di telemetria.

Requisiti del certificato

Per configurare mTLS, devono essere generati i seguenti certificati:

- aotclient.pfx – Certificato utilizzato dai client di log AOT (VDA, DDC, StoreFront, CWA)

- logserver.pfx – Certificato utilizzato dal Log Server

- enterprise-ca.cer – Il certificato radice o intermedio utilizzato per firmare entrambi i file .pfx

Nota

Saltare questa sezione sul TLS reciproco se si utilizza Citrix Connector Appliance, poiché non è supportato.

Il file enterprise-ca.cer deve essere importato nell’archivio Autorità di certificazione radice attendibili sia sul Log Server che sui client di telemetria.

I certificati aotclient.pfx e logserver.pfx non devono essere protetti da password.

Il soggetto di aotclient.pfx deve essere CitrixAOTClient, consentendo al client di telemetria di individuare automaticamente il certificato durante l’esecuzione.

Per abilitare mTLS, includere il parametro --ca nel comando di installazione del Log Server. Questo parametro specifica il percorso del certificato enterprise-ca.cer.

# with default path

./InstallLogServer --https --cert logserver.pfx --ca enterprise-ca.cer --port 8443

# with customized path

./InstallLogServer --config /YourPath/LogServer/Config --database /YourPath/LogServer/Data --cert /YourPath/logserver.pfx --ca /YourPath/enterprise-ca.cer --port 8443

# delete temp certificate logserver.pfx in current install directory

sudo rm -rf /YourPath/logserver.pfx

# keep logserver.pfx accessed only by the container process user 'ubuntu'.

sudo chmod 400 LogServer/Config/logserver.pfx

sudo chown ubuntu:ubuntu LogServer/Config/logserver.pfx

<!--NeedCopy-->

Se è richiesta l’autenticazione TLS reciproca, eseguire il seguente comando PowerShell in DDC, Storefront, VDA e altri componenti CVAD con privilegi di amministratore.

# import client cert at the machine aot client

Import-PfxCertificate -CertStoreLocation Cert:\LocalMachine\My\ -FilePath c:\aotclient.pfx

# Verify successful import

Get-ChildItem Cert:\LocalMachine\My | Where-Object { $_.Subject -like "*AOTclient*" }

# delete temp certificate aotclient.pfx

Remove-Item -Path "C:\aotclient.pfx" -Force

# Ensure LogServer’s certificate is trusted on all machines uploading AOT logs.

<!--NeedCopy-->

Nota:

Il servizio di telemetria è in esecuzione con l’account “network service”, quindi è necessario concedere manualmente a NETWORK SERVICE il controllo completo sulla chiave privata del certificato CitrixAOTClient, utilizzando l’interfaccia grafica certlm.msc.

Premere Win + R, digitare

certlm.msce premere Invio per aprire la console Certificati (computer locale).Espandere Certificati (computer locale) > Personale > Certificati.

Nel riquadro destro, individuare il certificato rilasciato a CitrixAOTClient.

Aprire “Gestisci chiavi private”

Fare clic con il pulsante destro del mouse sul certificato e selezionare Tutte le attività > Gestisci chiavi private.

Nella finestra di dialogo delle autorizzazioni, selezionare Aggiungi, digitare

NETWORK SERVICEe fare clic su Controlla nomi (dovrebbe risolversi in NT AUTHORITY\NETWORK SERVICE).Fare clic su OK per applicare le autorizzazioni.

Se il cliente fornisce certificati autofirmati, procedere come segue:

- Sul lato logserver,

logserver.pfxeaotclient.cervengono installati come descritto in precedenza. Il fileaotclient.cersvolge il ruolo dienterprise-ca.cer. - Sul lato client,

aotclient.pfxelogserver.cervengono importati come descritto in precedenza. Il filelogserver.cersvolge il ruolo dienterprise-ca.cer. - Per maggiori informazioni, consultare Creare un nuovo certificato

Verificare il Log Server

Aprire il browser su Log Server o VDA o DDC, visitare http://YourLogServerFQDN:8080/Ping.

Nel browser verrà visualizzata una stringa di risposta “Pong UTC:08/19/2025 01:03:29 Version: 2511.1.6”. L’ora UTC dovrebbe essere l’ora UTC del LogServer. La stringa della versione contiene il nome della release e il numero di build.

Nota:

Cambiare la porta 8080 con la porta configurata se non si utilizza la porta predefinita e cambiare http in https se installato in modalità HTTPS.

Se la verifica del server di log fallisce, controllare i seguenti log:

- Eseguire

docker logs logserverper controllare i log di Docker. - Per Linux -

$HOME/LogServer/Config/weblogs.txt(cambiare$HOME/LogServercon il percorso di installazione reale se non si utilizza quello predefinito) - Per Windows -

C:\Users\YourUserName\LogServer\Config\weblogs.txt(cambiareYourUserNamecon il nome utente reale. CambiareC:\Users\YourUserName\LogServercon il percorso di installazione reale se non si utilizza quello predefinito)

Configurazione avanzata di Log Server

Eseguire docker stop logserver per arrestare il logserver.

Per impostazione predefinita, il server di log è configurato con i valori seguenti. Per apportare le modifiche, modificare StartLogServer.sh o StartLogServer.bat se installato in Windows.

-e MAX_RESERVE_DAYS=7

-e MAX_DISK_USAGE_PERCENTAGE=85

-e LOCAL_DOWN_ONLY=true

-e OPENSEARCH_JAVA_OPTS="-Xms2G -Xmx2G"

<!--NeedCopy-->

| Opzioni di configurazione di LogServer | Valore predefinito | Intervallo di valori | Descrizione |

|---|---|---|---|

| LOG_LEVEL | 2 | 0-4 | 0=Traccia, 1=Debug, 2=Info, 3=Avviso, 4=Errore |

| CORS_ORIGINS | “Url” o “url1;url2;url3” | Modificare questo valore per consentire ai client CWA H5/Chrome di caricare i log AOT. Supporta più URL separati da “;” | |

| MAX_RESERVE_DAYS | 7 | 1~30 | Log Server memorizza le voci di log per un numero massimo di giorni in base al campo TimeStamp. I log inseriti 7 giorni fa verranno eliminati. Controllo ogni 10 minuti. |

| MAX_DISK_USAGE_PERCENTAGE | 85 | 10~90 | Log Server monitora la percentuale di utilizzo dello spazio di archiviazione dati. Se la percentuale di utilizzo supera il 90%, Log Server eliminerà i log più vecchi giorno per giorno fino a quando la percentuale di utilizzo non sarà inferiore al 90%. Controllo ogni 10 minuti. |

| LOCAL_DOWN_ONLY | true | true/false | Se true, solo la macchina su cui è installato Log Server può accedere alle API /Download/. Se false, altre macchine con AuthKey possono accedere alle API /Download/. |

| OPENSEARCH_JAVA_OPTS | “-Xms2G -Xmx2G” | 2G ~ MaxMem/2 | Configurazioni di memoria di Opensearch. Fornire più memoria se ci sono molte macchine che inviano log a Log Server. Es., 0~999 macchine: 2GB 1000~1999 macchine: 4GB 2000~9999 macchine: 6GB |

Eseguire ./StartLogServer.sh su Linux per verificare se le modifiche sono state aggiornate.

Eseguire StartLogServer.bat su Windows per verificare se le modifiche sono state aggiornate.