Instalar e Configurar o Log Server

O Log Server pode ser configurado em servidores Linux ou Windows individuais ou hospedado no appliance de conector Citrix e aproveitar as atualizações contínuas. Consulte a seção relevante para obter as etapas de instalação e configuração de cada opção.

Observação sobre a Instalação

Para maior segurança, o HTTPS é recomendado na implantação.

Certifique-se de que a porta selecionada não esteja em uso.

Evite usar portas privilegiadas (0–1023), pois elas exigem permissões de administrador ou de nível de sistema.

Verifique se as regras do firewall permitem o tráfego na porta escolhida.

Use um número de porta dentro do intervalo válido (0–65535), mas evite portas comumente usadas por serviços do sistema para evitar conflitos.

Instalar o Log Server via Citrix Connector Appliance

O Log Server pode ser implantado no Citrix Connector Appliance. Essa abordagem elimina a necessidade de implantar e gerenciar uma VM host e baixar imagens manualmente ou executar comandos de contêiner. O Log Server é integrado automaticamente durante a atualização do Connector Appliance e permanece atualizado por meio de atualizações contínuas do conector, garantindo que você sempre tenha a versão mais recente. Para obter mais informações, consulte Atualizações do appliance de conector

Etapas para Implantar o Log Server via Citrix Connector Appliance

-

Se seu ambiente ainda não tiver um Connector Appliance, implante o appliance em seu hypervisor ou no marketplace de sua nuvem pública. Após a importação, registre o appliance no Citrix Cloud. Para obter mais informações, consulte Obter o appliance de conector

-

Para habilitar o recurso Log Server, entre em contato com o Citrix ATS ou com seu representante de vendas e forneça seu CCID ou ID de locatário. A Citrix habilitará o recurso como parte de uma atualização do Connector Appliance. Aguarde aproximadamente 30 minutos para que a atualização seja concluída.

-

Por padrão, o Connector Appliance tem 2 vCPUs e 4 GB de memória; aumente os recursos para pelo menos 4 vCPUs e 16 GB de memória para lidar com as solicitações do Log Server.

-

O Connector Appliance fornece um certificado autoassinado que é servido a um navegador que se conecta à página de administração do Connector Appliance. Para poder se conectar ao logserver via HTTPS, você pode substituir este certificado autoassinado por um de sua própria autoria, assinado por sua organização ou gerado usando a cadeia de confiança de sua organização. Para obter mais detalhes, consulte Gerenciar Certificados.

-

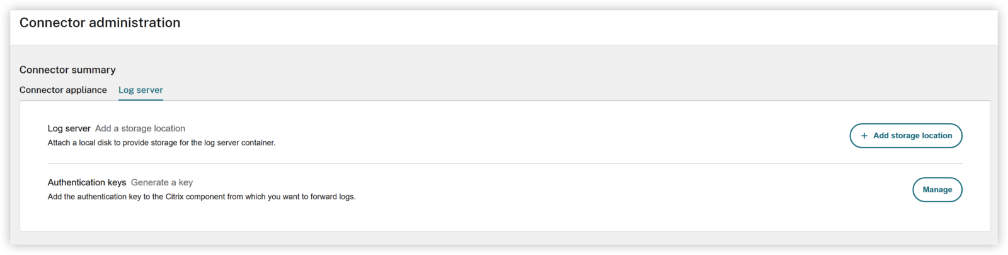

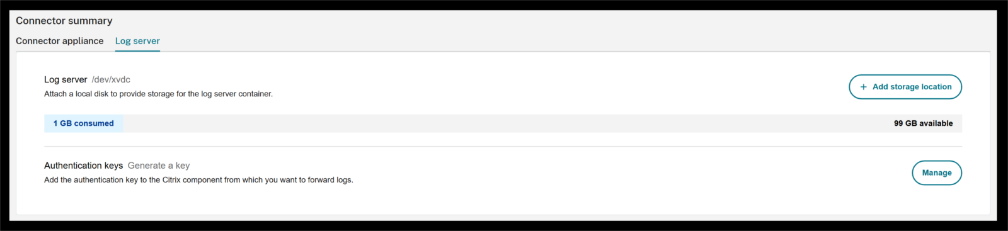

Após a conclusão da atualização, faça login na interface do usuário do Connector Appliance em

https://<connector-appliance-FQDN>ou no endereço IP do appliance. Uma nova guia “Log Server” aparecerá na interface.

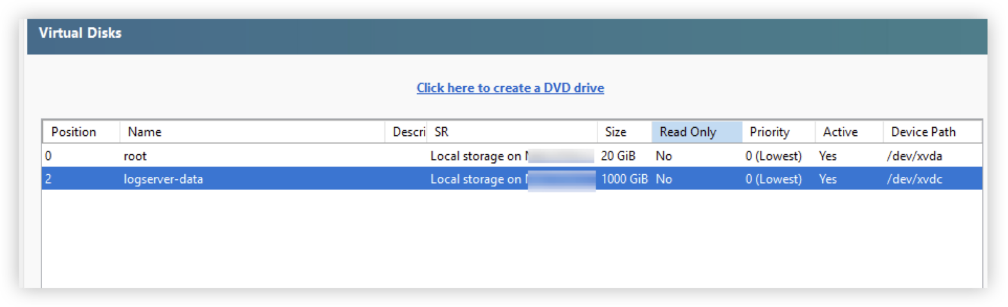

- O disco de inicialização do appliance de conector tem uma capacidade de 20 GB. Para oferecer suporte ao armazenamento eficiente de logs no logserver, você deve adicionar outro disco virtual ao appliance de conector usando seu hypervisor ou plataforma de gerenciamento de nuvem. Este disco adicional deve ter espaço suficiente para atender às suas necessidades de armazenamento de logs (conforme explicado na seção anterior).

A captura de tela do XenServer abaixo mostra um exemplo de um appliance de conector com um disco extra configurado.

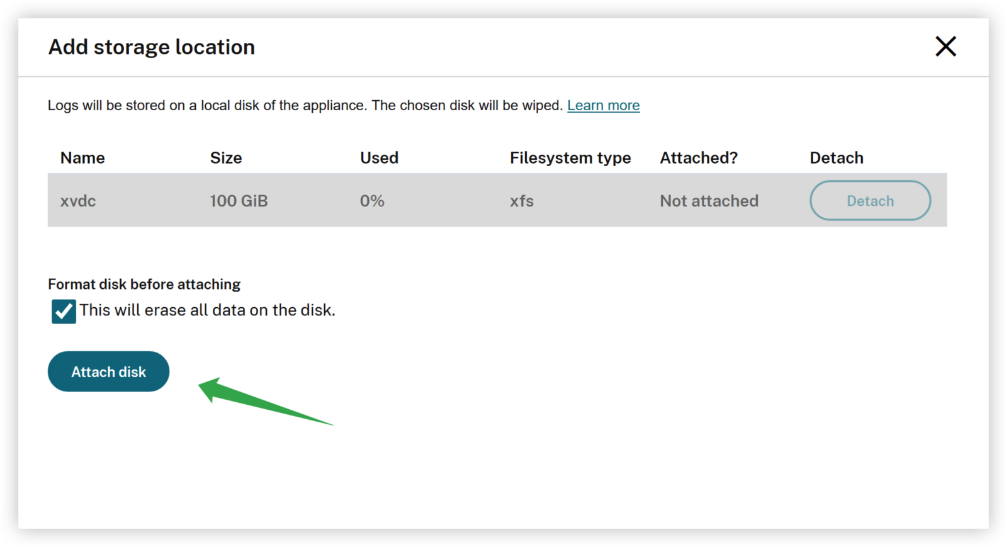

- Após adicionar o disco principal, a interface do usuário do logserver o detectará automaticamente, permitindo que você o formate e o monte no contêiner do logserver no appliance de conector.

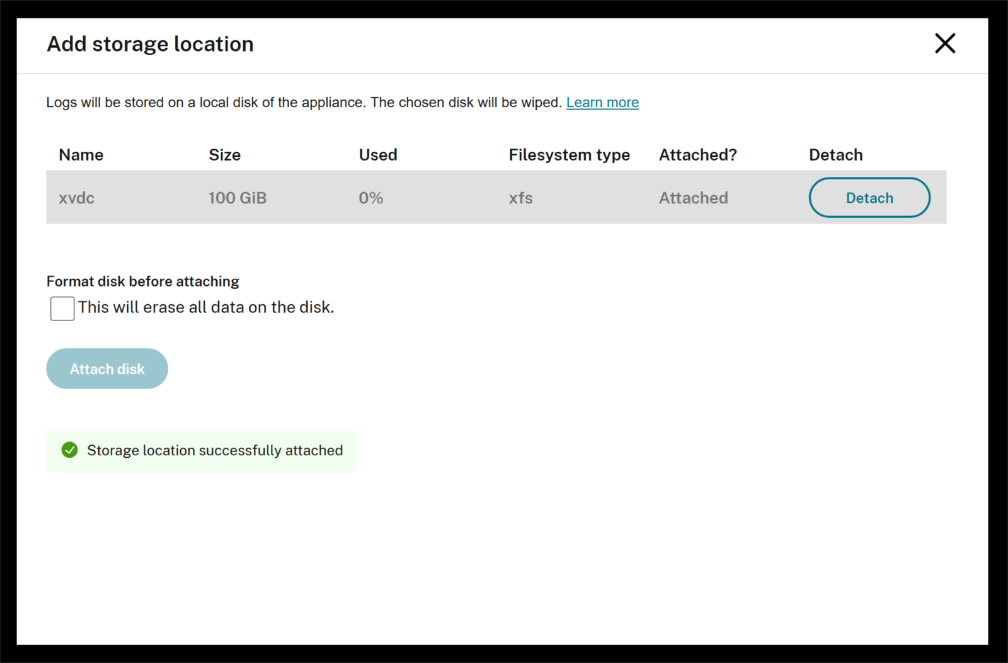

- Depois de clicar no botão “Anexar disco”, o disco será montado no contêiner do logserver.

- A página principal exibirá o tamanho do disco, juntamente com informações sobre quanto espaço é usado e quanto resta.

-

Após o disco ser anexado, verifique se o Log Server está em execução chamando o endpoint de ping:

https://<connector-appliance-FQDN>/ctxlogserver/Ping. Uma resposta “pong” confirma que o Log Server foi iniciado com sucesso. -

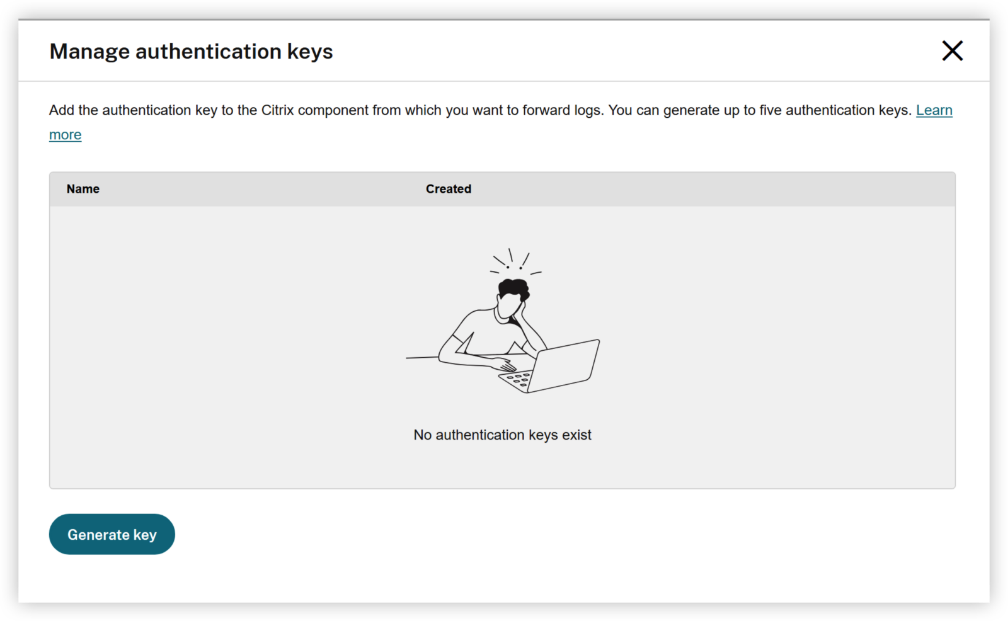

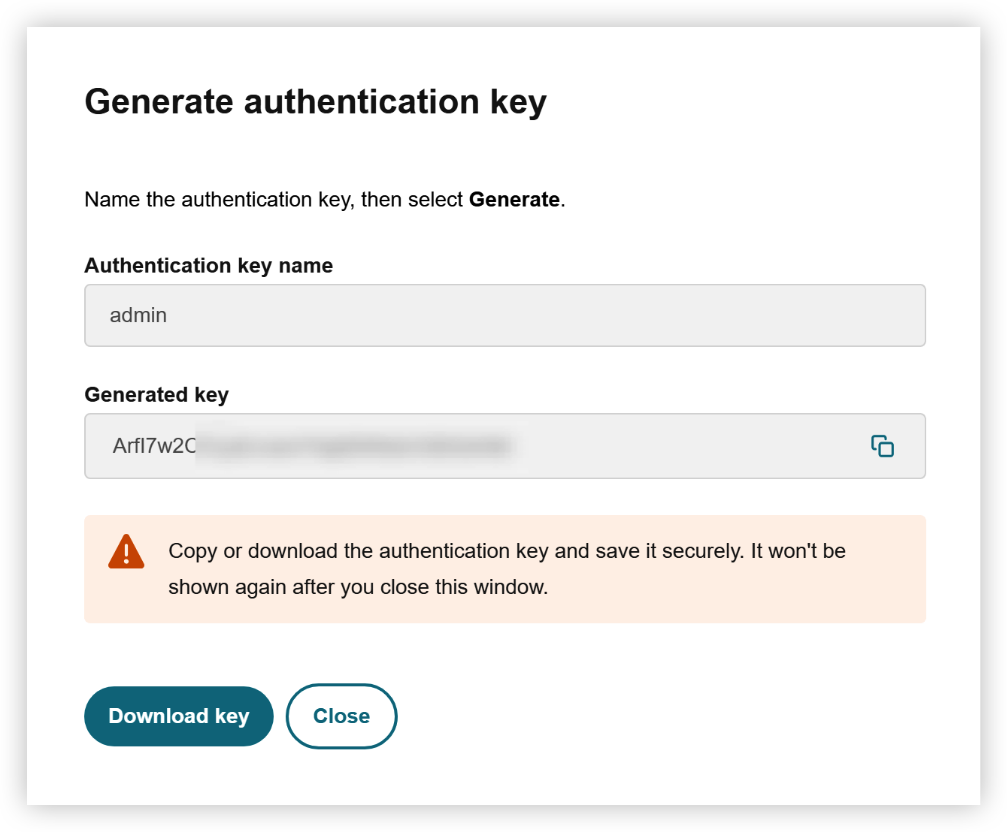

Clique em “Gerar chave”, insira o nome da função e, em seguida, copie ou baixe a chave de autenticação. A chave não será exibida novamente depois que você fechar a janela.

Instalação no Linux

- Baixe a imagem do contêiner Docker do Log Server em Downloads da Citrix.

- Coloque os arquivos baixados no mesmo diretório.

- Execute o instalador no diretório com o terminal (Linux) ou prompt de comando (Windows) e siga as instruções:

chmod +x ./InstallLogServer

#Install with https mode with port 8443 with default path

./InstallLogServer --https --cert </path/your_private_cert_key.pfx> --port 8443

#Install with http mode, with port 8080 with default path

./InstallLogServer --port 8080

#Command to change the config path and data path of your choice with https mode

./InstallLogServer --https --cert </path/your_private_cert_key.pfx> --port 8443 --config /Path/LogServer/Config --database /Path/LogServer/Data

#Command to change the config path and data path of your choice with http mode

./InstallLogServer --port 8080 --config /Path/LogServer/Config --database /Path/LogServer/Data

#To support CWA client uploading AOT logs, some additional parameters need to be added after the install log server command.

--sta-server http://STA_SERVER_FQDN:port --log-server LOG_SERVER_FQDN:PORT

<!--NeedCopy-->

Onde,

-

STA_SERVER_FQDN é o nome do host ou endereço IP do servidor STA (em instalações locais, o servidor STA geralmente é instalado junto com o DDC).

-

LOG_SERVER_FQDN e PORT são o nome do host do próprio Log Server e a porta especificada (8080, 8443 ou o valor –port no parâmetro de instalação).

-

O certificado do Log Server your_private_cert_key.pfx deve ser confiável para outros componentes Citrix, onde o cliente AOT usará a conexão TLS para carregar logs.

O endereço STA_SERVER permite que o Log Server emita tickets STA de reconexão para clientes do Citrix Workspace app (CWA) quando o StoreFront não pode fornecê-los — como após um tempo limite de sessão. Isso permite que os clientes CWA restabeleçam a conexão diretamente com o Log Server se ocorrer uma interrupção na conexão.

O endereço LOG_SERVER é usado quando o Log Server solicita um ticket STA do servidor STA configurado. O servidor STA retorna um ticket que autoriza conexões especificamente para o endpoint do Log Server.

Esses parâmetros são opcionais se os clientes CWA não precisarem de tickets STA de reconexão ou se conectarem ao LogServer diretamente sem um gateway.

Pós-instalação no Linux

Após a instalação, alguns arquivos de script úteis são gerados:

# In Linux, sh scripts will be generated

DownloadLogsByTime.sh

DownloadLogsByWords.sh

GetAuthKey.sh

ListMachines.sh

StartLogServer.sh

<!--NeedCopy-->

Use ./StartLogServer.sh para iniciar o servidor. Verifique seu configpath/weblogs.txt para confirmar se o LogServer foi iniciado com sucesso.

Se o LogServer for iniciado com sucesso, você verá a mensagem abaixo no arquivo weblogs. A porta 5000 é usada pelo LogServer internamente em contêineres Docker com o protocolo HTTP ou HTTPS selecionado.

Now listening on https://[::]:5000

<!--NeedCopy-->

Se o Log Server foi instalado no modo HTTP, os logs bem-sucedidos devem mostrar o seguinte:

Now listening on http://[::]:5000

<!--NeedCopy-->

Se o LogServer usar HTTPS, certifique-se de que seu certificado seja confiável em todas as máquinas que carregam logs AOT.

Observação:

A porta configurada na etapa de instalação (8080 ou 8443 ou qualquer porta especificada) deve ser usada ao configurar a URL do LogServer em DDC, StoreFront, VDA, etc.

Normalmente, leva de 30 a 60 segundos para iniciar no Linux.

Instalação no Windows

- Baixe a imagem do contêiner Docker do Log Server em Downloads da Citrix.

- Coloque os arquivos baixados no mesmo diretório.

- Execute o instalador no diretório com o terminal (Linux) ou prompt de comando (Windows) e siga as instruções:

Etapa 1

Instale o Docker Desktop (pode ser necessária uma assinatura) para Windows na VM do Log Server. Siga as etapas abaixo para garantir que o Docker Desktop seja instalado e iniciado corretamente em sistemas Windows que dependem do WSL 2.

-

Defina o limite de memória >= 12 GB nas configurações do Docker Desktop.

-

O Docker Desktop requer os seguintes recursos do Windows; certifique-se de verificar se esses recursos estão habilitados.

- Hyper-V

- Virtual Machine Platform

- Windows Subsystem for Linux (WSL)

-

Se algum recurso estiver faltando, instale-o e reinicie a VM para que as alterações entrem em vigor.

-

Após a reinicialização do sistema, abra o PowerShell (Executar como Administrador) e atualize o WSL executando o comando

wsl --update. -

O Docker Desktop requer o WSL 2. Configure-o como padrão executando o comando

wsl --set-default-version 2. -

Uma vez que o WSL esteja atualizado e os recursos necessários do Windows estejam habilitados, o Docker Desktop Engine deve iniciar com sucesso.

Etapa 2

Execute os comandos abaixo para continuar a instalação.

Observação:

A localização padrão das pastas Config e Database (Data) é criada em C:\Users<username>\LogServer. Você pode alterá-las com os comandos abaixo.

#Install with https mode with port 8443 with default path

InstallLogServer.exe --https --cert <c:\path\cert.pfx> --port 8443

#Install with http mode, with port 8080 with default path

InstallLogServer.exe --port 8080

#Command to change the config path and data path of your choice with https mode

InstallLogServer.exe --https --cert <c:\path\cert.pfx> --port 8443 --config C:\LogServer\Config --database C:\LogServer\Datacmd

#Install with specific config path and data path

InstallLogServer.exe --port 8080 --config C:\LogServer\Config --database C:\LogServer\Datacmd

#To support CWA client uploading AOT logs, some additional parameters need to be added after the install log server command.

--sta-server http://STA_SERVER_FQDN:port --log-server LOG_SERVER_FQDN:PORT

<!--NeedCopy-->

Onde,

-

STA_SERVER_FQDN é o nome do host ou endereço IP do servidor STA (em instalações locais, o servidor STA geralmente é instalado junto com o DDC).

-

LOG_SERVER_FQDN e PORT são o nome do host do próprio Log Server e a porta especificada (8080, 8443 ou o valor –port no parâmetro de instalação).

-

O certificado do Log Server your_private_cert_key.pfx deve ser confiável para outros componentes Citrix, onde o cliente AOT usará a conexão TLS para carregar logs.

O endereço STA_SERVER permite que o LogServer forneça tickets STA de reconexão aos clientes CWA quando o StoreFront não pode fornecê-los devido ao tempo limite da sessão. Como resultado, os clientes CWA podem obter tickets de reconexão diretamente do LogServer em caso de falhas de conexão.

O endereço LOG_SERVER é utilizado quando o logserver solicita um ticket STA do STA_SERVER. O STA_SERVER emite um ticket STA que autoriza exclusivamente conexões para o endereço LOG_SERVER.

Esses parâmetros são opcionais se os clientes CWA não precisarem de tickets STA de reconexão ou se conectarem ao LogServer diretamente sem um gateway.

Pós-instalação no Windows

Após a instalação, alguns arquivos de script úteis são gerados no mesmo diretório onde você salvou os arquivos do instalador.

Observação:

Você pode mover esses arquivos para um local diferente. No entanto, lembre-se do novo local, pois eles serão necessários novamente ao configurar o Log Server.

#In Windows, bat scripts will be generated in the same directory where you saved the installer files.

DownloadLogsByTime.bat

DownloadLogsByWords.bat

GetAuthKey.bat

ListMachines.bat

StartLogServer.bat

<!--NeedCopy-->

Use StartLogServer.bat para iniciar o Log Server.

Verifique seu configpath\weblogs.txt para confirmar se o LogServer foi iniciado com sucesso.

Quando os logs mostrarem o seguinte, significa que o Log Server foi iniciado com sucesso. Se o LogServer for iniciado com sucesso, você verá a mensagem abaixo no arquivo weblogs. A porta 5000 é usada pelo LogServer internamente em contêineres Docker com o protocolo HTTP ou HTTPS selecionado.

Now listening on: https://[::]:5000

<!--NeedCopy-->

Se o Log Server foi instalado no modo HTTP, os logs bem-sucedidos devem mostrar o seguinte:

Now listening on: http://[::]:5000

<!--NeedCopy-->

Se o LogServer usar HTTPS, certifique-se de que seu certificado seja confiável em todas as máquinas que carregam logs AOT.

Observação:

A porta configurada na etapa de instalação (8080 ou 8443 ou qualquer porta especificada) deve ser usada ao configurar a URL do LogServer em DDC, StoreFront, VDA, etc.

Normalmente, leva de 1 a 10 minutos, dependendo do hardware no Windows.

Autenticação mTLS (opcional)

O TLS mútuo (mTLS) fornece uma camada adicional de segurança entre o Log Server e os clientes (VDA, DDC, StoreFront, CWA). Quando o mTLS está habilitado, tanto o cliente quanto o servidor se autenticam usando certificados emitidos pela PKI da sua empresa.

O mTLS é útil em ambientes onde:

- Segmentos de rede não são confiáveis ou são compartilhados

- Há um requisito para autenticar não apenas o Log Server, mas também cada cliente de log AOT

- Os clientes desejam impedir que sistemas não autorizados enviem dados de log

- Políticas regulatórias ou de conformidade exigem autenticação baseada em certificado.

Embora o mTLS seja opcional, ele aprimora a segurança garantindo que apenas componentes Citrix confiáveis possam se comunicar com o Log Server e que o Log Server possa verificar cada conexão de entrada antes de aceitar dados de telemetria.

Requisitos de certificado

Para configurar o mTLS, os seguintes certificados devem ser gerados:

- aotclient.pfx – Certificado usado pelos clientes de log AOT (VDA, DDC, StoreFront, CWA)

- logserver.pfx – Certificado usado pelo Log Server

- enterprise-ca.cer – O certificado raiz ou intermediário usado para assinar ambos os arquivos .pfx

Observação

Ignore esta seção de TLS mútuo se você usar o Citrix Connector Appliance, pois não é compatível.

O arquivo enterprise-ca.cer deve ser importado para o armazenamento de Autoridades de Certificação Raiz Confiáveis (Trusted Root Certification Authorities) tanto no Log Server quanto nos clientes de telemetria.

Os certificados aotclient.pfx e logserver.pfx não devem ser protegidos por senha.

O assunto de aotclient.pfx deve ser CitrixAOTClient, permitindo que o cliente de telemetria localize automaticamente o certificado durante o tempo de execução.

Para habilitar o mTLS, inclua o parâmetro –ca no comando de instalação do Log Server. Este parâmetro especifica o caminho para o certificado enterprise-ca.cer.

# with default path

./InstallLogServer --https --cert logserver.pfx --ca enterprise-ca.cer --port 8443

# with customized path

./InstallLogServer --config /YourPath/LogServer/Config --database /YourPath/LogServer/Data --cert /YourPath/logserver.pfx --ca /YourPath/enterprise-ca.cer --port 8443

# delete temp certificate logserver.pfx in current install directory

sudo rm -rf /YourPath/logserver.pfx

# keep logserver.pfx accessed only by the container process user 'ubuntu'.

sudo chmod 400 LogServer/Config/logserver.pfx

sudo chown ubuntu:ubuntu LogServer/Config/logserver.pfx

<!--NeedCopy-->

Se a autenticação TLS mútua for necessária, execute o seguinte comando PowerShell em DDC, StoreFront, VDA e outros componentes CVAD com privilégios de administrador.

# import client cert at the machine aot client

Import-PfxCertificate -CertStoreLocation Cert:\LocalMachine\My\ -FilePath c:\aotclient.pfx

# Verify successful import

Get-ChildItem Cert:\LocalMachine\My | Where-Object { $_.Subject -like "*AOTclient*" }

# delete temp certificate aotclient.pfx

Remove-Item -Path "C:\aotclient.pfx" -Force

# Ensure LogServer’s certificate is trusted on all machines uploading AOT logs.

<!--NeedCopy-->

Observação:

O serviço de telemetria está sendo executado na conta “serviço de rede”, portanto, é necessário conceder manualmente controle total ao SERVIÇO DE REDE sobre a chave privada do certificado CitrixAOTClient, usando a interface gráfica certlm.msc.

Pressione Win + R, digite certlm.msc e pressione Enter para abrir o console “Certificados (Computador Local)”.

Expanda “Certificados (Computador Local)” > “Pessoal” > “Certificados”.

No painel direito, localize o certificado emitido para CitrixAOTClient.

Abra “Gerenciar Chaves Privadas”.

Clique com o botão direito do mouse no certificado e selecione “Todas as Tarefas” > “Gerenciar Chaves Privadas”.

Na caixa de diálogo de permissões, selecione “Adicionar”, digite NETWORK SERVICE e clique em “Verificar Nomes” (deve ser resolvido para NT AUTHORITY\NETWORK SERVICE).

Clique em “OK” para aplicar as permissões.

Se o cliente fornecer certificados autoassinados, faça o seguinte:

- No lado do logserver, logserver.pfx e aotclient.cer são instalados conforme descrito anteriormente. O aotclient.cer desempenha o papel de enterprise-ca.cer.

- No lado do cliente, aotclient.pfx e logserver.cer são importados conforme descrito anteriormente. O logserver.cer desempenha o papel de enterprise-ca.cer.

- Para obter mais informações, consulte Criar um novo certificado

Verificar o Log Server

Abra seu navegador no Log Server, VDA ou DDC, visite http://YourLogServerFQDN:8080/Ping

Uma string de resposta “Pong UTC:08/19/2025 01:03:29 Version: 2511.1.6” será exibida no navegador. O horário UTC deve ser o horário UTC do LogServer. A string de versão contém o nome da versão e o número do construtor.

Observação:

Altere a porta 8080 para a porta configurada, se não estiver usando a porta padrão, e altere HTTP para HTTPS se instalado no modo HTTPS.

Se a verificação do Log Server falhar, verifique os seguintes logs:

- Execute

docker logs logserverpara verificar os logs do Docker. - Para Linux -

$HOME/LogServer/Config/weblogs.txt(altere $HOME/LogServer para seu caminho de instalação real se não estiver usando o padrão) - Para Windows -

C:\Users\YourUserName\LogServer\Config\weblogs.txt(Altere YourUserName para o nome de usuário real. Altere C:\Users\YourUserName\LogServer para seu caminho de instalação real se não estiver usando o padrão)

Configuração Avançada do Log Server

Execute docker stop logserver para parar o logserver.

Por padrão, o Log Server é configurado com os valores abaixo. Para fazer as alterações, edite o StartLogServer.sh ou StartLogServer.bat se instalado no Windows.

-e MAX_RESERVE_DAYS=7

-e MAX_DISK_USAGE_PERCENTAGE=85

-e LOCAL_DOWN_ONLY=true

-e OPENSEARCH_JAVA_OPTS="-Xms2G -Xmx2G"

<!--NeedCopy-->

| Opções de Configuração do LogServer | Valor Padrão | Intervalo de Valores | Descrição |

|---|---|---|---|

| LOG_LEVEL | 2 | 0-4 | 0=Rastreamento, 1=Depuração, 2=Informações, 3=Aviso, 4=Erro |

| CORS_ORIGINS | “Url” ou “url1;url2;url3” | Modifique este valor para permitir que o cliente CWA H5/Chrome carregue logs AOT. Suporta várias URLs separadas por “;” | |

| MAX_RESERVE_DAYS | 7 | 1~30 | O Log Server armazena entradas de log por no máximo dias com base no campo TimeStamp. Logs que foram inseridos há 7 dias serão excluídos. Verifique a cada 10 minutos. |

| MAX_DISK_USAGE_PERCENTAGE | 85 | 10~90 | O Log Server monitora a porcentagem de uso do armazenamento de dados. Se a porcentagem de uso for superior a 90%, o Log Server excluirá logs antigos dia a dia até que a porcentagem de uso seja inferior a 90%. Verifique a cada 10 minutos. |

| LOCAL_DOWN_ONLY | true | true/false | Se verdadeiro, apenas a máquina onde o Log Server está instalado pode acessar as APIs /Download/. Se falso, outras máquinas com AuthKey podem acessar as APIs /Download/. |

| OPENSEARCH_JAVA_OPTS | “-Xms2G -Xmx2G” | 2G ~ MaxMem/2 | Configurações de memória do Opensearch. Forneça mais memória se houver muitas máquinas que enviam logs para o Log Server. Ex: 0~999 máquinas: 2 GB; 1000~1999 máquinas: 4 GB; 2000~9999 máquinas: 6 GB. |

Execute ./StartLogServer.sh no Linux para verificar se as alterações foram atualizadas.

Execute StartLogServer.bat no Windows para verificar se as alterações foram atualizadas.