セキュリティで保護された通信

Citrix Virtual Apps and DesktopsサーバーとCitrix Workspaceアプリ間の通信を保護するには、以下の一連のセキュリティ保護技術を使用して、Citrix Workspaceアプリの接続を統合できます:

- Citrix Gateway:詳しくは、このセクションのトピックと、Citrix GatewayおよびStoreFrontのドキュメントを参照してください。

- ファイアウォール:ネットワークファイアウォールは、送信先アドレスとポート番号に基づいてパケットを通過させたりブロックしたりできます。

- トランスポート層セキュリティ (TLS) バージョン 1.2 および 1.3 がサポートされています。

- 信頼済みサーバーで、Citrix Workspaceアプリの接続で信頼関係を確立します。

- ICAファイルの署名

- ローカルセキュリティ機関(LSA)の保護

- Citrix Virtual Apps展開のみでのプロキシサーバー:SOCKSプロキシサーバーまたはセキュアプロキシサーバー。 プロキシサーバーは、ネットワークとのアクセスを制限するのに役立ちます。 また、Citrix Workspaceアプリとサーバー間の接続も処理します。 Citrix Workspaceアプリは、SOCKSプロトコルとセキュアプロキシプロトコルをサポートしています。

- 送信プロキシ

Citrix Gateway

Citrix Gateway(旧称「Access Gateway」)を使用すると、StoreFrontストアへの接続をセキュアに保護します。 また、管理者がデスクトップやアプリケーションへのユーザーアクセスを詳細に管理できます。

Citrix Gateway経由でデスクトップやアプリケーションに接続するには:

-

以下のいずれかの方法で、管理者により提供されたCitrix GatewayのURLを指定します:

- セルフサービスユーザーインターフェイスの初回使用時に、[アカウントの追加] ダイアログボックスでURLを入力します。

- 後でセルフサービスユーザーインターフェイスを使用するときは、[設定] > [アカウント] > [追加]をクリックしてURLを入力します。

- storebrowseコマンドで接続する場合は、コマンドラインにURLを入力します。

URLにより、ゲートウェイと、必要に応じて特定のストアが指定されます:

-

Citrix Workspaceアプリで検出された最初のストアに接続されるようにするには、URLを次の形式で指定します:

-

特定のストアに接続するには、次の形式のURLを使用します。例:https://gateway.company.com?<storename>。 この動的URLは、非標準の形式です。そのため、このURLには等号(=)を含めないでください。 storebrowseコマンドで特定のストアに接続する場合は、URLを引用符で囲んで指定します。

- 資格情報の入力を確認するメッセージが表示されたら、ユーザー名、パスワード、およびセキュリティトークンを入力します。 この手順について詳しくは、Citrix Gatewayのドキュメントを参照してください。

認証処理が完了すると、デスクトップまたはアプリケーションが表示されます。

ファイアウォールを介した接続

ネットワークファイアウォールは、送信先アドレスとポート番号に基づいてパケットを通過させたりブロックしたりできます。 ファイアウォールが使用されている場合、Windows向けCitrix WorkspaceアプリとWebサーバーおよびCitrix製品のサーバーとの通信がファイアウォールでブロックされないように設定できます。

共通のCitrix通信ポート

| ソース | 種類 | ポート | 詳細 |

|---|---|---|---|

| Citrix Workspaceアプリ | TCP | 80/443 | StoreFrontとの通信 |

| ICAまたはHDX | TCP/UDP | 1494 | アプリケーションおよび仮想デスクトップへのアクセス |

| ICAまたはHDX(セッション画面の保持機能) | TCP/UDP | 2598 | アプリケーションおよび仮想デスクトップへのアクセス |

| ICA/HDX(TLS経由) | TCP/UDP | 443 | アプリケーションおよび仮想デスクトップへのアクセス |

ポートについて詳しくは、Knowledge Centerの記事CTX101810を参照してください。

Transport Layer Security

Transport Layer Security(TLS)は、Secure Sockets Layer(SSL)プロトコルに代わるものです。 IETF(Internet Engineering TaskForce)が、TLSの公開標準規格の開発をNetscape Communicationsから引き継いだときに、SSLという名前をTLSに変更しました。

TLSは、サーバーの認証、データの暗号化、メッセージの整合性の確認を行って、データ通信をセキュアに保護します。 米国を含むいくつかの組織 データ通信を保護するためにTLSの使用を必須としている組織もあります。 このような組織では、さらにFIPS 140(Federal Information Processing Standard)などのテスト済み暗号化基準の使用を義務付けられる場合があります。 FIPS 140は、暗号化の情報処理規格です。

通信媒体としてTLS暗号化を使用するには、ユーザーデバイスとCitrix Workspaceアプリを構成する必要があります。 StoreFront通信のセキュリティ保護については、StoreFrontドキュメントの「 セキュリティ保護 」セクションを参照してください。 VDAのセキュリティ保護については、Citrix Virtual Apps and Desktopsドキュメントの「Transport Layer Security(TLS)」を参照してください

以下のポリシーで、次のことを実行できます:

- TLSの使用を適用する:インターネットを含めて、信頼されていないネットワークを介する接続で、TLSの使用をお勧めします。

- FIPS(Federal Information Processing Standards)準拠の暗号化の使用を適用する:適用して、NIST SP 800-52の推奨セキュリティに従います。 デフォルトでは、これらのオプションは無効になっています。

- 特定のバージョンのTLSと特定のTLS暗号の組み合わせの使用を適用する:CitrixはTLS 1.2および1.3プロトコルをサポートしています。

- 特定のサーバーのみに接続する。

- サーバー証明書の失効を確認する。

- 特定のサーバー証明書発行ポリシーを確認する。

- 特定のクライアント証明書を選択する(サーバーが要求するよう構成されている場合)。

Windows 向け Citrix Workspace アプリは、TLS 1.2 および 1.3 プロトコルに対して次の暗号スイートをサポートしています。

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

重要:

次の暗号の組み合わせは、セキュリティを強化するために廃止されました:

- 暗号の組み合わせRC4および3DES

- 接頭辞が「TLS_RSA_*」の暗号の組み合わせ

- TLS_RSA_WITH_AES_256_GCM_SHA384(0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256(0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256(0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA(0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA(0x002f)

- TLS_RSA_WITH_RC4_128_SHA(0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA(0x000a)

TLSのサポート

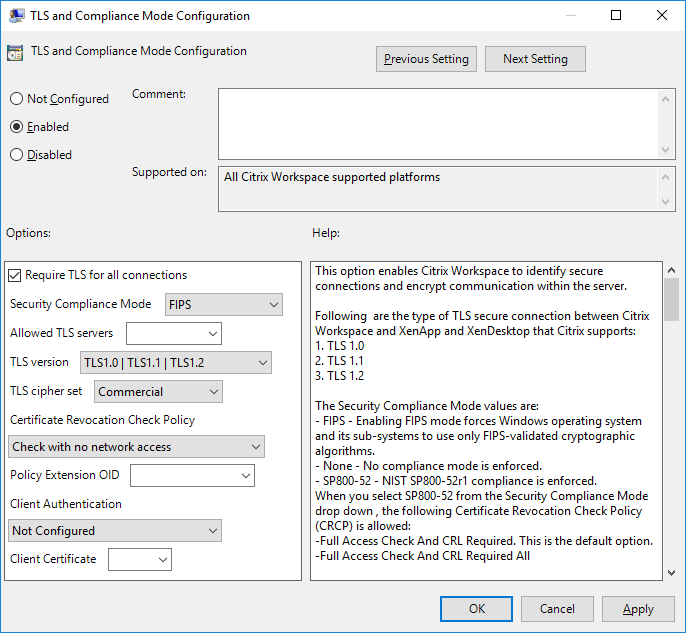

- gpedit.mscを実行して、Citrix WorkspaceアプリのGPO管理用テンプレートを開きます。

-

[コンピューターの構成]ノードで、[管理用テンプレート] > [Citrix Workspace] > [ネットワークルーティング]に移動し、[TLS およびコンプライアンスモードの構成]ポリシーを選択します。

-

[有効] を選択してセキュリティで保護された接続を有効にし、サーバー上の通信を暗号化します。 次のオプションを設定します。

注:

セキュリティで保護された接続で、TLSを使用することをCitrixではお勧めします。

-

[すべての接続でTLSが必要] を選択することによって、公開アプリケーションおよびデスクトップに対するCitrix Workspaceアプリの通信で強制的にTLSを使用させることができます。

-

[セキュリティコンプライアンスモード] メニューから、適切なオプションを選択します:

- なし - コンプライアンスモードが適用されません。

- SP800-52 - SP800-52を選択してNIST SP 800-52に準拠します。 このオプションは、サーバーまたはゲートウェイがNIST SP 800-52推奨セキュリティに従っている場合にのみ選択してください。

注:

[SP800-52] を選択すると、[FIPSを有効にします] が選択されていない場合でも、自動的にFIPS準拠の暗号化が使用されます。 また、Windowsセキュリティオプションの [システム暗号化:暗号化、ハッシュ、署名のためのFIPS準拠アルゴリズムを使う] を有効にします。 有効にしない場合、Citrix Workspaceアプリが公開アプリケーションおよびデスクトップに接続できないことがあります。

[SP800-52] を選択した場合、[証明書失効チェックのポリシー] を [完全なアクセス権のチェックとCRLが必要です] に設定します。

[SP800-52] を選択すると、Citrix Workspaceアプリはサーバー証明書がNIST SP 800-52の推奨セキュリティに従っているかを検証します。 サーバー証明書が準拠していない場合、Citrix Workspaceアプリが接続できないことがあります。

- FIPSを有効にします - FIPS準拠の暗号化の使用を適用するには、このオプションを選択します。 また、オペレーティングシステムのグループポリシーからWindowsセキュリティオプションの [システム暗号化:暗号化、ハッシュ、署名のためのFIPS準拠アルゴリズムを使う] を有効にします。 有効にしない場合、Citrix Workspaceアプリが公開アプリケーションおよびデスクトップに接続できないことがあります。

-

[許可されたTLSサーバー] ドロップダウンメニューから、ポート番号を選択します。 コンマ区切りの一覧を使用して、Citrix Workspaceアプリが指定されたサーバーにのみ接続できるようにします。 ワイルドカードおよびポート番号を指定できます。 たとえば、*.citrix.com: 4433は、共通名が.citrix.comで終わるすべてのサーバーへのポート4433での接続を許可します。 セキュリティ証明書の情報の正確さは、証明書の発行者によって異なります。 Citrix Workspaceが証明書の発行者を認識しない、または信頼しないと、接続は拒否されます。

-

[TLSバージョン] メニューから、次のいずれかのオプションを選択します:

-

TLS 1.0、TLS 1.1、またはTLS 1.2 - これはデフォルトの設定で、業務上TLS 1.0との互換性が必要な場合のみお勧めします。

-

TLS 1.1またはTLS 1.2 - このオプションで接続がTLS 1.1またはTLS 1.2を使用するようにします。

-

TLS 1.2 - このオプションは、業務上TLS 1.2が必要な場合のみお勧めします。

-

TLS暗号セット - 特定のTLS暗号セットの使用を適用するには、GOV(行政機関)、COM(営利企業)、またはALL(すべて)を選択します。

-

[証明書失効チェックのポリシー] メニューから、次の任意のオプションを選択します:

-

ネットワークアクセスなしでチェックします - 証明書失効一覧チェックが実行されます。 ローカルの証明書失効一覧のストアのみが使用されます。 すべての配布ポイントが無視されます。 対象のSSL Relay/Citrix Secure Web Gatewayサーバーから利用できるサーバー証明書を検証する証明書失効一覧チェックは、必須ではありません。

-

完全なアクセス権のチェック - 証明書失効一覧チェックが実行されます。 ローカル証明書失効一覧のストアとすべての配布ポイントが使用されます。 証明書の失効情報が検出されると、接続は拒否されます。 対象のサーバーから利用できるサーバー証明書を検証する証明書失効一覧チェックは重要ではありません。

-

完全なアクセス権とCRLのチェックが必要です - ルート証明機関を除いて証明書失効一覧チェックが実行されます。 ローカル証明書失効一覧のストアとすべての配布ポイントが使用されます。 証明書の失効情報が検出されると、接続は拒否されます。 証明書失効一覧をすべて検出することが、検証では重要です。

-

すべてに完全なアクセス権とCRLのチェックが必要です - ルートCAを含めた証明書失効一覧チェックが実行されます。 ローカル証明書失効一覧のストアとすべての配布ポイントが使用されます。 証明書の失効情報が検出されると、接続は拒否されます。 証明書失効一覧をすべて検出することが、検証では重要です。

-

チェックなし - 証明書失効一覧チェックは実行されません。

-

[ポリシーの拡張OID] を使用して、Citrix Workspaceアプリが特定の証明書の発行ポリシーがあるサーバーにのみ接続するように制限できます。 [ポリシーの拡張OID] を選択すると、Citrix Workspaceアプリはポリシーの拡張OIDがあるサーバー証明書のみを受け入れます。

-

[クライアント認証] メニューから、以下の任意のオプションを選択します:

-

無効 - クライアント認証が無効になります。

-

証明書セレクタを表示します - 常にユーザーが証明書を選択するよう求めます。

-

可能な場合、自動的に選択します - 特定する証明書に選択肢がある場合のみ、ユーザーに表示します。

-

未構成 - クライアント認証が構成されていないことを意味します。

-

指定された証明書を使用します - [クライアント証明書]オプションの設定で指定された「クライアント証明書」を使用します。

-

[クライアント証明書] 設定を使用して、識別証明書の拇印を指定します。これにより、ユーザーに不要なプロンプトを表示しないようにすることができます。

-

[適用] および [OK]をクリックしてポリシーを保存します。

-

TLSプロトコルバージョン1.3のサポート

Citrix Workspace アプリは、バージョン 2409 以降、トランスポート層セキュリティ プロトコル (TLS) バージョン 1.3 をサポートします。

注:

この拡張機能を使用するには、VDAバージョン2303以降が必要です。

この機能はデフォルトで有効になっています。 無効にするには、次の手順を実行します。

- [ファイル名を指定して実行]コマンドで

regeditを使用してレジストリエディターを起動します。 -

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\ICA Client\TLS1.3に移動します。 -

EnableTLS1.3という名前の DWORD キーを作成し、キーの値を0に設定します。

制限事項:

- Access GatewayまたはNetScaler Gateway Serviceを使用した接続は、TLS 1.3の使用を試行します。 ただし、Access GatewayとNetScaler GatewayはまだTLS 1.3をサポートしていないため、これらの接続はTLS 1.2にフォールバックします。

- TLS 1.3をサポートしていないVDAバージョンに直接接続すると、TLS 1.2にフォールバックします。

信頼されたサーバー

信頼済みサーバーの接続を適用する

信頼済みサーバー構成ポリシーを使用して、Citrix Workspaceアプリの接続で信頼関係を識別し適用できます。

管理者は、このポリシーを使用することで、クライアントが接続先の公開アプリケーションまたはデスクトップをどのように識別するかを制御できます。 クライアントは、接続の「信頼領域」と呼ばれる信頼レベルを決定します。 次に信頼領域はクライアントがどのように接続を構成するかを決定します。

このポリシーを有効にすると、信頼領域にないサーバーへの接続が防止されます。

デフォルトでは、領域の識別はクライアントが接続しているサーバーのアドレスをベースにしています。 信頼領域のメンバーになるには、サーバーはWindows信頼済みサイトゾーンのメンバーである必要があります。 これは、Windowsのインターネットゾーン設定で構成できます。

あるいは、Windows以外のクライアントとの互換性のために、グループポリシーのアドレス設定を使用して、サーバーアドレスを明示的に信頼することもできます。 サーバーアドレスは、ワイルドカードの使用をサポートするサーバーのカンマ区切りリストである必要があります(例:cps*.citrix.com)。

前提条件:

- Windows 用 Citrix Workspace アプリ バージョン 2409 以降がインストールされていることを確認します。

- 内部ストアフロントを使用する場合は、DDCでDNS解決をTrueに設定し、 WindowsインターネットオプションでFQDNをホストします。 詳しくは、Knowledge Centerの記事CTX135250を参照してください。

注:

IPアドレスがWindowsインターネットセキュリティゾーンオプションで使用されている場合、DDCでの変更は必要ありません。

- 次の表に従って、最新のICAクライアントポリシーテンプレートをコピーして貼り付けます。

| ファイルタイプ | コピー元 | コピー先 |

|---|---|---|

| receiver.admx | インストールディレクトリ\ICA Client\Configuration\receiver.admx | %systemroot%\policyDefinitions |

| CitrixBase.admx | インストールディレクトリ\ICA Client\Configuration\CitrixBase.admx | %systemroot%\policyDefinitions |

| receiver.adml | インストールディレクトリ\ICA Client\Configuration[MUIculture]receiver.adml | %systemroot%\policyDefinitions[MUIculture] |

| CitrixBase.adml | インストールディレクトリ\ICA Client\Configuration[MUIculture]\CitrixBase.adml | %systemroot%\policyDefinitions[MUIculture] |

注:

- Windows 向け Citrix Workspace アプリ バージョン 2409 以降に含まれる最新の .admx ファイルと .adml ファイルを使用していることを確認してください。 構成について詳しくは、グループ ポリシーのドキュメントを参照してください。

-

実行中のCitrix Workspaceアプリインスタンスをすべて閉じ、システムトレイから終了します。

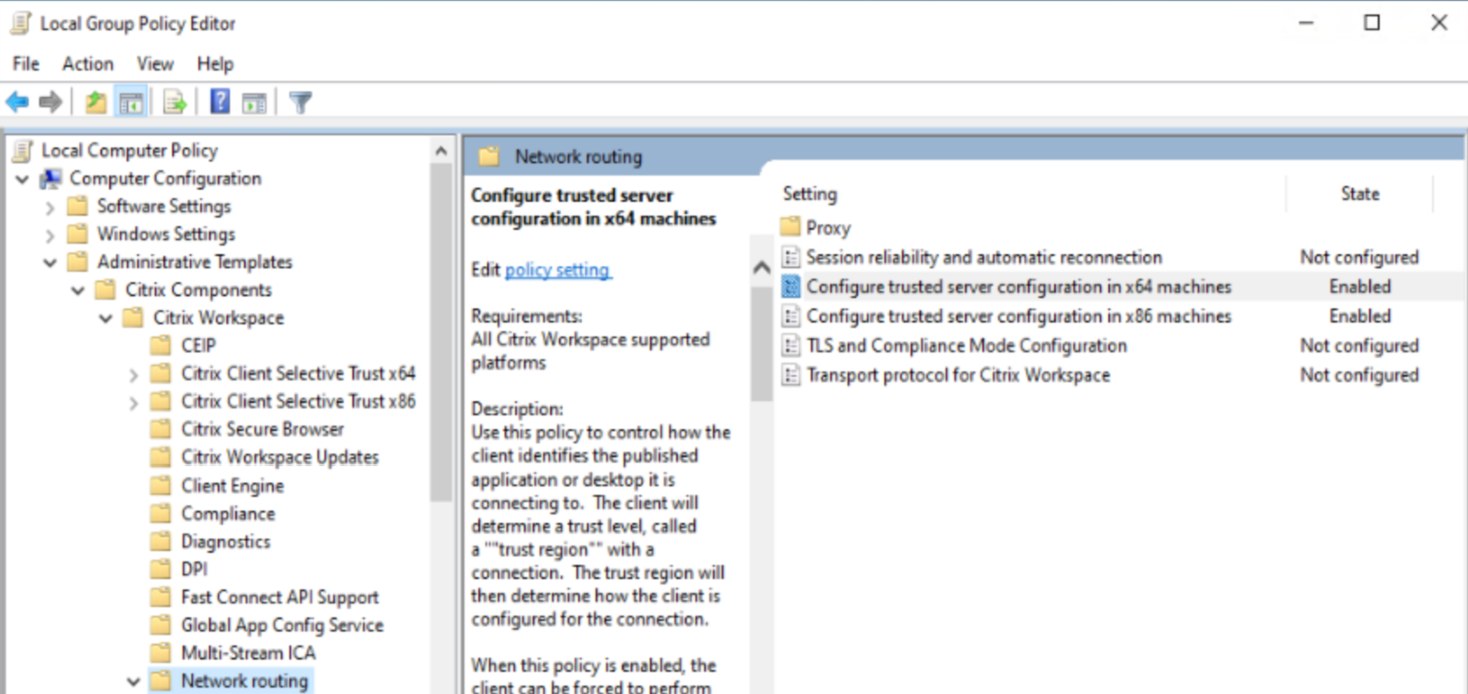

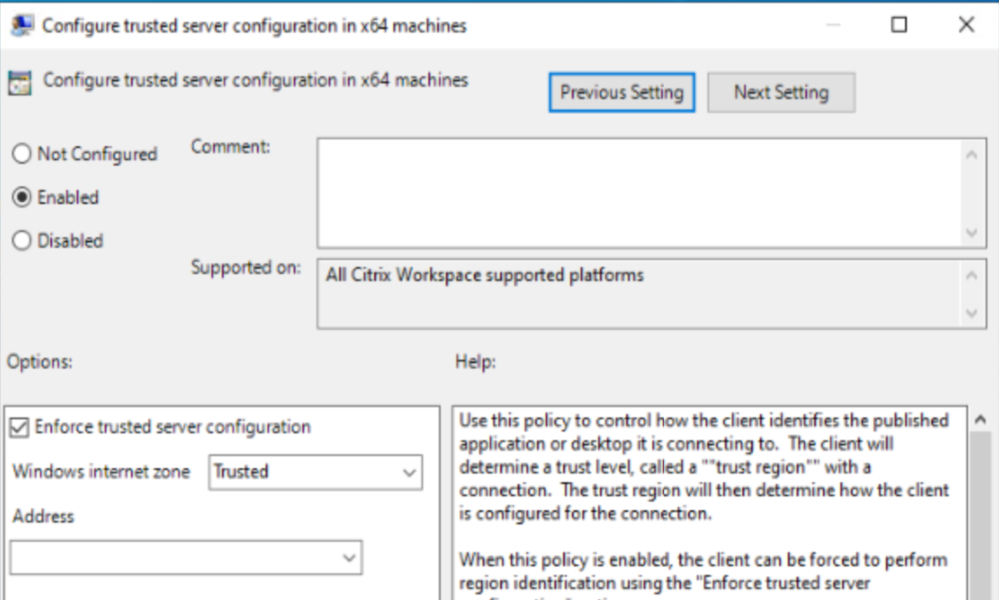

グループポリシーオブジェクト管理テンプレートを使用して信頼されたサーバーの構成を有効にするには、次の手順を実行します。

-

gpedit.mscを実行して、Citrix Workspaceアプリのグループポリシー目標管理用テンプレートを開きます。 -

[コンピューターの構成]ノードで、[管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ネットワークルーティング]に移動します。

- X64展開の場合は、[x64マシンで信頼されたサーバー構成を構成する]を選択します。

- X86展開の場合は、[x86マシンで信頼されたサーバー構成を構成する]を選択します。

- 選択したポリシーを有効にし、[信頼できるサーバー構成を強制する] チェックボックスをオンにします。

-

[Windowsインターネットゾーン][ドロップダウンメニュー]から、[信頼済み]を選択します。

注:

[アドレス] ドロップダウンリストからオプションの選択をスキップできます。

- [OK] および [適用] をクリックします。

-

同じログオンユーザーがCitrixリソースを公開している場合は、次の手順に進むか、別のユーザーでログインすることができます。

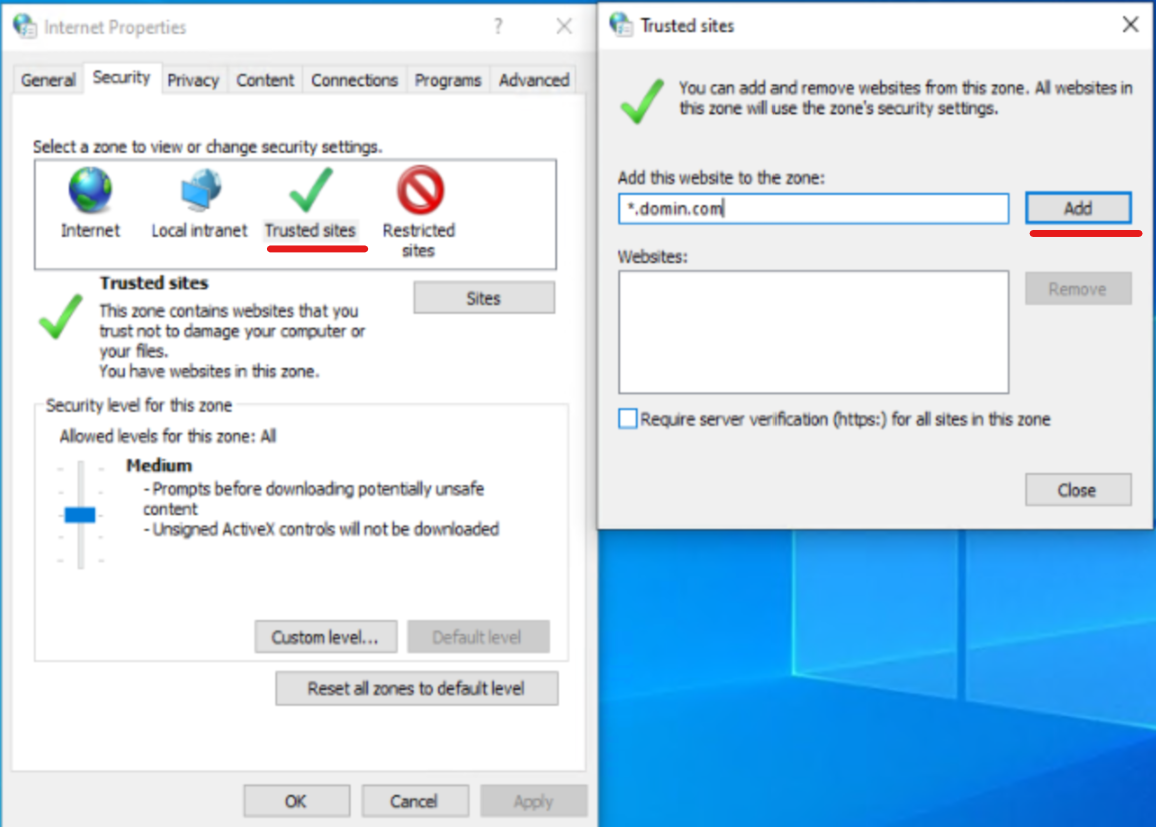

- [Windowsインターネットオプション]を開き、[信頼済みサイト] > [サイト]に移動して、ドメインアドレスまたはVDA FQDNを追加します。

注:

機能をテストするには、無効なドメイン

*.test.comまたは特定の無効または有効なVDA FQDNを追加できます。

-

設定に応じて、[信頼されたサーバー構成ポリシー]内の[Windowsインターネットゾーン]のゾーン選択に基づいて、[信頼済み]または[ローカルイントラネットサイト]に変更します。

詳しくは、「認証」セクションの「Internet Explorerの設定の変更」を参照してください。

- 管理者コマンドプロンプトを使用して、Citrix Workspaceアプリがインストールされているターゲットデバイスのグループポリシーを更新するか、システムを再起動します。

- [信頼されたサーバー構成の構成]ポリシー内の[Windowsインターネットゾーン]のゾーン選択に基づいて、内部StoreFront FQDNがローカルイントラネットゾーンまたは信頼済みサイトゾーンに追加されていることを確認します。 詳しくは、「認証」セクションの「Internet Explorerの設定の変更」を参照してください。 また、ゲートウェイストアの場合は、ゲートウェイURLを信頼済みサイトに追加する必要があります。

- Citrix Workspaceアプリまたは公開されたリソースを開き、機能を検証します。

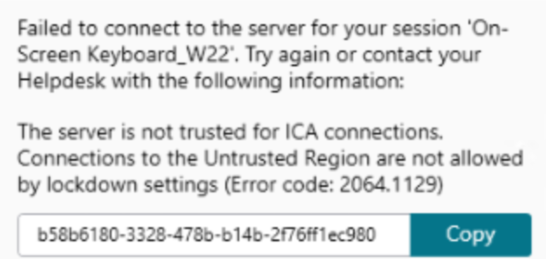

注:

上記の手順を構成していない場合、セッションの起動が失敗し、次のエラーメッセージが表示される可能性があります。

回避策として、GPOの信頼されたサーバー構成を構成するポリシーを無効にすることができます。

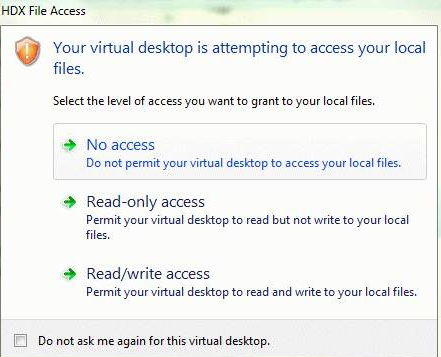

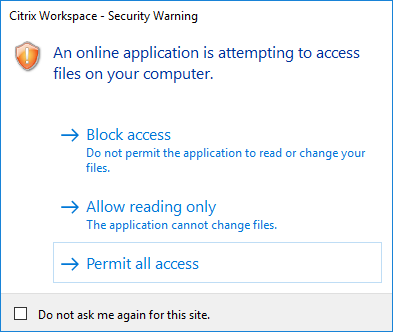

クライアントが選択する信頼

サーバーへの接続を許可または禁止するだけでなく、クライアントは領域によって、ファイル、マイク、またはWebカメラ、SSOアクセスを識別します。

| リージョン | リソース | アクセスレベル |

|---|---|---|

| インターネット | ファイル、マイク、Web | ユーザーにアクセス許可を求めるプロンプト。SSOを許可しない |

| イントラネット | マイク、Web | ユーザーにアクセス許可を求めるプロンプト。SSOを許可する |

| 制限付きサイト | すべて | アクセスや接続ができない可能性がある |

| 信頼済み | マイク、Web | 読み取りまたは書き込み、SSOを許可する |

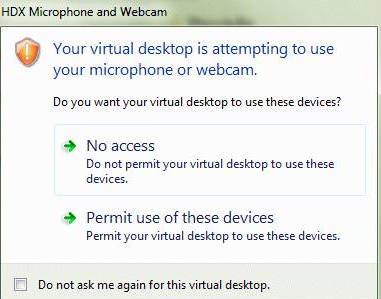

ユーザーが領域のデフォルト値を選択すると、次のダイアログボックスが表示されることがあります:

管理者は、グループポリシーまたはレジストリを使用して、Client Selective Trust(クライアントが選択する信頼)のレジストリキーを作成および構成することにより、このデフォルトの動作を変更できます。 Client Selective Trustレジストリキーの構成方法について詳しくは、Knowledge Center記事のCTX133565を参照してください。

ローカルセキュリティ機関(LSA)の保護

Citrix WorkspaceアプリはWindowsのローカルセキュリティ機関(LSA)の保護をサポートします。この仕組みはシステムのローカルセキュリティに関するあらゆる情報を管理します。 このサポートにより、ホストされるデスクトップにLSAレベルのシステム保護が提供されます。

プロキシサーバー経由の接続

プロキシサーバーは、ネットワークから外部へのアクセスや外部からネットワークへのアクセスを制限して、Windows向けCitrix Workspaceアプリとサーバー間の接続を制御するために使います。 Citrix Workspaceアプリは、SOCKSプロトコルとセキュアプロキシプロトコルをサポートしています。

Citrix Workspaceアプリでサーバーと通信する場合、Web向けWorkspaceを実行するサーバー上でリモートで構成されているプロキシサーバー設定が使用されます。

また、Citrix WorkspaceアプリがWebサーバーと通信するときは、ユーザーデバイス上でデフォルトのWebブラウザーのインターネット設定で構成したプロキシサーバー設定が使用されます。 適宜、ユーザーデバイス上のデフォルトのWebブラウザーで、インターネット設定を構成します。

StoreFrontのICAファイルを介してプロキシ設定を適用するには、Knowledge Centerの記事CTX136516を参照してください。

EDT の SOCKS5 プロキシ サポート

以前は、Citrix Workspace アプリは TCP 上で動作する HTTP プロキシのみをサポートしていました。 ただし、SOCKS5 プロキシ機能は、Virtual Delivery Agent (VDA) 内ですでに完全にサポートされていました。 VDA サポートの詳細については、 Rendezvous V2 のドキュメントを参照してください。

Citrix Workspace アプリはバージョン 2409 以降、Enlightened Data Transport (EDT) 用の SOCKS5 プロキシをサポートするようになり、最新のエンタープライズ ネットワーク構成との互換性が強化されました。

主な利点:

- 拡張されたプロキシ互換性: TCP と UDP の両方のトラフィックをサポートするためにエンタープライズ ネットワーク チームで広く使用されている SOCKS5 プロキシを介してシームレスに接続します。

- EDT パフォーマンスの向上: EDT (UDP ベース) の利点を最大限に活用して、Citrix Workspace アプリ セッション内でのデータ転送を最適化します。

この機能はデフォルトでは無効になっています。 この機能を有効にするには、次の操作を行います:**

-

gpedit.mscを実行して、Citrix WorkspaceアプリのGPO管理用テンプレートを開きます。 -

[コンピューターの構成]ノードで、[管理用テンプレート] > [Citrix Workspace] > [ネットワークルーティング] > [プロキシ] > [クライアントプロキシ設定の構成]に移動して、プロキシの種類を選択します。

-

次のパラメータを設定します。

- プロキシタイプ: SocksV5

- ProxyHost: プロキシサーバーのアドレスを指定します。

詳細については、 ICA 設定リファレンス およびナレッジ センターの記事 CTX136516を参照してください。

送信プロキシのサポート

SmartControlを使用すると、管理者は環境に影響を与えるポリシーを構成して適用できます。 たとえば、ユーザーがドライブをリモートデスクトップにマップできないようにしたい場合があります。 Citrix GatewayのSmartControl機能を使用して、このような詳細設定を実現できます。

Citrix WorkspaceアプリとCitrix Gatewayが別々のエンタープライズアカウントに属している場合、状況は異なります。 このような場合は、クライアントドメインにゲートウェイが存在しないため、ドメインはSmartControl機能を適用できません。 代わりに、送信ICAプロキシを利用できます。 送信ICAプロキシ機能を使用すると、Citrix WorkspaceアプリとCitrix Gatewayが異なる組織に展開されている場合でも、SmartControl機能を使用できます。

Citrix Workspaceアプリは、NetScaler LANプロキシを使用したセッションの起動をサポートします。 送信プロキシプラグインを使用して、単一の静的プロキシを構成するか、実行時にプロキシサーバーを選択します。

送信プロキシは、次の方法を使用して構成できます:

- 静的プロキシ:プロキシのホスト名とポート番号を指定してプロキシサーバーを構成します。

- 動的プロキシ:プロキシプラグインDLLを使用して、1つ以上のプロキシサーバーから1つのプロキシサーバーを選択できます。

グループポリシーオブジェクト管理用テンプレートまたはレジストリエディターを使用して、送信プロキシを構成できます。

送信プロキシについて詳しくは、Citrix Gatewayのドキュメントの「送信ICAプロキシのサポート」を参照してください。

送信プロキシのサポート - 構成

注:

静的プロキシと動的プロキシの両方が構成されている場合は、動的プロキシの構成が優先されます。

GPO管理用テンプレートを使用した送信プロキシの構成:

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- [コンピューターの構成]ノードで、[管理用テンプレート] > [Citrix Workspace] > [ネットワークルーティング]に移動します。

- 次のいずれかのオプションを選択します:

- 静的プロキシの場合:[NetScaler LANプロキシを手動で構成する] ポリシーを選択します。 [有効] を選択して、ホスト名とポート番号を入力します。

- 動的プロキシの場合:[NetScaler LANプロキシをDLLを使用して構成する] ポリシーを選択します。 [有効] を選択して、DLLファイルのフルパスを入力します。 たとえば、

C:\Workspace\Proxy\ProxyChooser.dllです。

- [適用]、[OK] の順にクリックします。

レジストリエディターを使用して、次のように送信プロキシを構成します:

-

静的プロキシの場合:

- レジストリエディターを起動し、

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScalerに移動します。 -

DWORD値キーを次のように作成します:

"StaticProxyEnabled"=dword:00000001"ProxyHost"="testproxy1.testdomain.com"プロキシポート"=dword:000001bb

- レジストリエディターを起動し、

-

動的プロキシの場合:

- レジストリエディターを起動し、

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler LAN Proxyに移動します。 - DWORD値キーを次のように作成します:

"DynamicProxyEnabled" = dword:00000001"ProxyChooserDLL"="c:\\Workspace\\Proxy\\ProxyChooser.dll"

- レジストリエディターを起動し、

接続と証明書

接続

- HTTPストア

- HTTPSストア

- Citrix Gateway 10.5以降

証明書

注:

Windows向けCitrix Workspaceアプリはデジタル署名されています。 デジタル署名にはタイムスタンプが付けられています。 したがって、証明書は有効期限が切れても有効です。

- プライベート(自己署名)証明書

- ルート証明書

- ワイルドカード証明書

- 中間証明書

プライベート(自己署名)証明書

リモートゲートウェイにプライベート証明書が存在する場合、Citrixリソースにアクセスするユーザーデバイスに組織の証明機関のルート証明書をインストールします。

注:

接続時にリモートゲートウェイの証明書を検証できない場合、信頼されていない証明書の警告が表示されます。 この警告は、ルート証明書がローカルキーストアにない場合に表示されます。 ユーザーが警告に対してそのまま続行することを選択した場合、アプリの一覧が表示されますが、アプリの起動に失敗することがあります。

ルート証明書

ドメイン参加コンピューターでは、グループポリシーオブジェクト管理用テンプレートを使用してCA証明書を配布および信頼できます。

ドメイン非参加コンピューターでは、カスタムインストールパッケージを作成して、CA証明書を配布およびインストールできます。 詳しくは、システム管理者に問い合わせてください。

ワイルドカード証明書

ワイルドカード証明書は、同一ドメイン内のサーバーで使用されます。

Citrix Workspaceアプリでは、ワイルドカード証明書がサポートされています。 ワイルドカード証明書は、組織のセキュリティポリシーに従って使用してください。 サーバー名とサブジェクトの別名(SAN)拡張の一覧が含まれる証明書が、ワイルドカード証明書に代わるものです。 このような証明書は、私的証明機関および公的証明機関が発行します。

中間証明書

証明書チェーンに中間証明書が含まれる場合は、中間証明書をCitrix Gatewayのサーバー証明書に追加する必要があります。 詳しくは、「中間証明書の構成」を参照してください。

証明書失効一覧

証明書失効一覧(CRL)によって、Citrix Workspaceアプリはサーバー証明書が失効していないかチェックできます。 証明書のチェックにより、サーバーの暗号化認証機能が強化され、ユーザーデバイスとサーバー間のTLS接続の全体的なセキュリティが向上します。

証明書失効一覧のチェック機能はさまざまな設定レベルで有効にできます。 たとえば、ローカルの証明書一覧だけがチェックされるようにCitrix Workspaceアプリを構成したり、ローカルおよびネットワーク上の証明書一覧がチェックされるように構成したりできます。 すべての証明書失効一覧で証明書の有効性が検証されたときのみログオンするように構成することもできます。

ローカルコンピューターで証明書チェックを構成する場合は、Citrix Workspaceアプリを終了します。 コネクションセンターを含むすべてのCitrix Workspaceコンポーネントが停止しているかどうか確認します。

詳しくは、「Transport Layer Security」を参照してください。

中間者攻撃を回避するためのサポート

Windows向けCitrix Workspaceアプリは、Microsoft Windowsの証明書のピン留め機能を使用して、中間者攻撃のリスクを軽減します。 中間者攻撃は、相互に直接通信していると考えている2者間のメッセージを密かに攻撃者が傍受して中継するサイバー攻撃の一種です。

以前は、ストアのサーバーに接続するときに、受信した応答が接続しようとしているサーバーからのものかどうかを確認する方法がありませんでした。 Microsoft Windowsのエンタープライズ証明書のピン留め機能を使用すると、サーバーの証明書をピン留めすることで、サーバーの有効性と整合性を検証できます。

Windows向けCitrix Workspaceアプリは、証明書ピン留め規則を使用して、特定のドメインまたはサイトに必要なサーバー証明書を認識するように事前構成されています。 サーバー証明書が事前構成済みのサーバー証明書と一致しない場合、Windows向けCitrix Workspaceアプリはセッションが実行されないようにします。

エンタープライズの証明書ピン留め機能を展開する方法については、Microsoft社のドキュメントを参照してください。

注:

証明書の有効期限に注意し、グループポリシーと証明書信頼リストを正しく更新する必要があります。 そうしないと、攻撃がない場合でも、セッションを開始できないことがあります。