-

-

Delivery ControllerでTLSを有効にする

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Delivery ControllerでTLSを有効にする

デフォルトでは、HTTPとHTTPSの両方が有効になっています。 HTTPSは、サーバーの完全修飾ドメイン名を共通名として使用した自己署名証明書を使用しますが、これはStoreFront™またはWebブラウザーによって信頼されていません。

Delivery Controller™でTLSを有効にするには、次の手順を実行する必要があります:

-

すべてのDelivery Controllerでサーバー証明書を取得、インストール、登録します。 詳しくは、「証明書の要求とインストール」を参照してください。

-

TLS証明書を使用してポートを構成します。 詳しくは、「証明書のインストール」を参照してください。

- モニターサービスに対してHTTPSを有効にします。

-

HTTPを無効にしてHTTPSトラフィックを強制します。 詳しくは、「HTTPSトラフィックのみに制限する」を参照してください。

- 必要な場合は、ControllerでHTTPおよびHTTPSトラフィック用に使用されるポートを変更することもできます。 詳しくは、「HTTPまたはHTTPSポートの変更」を参照してください。

証明書の要求とインストール

TLSを使用するには、共通名またはサブジェクトの別名がサーバーの完全修飾ドメイン名と一致する証明書をインストールする必要があります。 Delivery Controllerの前にロードバランサーを使用している場合は、サーバーとロードバランサーの完全修飾ドメイン名の両方をサブジェクトの別名として含めます。 詳しくは、「証明書」を参照してください。 StoreFrontをDelivery Controllerに接続するには、RSAデジタル署名アルゴリズムを使用する必要があります。 StoreFrontは、ECDSAアルゴリズムを使用する証明書をサポートしていません。

SSL/TLSリスナーポートの構成

Web StudioおよびDirectorの一部としてインストールされている同じサーバーにIIS Windowsコンポーネントがインストールされている場合は、IISを使用してTLSを構成できます。 詳しくは、「Web StudioとDirectorでTLSを有効にする」を参照してください。 それ以外の場合は、PowerShellを使用して証明書を構成するには、次の手順を実行します:

-

既存の証明書がバインドされているかどうかを確認するには、コマンドプロンプトを開き、

netsh http show sslcertを実行します:netsh http show sslcert <!--NeedCopy--> -

既存のバインドがある場合は削除します。

netsh http delete sslcert ipport=0.0.0.0:443 <!--NeedCopy-->既存のバインドに指定されている場合は、

0.0.0.0:443を特定のIPアドレスとポートに置き換えます。 -

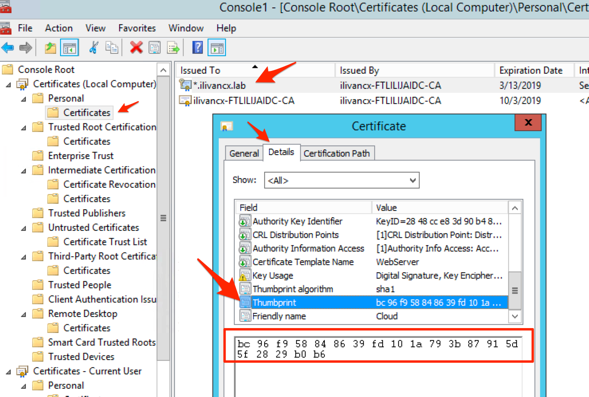

以前にインストールした証明書の拇印を見つけます。 拇印を表示するには、コンピューターの証明書の管理を開いて証明書を見つけて開き、詳細タブに移動します。

または、PowerShellを使用することもできます。 たとえば、次のスクリプトは、共通名がサーバーのホスト名と一致する証明書を検索し、サムネイルを出力します:

$HostName = ([System.Net.Dns]::GetHostByName(($env:computerName))).Hostname $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.Subject -match ("CN=" + $HostName)}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $($HostName): $($Thumbprint)" -Foreground Yellow <!--NeedCopy-->証明書の共通名がホスト名と一致しない場合、これは失敗します。 ホスト名に複数の証明書がある場合は、連結された複数の拇印が返されるため、適切な拇印を選択する必要があります。

次の例では、フレンドリ名で証明書を検索します:

$friendlyName = "My certificate name" $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.FriendlyName -eq $friendlyNam}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $friendlyName: $($Thumbprint)" -Foreground Yellow <!--NeedCopy-->指定されたフレンドリ名に複数の証明書がある場合は、連結された複数の拇印が返されるため、適切な拇印を選択する必要があります。

-

証明書をポートにバインドするには、

netsh http add sslcertコマンドを使用します:netsh http add sslcert ipport=[IP address]:443 certhash=[certificate hash] appid=[application GUID] disablelegacytls=enable <!--NeedCopy-->-

ipportはIPアドレスとポートを指定します。 0.0.0.0:443を使用すると、これがすべてのIPアドレスに適用されます。 代わりに特定のIPアドレスを指定することもできます。 -

appid- バインドを追加したアプリケーションを識別するために使用される任意のGUID。 任意の有効なGUIDを使用できます(例:{91fe7386-e0c2-471b-a252-1e0a805febac})。 -

disablelegacytls=enable- TLSのレガシーバージョンを無効にします。 このパラメーターはWindows 2022以降で使用できます。 Windows 2022ではTLS 1.0および1.1が無効になります。 Windows 2025では、TLS 1.0および1.1はデフォルトで無効になっているため、これは必要ありません。

たとえば、次のコマンドを実行し、すべてのIPアドレスで拇印

bc96f958848639fd101a793b87915d5f2829b0b6を持つ証明書をポート443にバインドします:netsh http add sslcert ipport=0.0.0.0:443 certhash=bc96f958848639fd101a793b87915d5f2829b0b6 appid={91fe7386-e0c2-471b-a252-1e0a805febac} disablelegacytls=enable <!--NeedCopy--> -

HTTPSが有効になったら、Delivery Controllerへの接続にHTTPではなくHTTPSを使用するように、StoreFront展開およびNetscaler Gatewayを構成する必要があります。

HTTPS用のMonitor Service OData APIを構成する

監視サービスは、Citrix®およびサードパーティアプリケーションがデータを照会できるようにするOData v3およびv4 APIを提供します。 Directorは、OData API V3を使用して監視サービスに接続します。 HTTPS用の監視OData APIを構成するには、次の手順を実行します:

-

次のPowerShellを実行します:

$serviceGroup = Get-ConfigRegisteredServiceInstance -ServiceType Monitor | Select -First 1 ServiceGroupUid Remove-ConfigServiceGroup -ServiceGroupUid $serviceGroup.ServiceGroupUid & 'C:\Program Files\Citrix\Monitor\Service\citrix.monitor.exe' -ConfigureFirewall -RequireODataTls –OdataPort 443 -RequireODataSdkTls –OdataSdkPort 443 get-MonitorServiceInstance | register-ConfigServiceInstance Get-ConfigRegisteredServiceInstance -ServiceType Config | Reset-MonitorServiceGroupMembership <!--NeedCopy--> -

テキストエディターでファイル

C:\Program Files\Citrix\Monitor\Service\Citrix.Monitor.exe.Configを開きます。 要素<add key="owin:baseAddress" value="http://localhost/citrix/monitor/odata/v4" />を見つけて、<add key="owin:baseAddress" value="https://localhost/citrix/monitor/odata/v4" />に変更します。

暗号の組み合わせを構成する

暗号の組み合わせの順序一覧には、TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384またはTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256の暗号の組み合わせ(またはこの両方)を含める必要があります。また、これらの暗号の組み合わせをTLS_DHE_の暗号の組み合わせより前に配置する必要があります。

- Microsoftのグループポリシーエディターを使用して、[コンピューターの構成]>[管理用テンプレート]>[ネットワーク]>[SSL構成設定]の順に参照します。

- 「SSL暗号の順位」ポリシーを編集します。 デフォルトでは、このポリシーは[未構成]に設定されています。 このポリシーを [有効] に設定します。

- 暗号の組み合わせを適切な順序に並び替え、使用しない暗号の組み合わせを削除します。

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384またはTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256のどちらかがすべてのTLS_DHE_暗号の組み合わせより前に配置されていることを確認します。

Microsoft Learnでは、「TLS暗号スイートの順序を構成する」も参照してください。

HTTPSトラフィックのみに制限する

XMLサービスをHTTPトラフィックを無視するように構成することをお勧めします。

-

regeditを実行します - 「HKLM\Software\Citrix\DesktopServer\」を開きます

-

XmlServicesEnableNonSslという名前の新しいDWORD値を作成し、0に設定します。 - Broker Serviceを再起動します。

HTTPSトラフィックを無視するために作成できるレジストリのDWORD値も存在します:XmlServicesEnableSsl。 これは0に設定しないでください。

HTTPまたはHTTPSポートの変更

デフォルトでは、XML ServiceはHTTPトラフィックにはポート80を、HTTPSトラフィックにはポート443を使用します。 これらのポート番号を変更することもできますが、信頼されないネットワークにControllerを露出させる場合のセキュリティ上のリスクについて考慮してください。 デフォルト構成を変更する場合は、スタンドアロンのStoreFrontサーバーを使用することをお勧めします。

Controllerで使用されるデフォルトのHTTPまたはHTTPSポートを変更するには、Studioで次のコマンドを実行します:

BrokerService.exe -StoreFrontPort <http-port> -StoreFrontTlsPort <https-port>

<!--NeedCopy-->

ここで、<http-port>はHTTPトラフィックのポート番号で、<https-port>はHTTPSトラフィックのポート番号です。

注:

ポートが変更されると、ライセンスの互換性およびアップグレードに関するメッセージがStudioに表示されます。 この問題を解決するには、以下のPowerShellコマンドレットを順に実行してサービスインスタンスを再登録してください:

Get-ConfigRegisteredServiceInstance -ServiceType Broker -Binding XML_HTTPS |

Unregister-ConfigRegisteredServiceInstance

Get-BrokerServiceInstance | where Binding -eq "XML_HTTPS" |

Register-ConfigServiceInstance

<!--NeedCopy-->

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.