This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Rendezvous V2

Citrix Gatewayサービスを使用する場合、Rendezvousプロトコルにより、VDAがCitrix Cloud Connectorをバイパスして、Citrix Cloudコントロールプレーンに直接かつ安全に接続できます。

Rendezvous V2は、標準のドメイン参加マシン、ハイブリッドAzure AD参加マシン、Azure AD参加マシン、非ドメイン参加マシンでサポートされています。

注:

現時点では、_Azure AD参加済み_マシン、および_ドメイン非参加_マシンでのみ、コネクタを使用しない展開が可能です。標準のADドメイン参加済みマシンおよびハイブリッドAzure AD参加マシンでも、VDA登録とセッション仲介にはCloud Connectorが必要です。ただし、Rendezvous V2を使用するためのDNS要件はありません。

オンプレミスADドメインへの接続、オンプレミスハイパーバイザーへのMCSプロビジョニングなど、VDA通信に関連しないほかの機能についてのCloud Connectorの要件に変更はありません。

要件

Rendezvous V2を使用するための要件は次のとおりです:

- Citrix WorkspaceとCitrix Gatewayサービスを使用した環境へのアクセス

- コントロールプレーン:Citrix DaaS

- VDAバージョン2203

- CitrixポリシーでRendezvousプロトコルを有効にします。詳しくは、「Rendezvousプロトコルポリシー設定」を参照してください。

- VDAでセッションの信頼性を有効にする必要があります。

- VDAマシンは、以下にアクセスできる必要があります:

-

TCP 443でのhttps://*.xendesktop.net。この方法ですべてのサブドメインを許可できない場合は、https://<customer_ID>.xendesktop.netを使用できます。<customer_ID>は、Citrix Cloud管理者ポータルに表示されるCitrix Cloud顧客IDです。 - Gatewayサービスとの制御接続用の、

TCP 443でのhttps://*.*.nssvc.net。 - TCPおよびEDTを介したHDXセッションには、それぞれ

TCP 443およびUDP 443でのhttps://*.*.nssvc.net。

注:

https://*.*.nssvc.netを使用してすべてのサブドメインを許可できない場合、代わりにhttps://*.c.nssvc.netおよびhttps://*.g.nssvc.netを使用します。詳しくは、Knowledge CenterのCTX270584を参照してください。 -

プロキシ構成

VDAは、Rendezvousを使用する場合、制御用トラフィックとHDXセッショントラフィックの両方のプロキシを介した接続をサポートします。どちらのタイプのトラフィックも要件と考慮事項が異なるため、慎重に確認してください。

制御用トラフィックプロキシの考慮事項

- HTTPプロキシのみがサポートされています。

- パケットの暗号化解除と検査はサポートされていません。VDAとCitrix Cloudコントロールプレーンの間の制御用トラフィックが傍受、暗号化解除、または検査されないように、例外を構成します。信頼済みの証明書が見つからない場合は、失敗します。

- プロキシ認証はサポートされていません。

HDXトラフィックプロキシの考慮事項

- HTTPおよびSOCKS5プロキシがサポートされています。

- EDTは、SOCKS5プロキシでのみ使用できます。

- デフォルトでは、HDXトラフィックは制御用トラフィック対して定義されたプロキシを使用します。HDXトラフィックに別のプロキシを使用する必要がある場合、別のHTTPプロキシ、SOCKS5プロキシを問わず、Rendezvousプロキシの構成ポリシー設定を使用します。

- パケットの暗号化解除と検査はサポートされていません。VDAとCitrix Cloudコントロールプレーンの間のHDXトラフィックが傍受、暗号化解除、または検査されないように、例外を構成します。信頼済みの証明書が見つからない場合は、失敗します。

- マシンベースの認証は、HTTPプロキシでのみ、かつVDAマシンがADドメインに参加している場合にサポートされます。Negotiate/Kerberos、またはNTLM認証を使用できます。

注:

Kerberosを使用するには、プロキシサーバーのサービスプリンシパル名(SPN)を作成し、それをプロキシのActive Directoryアカウントに関連付けます。VDAは、セッションの確立時に

HTTP/<proxyURL>形式のSPNを生成します。この場合、プロキシURLはRendezvousプロキシの構成ポリシー設定から取得されます。SPNを作成しない場合、認証はNTLMにフォールバックします。どちらの場合も、VDAマシンのIDが認証に使用されます。 - SOCKS5プロキシによる認証は、現在サポートされていません。SOCKS5プロキシを使用する場合、要件で指定されているGatewayサービスアドレス宛てのトラフィックが認証をバイパスできるように、例外を構成します。

- EDTを介したデータ転送をサポートしているのは、SOCKS5プロキシのみです。HTTPプロキシの場合、ICAのトランスポートプロトコルとしてTCPを使用します。

透過プロキシ

ネットワークで透過プロキシを使用している場合、VDAで追加の構成は必要ありません。

非透過プロキシ

ネットワークで非透過プロキシを使用している場合は、VDAのインストール中にプロキシを指定して、制御用トラフィックがCitrix Cloudコントロールプレーンに到達できるようにします。インストールと構成を始める前に、制御用トラフィックプロキシの考慮事項を確認してください。

VDAインストールウィザードで、[追加コンポーネント] ページの [Rendezvousプロキシの構成] を選択します。このオプションを使用すると、後ほどインストールウィザードにて [Rendezvousプロキシの構成] ページを使用できるようになります。ここで、使用するプロキシをVDAが認識できるようにプロキシアドレスまたはPACファイルのパスを入力します。例:

- プロキシアドレス:

http://<URL or IP>:<port> - PACファイル:

http://<URL or IP>/<path/<filename>.pac

HDXトラフィックプロキシの考慮事項に記載されているように、HDXトラフィックは、VDAのインストール中に定義されたプロキシをデフォルトで使用します。HDXトラフィックに別のプロキシを使用する必要がある場合、別のHTTPプロキシ、SOCKS5プロキシを問わず、Rendezvousプロキシの構成ポリシー設定を使用します。この設定が有効になっている場合、HTTPまたはSOCKS5プロキシアドレスを指定します。また、PACファイルのパスを入力して、使用するプロキシをVDAが認識できるようにすることもできます。例:

- プロキシアドレス:

http://<URL or IP>:<port>またはsocks5://<URL or IP>:<port> - PACファイル:

http://<URL or IP>/<path/<filename>.pac

PACファイルを使用してプロキシを構成する場合は、Windows HTTPサービスに必要な構文を使用してプロキシを定義します:PROXY [<scheme>=]<URL or IP>:<port>。例:PROXY socks5=<URL or IP>:<port>.

Rendezvousの構成方法

以下は、ご使用の環境でRendezvousを構成するための手順です:

- すべての要件が満たされているか確認してください。

- ご使用の環境で非透過HTTPプロキシを使用する必要がある場合は、VDAのインストール中に構成してください。詳しくは、「プロキシ構成」セクションを参照してください。

- インストールが完了したら、VDAマシンを再起動します。

- Citrixポリシーを作成するか、既存のポリシーを編集します:

- Rendezvousプロトコル設定を [許可] に設定します。

- HDXトラフィックに対してHTTPプロキシまたはSOCKS5プロキシを構成する必要がある場合は、[Rendezvousプロキシの構成] 設定を構成します。

- Citrixポリシーフィルターが正しく設定されていることを確認します。このポリシーは、Rendezvousを有効にする必要があるマシンに適用されます。

- 別のポリシーを上書きしないように、Citrixポリシーの優先度が正しいことを確認してください。

注:

VDAバージョン2308以前を使用している場合は、デフォルトでV1が使用されます。使用するバージョンを構成する方法については、「レジストリで管理されるHDX機能」を参照してください。

Rendezvousの検証

すべての要件を満たし、構成が完了したら、次の手順に従って、Rendezvousが使用されているかどうかを検証します:

- 仮想デスクトップ内で、コマンドプロンプトまたはPowerShellを開きます。

-

ctxsession.exe -vを実行します。 - 表示されるトランスポートプロトコルは、接続の種類を示しています:

- TCP Rendezvous:TCP > SSL > CGP > ICA

- EDT Rendezvous:UDP > DTLS > CGP > ICA

- Rendezvousではない:TCP > CGP > ICA

- 報告されたRendezvousのバージョンが、使用中のバージョンです。

そのほかの考慮事項

Windowsの暗号の組み合わせの順序

VDAマシンで暗号の組み合わせの順序が変更されている場合は、VDAでサポートされている暗号の組み合わせを追加してください:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

カスタムの暗号の組み合わせの順序にこれらの暗号の組み合わせが含まれていない場合、Rendezvous接続は失敗します。

Zscaler Private Access

Zscaler Private Access(ZPA)を使用している場合は、Gatewayサービスのバイパス設定を構成して、遅延の増加とそれに伴うパフォーマンスへの影響を回避することをお勧めします。これを行うには、要件で指定されているGatewayサービスアドレスのアプリケーションセグメントを定義し、それらを常にバイパスするように設定する必要があります。ZPAをバイパスするようにアプリケーションセグメントを構成する方法については、Zscalerのマニュアルを参照してください。

既知の問題

VDA 2203インストーラーでプロキシアドレスに対してスラッシュ(/)を入力できない

回避策として、VDAのインストール後にレジストリでプロキシを構成できます:

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

Value type: String

Value name: ProxySettings

Value data: Proxy address or path to pac file. For example:

Proxy address: http://squidk.test.local:3128

Pac file: http://file.test.com/config/proxy.pac

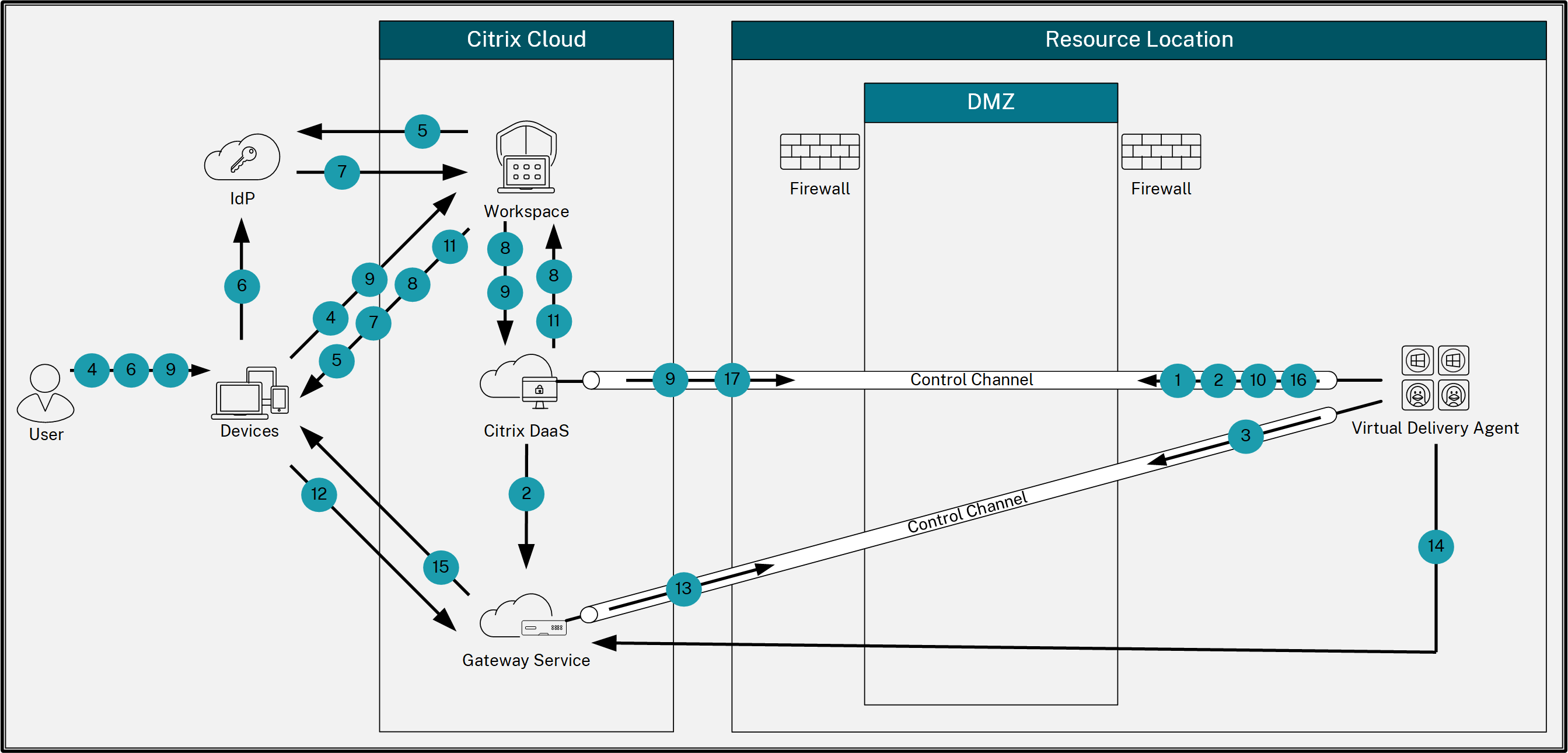

Rendezvousトラフィックフロー

次の図は、Rendezvousのトラフィックフローに関する一連の手順を示しています。

- VDAは、Citrix CloudとのWebSocket接続を確立し、登録します。

- VDAはCitrix Gatewayサービスに登録し、専用のトークンを取得します。

- VDAは、Gatewayサービスとの永続的な制御接続を確立します。

- ユーザーはCitrix Workspaceに移動します。

- Workspaceは認証構成を評価し、認証のためにユーザーを適切なIDプロバイダーにリダイレクトします。

- ユーザーは自分の資格情報を入力します。

- ユーザーの資格情報が正常に検証された後、ユーザーはWorkspaceにリダイレクトされます。

- Workspaceはユーザーのリソースをカウントして表示します。

- ユーザーは、Workspaceからデスクトップまたはアプリケーションを選択します。Workspaceは要求をCitrix DaaSに送信し、Citrix DaaSは接続を仲介し、VDAにセッションの準備を指示します。

- VDAは、Rendezvous機能とそのIDで応答します。

- Citrix DaaSは起動チケットを生成し、Workspace経由でユーザーデバイスに送信します。

- ユーザーのエンドポイントはGatewayサービスに接続し、接続するリソースを認証および識別するための起動チケットを提供します。

- Gatewayサービスは、接続情報をVDAに送信します。

- VDAは、Gatewayサービスへの直接接続を確立します。

- Gatewayサービスは、エンドポイントとVDA間の接続を完了します。

- VDAは、セッションのライセンスを検証します。

- Citrix DaaSは、適用するポリシーをVDAに送信します。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.