ポリシーとアクション

注

注意: Citrix Content Collaboration™ および ShareFile はサポート終了 (EOL) に達し、ユーザーは利用できなくなりました。

Citrix Analytics では、異常または不審なアクティビティが発生した場合にユーザーアカウントに対してアクションを実行するのに役立つポリシーを作成できます。ポリシーを使用すると、ユーザーの無効化やウォッチリストへのユーザーの追加などのアクションを適用するプロセスを自動化できます。ポリシーを有効にすると、異常なイベントが発生し、ポリシー条件が満たされた直後に、対応するアクションが適用されます。異常なアクティビティがあるユーザーアカウントに手動でアクションを適用することもできます。

ポリシーとは

ポリシーとは、アクションを適用するために満たす必要がある一連の条件です。ポリシーには、1つ以上の条件と1つのアクションが含まれます。複数の条件と、ユーザーアカウントに適用できる1つのアクションを持つポリシーを作成できます。

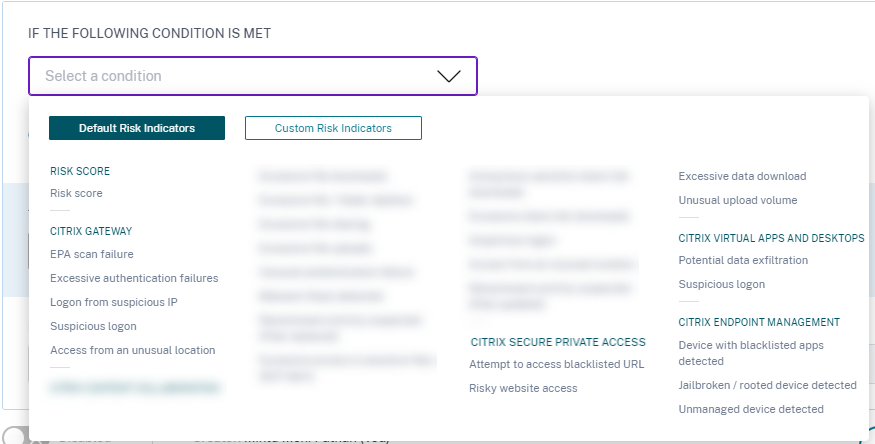

リスクスコアはグローバル条件です。グローバル条件は、特定のデータソースの特定のユーザーに適用できます。異常なアクティビティを示すユーザーアカウントを監視できます。その他の条件は、データソースとそのリスクインジケーターに固有のものです。条件には、リスクスコア、デフォルトのリスクインジケーター、およびカスタムリスクインジケーターの組み合わせが含まれます。ポリシーを作成する際に、最大4つの条件を追加できます。

たとえば、組織が機密データを使用している場合、ユーザーが内部で共有またはアクセスするデータの量を制限したい場合があります。しかし、大規模な組織の場合、単一の管理者が多くのユーザーを管理および監視することは現実的ではありません。機密データを過度に共有するユーザーをウォッチリストに追加したり、アカウントを即座に無効にしたりするポリシーを作成できます。

デフォルトポリシー

デフォルトポリシーは、ポリシーダッシュボードで事前定義され、有効になっています。これらは事前定義された条件に基づいて作成され、すべてのデフォルトポリシーに対応するアクションが割り当てられています。デフォルトポリシーを使用するか、要件に基づいて変更することができます。

Citrix Analytics は、次のデフォルトポリシーをサポートしています。

- 資格情報の悪用成功

- データ流出の可能性

- 不審なIPからの異常なアクセス

- デバイスからの初回アクセス

- Virtual Apps and Desktops および Citrix DaaS - アクセス時の不可能な移動

- Gateway - 認証時の不可能な移動

前述のデフォルトポリシーに関する事前設定された条件とアクションの詳細については、「継続的なリスク評価」を参照してください。

ジオフェンシングのユースケースに関する事前定義されたポリシーの詳細については、「事前構成済みポリシー」を参照してください。

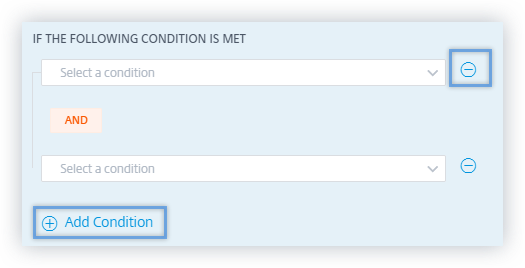

条件の追加または削除

条件を追加するには、ポリシーの作成ページの次の条件が満たされた場合セクションで条件の追加を選択します。条件を削除するには、条件の横に表示されている-アイコンを選択します。

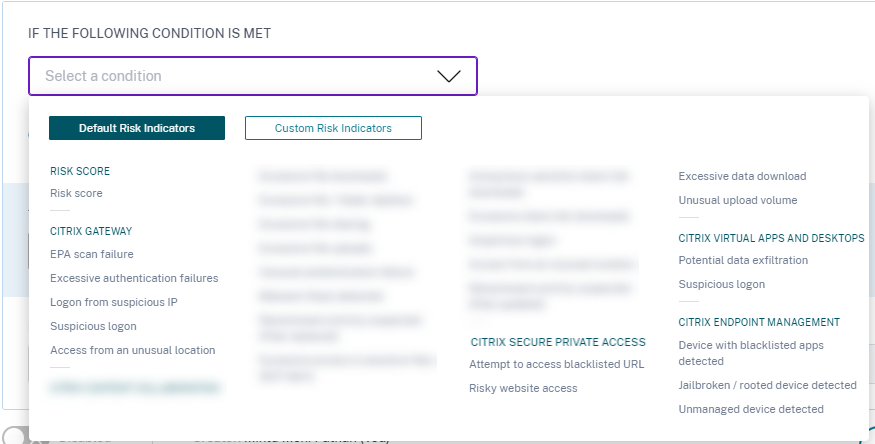

デフォルトおよびカスタムリスクインジケーター

条件メニューは、ポリシーの作成ページのデフォルトリスクインジケータータブとカスタムリスクインジケータータブに基づいて分類されています。これらのタブを使用すると、ポリシー構成の条件を選択する際に、選択したいリスクインジケーターの種類を簡単に特定できます。

アクションとは

アクションは、将来の異常なイベントの発生を防ぐ不審なイベントへの対応です。異常または不審な動作を示すユーザーアカウントにアクションを適用できます。ポリシーを設定してユーザーアカウントにアクションを自動的に適用するか、ユーザーのリスクタイムラインから特定のアクションを手動で適用することができます。

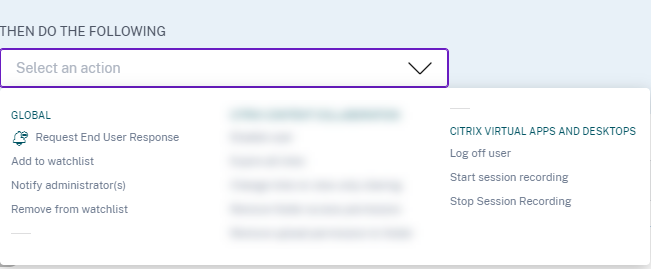

グローバルアクションまたはCitrixデータソースごとのアクションを表示できます。ユーザーに以前適用されたアクションはいつでも無効にできます。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

次の表に、実行できるアクションを示します。

| アクション名 | 説明 | 適用可能なデータソース |

|---|---|---|

| グローバルアクション | ||

| ウォッチリストに追加 | 将来の潜在的な脅威についてユーザーを監視したい場合は、ウォッチリストに追加できます。 | すべてのデータソース |

| ウォッチリストのユーザーペインには、アカウントでの異常なアクティビティに基づいて潜在的な脅威を監視したいすべてのユーザーが表示されます。組織のポリシーに基づいて、[ウォッチリストに追加] アクションを使用してユーザーをウォッチリストに追加できます。 | ||

| ユーザーをウォッチリストに追加するには、ユーザーのプロファイルに移動し、アクションメニューからウォッチリストに追加を選択します。適用をクリックしてアクションを強制します。 | ||

| 管理者への通知 | ユーザーのリスクインジケーターがトリガーされた場合、管理者に手動で通知するか、自動通知のポリシーを作成できます。組織内のCitrix Cloudドメインおよびその他の非Citrix Cloudドメインから管理者を選択できます。フルアクセス権限を持つCitrix Cloud管理者である場合、デフォルトでは、Citrix Cloudアカウントのメール通知は無効になっています。メール通知を受信するには、Citrix Cloudアカウントで有効にしてください。詳細については、「メール通知の受信」を参照してください。セキュリティ分析を管理するためのカスタムアクセス権限(読み取り専用およびフルアクセス)を持つCitrix Cloud管理者である場合、Citrix Cloudアカウントのメール通知は有効になっています。Citrix Analyticsからのメール通知の受信を停止するには、Citrix Cloudのフルアクセス管理者に、通知管理者配布リストから自分の名前を削除するよう依頼してください。詳細については、「メール配布リスト」を参照してください。 | |

| エンドユーザー応答の要求 | ユーザーアカウントで異常または不審なアクティビティが発生した場合、ユーザーがそのアクティビティを認識しているかどうかを確認するようユーザーに通知できます。アクティビティに基づいて、ユーザーアカウントに対して実行する次のアクションを決定できます。詳細については、「エンドユーザー応答の要求」を参照してください。 | |

| エンドユーザーへの通知 | ユーザーアカウントで異常または不審なアクティビティが発生した場合、メール通知を介してエンドユーザーに通知できます。詳細については、「エンドユーザーへの通知」を参照してください。 | |

| Citrix Gateway アクション | ||

| アクティブなセッションのログオフ | アクションが適用されると、現在アクティブなユーザーセッションがログオフされます。将来のユーザーセッションはブロックされません。 | Citrix Gateway オンプレミスおよび Citrix Application Delivery Management |

| ユーザーアカウントのロック | 異常な動作によりユーザーアカウントがロックされた場合、Gateway管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。 | Citrix Gateway オンプレミス |

| ユーザーアカウントのロック解除 | 異常な動作が検出されなかったにもかかわらず、ユーザーアカウントが誤ってロックされた場合、このアクションを適用してロックを解除し、アカウントへのアクセスを復元できます。 | Citrix Gateway オンプレミス |

| Citrix Virtual Apps and Desktops™ および Citrix DaaS アクション | ||

| アクティブなセッションのログオフ | アクションが適用されると、現在アクティブなユーザーセッションがログオフされます。将来のユーザーセッションはブロックされません。 | Citrix DaaS (旧称 Citrix Virtual Apps and Desktops サービス) |

| セッション記録の開始 | ユーザーのVirtual Desktopsアカウントで異常なイベントが発生した場合、管理者はユーザーの現在アクティブなセッションの記録を開始できます。ユーザーがCitrix Virtual Apps and Desktops 7.18以降のバージョンを使用しており、仮想セッションにログインしている場合、管理者はCitrix Analytics for Securityからセッション記録開始アクションを動的にトリガーして、ユーザーの現在アクティブなセッションの記録を開始できます。 | Citrix DaaS (旧称 Citrix Virtual Apps and Desktops サービス) |

注

データソースに関係なく、リスクインジケーターに任意のアクションを適用できます。

- 管理者は、Citrix DaaS サイトで動的セッション記録アクションを実行し、ユーザーの仮想セッションを動的に記録できるようになりました。

- エンドユーザー応答の要求およびエンドユーザーへの通知アクションは、Active Directoryにメールアドレスがない匿名ユーザーには適用できません。したがって、ユーザーのメールアドレスがActive Directoryで利用可能であり、Active Directory と Citrix Cloud の間に接続が確立されていることを確認してください。

閲覧専用共有

ユーザーアカウントにリンクを閲覧専用共有に変更アクションを適用する前に、次の条件が満たされていることを確認してください。

前提条件

-

管理者は、リンクを閲覧専用共有に変更アクションを使用するために、Content Collaboration の Enterprise アカウントを持っている必要があります。

-

閲覧専用共有は、Citrix Content Collaboration の Enterprise アカウントでリクエストに応じて利用できる機能です。Citrix Analytics でリンクを閲覧専用共有に変更アクションを適用する前に、ユーザーと管理者の Content Collaboration Enterprise アカウントで閲覧専用共有機能がすでに有効になっていることを確認してください。詳細については、Citrix サポート記事 - CTX208601 を参照してください。

サポートされているファイルの種類

閲覧専用共有アクションは、次のファイルタイプにのみ適用されます。

-

Microsoft Office ファイル

-

PDF

-

画像ファイル (SZC v3.4.1 以降が必要):

-

BMP

-

GIF

-

JPG

-

JPEG

-

PNG

-

TIF

-

TIFF

-

-

Citrix 管理のストレージゾーンに保存されているオーディオファイルとビデオファイル。

ポリシーとアクションの構成

たとえば、以下の手順に従って、過剰なファイル共有ポリシーを作成できます。このポリシーを使用すると、組織内のユーザーが異常に大量のデータを共有した場合、共有リンクは自動的に期限切れになります。ユーザーが通常の行動を超えるデータを共有すると通知されます。過剰なファイル共有ポリシーを適用し、即座にアクションを実行することで、ユーザーアカウントからのデータ流出を防ぐことができます。

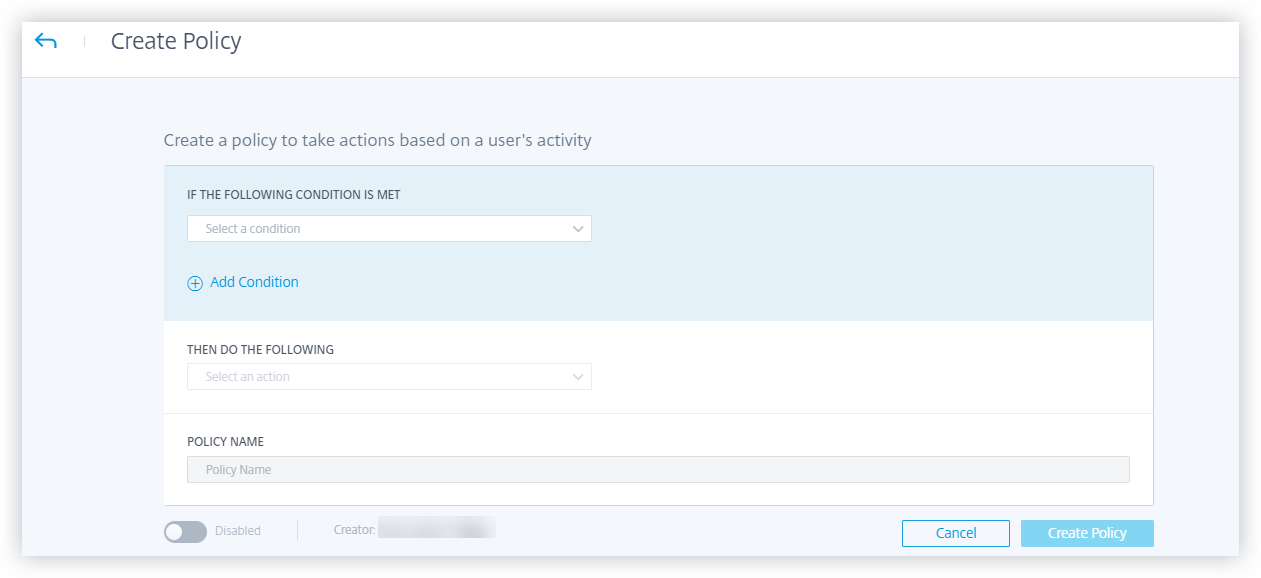

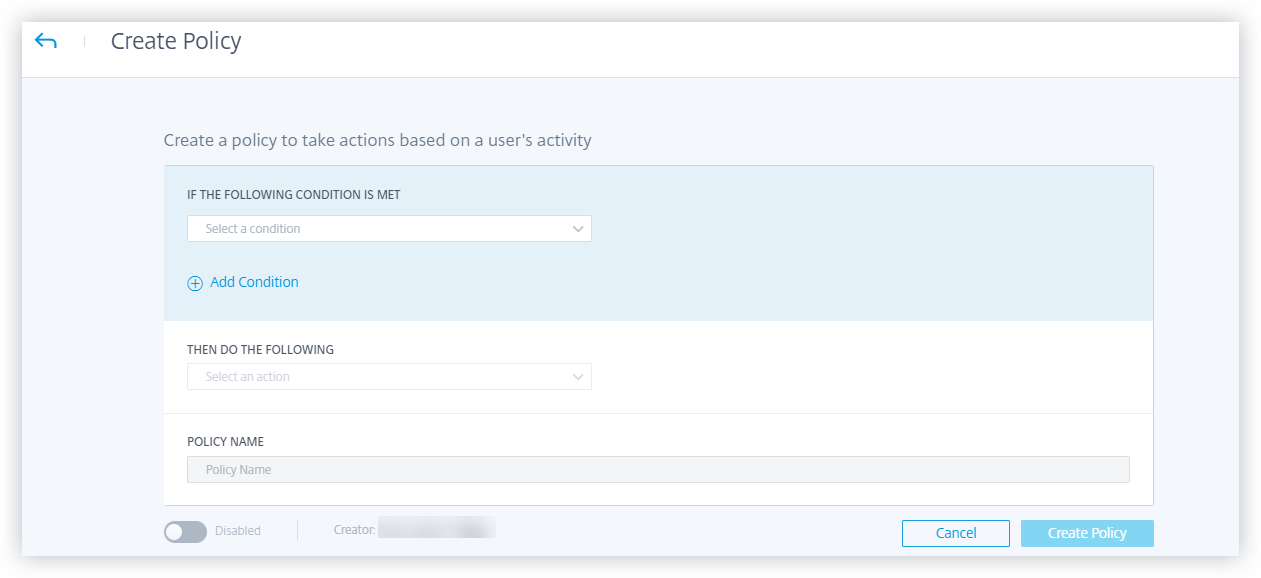

ポリシーを作成するには、次の手順を実行します。

-

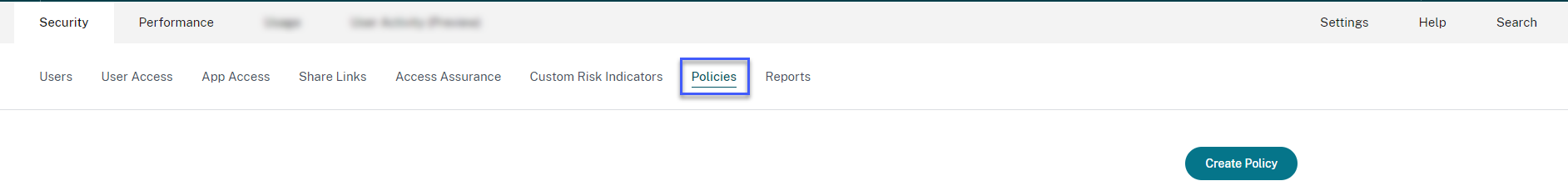

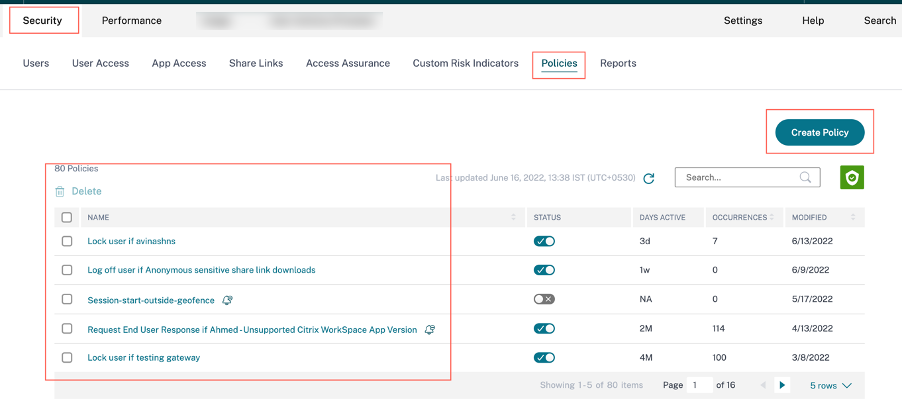

Citrix Analytics にサインインした後、セキュリティ > ポリシー > ポリシーの作成に移動します。

-

次の条件が満たされた場合リストボックスから、アクションを適用するデフォルトまたはカスタムのリスクインジケーター条件を選択します。

-

次に実行するアクションリストから、アクションを選択します。

-

ポリシー名テキストボックスに名前を入力し、提供されているトグルボタンを使用してポリシーを有効にします。

-

ポリシーの作成をクリックします。

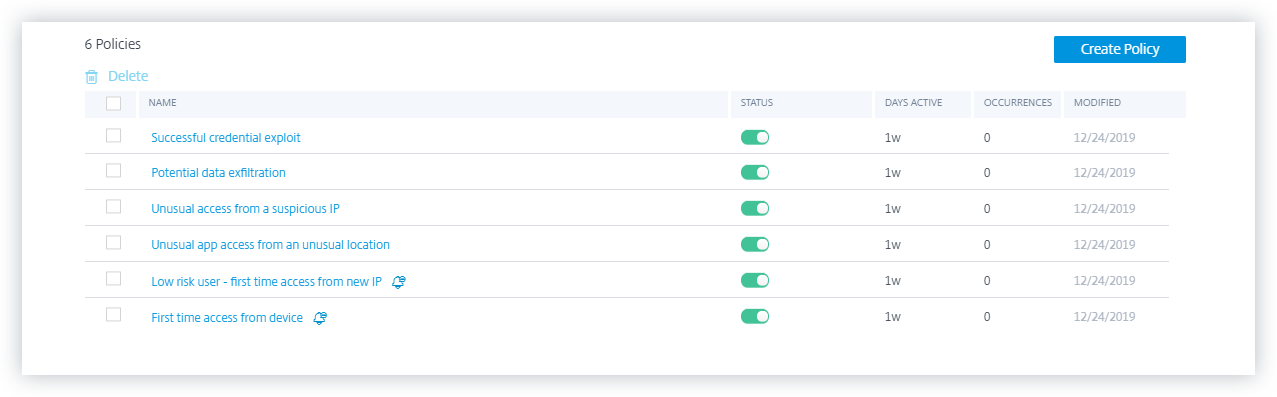

ポリシーを作成すると、そのポリシーはポリシーダッシュボードに表示されます。

ポリシーダッシュボードには、Citrix Analytics に正常に検出され接続されたデータソースに関連付けられたポリシーが表示されます。ダッシュボードには、未検出のデータソースに対して条件が定義されているポリシーは表示されません。

ただし、すでに接続されているデータソースのデータ処理をオフにしても、ポリシーダッシュボード上の既存のポリシーには影響しません。

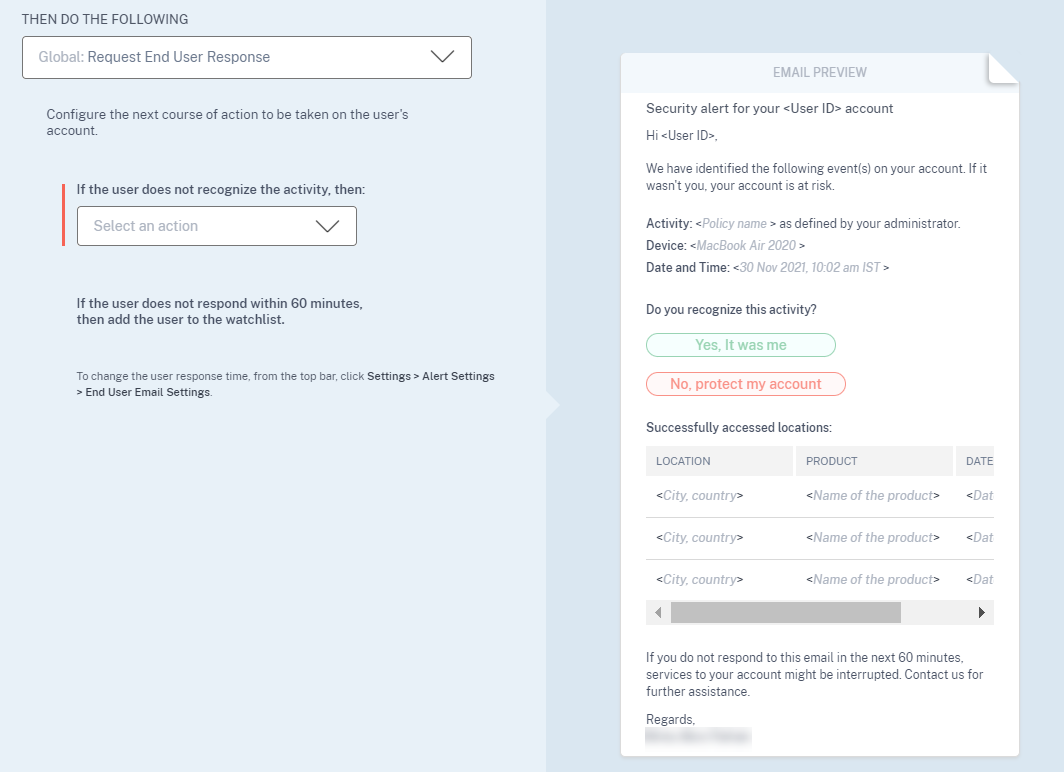

エンドユーザー応答の要求

エンドユーザー応答の要求は、Citrix アカウントで異常なアクティビティを検出した直後にユーザーに警告できるグローバルアクションです。このアクションを適用すると、ユーザーにメール通知が送信されます。ユーザーは、自分のアクティビティの正当性についてメールで応答する必要があります。

ユーザーに適用するアクションを決定する:

ユーザーの応答に基づいて、次に実行するアクションを決定できます。ウォッチリストに追加、管理者への通知などのグローバルアクションを適用できます。または、Citrix Gateway - ユーザーのロックなどのデータソース固有のアクションを適用することもできます。

ユーザーが報告されたアクティビティを実行したという応答を受け取った場合、そのアクティビティは不審なものではなく、ユーザーアカウントに対してアクションを実行する必要はありません。ユーザーにセキュリティアラートを送信する1日の制限は3通のメールです。

リスクスコアが80分間で80を超えたCitrix Content Collaborationユーザーを考えてみましょう。エンドユーザー応答の要求アクションを適用することで、この異常な動作についてユーザーに警告できます。セキュリティアラートは、security-analytics@cloud.com のメールIDからユーザーに送信されます。

メールには次の情報が含まれます。

-

リスクインジケーターをトリガーしたユーザーのアクティビティ

-

ユーザーのデバイス

-

ユーザーアクティビティの日時

-

製品またはサービスが正常にアクセスされた場所 (都市と国)。都市または国が利用できない場合、対応する値は「不明」と表示されます。

エンドユーザー応答の要求アクションは、ユーザーのリスクタイムラインに追加されます。

ユーザーがCitrixアカウントで検出されたアクティビティを認識しない場合、Citrix Analytics は定義したアクションを適用します。

ユーザーがメールを受信してから1時間以内に応答を送信しなかった場合、Citrix Analytics はユーザーをウォッチリストに追加します。ユーザーとそのアカウントを監視し、不審なアクティビティに対して適切にアクションを実行できます。

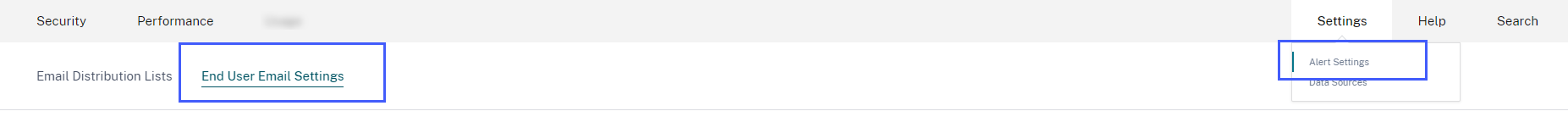

ユーザー応答時間の設定方法

セキュリティアラートメールに対するユーザーの応答時間を設定できます。ユーザーが指定された期間内に報告されたアクティビティに応答しない場合、ユーザーは監視のためにウォッチリストに追加されます。

ユーザーの応答時間を設定するには、次の手順に従います。

-

設定 > アラート設定 > エンドユーザーメール設定をクリックします。

-

エンドユーザーメール設定ページで、テキストボックスに分数を入力します。

-

変更を保存をクリックします。

セキュリティアラートメールにバナー、ヘッダーテキスト、フッターテキストを追加して、正当に見せ、ユーザーの注意を引き、応答時間を増やすこともできます。詳細については、「エンドユーザーメール設定」を参照してください。

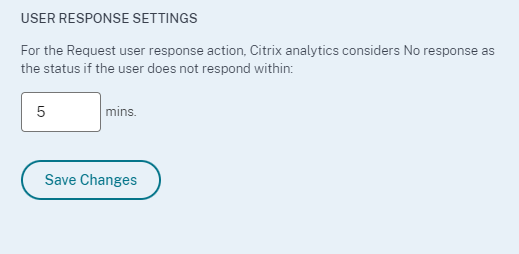

エンドユーザーへの通知

エンドユーザーへの通知は、Citrix アカウントで異常または不審な動作が検出されたときに、エンドユーザーにメール通知を送信できるグローバルアクションです。メールの件名とメッセージ本文はカスタマイズ可能です。ポリシーがトリガーされた後にこのアクションが適用されると、ユーザーにメール通知が送信されます。エンドユーザーからの応答は要求されず、ユーザーのアカウントに対して中断を伴うアクションは実行されません。

このアクションは、組み込みまたはカスタムのリスクインジケータートリガーに基づいて、さまざまなコンプライアンスのユースケースに対応するのに役立ちます。カスタマイズ可能なメールの件名とメッセージ本文により、応答やユーザーアカウントに対する中断を伴うアクションを必要としない、多くの一般的なエンドユーザー通知のユースケースにも柔軟に対応できます。

メールには次の情報が含まれます。

-

アクションに関連付けられたポリシー名。

-

ユーザーのデバイス (利用可能な場合)

-

ユーザーアクティビティの日時

エンドユーザーへのメール通知は、security-analytics@cloud.com のメールIDから送信されます。

注

ポリシー全体での1日あたりの制限は、ユーザーあたり3通のメールです。このしきい値を超えると、アクションは適用されず、エンドユーザーにメール通知は送信されません。このアクションは、ユーザーのタイムラインビューに「ユーザーの1日あたりのメール制限に達しました」というメッセージとともに表示されます。

このアクションはユーザーのリスクタイムラインに追加されます。ただし、これは手動アクションではなく、タイムラインビューからユーザーに適用することはできません。

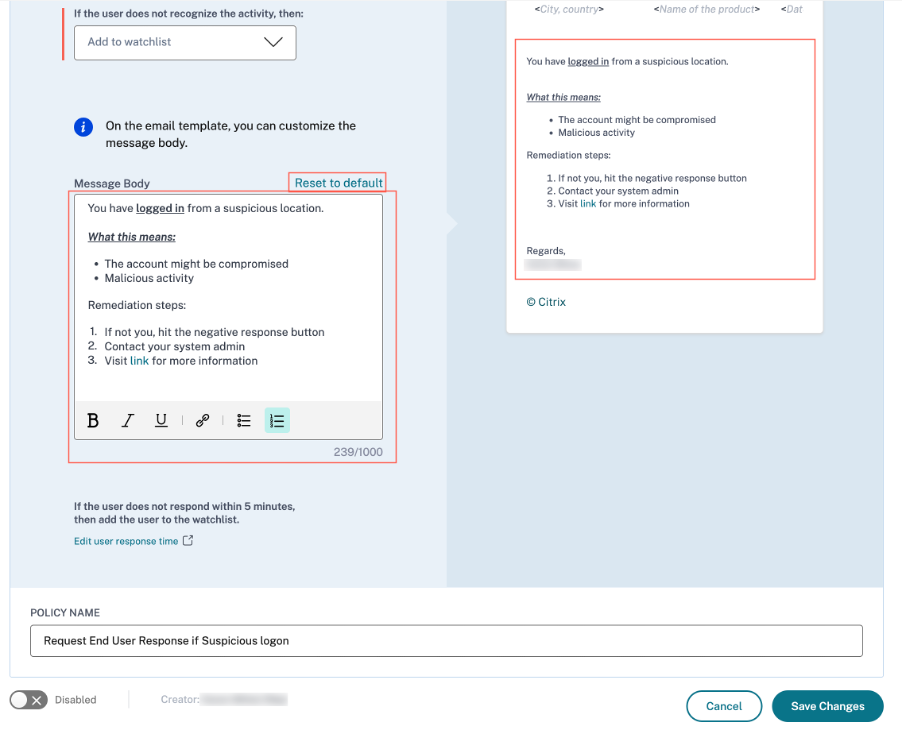

エンドユーザーメールコンテンツのカスタマイズ

以前は、Citrix Analytics 管理者は、疑わしいアクティビティの検出時に修復手順を提供するためにエンドユーザーに手動で連絡しており、これはインシデントを解決するのに時間のかかるプロセスでした。

エンドユーザーメールコンテンツのカスタマイズ機能は、エンドユーザー応答の要求、エンドユーザーへの通知、および情報メールのために導入されました。エンドユーザー応答メールはユーザーの検証/応答を求めますが、情報メールは疑わしいアクティビティの種類とすでに実行された修復アクションの種類を示します。エンドユーザーへの通知メールは、エンドユーザーからの応答を要求することなく、Citrix アカウントでのコンプライアンス違反/疑わしいアクティビティについてエンドユーザーに通知します。

エンドユーザーメールコンテンツのカスタマイズ機能を使用すると、Citrix Analytics 管理者は、エンドユーザー応答の要求/エンドユーザーへの通知/情報メールの本文テンプレートにカスタムメッセージを追加できます。リッチテキストボックスエディターを使用して、管理者は太字、斜体、ハイパーリンクなどのさまざまな編集ツールを使用して、ポリシーごとにコンテンツを変更できます。

注

エンドユーザーメールコンテンツのカスタマイズ機能は、ポリシーベースのアクションでのみ利用可能であり、手動アクションでは利用できません。

3種類のメールのコンテンツをカスタマイズできます。

- エンドユーザー応答の要求メール: ユーザーの応答を要求するメールを送信するポリシーアクション。

- エンドユーザーへの通知メール: コンプライアンスの問題、不審なアクティビティなどについてエンドユーザーに通知するメール通知。

- 情報メール: エンドユーザーアクションの後に送信される情報メール。

ポリシーのリストは、セキュリティ > ポリシータブで表示できます。

既存のポリシーをクリックするか、新しいポリシーを作成する際に、カスタマイズされたメール本文を表示できます。右側のペインで、更新されたメールコンテンツのプレビューを確認できます。

注

管理者は、デフォルトにリセットリンクをクリックして、コンテンツをデフォルトテンプレートに設定できます。カスタム本文の文字数制限は1000です。

エンドユーザーへの通知アクションの場合、件名フィールドも管理者によってカスタマイズ可能です。デフォルトにリセットリンクをクリックしてデフォルトにリセットできます。カスタムメール件名の文字数制限は500です。

変更を保存をクリックしてポリシーを作成/更新します。ポリシーがトリガーされると、次のメール通知がエンドユーザーに送信されます。

- エンドユーザー応答の要求メール: ユーザーの応答を要求するメールを送信するポリシーアクション。

- エンドユーザーへの通知メール: コンプライアンスの問題、不審なアクティビティなどについてエンドユーザーに通知するメール通知。

- 情報メール: エンドユーザーアクションの後に送信される情報メール。

エンドユーザーはメールを読み、管理者から要求された修復アクションを完了できます。

注

読み取り専用アクセス権を持つ管理者は、メール本文を編集/追加できません。

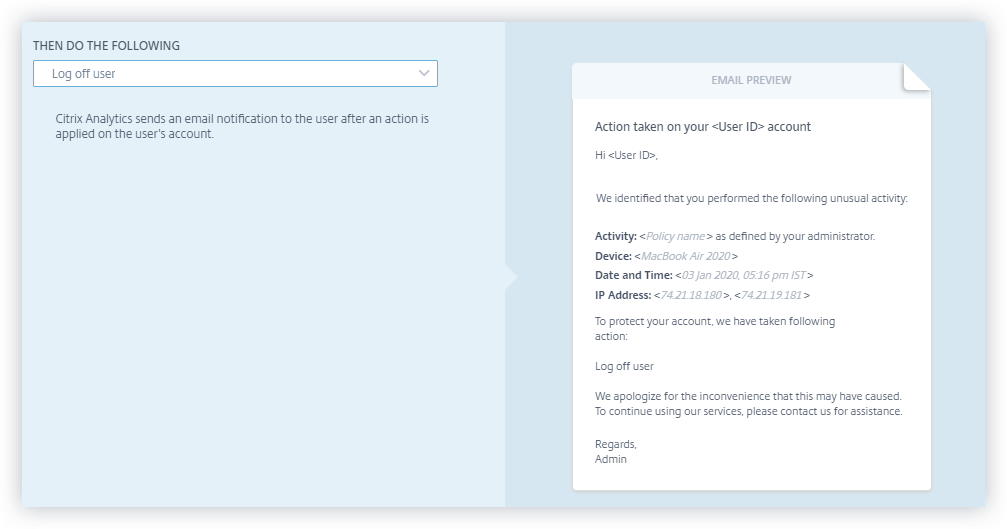

中断を伴うアクション適用後のユーザーへの通知

このアクションタイプでは、異常なアクティビティが検出されたときに、ユーザーアカウントに対してユーザーのログオフやユーザーのロックなどの中断を伴うアクションを適用できます。ユーザーアカウントにアクションが適用されると、アカウントへのサービスが中断される可能性があります。このような場合、ユーザーは以前のようにアカウントにアクセスできるように、管理者に連絡する必要があります。

リスクスコアが80分間で80を超えたCitrix Content Collaborationユーザーを考えてみましょう。ユーザーをログオフできます。このタスクが実行されると、ユーザーはアカウントにアクセスできなくなり、security-analytics@cloud.com のメールIDからユーザーにメール通知が送信されます。メールには、アクティビティ、デバイス、日時、IPアドレスなどのイベントの詳細が含まれます。ユーザーは、以前のようにアカウントにアクセスするために管理者に連絡する必要があります。

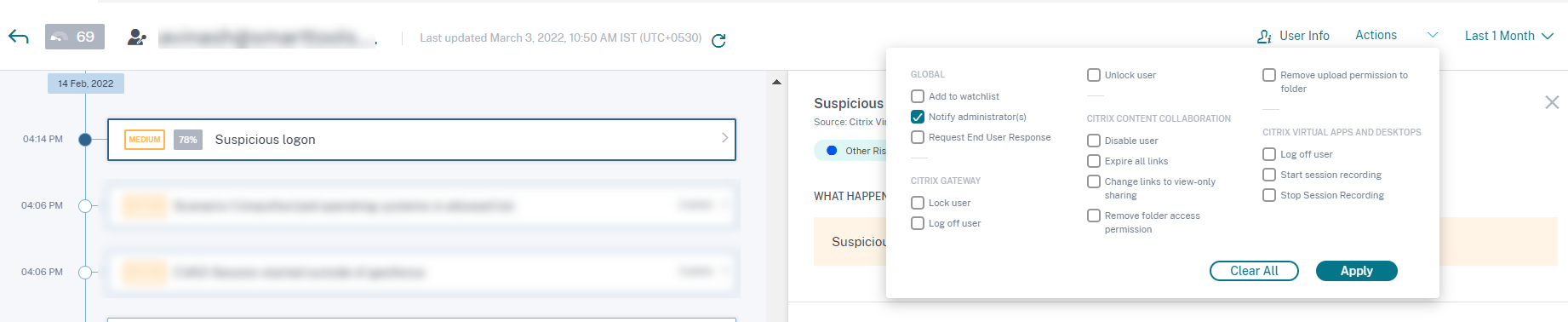

アクションの手動適用

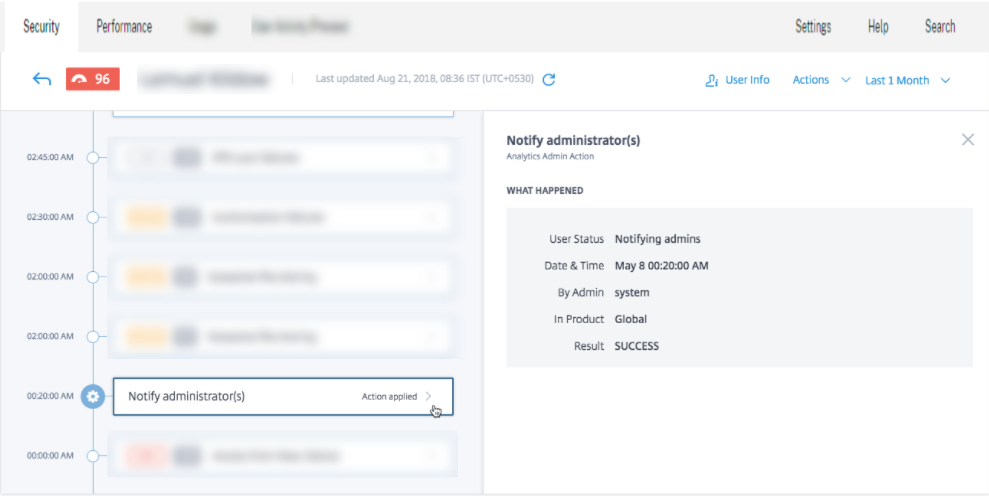

初めて新しいデバイスを使用してネットワークにサインインするユーザー、Lemuel を考えてみましょう。彼女の行動が異常であるため、彼女のアカウントを監視するには、管理者への通知アクションを使用できます。

ユーザーにアクションを手動で適用するには、次の手順を実行する必要があります。

ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューから管理者への通知アクションを選択し、適用をクリックします。

彼女のアカウントを監視するために、すべてまたは選択された管理者にメール通知が送信されます。適用されたアクションは彼女のリスクタイムラインに追加され、アクションの詳細はリスクタイムラインページの右ペインに表示されます。

注

フルアクセス権限を持つCitrix Cloud管理者である場合、デフォルトでは、Citrix Cloudアカウントのメール通知は無効になっています。メール通知を受信するには、Citrix Cloudアカウントで有効にしてください。詳細については、「メール通知の受信」を参照してください。

セキュリティ分析を管理するためのカスタムアクセス権限(読み取り専用およびフルアクセス)を持つCitrix Cloud管理者である場合、Citrix Cloudアカウントのメール通知は有効になっています。Citrix Analyticsからのメール通知の受信を停止するには、Citrix Cloudのフルアクセス管理者に、通知管理者配布リストから自分の名前を削除するよう依頼してください。詳細については、「メール配布リスト」を参照してください。

ポリシーの管理

Citrix Analytics で作成されたすべてのポリシーを管理し、ネットワーク上の不整合を監視および特定するために、ポリシーダッシュボードを表示できます。ポリシーダッシュボードでは、次のことができます。

-

ポリシーのリストを表示

-

ポリシーの詳細

-

ポリシー名

-

ステータス – 有効または無効。

-

ポリシーの期間 – ポリシーがアクティブまたは非アクティブであった日数。

-

発生回数 – ポリシーがトリガーされた回数。

-

変更日時 – ポリシーが変更された場合にのみタイムスタンプ。

-

-

ポリシーの削除

-

ポリシーを削除するには、削除したいポリシーを選択し、削除をクリックします。

-

または、ポリシー名をクリックしてポリシー変更ページに移動することもできます。ポリシーの削除をクリックします。ダイアログで、ポリシーの削除リクエストを確認します。

-

-

ポリシー名をクリックして詳細を表示します。ポリシー名をクリックすると、ポリシーを変更することもできます。その他の変更は次のとおりです。

-

ポリシー名の変更。

-

ポリシーの条件。

-

適用するアクション。

-

ポリシーの有効化または無効化。

-

ポリシーの削除。

-

注

ポリシーを削除したくない場合は、ポリシーを無効にすることを選択できます。

ポリシーダッシュボードでポリシーを再度有効にするには、次の手順を実行します。

ポリシーダッシュボードで、ステータススライダーボタンをクリックしてページを更新します。ステータススライダーボタンが緑色に変わります。

ポリシー変更ページで、ページ下部の有効スライダーボタンをクリックします。

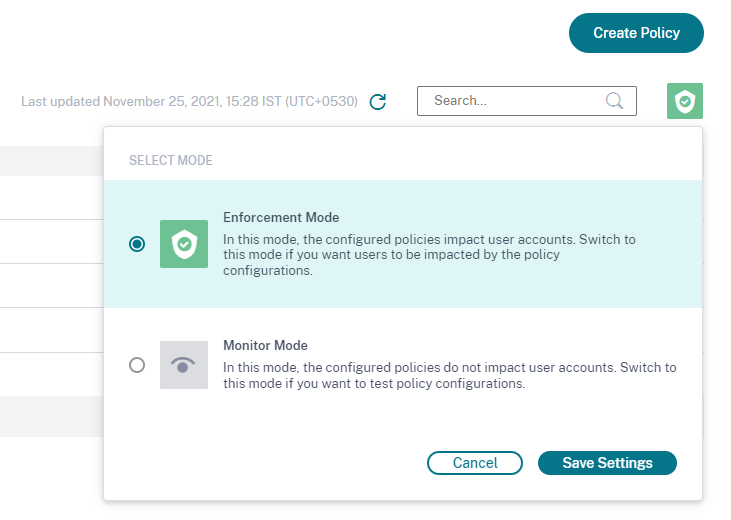

サポートされているモード

Citrix Analytics は、次のポリシーモードをサポートしています。

-

強制モード - このモードでは、構成されたポリシーがユーザーアカウントに影響を与えます。

-

監視モード - このモードでは、構成されたポリシーはユーザーアカウントに影響を与えません。ポリシー構成をテストしたい場合は、ポリシーをこのモードに設定できます。

ポリシーのモードを構成するには、次の手順を使用します。

-

セキュリティ > ポリシーに移動します。

-

ポリシーページで、検索バーの横に表示されている右上隅のアイコンを選択します。モードの選択ウィンドウが表示されます。

-

選択したモードを選択し、設定を保存をクリックします。

注

Analytics によって作成されたデフォルトポリシーは監視モードに設定されています。その結果、既存のポリシーもこのモードを継承します。すべてのポリシーの影響をまとめて評価し、その後、強制モードに変更できます。

ポリシーのセルフサービス検索

セルフサービス検索ページでは、ポリシーで定義された条件を満たしたユーザーイベントを表示できます。このページには、これらのユーザーイベントに適用されたアクションも表示されます。適用されたアクションに基づいてユーザーイベントをフィルタリングします。