Splunk連携

Citrix Analytics for SecurityとSplunkを連携させ、Citrix IT環境からユーザーデータをSplunkにエクスポートして相関付けを行うことで、組織のセキュリティポスチャに関するより深いインサイトを得ることができます。

連携の利点と、SIEMに送信される処理済みデータの種類について詳しくは、「Security Information and Event Management連携」を参照してください。

Splunkの展開方法論を包括的に理解し、効果的な計画のための戦略を採用するには、「SplunkでホストされるCitrix® AnalyticsアプリケーションとのSplunkアーキテクチャ」ドキュメントを参照してください。

Citrix Analytics for Security™とSplunkの連携

Citrix Analytics for SecurityとSplunkを連携させるには、次のガイドラインに従ってください。

- データのエクスポート。Citrix Analytics for SecurityはKafkaチャネルを作成し、Risk Insightsとデータソースイベントをエクスポートします。Splunkはこのチャネルからリスクインテリジェンスを取得します。

- Citrix Analyticsで構成を取得します。認証のために、事前定義されたアカウントのパスワードを作成します。Citrix Analytics for Securityは、Splunk用Citrix Analyticsアドオンを構成するために必要な構成ファイルを準備します。

- Splunk用Citrix Analyticsアドオンのダウンロードとインストール。インストールプロセスを完了するには、SplunkbaseまたはSplunk Cloudを使用してSplunk用Citrix Analyticsアドオンをダウンロードします。

- Splunk用Citrix Analyticsアドオンの構成。Citrix Analytics for Securityが提供する構成の詳細を使用してデータ入力をセットアップし、Splunk用Citrix Analyticsアドオンを構成します。

Citrix Analytics構成ファイルの準備後、以下を参照してください。

Splunk用Citrix Analyticsアドオンの構成後、以下を参照してください。

データのエクスポート

-

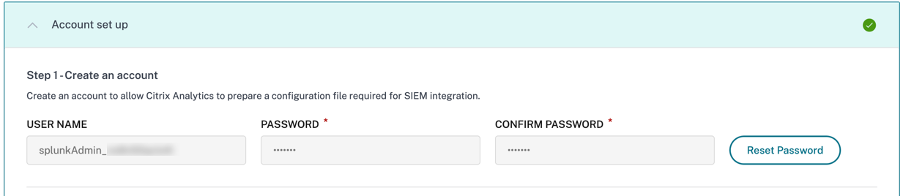

[Settings] > [Data Exports] に移動します。

-

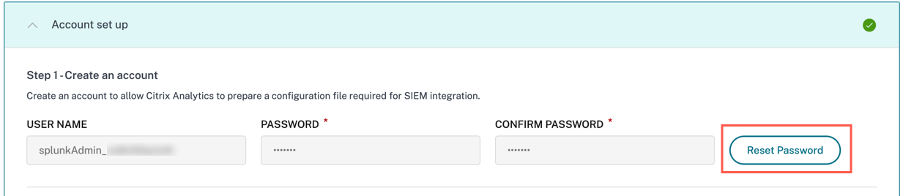

[Account set up] セクションで、ユーザー名とパスワードを指定してアカウントを作成します。このアカウントは、連携に必要な構成ファイルを準備するために使用されます。

-

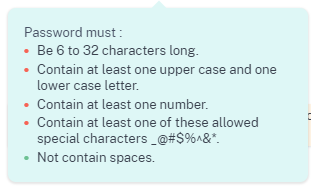

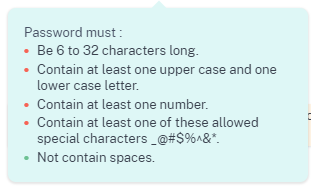

パスワードが次の条件を満たしていることを確認します。

-

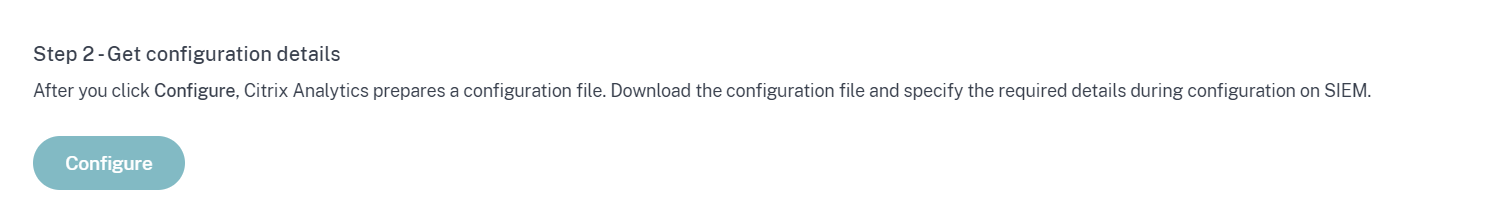

[Configure] を選択します。

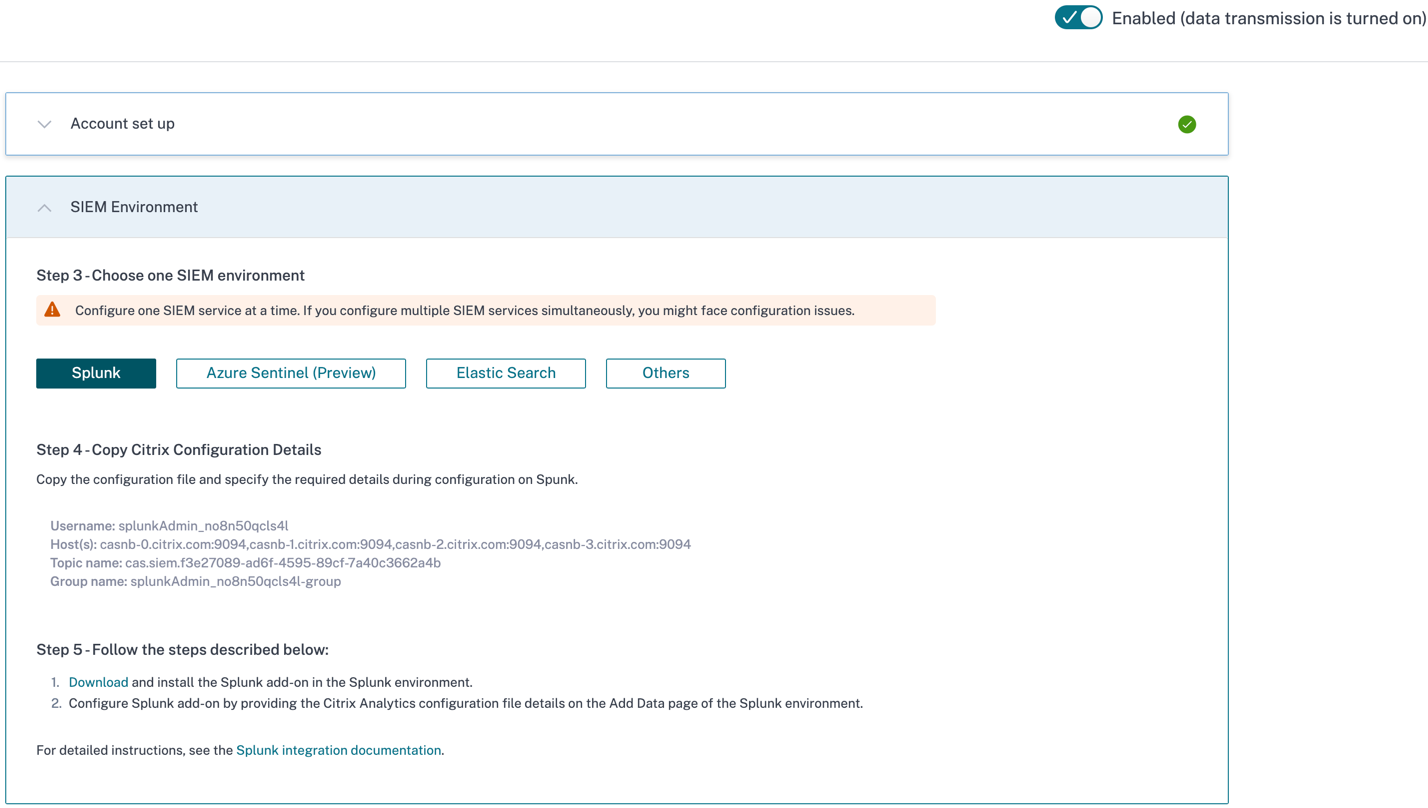

Citrix Analytics for Securityは、Splunk連携に必要な構成の詳細を準備します。

-

[Splunk] を選択します。

-

ユーザー名、ホスト、Kafkaトピック名、グループ名を含む構成の詳細をコピーします。

これらの詳細は、以降の手順でSplunk用Citrix Analyticsアドオンを構成するために必要です。

重要

これらの詳細は機密情報であるため、安全な場所に保管する必要があります。

Splunk連携の候補データを生成するには、少なくとも1つのデータソースのデータ処理を有効にするか、テストイベント生成機能を使用します。これにより、Citrix Analytics for SecurityはSplunk連携プロセスを開始できます。

パスワードのリセット機能

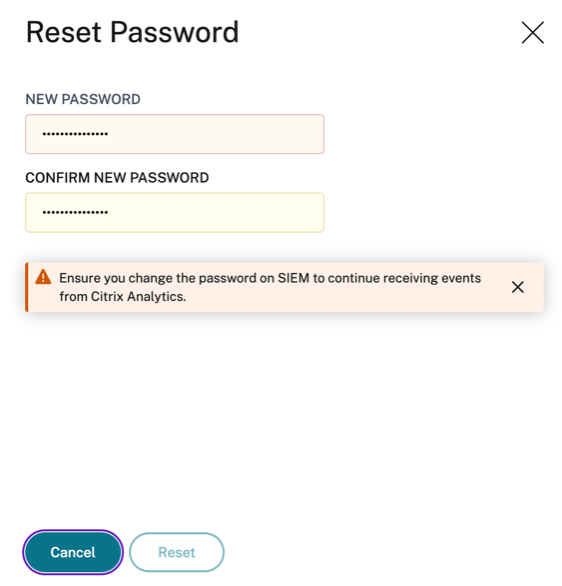

Citrix Analytics for Securityで構成パスワードをリセットする場合は、次の手順を実行します。

-

[Account set up] ページで、[Reset Password] をクリックします。

-

[Reset Password] ウィンドウで、[NEW PASSWORD] フィールドと [CONFIRM NEW PASSWORD] フィールドに更新されたパスワードを指定します。表示されているパスワードルールに従ってください。

-

[Reset] をクリックします。構成ファイルの準備が開始されます。

注

構成パスワードをリセットした後、Splunk環境の[Add Data] ページでデータ入力をセットアップするときに、新しいパスワードを更新してください。これにより、Citrix Analytics for SecurityはSplunkへのデータ転送を継続できます。

データ転送の有効化または無効化

Citrix AnalyticsからのSplunkデータエクスポートのデータ転送は、デフォルトで有効になっています。

Citrix Analytics for Securityからのデータ転送を停止するには、次の手順を実行します。

-

[Settings]>[Data Exports] に移動します。

-

トグルボタンをオフにして、データ転送を無効にします。

データ転送を再度有効にするには、トグルボタンをオンにします。

Splunk用Citrix Analyticsアドオン

アドオンアプリケーションは、次のいずれかのプラットフォームにインストールできます。

Splunk用Citrix Analyticsアドオン(オンプレミス/Enterprise)

サポートされるバージョン

Citrix Analytics for Securityは、次のオペレーティングシステムでのSplunk連携をサポートしています。

- CentOS Linux 7以降

- Debian GNU/Linux 10.0以降

- Red Hat Enterprise Linux Server 7.0以降

- Ubuntu 18.04 LTS以降

注

Citrixは、上記のオペレーティングシステムの最新バージョン、または各ベンダーから引き続きサポートされているバージョンを使用することをお勧めします。

Linuxカーネル(64ビット)オペレーティングシステムの場合は、Splunkでサポートされているカーネルバージョンを使用してください。詳しくは、Splunkドキュメントを参照してください。

Splunk連携は、Splunk 8.1(64ビット)以降のSplunkバージョンで構成できます。

前提条件

-

Splunk用Citrix Analyticsアドオンは、Citrix Analytics for Securityの次のエンドポイントに接続します。エンドポイントがネットワークの許可リストに含まれていることを確認してください。

エンドポイント 米国リージョン 欧州連合リージョン アジア太平洋南部リージョン Kafka brokers casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

注

IPアドレスではなくエンドポイント名を使用してください。エンドポイントのパブリックIPアドレスは変更される可能性があります。

Splunk用Citrix Analyticsアドオンのダウンロードとインストール

[Install app from file] を使用するか、Splunk環境内からアドオンをインストールできます。

ファイルからのアプリのインストール

-

Splunkbaseにアクセスします。

-

Splunk用Citrix Analyticsアドオンファイルをダウンロードします。

-

Splunk Webのホームページで、[Apps] の横にある歯車アイコンをクリックします。

-

[Install app from file] をクリックします。

-

ダウンロードしたファイルを見つけて、[Upload] をクリックします。

注

-

古いバージョンアドオンがある場合は、[Upgrade app] を選択して上書きします。

-

Splunk用Citrix Analyticsアドオンをバージョン2.0.0より前のバージョンからアップグレードする場合は、アドオンインストールフォルダーの/binフォルダー内にある次のファイルとフォルダーを削除し、Splunk ForwarderまたはSplunk Standalone環境を再起動する必要があります。

cd $SPLUNK_HOME$/etc/apps/TA_CTXS_AS/bin <!--NeedCopy-->rm -rf splunklib <!--NeedCopy-->rm -rf mac <!--NeedCopy-->rm -rf linux_x64 <!--NeedCopy-->rm CARoot.pem <!--NeedCopy-->rm certificate.pem <!--NeedCopy-->

-

-

アプリが[Apps] リストに表示されていることを確認します。

Splunk内からのアプリのインストール

-

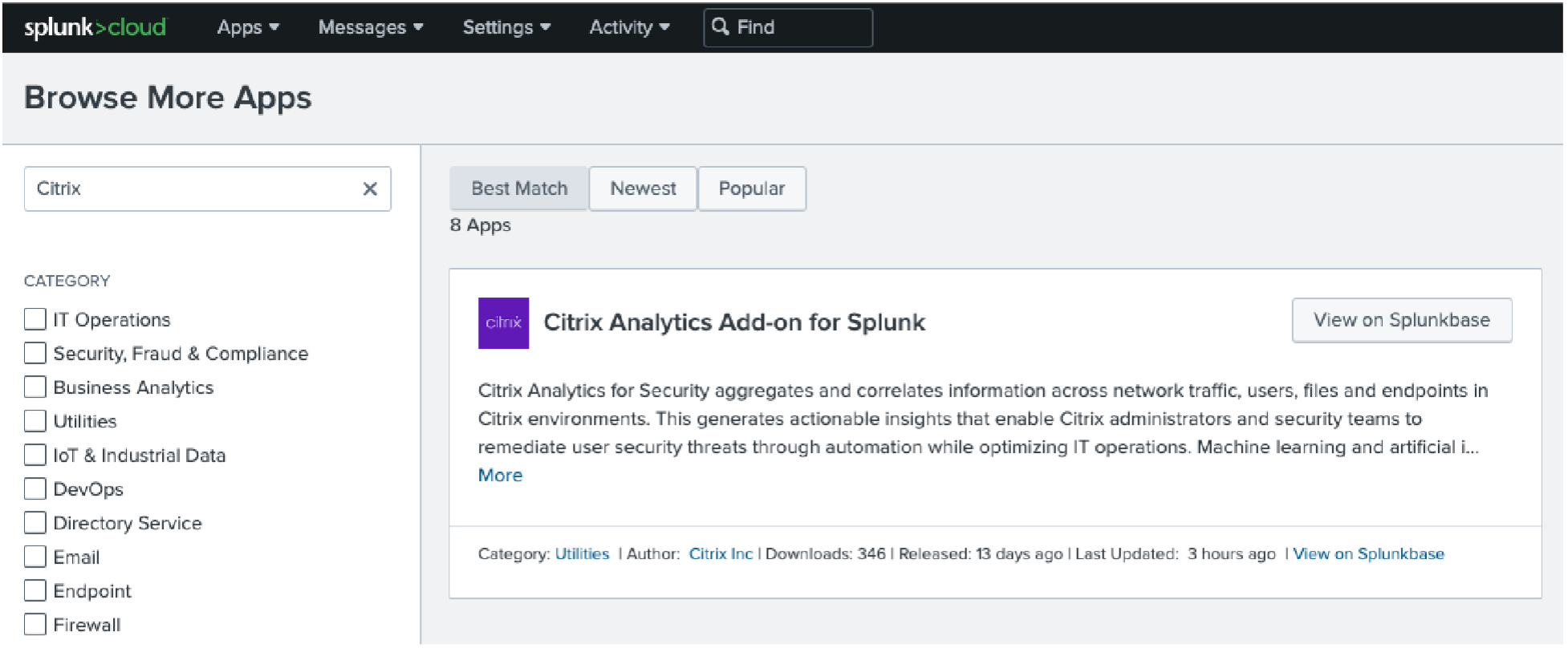

Splunk Webのホームページで、[+Find More Apps] をクリックします。

-

[Browse More Apps]ページで、Citrix Analytics Add-on for Splunkを検索します。

-

アプリの横にある[Install] をクリックします。

-

アプリが[Apps] リストに表示されていることを確認します。

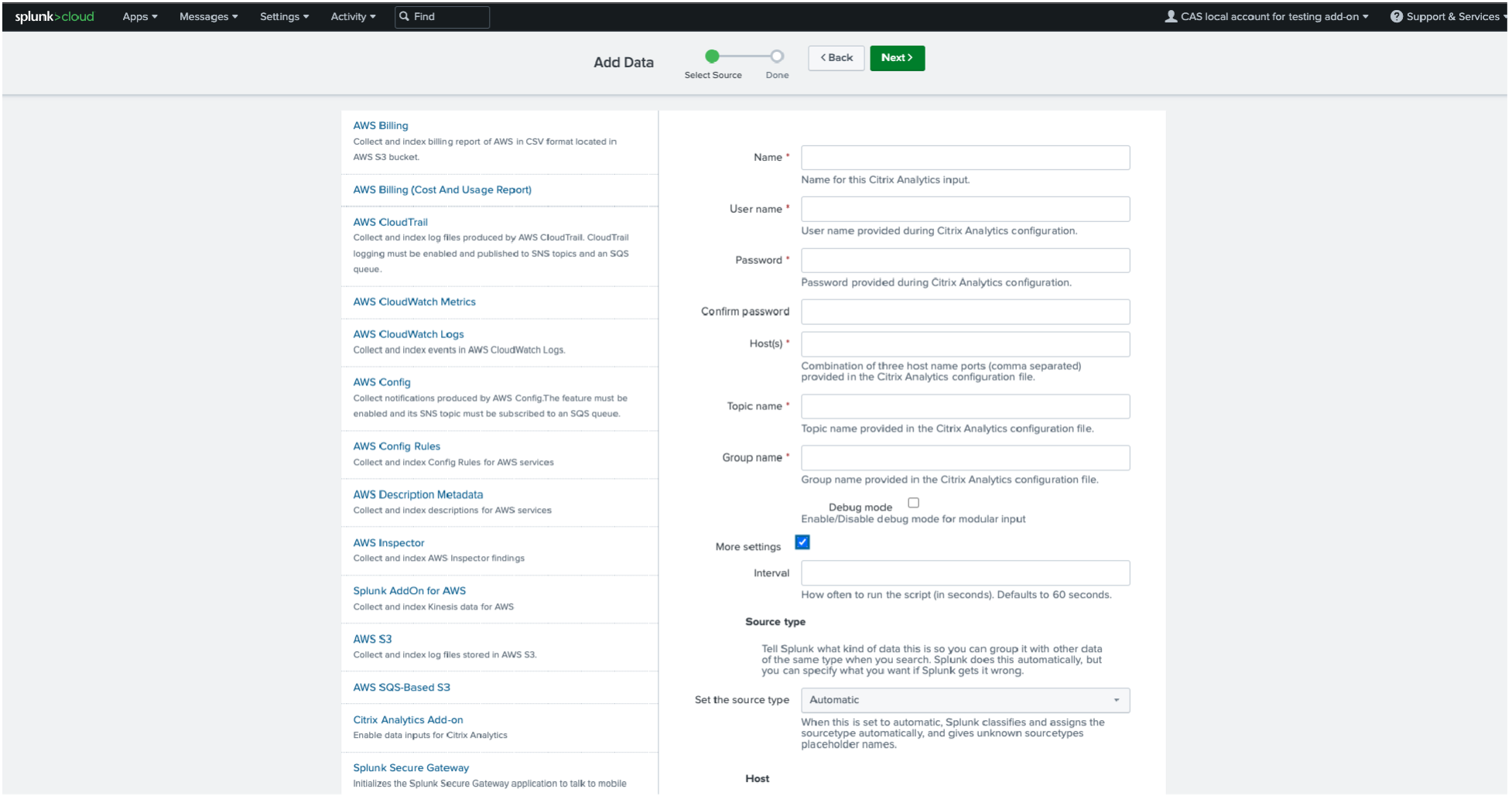

Splunk用Citrix Analyticsアドオンの構成

Citrix Analytics for Securityが提供する構成の詳細を使用して、Splunk用Citrix Analyticsアドオンを構成します。アドオンが正常に構成されると、SplunkはCitrix Analytics for Securityからイベントの利用を開始します。

-

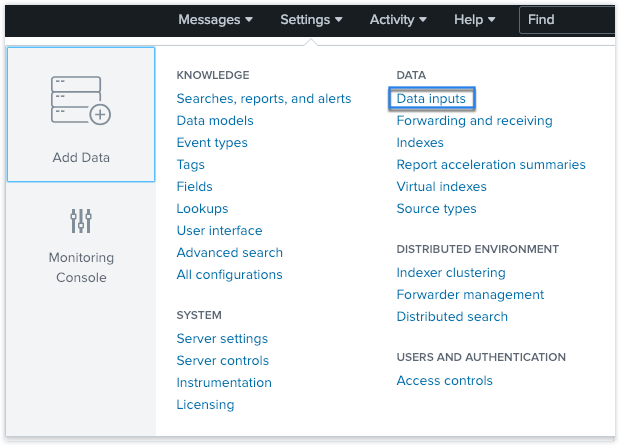

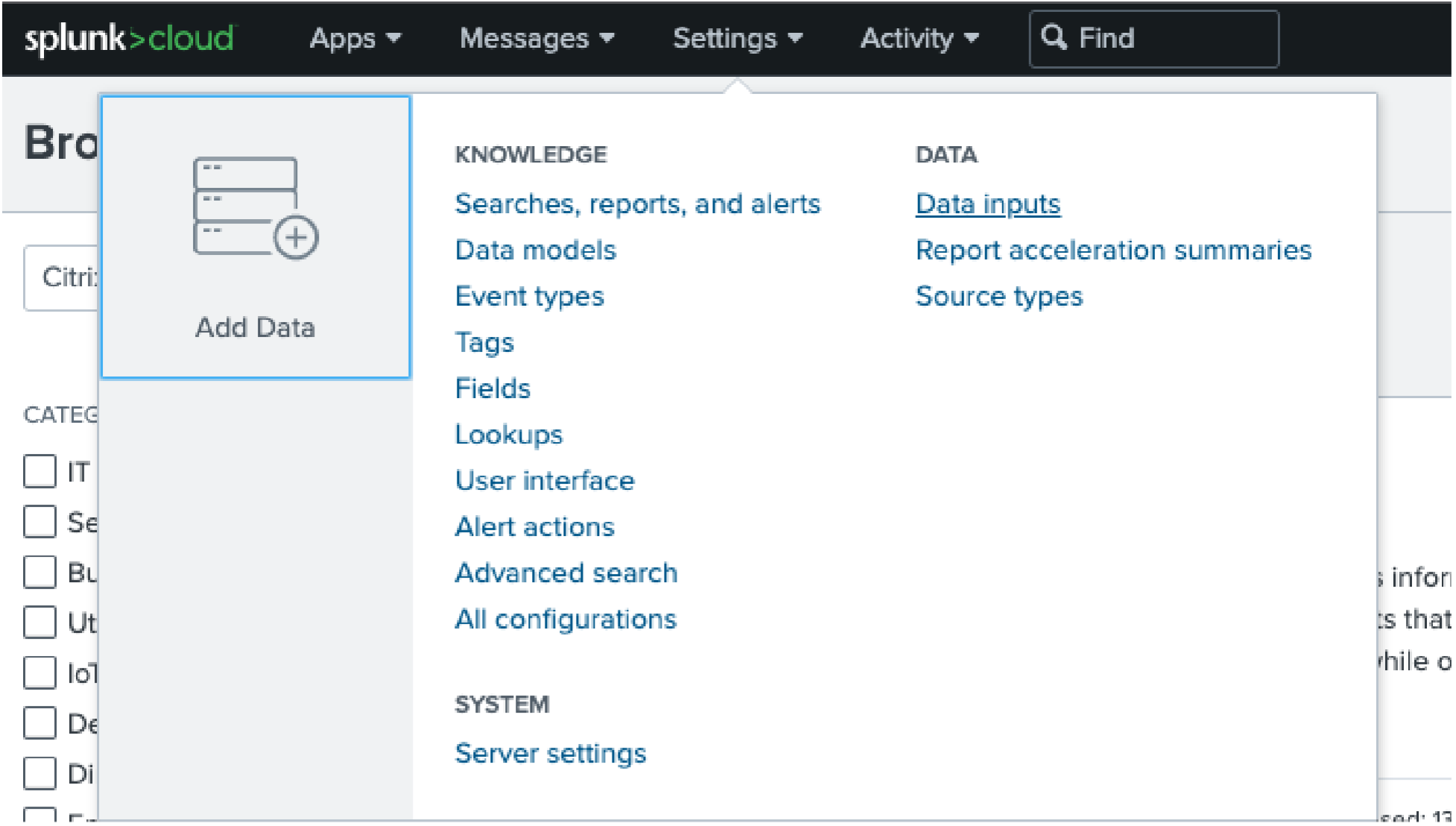

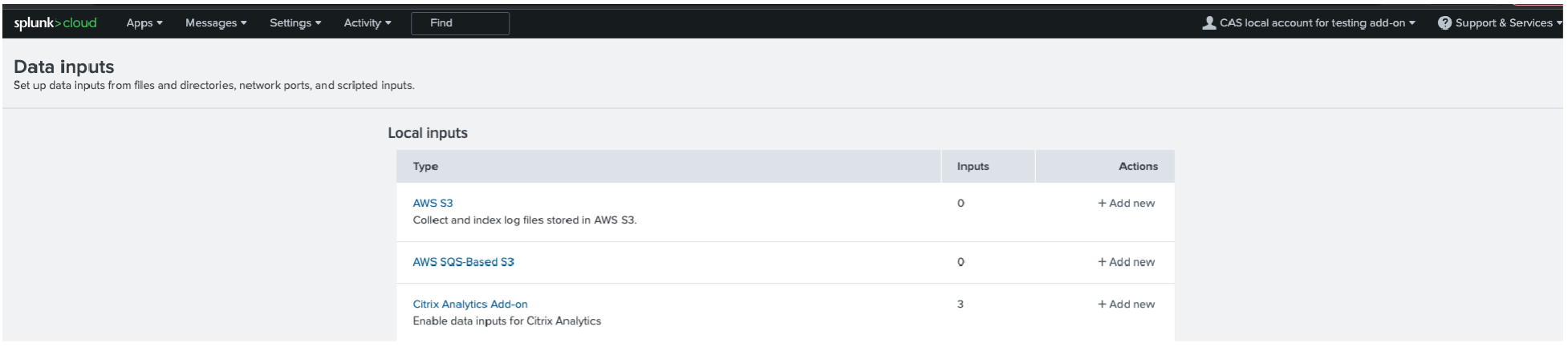

Splunkのホームページで、[Settings] > [Data inputs] に移動します。

-

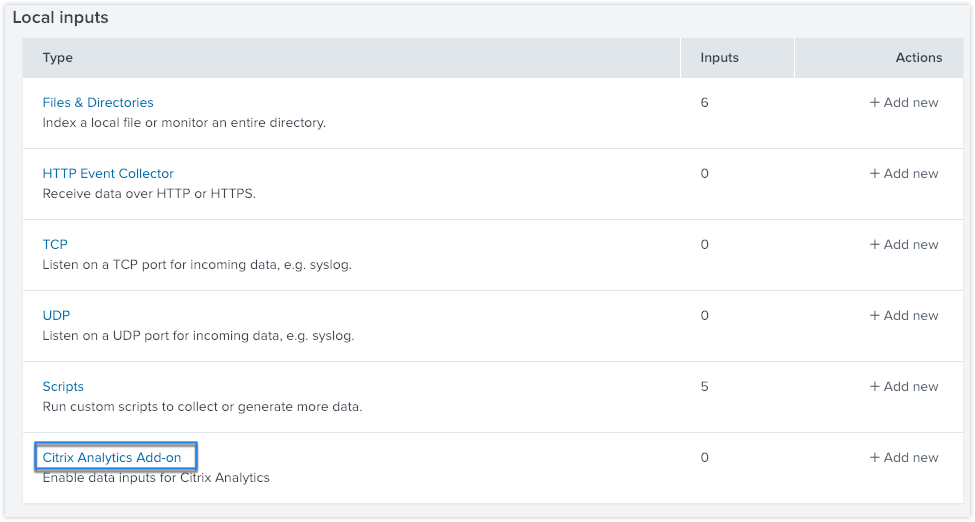

[Local inputs] セクションで、[Citrix Analytics Add-on] をクリックします。

-

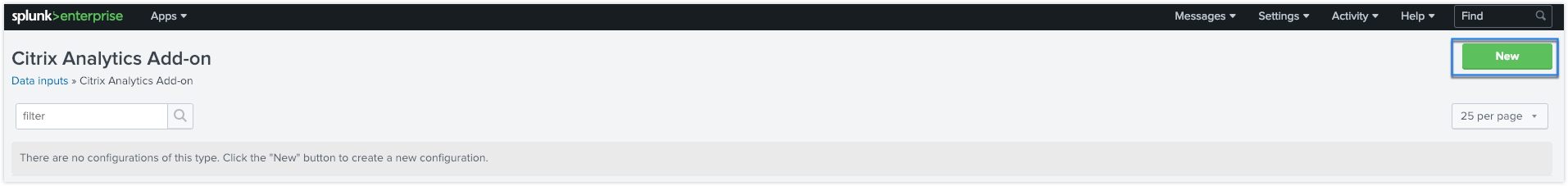

[New] をクリックします。

-

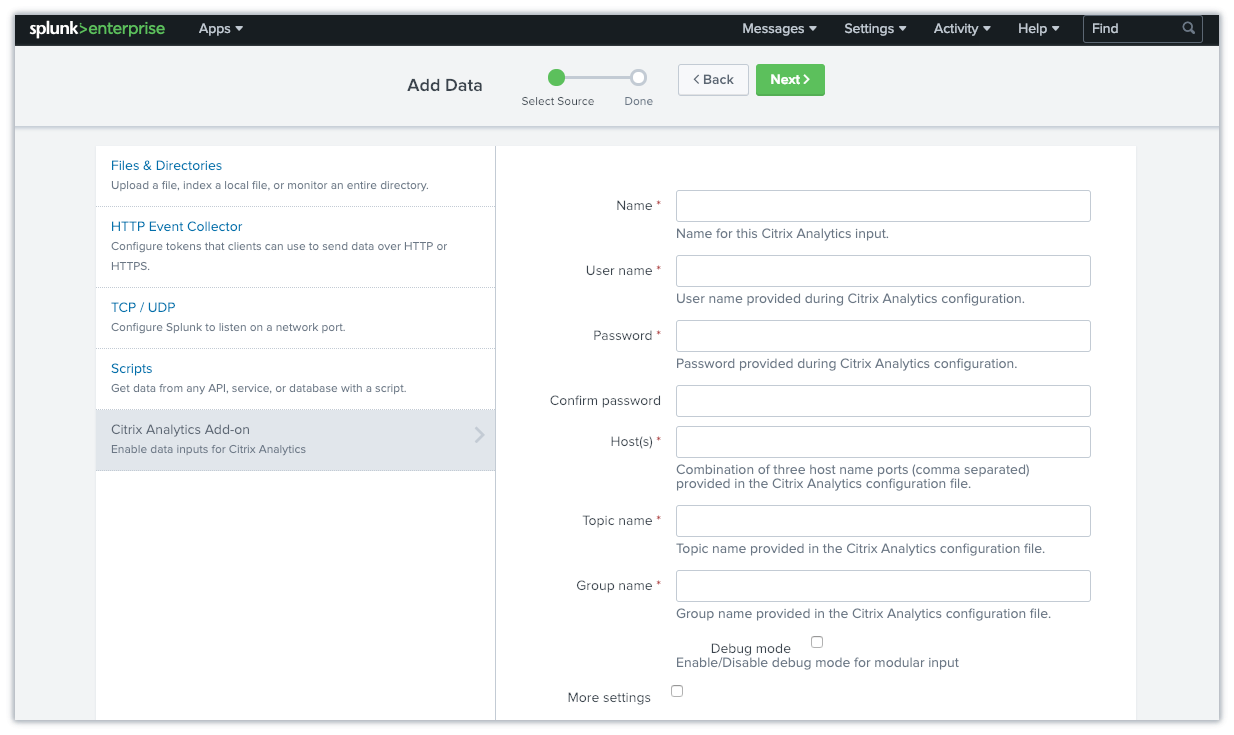

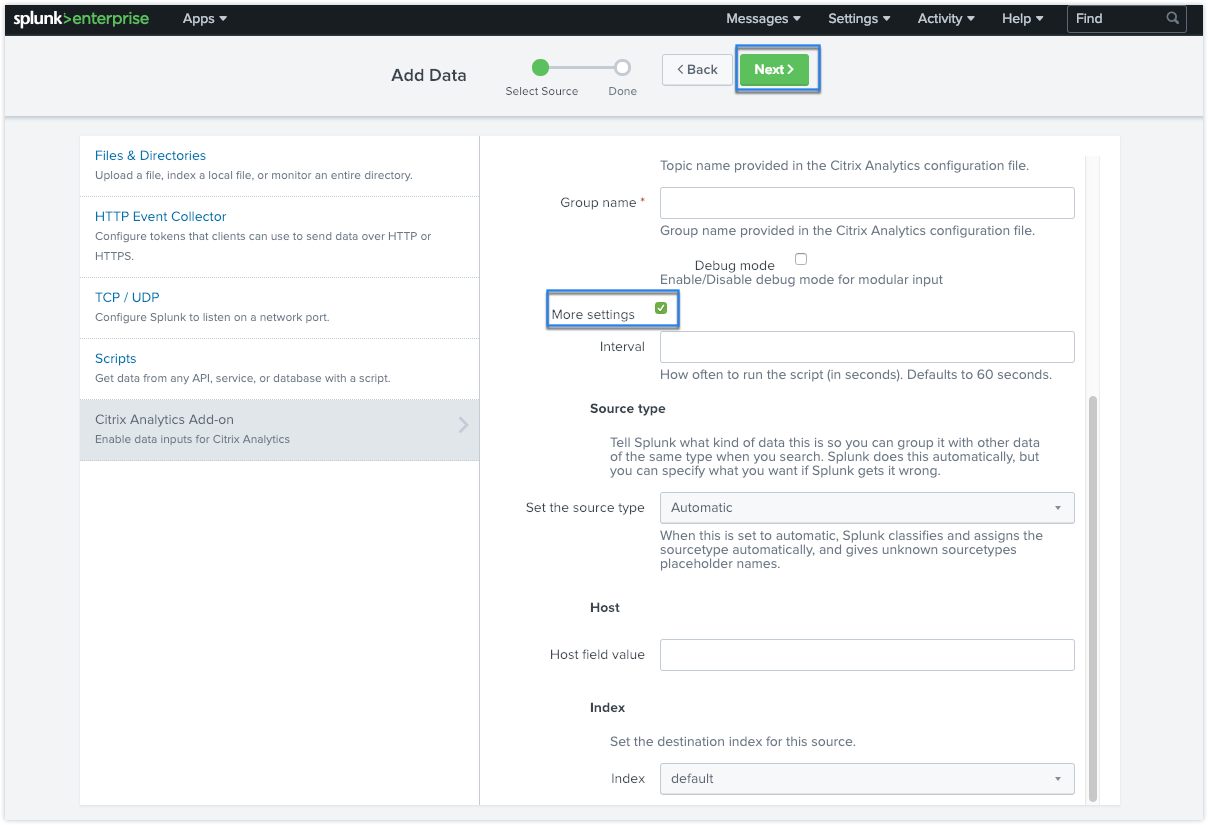

[Add Data] ページで、Citrix Analytics構成ファイルに記載されている詳細を入力します。

-

デフォルト設定をカスタマイズするには、[More settings] をクリックしてデータ入力をセットアップします。独自のSplunkインデックス、ホスト名、ソースタイプを定義できます。

-

[Next] をクリックします。Citrix Analyticsデータ入力が作成され、Splunk用Citrix Analyticsアドオンが正常に構成されます。

Splunk用Citrix Analyticsアドオン(Cloud)

Splunk連携は、Splunk 8.1以降のSplunkバージョンで構成できます。

前提条件

Splunk用Citrix Analyticsアドオンは、Citrix Analytics for Securityに接続するために次のIPとアウトバウンドポートに接続します。次のIPとアウトバウンドポート(Citrix Cloud™リージョンによって異なる)がネットワークの許可リストに含まれていることを確認してください。これらのIPとアウトバウンドポートを構成するには、「Admin Configuration Service (ACS)を使用してCitrix AnalyticsのIPとアウトバウンドポートをSplunk Cloudの許可リストに追加する」セクションを参照してください。

| 米国リージョン | IP | アウトバウンドポート | 欧州連合リージョン | IP | アウトバウンドポート | アジア太平洋南部リージョン | IP | アウトバウンドポート |

|---|---|---|---|---|---|---|---|---|

| casnb-0 citrix.com | 20.242.21.84 | 9094 | casnb-eu-0 citrix.com | 20.229.150.41 | 9094 | casnb-aps-0 citrix.com | 20.211.0.214 | 9094 |

| casnb-1.citrix.com | 20.98.232.61 | 9094 | casnb-eu-1.citrix.com | 20.107.97.59 | 9094 | casnb-aps-1 citrix.com | 20.211.38.102 | 9094 |

| casnb-2.citrix.com | 20.242.21.108 | 9094 | casnb-eu-2.citrix.com | 51.124.223.162 | 9094 | casnb-aps-2 citrix.com | 20.211.36.180 | 9094 |

| casnb-3.citrix.com | 20.242.57.140 | 9094 |

注

これらのIPはローテーションの対象となります。IP許可リストを上記の最新のIPで常に更新してください。

Admin Configuration Service (ACS)を使用したCitrix AnalyticsのIPとアウトバウンドポートのSplunk Cloud許可リストへの追加

- Citrix Cloudリージョンに応じて、許可リストに追加する必要があるIPを特定します。

- Splunk Cloud PlatformでAdmin Configuration Service (ACS)を有効にします。

- 管理者権限を持つローカルアカウントを使用して、許可リストのトークンを作成します。

- cURL GETおよびPOSTコマンドを実行して、サブネットをそれぞれのポートの許可リストに追加し、正常に追加されたことを検証します。

- cURL GETおよびPOSTコマンドを実行して、アウトバウンドポートを許可リストに追加し、正常に追加されたことを検証します。

Splunk用Citrix Analyticsアドオンのダウンロードとインストール

-

[Apps]>[Find more Apps]>[Search for Citrix Analytics Add-on for Splunk] に移動します。

- アプリをインストールします。

- アプリが[Apps]リストに表示されていることを確認します。

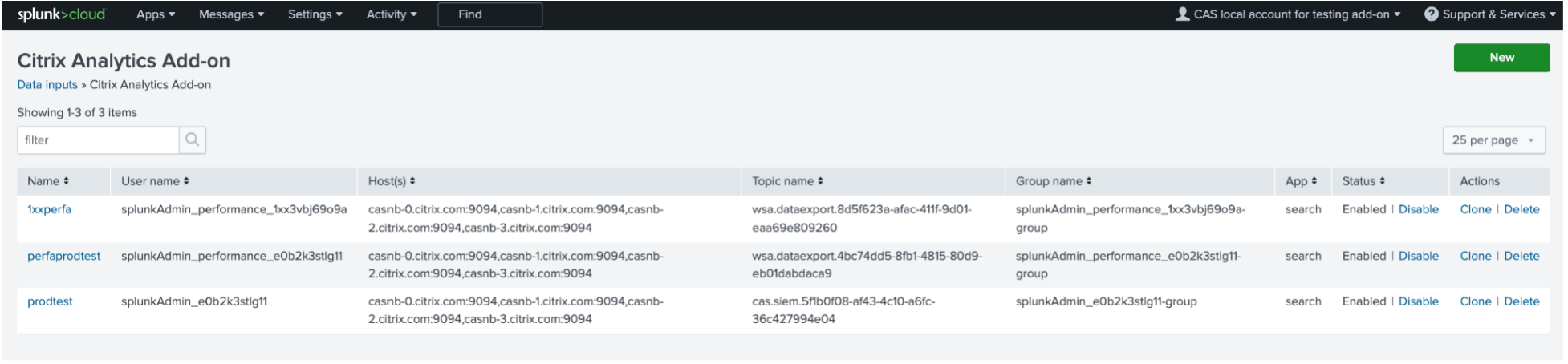

Splunk用Citrix Analyticsアドオンの構成

-

[Settings]>[Data Inputs]>[Citrix Analytics Add-on] に移動します。

-

入力を追加します: Splunk連携 Citrix Analytics for Security。[Add New] をクリックします。

-

[Citrix Analytics Data Exports] ページで構成された詳細を入力して、データ入力を構成します。

-

データ入力が正常に追加されたことを確認します。

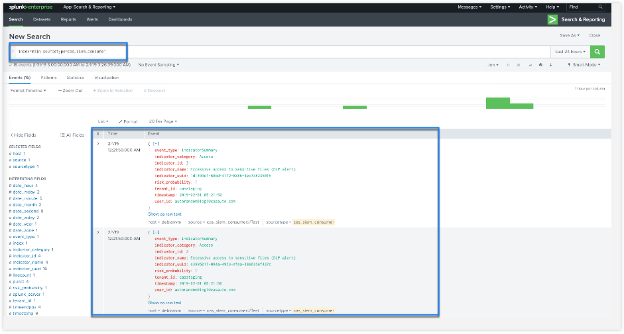

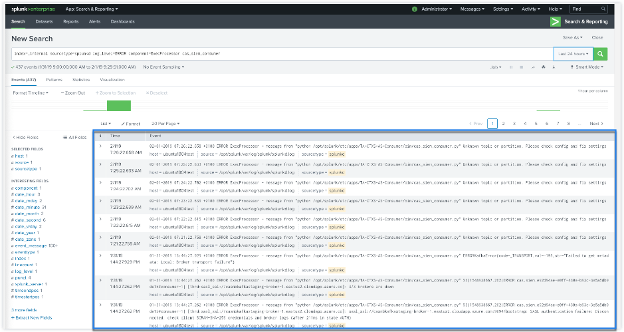

Splunk環境でのイベントの利用方法

アドオンを構成すると、SplunkはCitrix Analytics for Securityからリスクインテリジェンスの取得を開始します。構成されたデータ入力に基づいて、Splunk検索ヘッドで組織のイベントの検索を開始できます。

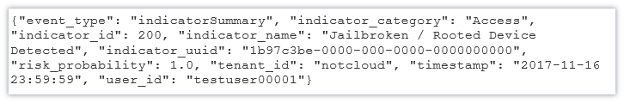

検索結果は次の形式で表示されます。

出力例:

アドオンに関する問題を検索およびデバッグするには、次の検索クエリを使用します。

結果は次の形式で表示されます。

データ形式について詳しくは、「SIEM用Citrix Analyticsデータ形式」を参照してください。

Splunk用Citrix Analyticsアドオンのトラブルシューティング

Splunkダッシュボードにデータが表示されない場合、またはSplunk用Citrix Analyticsアドオンの構成中に問題が発生した場合は、デバッグ手順を実行して問題を解決してください。詳しくは、「Splunk用Citrix Analyticsアドオンの構成に関する問題」を参照してください。

注

Splunk連携、Splunkへのデータエクスポートに関するサポートをリクエストする場合、またはフィードバックを提供する場合は、CAS-PM-Ext@cloud.comまでお問い合わせください。

Splunk用Citrix Analyticsアプリ

注

このアプリはプレビュー版です。

Splunk用Citrix Analyticsアプリを使用すると、Splunk Enterprise管理者は、Citrix Analytics for Securityから収集されたユーザーデータを、Splunk上の洞察に満ちた実用的なダッシュボードの形式で表示できます。これらのダッシュボードを使用すると、組織内のユーザーの危険な行動を詳細に把握し、インサイダーの脅威を軽減するためのタイムリーな措置を講じることができます。また、Citrix Analytics for Securityから収集されたデータを、Splunkで構成された他のデータソースと相関させることもできます。この相関により、複数のソースからのユーザーの危険なアクティビティを可視化し、IT環境を保護するための措置を講じることができます。

サポートされるSplunkバージョン

Splunk用Citrix Analyticsアプリは、次のSplunkバージョンで動作します。

- Splunk 9.0 64ビット

- Splunk 8.2 64ビット

- Splunk 8.1 64ビット

Splunk用Citrix Analyticsアプリの前提条件

- Splunk用Citrix Analyticsアドオンをインストールします。

- Splunk用Citrix Analyticsアドオンに記載されている前提条件がすでに満たされていることを確認します。

- Citrix Analytics for SecurityからSplunkにデータが流れていることを確認します。

インストールと構成

アプリのインストール場所

Splunk検索ヘッド

アプリのインストールと構成方法

Splunk用Citrix Analyticsアプリは、Splunkbaseからダウンロードするか、Splunk内からインストールできます。

ファイルからのアプリのインストール

-

Splunkbaseにアクセスします。

-

Splunk用Citrix Analyticsアプリファイルをダウンロードします。

-

Splunk Webのホームページで、[Apps] の横にある歯車アイコンをクリックします。

-

[Install app from file] をクリックします。

-

ダウンロードしたファイルを見つけて、[Upload] をクリックします。

注

古いバージョンのアプリがある場合は、[Upgrade app] を選択して上書きします。

-

アプリが[Apps] リストに表示されていることを確認します。

Splunk内からのアプリのインストール

-

Splunk Webのホームページで、[+Find More Apps] をクリックします。

-

[Browse More Apps]ページで、Citrix Analytics App for Splunkを検索します。

-

アプリの横にある[Install] をクリックします。

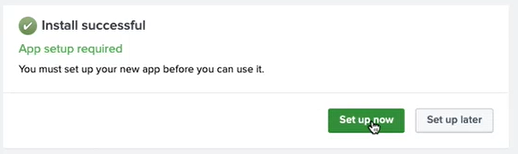

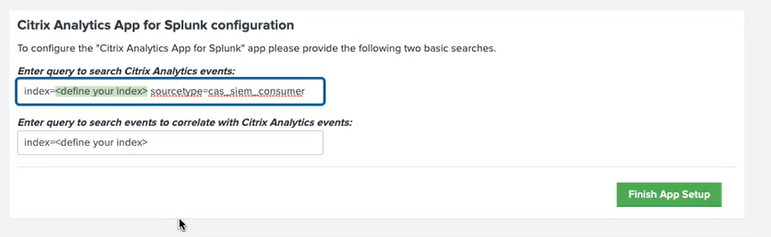

データの相関のためのインデックスとソースタイプの構成

-

アプリをインストールしたら、[Set up now] をクリックします。

-

次のクエリを入力します。

-

Citrix Analytics for Securityからのデータが保存されているインデックスとソースタイプ。

注

これらのクエリ値は、Splunk用Citrix Analyticsアドオンで指定されたものと同じである必要があります。詳しくは、「Splunk用Citrix Analyticsアドオンの構成」を参照してください。

-

Citrix Analytics for Securityとデータを相関させたいインデックス。

-

-

[Finish App Setup] をクリックして構成を完了します。

Splunk用Citrix Analyticsアプリを構成してセットアップしたら、Citrix Analyticsダッシュボードを使用してSplunkでユーザーイベントを表示します。

Splunk連携について詳しくは、次のリンクを参照してください。