Splunk-Integration

Integrieren Sie Citrix Analytics for Security mit Splunk, um die Benutzerdaten aus Ihrer Citrix IT-Umgebung nach Splunk zu exportieren und zu korrelieren. So erhalten Sie tiefere Einblicke in die Sicherheitslage Ihres Unternehmens.

Weitere Informationen zu den Vorteilen der Integration und der Art der verarbeiteten Daten, die an Ihr SIEM gesendet werden, finden Sie unter Security Information and Event Management-Integration.

Um ein umfassendes Verständnis der Splunk-Bereitstellungsmethodik zu entwickeln und Strategien für eine effektive Planung zu übernehmen, lesen Sie die Dokumentation zur Splunk-Architektur mit Citrix® Analytics-Anwendungen, die auf Splunk gehostet werden.

Citrix Analytics for Security™ mit Splunk integrieren

Befolgen Sie die genannten Richtlinien, um Citrix Analytics for Security mit Splunk zu integrieren:

-

Datenexport. Citrix Analytics for Security erstellt einen Kafka-Kanal und exportiert Risiko-Erkenntnisse und Datenquellenereignisse. Splunk ruft diese Risiko-Intelligenz aus dem Kanal ab.

-

Konfiguration in Citrix Analytics abrufen. Erstellen Sie ein Kennwort für Ihr vordefiniertes Konto zur Authentifizierung. Citrix Analytics for Security bereitet eine Konfigurationsdatei vor, die Sie zum Konfigurieren des Citrix Analytics-Add-ons für Splunk benötigen.

-

Citrix Analytics-Add-on für Splunk herunterladen und installieren. Laden Sie das Citrix Analytics Add-on für Splunk entweder über Splunkbase oder Splunk Cloud herunter, um den Installationsvorgang abzuschließen.

-

Citrix Analytics-Add-on für Splunk konfigurieren. Richten Sie eine Dateneingabe mithilfe der von Citrix Analytics for Security bereitgestellten Konfigurationsdetails ein und konfigurieren Sie das Citrix Analytics-Add-on für Splunk.

Nachdem die Citrix Analytics-Konfigurationsdatei vorbereitet wurde, siehe:

Nachdem das Citrix Analytics-Add-on für Splunk konfiguriert wurde, siehe:

Datenexport

-

Gehen Sie zu Einstellungen > Datenexporte.

-

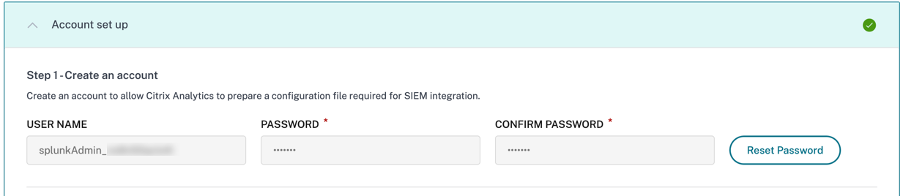

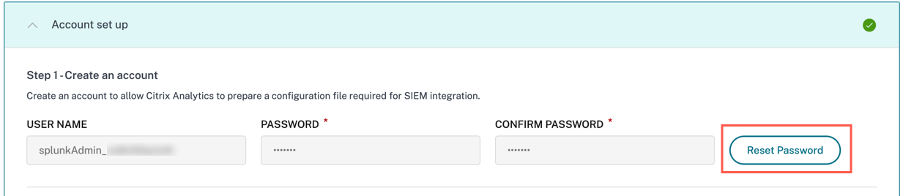

Erstellen Sie im Abschnitt Kontoeinrichtung ein Konto, indem Sie den Benutzernamen und ein Kennwort angeben. Dieses Konto wird verwendet, um eine Konfigurationsdatei vorzubereiten, die für die Integration erforderlich ist.

-

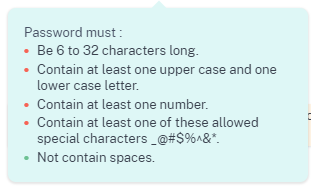

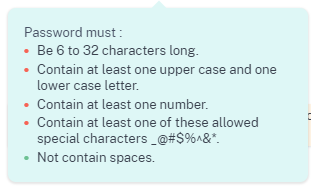

Stellen Sie sicher, dass das Kennwort die folgenden Bedingungen erfüllt:

-

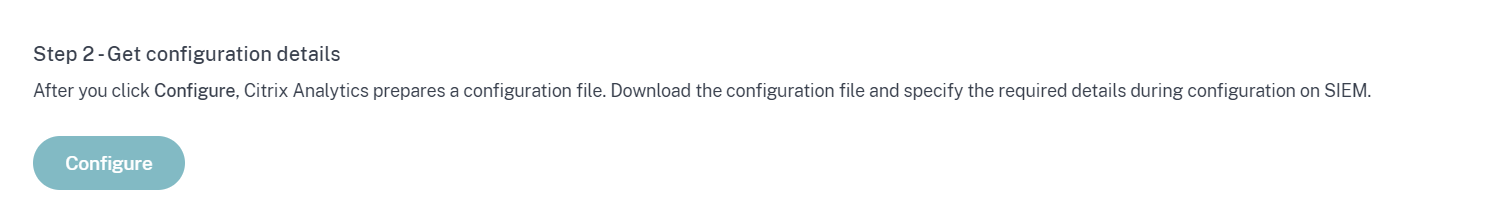

Wählen Sie Konfigurieren.

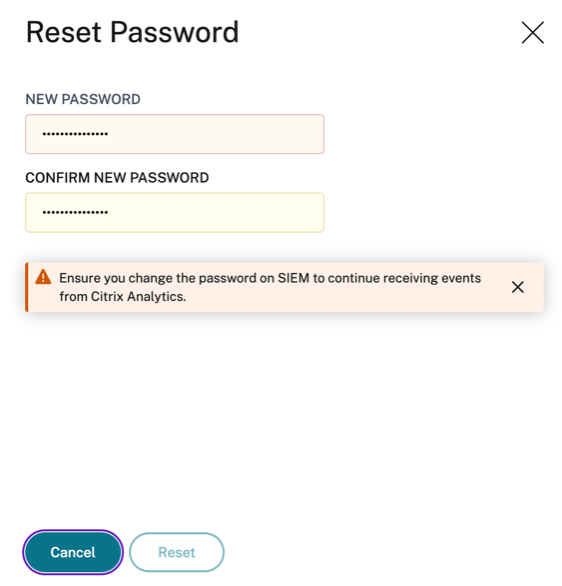

Citrix Analytics for Security bereitet die für die Splunk-Integration erforderlichen Konfigurationsdetails vor.

-

Wählen Sie Splunk.

-

Kopieren Sie die Konfigurationsdetails, die den Benutzernamen, Hosts, Kafka-Themennamen und Gruppennamen umfassen.

Sie benötigen diese Details, um das Citrix Analytics Add-on für Splunk in den folgenden Schritten zu konfigurieren.

WICHTIG

Diese Details sind sensibel und müssen an einem sicheren Ort gespeichert werden.

Um Kandidatendaten für die Splunk-Integration zu generieren, aktivieren Sie entweder die Datenverarbeitung für mindestens eine Datenquelle oder verwenden Sie die Testereignisgenerierungsfunktion. Dies hilft Citrix Analytics for Security, den Splunk-Integrationsprozess zu starten.

Funktion zum Zurücksetzen des Kennworts

Wenn Sie Ihr Konfigurationskennwort in Citrix Analytics for Security zurücksetzen möchten, führen Sie die folgenden Schritte aus:

-

Klicken Sie auf der Seite Kontoeinrichtung auf Kennwort zurücksetzen.

-

Geben Sie im Fenster Kennwort zurücksetzen das aktualisierte Kennwort in die Felder NEUES KENNWORT und NEUES KENNWORT BESTÄTIGEN ein. Befolgen Sie die angezeigten Kennwortregeln.

-

Klicken Sie auf Zurücksetzen. Die Vorbereitung der Konfigurationsdatei wird gestartet.

Hinweis

Nachdem Sie das Konfigurationskennwort zurückgesetzt haben, stellen Sie sicher, dass Sie das neue Kennwort aktualisieren, wenn Sie die Dateneingabe auf der Seite Daten hinzufügen Ihrer Splunk-Umgebung einrichten. Dies hilft Citrix Analytics for Security, die Datenübertragung an Splunk fortzusetzen.

Datenübertragung aktivieren oder deaktivieren

Die Datenübertragung für den Splunk-Datenexport aus Citrix Analytics ist standardmäßig aktiviert.

So beenden Sie die Datenübertragung von Citrix Analytics for Security:

-

Gehen Sie zu Einstellungen > Datenexporte.

-

Deaktivieren Sie den Umschalter, um die Datenübertragung zu deaktivieren.

Um die Datenübertragung wieder zu aktivieren, schalten Sie den Umschalter ein.

Citrix Analytics Add-On für Splunk

Sie können die Add-on-Anwendung auf einer der folgenden Plattformen installieren:

Citrix Analytics Add-On für Splunk (On-Prem/Enterprise)

Unterstützte Versionen

Citrix Analytics for Security unterstützt die Splunk-Integration auf den folgenden Betriebssystemen:

- CentOS Linux 7 und höher

- Debian GNU/Linux 10.0 und höher

- Red Hat Enterprise Linux Server 7.0 und höher

- Ubuntu 18.04 LTS und höher

Hinweis

Citrix empfiehlt die Verwendung der neuesten Version der oben genannten Betriebssysteme oder der Versionen, die noch vom jeweiligen Anbieter unterstützt werden.

Verwenden Sie für Linux-Kernel-Betriebssysteme (64-Bit) eine Kernel-Version, die von Splunk unterstützt wird. Weitere Informationen finden Sie in der Splunk-Dokumentation.

Sie können unsere Splunk-Integration auf der folgenden Splunk-Version konfigurieren: Splunk 8.1 (64-Bit) und höher.

Voraussetzungen

-

Das Citrix Analytics-Add-on für Splunk stellt eine Verbindung zu den folgenden Endpunkten in Citrix Analytics for Security her. Stellen Sie sicher, dass die Endpunkte in der Zulassungsliste Ihres Netzwerks enthalten sind.

Endpunkt Region Vereinigte Staaten Region Europäische Union Region Asien-Pazifik Süd Kafka-Broker casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Hinweis

Versuchen Sie, die Endpunktnamen und nicht die IP-Adressen zu verwenden. Die öffentlichen IP-Adressen der Endpunkte können sich ändern.

Citrix Analytics-Add-on für Splunk herunterladen und installieren

Sie können das Add-on entweder über App aus Datei installieren oder aus der Splunk-Umgebung heraus installieren.

App aus Datei installieren

-

Gehen Sie zu Splunkbase.

-

Laden Sie die Datei des Citrix Analytics Add-ons für Splunk herunter.

-

Klicken Sie auf der Splunk Web-Startseite auf das Zahnradsymbol neben Apps.

-

Klicken Sie auf App aus Datei installieren.

-

Suchen Sie die heruntergeladene Datei und klicken Sie auf Hochladen.

Hinweise

-

Wenn Sie eine ältere Version des Add-ons haben, wählen Sie App aktualisieren, um sie zu überschreiben.

-

Wenn Sie das Citrix Analytics Add-on für Splunk von einer Version vor 2.0.0 aktualisieren, müssen Sie die folgenden Dateien und Ordner im Ordner /bin des Add-on-Installationsordners löschen und Ihre Splunk Forwarder- oder Splunk Standalone-Umgebung neu starten:

cd $SPLUNK_HOME$/etc/apps/TA_CTXS_AS/binrm -rf splunklibrm -rf macrm -rf linux_x64rm CARoot.pemrm certificate.pem

-

-

Überprüfen Sie, ob die App in der Liste Apps angezeigt wird.

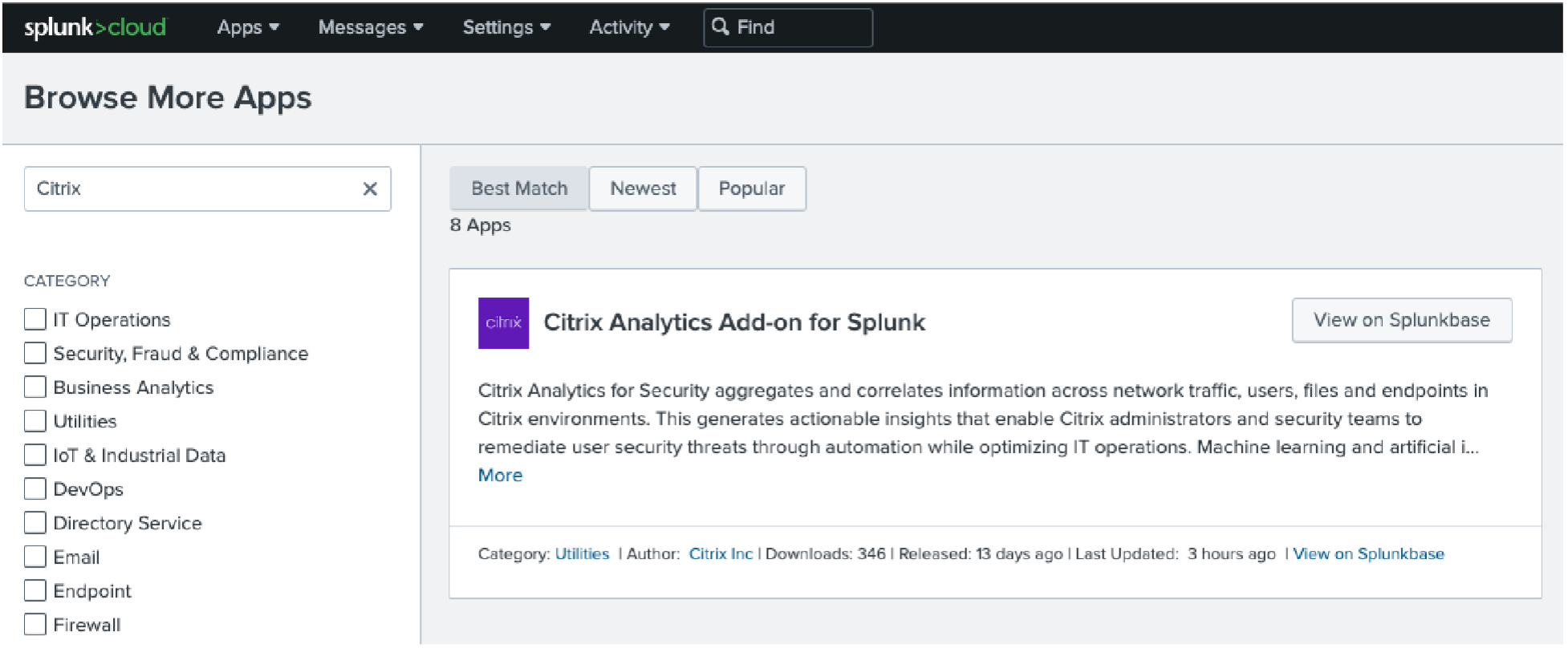

App aus Splunk heraus installieren

-

Klicken Sie auf der Splunk Web-Startseite auf +Weitere Apps finden.

-

Suchen Sie auf der Seite “Weitere Apps durchsuchen” nach Citrix Analytics Add-on für Splunk.

-

Klicken Sie neben der App auf Installieren.

-

Überprüfen Sie, ob die App in der Liste Apps angezeigt wird.

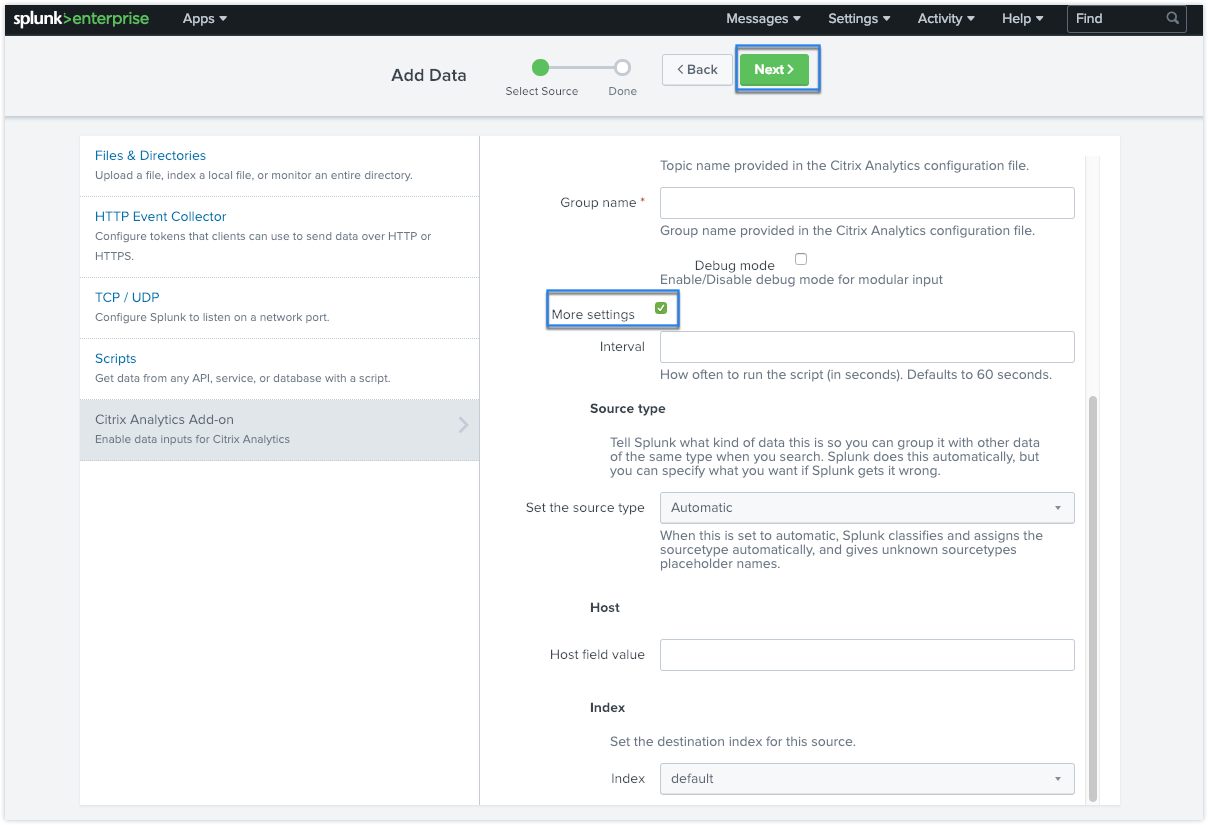

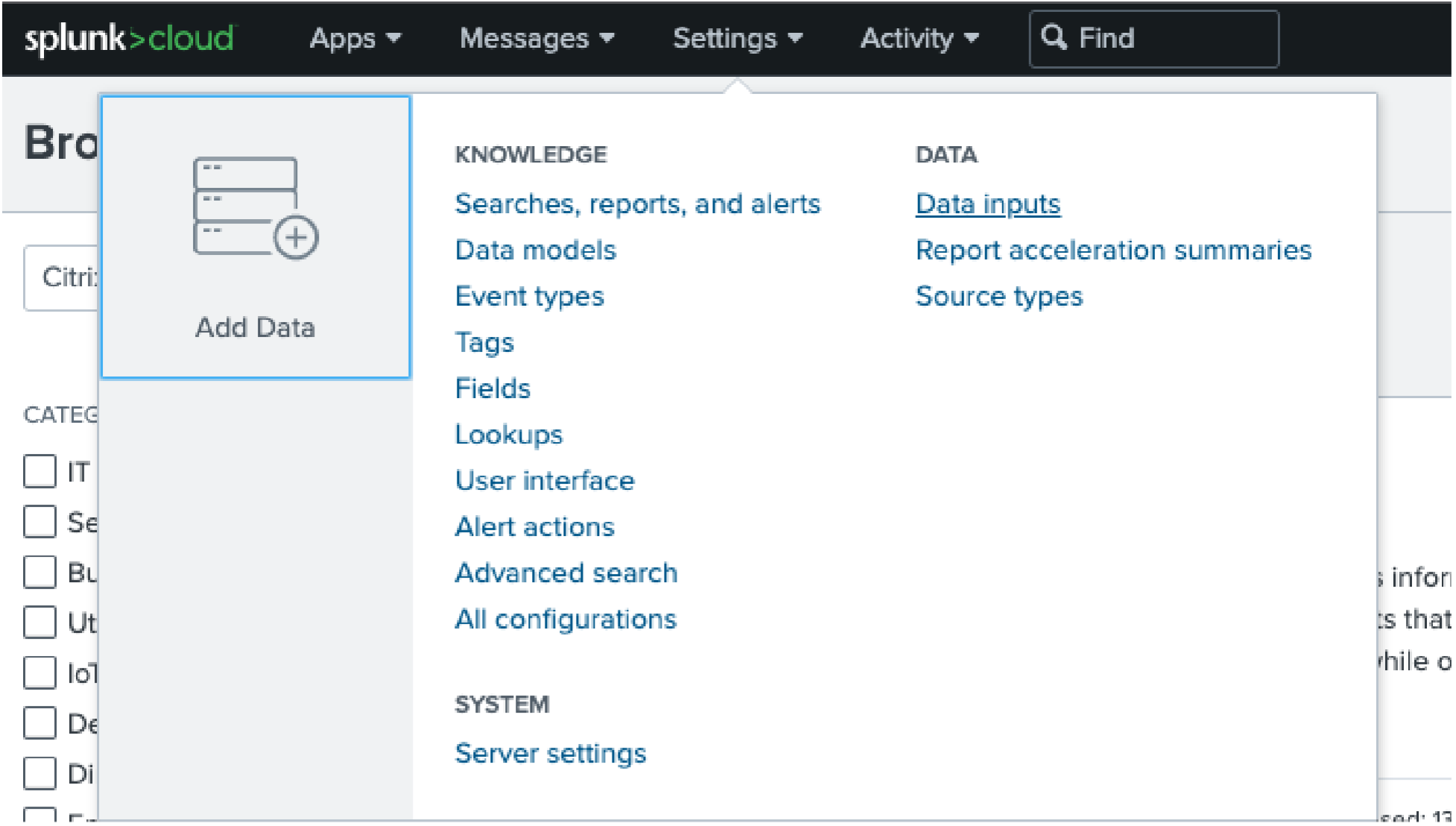

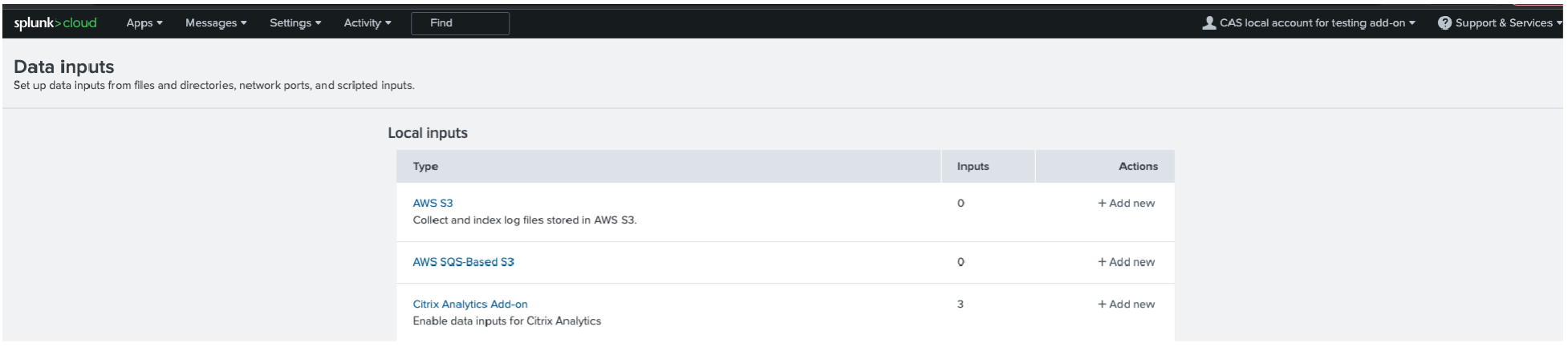

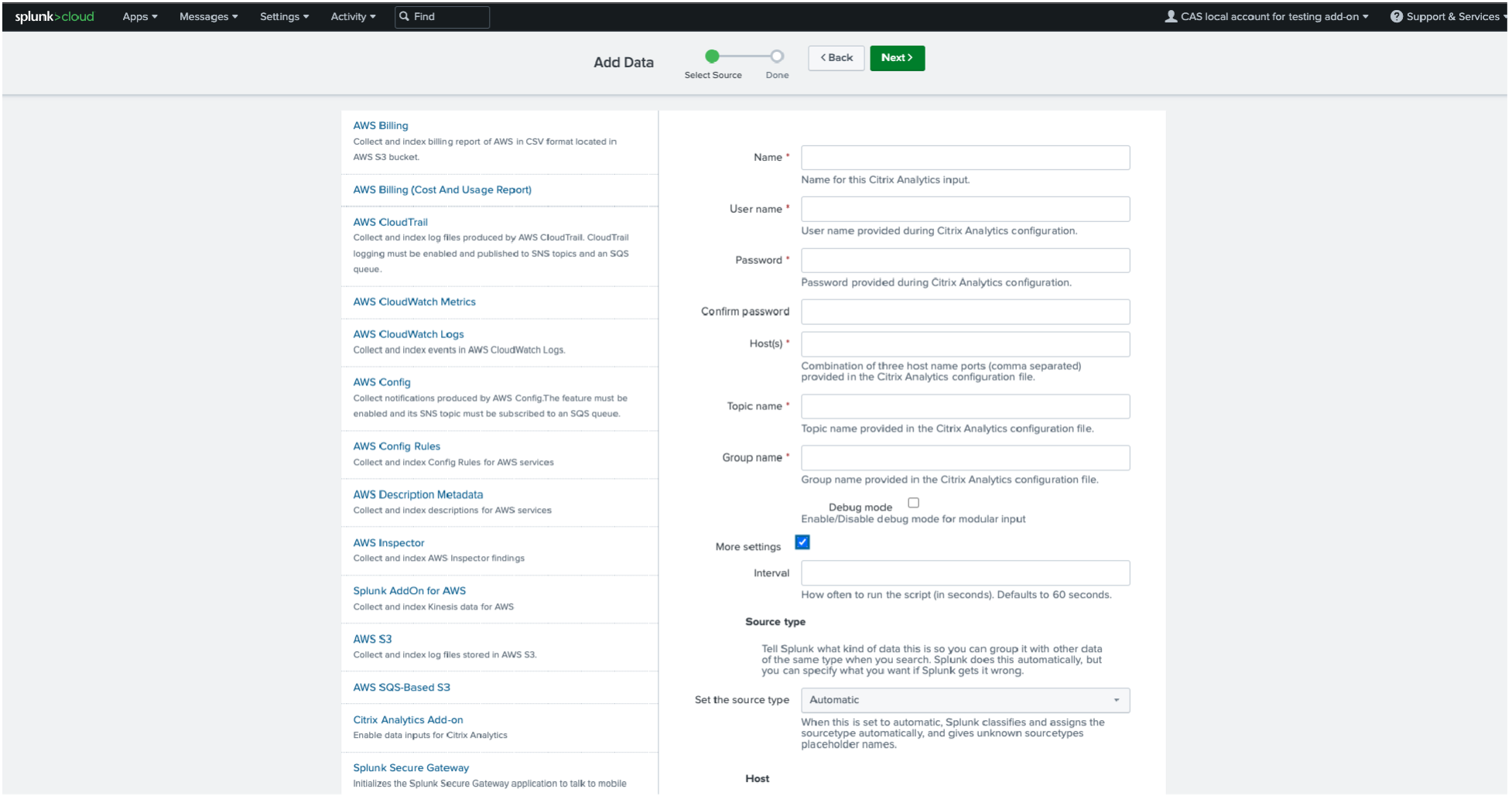

Citrix Analytics-Add-on für Splunk konfigurieren

Konfigurieren Sie das Citrix Analytics-Add-on für Splunk mithilfe der von Citrix Analytics for Security bereitgestellten Konfigurationsdetails. Nachdem das Add-on erfolgreich konfiguriert wurde, beginnt Splunk mit der Nutzung von Ereignissen aus Citrix Analytics for Security.

-

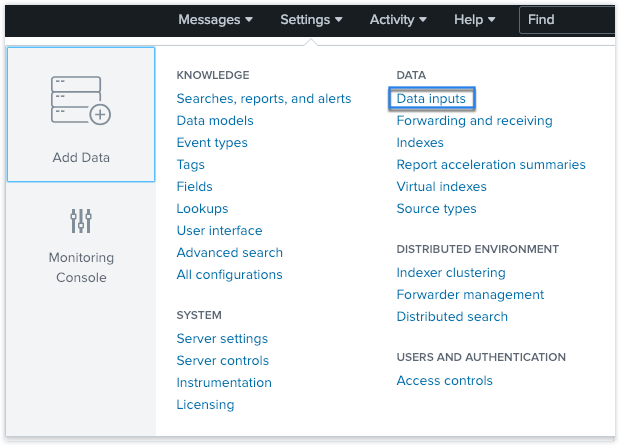

Gehen Sie auf der Splunk-Startseite zu Einstellungen > Dateneingaben.

-

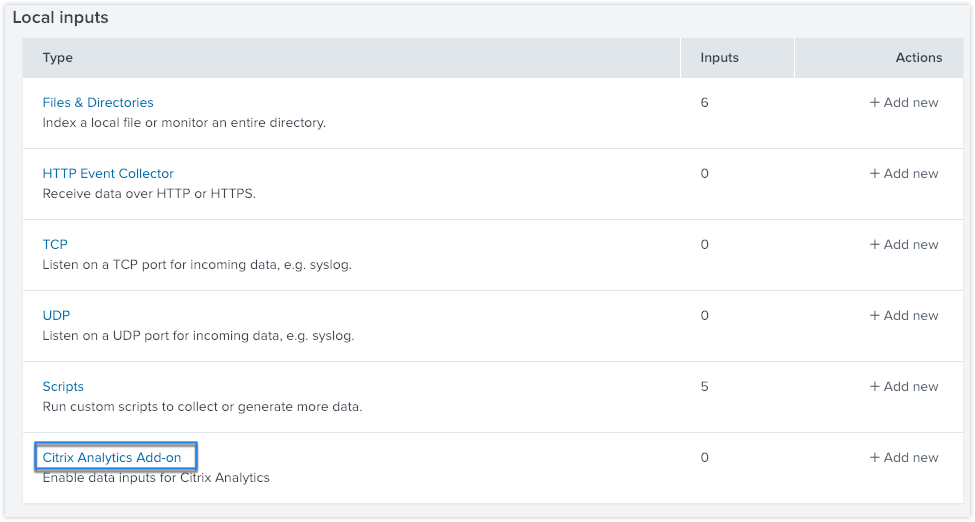

Klicken Sie im Abschnitt Lokale Eingaben auf Citrix Analytics Add-on.

-

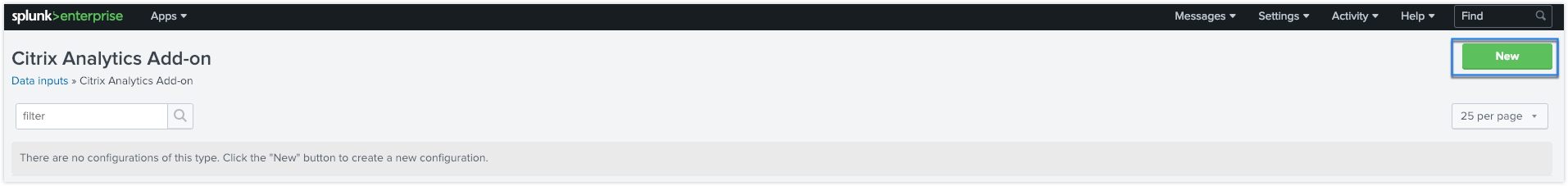

Klicken Sie auf Neu.

-

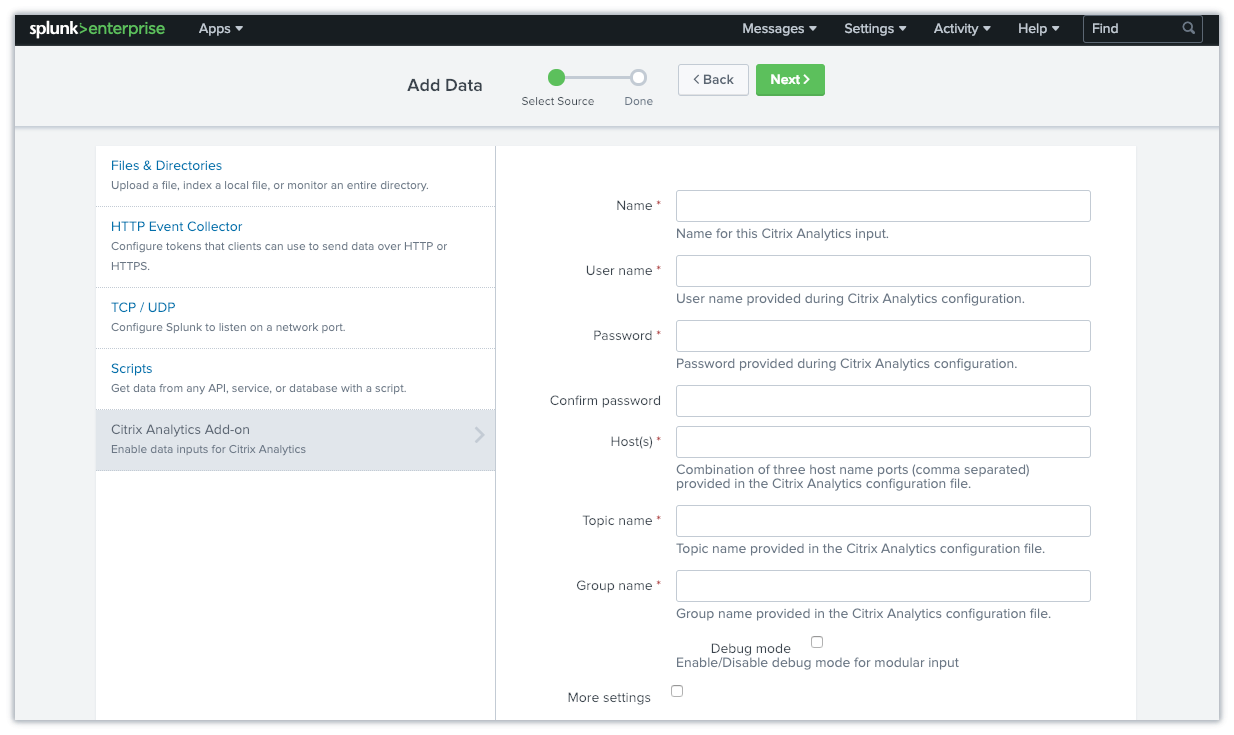

Geben Sie auf der Seite Daten hinzufügen die Details ein, die in der Citrix Analytics-Konfigurationsdatei bereitgestellt wurden.

-

Um Ihre Standardeinstellungen anzupassen, klicken Sie auf Weitere Einstellungen und richten Sie die Dateneingabe ein. Sie können Ihren eigenen Splunk-Index, Hostnamen und Quelltyp definieren.

-

Klicken Sie auf Weiter. Ihre Citrix Analytics-Dateneingabe wird erstellt und das Citrix Analytics-Add-on für Splunk erfolgreich konfiguriert.

Citrix Analytics Add-On für Splunk (Cloud)

Sie können unsere Splunk-Integration auf der folgenden Splunk-Version konfigurieren: Splunk 8.1 und höher.

Voraussetzungen

Das Citrix Analytics-Add-on für Splunk stellt eine Verbindung zu den folgenden IPs und ausgehenden Ports her, um eine Verbindung zu Citrix Analytics for Security herzustellen. Stellen Sie sicher, dass die folgenden IPs und ausgehenden Ports (abhängig von Ihrer Citrix Cloud™-Region) in der Zulassungsliste Ihres Netzwerks enthalten sind. Informationen zum Konfigurieren dieser IPs und ausgehenden Ports finden Sie im Abschnitt Citrix Analytics-IPs und ausgehende Ports zur Splunk Cloud-Zulassungsliste mithilfe des Admin Configuration Service (ACS) hinzufügen.

| Region Vereinigte Staaten | IP | Ausgehender Port | Region Europäische Union | IP | Ausgehender Port | Region Asien-Pazifik Süd | IP | Ausgehender Port |

|---|---|---|---|---|---|---|---|---|

| casnb-0 citrix.com | 20.242.21.84 | 9094 | casnb-eu-0 citrix.com | 20.229.150.41 | 9094 | casnb-aps-0 citrix.com | 20.211.0.214 | 9094 |

| casnb-1.citrix.com | 20.98.232.61 | 9094 | casnb-eu-1.citrix.com | 20.107.97.59 | 9094 | casnb-aps-1 citrix.com | 20.211.38.102 | 9094 |

| casnb-2.citrix.com | 20.242.21.108 | 9094 | casnb-eu-2.citrix.com | 51.124.223.162 | 9094 | casnb-aps-2 citrix.com | 20.211.36.180 | 9094 |

| casnb-3.citrix.com | 20.242.57.140 | 9094 |

Hinweis

Diese IPs unterliegen der Rotation. Stellen Sie sicher, dass Ihre IP-Zulassungsliste mit den neuesten IPs wie oben gezeigt aktualisiert wird.

Citrix Analytics-IPs und ausgehende Ports zur Splunk Cloud-Zulassungsliste mithilfe des Admin Configuration Service (ACS) hinzufügen

- Bestimmen Sie je nach Ihrer Citrix Cloud-Region die IPs, die zur Zulassungsliste hinzugefügt werden müssen.

- Aktivieren Sie den Admin Configuration Service (ACS) auf der Splunk Cloud Platform.

- Erstellen Sie ein Token für die Zulassungsliste mithilfe eines lokalen Kontos mit Administratorrechten.

- Führen Sie cURL GET- und POST-Befehle aus, um Subnetze zur Zulassungsliste auf den jeweiligen Ports hinzuzufügen und zu überprüfen, ob sie erfolgreich hinzugefügt wurden.

- Führen Sie cURL GET- und POST-Befehle aus, um ausgehende Ports zur Zulassungsliste hinzuzufügen und zu überprüfen, ob sie erfolgreich hinzugefügt wurden.

Citrix Analytics-Add-on für Splunk herunterladen und installieren

-

Gehen Sie zu Apps > Weitere Apps finden > Suchen Sie nach Citrix Analytics Add-on für Splunk.

- Installieren Sie die App.

- Überprüfen Sie, ob die App in der Apps-Liste angezeigt wird.

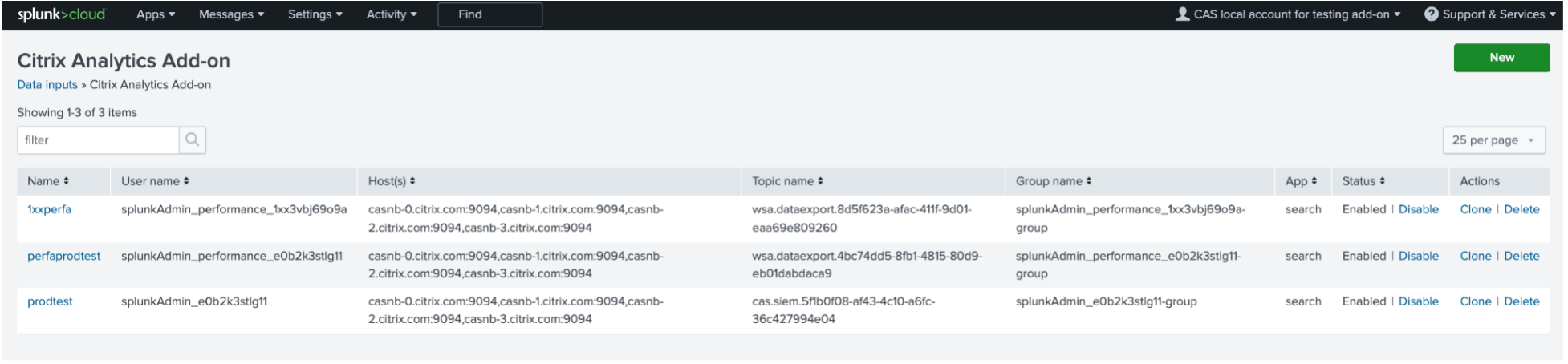

Citrix Analytics-Add-on für Splunk konfigurieren

-

Gehen Sie zu Einstellungen > Dateneingaben > Citrix Analytics Add-on.

-

Fügen Sie die Eingabe hinzu: Splunk-Integration Citrix Analytics for Security. Klicken Sie auf Neu hinzufügen.

-

Konfigurieren Sie die Dateneingabe, indem Sie die auf der Seite Citrix Analytics-Datenexporte konfigurierten Details eingeben.

-

Überprüfen Sie, ob Ihre Dateneingabe erfolgreich hinzugefügt wurde.

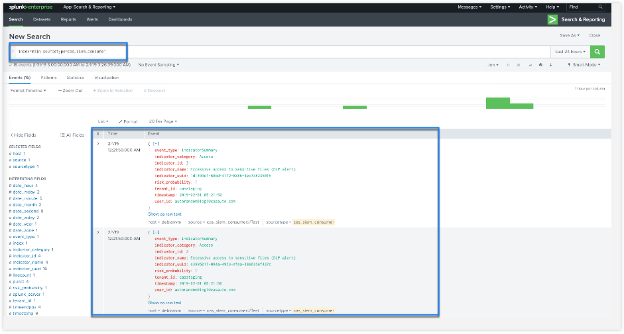

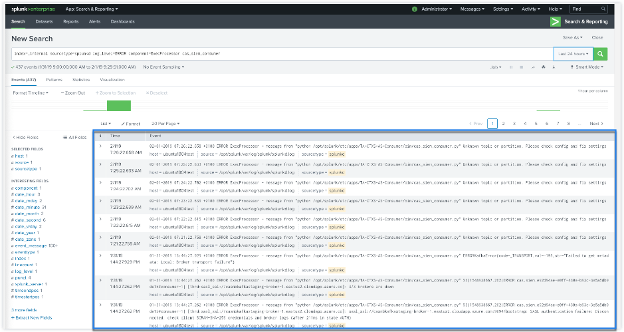

Ereignisse in Ihrer Splunk-Umgebung nutzen

Nachdem Sie das Add-on konfiguriert haben, beginnt Splunk mit dem Abrufen von Risiko-Intelligenz von Citrix Analytics for Security. Sie können mit der Suche nach den Ereignissen Ihres Unternehmens auf dem Splunk-Suchkopf basierend auf der konfigurierten Dateneingabe beginnen.

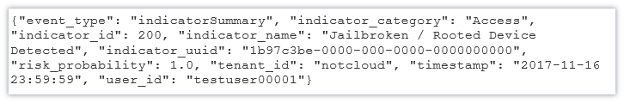

Die Suchergebnisse werden im folgenden Format angezeigt:

Ein Beispiel für die Ausgabe:

Um Probleme mit dem Add-on zu suchen und zu debuggen, verwenden Sie die folgende Suchabfrage:

Die Ergebnisse werden im folgenden Format angezeigt:

Weitere Informationen zum Datenformat finden Sie unter Citrix Analytics-Datenformat für SIEM.

Fehlerbehebung beim Citrix Analytics-Add-on für Splunk

Wenn Sie keine Daten in Ihren Splunk-Dashboards sehen oder Probleme bei der Konfiguration des Citrix Analytics-Add-ons für Splunk aufgetreten sind, führen Sie die Debugging-Schritte aus, um das Problem zu beheben. Weitere Informationen finden Sie unter Konfigurationsprobleme mit dem Citrix Analytics-Add-on für Splunk.

Hinweis

Kontaktieren Sie CAS-PM-Ext@cloud.com, um Unterstützung bei der Splunk-Integration, dem Export von Daten nach Splunk oder Feedback zu erhalten.

Citrix Analytics-App für Splunk

Hinweis

Diese App befindet sich in der Vorschauphase.

Die Citrix Analytics-App für Splunk ermöglicht Splunk Enterprise-Administratoren, die von Citrix Analytics for Security gesammelten Benutzerdaten in Form von aufschlussreichen und umsetzbaren Dashboards in Splunk anzuzeigen. Mithilfe dieser Dashboards erhalten Sie eine detaillierte Ansicht des riskanten Verhaltens der Benutzer in Ihrem Unternehmen und können zeitnahe Maßnahmen ergreifen, um Insider-Bedrohungen zu mindern. Sie können auch die von Citrix Analytics for Security gesammelten Daten mit anderen in Ihrem Splunk konfigurierten Datenquellen korrelieren. Diese Korrelation bietet Ihnen Einblick in die riskanten Aktivitäten der Benutzer aus mehreren Quellen und ermöglicht Maßnahmen zum Schutz Ihrer IT-Umgebung.

Unterstützte Splunk-Version

Die Citrix Analytics-App für Splunk läuft auf den folgenden Splunk-Versionen:

-

Splunk 9.0 64-Bit

-

Splunk 8.2 64-Bit

-

Splunk 8.1 64-Bit

Voraussetzungen für die Citrix Analytics-App für Splunk

-

Installieren Sie das Citrix Analytics-Add-on für Splunk.

-

Stellen Sie sicher, dass die unter Voraussetzungen für das Citrix Analytics-Add-on für Splunk genannten Bedingungen bereits erfüllt sind.

-

Stellen Sie sicher, dass Daten von Citrix Analytics for Security an Splunk fließen.

Installation und Konfiguration

Wo soll die App installiert werden?

Splunk-Suchkopf

Wie installiere und konfiguriere ich die App?

Sie können die Citrix Analytics-App für Splunk installieren, indem Sie sie von Splunkbase herunterladen oder sie aus Splunk heraus installieren.

App aus Datei installieren

-

Gehen Sie zu Splunkbase.

-

Laden Sie die Datei der Citrix Analytics-App für Splunk herunter.

-

Klicken Sie auf der Splunk Web-Startseite auf das Zahnradsymbol neben Apps.

-

Klicken Sie auf App aus Datei installieren.

-

Suchen Sie die heruntergeladene Datei und klicken Sie auf Hochladen.

Hinweis

Wenn Sie eine ältere Version der App haben, wählen Sie App aktualisieren, um sie zu überschreiben.

-

Überprüfen Sie, ob die App in der Liste Apps angezeigt wird.

App aus Splunk heraus installieren

-

Klicken Sie auf der Splunk Web-Startseite auf +Weitere Apps finden.

-

Suchen Sie auf der Seite “Weitere Apps durchsuchen” nach Citrix Analytics-App für Splunk.

-

Klicken Sie neben der App auf Installieren.

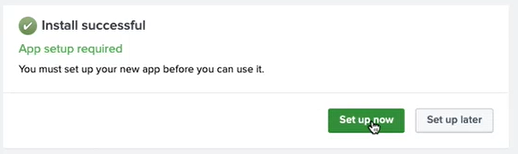

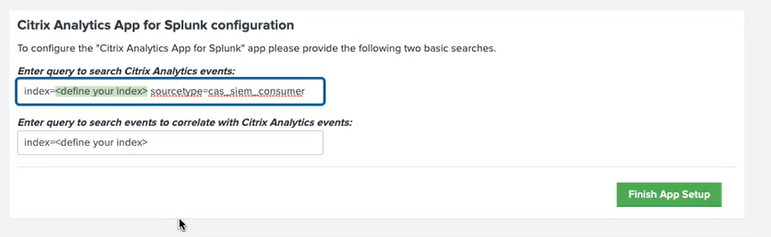

Index und Quelltyp zur Datenkorrelation konfigurieren

-

Nachdem Sie die App installiert haben, klicken Sie auf Jetzt einrichten.

-

Geben Sie die folgenden Abfragen ein:

-

Index und Quelltyp, wo die Daten von Citrix Analytics for Security gespeichert werden.

Hinweis

Diese Abfragewerte müssen mit den im Citrix Analytics-Add-on für Splunk angegebenen Werten übereinstimmen. Weitere Informationen finden Sie unter Citrix Analytics-Add-on für Splunk konfigurieren.

-

Index, aus dem Sie Ihre Daten mit Citrix Analytics for Security korrelieren möchten.

-

-

Klicken Sie auf App-Einrichtung abschließen, um die Konfiguration abzuschließen.

Nachdem Sie die Citrix Analytics-App für Splunk konfiguriert und eingerichtet haben, verwenden Sie die Citrix Analytics-Dashboards, um die Benutzerereignisse in Ihrem Splunk anzuzeigen.

Weitere Informationen zur Splunk-Integration finden Sie unter den folgenden Links:

In diesem Artikel

- Citrix Analytics for Security™ mit Splunk integrieren

- Datenübertragung aktivieren oder deaktivieren

- Citrix Analytics Add-On für Splunk

- Citrix Analytics Add-On für Splunk (On-Prem/Enterprise)

- Citrix Analytics Add-On für Splunk (Cloud)

- Fehlerbehebung beim Citrix Analytics-Add-on für Splunk

- Citrix Analytics-App für Splunk