配置身份验证

作为管理员,您可以选择让订阅者使用以下身份验证方法之一对其工作区进行身份验证:

- Active Directory (AD)

- Active Directory 加令牌

- Azure Active Directory (AAD)

- Citrix Gateway

- Okta

- SAML 2.0

Citrix Workspace 还支持单点登录您的虚拟应用程序和桌面。 当用户输入其 Active Directory 凭据时,Workspace 可以使用这些凭据为资源提供 SSO。 当使用其他 IdP 时,Workspace 可以使用 Citrix 联合身份验证服务 (FAS) 为资源提供单点登录 (SSO)。

选择或更改身份验证方法

-

在身份 和访问管理中定义一个或多个身份提供商。 有关说明,请访问 身份和访问管理。

-

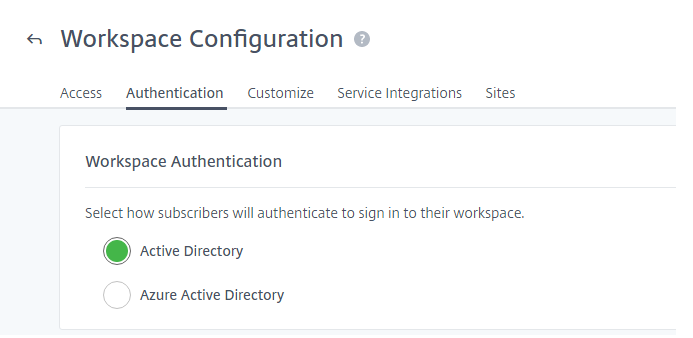

在 工作区配置 > 身份验证 > 工作区身份验证中选择或更改订阅者如何对其工作区进行身份验证。

重要:

切换身份验证模式可能需要长达五分钟的时间,并会导致订阅者在此期间中断。 Citrix 建议将更改限制在低使用率时段。 如果您确实有订阅者使用浏览器或 Citrix Workspace 应用程序登录到 Citrix Workspace,请建议他们关闭浏览器或退出应用程序。 等待大约五分钟后,他们可以使用新的身份验证方法再次登录。

Active Directory (AD)

默认情况下,Citrix Cloud 使用 Active Directory (AD) 来管理工作区的订阅者身份验证。

要使用 AD,必须在本地 AD 域中至少安装两个 Citrix Cloud 连接器。 有关安装 Cloud Connector 的更多信息,请参阅 Cloud Connector 安装。

使用 AD 单点登录 VDA

使用 AD 身份验证时,Workspace 在启动加入 AD 的虚拟应用程序和桌面时提供 SSO 功能。

Active Directory (AD) 加令牌

为了提高安全性,Citrix Workspace 支持基于时间的令牌作为 AD 登录身份验证的第二个因素。

对于每次登录,Workspace 都会提示订阅者从其注册设备上的身份验证应用程序输入令牌。 在登录之前,订阅者必须使用遵循基于时间的一次性密码 (TOTP) 标准的身份验证应用程序(例如 Citrix SSO)注册其设备。 目前,订阅者一次只能注册一台设备。

有关更多信息,请参阅“技术洞察:身份验证 - TOTP”和“技术洞察:身份验证-推送”。

使用 AD plus 令牌单点登录 VDA

当使用 AD 加令牌身份验证时,Workspace 在启动加入 AD 的虚拟应用程序和桌面时提供 SSO 功能。

AD plus 代币的要求

Active Directory 加令牌身份验证有以下要求:

- Active Directory 和 Citrix Cloud 之间的连接,在本地环境中至少安装了两个 Cloud Connector。 有关要求和说明,请参阅 将Active Directory 连接到 Citrix Cloud。

- 在身份和访问管理页面中启用了 Active Directory + 令牌身份验证。 有关信息,请参阅 启用 Active Directory 加令牌身份验证。

- 订阅者访问电子邮件以注册设备。

- 用于下载身份验证应用程序的设备。

首次注册

订阅者使用注册设备进行 双重身份验证中所述的注册过程来注册其设备。

首次登录 Workspace 时,订阅者会按照提示下载 Citrix SSO 应用程序。 Citrix SSO 应用程序每 30 秒在已注册的设备上生成一个唯一的一次性密码。

重要:

在设备注册过程中,订阅者会收到一封包含临时验证码的电子邮件。 此临时代码仅用于注册订阅者的设备。 不支持使用此临时代码作为通过双重身份验证登录 Citrix Workspace 的令牌。 只有从已注册设备上的身份验证应用程序生成的验证码才是支持双重身份验证的令牌。

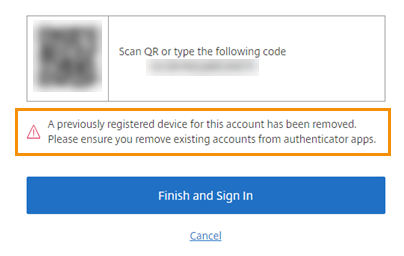

重新注册设备

如果订阅者不再拥有已注册的设备或需要重新注册该设备(例如,从设备中擦除内容后),Workspace 将提供以下选项:

-

订阅者可以使用注册设备进行 双重身份验证中所述的相同注册过程重新注册其设备。 由于订阅者一次只能注册一台设备,因此注册新设备或重新注册现有设备会删除之前的设备注册。

-

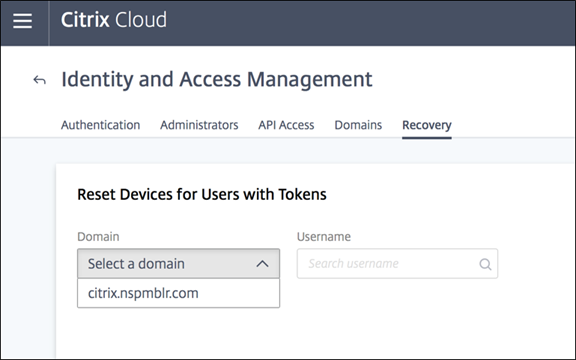

管理员可以按 Active Directory 名称搜索订阅者并重置其设备。 为此,请转到 身份和访问管理 > 恢复。 在下次登录 Workspace 时,订阅者将经历首次注册步骤。

Azure Active Directory

使用 Azure Active Directory (AD) 管理订阅者对工作区的身份验证有以下要求:

- 具有全局管理员权限的用户的 Microsoft Entra ID(以前称为 Microsoft Azure AD)。 有关 Citrix Cloud 使用的 Microsoft Entra ID 应用程序和权限的详细信息,请参阅 Citrix Cloud 的 Azure Active Directory 权限。

- 在本地 AD 域中安装的 Citrix Cloud Connector。 该机器还必须加入与 Microsoft Entra ID 同步的域。

- VDA 版本 7.15.2000 LTSR CU VDA 或 7.18 当前版本的 VDA 或更高版本。

- Microsoft Entra ID 和 Citrix Cloud 之间的连接。 有关信息,请参阅 将 Azure Active Directory 连接到 Citrix Cloud。

- 任何版本的 Citrix Workspace 应用程序。 如果使用旧版 Citrix Receiver,则必须使用以下最低版本:

- Citrix Receiver for Windows 4.11 CR 或 4.9 LTSR CU2 或更高版本

- Citrix Receiver for Linux 13.8

- Citrix Receiver for Android 3.13 及更高版本

将您的 Active Directory 同步到 Microsoft Entra ID 时,UPN 和 SID 条目必须包含在同步中。 如果这些条目未同步,Citrix Workspace 中的某些工作流将失败。

警告:

- 如果您使用的是 Microsoft Entra ID,请不要进行 CTX225819中描述的注册表更改。 进行此更改可能会导致 Microsoft Entra ID 用户会话启动失败。

- 启用

DSAuthAzureAdNestedGroups功能后,支持将一个组添加为另一个组的成员(嵌套)。 您可以通过向 Citrix 支持部门提交请求来启用DSAuthAzureAdNestedGroups。

启用 Microsoft Entra ID 身份验证后:

- 增强安全性: 出于安全考虑,启动应用程序或桌面时,系统会提示用户重新登录。 密码信息直接从用户的设备流向托管会话的 VDA。

- 登录体验: Microsoft Entra ID 身份验证提供联合登录,而不是单点登录 (SSO)。 订阅者从 Azure 登录页面登录,并且在打开 Citrix DaaS 时可能需要再次进行身份验证。

对于 SSO,请在 Citrix Cloud 中启用 Citrix 联合身份验证服务。 有关详细信息,请参阅 使用 Citrix 联合身份验证服务为工作区启用单点登录 。

您可以自定义 Microsoft Entra ID 的登录体验。 有关信息,请参阅 Microsoft 文档。 在工作区配置中进行的任何登录自定义(徽标)都不会影响 Microsoft Entra ID 登录体验。

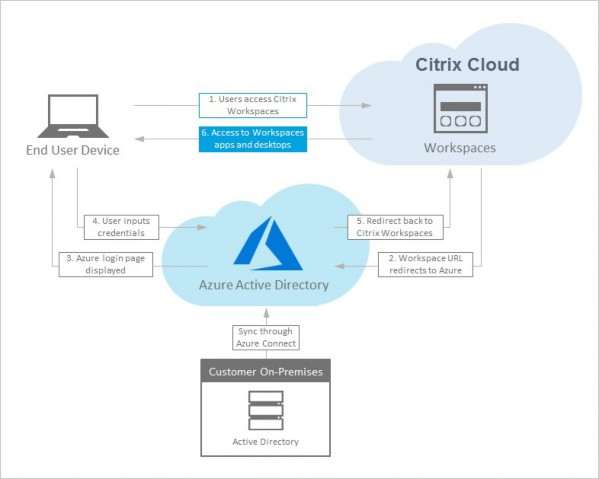

下图显示了 Microsoft Entra ID 身份验证的顺序。

退出体验

使用 设置 > 注销 完成从工作区和 Microsoft Entra ID 的退出过程。 如果订阅者关闭浏览器而不是使用 注销 选项,他们可能仍然登录到 Microsoft Entra ID。

重要:

如果 Citrix Workspace 因不活动而在浏览器中超时,订阅者仍会保持登录 Microsoft Entra ID 的状态。 这可以防止 Citrix Workspace 超时强制关闭其他 Microsoft Entra ID 应用程序。

使用 EntraId 单点登录 VDA

使用 EntraId 身份验证时,要启用 VDA 的单点登录,您必须使用 FAS。

Citrix Gateway

Citrix Workspace 支持使用本地 Citrix Gateway 作为身份提供程序来管理工作区的订阅者身份验证。 有关更多信息,请参阅技术洞察:身份验证 - Citrix Gateway。

Citrix Gateway 的要求

Citrix Gateway 身份验证有以下要求:

- Active Directory 和 Citrix Cloud 之间的连接。 有关要求和说明,请参阅 将Active Directory 连接到 Citrix Cloud。

- 订阅者必须是 Active Directory 用户才能登录其工作区。

- 如果您正在执行联合,则必须将您的 AD 用户同步到联合提供商。 Citrix Cloud 需要 AD 属性才能允许用户成功登录。

- 本地 Citrix Gateway:

- Citrix Gateway 12.1 54.13 Advanced Edition 或更高版本

- Citrix Gateway 13.0 41.20 Advanced Edition 或更高版本

- 在身份和访问管理页面中已启用 Citrix Gateway 身份验证。 这将生成在 Citrix Cloud 和本地网关之间创建连接所需的客户端 ID、密钥和重定向 URL。

- 在网关上,使用生成的客户端 ID、密钥和重定向 URL 配置 OAuth IdP 身份验证策略。

有关更多信息,请参阅 将本地 Citrix Gateway 作为身份提供商连接到 Citrix Cloud。

Citrix Gateway 的订阅者体验

启用 Citrix Gateway 身份验证后,订阅者将遇到以下工作流:

- 订阅者在其浏览器中导航到工作区 URL 或启动 Workspace 应用程序。

- 订阅者将被重定向到 Citrix Gateway 登录页面,并使用网关上配置的任何方法进行身份验证。 此方法可以是 MFA、联合、条件访问策略等。 您可以使用 CTX258331中描述的步骤自定义网关登录页面,使其看起来与 Workspace 登录页面相同。

- 成功进行身份验证后,将显示订阅者的工作区。

使用网关进行单点登录

根据配置 Citrix Gateway 的方式,可能不需要 FAS 来进行 DaaS 的 SSO。 有关配置 Citrix Gateway 的更多信息,请访问 在本地 Citrix Gateway 上创建 OAuth IdP 策略。

Citrix Workspace 支持使用 Google 作为身份提供商来管理订阅者对工作区的身份验证。

对 Google 的要求

- 本地Active Directory 与 Google Cloud 之间的连接。

- 具有 Google Cloud Platform 控制台访问权限的开发者帐号。 创建服务帐号和密钥以及启用 Admin SDK API 时需要此帐户。

- 具有 Google Workspace 管理员控制台访问权限的管理员帐号。 此帐户是配置域范围委派和只读 API 用户帐户所必需的。

- 您的本地 Active Directory 域与 Citrix Cloud 之间的连接,在“身份和访问管理”页面中启用了 Google 身份验证。 要创建此连接,您的资源位置中至少需要两个 Cloud Connector。

有关更多信息,请参阅 将 Google 作为身份提供商连接到 Citrix Cloud。

Google 的订阅体验

启用 Google 身份验证后,订阅者将体验以下工作流程:

- 订阅者在其浏览器中导航到工作区 URL 或启动 Workspace 应用程序。

- 订阅者将被重定向到 Google 登录页面,并使用 Google Cloud 中配置的方法(例如,多重身份验证、条件访问策略等)进行身份验证。

- 成功进行身份验证后,将显示订阅者的工作区。

使用 Google 单点登录 VDA

使用 Google 身份验证时,要启用 VDA 单点登录,您必须使用 FAS。

Okta

Citrix Workspace 支持使用 Okta 作为身份提供程序来管理工作区的订阅者身份验证。 有关更多信息,请参阅技术洞察:身份验证 - Okta。

Okta 的要求

Okta 身份验证有以下要求:

- 本地Active Directory 与 Okta 组织之间的连接。

- 配置为与 Citrix Cloud 配合使用的 Okta OIDC Web 应用程序。 要将 Citrix Cloud 连接到您的 Okta 组织,必须提供与此应用程序关联的客户端 ID 和客户端密钥。

- 您的本地 Active Directory 域与 Citrix Cloud 之间的连接,在身份和访问管理页面中启用了 Okta 身份验证。

有关更多信息,请参阅 将 Okta 作为身份提供商连接到 Citrix Cloud。

Okta 的订阅者体验

启用 Okta 身份验证后,订阅者将体验以下工作流:

- 订阅者在其浏览器中导航到工作区 URL 或启动 Workspace 应用程序。

- 订阅者被重定向到 Okta 登录页面,并使用 Okta 中配置的方法进行身份验证(例如,多重身份验证、条件访问策略等)。

- 成功进行身份验证后,将显示订阅者的工作区。

使用 Okta 单点登录 VDA

使用 Okta 身份验证时,要启用 VDA 的单点登录,您必须使用 FAS。

SAML 2.0

Citrix Workspace 支持使用 SAML 2.0 来管理订阅者对工作区的身份验证。 您可以使用自己选择的 SAML 提供商,前提是它支持 SAML 2.0。

SAML 2.0 的要求

SAML 身份验证有以下要求:

- 支持 SAML 2.0 的 SAML 提供商。

- 本地Active Directory 域。

- 两个 Cloud Connector 部署到资源位置并加入到您的本地 AD 域。

- 与您的 SAML 提供商的 AD 集成。

有关为工作区配置 SAML 身份验证的更多信息,请参阅 将 SAML 作为身份提供商连接到 Citrix Cloud。

使用 SAML 2.0 的订阅者体验

- 订阅者在浏览器中导航到 Workspace URL 或启动 Citrix Workspace 应用程序。

- 订阅者将被重定向到其组织的 SAML 身份提供商登录页面。 订阅者使用为 SAML 身份提供程序配置的机制进行身份验证,例如多重身份验证或条件访问策略。

- 成功进行身份验证后,将显示订阅者的工作区。

使用 SAML 2.0 单点登录 VDA

使用 SAML 身份验证时,要启用 VDA 单点登录,必须使用 FAS。

Citrix 联合身份验证服务 (FAS)

Citrix Workspace 支持使用 Citrix 联合身份验证服务 (FAS) 对 Citrix DaaS 进行单点登录 (SSO)。 如果没有 FAS,则会提示使用联合身份提供商的订阅者多次输入凭据以访问其虚拟应用程序和桌面。

有关更多信息,请参阅 Citrix 联合身份验证服务 (FAS)。