Microsoft Sentinel-Integration

Hinweise

Wenden Sie sich an CAS-PM-Ext@cloud.com, um Unterstützung bei der Microsoft Sentinel-Integration, dem Export von Daten nach Microsoft Sentinel oder Feedback anzufordern.

Der Datenexport nach Microsoft Sentinel mithilfe der Logstash-Engine befindet sich in der Vorschauphase. Diese Funktion wird ohne Service Level Agreement bereitgestellt und wird nicht für Produktions-Workloads empfohlen. Weitere Informationen finden Sie in der Microsoft Sentinel-Dokumentation.

Integrieren Sie Citrix Analytics for Security™ mithilfe der Logstash-Engine in Ihr Microsoft Sentinel.

Diese Integration ermöglicht es Ihnen, Benutzerdaten aus Ihrer Citrix IT-Umgebung nach Microsoft Sentinel zu exportieren und zu korrelieren, um tiefere Einblicke in die Sicherheitslage Ihres Unternehmens zu erhalten. Zeigen Sie die aufschlussreichen Dashboards an, die für Citrix Analytics for Security in Ihrer Splunk-Umgebung einzigartig sind. Sie können auch benutzerdefinierte Ansichten basierend auf Ihren Sicherheitsanforderungen erstellen.

Weitere Informationen zu den Vorteilen der Integration und der Art der verarbeiteten Daten, die an Ihr SIEM gesendet werden, finden Sie unter Security Information and Event Management-Integration.

Voraussetzungen

-

Aktivieren Sie die Datenverarbeitung für mindestens eine Datenquelle. Dies hilft Citrix Analytics for Security, den Microsoft Sentinel-Integrationsprozess zu starten.

-

Stellen Sie sicher, dass der folgende Endpunkt in der Zulassungsliste Ihres Netzwerks enthalten ist.

Endpunkt Region Vereinigte Staaten Region Europäische Union Region Asien-Pazifik Süd Kafka-Broker casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094 -

Stellen Sie sicher, dass Sie Logstash-Versionen 7.17.7 oder höher (getestete Versionen für die Kompatibilität mit Citrix Analytics for Security: v7.17.7 und v8.5.3) mit dem Microsoft Sentinel-Ausgabe-Plug-in für Logstash verwenden.

Integration mit Microsoft Sentinel

-

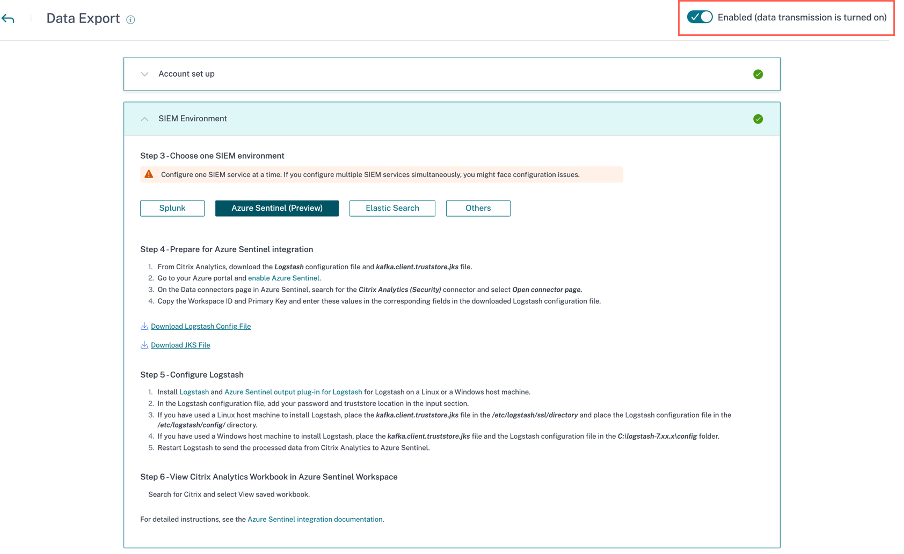

Gehen Sie zu Einstellungen > Datenexporte.

-

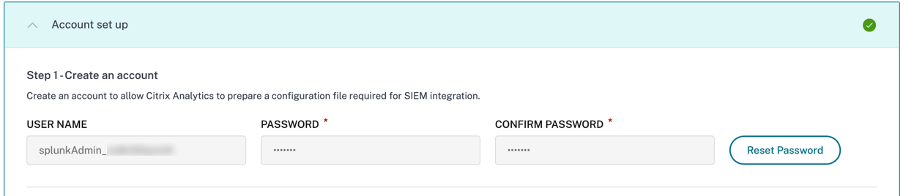

Erstellen Sie im Abschnitt Kontoeinrichtung ein Konto, indem Sie den Benutzernamen und ein Kennwort angeben. Dieses Konto wird verwendet, um eine Konfigurationsdatei vorzubereiten, die für die Integration erforderlich ist.

-

Stellen Sie sicher, dass das Kennwort die folgenden Bedingungen erfüllt:

-

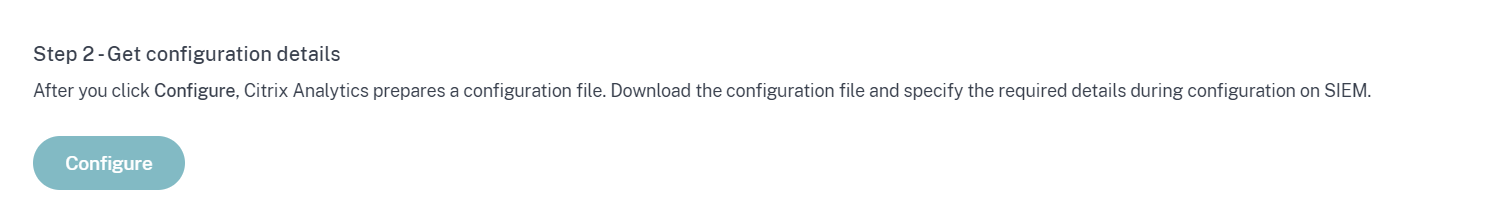

Klicken Sie auf Konfigurieren, um die Logstash-Konfigurationsdatei zu generieren.

-

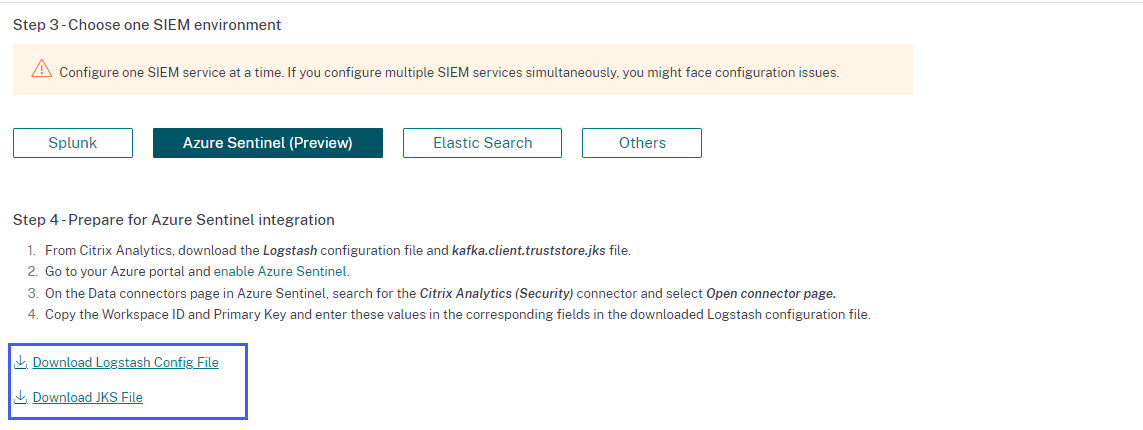

Wählen Sie die Registerkarte Azure Sentinel (Vorschau) aus, um die Konfigurationsdateien herunterzuladen:

-

Logstash-Konfigurationsdatei: Enthält die Konfigurationsdaten (Eingabe-, Filter- und Ausgabeabschnitte) zum Senden von Ereignissen von Citrix Analytics for Security an Microsoft Sentinel mithilfe der Logstash-Datenerfassungs-Engine.

Informationen zur Struktur der Logstash-Konfigurationsdatei finden Sie in der Logstash-Dokumentation.

-

JKS-Datei: Enthält die für die SSL-Verbindung erforderlichen Zertifikate.

Hinweis

Diese Dateien enthalten vertrauliche Informationen. Bewahren Sie sie an einem sicheren Ort auf.

-

-

Bereiten Sie Ihre Azure Sentinel-Integration vor:

-

Aktivieren Sie im Azure-Portal Microsoft Sentinel. Sie können einen Arbeitsbereich erstellen oder Ihren vorhandenen Arbeitsbereich verwenden, um Microsoft Sentinel auszuführen.

-

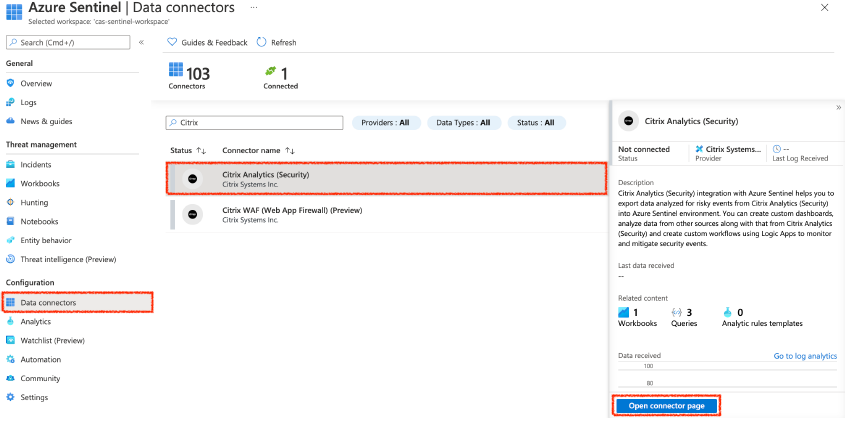

Wählen Sie im Hauptmenü Datenkonnektoren aus, um die Galerie der Datenkonnektoren zu öffnen.

-

Suchen Sie nach Citrix Analytics (Security).

-

Wählen Sie Citrix Analytics (Security) und dann Konnektorseite öffnen aus.

-

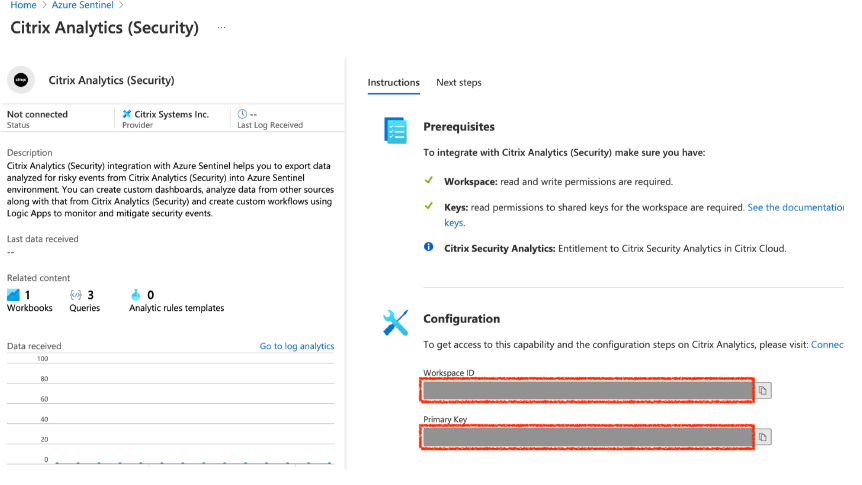

Kopieren Sie auf der Seite Citrix Analytics (Security) die Arbeitsbereichs-ID und den Primärschlüssel. Sie müssen diese Informationen in den nachfolgenden Schritten in die Logstash-Konfigurationsdatei eingeben.

-

Konfigurieren Sie Logstash auf Ihrer Hostmaschine:

-

Installieren Sie auf Ihrer Linux- oder Windows-Hostmaschine Logstash und das Microsoft Sentinel-Ausgabe-Plug-in für Logstash.

-

Platzieren Sie auf der Hostmaschine, auf der Sie Logstash installiert haben, die folgenden Dateien im angegebenen Verzeichnis:

Hostmaschinentyp Dateiname Verzeichnispfad Linux CAS_AzureSentinel_LogStash_Config.config Für Debian- und RPM-Pakete: /etc/logstash/conf.d/Für .zip- und .tar.gz-Archive: {extract.path}/configkafka.client.truststore.jks Für Debian- und RPM-Pakete: /etc/logstash/ssl/Für .zip- und .tar.gz-Archive: {extract.path}/sslWindows CAS_AzureSentinel_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks Informationen zur Standardverzeichnisstruktur von Logstash-Installationspaketen finden Sie in der Logstash-Dokumentation.

-

Öffnen Sie die Logstash-Konfigurationsdatei und führen Sie die folgenden Schritte aus:

-

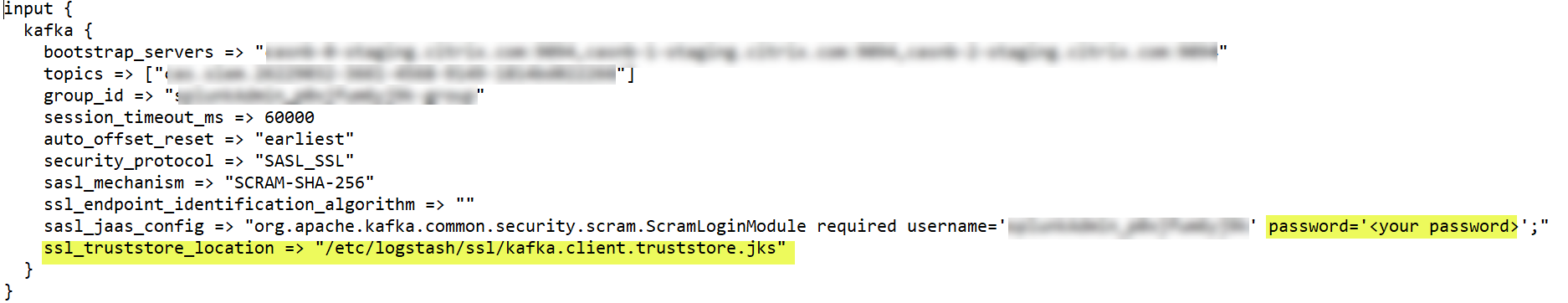

Geben Sie im Eingabeabschnitt der Datei Folgendes ein:

-

Kennwort: Das Kennwort des Kontos, das Sie in Citrix Analytics for Security erstellt haben, um die Konfigurationsdatei vorzubereiten.

-

SSL-Truststore-Speicherort: Der Speicherort Ihres SSL-Clientzertifikats. Dies ist der Speicherort der Datei kafka.client.truststore.jks auf Ihrer Hostmaschine.

-

-

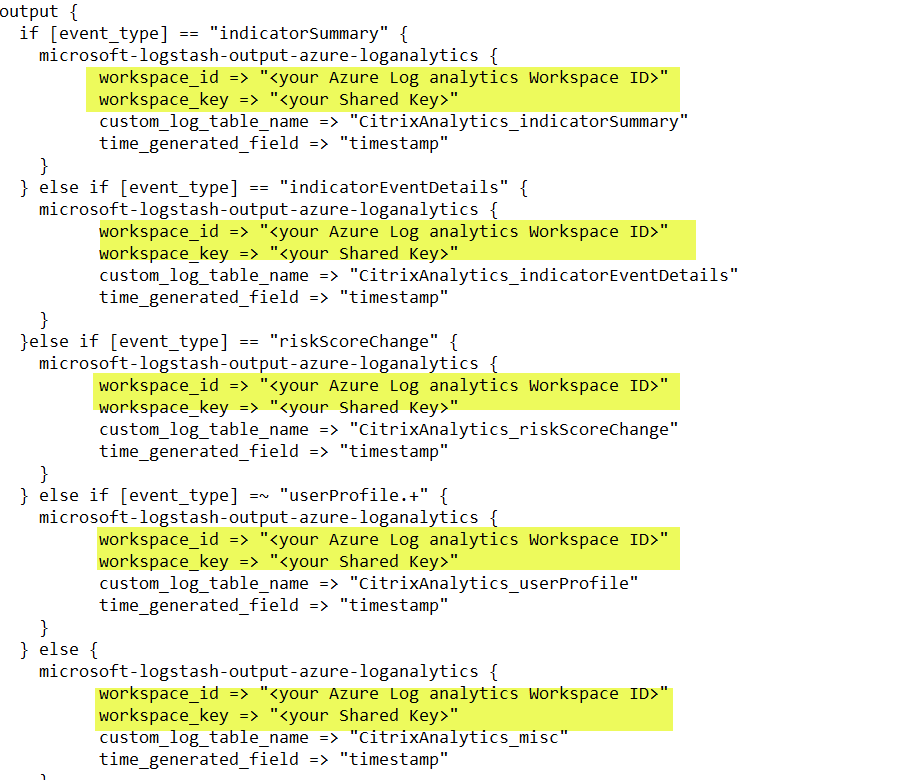

Geben Sie im Ausgabeabschnitt der Datei die Arbeitsbereichs-ID und den Primärschlüssel (die Sie aus Microsoft Sentinel kopiert haben) ein.

-

-

Starten Sie die Logstash-Hostmaschine neu, um die verarbeiteten Daten von Citrix Analytics for Security an Microsoft Sentinel zu senden.

-

-

Gehen Sie zu Ihrem Microsoft Sentinel-Arbeitsbereich und zeigen Sie die Daten im Citrix Analytics-Arbeitsbuch an.

-

Datenübertragung aktivieren oder deaktivieren

Nachdem Citrix Analytics for Security die Konfigurationsdatei vorbereitet hat, wird die Datenübertragung für Microsoft Sentinel aktiviert.

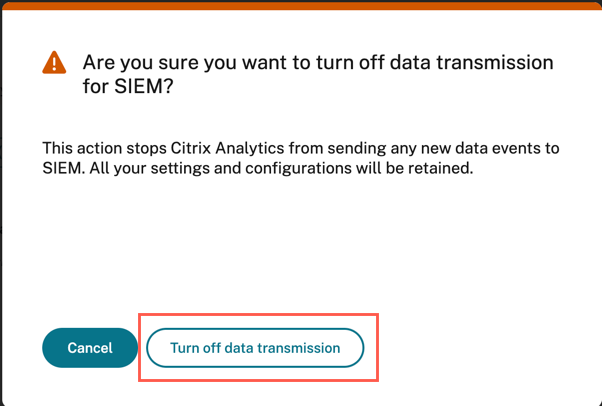

So beenden Sie die Datenübertragung von Citrix Analytics for Security:

-

Gehen Sie zu Einstellungen > Datenexporte.

-

Deaktivieren Sie den Umschalter, um die Datenübertragung zu deaktivieren. Standardmäßig ist die Datenübertragung immer aktiviert.

Ein Warnfenster wird zur Bestätigung angezeigt. Klicken Sie auf die Schaltfläche Datenübertragung deaktivieren, um die Übertragungsaktivität zu beenden.

Um die Datenübertragung wieder zu aktivieren, schalten Sie den Umschalter ein.

Weitere Informationen zur Microsoft Sentinel-Integration finden Sie unter den folgenden Links: