Citrix Secure Private Access™ Risikoindikatoren

Zugriff auf riskante Websites

Hinweis Die folgenden Funktionen von Citrix Analytics for Security™ sind aufgrund der Einstellung der kategoriebasierten Webfilterung durch Secure Private Access betroffen:

- Datenfelder wie Kategoriegruppe, Kategorie und Reputation von URLs sind im Citrix Analytics for Security-Dashboard nicht mehr verfügbar.

- Der Indikator für den Zugriff auf riskante Websites, der auf denselben Daten basiert, wird ebenfalls eingestellt und wird für Kunden nicht mehr ausgelöst.

- Alle vorhandenen benutzerdefinierten Risikoindikatoren, die die Datenfelder (Kategoriegruppe, Kategorie und Reputation von URLs) und die damit verbundenen Richtlinien verwenden, werden nicht mehr ausgelöst.

Details zur Einstellung durch Secure Private Access finden Sie unter Funktionseinstellungen.

Versuch, auf eine Blacklist-URL zuzugreifen

Citrix Analytics erkennt Bedrohungen beim Datenzugriff basierend auf den von Benutzern aufgerufenen Blacklist-URLs und löst den entsprechenden Risikoindikator aus.

Der Risikoindikator Versuch, auf eine Blacklist-URL zuzugreifen wird in Citrix Analytics gemeldet, wenn ein Benutzer versucht, auf eine in Secure Private Access konfigurierte Blacklist-URL zuzugreifen.

Der mit dem Risikoindikator Versuch, auf eine Blacklist-URL zuzugreifen verbundene Risikofaktor sind die anderen Risikoindikatoren. Weitere Informationen zu den Risikofaktoren finden Sie unter Citrix Benutzer-Risikoindikatoren.

Wann wird der Risikoindikator „Versuch, auf eine Blacklist-URL zuzugreifen“ ausgelöst?

Secure Private Access enthält eine URL-Kategorisierungsfunktion, die eine richtlinienbasierte Kontrolle zur Beschränkung des Zugriffs auf Blacklist-URLs bietet. Wenn ein Benutzer versucht, auf eine Blacklist-URL zuzugreifen, meldet Secure Private Access dieses Ereignis an Citrix Analytics. Citrix Analytics aktualisiert den Risikowert des Benutzers und fügt einen Eintrag für den Risikoindikator Versuch, auf eine Blacklist-URL zuzugreifen zur Risikochronik des Benutzers hinzu.

Wie wird der Risikoindikator „Versuch, auf eine Blacklist-URL zuzugreifen“ analysiert?

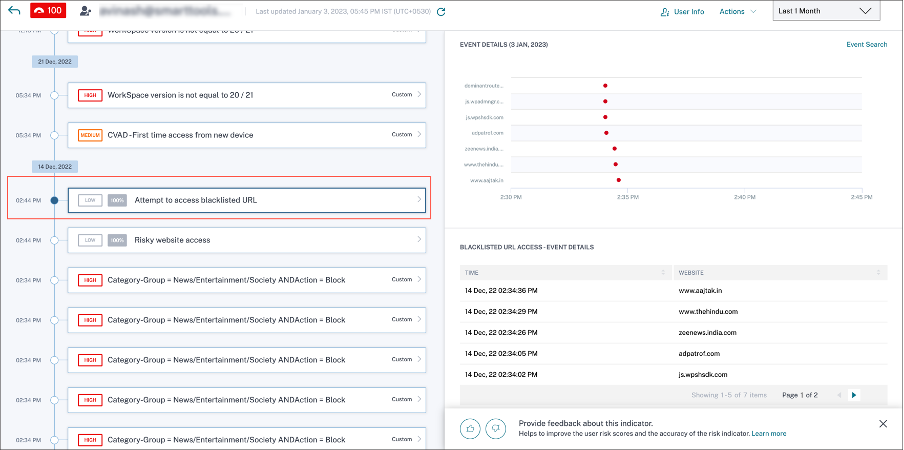

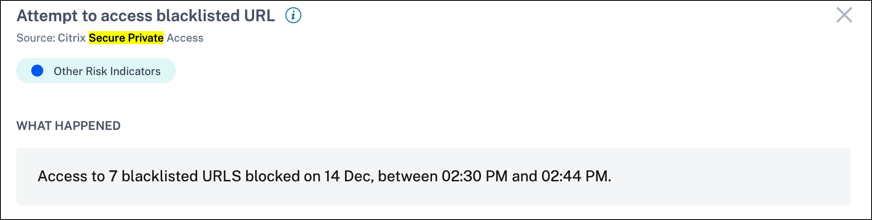

Angenommen, ein Benutzer, Georgina Kalou, hat auf eine in Secure Private Access konfigurierte Blacklist-URL zugegriffen. Secure Private Access meldet dieses Ereignis an Citrix Analytics, das Georgina Kalou einen aktualisierten Risikowert zuweist. Der Risikoindikator Versuch, auf eine Blacklist-URL zuzugreifen wird zur Risikochronik von Georgina Kalou hinzugefügt.

Aus der Risikochronik von Georgina Kalou können Sie den gemeldeten Risikoindikator Versuch, auf eine Blacklist-URL zuzugreifen auswählen. Der Grund für das Ereignis wird zusammen mit den Details zu den Ereignissen, wie z. B. Zeitpunkt des Ereignisses und Website-Details, angezeigt.

Um den Eintrag Versuch, auf eine Blacklist-URL zuzugreifen für einen Benutzer anzuzeigen, navigieren Sie zu Security > Users und wählen Sie den Benutzer aus.

Wenn Sie den Eintrag des Risikoindikators Versuch, auf eine Blacklist-URL zuzugreifen aus der Chronik auswählen, wird ein entsprechendes detailliertes Informationsfeld im rechten Bereich angezeigt.

-

Der Abschnitt WAS IST PASSIERT bietet eine kurze Zusammenfassung des Risikoindikators. Er enthält die Details der Blacklist-URL, auf die der Benutzer während des ausgewählten Zeitraums zugegriffen hat.

-

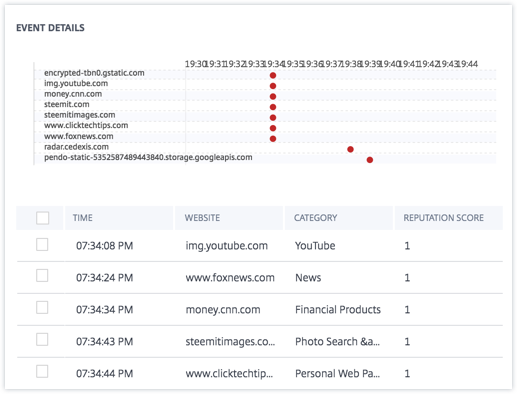

Der Abschnitt EREIGNISDETAILS enthält eine Zeitachsenvisualisierung der einzelnen Ereignisse, die während des ausgewählten Zeitraums aufgetreten sind. Außerdem können Sie die folgenden wichtigen Informationen zu jedem Ereignis anzeigen:

-

Zeit. Der Zeitpunkt, zu dem das Ereignis aufgetreten ist.

-

Website. Die riskante Website, auf die der Benutzer zugegriffen hat.

-

Kategorie. Die von Secure Private Access für die Blacklist-URL angegebene Kategorie.

-

Reputationsbewertung. Die von Secure Private Access für die Blacklist-URL zurückgegebene Reputationsbewertung. Weitere Informationen finden Sie unter URL-Reputationsbewertung.

-

Welche Aktionen können Sie auf den Benutzer anwenden?

Sie können die folgenden Aktionen für das Benutzerkonto ausführen:

-

Zur Beobachtungsliste hinzufügen. Wenn Sie einen Benutzer auf zukünftige potenzielle Bedrohungen überwachen möchten, können Sie ihn zu einer Beobachtungsliste hinzufügen.

-

Administrator(en) benachrichtigen. Wenn ungewöhnliche oder verdächtige Aktivitäten auf dem Benutzerkonto festgestellt werden, wird eine E-Mail-Benachrichtigung an alle oder ausgewählte Administratoren gesendet.

Weitere Informationen zu Aktionen und deren manueller Konfiguration finden Sie unter Richtlinien und Aktionen.

Um die Aktionen manuell auf den Benutzer anzuwenden, navigieren Sie zum Profil des Benutzers und wählen Sie den entsprechenden Risikoindikator aus. Wählen Sie im Menü Aktionen eine Aktion aus und klicken Sie auf Anwenden.

Hinweis

Unabhängig von der Datenquelle, die einen Risikoindikator auslöst, können Aktionen angewendet werden, die andere Datenquellen betreffen.

Ungewöhnliches Upload-Volumen

Citrix Analytics erkennt Bedrohungen beim Datenzugriff basierend auf ungewöhnlichen Upload-Volumen-Aktivitäten und löst den entsprechenden Risikoindikator aus.

Der Risikoindikator Ungewöhnliches Upload-Volumen wird gemeldet, wenn ein Benutzer ein übermäßiges Datenvolumen in eine Anwendung oder auf eine Website hochlädt.

Der mit dem Risikoindikator Ungewöhnliches Upload-Volumen verbundene Risikofaktor sind die anderen Risikoindikatoren. Weitere Informationen zu den Risikofaktoren finden Sie unter Citrix Benutzer-Risikoindikatoren.

Wann wird der Risikoindikator „Ungewöhnliches Upload-Volumen“ ausgelöst?

Sie können Secure Private Access so konfigurieren, dass Benutzeraktivitäten wie der Besuch bösartiger, gefährlicher oder unbekannter Websites, der verbrauchte Bandbreitenverbrauch sowie riskante Downloads und Uploads überwacht werden. Wenn ein Benutzer in Ihrer Organisation Daten in eine Anwendung oder auf eine Website hochlädt, meldet Secure Private Access diese Ereignisse an Citrix Analytics.

Citrix Analytics überwacht all diese Ereignisse, und wenn es feststellt, dass diese Benutzeraktivität dem üblichen Verhalten des Benutzers widerspricht, aktualisiert es den Risikowert des Benutzers. Der Risikoindikator Ungewöhnliches Upload-Volumen wird zur Risikochronik des Benutzers hinzugefügt.

Wie wird der Risikoindikator „Ungewöhnliches Upload-Volumen“ analysiert?

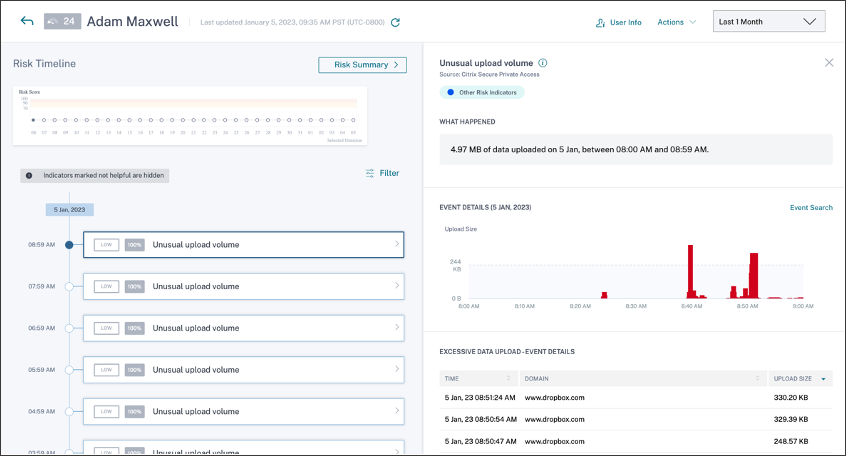

Angenommen, ein Benutzer, Adam Maxwell, hat ein übermäßiges Datenvolumen in eine Anwendung oder auf eine Website hochgeladen. Secure Private Access meldet diese Ereignisse an Citrix Analytics, das Adam Maxwell einen aktualisierten Risikowert zuweist. Der Risikoindikator Ungewöhnliches Upload-Volumen wird zur Risikochronik von Adam Maxwell hinzugefügt.

Aus der Risikochronik von Adam Maxwell können Sie den gemeldeten Risikoindikator Ungewöhnliches Upload-Volumen auswählen. Der Grund für das Ereignis wird zusammen mit den Details zu den Ereignissen, wie z. B. Zeitpunkt des Ereignisses und Domäne, angezeigt.

Um den Risikoindikator Ungewöhnliches Upload-Volumen anzuzeigen, navigieren Sie zu Security > Users und wählen Sie den Benutzer aus.

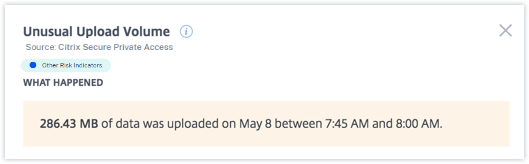

Wenn Sie einen Eintrag des Risikoindikators Ungewöhnliches Upload-Volumen aus der Chronik auswählen, wird ein entsprechendes detailliertes Informationsfeld im rechten Bereich angezeigt.

-

Der Abschnitt WAS IST PASSIERT bietet eine kurze Zusammenfassung des Risikoindikators, einschließlich des während des ausgewählten Zeitraums hochgeladenen Datenvolumens.

-

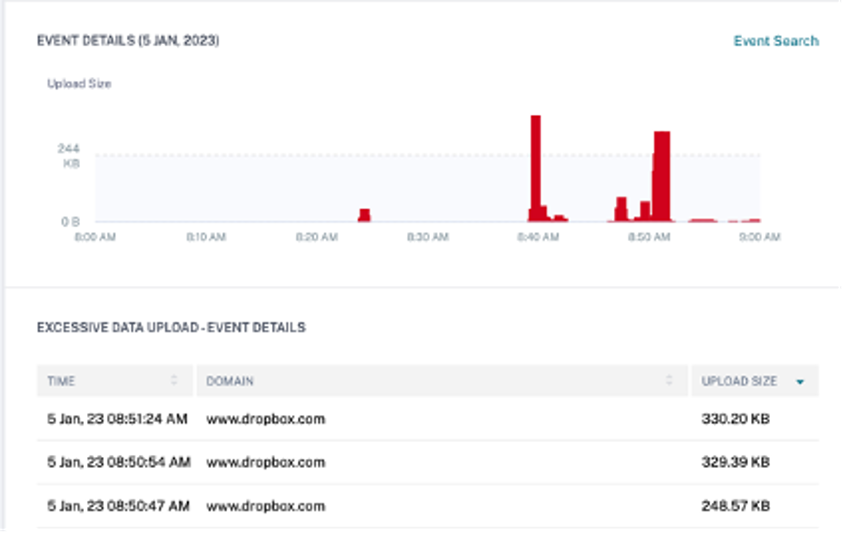

Der Abschnitt EREIGNISDETAILS enthält eine Zeitachsenvisualisierung der einzelnen Daten-Upload-Ereignisse, die während des ausgewählten Zeitraums aufgetreten sind. Außerdem können Sie die folgenden wichtigen Informationen zu jedem Ereignis anzeigen:

-

Zeit. Der Zeitpunkt, zu dem die übermäßigen Daten in eine Anwendung oder auf eine Website hochgeladen wurden.

-

Domäne. Die Domäne, in die der Benutzer die Daten hochgeladen hat.

-

Upload-Größe. Das Datenvolumen, das in die Domäne hochgeladen wurde.

-

Welche Aktionen können Sie auf den Benutzer anwenden?

Sie können die folgenden Aktionen für das Benutzerkonto ausführen:

-

Zur Beobachtungsliste hinzufügen. Wenn Sie einen Benutzer auf zukünftige potenzielle Bedrohungen überwachen möchten, können Sie ihn zu einer Beobachtungsliste hinzufügen.

-

Administrator(en) benachrichtigen. Wenn ungewöhnliche oder verdächtige Aktivitäten auf dem Benutzerkonto festgestellt werden, wird eine E-Mail-Benachrichtigung an alle oder ausgewählte Administratoren gesendet.

Weitere Informationen zu Aktionen und deren manueller Konfiguration finden Sie unter Richtlinien und Aktionen.

Um die Aktionen manuell auf den Benutzer anzuwenden, navigieren Sie zum Profil des Benutzers und wählen Sie den entsprechenden Risikoindikator aus. Wählen Sie im Menü Aktionen eine Aktion aus und klicken Sie auf Anwenden.

Hinweis

Unabhängig von der Datenquelle, die einen Risikoindikator auslöst, können Aktionen angewendet werden, die andere Datenquellen betreffen.

Übermäßiger Daten-Download

Citrix Analytics erkennt Bedrohungen beim Datenzugriff basierend auf den von Benutzern in Ihrem Netzwerk heruntergeladenen übermäßigen Datenmengen und löst den entsprechenden Risikoindikator aus.

Der Risikoindikator wird gemeldet, wenn ein Benutzer in Ihrer Organisation ein übermäßiges Datenvolumen von einer Anwendung oder Website herunterlädt.

Wann wird der Risikoindikator „Übermäßiger Daten-Download“ ausgelöst?

Sie können Secure Private Access so konfigurieren, dass Benutzeraktivitäten wie der Besuch bösartiger, gefährlicher oder unbekannter Websites, der verbrauchte Bandbreitenverbrauch sowie riskante Downloads und Uploads überwacht werden. Wenn ein Benutzer in Ihrer Organisation Daten von einer Anwendung oder Website herunterlädt, meldet Secure Private Access diese Ereignisse an Citrix Analytics.

Citrix Analytics überwacht all diese Ereignisse, und wenn es feststellt, dass die Benutzeraktivität dem üblichen Verhalten des Benutzers widerspricht, aktualisiert es den Risikowert des Benutzers. Der Risikoindikator Übermäßiger Daten-Download wird zur Risikochronik des Benutzers hinzugefügt.

Der mit dem Risikoindikator Übermäßiger Daten-Download verbundene Risikofaktor sind die anderen Risikoindikatoren. Weitere Informationen zu den Risikofaktoren finden Sie unter Citrix Benutzer-Risikoindikatoren.

Wie wird der Risikoindikator „Übermäßiger Daten-Download“ analysiert?

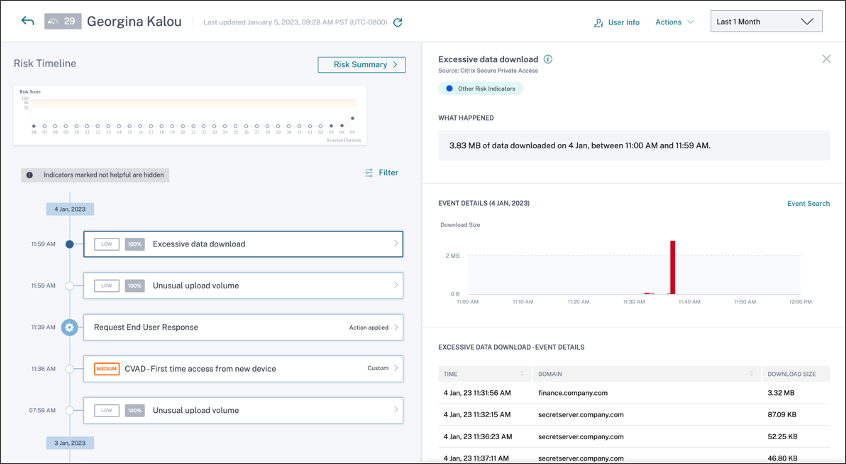

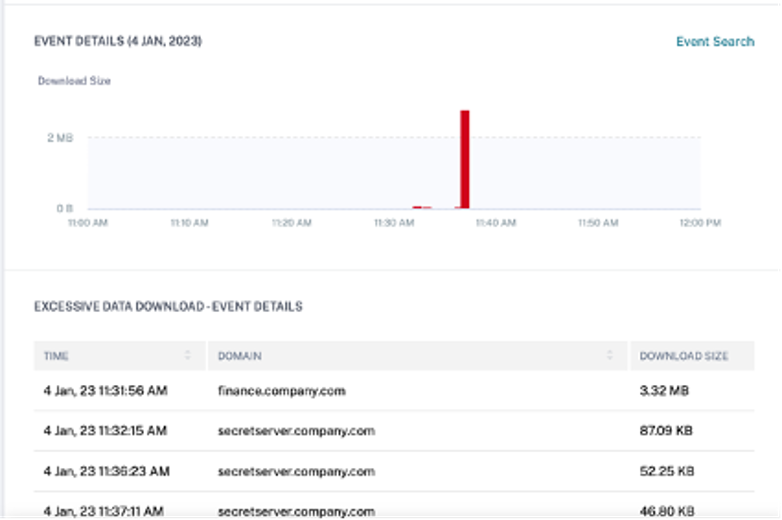

Angenommen, ein Benutzer, Georgina Kalou, hat ein übermäßiges Datenvolumen von einer Anwendung oder Website heruntergeladen. Secure Private Access meldet diese Ereignisse an Citrix Analytics, das Georgina Kalou einen aktualisierten Risikowert zuweist und den Eintrag des Risikoindikators Übermäßiger Daten-Download zur Risikochronik des Benutzers hinzufügt.

Aus der Risikochronik von Georgina Kalou können Sie den gemeldeten Risikoindikator Übermäßiger Daten-Download auswählen. Der Grund für das Ereignis wird zusammen mit den Details zu den Ereignissen, wie z. B. Zeitpunkt und Domänendetails, angezeigt.

Um den Risikoindikator Übermäßiger Daten-Download anzuzeigen, navigieren Sie zu Security > Users und wählen Sie den Benutzer aus.

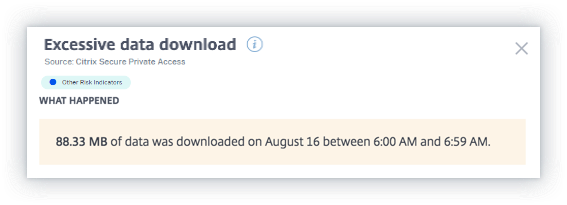

Wenn Sie den Eintrag des Risikoindikators Übermäßiger Daten-Download aus der Chronik auswählen, wird ein entsprechendes detailliertes Informationsfeld im rechten Bereich angezeigt.

-

Der Abschnitt WAS IST PASSIERT bietet eine kurze Zusammenfassung des Risikoindikators, einschließlich des während des ausgewählten Zeitraums hochgeladenen heruntergeladenen Datenvolumens.

-

Der Abschnitt EREIGNISDETAILS enthält eine Zeitachsenvisualisierung der einzelnen Daten-Download-Ereignisse, die während des ausgewählten Zeitraums aufgetreten sind. Außerdem können Sie die folgenden wichtigen Informationen zu jedem Ereignis anzeigen:

-

Zeit. Der Zeitpunkt, zu dem die übermäßigen Daten in eine Anwendung oder auf eine Website heruntergeladen wurden.

-

Domäne. Die Domäne, von der der Benutzer Daten heruntergeladen hat.

-

Download-Größe. Das Datenvolumen, das von der Domäne heruntergeladen wurde.

-

Welche Aktionen können Sie auf den Benutzer anwenden?

Sie können die folgenden Aktionen für das Benutzerkonto ausführen:

-

Zur Beobachtungsliste hinzufügen. Wenn Sie einen Benutzer auf zukünftige potenzielle Bedrohungen überwachen möchten, können Sie ihn zu einer Beobachtungsliste hinzufügen.

-

Administrator(en) benachrichtigen. Wenn ungewöhnliche oder verdächtige Aktivitäten auf dem Benutzerkonto festgestellt werden, wird eine E-Mail-Benachrichtigung an alle oder ausgewählte Administratoren gesendet.

Weitere Informationen zu Aktionen und deren manueller Konfiguration finden Sie unter Richtlinien und Aktionen.

Um die Aktionen manuell auf den Benutzer anzuwenden, navigieren Sie zum Profil des Benutzers und wählen Sie den entsprechenden Risikoindikator aus. Wählen Sie im Menü Aktionen eine Aktion aus und klicken Sie auf Anwenden.

Hinweis

Unabhängig von der Datenquelle, die einen Risikoindikator auslöst, können Aktionen angewendet werden, die andere Datenquellen betreffen.