Citrix Virtual Apps and Desktops™ und Citrix DaaS-Risikoindikatoren

Unmögliche Reise

Citrix Analytics erkennt die Anmeldungen eines Benutzers als riskant, wenn aufeinanderfolgende Anmeldungen von zwei verschiedenen Ländern innerhalb eines Zeitraums erfolgen, der kürzer ist als die erwartete Reisezeit zwischen den Ländern.

Das Szenario der unmöglichen Reisezeit weist auf die folgenden Risiken hin:

-

Kompromittierte Anmeldeinformationen: Ein Remote-Angreifer stiehlt die Anmeldeinformationen eines legitimen Benutzers.

-

Geteilte Anmeldeinformationen: Verschiedene Benutzer verwenden dieselben Anmeldeinformationen.

Wann wird der Risikoindikator „Unmögliche Reise“ ausgelöst?

Der Risikoindikator Unmögliche Reise bewertet die Zeit und die geschätzte Entfernung zwischen jedem Paar aufeinanderfolgender Benutzeranmeldungen und wird ausgelöst, wenn die Entfernung größer ist, als eine einzelne Person in dieser Zeit zurücklegen kann.

Hinweis

Dieser Risikoindikator enthält auch eine Logik zur Reduzierung von Fehlalarmen für die folgenden Szenarien, die nicht die tatsächlichen Standorte der Benutzer widerspiegeln:

- Wenn Benutzer sich über Proxy-Verbindungen bei virtuellen Apps und Desktops anmelden.

- Wenn Benutzer sich über gehostete Clients bei virtuellen Apps und Desktops anmelden.

So analysieren Sie den Risikoindikator „Unmögliche Reise“

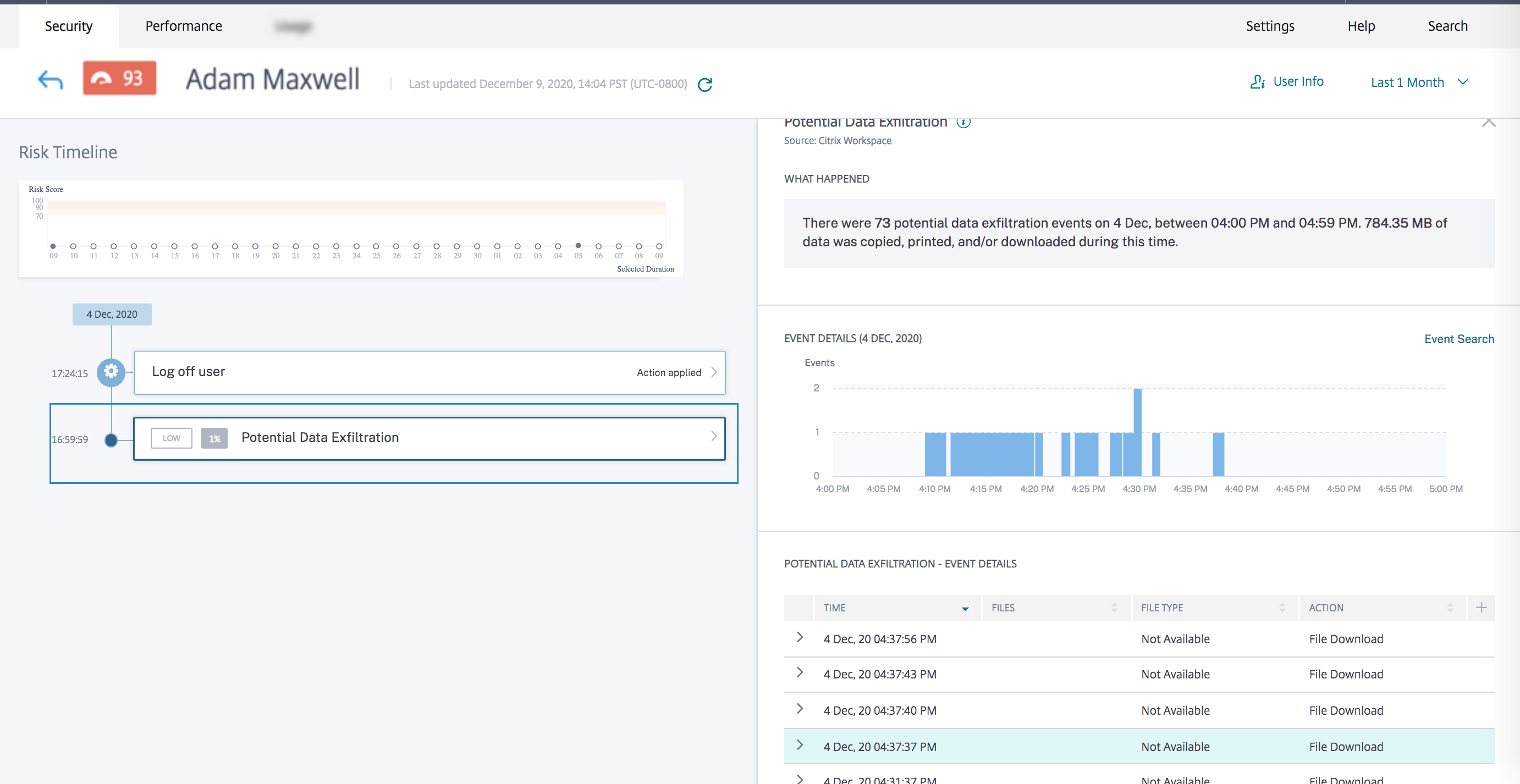

Betrachten Sie den Benutzer Adam Maxwell, der sich innerhalb einer Minute von zwei Standorten anmeldet: Moskau, Russland, und Hohhot, China. Citrix Analytics erkennt dieses Anmeldeereignis als Szenario einer unmöglichen Reise und löst den Risikoindikator Unmögliche Reise aus. Der Risikoindikator wird Adam Maxwells Risiko-Zeitachse hinzugefügt und ihm wird eine Risikobewertung zugewiesen.

Um Adam Maxwells Risiko-Zeitachse anzuzeigen, wählen Sie Sicherheit > Benutzer. Wählen Sie im Bereich Risikobehaftete Benutzer den Benutzer Adam Maxwell aus.

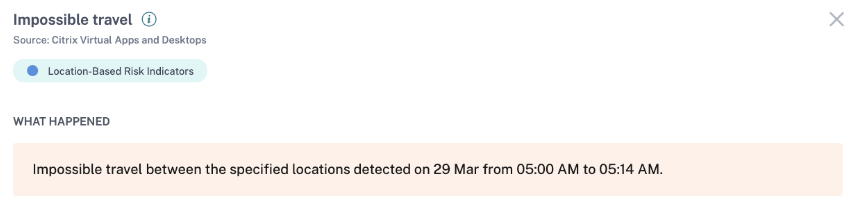

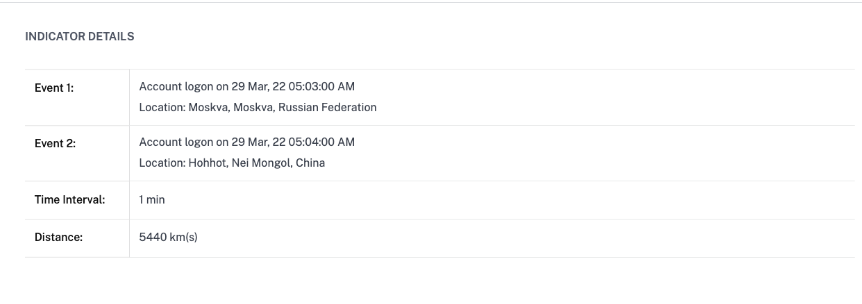

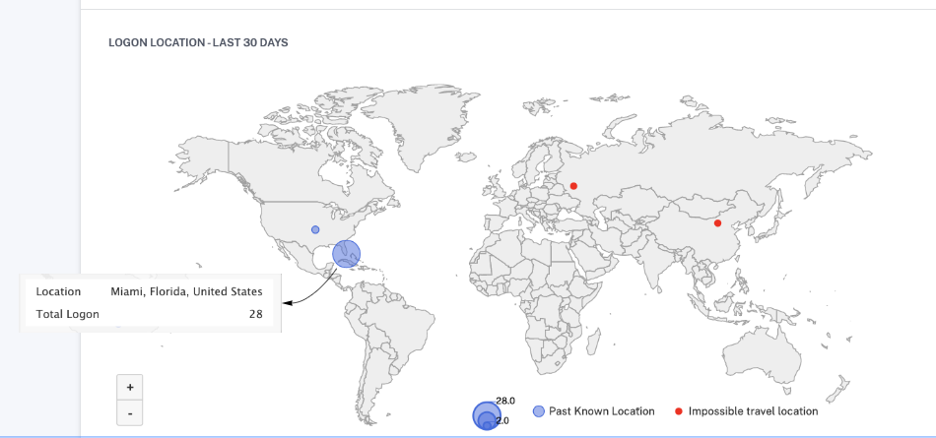

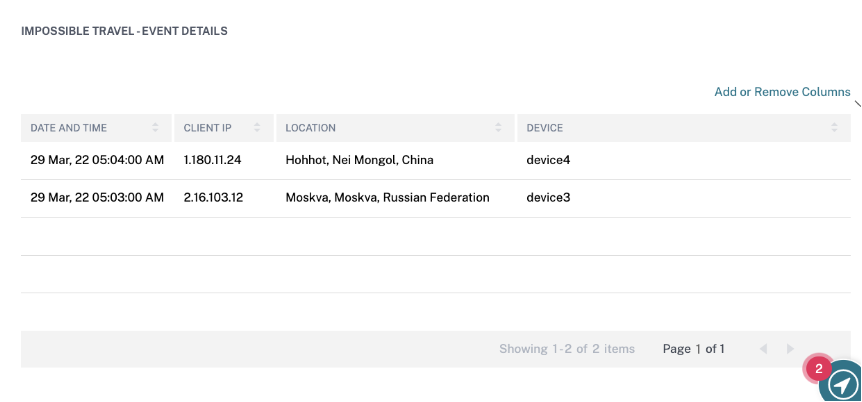

Wählen Sie in Adam Maxwells Risiko-Zeitachse den Risikoindikator Unmögliche Reise aus. Sie können die folgenden Informationen anzeigen:

-

Der Abschnitt WAS IST PASSIERT bietet eine kurze Zusammenfassung des Ereignisses der unmöglichen Reise.

-

Der Abschnitt INDIKATORDETAILS enthält die Standorte, von denen sich der Benutzer angemeldet hat, die Zeitdauer zwischen den aufeinanderfolgenden Anmeldungen und die Entfernung zwischen den beiden Standorten.

-

Der Abschnitt ANMELDEORT – LETZTE 30 TAGE zeigt eine geografische Kartenansicht der unmöglichen Reisestandorte und bekannten Standorte des Benutzers. Die Standortdaten werden für die letzten 30 Tage angezeigt. Sie können mit der Maus über die Zeiger auf der Karte fahren, um die genauen Details jedes Standorts anzuzeigen.

-

Der Abschnitt UNMÖGLICHE REISE – EREIGNISDETAILS enthält die folgenden Informationen zum Ereignis der unmöglichen Reise:

- Datum und Uhrzeit: Zeigt Datum und Uhrzeit der Anmeldungen an.

- Client-IP: Zeigt die IP-Adresse des Client-Geräts an.

- Standort: Zeigt den Standort an, von dem sich der Benutzer angemeldet hat.

- Gerät: Zeigt den Gerätenamen des Benutzers an.

- Anmeldetyp: Zeigt an, ob die Benutzeraktivität eine Sitzungsanmeldung oder eine Kontoanmeldung ist. Das Kontoanmeldeereignis wird ausgelöst, wenn die Authentifizierung eines Benutzers für sein Konto erfolgreich ist. Das Sitzungsanmeldeereignis wird ausgelöst, wenn ein Benutzer seine Anmeldeinformationen eingibt und sich bei seiner App- oder Desktopsitzung anmeldet.

- Betriebssystem: Zeigt das Betriebssystem des Benutzergeräts an.

- Browser: Zeigt den Webbrowser an, der für den Zugriff auf die Anwendung verwendet wird.

Welche Aktionen können Sie auf die Benutzer anwenden?

Sie können die folgenden Aktionen für das Benutzerkonto ausführen:

- Zur Beobachtungsliste hinzufügen. Wenn Sie einen Benutzer auf zukünftige potenzielle Bedrohungen überwachen möchten, können Sie ihn einer Beobachtungsliste hinzufügen.

- Administrator(en) benachrichtigen. Wenn ungewöhnliche oder verdächtige Aktivitäten auf dem Benutzerkonto festgestellt werden, wird eine E-Mail-Benachrichtigung an alle oder ausgewählte Administratoren gesendet.

- Benutzer abmelden. Wenn ein Benutzer von seinem Konto abgemeldet wird, kann er über Virtual Desktops nicht auf die Ressource zugreifen.

- Sitzungsaufzeichnung starten. Wenn ein ungewöhnliches Ereignis auf dem Virtual Desktops-Konto des Benutzers auftritt, kann der Administrator die Aktivitäten des Benutzers für zukünftige Anmeldesitzungen aufzeichnen. Wenn der Benutzer jedoch Citrix Virtual Apps and Desktops 7.18 oder höher verwendet, kann der Administrator die aktuelle Anmeldesitzung des Benutzers dynamisch starten und stoppen.

Weitere Informationen zu Aktionen und deren manueller Konfiguration finden Sie unter Richtlinien und Aktionen.

Um die Aktionen manuell auf den Benutzer anzuwenden, navigieren Sie zum Profil des Benutzers und wählen Sie den entsprechenden Risikoindikator aus. Wählen Sie im Menü Aktion eine Aktion aus und klicken Sie auf Anwenden.

Hinweis

Unabhängig von der Datenquelle, die einen Risikoindikator auslöst, können Aktionen angewendet werden, die sich auf andere Datenquellen beziehen.

Potenzielle Datenexfiltration

Citrix Analytics erkennt Datenbedrohungen basierend auf exzessiven Versuchen zur Datenexfiltration und löst den entsprechenden Risikoindikator aus.

Der Risikofaktor, der mit dem Risikoindikator „Potenzielle Datenexfiltration“ verbunden ist, sind die datenbasierten Risikoindikatoren. Weitere Informationen zu den Risikofaktoren finden Sie unter Citrix Benutzer-Risikoindikatoren.

Der Risikoindikator Potenzielle Datenexfiltration wird ausgelöst, wenn ein Citrix Receiver-Benutzer versucht, Dateien auf ein Laufwerk oder einen Drucker herunterzuladen oder zu übertragen. Diese Daten können ein Dateidownload-Ereignis sein, wie das Herunterladen einer Datei auf ein lokales Laufwerk, zugeordnete Laufwerke oder ein externes Speichergerät. Die Daten können auch über die Zwischenablage oder durch die Kopier-Einfüge-Aktion exfiltriert werden.

Hinweis

Die Zwischenablage-Operationen werden nur von SaaS-Anwendungen unterstützt.

Wann wird der Risikoindikator „Potenzielle Datenexfiltration“ ausgelöst?

Sie können benachrichtigt werden, wenn ein Benutzer eine übermäßige Anzahl von Dateien innerhalb eines bestimmten Zeitraums auf ein Laufwerk oder einen Drucker übertragen hat. Dieser Risikoindikator wird auch ausgelöst, wenn der Benutzer die Kopier-Einfüge-Aktion auf seinem lokalen Computer verwendet.

Wenn Citrix Receiver dieses Verhalten erkennt, empfängt Citrix Analytics dieses Ereignis und weist dem jeweiligen Benutzer eine Risikobewertung zu. Der Risikoindikator Potenzielle Datenexfiltration wird der Risiko-Zeitachse des Benutzers hinzugefügt.

So analysieren Sie den Risikoindikator „Potenzielle Datenexfiltration“

Betrachten Sie den Benutzer Adam Maxwell, der bei einer Sitzung angemeldet ist und versucht, Dateien zu drucken, die das vordefinierte Limit überschreiten. Durch diese Aktion hat Adam Maxwell sein normales Dateitransferverhalten, basierend auf maschinellen Lernalgorithmen, überschritten.

Aus Adam Maxwells Zeitachse können Sie den Risikoindikator Potenzielle Datenexfiltration auswählen. Der Grund für das Ereignis wird zusammen mit Details wie den übertragenen Dateien und dem zum Übertragen der Datei verwendeten Gerät angezeigt.

Um den für einen Benutzer gemeldeten Risikoindikator Potenzielle Datenexfiltration anzuzeigen, navigieren Sie zu Sicherheit > Benutzer und wählen Sie den Benutzer aus.

-

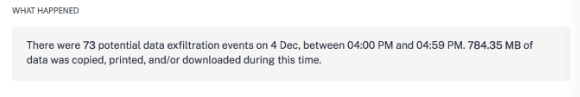

Im Abschnitt WAS IST PASSIERT können Sie die Zusammenfassung des Ereignisses der potenziellen Datenexfiltration anzeigen. Sie können die Anzahl der Datenexfiltrationsereignisse während eines bestimmten Zeitraums anzeigen.

-

Im Abschnitt EREIGNISDETAILS werden die Datenexfiltrationsversuche in einem grafischen und tabellarischen Format angezeigt. Die Ereignisse erscheinen als einzelne Einträge im Diagramm, und die Tabelle enthält die folgenden Schlüsselinformationen zu den Ereignissen:

-

Zeit. Die Zeit, zu der das Datenexfiltrationsereignis aufgetreten ist.

-

Dateien. Die Datei, die heruntergeladen, gedruckt oder kopiert wurde.

-

Dateityp. Der Dateityp, der heruntergeladen, gedruckt oder kopiert wurde.

Hinweis

Der Name der gedruckten Datei ist nur für Druckereignisse von SaaS-Apps verfügbar.

-

Aktion. Die Art des durchgeführten Datenexfiltrationsereignisses – Drucken, Herunterladen oder Kopieren.

-

Geräte. Das verwendete Gerät.

-

Größe. Die Größe der exfiltrierten Datei.

-

Standort. Die Stadt, von der aus der Benutzer versucht, Daten zu exfiltrieren.

-

-

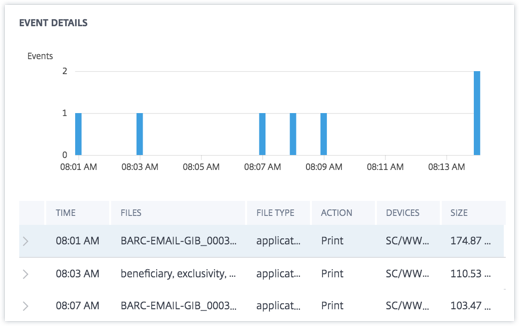

Im Abschnitt ZUSÄTZLICHE KONTEXTINFORMATIONEN können Sie während des Auftretens des Ereignisses Folgendes anzeigen:

-

Die Anzahl der exfiltrierten Dateien.

-

Die durchgeführten Aktionen.

-

Die verwendeten Anwendungen.

-

Das vom Benutzer verwendete Gerät.

-

Welche Aktionen können Sie auf den Benutzer anwenden?

Sie können die folgenden Aktionen für das Benutzerkonto ausführen:

-

Zur Beobachtungsliste hinzufügen. Wenn Sie einen Benutzer auf zukünftige potenzielle Bedrohungen überwachen möchten, können Sie ihn einer Beobachtungsliste hinzufügen.

-

Administrator(en) benachrichtigen. Wenn ungewöhnliche oder verdächtige Aktivitäten auf dem Benutzerkonto festgestellt werden, wird eine E-Mail-Benachrichtigung an alle oder ausgewählte Administratoren gesendet.

-

Benutzer abmelden. Wenn ein Benutzer von seinem Konto abgemeldet wird, kann er über Virtual Desktops nicht auf die Ressource zugreifen.

-

Sitzungsaufzeichnung starten. Wenn ein ungewöhnliches Ereignis auf dem Virtual Desktops-Konto des Benutzers auftritt, kann der Administrator die Aktivitäten des Benutzers für zukünftige Anmeldesitzungen aufzeichnen. Wenn der Benutzer jedoch Citrix Virtual Apps and Desktops 7.18 oder höher verwendet, kann der Administrator die aktuelle Anmeldesitzung des Benutzers dynamisch starten und stoppen.

Weitere Informationen zu Aktionen und deren manueller Konfiguration finden Sie unter Richtlinien und Aktionen.

Um die Aktionen manuell auf den Benutzer anzuwenden, navigieren Sie zum Profil des Benutzers und wählen Sie den entsprechenden Risikoindikator aus. Wählen Sie im Menü Aktion eine Aktion aus und klicken Sie auf Anwenden.

Hinweis

Unabhängig von der Datenquelle, die einen Risikoindikator auslöst, können Aktionen angewendet werden, die sich auf andere Datenquellen beziehen.

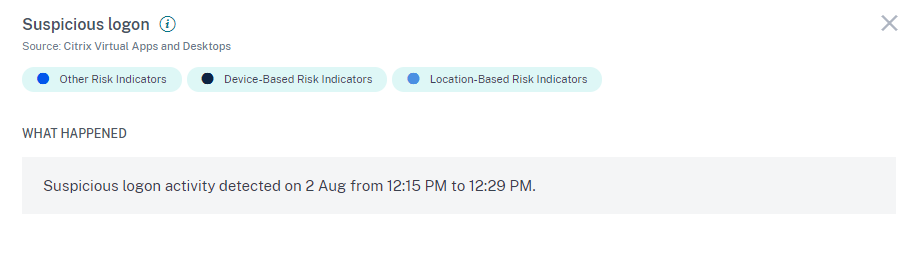

Verdächtige Anmeldung

Citrix Analytics erkennt die Anmeldungen des Benutzers als ungewöhnlich oder riskant, basierend auf mehreren Kontextfaktoren, die gemeinsam durch das vom Benutzer verwendete Gerät, den Standort und das Netzwerk definiert werden.

Wann wird der Risikoindikator „Verdächtige Anmeldung“ ausgelöst?

Der Risikoindikator wird durch die Kombination der folgenden Faktoren ausgelöst, wobei jeder Faktor basierend auf einer oder mehreren Bedingungen als potenziell verdächtig angesehen wird.

| Faktor | Bedingungen |

|---|---|

| Ungewöhnliches Gerät | Der Benutzer meldet sich von einem Gerät an, das in den letzten 30 Tagen nicht verwendet wurde. |

| Der Benutzer meldet sich von einem HTML5-Client oder einem Chrome-Client an, bei dem die Gerätesignatur nicht mit der Historie des Benutzers übereinstimmt. | |

| Ungewöhnlicher Standort | Anmeldung von einer Stadt oder einem Land, von dem sich der Benutzer in den letzten 30 Tagen nicht angemeldet hat. |

| Die Stadt oder das Land ist geografisch weit entfernt von den letzten (letzten 30 Tage) Anmeldeorten. | |

| Null oder minimale Benutzer haben sich in den letzten 30 Tagen von der Stadt oder dem Land angemeldet. | |

| Ungewöhnliches Netzwerk | Anmeldung von einer IP-Adresse, die der Benutzer in den letzten 30 Tagen nicht verwendet hat. |

| Anmeldung von einem IP-Subnetz, das der Benutzer in den letzten 30 Tagen nicht verwendet hat. | |

| Null oder minimale Benutzer haben sich in den letzten 30 Tagen von dem IP-Subnetz angemeldet. | |

| IP-Bedrohung | Die IP-Adresse wird von der Community-Bedrohungsanalyse-Feed – Webroot – als hohes Risiko eingestuft. |

| Citrix Analytics hat kürzlich hochverdächtige Anmeldeaktivitäten von der IP-Adresse anderer Benutzer erkannt. | |

So analysieren Sie den Risikoindikator „Verdächtige Anmeldung“

Betrachten Sie den Benutzer Adam Maxwell, der sich zum ersten Mal von Mumbai, Indien, anmeldet. Er verwendet ein neues Gerät oder ein Gerät, das in den letzten 30 Tagen nicht verwendet wurde, um sich bei Citrix Virtual Apps and Desktops anzumelden und eine Verbindung zu einem neuen Netzwerk herzustellen. Citrix Analytics erkennt dieses Anmeldeereignis als verdächtig, da die Faktoren – Standort, Gerät und Netzwerk – von seinem üblichen Verhalten abweichen, und löst den Risikoindikator Verdächtige Anmeldung aus. Der Risikoindikator wird Adam Maxwells Risiko-Zeitachse hinzugefügt und ihm wird eine Risikobewertung zugewiesen.

Um Adam Maxwells Risiko-Zeitachse anzuzeigen, wählen Sie Sicherheit > Benutzer. Wählen Sie im Bereich Risikobehaftete Benutzer den Benutzer Adam Maxwell aus.

Wählen Sie in Adam Maxwells Risiko-Zeitachse den Risikoindikator „Verdächtige Anmeldung“ aus. Sie können die folgenden Informationen anzeigen:

-

Der Abschnitt WAS IST PASSIERT bietet eine kurze Zusammenfassung der verdächtigen Aktivitäten, einschließlich der Risikofaktoren und des Zeitpunkts des Ereignisses.

-

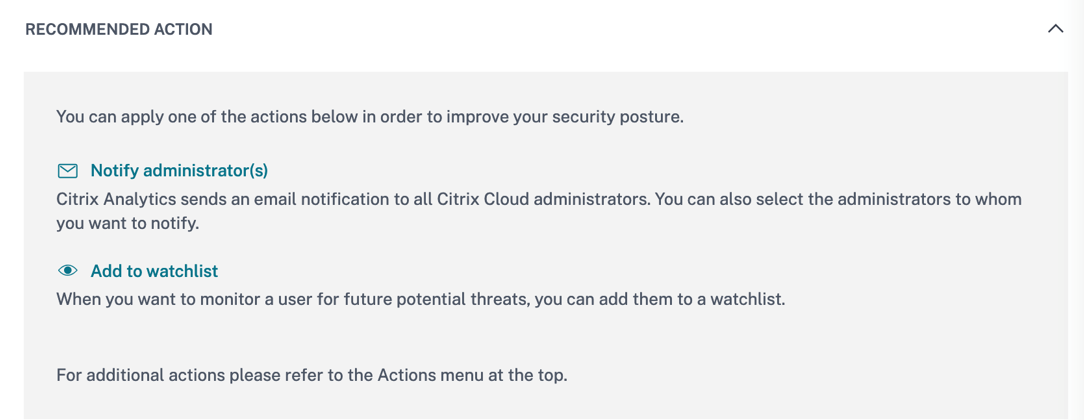

Im Abschnitt EMPFOHLENE AKTION finden Sie die vorgeschlagenen Aktionen, die auf den Risikoindikator angewendet werden können. Citrix Analytics for Security™ empfiehlt die Aktionen je nach Schwere des vom Benutzer ausgehenden Risikos. Die Empfehlung kann eine oder eine Kombination der folgenden Aktionen sein:

-

Administrator(en) benachrichtigen

-

Zur Beobachtungsliste hinzufügen

-

Eine Richtlinie erstellen

Sie können eine Aktion basierend auf der Empfehlung auswählen. Oder Sie können eine Aktion auswählen, die Sie je nach Ihrer Wahl aus dem Menü Aktionen anwenden möchten. Weitere Informationen finden Sie unter Eine Aktion manuell anwenden.

-

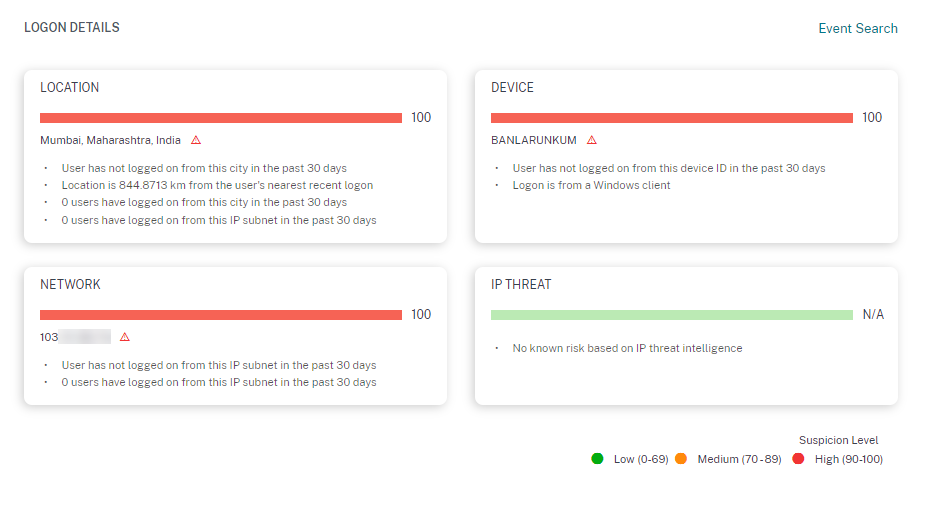

-

Der Abschnitt ANMELDEDETAILS bietet eine detaillierte Zusammenfassung der verdächtigen Aktivitäten, die jedem Risikofaktor entsprechen. Jedem Risikofaktor wird eine Bewertung zugewiesen, die den Verdachtsgrad angibt. Ein einzelner Risikofaktor weist nicht auf ein hohes Risiko eines Benutzers hin. Das Gesamtrisiko basiert auf der Korrelation mehrerer Risikofaktoren.

Verdachtsgrad Angabe 0–69 Der Faktor erscheint normal und wird nicht als verdächtig angesehen. 70–89 Der Faktor erscheint leicht ungewöhnlich und wird in Verbindung mit anderen Faktoren als mäßig verdächtig angesehen. 90–100 Der Faktor ist völlig neu oder ungewöhnlich und wird in Verbindung mit anderen Faktoren als hochgradig verdächtig angesehen.

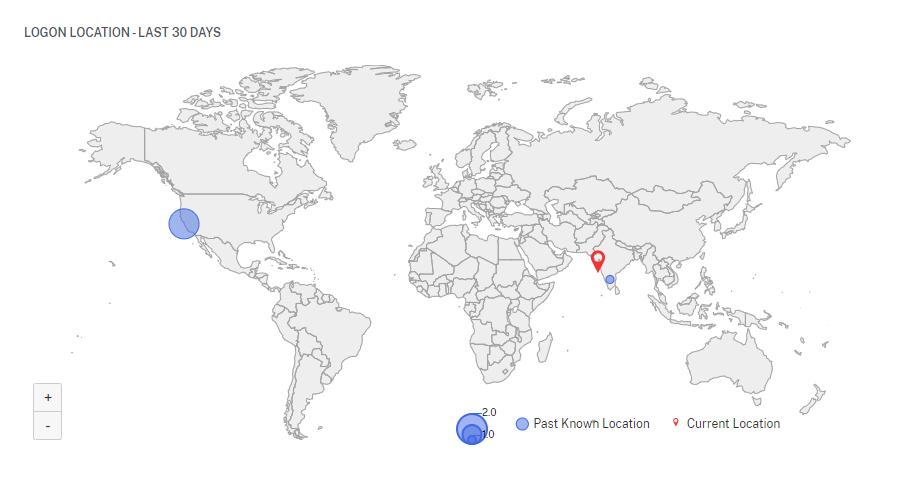

-

Der Abschnitt ANMELDEORT – LETZTE 30 TAGE zeigt eine geografische Kartenansicht der letzten bekannten Standorte und des aktuellen Standorts des Benutzers. Die Standortdaten werden für die letzten 30 Tage angezeigt. Sie können mit der Maus über die Zeiger auf der Karte fahren, um die Gesamtzahl der Anmeldungen von jedem Standort anzuzeigen.

-

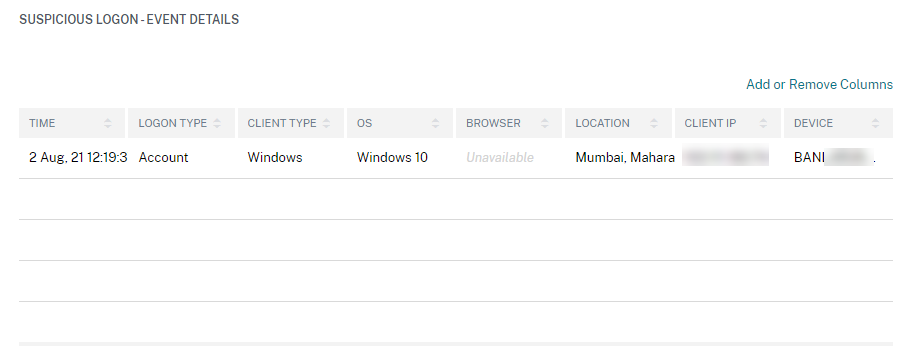

Der Abschnitt VERDÄCHTIGE ANMELDUNG – EREIGNISDETAILS enthält die folgenden Informationen zum Ereignis der verdächtigen Anmeldung:

-

Zeit: Zeigt Datum und Uhrzeit der verdächtigen Anmeldung an.

-

Anmeldetyp: Zeigt an, ob die Benutzeraktivität eine Sitzungsanmeldung oder eine Kontoanmeldung ist. Das Kontoanmeldeereignis wird ausgelöst, wenn die Authentifizierung eines Benutzers für sein Konto erfolgreich ist. Das Sitzungsanmeldeereignis wird ausgelöst, wenn ein Benutzer seine Anmeldeinformationen eingibt und sich bei seiner App- oder Desktopsitzung anmeldet.

-

Client-Typ: Zeigt den Typ der auf dem Benutzergerät installierten Citrix Workspace-App an. Je nach Betriebssystem des Benutzergeräts kann der Client-Typ Android, iOS, Windows, Linux, Mac usw. sein.

-

Betriebssystem: Zeigt das Betriebssystem des Benutzergeräts an.

-

Browser: Zeigt den Webbrowser an, der für den Zugriff auf die Anwendung verwendet wird.

-

Standort: Zeigt den Standort an, von dem sich der Benutzer angemeldet hat.

-

Client-IP: Zeigt die IP-Adresse des Benutzergeräts an.

-

Gerät: Zeigt den Gerätenamen des Benutzers an.

-

Welche Aktionen können Sie auf die Benutzer anwenden?

Sie können die folgenden Aktionen für das Benutzerkonto ausführen:

-

Zur Beobachtungsliste hinzufügen. Wenn Sie einen Benutzer auf zukünftige potenzielle Bedrohungen überwachen möchten, können Sie ihn einer Beobachtungsliste hinzufügen.

-

Administrator(en) benachrichtigen. Wenn ungewöhnliche oder verdächtige Aktivitäten auf dem Benutzerkonto festgestellt werden, wird eine E-Mail-Benachrichtigung an alle oder ausgewählte Administratoren gesendet.

-

Benutzer abmelden. Wenn ein Benutzer von seinem Konto abgemeldet wird, kann er über Virtual Desktops nicht auf die Ressource zugreifen.

-

Sitzungsaufzeichnung starten. Wenn ein ungewöhnliches Ereignis auf dem Virtual Desktops-Konto des Benutzers auftritt, kann der Administrator die Aktivitäten des Benutzers für zukünftige Anmeldesitzungen aufzeichnen. Wenn der Benutzer jedoch Citrix Virtual Apps and Desktops 7.18 oder höher verwendet, kann der Administrator die aktuelle Anmeldesitzung des Benutzers dynamisch starten und stoppen.

Weitere Informationen zu Aktionen und deren manueller Konfiguration finden Sie unter Richtlinien und Aktionen.

Um die Aktionen manuell auf den Benutzer anzuwenden, navigieren Sie zum Profil des Benutzers und wählen Sie den entsprechenden Risikoindikator aus. Wählen Sie im Menü Aktion eine Aktion aus und klicken Sie auf Anwenden.

Hinweis

Unabhängig von der Datenquelle, die einen Risikoindikator auslöst, können Aktionen angewendet werden, die sich auf andere Datenquellen beziehen.