Transport Layer Security (TLS)

Das Konfigurieren einer XenApp- oder XenDesktop-Site zur Verwendung des TLS-Sicherheitsprotokolls (Transport Layer Security) umfasst folgende Schritte:

-

Rufen Sie ein Serverzertifikat ab und installieren und registrieren Sie es auf allen Delivery Controllern. Konfigurieren Sie einen Port mit dem TLS-Zertifikat. Einzelheiten finden Sie unter Installieren von TLS-Serverzertifikaten auf Controllern.

Sie können die Ports ändern, die der Controller zum Abhören von HTTP- und HTTPS-Datenverkehr verwendet.

-

Aktivieren Sie TLS-Verbindungen zwischen Benutzern und Virtual Delivery Agents (VDAs) mit den folgenden Schritten:

- Konfigurieren Sie TLS auf den Maschinen, auf denen die VDAs installiert sind. (Der Einfachheit halber werden nachfolgend Maschinen, auf denen VDAs installiert sind, als “VDAs” bezeichnet.) Sie können ein PowerShell-Skript von Citrix verwenden oder eine manuelle Konfiguration vornehmen. Allgemeine Informationen finden Sie unter TLS-Einstellungen auf VDAs. Detaillierte Informationen finden Sie unter Konfigurieren von auf einem VDA mit dem PowerShell-Skript und Manuelle Konfiguration von TLS auf einem VDA.

- Konfigurieren Sie TLS in den Bereitstellungsgruppen, die die VDAs enthalten, indem Sie eine Reihe von PowerShell-Cmdlets in Studio ausführen. Einzelheiten finden Sie unter Konfigurieren von TLS auf Bereitstellungsgruppen.

Anforderungen und Überlegungen:

- Das Aktivieren von TLS-Verbindungen zwischen Benutzern und VDAs gilt nur für XenApp 7.6- und XenDesktop 7.6-Sites sowie für unterstützte höhere Releases.

- Konfigurieren Sie TLS in den Bereitstellungsgruppen und auf den VDAs nach der Installation von Komponenten sowie nach dem Erstellen von Sites, Maschinenkatalogen und Bereitstellungsgruppen.

- Zum Konfigurieren von TLS in den Bereitstellungsgruppen müssen Sie die Berechtigung zum Ändern der Zugriffsregeln für Controller haben; ein Volladministrator hat diese Berechtigung.

- Zum Konfigurieren von TLS auf den VDAs müssen Sie ein Windows-Administrator auf der Maschine sein, auf der der VDA installiert ist.

- Wenn Sie TLS auf VDAs konfigurieren möchten, für die ein Upgrade von einer früheren Version durchgeführt wurde, deinstallieren Sie die SSL-Relay-Software vor dem Upgrade von den Maschinen.

- Das PowerShell-Skript konfiguriert TLS auf statischen VDAs, jedoch nicht auf gepoolten VDAs, die von Maschinenerstellungsdienste oder Provisioning Services bereitgestellt wurden und deren Maschinenimage bei jedem Neustart zurückgesetzt wird.

Warnung:

Vorsicht beim Bearbeiten der Windows-Registrierung: Eine unsachgemäße Bearbeitung der Registrierung kann schwerwiegende Probleme verursachen und eine Neuinstallation des Betriebssystems erforderlich machen. Citrix übernimmt keine Garantie dafür, dass Probleme, die auf eine unsachgemäße Verwendung des Registrierungs-Editors zurückzuführen sind, behoben werden können. Die Verwendung des Registrierungs-Editors geschieht daher auf eigene Gefahr. Machen Sie auf jeden Fall ein Backup der Registrierung, bevor Sie sie bearbeiten.

Weitere Informationen zur Aktivierung von TLS auf der Sitedatenbank finden Sie unter CTX137556.

Hinweis:

Wenn TLS und UDT am VDA aktiviert sind:

- Für den direkten Zugriff auf den VDA verwendet Citrix Receiver immer TLS über TCP (nicht UDP und UDT).

- Für den indirekten Zugriff auf den VDA mit NetScaler Gateway verwendet Citrix Receiver DTLS über UDP für die Kommunikation mit NetScaler Gateway. Für die Kommunikation zwischen NetScaler Gateway und VDA wird UDP ohne DTLS verwendet. UDT wird verwendet.

Installieren von TLS-Serverzertifikaten auf Controllern

Für HTTPS wird TLS vom XML-Dienst über Serverzertifikate, nicht aber über Clientzertifikate unterstützt. In diesem Abschnitt wird das Beschaffen und Installieren von TLS-Zertifikaten für Delivery Controller beschrieben. Die gleichen Schritte können auf Cloud Connectors zum Verschlüsseln des STA- und XML-Datenverkehrs ausgeführt werden.

Es gibt verschiedene Arten von Zertifizierungsstellen und Methoden zum Anfordern von Zertifikaten. Die Erläuterungen hier basieren auf der Microsoft-Zertifizierungsstelle. Für die Microsoft-Zertifizierungsstelle muss eine Zertifikatvorlage mit dem Zweck “Serverauthentifizierung” veröffentlicht sein.

Wenn die Microsoft-Zertifizierungsstelle in eine Active Directory-Domäne oder die vertrauenswürdige Gesamtstruktur integriert ist, zu der die Delivery Controller gehören, können Sie ein Zertifikat über den Assistenten für die Zertifikatregistrierung des MMC-Snap-Ins Zertifikate beschaffen.

Anfordern und Installieren eines Zertifikats

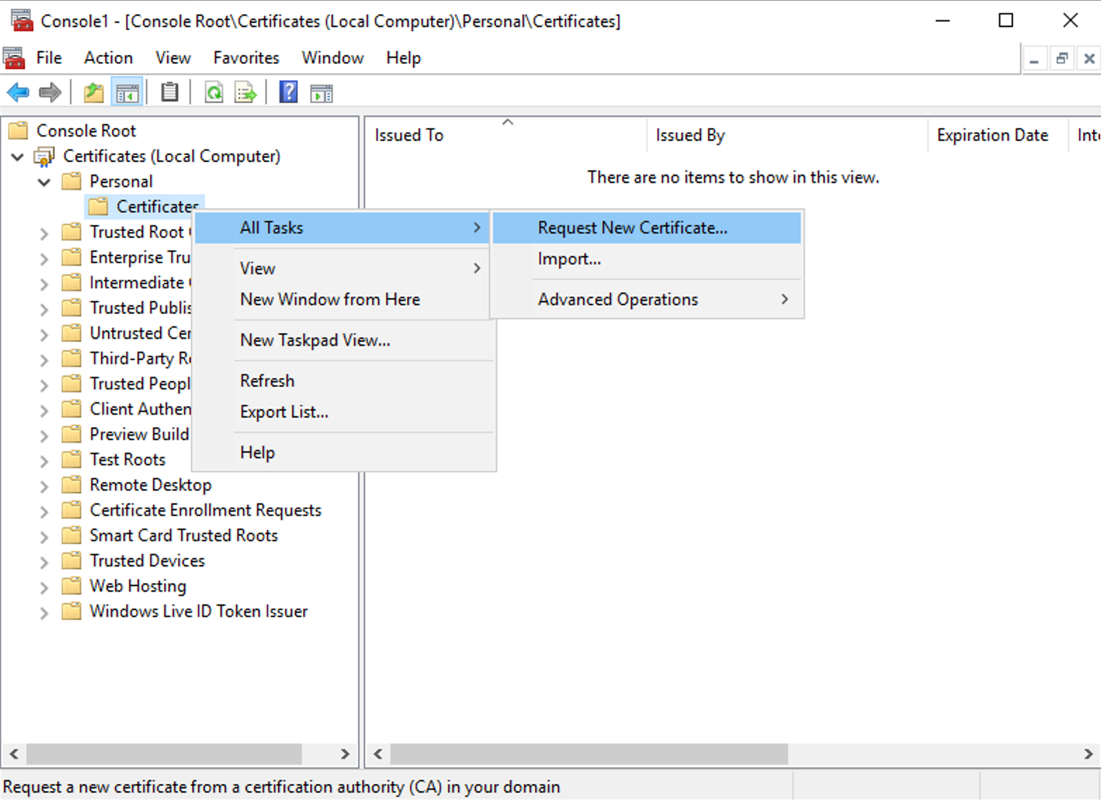

- Öffnen Sie auf dem Delivery Controller die MMC-Konsole und fügen Sie das Zertifikat-Snap-In hinzu. Wählen Sie bei Aufforderung “Computerkonto” aus.

-

Erweitern Sie Persönlich > Zertifikate und verwenden Sie dann den Kontextmenübefehl Alle Aufgaben > Neues Zertifikat anfordern.

- Klicken Sie auf Weiter und erneut auf Weiter, um zu bestätigen, dass Sie das Zertifikat von der Active Directory-Registrierung erwerben.

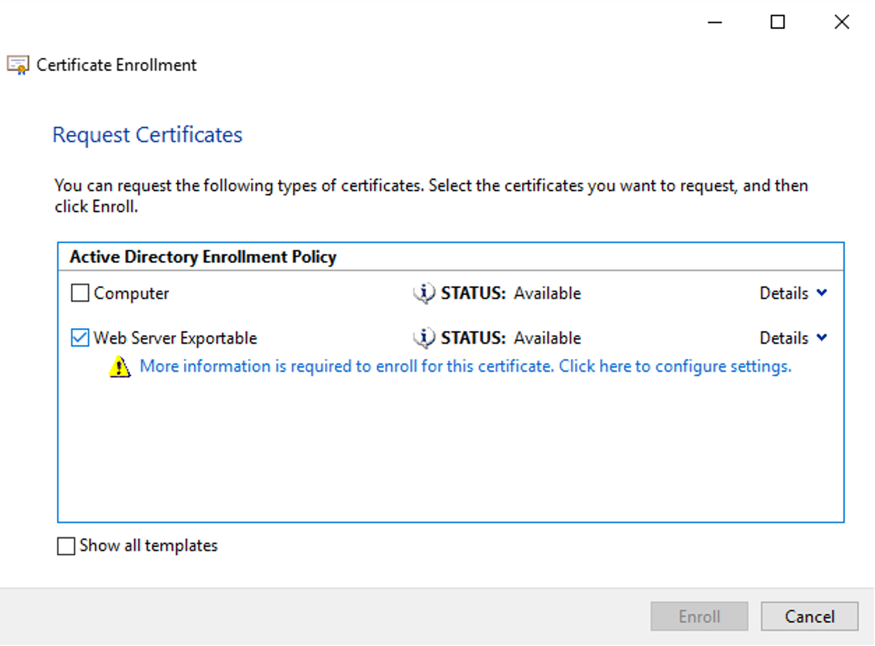

-

Wählen Sie die Vorlage für das Zertifikat “Serverauthentifizierung” aus. Wenn die Vorlage automatisch einen Antragsteller enthält, können Sie auf Registrieren klicken, ohne weitere Details anzugeben.

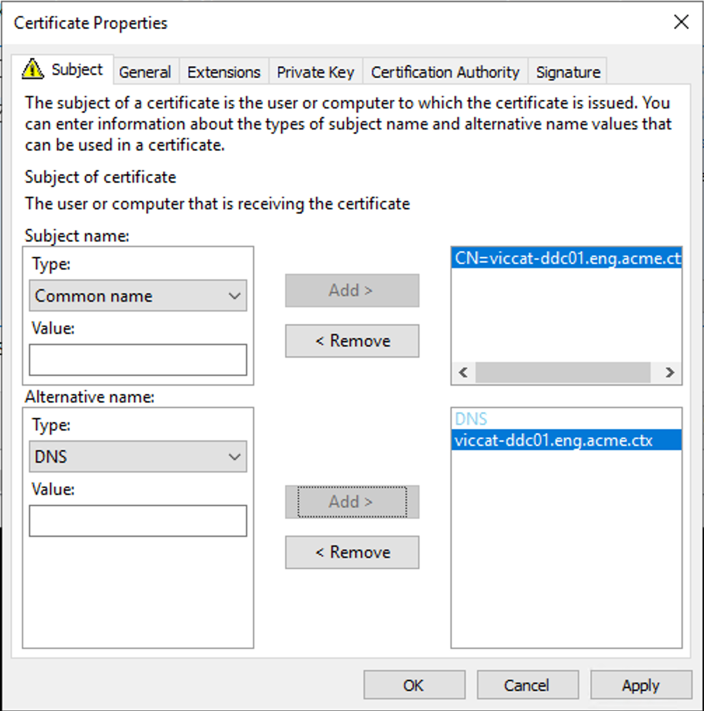

-

Um weitere Details für die Zertifikatvorlage anzugeben, klicken Sie auf die Schaltfläche Details und konfigurieren Sie Folgendes:

Antragstellername: Wählen Sie “Allgemeiner Name” und geben Sie den FQDN des Delivery Controllers an.

Alternativer Name: Wählen Sie “DNS” und geben Sie den FQDN des Delivery Controllers an.

Konfigurieren des SSL-/TLS-Listener-Ports

- Öffnen Sie ein PowerShell-Befehlsfenster als Administrator der Maschine.

-

Führen Sie die folgenden Befehle aus, um die Anwendungs-GUID des Brokerdiensts zu erhalten:

New-PSDrive -Name HKCR -PSProvider Registry -Root HKEY_CLASSES_ROOT $Service_Guid = Get-ChildItem HKCR:\Installer\Products -Recurse -Ea 0 | Where-Object { $key = $\_; $\_.GetValueNames() | ForEach-Object { $key.GetValue($\_) } | Where-Object { $\_ -like 'Citrix Broker Service' } } | Select-Object Name $Service_Guid.Name -match "[A-Z0-9]*$" $Guid = $Matches[0] [GUID]$Formatted_Guid = $Guid Remove-PSDrive -Name HKCR Write-Host "Broker Service Application GUID: $($Formatted_Guid)" -ForegroundColor Yellow <!--NeedCopy--> -

Führen Sie die folgenden Befehle im selben PowerShell-Fenster aus, um den Fingerabdruck des zuvor installierten Zertifikats abzurufen:

$HostName = ([System.Net.Dns]::GetHostByName(($env:computerName))).Hostname $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.Subject -match ("CN=" + $HostName)}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $($HostName): $($Thumbprint)" -Foreground Yellow <!--NeedCopy--> -

Führen Sie die folgenden Befehle im selben PowerShell-Fenster aus, um den Broker Service SSL/TLS-Port und das Zertifikat für die Verschlüsselung zu konfigurieren:

$IPV4_Address = Test-Connection -ComputerName $HostName -Count 1 | Select-Object -ExpandProperty IPV4Address $IPPort = "$($IPV4_Address):443" $SSLxml = "http add sslcert ipport=$IPPort certhash=$Thumbprint appid={$Formatted_Guid}" $SSLxml | netsh . netsh http show sslcert <!--NeedCopy-->

Bei korrekter Konfiguration zeigt die Ausgabe des letzten Befehls .netsh http show sslcert, dass der Listener den richtigen IP:port verwendet und dass Application ID der Anwendungs-GUID des Brokerdiensts entspricht.

Sofern die Server dem auf den Delivery Controllern installierten Zertifikat vertrauen, können Sie jetzt StoreFront-Delivery Controller und Citrix Gateway STA-Bindungen zur Verwendung von HTTPS anstelle von HTTP konfigurieren.

Die Liste der Verschlüsselungssammlungsreihenfolge sollte die Verschlüsselungssammlung TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 oder TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (oder beide) enthalten. Diese Verschlüsselungssammlungen müssen vor jeglichen TLS_DHE_-Verschlüsselungssammlungen stehen.

Hinweis:

Windows Server 2012 unterstützt die GCM-Verschlüsselungssammlungen

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384oderTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256nicht.

- Navigieren Sie mit dem Microsoft Gruppenrichtlinien-Editor zu Computerkonfiguration > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen.

- Bearbeiten Sie die Richtlinie Reihenfolge der SSL-Verschlüsselungssammlungen. Standardmäßig ist diese Richtlinie auf Nicht konfiguriert festgelegt. Legen Sie diese Richtlinie auf Aktiviert fest.

- Bringen Sie die Verschlüsselungssammlungen in die richtige Reihenfolge und entfernen Sie alle Verschlüsselungssammlungen, die Sie nicht verwenden möchten.

Stellen Sie sicher, dass entweder TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 oder TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 vor TLS_DHE_-Verschlüsselungssammlungen steht.

Siehe auch Prioritizing Schannel Cipher Suites auf Microsoft-MSDN.

Ändern von HTTP- oder HTTPS-Ports

Der XML-Dienst auf dem Controller hört standardmäßig Port 80 auf HTTP-Datenverkehr und Port 443 auf HTTPS-Datenverkehr ab. Zwar können auch andere Ports verwendet werden, jedoch wird der Controller dabei nicht vertrauenswürdigen Netzwerken ausgeliefert, und es entsteht ein Sicherheitsrisiko. Das Bereitstellen eines eigenständigen StoreFront-Servers ist dem Ändern der Standardwerte vorzuziehen.

Zum Ändern der vom Controller verwendeten standardmäßigen HTTP- oder HTTPS-Ports führen Sie den folgenden Befehl in Studio aus:

BrokerService.exe -WIPORT http-port -WISSLPORT https-port

http-port ist die Portnummer für HTTP-Datenverkehr und https-port ist die Portnummer für HTTPS-Datenverkehr.

Nachdem Sie einen Port geändert haben, zeigt Studio möglicherweise eine Meldung zur Lizenzkompatibilität und Upgrades an. Sie lösen das Problem, indem Sie Dienstinstanzen mit den folgenden PowerShell-Cmdlets neu registrieren:

Get-ConfigRegisteredServiceInstance -ServiceType Broker -Binding XML_HTTPS |

|Unregister-ConfigRegisteredServiceInstance

Get-BrokerServiceInstance

|where Binding -eq “XML_HTTPS”|Register-ConfigServiceInstance

Erzwingen von HTTPS-Datenverkehr

Wenn der XML-Dienst den HTTP-Datenverkehr ignorieren soll, erstellen Sie die folgende Registrierungseinstellung unter HKLM\Software\Citrix\DesktopServer\ auf dem Controller und starten Sie den Brokerdienst neu.

Um den HTTP-Datenverkehr zu ignorieren, erstellen Sie DWORD XmlServicesEnableNonSsl und legen Sie den Eintrag auf 0 fest.

Es gibt einen entsprechenden DWORD-Registrierungswert, den Sie erstellen können, damit der HTTPS-Datenverkehr ignoriert wird: DWORD XmlServicesEnableSsl. Stellen Sie sicher, dass er nicht auf 0 festgelegt ist.

TLS-Einstellungen auf VDAs

Eine Bereitstellungsgruppe darf nicht eine Mischung von VDAs mit und ohne konfiguriertem TLS enthalten. Wenn Sie TLS für eine Bereitstellungsgruppe konfigurieren, sollten Sie TLS bereits für alle VDAs in dieser Bereitstellungsgruppe konfiguriert haben.

Wenn Sie TLS auf VDAs konfigurieren, werden Berechtigungen auf dem installierten TLS-Zertifikat geändert. Der ICA-Dienst erhält Lesezugriff für den privaten Schlüssel des Zertifikats und wird über Folgendes informiert:

- Das für TLS zu verwendende Zertifikat im Zertifikatspeicher

- Die für TLS-Verbindungen zu verwendende TCP-Portnummer

Die Windows-Firewall (wenn sie aktiviert ist) muss so konfiguriert sein, dass eingehende Verbindungen auf diesem TCP-Port zugelassen sind. Diese Konfiguration wird für Sie ausgeführt, wenn Sie das PowerShell-Skript verwenden.

- Welche Versionen des TLS-Protokolls zulässig sind.

Wichtig

Citrix empfiehlt den Einsatz von SSL Version 3 zu prüfen und die Konfiguration von Bereitstellungen soweit möglich dahingehend zu ändern, dass SSL Version 3 nicht mehr unterstützt wird. Siehe CTX200238.

Die unterstützten SSL-Protokollversionen unterliegen einer Hierarchie (von der niedrigsten zur höchsten Version): TLS 3.0, TLS 1.0, TLS 1.1 und TLS 1.2. Geben Sie die niedrigste zulässige Version an. Alle Protokollverbindungen, die diese Version oder eine höhere Version verwenden, sind dann zulässig.

Wenn Sie beispielsweise TLS 1.1 als Mindestversion angeben, werden auch TLS 1.1- und TLS 1.2-Protokollverbindungen zugelassen. Wenn Sie SSL 3.0 als Mindestversion angeben, sind Verbindungen für alle unterstützten Versionen zulässig. Wenn Sie TLS 1.2 als Mindestversion angeben, werden nur TLS 1.2-Verbindungen zugelassen.

- Welche TLS-Verschlüsselungssammlungen zugelassen werden sollen.

Über eine Verschlüsselungssammlung wird die Verschlüsselung für eine Verbindung gewählt. Clients und VDAs können verschiedene Gruppen von Verschlüsselungssammlungen unterstützen. Wenn ein Client (Citrix Receiver oder StoreFront) eine Verbindung herstellt und eine Liste unterstützter TLS-Verschlüsselungssammlungen übermittelt, ordnet der VDA eine Verschlüsselungssammlung des Clients einer Sammlung in seiner eigenen Liste konfigurierter Verschlüsselungssammlungen zu und akzeptiert die Verbindung. Gibt es keine übereinstimmende Verschlüsselungssammlung, lehnt der VDA die Verbindung ab.

Der VDA unterstützt drei Verschlüsselungssammlungen (auch “Konformitätsmodi”): GOV (Government = Behörden), COM (Commercial = Kommerziell) und ALL (Alle). Welche Verschlüsselungssammlungen zulässig sind, hängt auch vom Windows FIPS-Modus ab. Weitere Informationen zum Windows FIPS-Modus finden Sie unter https://support.microsoft.com/kb/811833. Die folgende Tabelle enthält die Verschlüsselungssammlungen in jeder Gruppe:

| TLS-Verschlüsselungssammlung | GOV | COM | ALLE | GOV | COM | ALLE |

|---|---|---|---|---|---|---|

| FIPS-Modus | Aus | Aus | Aus | Ein | Ein | Ein |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | x | x | x | x | ||

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | x | x | x | x | ||

| TLS_RSA_WITH_AES_256_GCM_SHA384 | x | x | x | x | ||

| TLS_RSA_WITH_AES_128_GCM_SHA256 | x | x | x | x | x | x |

| TLS_RSA_WITH_AES_256_CBC_SHA256 | x | x | x | x | ||

| TLS_RSA_WITH_AES_256_CBC_SHA | x | x | x | x | ||

| TLS_RSA_WITH_AES_128_CBC_SHA | x | x | x | x | ||

| TLS_RSA_WITH_RC4_128_SHA | x | x | ||||

| TLS_RSA_WITH_RC4_128_MD5 | x | x | ||||

| TLS_RSA_WITH_3DES_EDE_CBC_SHA | x | x | x | x |

Wichtig:

Ein zusätzlicher Schritt ist erforderlich, wenn der VDA unter Windows Server 2012 R2, Windows Server 2016, Windows 10 Anniversary Edition oder einer unterstützten Nachfolgeversion ausgeführt wird. Dies betrifft Verbindungen von Citrix Receiver für Windows (Version 4.6 bis 4.9), Citrix Receiver für HTML5 und Citrix Receiver für Chrome. Außerdem sind Verbindungen über NetScaler Gateway betroffen.

Dieser Schritt ist auch für alle Verbindungen mit NetScaler Gateway für alle VDA-Versionen erforderlich, wenn TLS zwischen dem NetScaler Gateway und dem VDA konfiguriert ist. Dies betrifft alle Citrix Receiver-Versionen.

Rufen Sie auf dem VDA (Windows Server 2016/Windows 10 Anniversary Edition oder höher) im Gruppenrichtlinien-Editor Computerkonfiguration > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen > Reihenfolge der SSL-Verschlüsselungssammlungen auf. Wählen Sie die folgende Reihenfolge:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

Hinweis:

Die ersten vier Elemente spezifizieren auch die elliptische Kurve (P384 oder P256). Stellen Sie sicher, dass “curve25519” nicht ausgewählt ist. Der FIPS-Modus verhindert die Verwendung von “curve25519” nicht.

Wenn diese Gruppenrichtlinieneinstellung konfiguriert ist, wählt der VDA eine Verschlüsselungssammlung nur, wenn sie in beiden Listen (Liste der Gruppenrichtlinie und Konformitätsmodusliste, d. h. COM, GOV oder ALL) enthalten ist. Die Verschlüsselungssammlung muss auch auf der vom Client (Citrix Receiver oder StoreFront) gesendeten Liste stehen.

Diese Gruppenrichtlinienkonfiguration wirkt sich auch auf andere TLS-Anwendungen und -Dienste auf dem VDA aus. Wenn Ihre Anwendungen bestimmte Verschlüsselungssammlungen erfordern, müssen Sie diese möglicherweise der Gruppenrichtlinienliste hinzufügen.

Wichtig:

Gruppenrichtlinienänderungen werden zwar bei ihrer Anwendung angezeigt, Gruppenrichtlinienänderungen an der TLS-Konfiguration werden jedoch erst nach einem Neustart des Betriebssystems wirksam. Wenden Sie daher für gepoolte Desktops die Gruppenrichtlinienänderungen an der TLS-Konfiguration auf das Basisimage an.

Konfigurieren von TLS auf einem VDA mit dem PowerShell-Skript

Das Skript Enable-VdaSSL.ps1 aktiviert oder deaktiviert den TLS-Listener auf einem VDA. Dieses Skript ist im Ordner Support > Tools > SslSupport auf dem Installationsmedium verfügbar.

Wenn Sie TLS aktivieren, deaktiviert das Skript alle vorhandenen Windows-Firewallregeln für den angegebenen TCP-Port. Dann wird eine Regel hinzugefügt, die dem ICA-Dienst die Annahme eingehender Verbindungen nur auf dem TLS-TCP-Port gewährt. Außerdem werden die Windows-Firewallregeln für Folgendes deaktiviert:

- Citrix ICA (Standard: 1494)

- Citrix CGP (Standard: 2598)

- Citrix WebSocket (Standard: 8008)

Die Folge ist, dass Benutzer nur mit TLS die Verbindung herstellen könne. Sie können ICA/HDX, ICA/HDX mit Sitzungszuverlässigkeit oder HDX über WebSocket nicht ohne TLS .

Siehe Netzwerkports.

Hinweis:

Für zustandslose Maschinen, wie PVS-Ziele oder MCS-Klone, wird standardmäßig ein FQDN-Zertifikat verwendet.

Das Skript enthält die folgenden Syntax-Beschreibungen sowie zusätzliche Beispiele. Sie können diese Informationen mit einem Tool wie Notepad++ lesen.

Wichtig:

Geben Sie den Parameter “Enable” oder “Disable” und den Parameter “CertificateThumbPrint” an. Die übrigen Parameter sind optional.

Syntax

Enable-VdaSSL {-Enable | -Disable} -CertificateThumbPrint "<thumbprint>"

[–SSLPort <port>] [-SSLMinVersion "<min-ssl-version>"] [-SSLCipherSuite"<suite>"]

<!--NeedCopy-->

| Parameter | Beschreibung |

|---|---|

| Smartcard | Installiert und aktiviert den TLS-Listener auf dem VDA. Es ist dieser Parameter oder der Parameter “Disable” erforderlich. |

| Deaktivieren | Deaktiviert den TLS-Listener auf dem VDA. Es ist dieser Parameter oder der Parameter “Enable” erforderlich. Wenn Sie diesen Parameter festlegen, sind keine anderen Parameter gültig. |

| CertificateThumbPrint “ |

Fingerabdruck des TLS-Zertifikats im Zertifikatspeicher in Anführungszeichen. Das Skript verwendet den angegebenen Fingerabdruck zur Auswahl des gewünschten Zertifikats. Wird dieser Parameter ausgelassen, wird ein falsches Zertifikat ausgewählt. |

| SSLPort |

TLS port. Standard: 443. |

| SSLMinVersion “ |

Mindestversion des TLS-Protokolls zwischen Anführungszeichen. Gültige Werte: “SSL_3.0”, “TLS_1.0” (Standardwert), “TLS_1.1” und “TLS_1.2”. Wichtig: Citrix empfiehlt seinen Kunden den Einsatz von SSL Version 3 zu prüfen und die Konfiguration von Bereitstellungen möglichst dahingehend zu ändern, dass SSL Version 3 nicht mehr unterstützt wird. Siehe CTX200238. |

| SSLCipherSuite “ |

TLS-Verschlüsselungssammlung zwischen Anführungszeichen. Gültige Werte: “GOV”, “COM” und “ALL” (Standardwert). |

Beispiele

Das folgende Skript installiert und aktiviert den TLS 1.2-Versionswert. Der Fingerabdruck (im Beispiel dargestellt als “12345678987654321”) dient zur Auswahl des Zertifikats, das verwendet werden soll.

Enable-VdaSSL –Enable -CertificateThumbPrint "12345678987654321"

Das folgende Skript installiert und aktiviert den TLS-Listener und gibt den TLS-Port 400 an sowie die Verschlüsselungssammlung GOV (Behörden) und als Mindestprotokollversion “TLS 1.2”. Der Fingerabdruck (im Beispiel dargestellt als “12345678987654321”) dient zur Auswahl des Zertifikats, das verwendet werden soll.

Enable-VdaSSL –Enable -CertificateThumbPrint "12345678987654321"

–SSLPort 400 -SSLMinVersion "TLS_1.2"

–SSLCipherSuite "All"

Das folgende Skript deaktiviert den TLS-Listener auf dem VDA.

Enable-VdaSSL –Disable

Manuelle Konfiguration von TLS auf einem VDA

Bei der manuellen Konfiguration von TLS auf einem VDA gewähren Sie dem privaten Schlüssel des TLS-Zertifikats allgemeinen Lesezugriff für den entsprechenden Dienst auf jedem VDA: NT SERVICE\PorticaService für einen VDA für Windows-Desktopbetriebssysteme oder NT SERVICE\TermService für einen VDA für Windows-Serverbetriebssysteme. Führen Sie auf der Maschine, auf der der VDA installiert ist, folgende Schritte aus:

- Starten Sie die Microsoft Management Console (MMC): Start > Ausführen > mmc.exe.

-

Fügen Sie dem MMC das Zertifikat-Snap-In hinzu:

- Wählen Sie Datei > Snap-In hinzufügen/entfernen.

- Wählen Sie Zertifikate aus, und klicken Sie dann auf Hinzufügen.

- Wählen Sie unter Dieses Snap-In verwaltet die Zertifikate für: die Option Computerkonto und klicken Sie dann auf Weiter.

- Wählen Sie unter Wählen Sie den Computer aus, den dieses Snap-In verwalten soll die Option Lokalen Computer und klicken Sie dann auf Fertig stellen.

-

Klicken Sie unter Zertifikate (Lokaler Computer) > Persönlich > Zertifikate mit der rechten Maustaste auf das Zertifikat und wählen Sie dann Alle Aufgaben > Private Schlüssel verwalten.

-

Im Zugriffssteuerungslisten-Editor wird “Permissions for (FriendlyName) private keys” angezeigt, wobei (FriendlyName) der Name des TLS-Zertifikats ist. Fügen Sie einen der folgenden Dienste hinzu und geben Sie ihm Lesezugriff:

- Für einen VDA für Windows-Desktopbetriebssysteme “PORTICASERVICE”

- Für einen VDA für Windows-Serverbetriebssysteme “TERMSERVICE”

-

Doppelklicken Sie auf das installierte TLS-Zertifikat. Wählen Sie im Dialogfeld “Zertifikat” die Registerkarte Details und scrollen Sie dann nach unten. Klicken Sie auf Fingerabdruck.

-

Führen Sie regedit aus und navigieren Sie zu HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\icawd.

- Bearbeiten Sie den SSL-Fingerabdruckschlüssel und kopieren Sie den Fingerabdruckwert des TLS-Zertifikats in den binären Wert. Sie können unbekannte Elemente im Dialogfeld Binärwert bearbeiten ignorieren (z. B. “0000” und Sonderzeichen).

- Bearbeiten Sie den Schlüssel “SSLEnabled” und ändern Sie den Wert für DWORD in “1”. (Um SSL zu einem späteren Zeitpunkt zu deaktivieren, ändern Sie den Wert für DWORD in “0&”.)

-

Wenn Sie die Standardeinstellungen ändern möchten (optional), verwenden Sie Folgendes im gleichen Registrierungspfad:

SSLPort DWORD – SSL-Portnummer. Standard: 443.

SSLMinVersion DWORD – 1 = SSL 3.0, 2 = TLS 1.0, 3 = TLS 1.1, 4 = TLS 1.2. Standard: 2 (TLS 1.0).

SSLCipherSuite DWORD – 1 = GOV, 2 = COM, 3 = ALL. Standard: 3 (ALL).

-

Stellen Sie sicher, dass der TLS-TCP-Port in der Windows-Firewall geöffnet ist, wenn Sie nicht den Standardport 443 verwenden. (Wenn Sie die eingehende Regel für die Windows-Firewall erstellen, wählen Sie in den Eigenschaften die Optionen Verbindung zulassen und Aktiviert aus.)

-

Stellen Sie sicher, dass keine anderen Anwendungen oder Dienste (z. B. IIS) den TLS-TCP-Port verwenden.

- Damit die Änderungen auf VDAs für Windows-Serverbetriebssysteme wirksam werden, starten Sie die Maschine neu. (Sie brauchen Maschinen mit VDAs für Windows-Desktopbetriebssysteme nicht neu starten.)

Konfigurieren von TLS auf Bereitstellungsgruppen

Führen Sie diese Schritte für jede Bereitstellungsgruppe aus, die VDAs enthält, die Sie für TLS-Verbindungen konfiguriert haben.

- Öffnen Sie in Studio die PowerShell-Konsole.

- Führen Sie

asnp Citrix.*aus, um die Citrix Produkt-Cmdlets zu laden. - Führen Sie

Get-BrokerAccessPolicyRule -DesktopGroupName 'delivery-group-name' | Set-BrokerAccessPolicyRule -HdxSslEnabled $trueaus. - Führen Sie

Set-BrokerSite -DnsResolutionEnabled $trueaus.

Problembehandlung

Wenn ein Verbindungsfehler auftritt, überprüfen Sie Systemereignisprotokoll des VDAs.

Tritt bei Verwendung von Citrix Receiver für Windows ein TLS-Verbindungsfehler auf (z. B. 1030), deaktivieren Sie Desktop Viewer und versuchen Sie eine neue Verbindung. Die Verbindung wird zwar dennoch fehlschlagen, es wird jedoch möglicherweise eine Erklärung zu der Ursache angegeben. Beispielsweise könnten Sie beim Anfordern eines Zertifikats von der Zertifizierungsstelle eine falsche Vorlage angegeben haben.

Kommunikation zwischen Controller und VDA

Die Kommunikation zwischen Controller und VDA wird auf Nachrichtenebene durch Windows Communication Framework (WCF) gesichert. Zusätzlicher Schutz auf Übertragungsebene durch TLS ist nicht erforderlich. Die WCF-Konfiguration verwendet Kerberos für die gegenseitige Authentifizierung von Controller und VDA. Die Verschlüsselung verwendet AES im CBC-Modus mit einem 256-Bit-Schlüssel. Für die Nachrichtenintegrität wird SHA-1 verwendet.

Laut Microsoft entsprechen die Sicherheitsprotokolle von WCF den OASIS-Standards (Organization for the Advancement of Structured Information Standards), einschließlich WS-SecurityPolicy 1.2. Darüber hinaus unterstützt WCF laut Microsoft sämtliche unter SecurityPolicy 1.2 aufgeführten Algorithmussammlungen.

Für die Kommunikation zwischen Controller und VDA wird die Algorithmussammlung basic256 verwendet, deren Algorithmen wie oben angegeben sind.

TLS- und HTML5-Videoumleitung

Sie können die HTML5-Videoumleitung verwenden, um HTTPS-Websites umzuleiten. Das in diese Websites eingefügte JavaScript muss eine TLS-Verbindung mit dem auf dem VDA ausgeführten Citrix Service zur HDX-HTML5-Videoumleitung herstellen. Dazu generiert der HTML5-Videoumleitungsdienst zwei benutzerdefinierte Zertifikate im Zertifikatspeicher auf dem VDA. Durch das Beenden des Diensts werden auch die Zertifikate entfernt.

Die HTML5-Videoumleitungsrichtlinie ist standardmäßig deaktiviert.

Weitere Informationen zur HTML5-Videoumleitung finden Sie unter Richtlinieneinstellungen für Multimedia.

In diesem Artikel

- Installieren von TLS-Serverzertifikaten auf Controllern

- Ändern von HTTP- oder HTTPS-Ports

- Erzwingen von HTTPS-Datenverkehr

- TLS-Einstellungen auf VDAs

- Konfigurieren von TLS auf einem VDA mit dem PowerShell-Skript

- Beispiele

- Manuelle Konfiguration von TLS auf einem VDA

- Konfigurieren von TLS auf Bereitstellungsgruppen

- Problembehandlung

- Kommunikation zwischen Controller und VDA

- TLS- und HTML5-Videoumleitung