Integración de Splunk

Integra Citrix Analytics for Security con Splunk para exportar y correlacionar los datos de los usuarios de tu entorno de TI de Citrix a Splunk y obtener información más detallada sobre la postura de seguridad de tu organización.

Para obtener más información sobre los beneficios de la integración y el tipo de datos procesados que se envían a tu SIEM, consulta Integración de la gestión de eventos e información de seguridad.

Para desarrollar una comprensión exhaustiva de la metodología de implementación de Splunk y adoptar las estrategias para una planificación eficaz, consulta la documentación de arquitectura de Splunk con aplicaciones de Citrix® Analytics alojadas en Splunk.

Integra Citrix Analytics for Security™ con Splunk

Sigue las directrices mencionadas para integrar Citrix Analytics for Security con Splunk:

-

Exportación de datos. Citrix Analytics for Security crea un canal Kafka y exporta los eventos de Risk Insights y de origen de datos. Splunk recupera esta inteligencia de riesgo del canal.

-

Obtén la configuración en Citrix Analytics. Crea una contraseña para tu cuenta predefinida para la autenticación. Citrix Analytics for Security prepara un archivo de configuración necesario para que configures el complemento de Citrix Analytics para Splunk.

-

Descarga e instala el complemento de Citrix Analytics para Splunk. Descarga el complemento de Citrix Analytics para Splunk usando Splunkbase o Splunk Cloud para completar el proceso de instalación.

-

Configura el complemento de Citrix Analytics para Splunk. Configura una entrada de datos usando los detalles de configuración proporcionados por Citrix Analytics for Security y configura el complemento de Citrix Analytics para Splunk.

Una vez preparado el archivo de configuración de Citrix Analytics, consulta:

Una vez configurado el complemento de Citrix Analytics para Splunk, consulta:

- Cómo consumir eventos en tu entorno de Splunk

- Cómo configurar la aplicación Citrix Analytics para Splunk

Exportación de datos

-

Ve a Configuración > Exportaciones de datos.

-

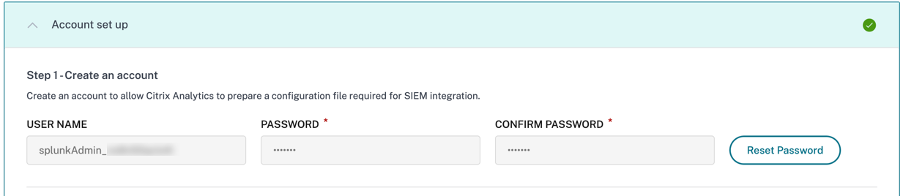

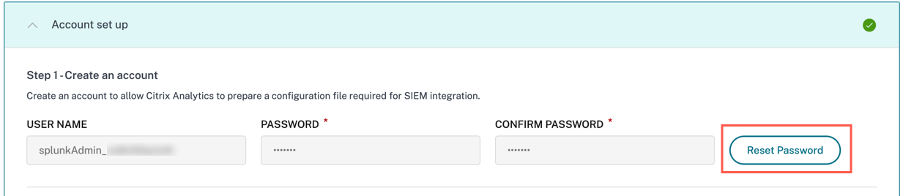

En la sección Configuración de la cuenta, crea una cuenta especificando el nombre de usuario y una contraseña. Esta cuenta se usa para preparar un archivo de configuración, que es necesario para la integración.

-

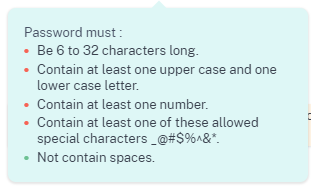

Asegúrate de que la contraseña cumpla las siguientes condiciones:

-

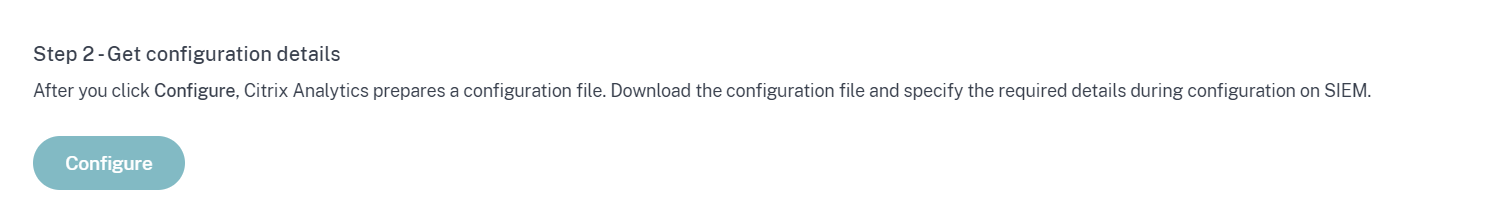

Selecciona Configurar.

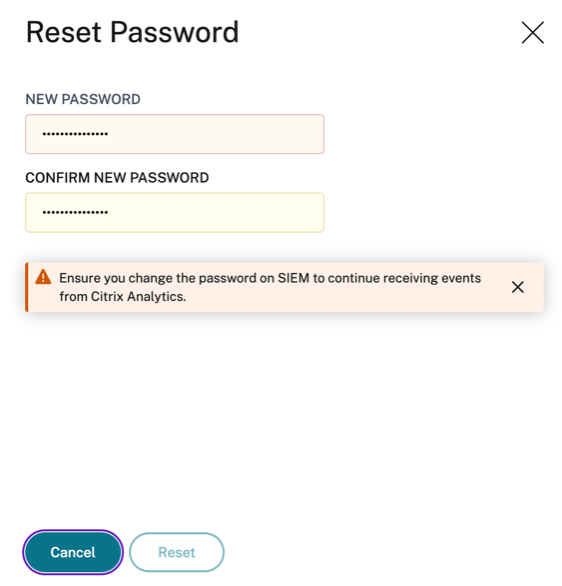

Citrix Analytics for Security prepara los detalles de configuración necesarios para la integración de Splunk.

-

Selecciona Splunk.

-

Copia los detalles de configuración, que incluyen el nombre de usuario, los hosts, el nombre del tema de Kafka y el nombre del grupo.

Necesitas estos detalles para configurar el complemento de Citrix Analytics para Splunk en los pasos siguientes.

IMPORTANTE

Estos detalles son confidenciales y debes almacenarlos en una ubicación segura.

Para generar datos candidatos para la integración de Splunk, activa el procesamiento de datos para al menos un origen de datos o usa la capacidad de generación de eventos de prueba. Esto ayuda a Citrix Analytics for Security a iniciar el proceso de integración de Splunk.

Capacidad de restablecimiento de contraseña

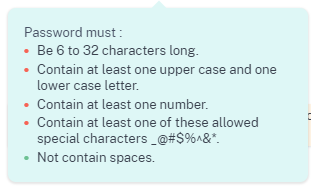

Si quieres restablecer tu contraseña de configuración en Citrix Analytics for Security, sigue estos pasos:

-

En la página Configuración de la cuenta, haz clic en Restablecer contraseña.

-

En la ventana Restablecer contraseña, especifica la contraseña actualizada en los campos NUEVA CONTRASEÑA y CONFIRMAR NUEVA CONTRASEÑA. Sigue las reglas de contraseña que se muestran.

-

Haz clic en Restablecer. Se inicia la preparación del archivo de configuración.

Nota

Después de restablecer la contraseña de configuración, asegúrate de actualizar la nueva contraseña cuando configures la entrada de datos en la página Agregar datos de tu entorno de Splunk. Esto ayuda a Citrix Analytics for Security a seguir transmitiendo datos a Splunk.

Activar o desactivar la transmisión de datos

La transmisión de datos para la exportación de datos de Splunk desde Citrix Analytics está activada de forma predeterminada.

Para dejar de transmitir datos desde Citrix Analytics for Security:

-

Ve a Configuración > Exportaciones de datos.

-

Desactiva el botón de alternancia para deshabilitar la transmisión de datos.

Para volver a activar la transmisión de datos, activa el botón de alternancia.

Complemento de Citrix Analytics para Splunk

Puedes elegir instalar la aplicación de complemento en cualquiera de las siguientes plataformas:

Complemento de Citrix Analytics para Splunk (local/Enterprise)

Versiones compatibles

Citrix Analytics for Security es compatible con la integración de Splunk en los siguientes sistemas operativos:

- CentOS Linux 7 y posteriores

- Debian GNU/Linux 10.0 y posteriores

- Red Hat Enterprise Linux Server 7.0 y posteriores

- Ubuntu 18.04 LTS y posteriores

Nota

Citrix recomienda usar la versión más reciente de los sistemas operativos anteriores o las versiones que aún cuentan con soporte de los proveedores respectivos.

Para los sistemas operativos con kernel de Linux (64 bits), usa una versión del kernel compatible con Splunk. Para obtener más información, consulta la documentación de Splunk.

Puedes configurar nuestra integración de Splunk en la siguiente versión de Splunk: Splunk 8.1 (64 bits) y posteriores.

Requisitos previos

-

El complemento de Citrix Analytics para Splunk se conecta a los siguientes puntos finales en Citrix Analytics for Security. Asegúrate de que los puntos finales estén en la lista de permitidos de tu red.

Punto final Región de Estados Unidos Región de la Unión Europea Región de Asia Pacífico Sur Agentes de Kafka casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Nota

Intenta usar los nombres de los puntos finales, no las direcciones IP. Las direcciones IP públicas de los puntos finales pueden cambiar.

Descarga e instala el complemento de Citrix Analytics para Splunk

Puedes elegir instalar el complemento usando Instalar aplicación desde archivo o desde el entorno de Splunk.

Instalar aplicación desde archivo

-

Ve a Splunkbase.

-

Descarga el archivo del complemento de Citrix Analytics para Splunk.

-

En la página de inicio de Splunk Web, haz clic en el icono de engranaje junto a Aplicaciones.

-

Haz clic en Instalar aplicación desde archivo.

-

Localiza el archivo descargado y haz clic en Cargar.

Notas

-

Si tienes una versión anterior del complemento, selecciona Actualizar aplicación para sobrescribirla.

-

Si estás actualizando el complemento de Citrix Analytics para Splunk desde una versión anterior a la 2.0.0, debes eliminar los siguientes archivos y carpetas ubicados dentro de la carpeta /bin de la carpeta de instalación del complemento y reiniciar tu entorno de Splunk Forwarder o Splunk Standalone:

cd $SPLUNK_HOME$/etc/apps/TA_CTXS_AS/binrm -rf splunklibrm -rf macrm -rf linux_x64rm CARoot.pemrm certificate.pem

-

-

Verifica que la aplicación aparezca en la lista de Aplicaciones.

Instalar aplicación desde Splunk

-

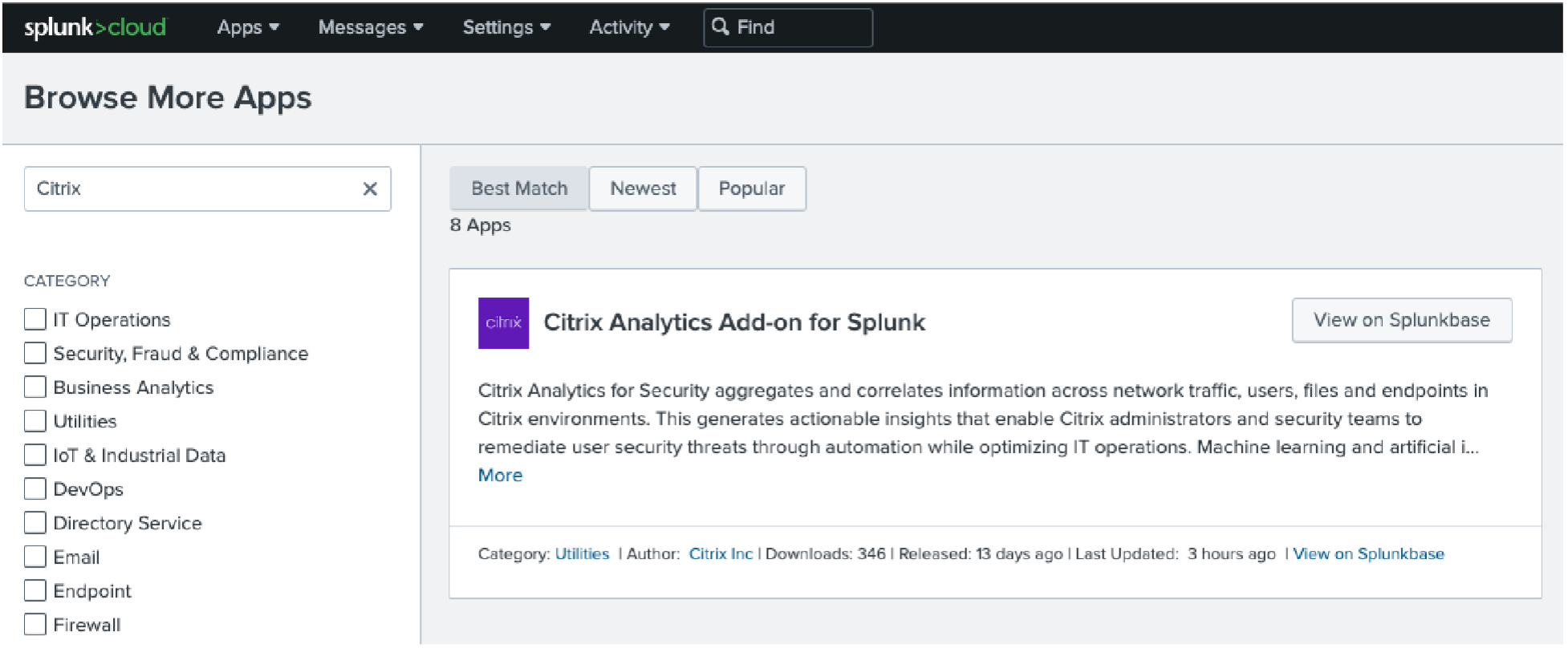

Desde la página de inicio de Splunk Web, haz clic en +Buscar más aplicaciones.

-

En la página Buscar más aplicaciones, busca complemento de Citrix Analytics para Splunk.

-

Haz clic en Instalar junto a la aplicación.

-

Verifica que la aplicación aparezca en la lista de Aplicaciones.

Configurar el complemento de Citrix Analytics para Splunk

Configura el complemento de Citrix Analytics para Splunk usando los detalles de configuración proporcionados por Citrix Analytics for Security. Una vez que el complemento se haya configurado correctamente, Splunk comenzará a consumir eventos de Citrix Analytics for Security.

-

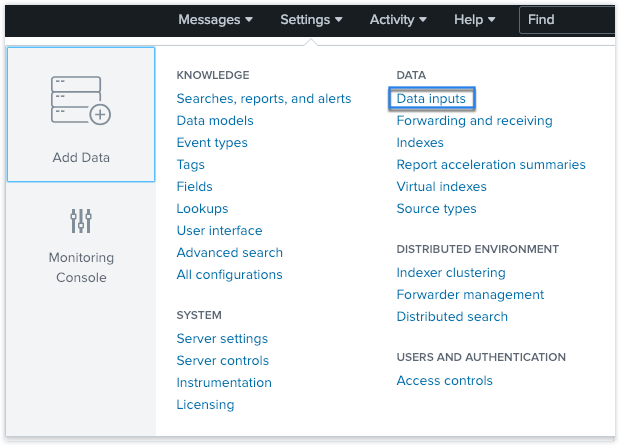

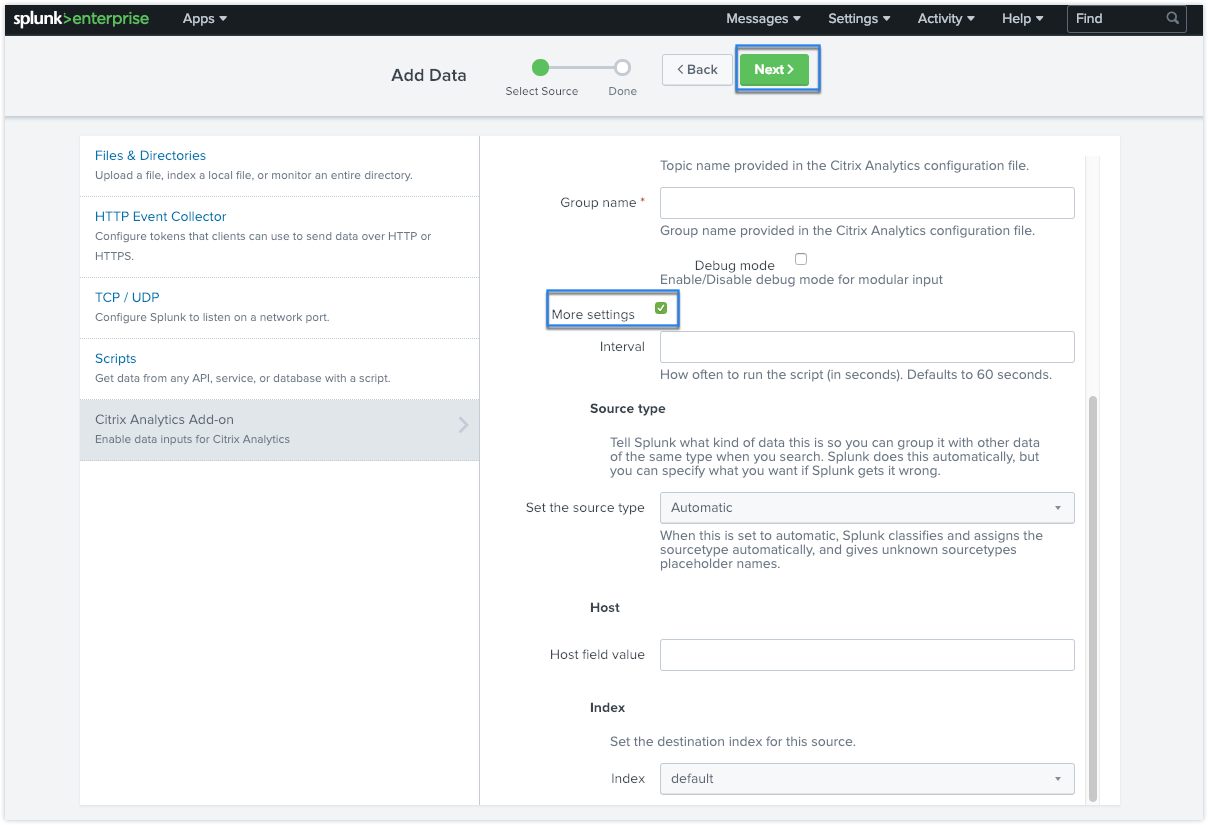

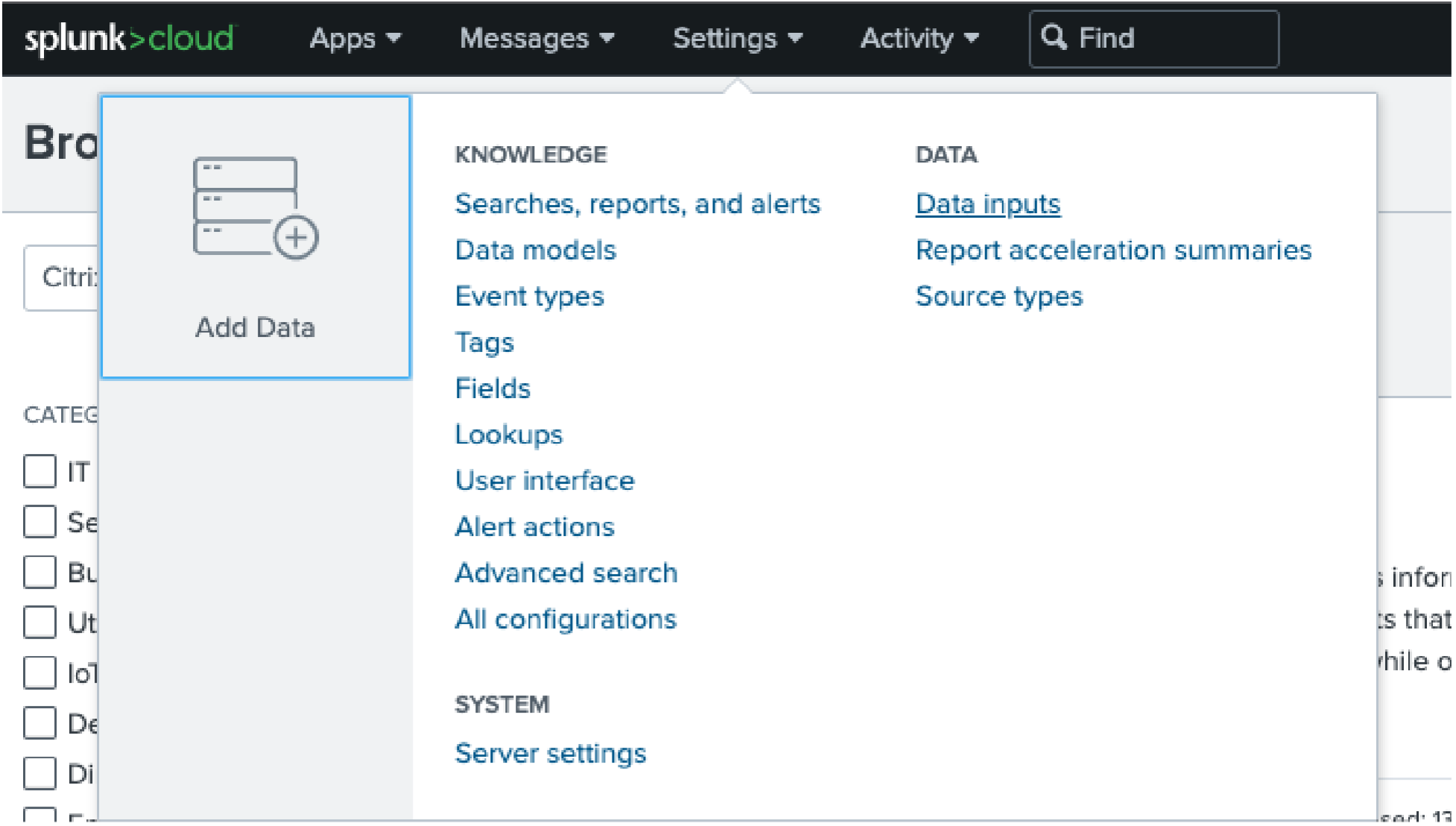

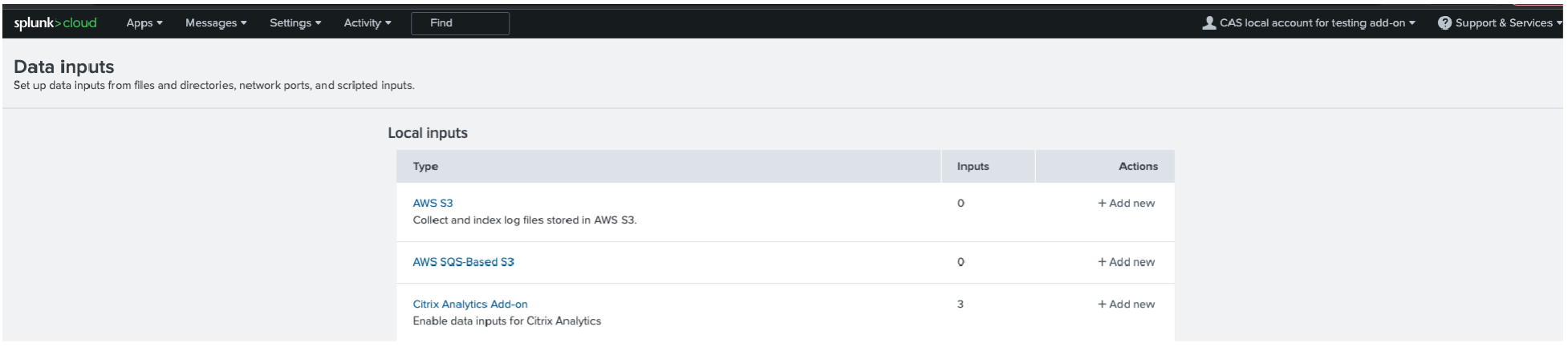

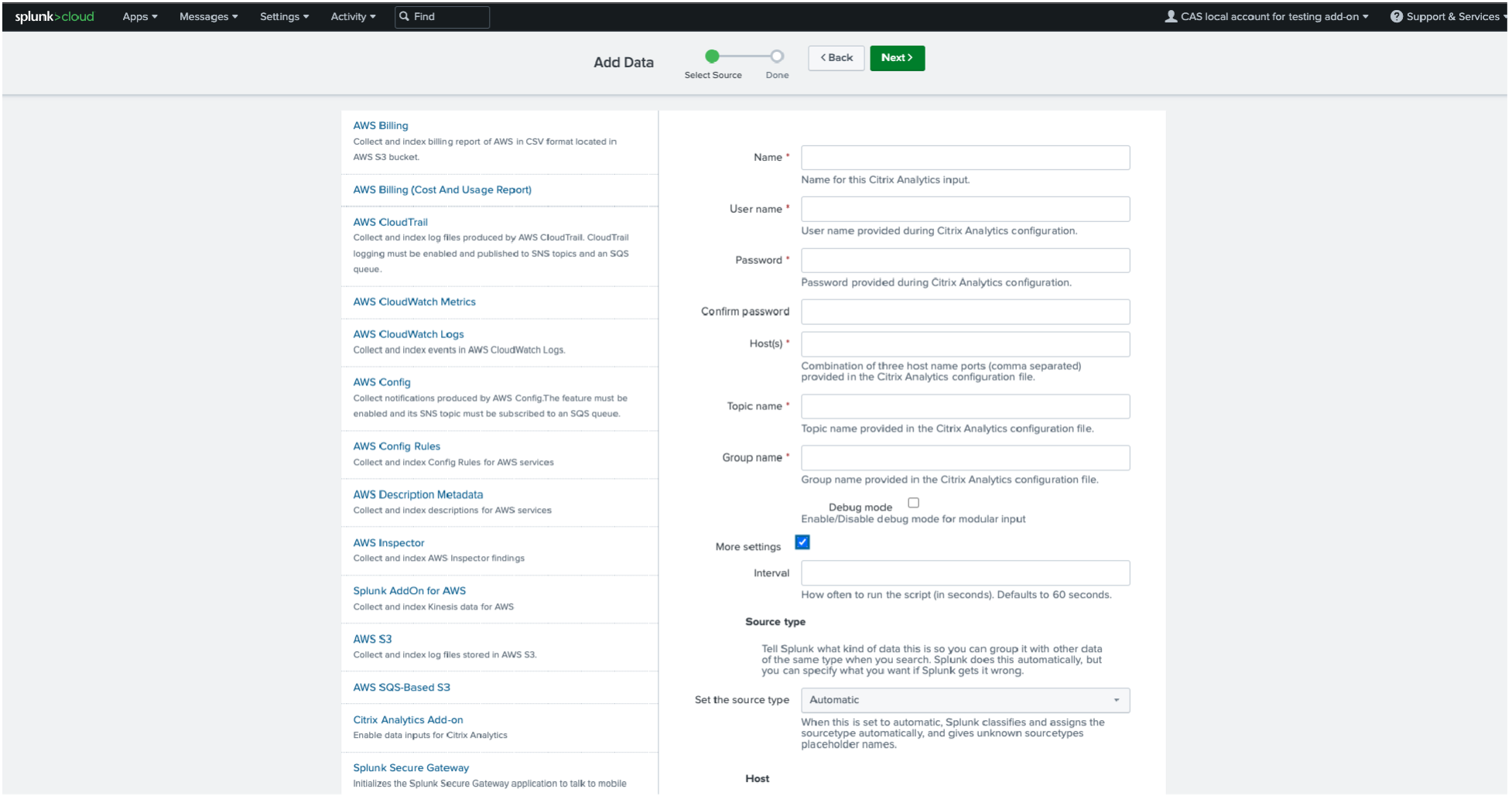

En la página de inicio de Splunk, ve a Configuración > Entradas de datos.

-

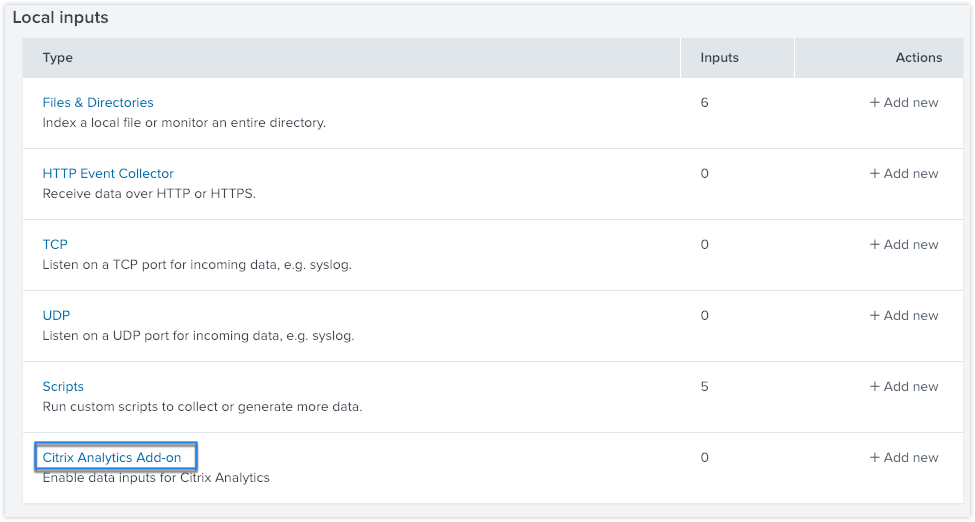

En la sección Entradas locales, haz clic en Complemento de Citrix Analytics.

-

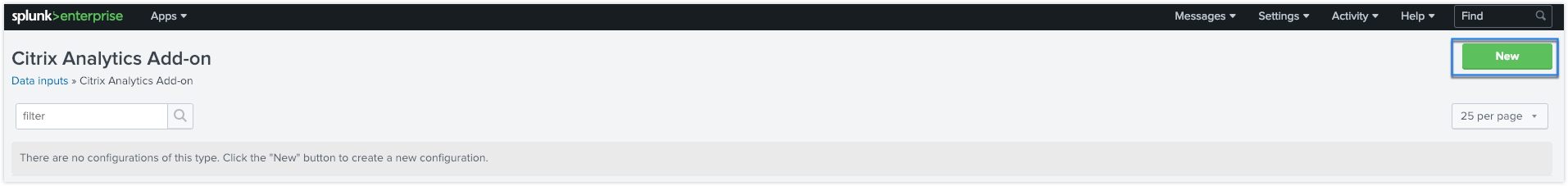

Haz clic en Nuevo.

-

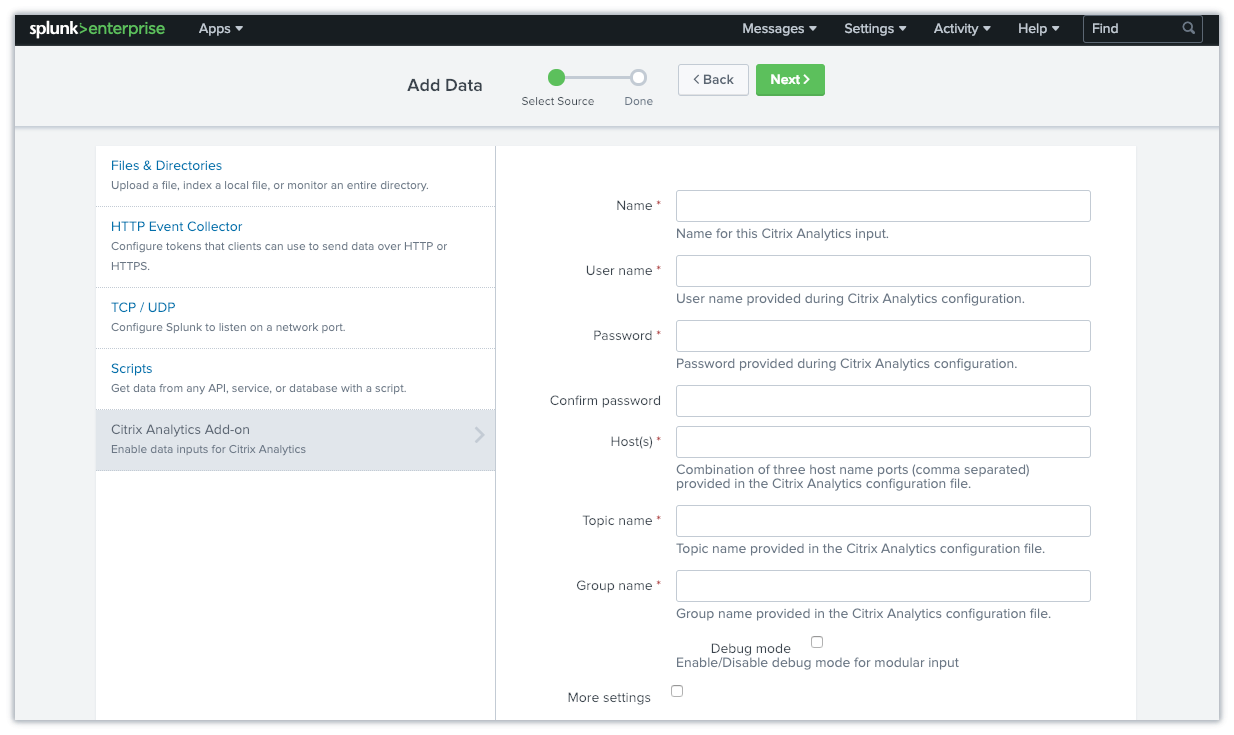

En la página Agregar datos, introduce los detalles proporcionados en el archivo de configuración de Citrix Analytics.

-

Para personalizar tu configuración predeterminada, haz clic en Más configuraciones y configura la entrada de datos. Puedes definir tu propio índice de Splunk, nombre de host y tipo de origen.

-

Haz clic en Siguiente. Tu entrada de datos de Citrix Analytics se crea y el complemento de Citrix Analytics para Splunk se configura correctamente.

Complemento de Citrix Analytics para Splunk (Cloud)

Puedes configurar nuestra integración de Splunk en la siguiente versión de Splunk: Splunk 8.1 y posteriores.

Requisitos previos

El complemento de Citrix Analytics para Splunk se conecta a las siguientes IP y puertos de salida para conectarse a Citrix Analytics for Security. Asegúrate de que las siguientes IP y puertos de salida (según tu región de Citrix Cloud™) estén en la lista de permitidos de tu red. Para configurar estas IP y puertos de salida, consulta la sección Agregar IP y puertos de salida de Citrix Analytics a la lista de permitidos de Splunk Cloud usando el Servicio de configuración de administrador (ACS).

| Región de Estados Unidos | IP | Puerto de salida | Región de la Unión Europea | IP | Puerto de salida | Región de Asia Pacífico Sur | IP | Puerto de salida |

|---|---|---|---|---|---|---|---|---|

| casnb-0 citrix.com | 20.242.21.84 | 9094 | casnb-eu-0 citrix.com | 20.229.150.41 | 9094 | casnb-aps-0 citrix.com | 20.211.0.214 | 9094 |

| casnb-1.citrix.com | 20.98.232.61 | 9094 | casnb-eu-1.citrix.com | 20.107.97.59 | 9094 | casnb-aps-1 citrix.com | 20.211.38.102 | 9094 |

| casnb-2.citrix.com | 20.242.21.108 | 9094 | casnb-eu-2.citrix.com | 51.124.223.162 | 9094 | casnb-aps-2 citrix.com | 20.211.36.180 | 9094 |

| casnb-3.citrix.com | 20.242.57.140 | 9094 |

Nota

Estas IP están sujetas a rotación. Asegúrate de mantener tu lista de permitidos de IP actualizada con las IP más recientes, como se muestra arriba.

Agregar IP y puertos de salida de Citrix Analytics a la lista de permitidos de Splunk Cloud usando el Servicio de configuración de administrador (ACS)

- Según tu región de Citrix Cloud, identifica las IP que deben agregarse a la lista de permitidos.

- Habilita el Servicio de configuración de administrador (ACS) en la plataforma Splunk Cloud.

- Crea un token para la lista de permitidos usando una cuenta local con privilegios de administrador.

- Ejecuta comandos cURL GET y POST para agregar subredes a la lista de permitidos en los puertos respectivos y valida si se agregaron correctamente.

- Ejecuta comandos cURL GET y POST para agregar puertos de salida a la lista de permitidos y valida si se agregaron correctamente.

Descarga e instala el complemento de Citrix Analytics para Splunk

-

Ve a Aplicaciones > Buscar más aplicaciones > Buscar complemento de Citrix Analytics para Splunk.

- Instala la aplicación.

- Verifica que la aplicación aparezca en la lista de Aplicaciones.

Configurar el complemento de Citrix Analytics para Splunk

-

Ve a Configuración > Entradas de datos > Complemento de Citrix Analytics.

-

Agrega la entrada: Integración de Splunk Citrix Analytics for Security. Haz clic en Agregar nuevo.

-

Configura la entrada de datos introduciendo los detalles configurados en la página Exportaciones de datos de Citrix Analytics.

-

Verifica si tu entrada de datos se ha agregado correctamente.

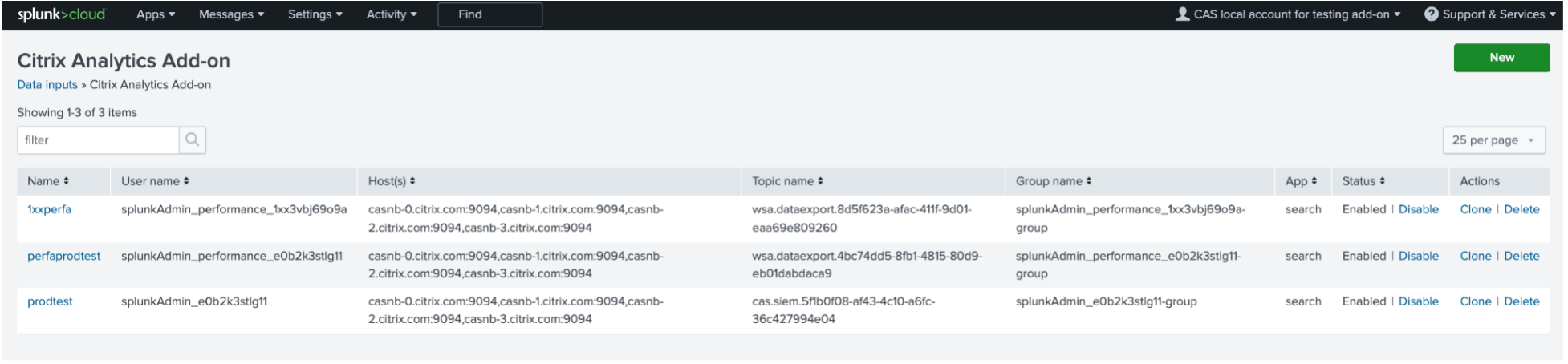

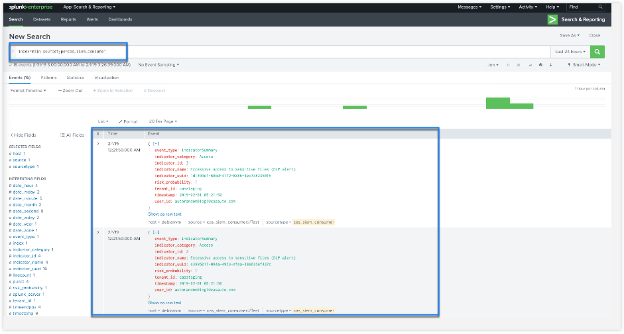

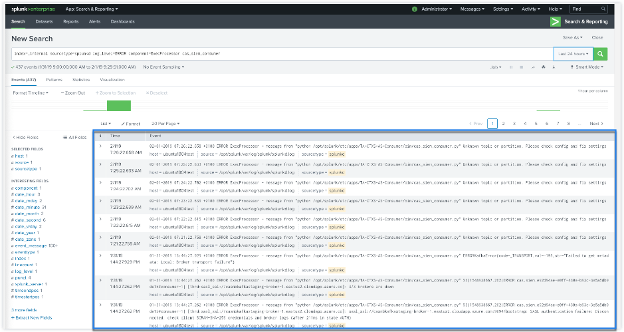

Cómo consumir eventos en tu entorno de Splunk

Una vez que configures el complemento, Splunk comenzará a recuperar la inteligencia de riesgo de Citrix Analytics for Security. Puedes empezar a buscar los eventos de tu organización en el nodo de búsqueda de Splunk basándote en la entrada de datos configurada.

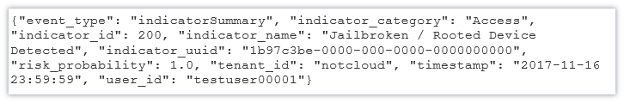

Los resultados de la búsqueda se muestran en el siguiente formato:

Un resultado de ejemplo:

Para buscar y depurar problemas con el complemento, usa la siguiente consulta de búsqueda:

Los resultados se muestran en el siguiente formato:

Para obtener más información sobre el formato de datos, consulta Formato de datos de Citrix Analytics para SIEM.

Solucionar problemas del complemento de Citrix Analytics para Splunk

Si no ves ningún dato en tus paneles de Splunk o encuentras problemas al configurar el complemento de Citrix Analytics para Splunk, realiza los pasos de depuración para solucionar el problema. Para obtener más información, consulta Problemas de configuración con el complemento de Citrix Analytics para Splunk.

Nota

Contacta con CAS-PM-Ext@cloud.com para solicitar asistencia para la integración de Splunk, la exportación de datos a Splunk o para enviar comentarios.

Aplicación Citrix Analytics para Splunk

Nota

Esta aplicación está en vista previa.

La aplicación Citrix Analytics para Splunk permite a los administradores de Splunk Enterprise ver los datos de usuario recopilados de Citrix Analytics for Security en forma de paneles informativos y accionables en Splunk. Usando estos paneles, obtienes una vista detallada del comportamiento de riesgo de los usuarios en tu organización y puedes tomar medidas oportunas para mitigar cualquier amenaza interna. También puedes correlacionar los datos recopilados de Citrix Analytics for Security con otros orígenes de datos configurados en tu Splunk. Esta correlación te proporciona visibilidad de las actividades de riesgo de los usuarios desde múltiples orígenes y te permite tomar medidas para proteger tu entorno de TI.

Versión de Splunk compatible

La aplicación Citrix Analytics para Splunk se ejecuta en las siguientes versiones de Splunk:

-

Splunk 9.0 de 64 bits

-

Splunk 8.2 de 64 bits

-

Splunk 8.1 de 64 bits

Requisitos previos para la aplicación Citrix Analytics para Splunk

-

Instala el complemento de Citrix Analytics para Splunk.

-

Asegúrate de que se cumplan los requisitos previos mencionados para el complemento de Citrix Analytics para Splunk.

-

Asegúrate de que los datos fluyan de Citrix Analytics for Security a Splunk.

Instalación y configuración

¿Dónde instalar la aplicación?

Nodo de búsqueda de Splunk

¿Cómo instalar y configurar la aplicación?

Puedes instalar la aplicación Citrix Analytics para Splunk descargándola desde Splunkbase o instalándola desde Splunk.

Instalar aplicación desde archivo

-

Ve a Splunkbase.

-

Descarga el archivo de la aplicación Citrix Analytics para Splunk.

-

En la página de inicio de Splunk Web, haz clic en el icono de engranaje junto a Aplicaciones.

-

Haz clic en Instalar aplicación desde archivo.

-

Localiza el archivo descargado y haz clic en Cargar.

Nota

Si tienes una versión anterior de la aplicación, selecciona Actualizar aplicación para sobrescribirla.

-

Verifica que la aplicación aparezca en la lista de Aplicaciones.

Instalar aplicación desde Splunk

-

Desde la página de inicio de Splunk Web, haz clic en +Buscar más aplicaciones.

-

En la página Buscar más aplicaciones, busca Aplicación Citrix Analytics para Splunk.

-

Haz clic en Instalar junto a la aplicación.

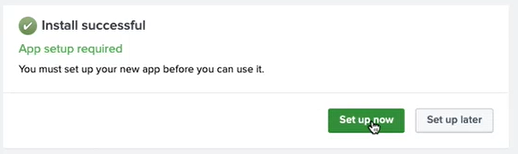

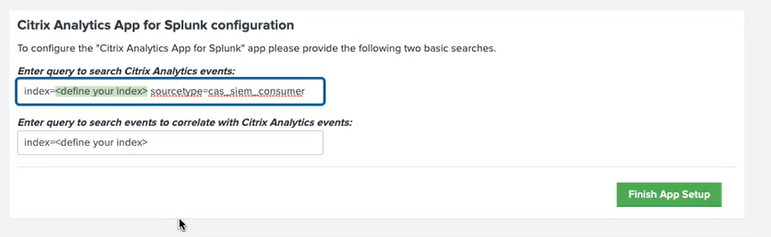

Configurar tu índice y tipo de origen para correlacionar datos

-

Después de instalar la aplicación, haz clic en Configurar ahora.

-

Introduce las siguientes consultas:

-

Índice y tipo de origen donde se almacenan los datos de Citrix Analytics for Security.

Nota

Estos valores de consulta deben ser los mismos que los especificados en el complemento de Citrix Analytics para Splunk. Para obtener más información, consulta Configurar el complemento de Citrix Analytics para Splunk.

-

Índice desde el que quieres correlacionar tus datos con Citrix Analytics for Security.

-

-

Haz clic en Finalizar configuración de la aplicación para completar la configuración.

Una vez que hayas configurado y configurado la aplicación Citrix Analytics para Splunk, usa los paneles de Citrix Analytics para ver los eventos de usuario en tu Splunk.

Para obtener más información sobre la integración de Splunk, consulta los siguientes enlaces:

En este artículo

- Integra Citrix Analytics for Security™ con Splunk

- Activar o desactivar la transmisión de datos

- Complemento de Citrix Analytics para Splunk

- Complemento de Citrix Analytics para Splunk (local/Enterprise)

- Complemento de Citrix Analytics para Splunk (Cloud)

- Solucionar problemas del complemento de Citrix Analytics para Splunk

- Aplicación Citrix Analytics para Splunk