Authentification unique pour l’application Citrix Workspace utilisant Microsoft Azure comme fournisseur d’identité

Vous pouvez configurer l’authentification unique (SSO) SAML (Security Assertion Markup Language) pour les appareils ChromeOS. Utilisez Microsoft Entra ID (anciennement Azure Active Directory) comme fournisseur d’identité SAML et Google Admin comme fournisseur de services.

Vous ne pouvez configurer cette fonctionnalité que pour les utilisateurs gérés. Nous avons ajouté à l’annuaire Active Directory (AD) local des machines virtuelles Citrix créées sur Azure, comme cas d’utilisation. Si vous possédez des machines virtuelles locales basées sur AD sur Azure et que les utilisateurs utilisent Microsoft Entra ID, suivez cet article.

Prérequis

Les prérequis suivants nécessitent des privilèges d’administrateur :

-

Active Directory (AD)

Installez et configurez un contrôleur de domaine actif dans votre configuration. Pour plus d’informations, consultez la section Installation d’AD DS à l’aide du Gestionnaire de serveur. Pour installer Active Directory Domain Services à l’aide du Gestionnaire de serveur, suivez les étapes 1 à 19.

-

Autorité de certification (CA)

Installez la CA. Pour plus d’informations, consultez la section Installer l’autorité de certification.

Une autorité de certification peut être installée et configurée sur l’une des machines suivantes :

- une nouvelle machine dédiée

- une machine CA existante

- une installation de ce composant d’autorité de certification sur Citrix Cloud Connector

- la machine Active Directory

-

Citrix Cloud et Citrix Cloud Connector

Si vous utilisez Citrix Cloud pour la première fois, définissez un emplacement de ressources et configurez les connecteurs. Il est recommandé de déployer au moins deux Cloud Connector dans les environnements de production. Pour plus d’informations sur l’installation de Citrix Cloud Connector, consultez Installation de Cloud Connector.

-

Compte administrateur global sur le portail Azure

Vous devez être un administrateur global de Microsoft Entra ID. Ce privilège vous permet de configurer Citrix Cloud pour utiliser Entra ID en tant que fournisseur d’identité. Pour plus d’informations sur les autorisations demandées par Citrix Cloud lors de la connexion et de l’utilisation d’Entra ID, consultez la section Autorisations Azure Active Directory pour Citrix Cloud.

-

Service d’authentification fédérée (facultatif).

Pour plus d’informations, consultez Activer l’authentification unique pour les espaces de travail avec Service d’authentification fédérée de Citrix.

-

Compte administrateur global sur la console d’administration Google

-

Application Citrix Workspace

Prise en main

Pour commencer, procédez comme suit :

-

Joignez toutes les machines au domaine avant de configurer les logiciels installés ou les rôles qui s’y trouvent.

-

Installez le logiciel Citrix Cloud Connector sur la machine correspondante, mais ne configurez rien pour l’instant.

-

Installez le FAS Citrix sur la machine correspondante, mais ne configurez rien pour l’instant.

Comment configurer Citrix Cloud pour utiliser Azure AD en tant que fournisseur d’identité

Remarque

Assurez-vous que vous remplissez tous les prérequis.

-

Pour connecter Entra ID à Citrix Cloud, consultez la section Connecter Azure Active Directory à Citrix Cloud.

-

Pour ajouter des administrateurs à Citrix Cloud à partir d’Entra ID, consultez la section Ajouter des administrateurs à Citrix Cloud depuis Azure AD.

-

Pour vous connecter à Citrix Cloud à l’aide d’Entra ID, consultez la section Se connecter à Citrix Cloud à l’aide d’Azure AD.

-

Pour activer les fonctionnalités avancées d’Entra ID, consultez la section Activer les fonctionnalités avancées d’Azure AD.

-

Pour vous reconnecter à Entra ID pour l’application mise à jour, consultez la section Se reconnecter à Azure AD pour l’application mise à jour.

-

Pour vous reconnecter à Entra ID, consultez la section Se reconnecter à Azure AD pour l’application mise à jour.

-

Pour synchroniser des comptes avec Entra ID Connect, consultez la section Synchroniser des comptes.

Il est recommandé de synchroniser vos comptes AD locaux avec Entra ID.

Remarque

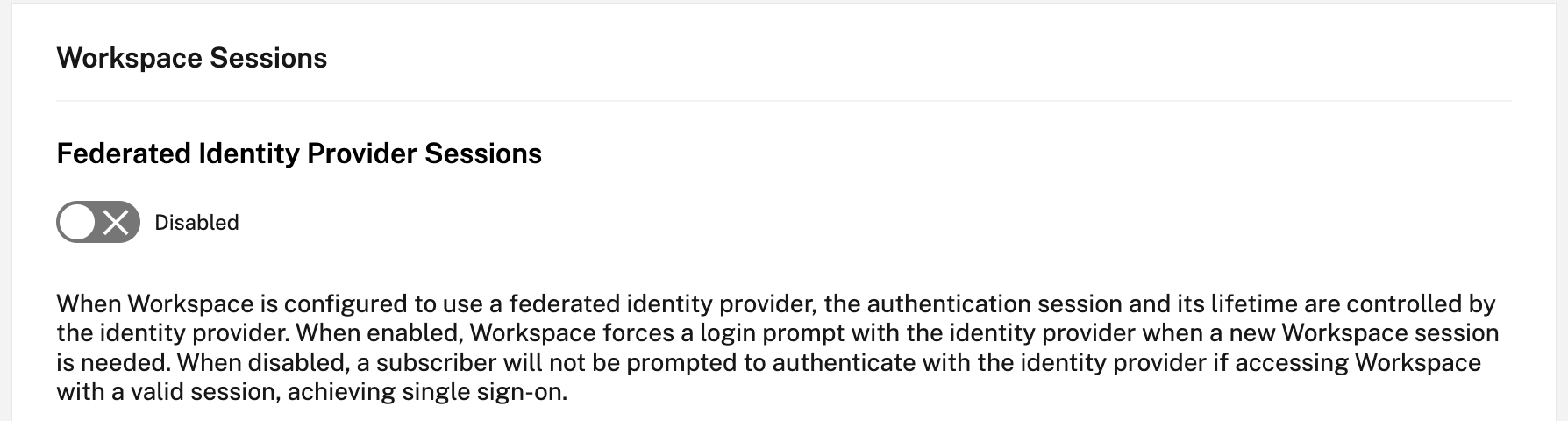

Désactivez l’invite de connexion pour les sessions Fournisseur d’identité fédéré dans la configuration de Citrix Workspace.

Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS sur le portail Azure

Après avoir configuré le provisioning de l’authentification unique (SSO) entre un locataire Microsoft Entra ID et Google pour ChromeOS, les utilisateurs peuvent se connecter à une page d’authentification Azure plutôt qu’à l’écran de connexion Google sur leurs appareils ChromeOS.

Pour plus d’informations, consultez :

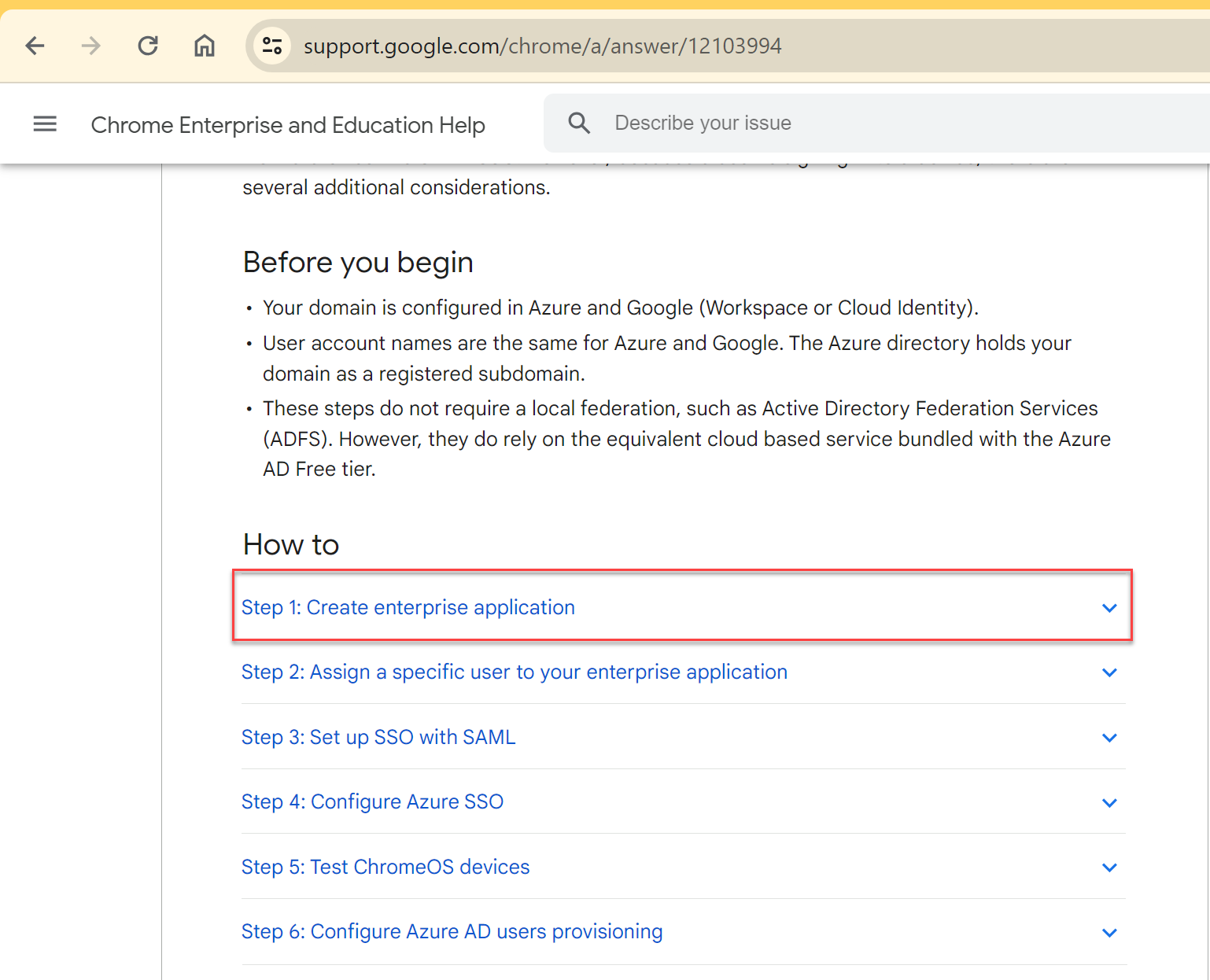

- L’article de Google Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS.

et

- Le didacticiel Microsoft Intégration de l’authentification unique Microsoft Entra avec Google Cloud/le connecteur G Suite par Microsoft.

Pour configurer l’authentification unique sur le portail Azure :

- Créez une application d’entreprise sur le portail Microsoft Entra ID. Pour plus d’informations, consultez l’étape 1 de l’article de Google Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS.

-

Attribuez un ou plusieurs utilisateurs à l’application d’entreprise que vous avez créée à l’étape 1. Pour plus d’informations, consultez l’étape 2 de l’article de Google Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS.

-

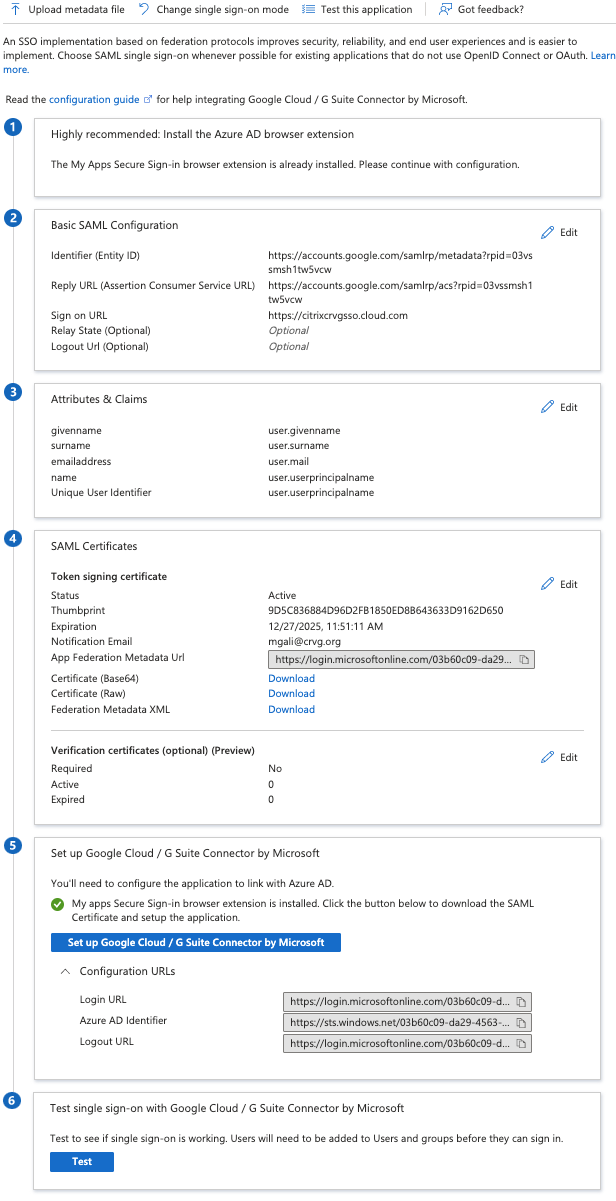

Configurez l’authentification unique avec SAML. Pour plus d’informations, consultez l’étape 3 de l’article de Google Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS.

Remarque

Il est recommandé de modifier la configuration SAML de base après avoir créé la stratégie SAML dans la stratégie d’administration Google.

Une fois que vous avez configuré des URL sur le portail Azure pour l’authentification unique basée sur SAML, l’application s’affiche comme suit.

Point de contrôle de validation

Lorsque vous saisissez l’URL du magasin, la page de connexion du fournisseur d’identité Azure doit apparaître. En cas d’échec, consultez à nouveau les étapes Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS sur le portail Azure.

Configurer le profil d’authentification unique SAML avec la console d’administration Google

- Ajoutez le domaine et les utilisateurs et créez une unité d’organisation. Pour plus d’informations, consultez le guide complet des unités d’organisation de Google.

- Créez le profil d’authentification unique SAML avec Microsoft Entra ID comme fournisseur d’identité. Pour plus d’informations, consultez la section Configurer l’authentification unique SAML pour les utilisateurs d’Azure AD.

Point de contrôle de validation

À l’aide du Chromebook, vous devez pouvoir vous connecter à l’application Citrix Workspace en utilisant les informations d’identification Azure. Lorsque vous saisissez l’URL du magasin dans le navigateur, vous devez pouvoir vous connecter.

Configurer l’authentification unique pour l’application Citrix Workspace pour ChromeOS à l’aide de l’extension d’authentification unique SAML pour Chrome

Pour configurer l’authentification unique à l’aide de l’extension SAML, procédez comme suit :

-

Installez et configurez le SSO SAML pour l’extension d’application Chrome sur les appareils Chrome.

Pour installer l’extension, cliquez sur Authentification unique SAML pour applications Chrome.

-

Cette extension récupère les cookies SAML depuis le navigateur et les communique à l’application Citrix Workspace pour ChromeOS.

-

Configurez l’extension avec la stratégie suivante pour permettre à l’application Citrix Workspace d’obtenir les cookies SAML. Les données JSON sont les suivantes :

{ "whitelist": { "Value": [ { "appId": "haiffjcadagjlijoggckpgfnoeiflnem", "domain": "login.microsoftonline.com" } ] } } <!--NeedCopy-->

Point de contrôle de validation

Lorsque vous démarrez l’application Citrix Workspace avec le magasin du fournisseur d’identité Azure et l’extension de l’authentification unique, votre connexion à l’application Citrix Workspace doit aboutir.

Déployer un service d’authentification fédérée (FAS) pour obtenir l’authentification unique sur les Virtual Apps and Desktops

Pour obtenir l’authentification unique pour les Virtual Apps and Desktops, vous pouvez déployer un service d’authentification fédérée (FAS).

Remarque

Sans FAS, vous êtes invité à saisir le nom d’utilisateur et le mot de passe Active Directory. Pour plus d’informations, consultez Activer l’authentification unique pour les espaces de travail avec Service d’authentification fédérée de Citrix.

Dans cet article

- Prérequis

- Prise en main

- Comment configurer Citrix Cloud pour utiliser Azure AD en tant que fournisseur d’identité

- Configurer l’authentification unique et le provisioning utilisateur entre Microsoft Azure et ChromeOS sur le portail Azure

- Configurer le profil d’authentification unique SAML avec la console d’administration Google

- Configurer l’authentification unique pour l’application Citrix Workspace pour ChromeOS à l’aide de l’extension d’authentification unique SAML pour Chrome

- Déployer un service d’authentification fédérée (FAS) pour obtenir l’authentification unique sur les Virtual Apps and Desktops