ワークスペース認証でAzure AD IDとAD IDを使用するSAML

この記事では、Active Directory(AD)IDを使用するSAMLをワークスペース認証用に構成する方法について説明します。 Citrix Cloud、およびCitrix WorkspaceまたはCitrix Cloudに対するSAML認証のデフォルトの動作は、SAMLプロバイダーの使用にかかわらず、ADユーザーIDに対してアサートすることです。 この記事で説明されている構成では、Azure AD Connectを使用してAD IDをAzure ADにインポートする必要があります。

-priority

Workspaceのエンドユーザーにとって適切なSAMLフローを決定することは、サインインプロセスとリソースの表示に直接影響するため、非常に重要です。 選択したIDによって、Workspaceのエンドユーザーがアクセスできるリソースの種類が変わります。 AAD IDを使用したWorkspaceへの認証のためのSAMLプロバイダーとして、Azure ADを利用する手順を説明する関連記事があります。 詳しい手順については、「ワークスペース認証でAzure AD IDとAAD IDを使用したSAML」を参照してください。 通常、Workspaceのエンドユーザーは、ADドメインに参加しているVDAによって提供されるアプリやデスクトップを開く必要があります。 組織に最適なSAMLフローを決定する前に、両方の記事で概説されている使用例を慎重に確認することが重要です。 どちらを使用するか不明な場合は、最も一般的なDaaSシナリオに沿ったAD SAMLフローを使用し、記事の手順に従うことをお勧めします。

機能範囲

この記事は、Citrix Cloudの機能とAzureの機能を次のように組み合わせて使用するユーザーに適用できます:

- ワークスペース認証でAD IDを使用するSAML

- Citrix Cloud管理者ログインでAD IDを使用するSAML

- ADドメインに参加しているVDAを使用して公開されたリソースのCitrix DaaSおよびHDXリソース列挙

- ADドメインに参加しているVDAリソースの列挙

AD IDとAzure AD IDのどちらが最適か

管理対象のワークスペースユーザーにSAML ADまたはSAML Azure AD IDのどちらで認証させるかを判断するには、次のようにします:

- Citrix Workspaceでユーザーが利用できるようにするリソースの組み合わせを決定します。

-

次の表を使用して、リソースの種類ごとにどの種類のユーザー ID が適切かを判断します。

リソースの種類(VDA) Citrix WorkspaceにサインインするときのユーザーID Azure ADを使用したSAML IDが必要ですか? FASはVDAにシングルサインオン(SSO)を提供しますか? ADに参加済み AD、ADからインポートされたAzure AD(SIDを含む) いいえ。 デフォルトのSAMLを使用します。 はい

カスタムAzure AD Enterprise SAMLアプリケーションを構成する

デフォルトでは、ワークスペースへのSAMLサインインの動作は、ADユーザーIDに対してアサートすることです。

- Azure Portalにサインインします。

- Portalのメニューから、[Azure Active Directory]を選択します。

- 左側のペインの[管理]で、[エンタープライズアプリケーション]を選択します。

-

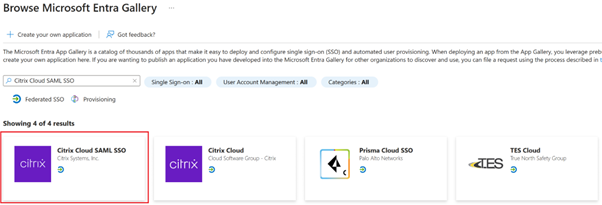

検索ボックスに「

Citrix Cloud SAML SSO」と入力して、Citrix SAMLアプリケーションテンプレートを見つけます。

-

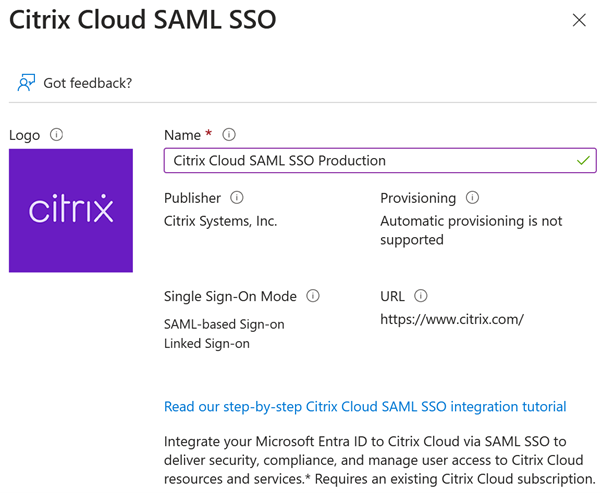

SAMLアプリケーションの適切な名前を入力します。例:

Citrix Cloud SAML SSO Production

- 左側のナビゲーション ペインで [Single sign-on] を選択し、作業ペインで [SAML] をクリックします。

-

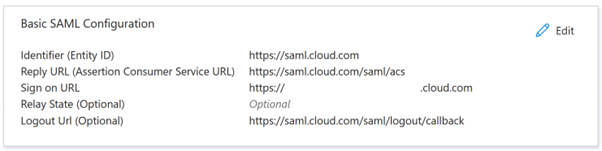

[Basic SAML Configuration] セクションで、[Edit] を選択し、次の設定を構成します:

-

[ Identifier(Entity ID)]セクションで、[Add identifier]を選択し、Citrix Cloudテナントが配置されているリージョンに対応する値を入力します:

- ヨーロッパ、米国、およびアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com」と入力します。 - 日本リージョンの場合は、「

https://saml.citrixcloud.jp」と入力します。 - Citrix Cloud Governmentリージョンの場合は、「

https://saml.cloud.us」と入力します。

- ヨーロッパ、米国、およびアジア太平洋南部の各リージョンの場合は、「

-

[Reply URL (Assertion Consumer Service URL)]セクションで、[Add reply URL]を選択し、Citrix Cloudテナントが存在するリージョンに対応する値を入力します:

- ヨーロッパ、米国、およびアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com/saml/acs」と入力します。 - 日本リージョンの場合は、「

https://saml.citrixcloud.jp/saml/acs」と入力します。 - Citrix Cloud Governmentリージョンの場合は、「

https://saml.cloud.us/saml/acs」と入力します。

- ヨーロッパ、米国、およびアジア太平洋南部の各リージョンの場合は、「

- [Sign on URL] セクションに、Workspace URLを入力します。

-

[ログアウトURL(オプション)]セクションで、Citrix Cloudテナントが存在するリージョンに対応する値を入力します:

- ヨーロッパ、米国、およびアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com/saml/logout/callback」と入力します。 - 日本リージョンの場合は、「

https://saml.citrixcloud.jp/saml/logout/callback」と入力します。 - Citrix Cloud Governmentリージョンの場合は、「

https://saml.cloud.us/saml/logout/callback」と入力します。

- ヨーロッパ、米国、およびアジア太平洋南部の各リージョンの場合は、「

- コマンドバーで、[Save] をクリックします。 [Basic SAML Configuration] セクションが以下のように表示されます:

-

[ Identifier(Entity ID)]セクションで、[Add identifier]を選択し、Citrix Cloudテナントが配置されているリージョンに対応する値を入力します:

-

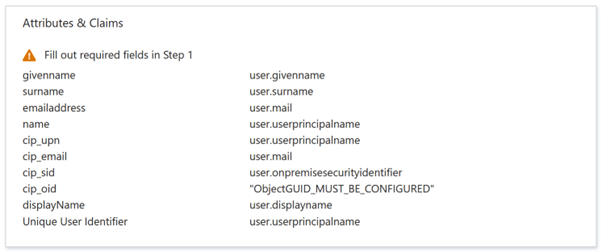

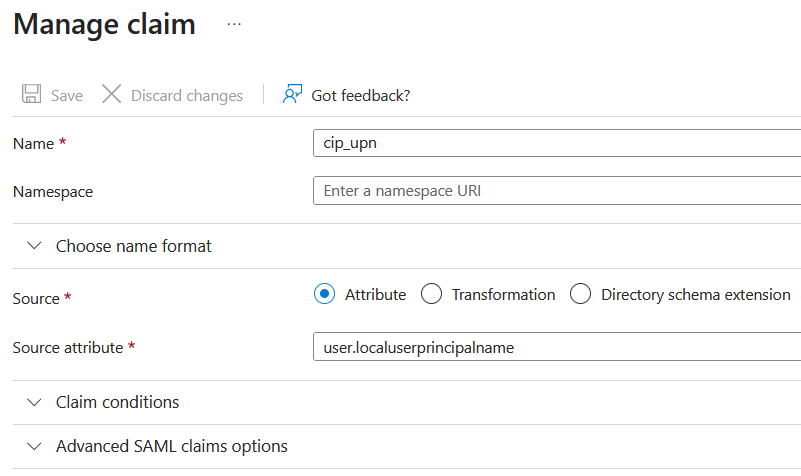

[Attributes & Claims]セクションで、[Edit]をクリックし、次の要求を構成します。 これらの要求は、SAML応答内のSAMLアサーションに表示されます。 SAMLアプリの作成後、次の属性を構成します。

-

Unique User Identifier(Name ID)要求の場合は、デフォルト値を

user.localuserprincipalnameに更新してください。 -

cip_upn要求の場合は、デフォルト値を

user.localuserprincipalnameに更新します。 -

cip_email要求では、デフォルト値の

user.mailのままにします。 -

cip_sid要求では、デフォルト値の

user.onpremisesecurityidentitierのままにします。 -

cip_oid要求では、既存の要求を編集し、Source属性を選択します。 文字列

objectを検索します、user.onpremisesimmutableidを検索します。

-

displayName要求では、デフォルト値の

user.displaynameのままにします。 -

[Additional claims]セクションで、名前空間

http://schemas.xmlsoap.org/ws/2005/05/identity/claimsを持つ要求が残っていれば、省略記号(…)ボタンをクリックし、[削除]をクリックします。 これらの要求は上記のuser属性と重複するため、含める必要はありません。

完了すると、下図のような[Attributes & Claims]セクションが表示されます:

![強調表示された[削除]メニュー](/en-us/citrix-cloud/media/delete-menu-highlighted.png)

-

Unique User Identifier(Name ID)要求の場合は、デフォルト値を

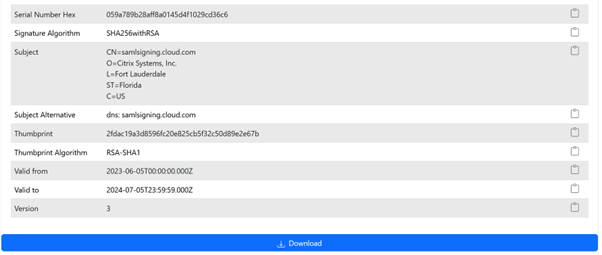

- この サードパーティのオンラインツールを使用して、Citrix Cloud SAML署名証明書のコピーを取得します。

- URLフィールドに

https://saml.cloud.com/saml/metadataを入力し、[読み込み]をクリックします。

![強調表示された[削除]メニュー](/en-us/citrix-cloud/media/metadata_cert_extr.png)

- ページの下までスクロールして、[ダウンロード]をクリックします。

- URLフィールドに

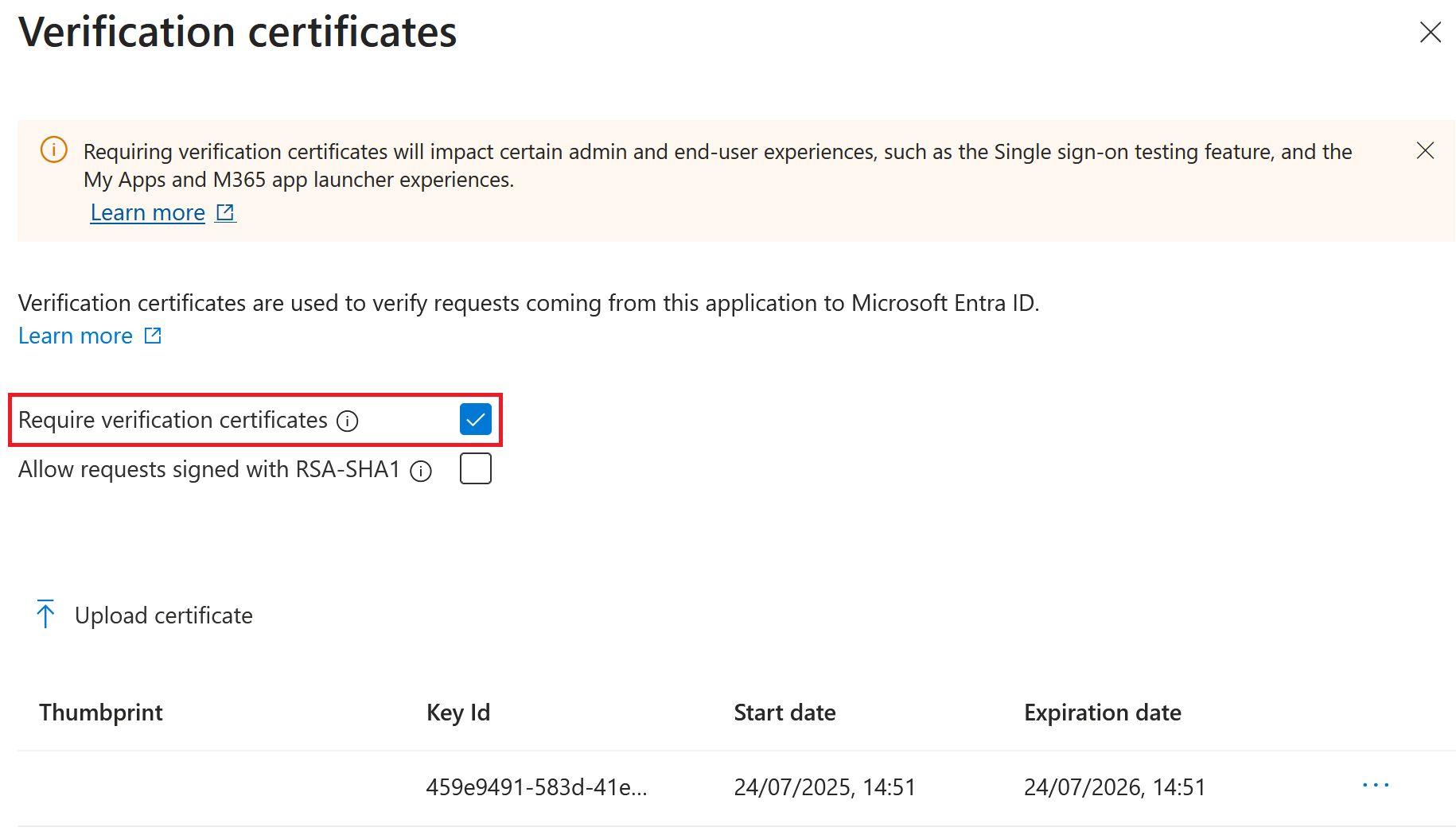

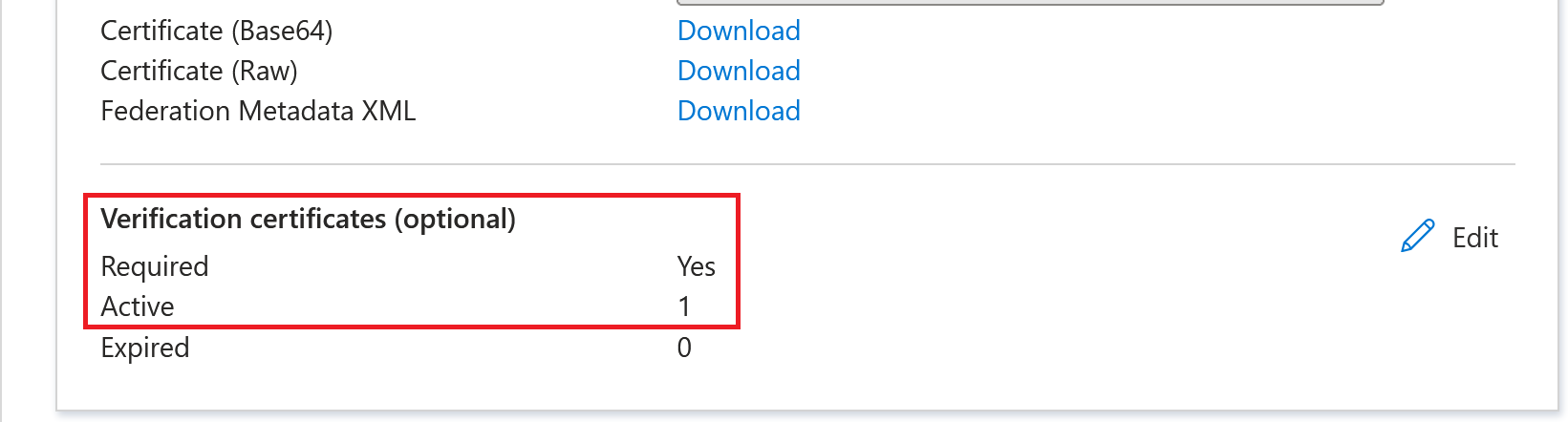

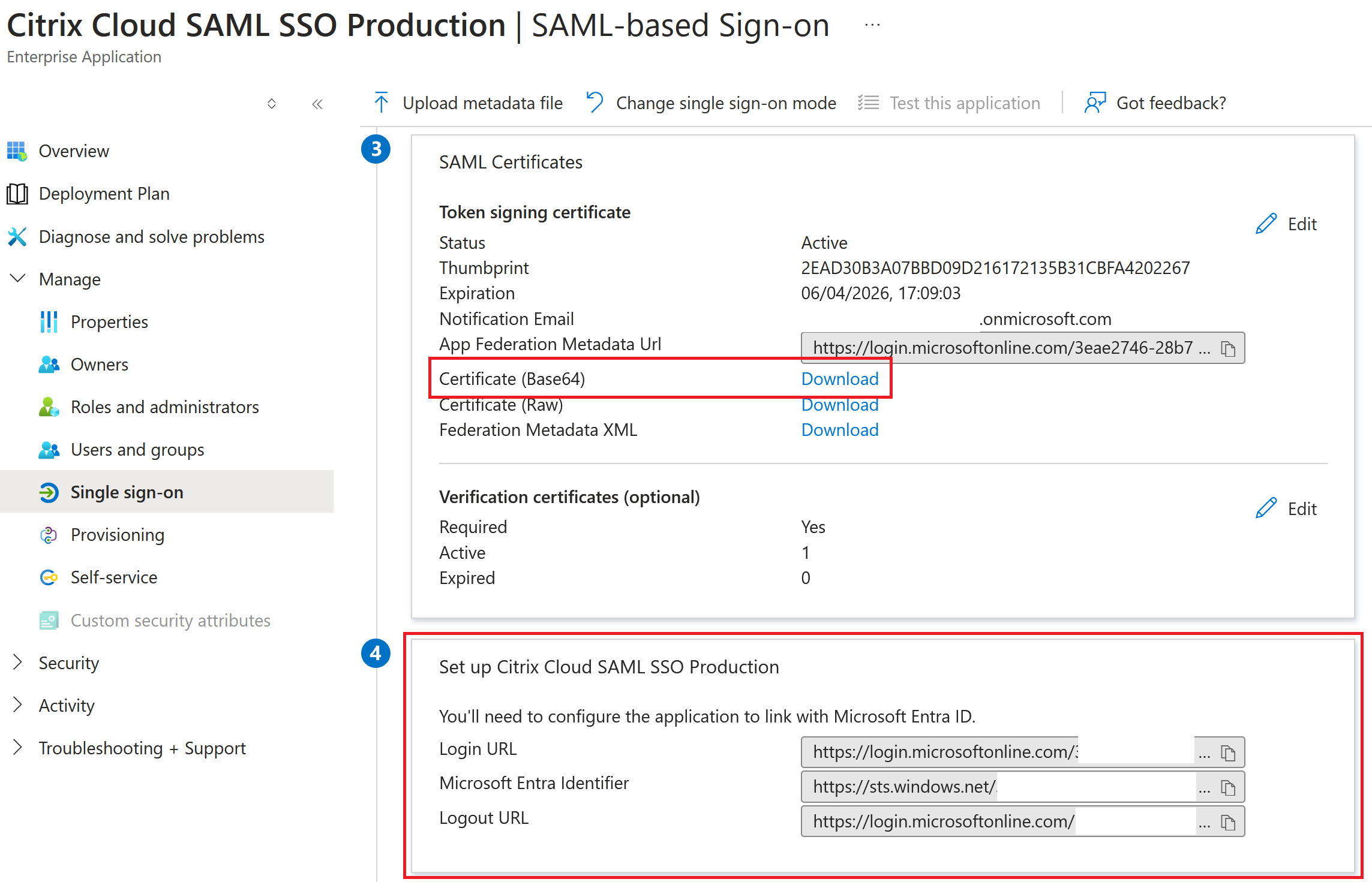

- Azure Active Directory SAMLアプリケーションの署名設定を構成します。

- 手順9で取得した実稼働SAML署名証明書をAzure Active Directory SAMLアプリケーション内にアップロードします.

- [検証証明書が必要] を有効にします。

トラブルシューティング

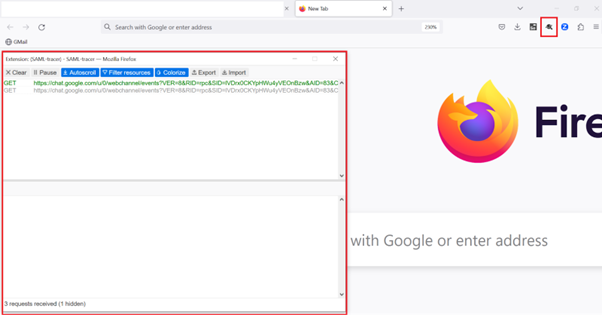

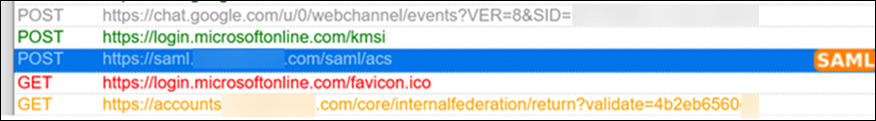

- ブラウザー拡張機能SAML-tracerなどのSAMLネットワークツールを使用して、SAMLアサーションに正しいユーザー属性が含まれているかを確認します。

-

黄色で示されているSAML応答を見つけて、次の例と比較します:

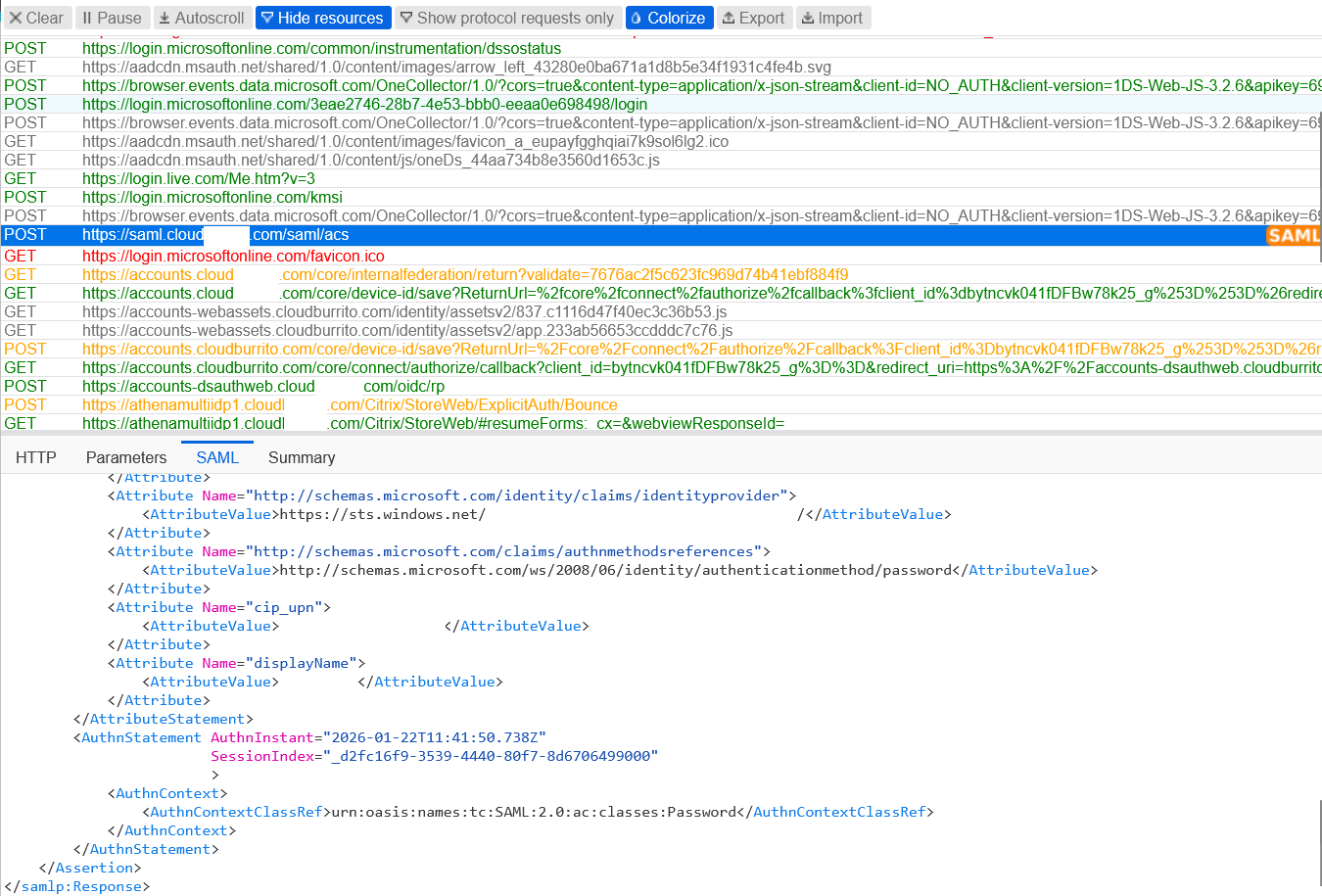

- 下部ペインの「SAML」タブをクリックしてSAML応答をデコードし、XMLとして表示します。

-

応答の一番下までスクロールし、SAMLアサーションに正しいSAML属性とユーザー値が含まれているかを確認します。

これでも利用者がワークスペースにサインインできないか、またはCitrix HDX Plus for Windows 365デスクトップが表示されない場合は、Citrixサポートに連絡し、次の情報を提供してください。

- SAML-tracerのキャプチャ

- Citrix Workspaceへのサインインが失敗した日時

- 影響を受けているユーザー名

- Citrix Workspaceへのサインインに使用したクライアントコンピューターの呼び出し元IPアドレス。 このIPアドレスを取得するには、https://whatismyip.comなどのツールを使用できます。

Citrix CloudのSAML接続の構成

すべてのCitrixログオンフローは、ワークスペースURLまたはCitrix Cloud GO URLのいずれかを使用してサービスプロバイダーによって開始される必要があります。

[IDおよびアクセス管理]>[認証]>[IDプロバイダーを追加する]>[SAML]内で、SAML接続のデフォルトの推奨値を使用します。

Citrix Cloudにログインするには、Entra IDポータルからEntra ID SAMLアプリケーションSAMLエンドポイントを取得します。

Citrix Cloud SAML接続内で使用されるEntra ID SAMLエンドポイントの例

-priority

EntraID SSOとログアウトSAMLエンドポイントは同じURLです。

| Citrix Cloudのフィールド | 入力する値 |

|---|---|

| エンティティID | https://sts.windows.net/<yourEntraIDTenantID> |

| 認証要求に署名する | はい |

| SSOサービスURL | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| SSOバインドメカニズム | HTTP POST |

| SAML応答 | 応答またはアサーションに署名する |

| 認証コンテキスト | 未指定、完全一致 |

| ログアウトURL | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| サインログアウトリクエスト | はい |

| SLO Binding Mechanism | HTTP POST |