Oktaをワークスペース認証用のSAMLプロバイダーとして構成する

この記事では、Citrix CloudとSAMLプロバイダー間でOkta SAMLアプリケーションおよび接続を構成するために必要な手順について説明します。 いくつかの手順では、SAMLプロバイダーの管理コンソールで実行するアクションについて説明します。

前提条件

この記事のタスクを完了する前に、次の前提条件を満たしていることを確認してください:

- Citrixサポートが、Citrix CloudでSendNameIDPolicyInSAMLRequest機能を有効にしている。 この機能はリクエストに応じて有効になります。 これらの機能について詳しくは、「Oktaを使用したSAMLに必要なクラウド機能」を参照してください。

- 次のOktaドメインのいずれかを使用するOkta Organizationがある:

- okta.com

- okta-eu.com

- oktapreview.com

- Active Directory(AD)をOkta Organizationと同期している。

- Okta Organizationで [認証要求に署名する] が有効になってる。

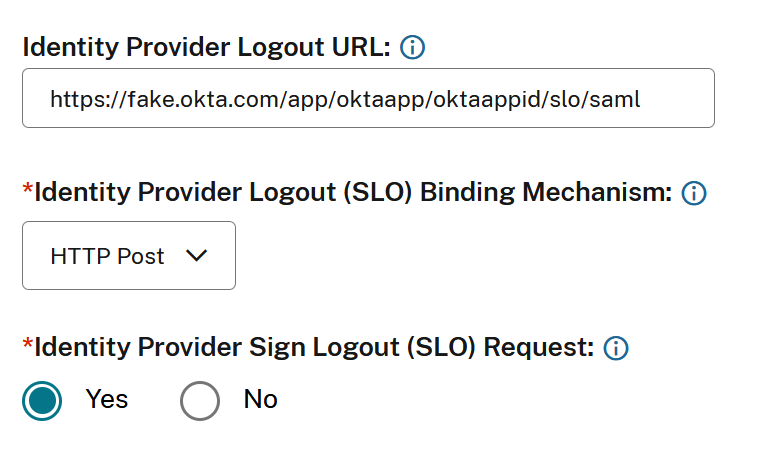

- IDプロバイダーのシングルログアウト(SLO) が、Citrix CloudとOkta SAMLアプリケーションの両方内で構成されている。 SLOが構成され、エンドユーザーがCitrix Workspaceからサインアウトすると、OktaおよびOkta SAMLアプリケーションを共有する他のすべてのサービスプロバイダーからもサインアウトします。

- IDプロバイダーのサインログアウト (SLO) リクエストが、Citrix Cloud内で有効になっている。

- IDプロバイダーのログアウトバインディング(SLO) が、Citrix Cloud内のHTTPPostである。

Oktaを使用したSAMLに必要なクラウド機能

この記事のタスクを完了する前に、Citrixサポートに問い合わせて、SendNameIDPolicyInSAMLRequest機能を有効にする必要があります。 この機能により、Citrix CloudはSAML要求でNameIDポリシーをUnspecifiedとしてSAMLプロバイダーに提供できるようになります。 この機能は、Oktaでのみ使用可能です。

これらの機能をリクエストするには、Citrixアカウントにサインインし、CitrixサポートWebサイトからチケットを開きます。

要件

この記事には、Okta管理コンソールでSAMLアプリケーションを作成するタスクが含まれています。 このアプリケーションには、Citrix CloudリージョンのSAML署名証明書が必要です。

この証明書は、次の場所にある抽出ツールを使用して、リージョンのCitrix Cloud SAMLメタデータから抽出できます。https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract。 必要なときに提供できるように、事前にCitrix Cloud SAML証明書を取得しておくことをお勧めします。

このセクションの手順では、次の場所にある抽出ツールを使用して署名証明書を取得する方法について説明します。https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract。

リージョンのCitrix Cloudメタデータを取得するには、以下の手順を実行します:

-

選択した抽出ツールに、Citrix CloudリージョンのメタデータURLを入力します:

- 欧州連合、米国、およびアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com/saml/metadata」と入力します。 - 日本リージョンの場合は、「

https://saml.citrixcloud.jp/saml/metadata」と入力します。 - Citrix Cloud Governmentリージョンの場合は、「

https://saml.cloud.us/saml/metadata」と入力します。

- 欧州連合、米国、およびアジア太平洋南部の各リージョンの場合は、「

- [Load] をクリックします。 抽出された証明書が、入力したURLの下に表示されます。

- [Download] をクリックして証明書をPEM形式でダウンロードします。

Okta ADエージェントでアカウントを同期

OktaをSAMLプロバイダーとして使用するには、まず、オンプレミスActive DirectoryとOktaを統合する必要があります。 そのためには、ドメイン内にOkta ADエージェントをインストールし、Okta OrganizationにActive Directoryを追加します。 Okta Active Directoryエージェントを展開するためのガイダンスについては、Okta Webサイトで「Get started with Active Directory integration(Active Directoryの統合を開始する) 」を参照してください。

その後、Active DirectoryユーザーおよびグループをOktaにインポートします。 インポート時には、Active Directoryアカウントに関連付けられている以下の値を含めます:

- メール

- SID

- UPN

- OID

Active DirectoryユーザーおよびグループをOkta Organizationと同期するには:

- Okta Active Directoryエージェントをインストールして構成します。 詳しい手順については、Okta Webサイトの次の記事を参照してください:

- 手動インポートまたは自動インポートを実行して、Active DirectoryユーザーおよびグループをOktaに追加します。 Oktaのインポート方法と手順について詳しくは、Okta Webサイトで「Manage Active Directory users and groups(Active Directoryユーザーとグループの管理)」を参照してください。

Okta SAMLアプリケーションをワークスペース認証用で構成する

- SAMLアプリケーションを追加および構成する権限を持つ管理者アカウントを使用して、Okta Organizationにサインインします。

-

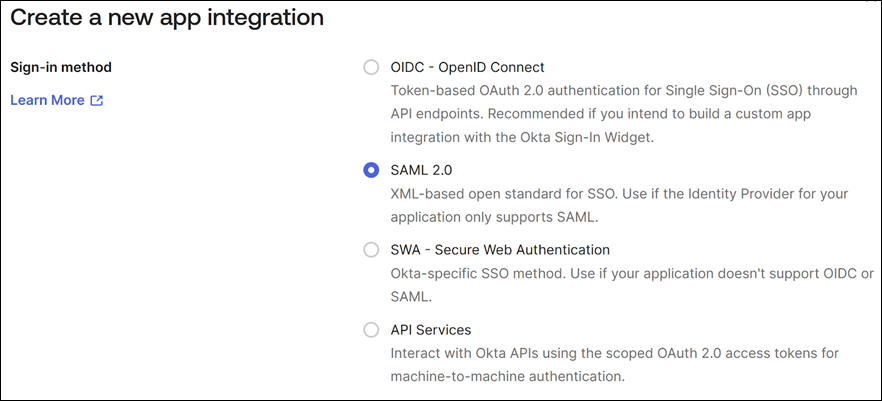

管理コンソールで、[Applications]>[Applications]>[Create App Integration]を選択し、[SAML 2.0]を選択します。 [次へ] を選択します。

-

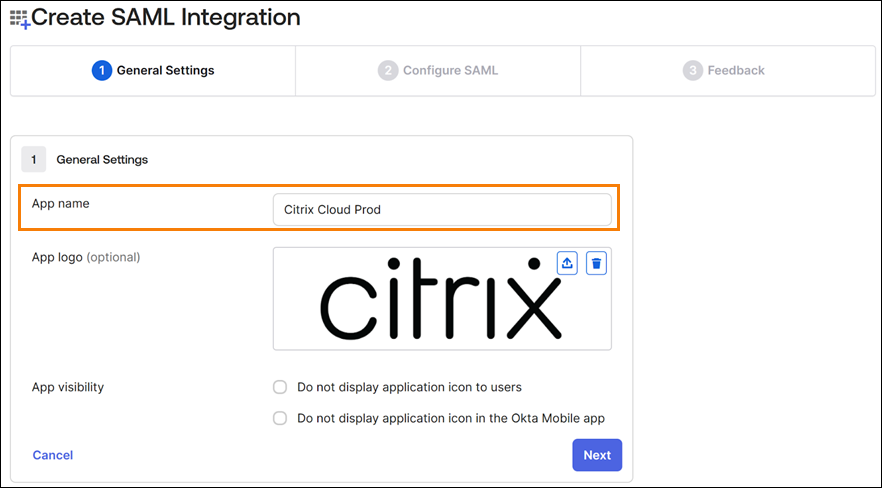

[App Name] にアプリケーションのフレンドリ名を入力します。 [次へ] を選択します。

-

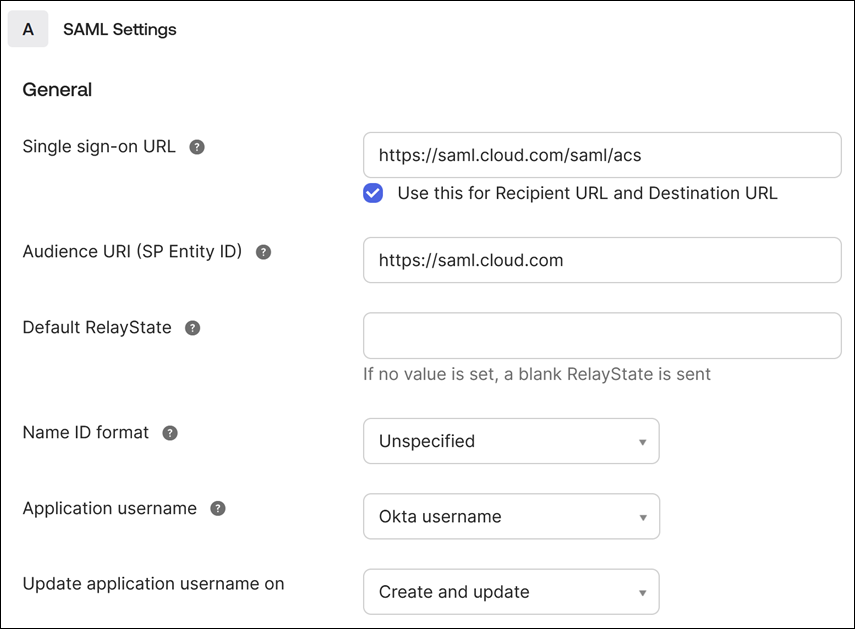

[SAML Settings] セクションで、Citrix Cloudサービスプロバイダー(SP)接続を構成します:

-

[Single sign-on URL] に、Citrix Cloudの顧客のCitrix Cloudリージョンに対応するURLを入力します:

- 顧客IDが欧州連合、米国、またはアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com/saml/acs」と入力します。 - 顧客IDが日本リージョンの場合は、「

https://saml.citrixcloud.jp/saml/acs」と入力します。 - 顧客IDがCitrix Cloud Governmentリージョンの場合は、「

https://saml.cloud.us/saml/acs」と入力します。

- 顧客IDが欧州連合、米国、またはアジア太平洋南部の各リージョンの場合は、「

- [Use this for Recipient and Destination URL] を選択します。

-

[Audience URI(SP Entity ID)] に、Citrix Cloudの顧客のCitrix Cloudリージョンに対応するURLを入力します:

- 顧客IDが欧州連合、米国、またはアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com」と入力します。 - 顧客IDが日本リージョンの場合は、「

https://saml.citrixcloud.jp」と入力します。 - 顧客IDがCitrix Cloud Governmentリージョンの場合は、「

https://saml.cloud.us」と入力します。

- 顧客IDが欧州連合、米国、またはアジア太平洋南部の各リージョンの場合は、「

- [Name ID Format] で [Unspecified] を選択します。 Citrix CloudがSAML要求内で送信するNameIDポリシーは、Okta SAMLアプリケーション内で指定されたNameID形式と一致する必要があります。 これらの項目が一致しない場合、[認証要求に署名する] を有効にすると、Oktaでエラーが発生します。

-

[Application username] で [Okta username] を選択します。

次の図は、この構成の例として、米国、EU、およびアジア太平洋南部リージョンの正しい構成を示しています:

-priority

[Name ID] 設定は、[Unspecified] で構成される必要があります。 この設定に別の値を使用すると、SAMLサインインが失敗します。

-

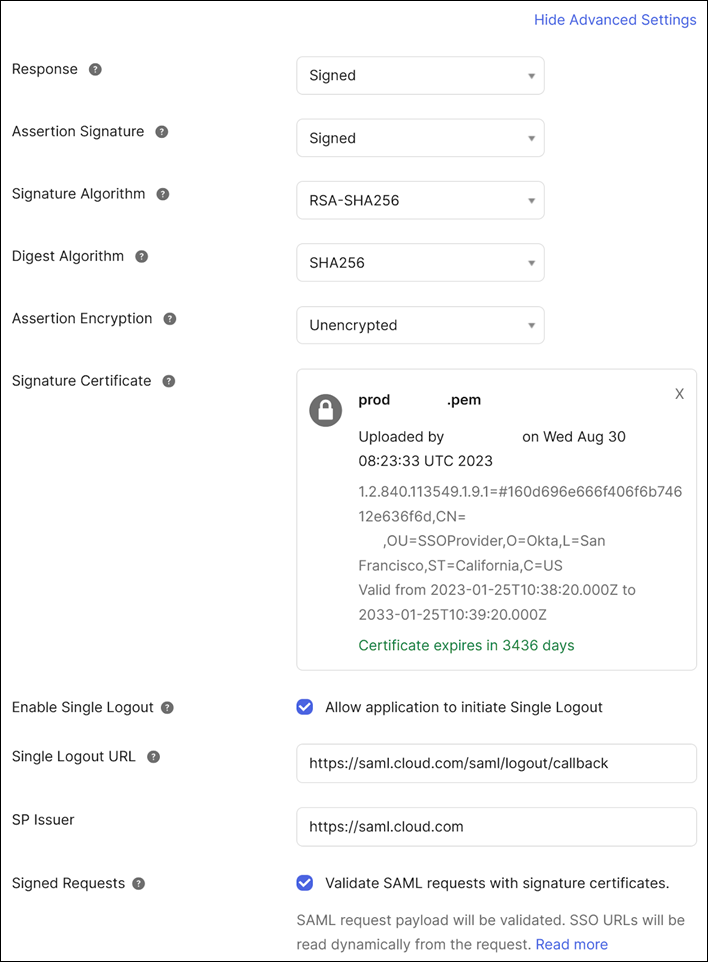

[Show Advanced Settings] をクリックし、次の設定を構成します:

- [Reponse] で [Signed] を選択します。

- [Assertion Signature] で [Signed] を選択します。

- [Signature Algorithm] で [RSA-SHA256] を選択します。

- [Assertion Encryption] で [Unencrypted] を選択します。

- [Signature Certificate]で、Citrix CloudリージョンのSAML署名証明書をPEM形式でアップロードします。 SAML署名証明書を取得する手順については、この記事の「要件」を参照してください。

- [Enable Single Logout] で [Allow application to initiate Single Logout] を選択します。

-

[Single sign-on URL] に、Citrix Cloudリージョンに対応するURLを入力します:

- 欧州連合、米国、およびアジア太平洋南部の各リージョンの場合は、「

https://saml.cloud.com/saml/logout/callback」と入力します。 - 日本リージョンの場合は、「

https://saml.citrixcloud.jp/saml/saml/logout/callback」と入力します。 - Citrix Cloud Governmentの場合は、「

https://saml.cloud.us/saml/logout/callback」と入力します。

- 欧州連合、米国、およびアジア太平洋南部の各リージョンの場合は、「

- [SP Issuer] で、[Audience URI(SP Entity ID) に上記の手順(このタスクの手順4c)で入力した値を入力します。

-

[Signed Requests] で [Validate SAML requests with signature certificates] を選択します。

次の図は、米国、EU、およびアジア太平洋南部リージョンの正しい構成を示しています:

-

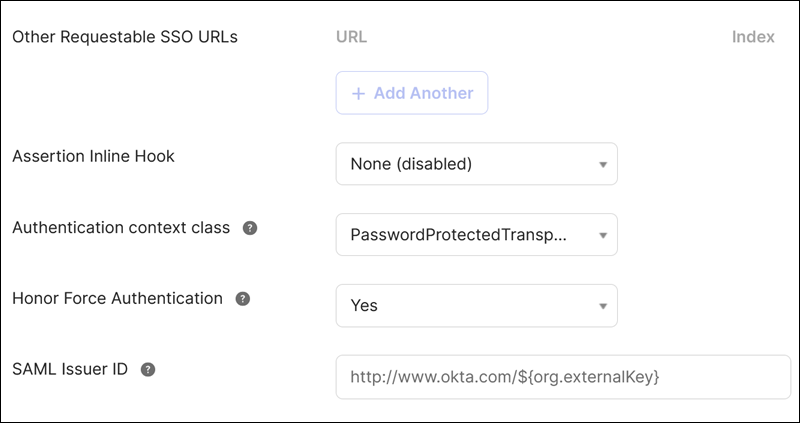

残りのすべての詳細設定については、デフォルト値を使用します。

-

[Single sign-on URL] に、Citrix Cloudの顧客のCitrix Cloudリージョンに対応するURLを入力します:

-

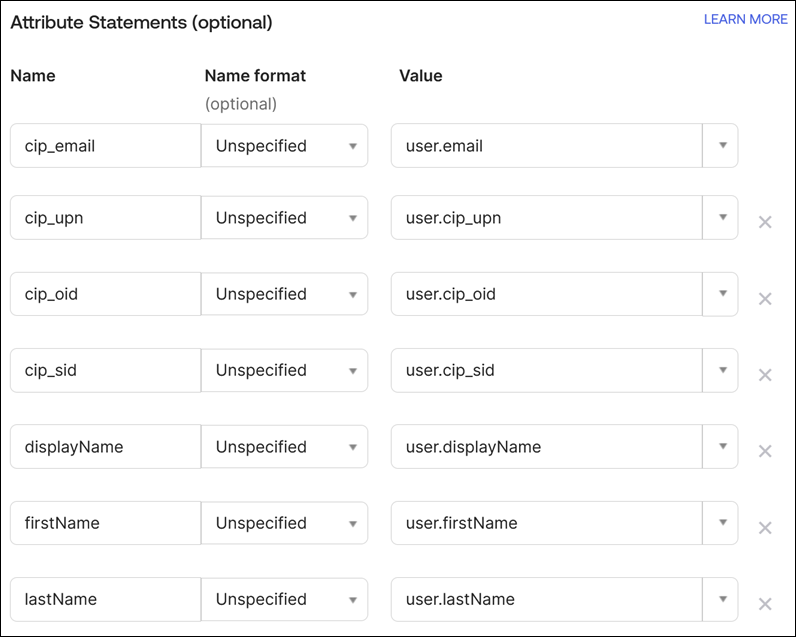

[Attribute Statements (optional)] で、[Name]、[Name format]、[Value] に次の表の値を入力します:

名前 Name format 値 cip_email Unspecified user.email cip_upn Unspecified user.cip_upn cip_oid Unspecified user.cip_oid cip_sid Unspecified user.cip_sid displayName Unspecified user.displayName firstName Unspecified user.firstName lastName Unspecified user.lastName

-

[次へ] を選択します。 Oktaの構成ステートメントが表示されます。

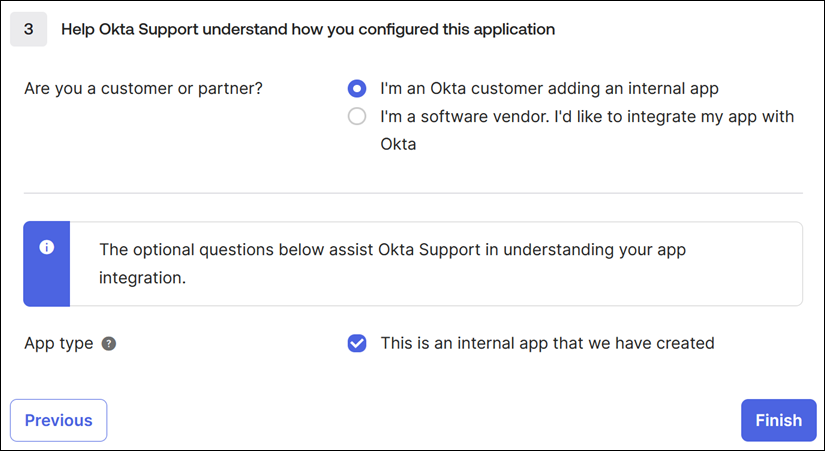

- [Are you a customer or partner?] で [I’m an Okta customer adding an internal app] を選択します。

- [App type] で [This is an internal app that we have created] を選択します。

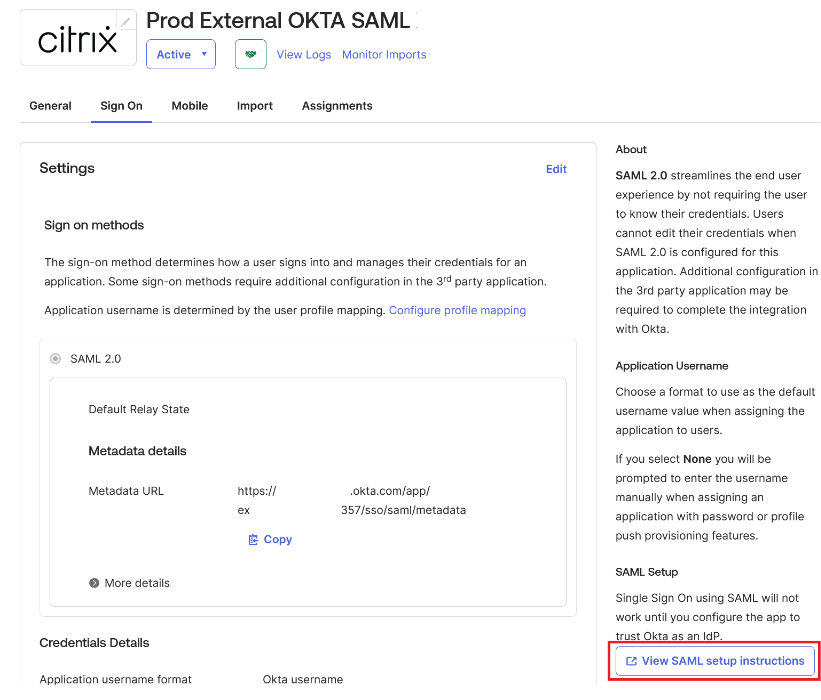

- [Finish] を選択して構成を保存します。 SAMLアプリケーションのプロファイルページが表示され、[Sign On] タブの内容が表示されます。

構成後、[Assignments] タブを選択し、ユーザーとグループをSAMLアプリケーションに割り当てます。

Citrix CloudのSAML接続の構成

すべてのCitrixログオンフローは、ワークスペースURLまたはCitrix Cloud GO URLのいずれかを使用してサービスプロバイダーによって開始される必要があります。

[IDおよびアクセス管理]→[認証]→[IDプロバイダーを追加する]→[SAML]内のSAML接続にデフォルトの推奨値を使用します。

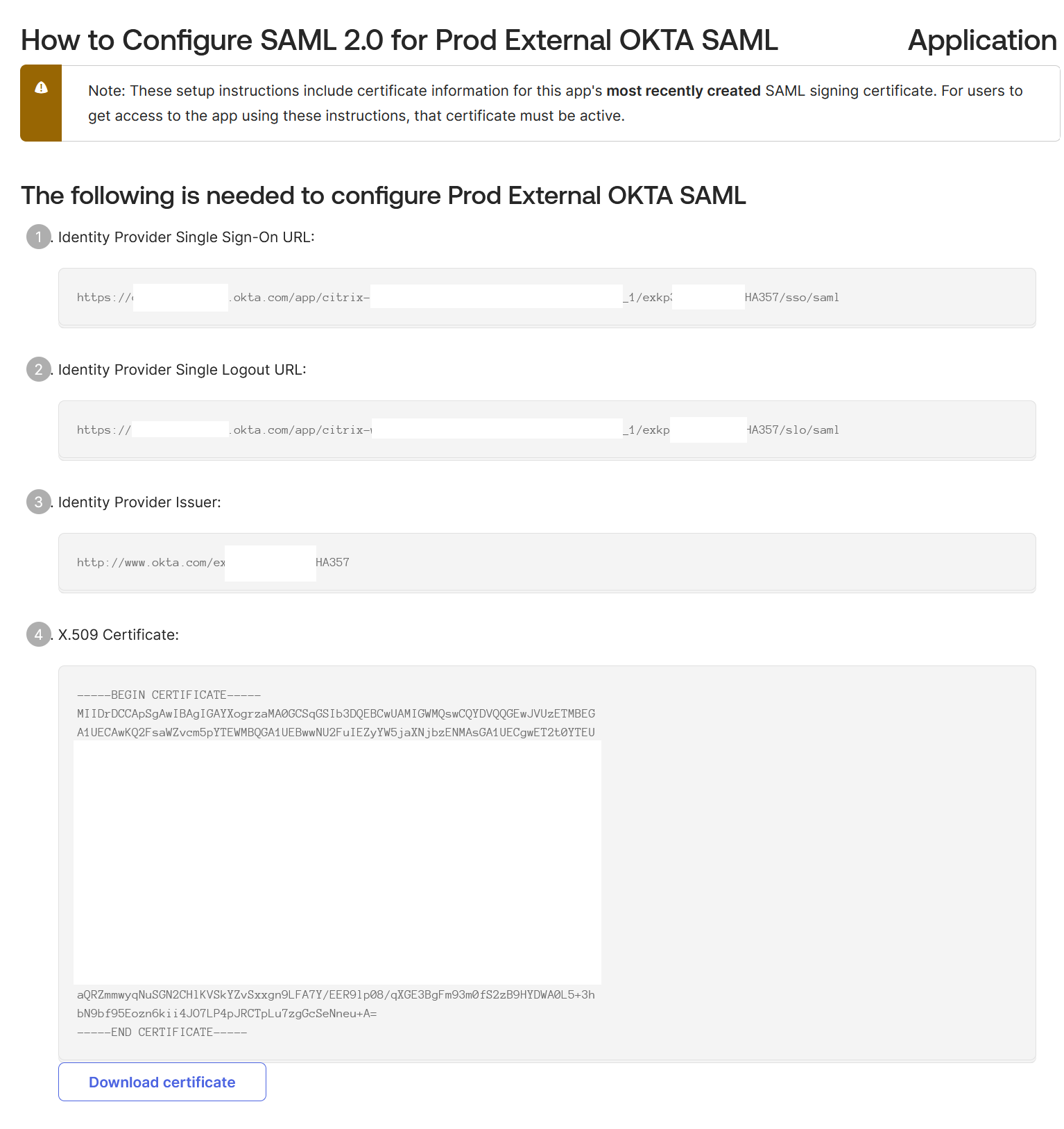

OktaポータルからCitrix CloudにアクセスするためのOkta SAMLアプリケーションSAMLエンドポイントを取得します。

| Citrix Cloudのフィールド | 入力する値 |

|---|---|

| エンティティID | http://www.okta.com/<oktaSAMLappID> |

| 認証要求に署名する | はい |

| SSOサービスURL | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/sso/saml |

| SSOバインドメカニズム | HTTP POST |

| SAML応答 | 応答またはアサーションに署名する |

| 認証コンテキスト | 未指定、完全一致 |

| ログアウトURL | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/slo/saml |

| サインログアウトリクエスト | はい |

| SLO Binding Mechanism | HTTP POST |