Gerenciar chaves de segurança

Observação:

Você deve usar este recurso em combinação com o StoreFront™ 1912 LTSR CU2 ou posterior.

Este recurso permite que você autorize apenas máquinas StoreFront e Citrix Gateway aprovadas a se comunicarem com os Citrix Delivery Controllers. Depois de habilitar este recurso, todas as solicitações que não contiverem a chave serão bloqueadas. Use este recurso para adicionar uma camada extra de segurança e proteger contra ataques originados da rede interna.

Um fluxo de trabalho geral para usar este recurso é o seguinte:

-

Habilite o Studio para exibir as configurações do recurso.

-

Configure as definições para o seu site (use o console do Studio ou o PowerShell).

-

Configure as definições no StoreFront (use o PowerShell).

-

Configure as definições no Citrix ADC (use o PowerShell).

Habilitar o Studio para exibir as configurações do recurso

Por padrão, as configurações das chaves de segurança ficam ocultas no Studio. Para habilitar o Studio a exibi-las, use o SDK do PowerShell da seguinte forma:

Para habilitar o recurso, execute estas etapas:

- Execute o SDK do PowerShell Remoto do Citrix Virtual Apps and Desktops™.

- Em uma janela de comando, execute os seguintes comandos:

-

Add-PSSnapIn Citrix*. Este comando adiciona os snap-ins do Citrix. Set-ConfigSiteMetadata -Name "Citrix_DesktopStudio_SecurityKeyManagementEnabled" -Value "True"

-

Para obter mais informações sobre o SDK do PowerShell Remoto, consulte SDKs e APIs.

Configurar as definições para o seu site

Você pode configurar as definições no Studio usando o console do Studio ou o PowerShell.

Usar o console do Studio

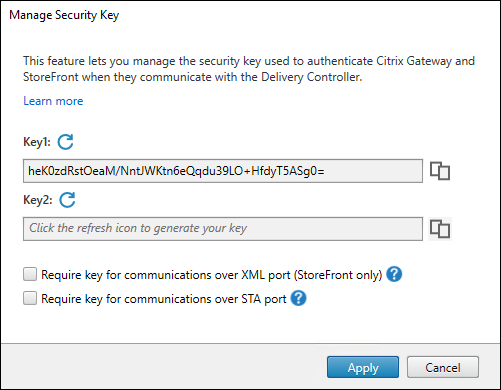

Depois de habilitar o Studio para exibir as configurações do recurso, vá para Studio > Configuração > Gerenciar Chave de Segurança. Pode ser necessário clicar em “Atualizar” para que a opção “Gerenciar Chave de Segurança” apareça.

A janela “Gerenciar Chave de Segurança” aparece depois que você clica em “Gerenciar Chave de Segurança”.

Importante:

- Há duas chaves disponíveis para uso. Você pode usar a mesma chave ou chaves diferentes para comunicações pelas portas XML e STA. Recomendamos que você use apenas uma chave por vez. A chave não utilizada é usada apenas para rotação de chaves.

- Não clique no ícone de atualização para atualizar a chave já em uso. Se você fizer isso, ocorrerá interrupção do serviço.

Clique no ícone de atualização para gerar novas chaves.

Exigir chave para comunicações pela porta XML (somente StoreFront). Se selecionado, exige uma chave para autenticar comunicações pela porta XML. O StoreFront se comunica com o Citrix Cloud por esta porta. Para obter informações sobre como alterar a porta XML, consulte o artigo da Central de Conhecimento CTX127945.

Exigir chave para comunicações pela porta STA. Se selecionado, exige uma chave para autenticar comunicações pela porta STA. O Citrix Gateway e o StoreFront se comunicam com o Citrix Cloud por esta porta. Para obter informações sobre como alterar a porta STA, consulte o artigo da Central de Conhecimento CTX101988.

Depois de aplicar suas alterações, clique em “Fechar” para sair da janela “Gerenciar Chave de Segurança”.

Usar o PowerShell

A seguir estão as etapas do PowerShell equivalentes às operações do Studio.

-

Execute o SDK do PowerShell Remoto do Citrix Virtual Apps and Desktops.

- Em uma janela de comando, execute o seguinte comando:

Add-PSSnapIn Citrix*

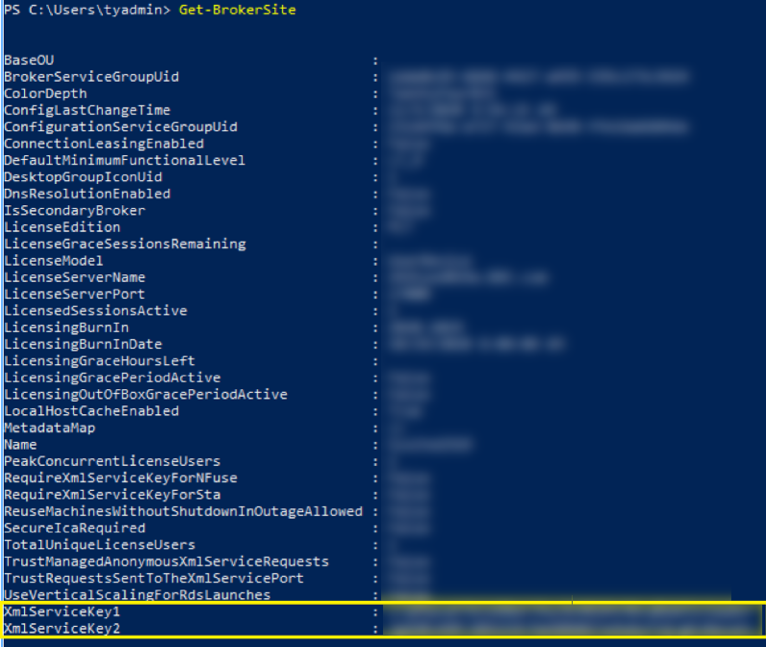

- Execute os seguintes comandos para gerar uma chave e configurar a Key1:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey1 <a chave que você gerou>

- Execute os seguintes comandos para gerar uma chave e configurar a Key2:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey2 <a chave que você gerou>

- Execute um ou ambos os comandos a seguir para habilitar o uso de uma chave na autenticação de comunicações:

- Para autenticar comunicações pela porta XML:

Set-BrokerSite -RequireXmlServiceKeyForNFuse $true

- Para autenticar comunicações pela porta STA:

Set-BrokerSite -RequireXmlServiceKeyForSta $true

- Para autenticar comunicações pela porta XML:

Consulte a ajuda do comando PowerShell para obter orientação e sintaxe.

Configurar as definições no StoreFront

Após concluir a configuração no Studio, você precisa configurar as definições relevantes no StoreFront usando o PowerShell.

No servidor StoreFront, execute os seguintes comandos do PowerShell:

| Para configurar a chave para comunicações pela porta XML, use o comando [Set-STFStoreFarm | https://developer-docs.citrix.com/en-us/storefront-powershell-sdk/current-release/Set-STFStoreFarm.html]. Por exemplo |

$store = Get-STFStoreService -VirtualPath [Path to store]

$farm = Get-STFStoreFarm -StoreService $store -FarmName [Resource feed name]

Set-STFStoreFarm -Farm $farm -XMLValidationEnabled $true -XMLValidationSecret [secret]

<!--NeedCopy-->

Insira os valores apropriados para os seguintes parâmetros:

Path to storeResource feed namesecret

Para configurar a chave para comunicações pela porta STA, use os comandos New-STFSecureTicketAuthority e Set-STFRoamingGateway. Por exemplo:

$gateway = Get-STFRoamingGateway -Name [Gateway name]

$sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

$sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2

<!--NeedCopy-->

Insira os valores apropriados para os seguintes parâmetros:

Gateway nameSTA URLSecret

Consulte a ajuda do comando PowerShell para obter orientação e sintaxe.

Configurar as definições no Citrix ADC

Observação:

A configuração deste recurso no Citrix ADC não é obrigatória, a menos que você use o Citrix ADC como seu gateway. Se você usar o Citrix ADC, siga as etapas abaixo.

-

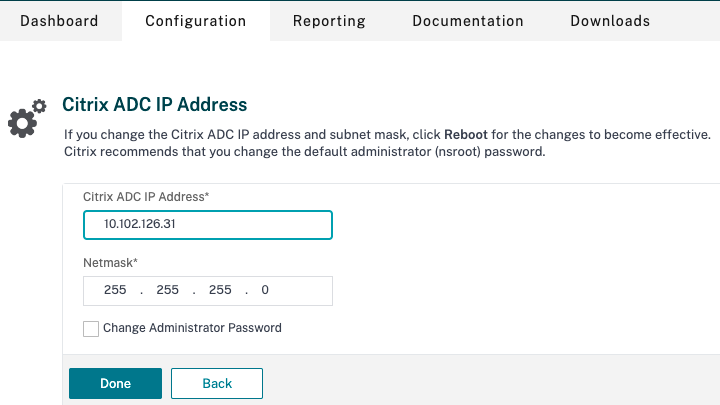

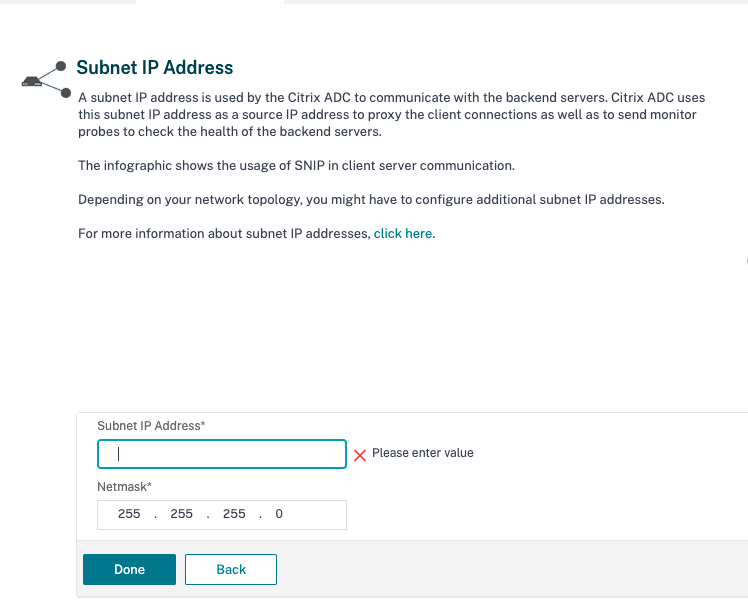

Certifique-se de que a seguinte configuração de pré-requisito já esteja em vigor:

- Os seguintes endereços IP relacionados ao Citrix ADC estão configurados.

- Endereço IP de Gerenciamento do Citrix ADC (NSIP) para acessar o console do Citrix ADC. Para obter detalhes, consulte Configurar o endereço NSIP.

- Endereço IP de Sub-rede (SNIP) para habilitar a comunicação entre o appliance Citrix ADC e os servidores de back-end. Para obter detalhes, consulte Configurar endereços IP de sub-rede.

- Endereço IP virtual do Citrix Gateway e endereço IP virtual do balanceador de carga para fazer login no appliance ADC para iniciar a sessão. Para obter detalhes, consulte Criar um servidor virtual.

- Os modos e recursos necessários no appliance Citrix ADC estão habilitados.

- Para habilitar os modos, na GUI do Citrix ADC, vá para “Sistema > Configurações > Configurar Modo”.

- Para habilitar os recursos, na GUI do Citrix ADC, vá para “Sistema > Configurações > Configurar Recursos Básicos”.

- As configurações relacionadas a certificados estão concluídas.

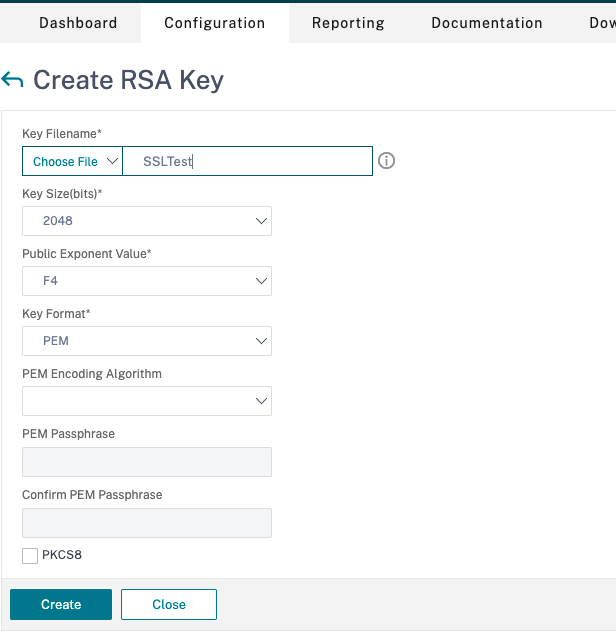

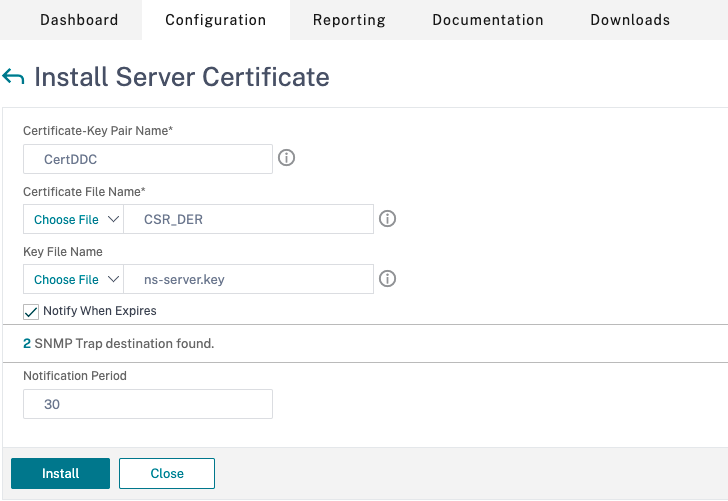

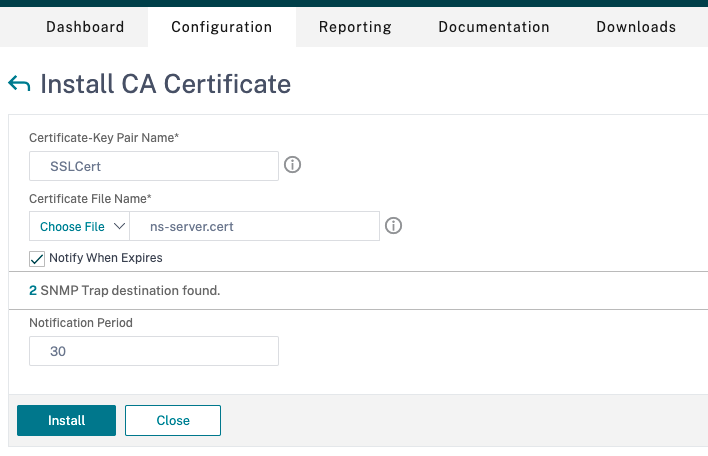

- A Solicitação de Assinatura de Certificado (CSR) é criada. Para obter detalhes, consulte Criar um certificado.

- Os certificados de servidor e CA e os certificados raiz estão instalados. Para obter detalhes, consulte Instalar, vincular e atualizar.

- Um Citrix Gateway foi criado para o Citrix Virtual Desktops. Teste a conectividade clicando no botão “Testar Conectividade STA” para confirmar que os servidores virtuais estão online. Para obter detalhes, consulte Configurar o Citrix ADC para Citrix Virtual Apps and Desktops.

- Os seguintes endereços IP relacionados ao Citrix ADC estão configurados.

-

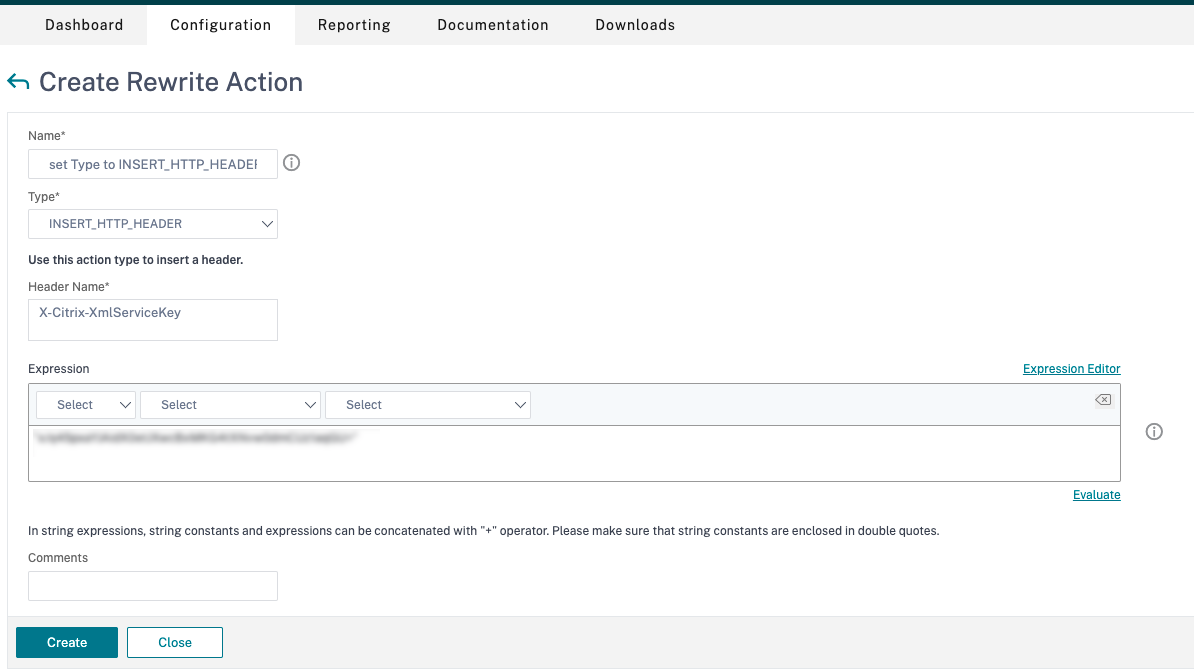

Adicione uma ação de reescrita. Para obter detalhes, consulte Configurar uma Ação de Reescrita.

- Vá para “AppExpert > Rewrite > Actions”.

- Clique em “Adicionar” para adicionar uma ação de reescrita. Você pode nomear a ação como “definir Tipo para INSERT_HTTP_HEADER”.

- Em “Tipo”, selecione “INSERT_HTTP_HEADER”.

- Em “Nome do Cabeçalho”, insira X-Citrix-XmlServiceKey.

- Em “Expressão”, adicione

<XmlServiceKey1 value>com as aspas. Você pode copiar o valor de XmlServiceKey1 da sua configuração do Desktop Delivery Controller™.

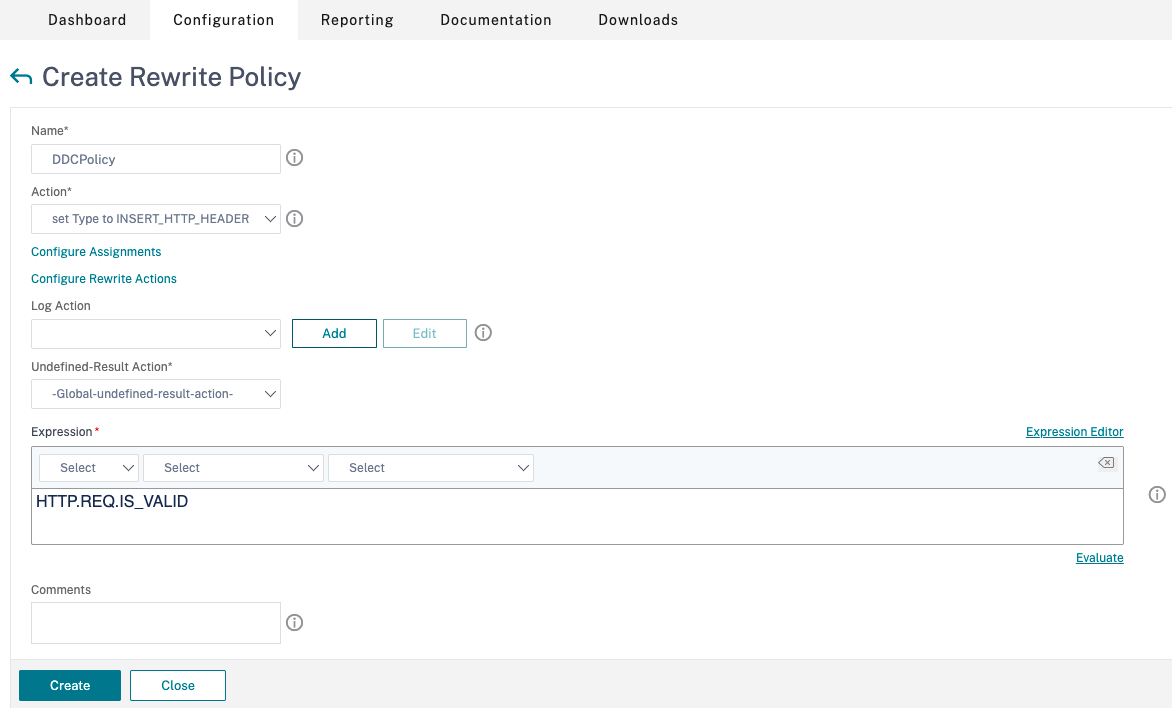

- Adicione uma política de reescrita. Para obter detalhes, consulte Configurar uma Política de Reescrita.

-

Vá para “AppExpert > Rewrite > Policies”.

-

Clique em “Adicionar” para adicionar uma política.

- Em “Ação”, selecione a ação criada na etapa anterior.

- Em “Expressão”, adicione HTTP.REQ.IS_VALID.

- Clique em “OK”.

-

-

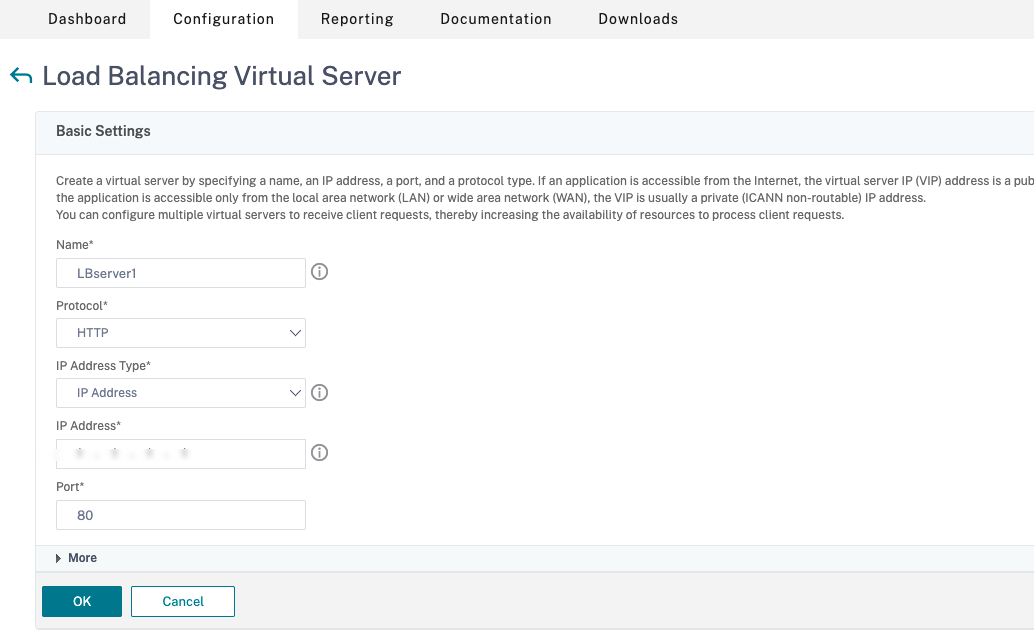

Configure o balanceamento de carga. Você deve configurar um servidor virtual de balanceamento de carga por servidor STA. Caso contrário, as sessões não serão iniciadas.

Para obter detalhes, consulte Configurar o balanceamento de carga básico.

- Crie um servidor virtual de balanceamento de carga.

- Vá para “Gerenciamento de Tráfego > Balanceamento de Carga > Servidores”.

- Na página “Servidores Virtuais”, clique em “Adicionar”.

- Em “Protocolo”, selecione “HTTP”.

- Adicione o endereço IP virtual do balanceamento de carga e, em “Porta”, selecione “80”.

- Clique em “OK”.

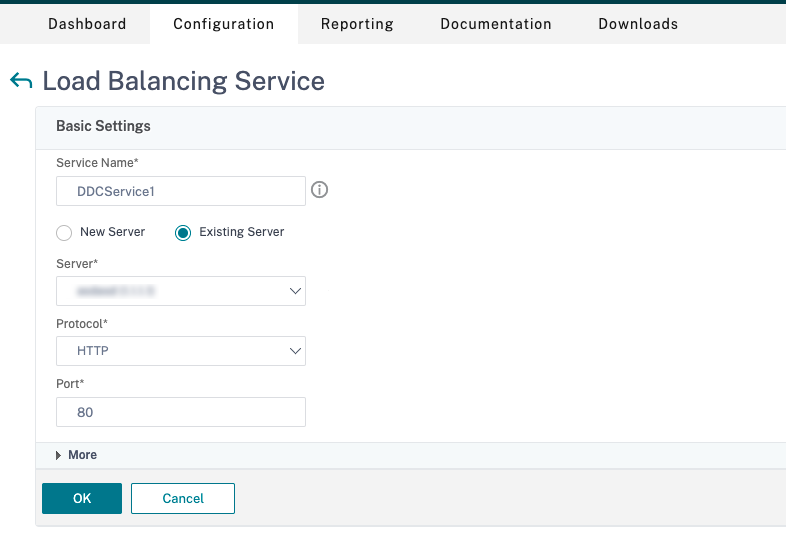

- Crie um serviço de balanceamento de carga.

- Vá para “Gerenciamento de Tráfego > Balanceamento de Carga > Serviços”.

- Em “Servidor Existente”, selecione o servidor virtual criado na etapa anterior.

- Em “Protocolo”, selecione “HTTP” e, em “Porta”, selecione “80”.

- Clique em “OK” e, em seguida, clique em “Concluído”.

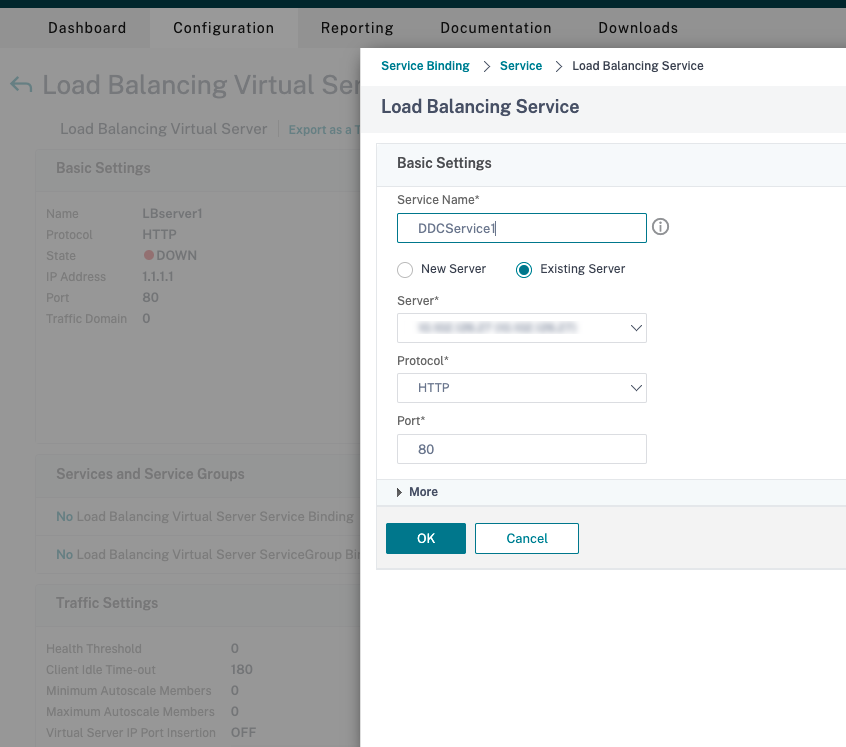

- Vincule o serviço ao servidor virtual.

- Selecione o servidor virtual criado anteriormente e clique em “Editar”.

- Em “Serviços e Grupos de Serviço”, clique em “Nenhuma Vinculação de Serviço de Servidor Virtual de Balanceamento de Carga”.

- Em “Vinculação de Serviço”, selecione o serviço criado anteriormente.

- Clique em “Vincular”.

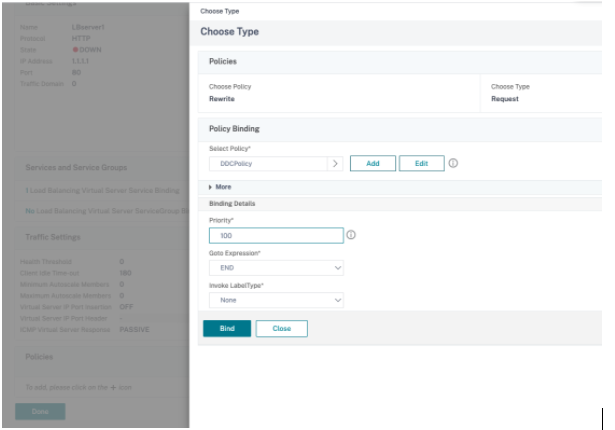

- Vincule a política de reescrita criada anteriormente ao servidor virtual.

- Selecione o servidor virtual criado anteriormente e clique em “Editar”.

- Em “Configurações Avançadas”, clique em “Políticas” e, em seguida, na seção “Políticas”, clique em ”+”.

- Em “Escolher Política”, selecione “Reescrita” e, em “Escolher Tipo”, selecione “Solicitação”.

- Clique em “Continuar”.

- Em “Selecionar Política”, selecione a política de reescrita criada anteriormente.

- Clique em “Vincular”.

- Clique em “Concluído”.

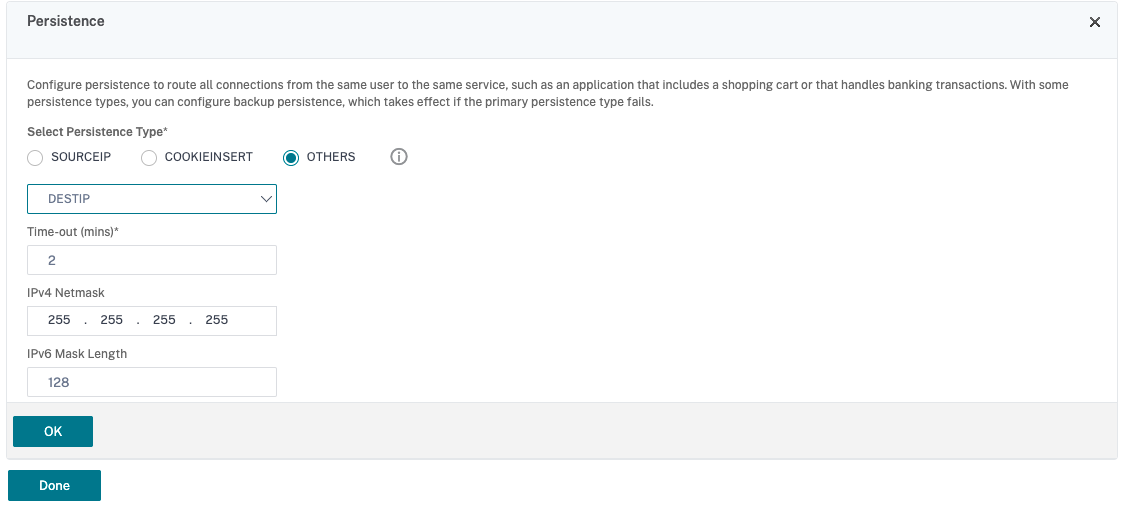

- Configure a persistência para o servidor virtual, se necessário.

- Selecione o servidor virtual criado anteriormente e clique em “Editar”.

- Em “Configurações Avançadas”, clique em “Persistência”.

- Selecione o tipo de persistência como “Outros”.

- Selecione “DESTIP” para criar sessões de persistência com base no endereço IP do serviço selecionado pelo servidor virtual (o endereço IP de destino).

- Em “Máscara de Rede IPv4”, adicione a máscara de rede igual à do DDC.

- Clique em “OK”.

- Repita estas etapas para o outro servidor virtual também.

- Crie um servidor virtual de balanceamento de carga.

Alterações de configuração se o appliance Citrix ADC já estiver configurado com o Citrix Virtual Desktops™

Se você já configurou o appliance Citrix ADC com o Citrix Virtual Desktops, então, para usar o recurso Secure XML, você deve fazer as seguintes alterações de configuração.

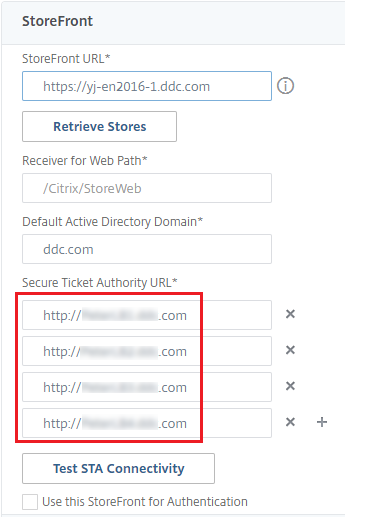

- Antes do início da sessão, altere a “URL da Autoridade de Ticket de Segurança” do gateway para usar os FQDNs dos servidores virtuais de balanceamento de carga.

- Certifique-se de que o parâmetro

TrustRequestsSentToTheXmlServicePortesteja definido como False. Por padrão, o parâmetroTrustRequestsSentToTheXmlServicePorté definido como False. No entanto, se o cliente já configurou o Citrix ADC para o Citrix Virtual Desktops, então oTrustRequestsSentToTheXmlServicePorté definido como True.

- Na GUI do Citrix ADC, vá para “Configuração > Integrar com Produtos Citrix” e clique em “XenApp and XenDesktop®”.

-

Selecione a instância do gateway e clique no ícone de edição.

-

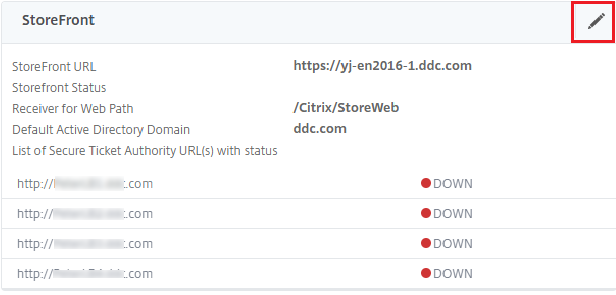

No painel do StoreFront, clique no ícone de edição.

- Adicione a “URL da Autoridade de Ticket de Segurança”.

- Se o recurso Secure XML estiver habilitado, a URL do STA deve ser a URL do serviço de balanceamento de carga.

- Se o recurso Secure XML estiver desabilitado, a URL do STA deve ser a URL do STA (endereço do DDC) e o parâmetro TrustRequestsSentToTheXmlServicePort no DDC deve ser definido como True.