Duoをワークスペース認証用のSAMLプロバイダーとして構成する

この記事では、Citrix CloudとSAMLプロバイダー間でDuo SAMLアプリケーションおよびSAML接続を構成するために必要な手順について説明します。 いくつかの手順では、DuoのSAMLプロバイダーの管理コンソールで実行するアクションについて説明します。

前提条件

この記事のタスクを完了する前に、次の前提条件を満たしていることを確認してください:

- Duoクラウドテナント。

- ADフォレスト内のDuo認証プロキシ。

- ADユーザーをDuoに同期するActive Directory LDAPS接続。

DuoテナントへのActive Directory同期を構成する

Duoドキュメントで、オンプレミスADをDuoに接続して、SAMLのユーザーをインポートする方法を参照してください。

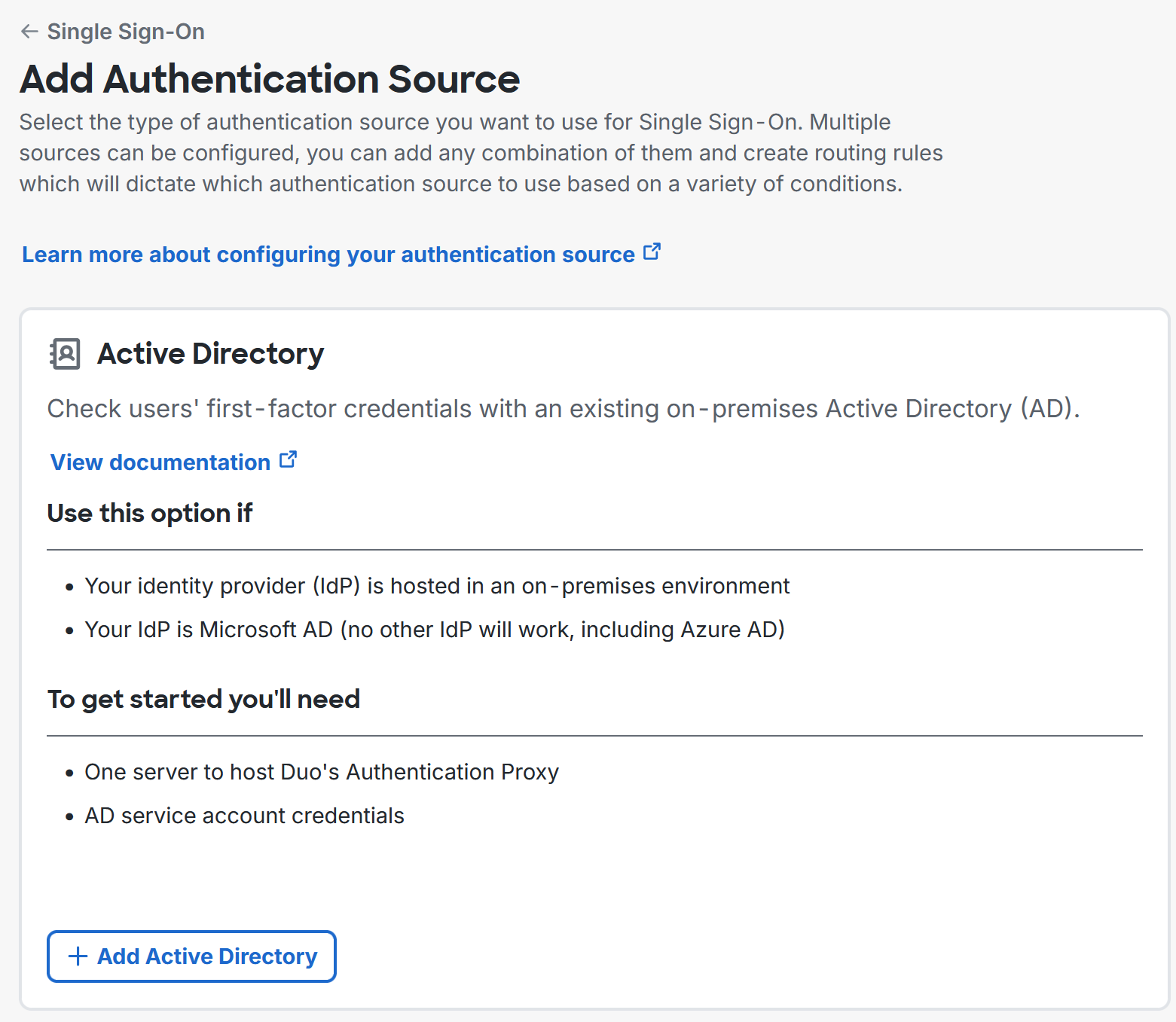

Active Directory LDAPS接続を作成する

-

[アプリケーション]>[SSO設定]>[ソースの追加]>[Active Directory]>[Active Directoryの追加]を選択します。

-

ADフォレストへのLDAPS接続の表示名を入力します。

-

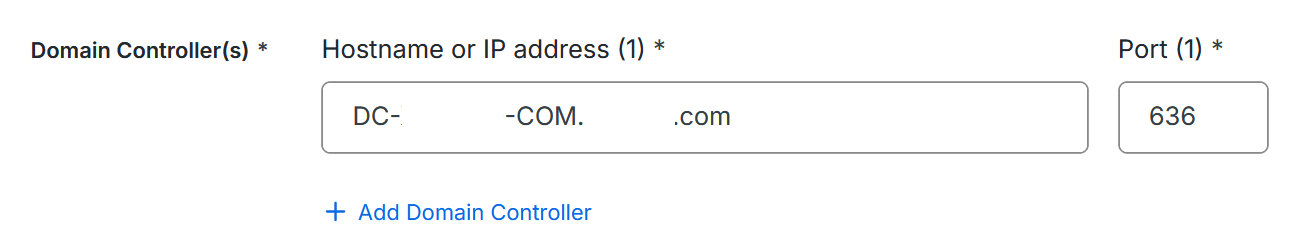

ドメインコントローラーの完全修飾ドメイン名を入力します。

-

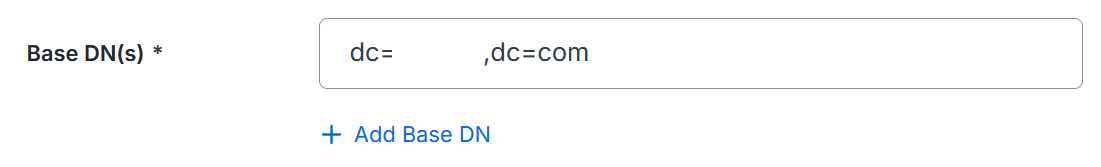

ADドメインのベースDNを構成します。

-

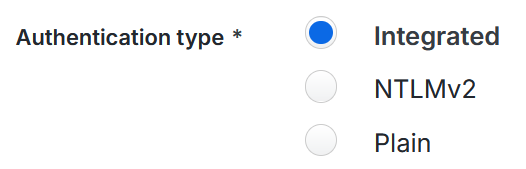

認証タイプとして統合を選択します。

-

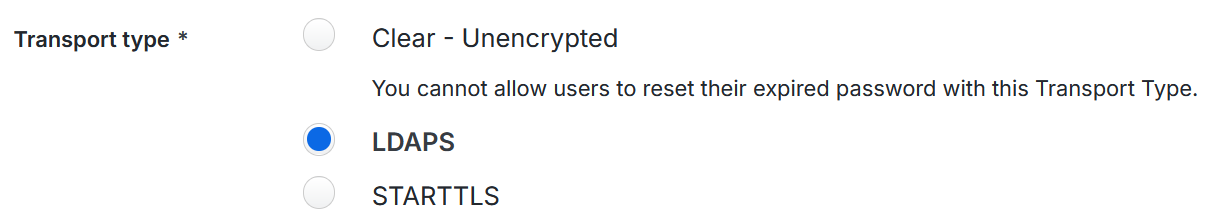

トランスポートタイプとしてLDAPSを選択します。

-

SSLホスト名検証にチェックを入れます。

-

ドメインコントローラー証明書と、ドメイン証明書の署名に使用されたプライベートエンタープライズ証明機関CA証明書の両方を入力します。

-

次の例に従ってPEM形式の証明書を入力します

-----BEGIN CERTIFICATE----- `<base64 Domain Controller Certificate>` -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- `<base64 Certificate Authority Certificate used to sign the Domain Controller Certificate above>` -----END CERTIFICATE----- <!--NeedCopy--> -

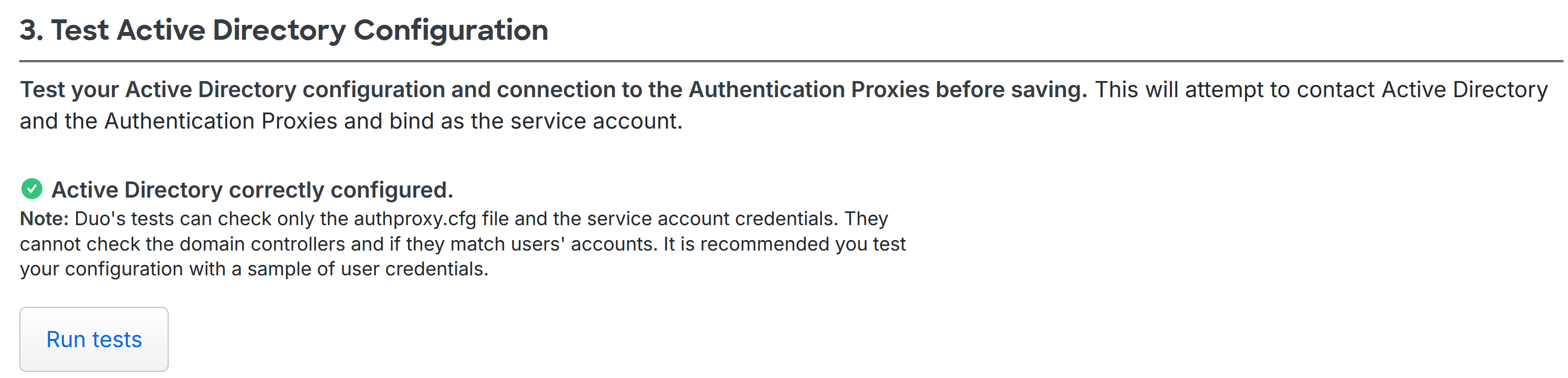

LDAPS接続をテストします。

SAML用にDuo Authentication Proxy構成ファイルを構成する

-

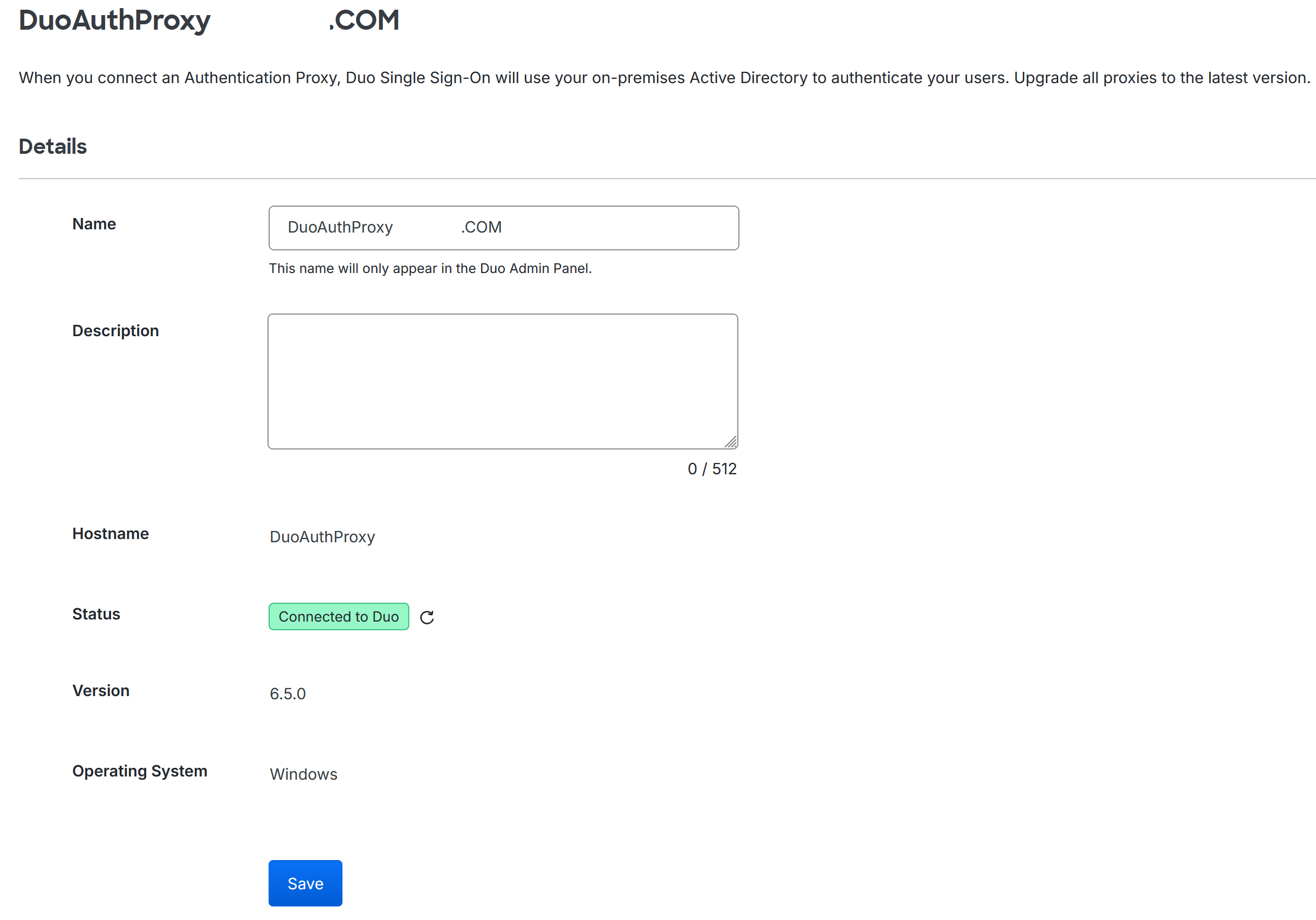

Duo Authentication Proxy構成が正常であり、[Connected to Duo]と表示されていることを確認します。

-

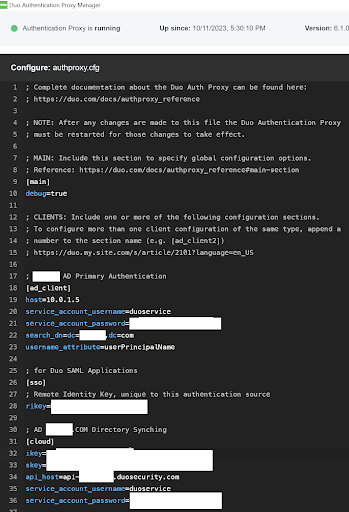

Duo Authentication Proxyにログインし、Duo管理コンソールから提供されたリモートID(rikey)を使用して、構成ファイルにSAML [sso] セクションを追加します。 Duo Authentication Proxyは共有シークレットを使用してDuoクラウドサービスと通信します。 このシークレットは、Authentication Proxyの初期インストールまたは構成中に生成されます。

ワークスペースで使用するためにDuo SAMLアプリケーションを構成する

-

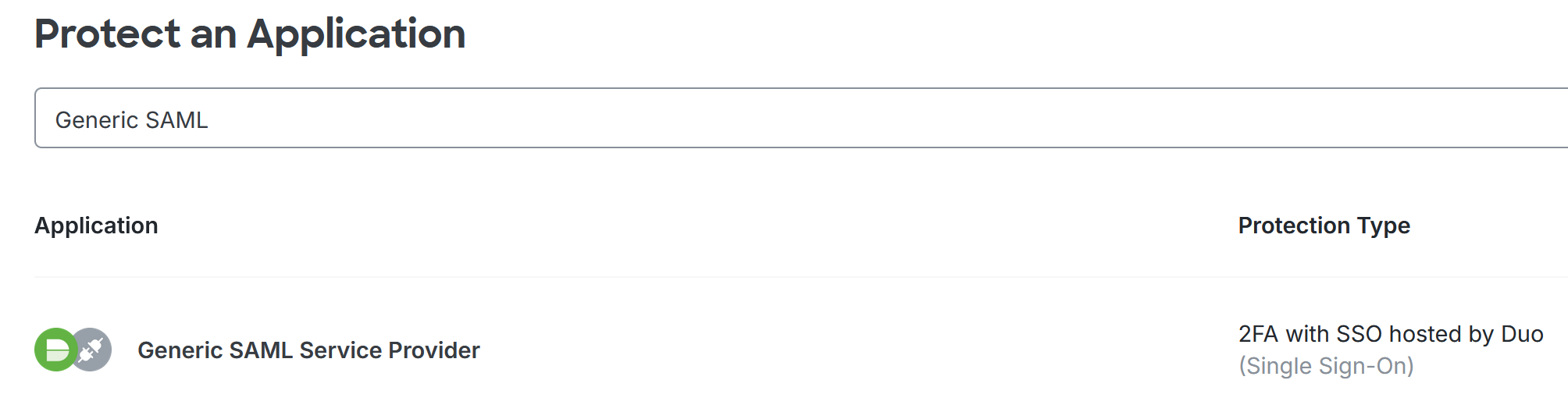

[Applications]>[Protect an Application]を選択します。 [Add Application]をクリックします。

-

Generic SAML Service Provider Duoアプリテンプレートのエントリを見つけます。 Citrixでは、最も柔軟性が高く、ニーズに応じてさまざまなSAML属性の組み合わせとさまざまなSAMLフローを構成できるGeneric SAML Service Provider Duoテンプレートを推奨しています。

-priority

Duo Citrix Workspace SAMLテンプレートは柔軟性に欠け、AD IDを使用したSAMLのみをサポートするため、使用はお勧めしません。 Duo Citrix Workspace SAMLテンプレートでは、一部の高度な合併および買収のSAML構成に必要なcip_domainやcip_forestなどのオプション属性の追加も許可されません。 また、Citrix Cloudログアウトエンドポイントの構成も許可されません。

-

SAMLアプリケーションのDisplay Nameを指定します(例:Citrix Cloud Prod)。

-

user accessを指定します(例:Enable for all users)。

-

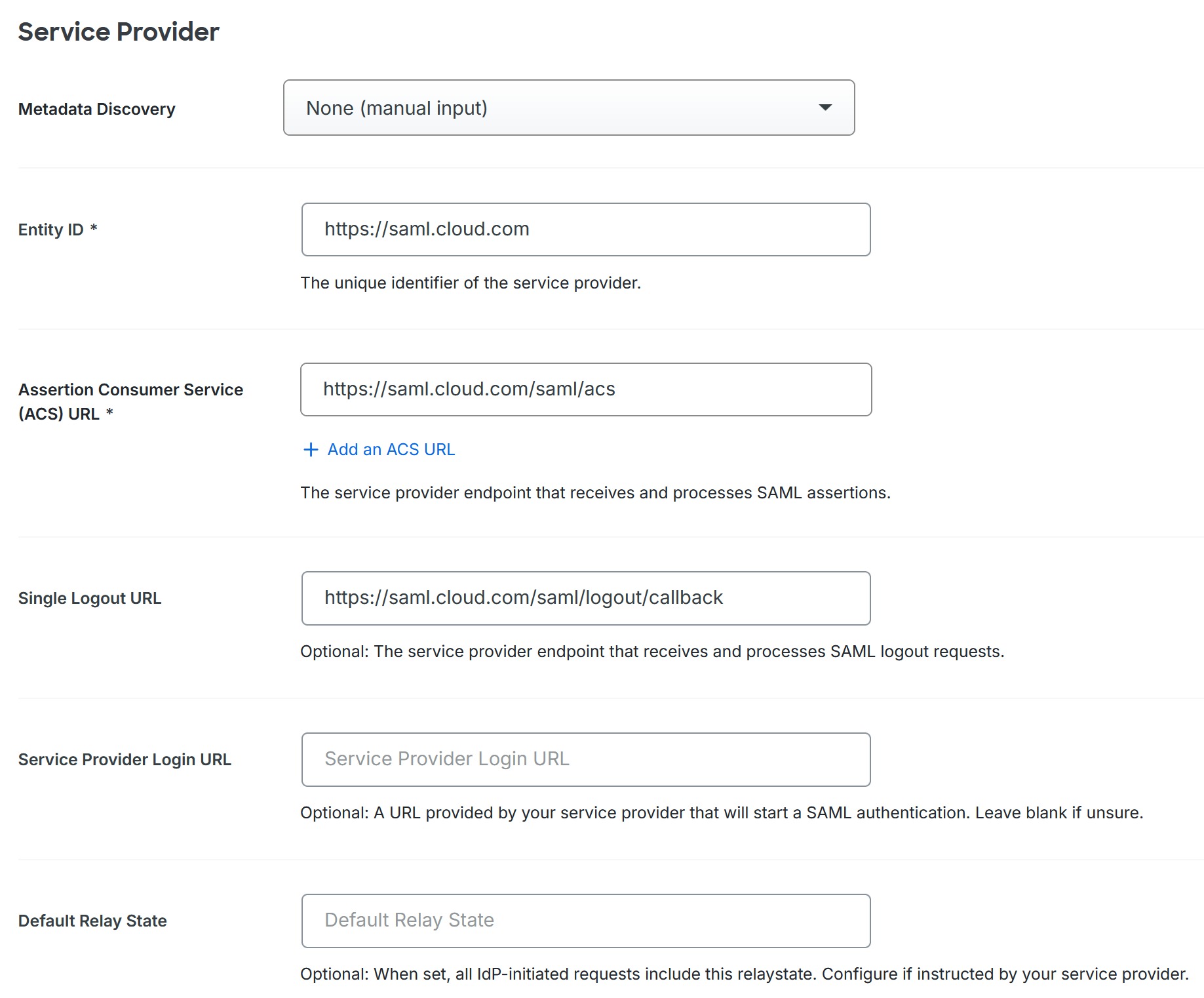

Metadata Discovery内でNone (manual input)を選択し、次のCitrix Cloud SAMLエンドポイントを入力します。

-

CCテナントが存在するCitrix Cloudリージョンに応じて、EntityIDを入力します。

URL リージョン https://saml.cloud.com商業EU、米国、APS https://saml.citrixcloud.jpJP https://saml.cloud.us政府機関 -

CCテナントが存在するCitrix Cloudリージョンに応じて、Single sign-on URL (ACS URL)を構成します。

URL リージョン https://saml.cloud.com/saml/acs商業EU、米国、APS https://saml.citrixcloud.jp/saml/acsJP https://saml.cloud.us/saml/acs政府機関 -

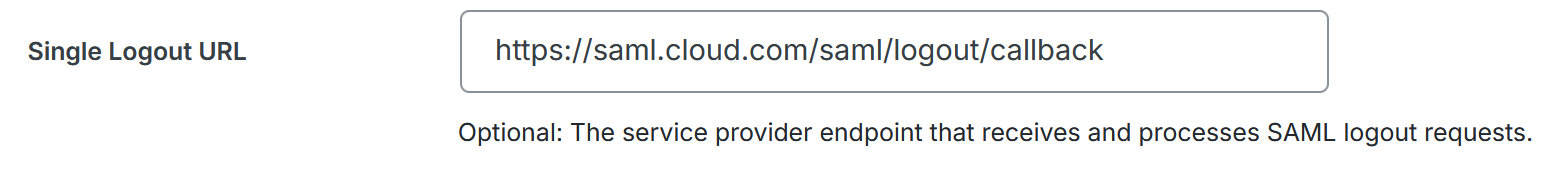

CC テナントが存在する Citrix Cloud リージョンに応じて、 シングル ログアウト URL を構成します。

URL リージョン https://saml.cloud.com/saml/logout/callback商業EU、米国、APS https://saml.citrixcloud.jp/samllogout/callbackJP https://saml.cloud.us/saml/samllogout/callback政府機関 -

Service Provider Login URLは必須ではないので、空のままにすることができます。

-

Default Relay Stateは必須ではないので、空のままにすることができます。

-

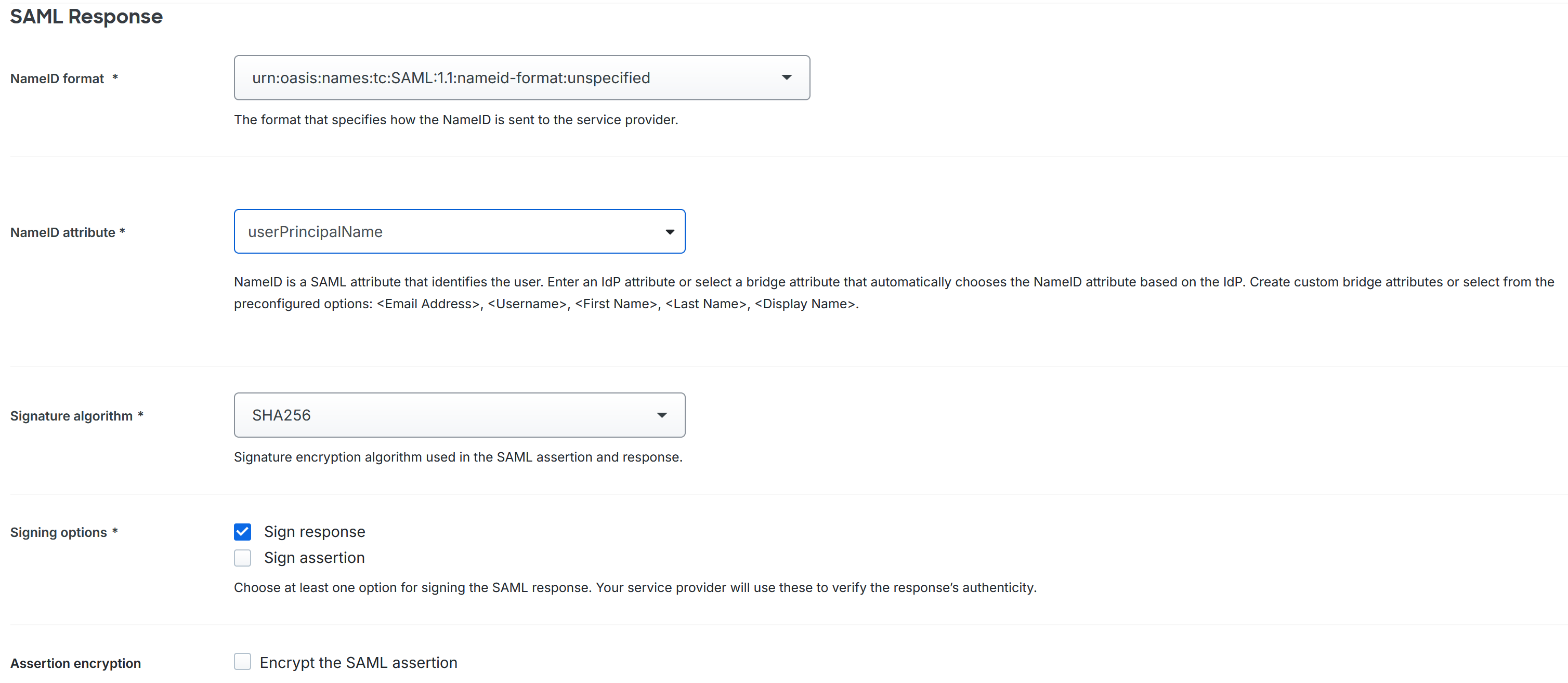

Name ID FormatをUnspecifiedとして構成します。

-

Name ID AttributeをuserPrincipalName(大文字と小文字を区別)として構成します。

-

Signature algorithmをSHA256として構成します。

-

Signing optionsをSign responseとして構成します。

-

Assertion encryptionをdisabledとして構成します。

-

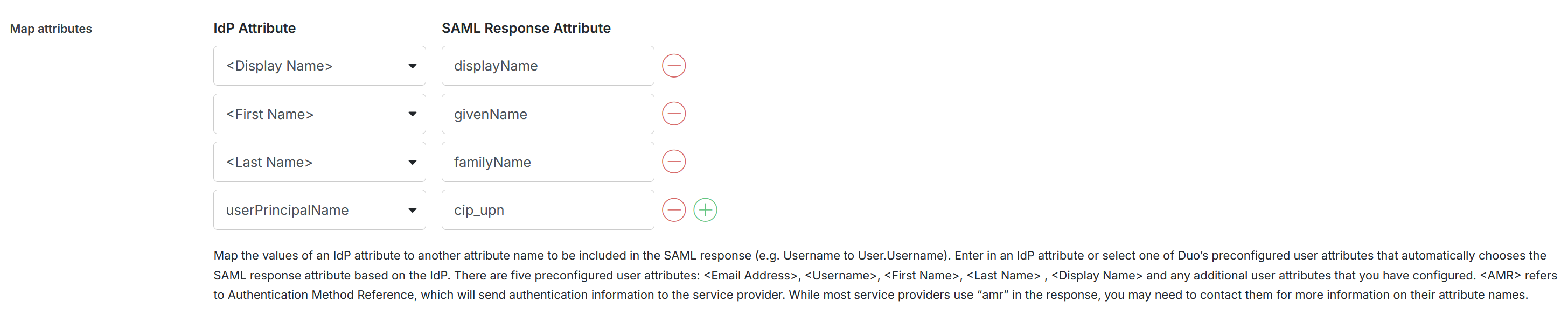

左側にDuoブリッジ属性、右側にCitrix Cloud SAMLクレーム名を指定して、Map Attributesを構成します。

-priority

Duoブリッジ属性(左)とSAML属性クレーム名(右)では大文字と小文字が区別されます。 右側のクレーム名は、Citrix Cloud SAML接続内で構成されているものと一致する必要があります。

Citrix CloudのSAML接続の構成

-

すべてのCitrixログオンフローは、ワークスペースURLまたはCitrix Cloud GO URLのいずれかを使用してサービスプロバイダーによって開始される必要があります。

-

[IDおよびアクセス管理]>[認証]>[IDプロバイダーを追加する]>[SAML]内で、SAML接続のデフォルトの推奨値を使用します。

-

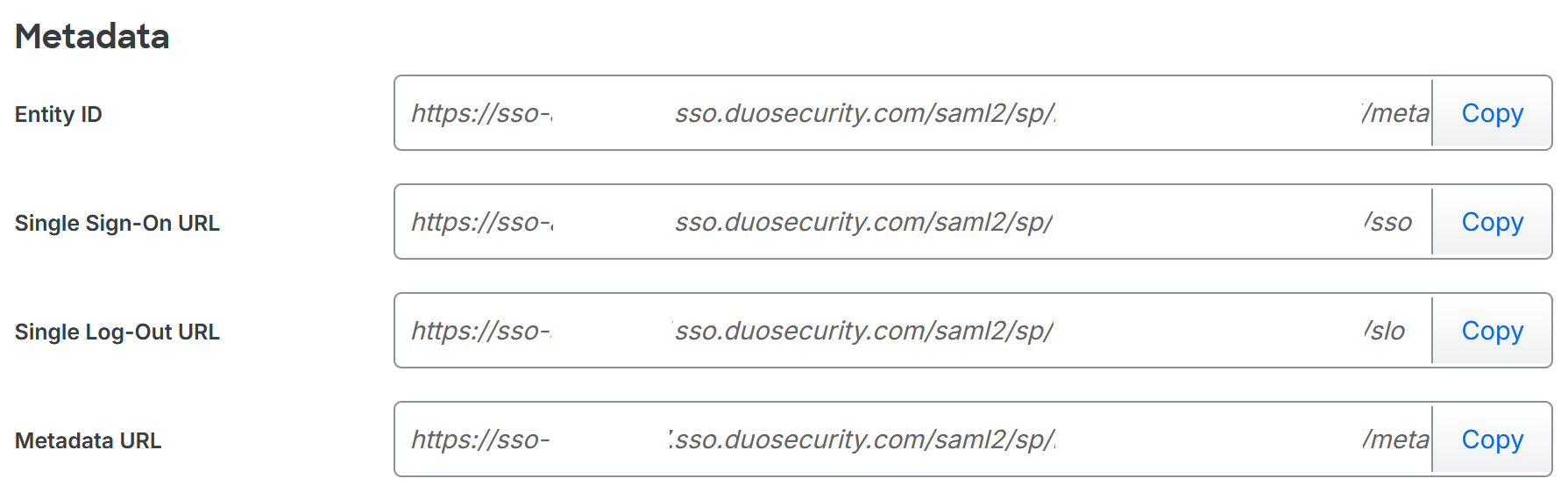

Duo Active Directory Syncドキュメントにアクセスして、DuoポータルからCitrix Cloud SAML接続を入力するためのDuo SAMLアプリケーションのSAMLエンドポイントを取得します。

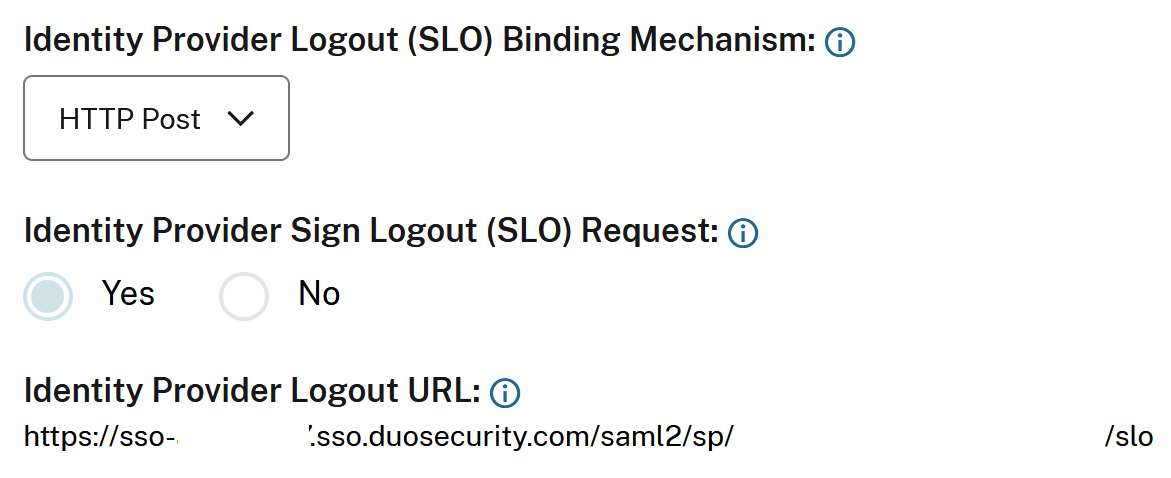

Citrix Cloudのフィールド 入力する値 エンティティID https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/metadata認証要求に署名する はい SSOサービスURL https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/ssoSSOバインドメカニズム HTTP POST SAML応答 応答またはアサーションに署名する 認証コンテキスト 未指定、完全一致 ログアウトURL https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/sloサインログアウトリクエスト はい SLO Binding Mechanism HTTP POST

Duo SAMLログアウトの動作

この記事の執筆時点ではDuo SAMLはSAML SLOをサポートしていませんが、ユーザーがWorkspaceやCitrix Cloudから明示的にログアウトしたときにIDPセッションを終了するようにDuoを構成することは可能です。 Duo SAMLアプリケーションのログアウト設定を構成する前に、メインのSAML記事の「SAMLログアウトの考慮事項」セクション(samlログアウトの考慮事項)を読むことをお勧めします。

-priority

Duoドキュメント Duo SSOログアウトの動作とセッション管理の詳細から抜粋。

ログアウトしてDuo SSOのSLO URLにアクセスすると、Duo SSOからログアウトされ、MFAが記憶されているデバイスのセッションが削除されてから、ログアウトページにリダイレクトされます。

エンドユーザーがWorkspaceやCitrix CloudからログアウトするときにDuo IDPセッションの明示的なログアウトを構成するには、以下の推奨手順に従います。

-

Duo SAMLアプリ内でCitrix CloudのSAMLログアウトエンドポイントを構成します。

-

Citrix Cloud SAML接続内でDuo SLOエンドポイントを構成します。

-priority

Generic SAML Provider Duoアプリ テンプレートを使用していない場合は、Citrix Cloudログアウトエンドポイントを入力するオプションが利用できないため、この手順を完了できません。

-

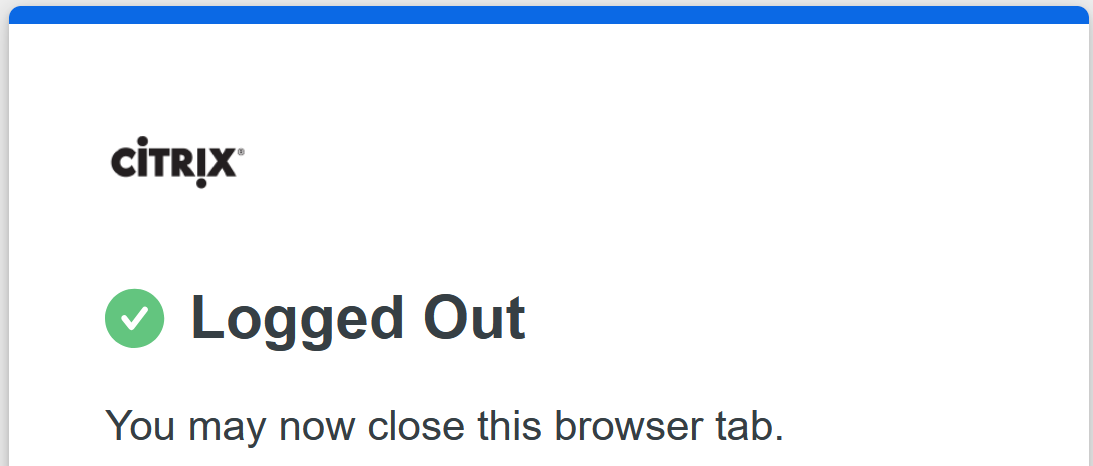

手順1と2に従ってSAML接続の両側でログアウトが構成された状態でWorkspaceからログアウトすると、IDPセッションが終了したことを示す次のUIがDuoによって表示されます。

-

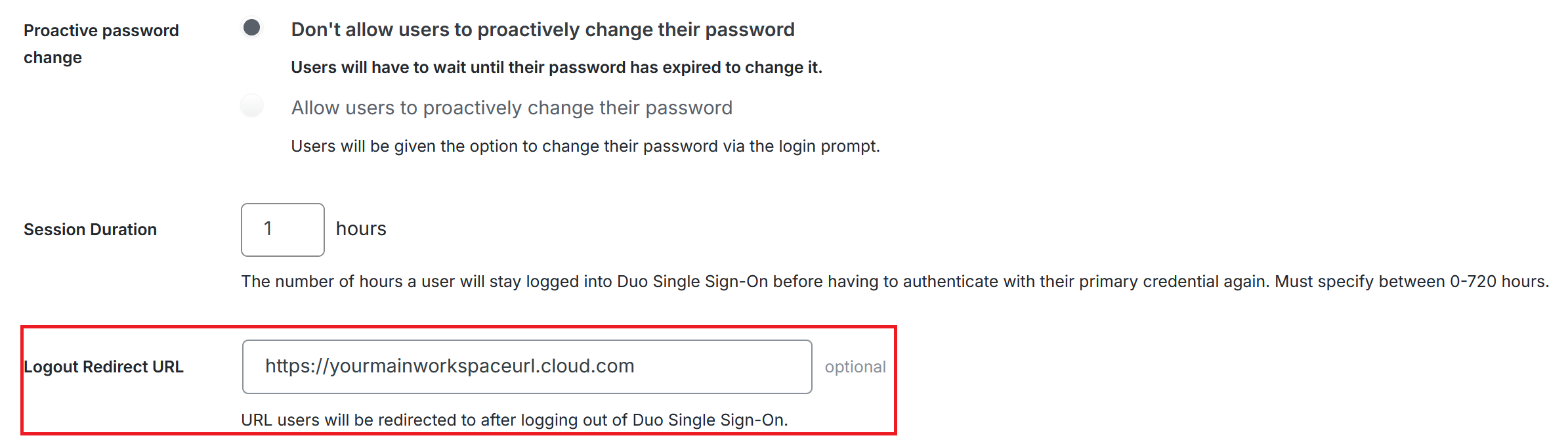

オプション:Workspaceエンドユーザーのログアウトエクスペリエンスを向上させるために、エンドユーザーをCitrix Workspaceログオンページにリダイレクトする単一の ログアウトリダイレクトURLを使用してDuo LDAPS接続を構成することができます。 これは、ADフォレストのLDAPS接続内で実行されます。

-priority

上記のログアウトリダイレクトURLフィールドでは、単一のWorkspace URLのみを構成できます。 Citrix Cloudテナント内で複数の異なるWorkspace URLを使用することを、Duoの単一のActive Directoryフォレスト接続内で構成することはできません。