Citrix Secure Hub

Citrix Secure Hubは、業務用モバイルアプリへの入り口です。 ユーザーはSecure Hubにデバイスを登録して、アプリストアにアクセスします。 アプリストアから、Citrixの業務用モバイルアプリとサードパーティ製アプリを追加できます。

Secure Hubおよびその他のコンポーネントは、Citrix Endpoint Managementのダウンロードページからダウンロードできます。

Secure Hubおよび業務用モバイルアプリの他のシステム要件については、「システム要件」を参照してください。

業務用モバイルアプリの最新情報については、「最新の情報」を参照してください。

次のセクションでは、Secure Hubの最新リリースおよび以前のリリースの新機能について説明します。

注:

Secure HubのAndroid 9.xおよびiOS 11.xバージョンのサポートは、2025年4月に終了しました。

最新バージョンの新機能

Secure Hub for Android 25.4.0

Android 16のサポート

Secure Hub for Android 25.4.0リリース以降はAndroid 16と互換性があります。 デバイスをAndroid 16にアップグレードして、最新バージョンのSecure Hubを引き続き使用できます。

TLS 1.3プロトコルのサポート

Secure Hub for Android 25.4.0リリース以降では、Androidデバイス上でTLS 1.3プロトコルがサポートされます。 TLS 1.3はTLSプロトコルの最新バージョンであり、TLS 1.2と比較してパフォーマンスが向上し、セキュリティが強化され、サイバー攻撃に対する耐性が向上しています。 TLS 1.3ではネットワーク遅延も短縮されるため、HTTPS接続がより高速になり、ユーザーエクスペリエンスが向上します。

TLS 1.3について詳しくは、「The Transport Layer Security (TLS) Protocol Version 1.3」を参照してください。

バグ修正について詳しくは、「既知の問題と解決された問題」を参照してください。

以前のバージョンの新機能

Secure Hub for Android 25.1.0

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

バグ修正について詳しくは、「既知の問題と解決された問題」を参照してください。

Secure Hub for iOS 25.1.0

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

バグ修正について詳しくは、「既知の問題と解決された問題」を参照してください。

Secure Hub for iOS 24.11.0

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

バグ修正について詳しくは、「既知の問題と解決された問題」を参照してください。

Secure Hub for Android 24.10.0

Android 15のサポート

Secure Hubバージョン24.10.0にアップグレードすると、Android 15に更新されたデバイスが引き続きサポートされます。

バグ修正について詳しくは、「既知の問題と解決された問題」を参照してください。

Secure Hub for iOS 24.9.0

デバイス登録プログラムの契約条件の表示

iOS向けSecure Hub 24.9.0以降、管理者はCitrix Endpoint Management(CEM)を使用して契約条件デバイスポリシーを構成できます。 構成が完了すると、Appleのデバイス登録プログラム(DEP)で登録されたデバイスの登録処理中に、契約条件ページが表示されます。 これにより、ユーザーは登録を完了する前に契約条件を確認して承認できるため、デバイスの登録中のコンプライアンスとセキュリティ対策が強化されます。

Secure Hub for Android 24.8.0

Androidデバイスでのコンプライアンスチェック(Technical Preview)

注:

この機能は、デバイス所有者モードで登録されているAndroidデバイスに適用されます。

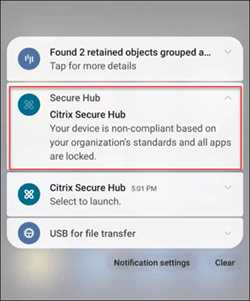

このリリース以降、Secure Hubは、Citrix Endpoint Managementを使用して管理者が構成されたポリシーに対してAndroidデバイスのコンプライアンスを検証します。 これらのコンプライアンスチェックには、デバイスのパスワード強度の確認、必須アプリのインストールの検証、禁止アプリの削除の確認が含まれます。

デバイスが管理者が設定したポリシーに準拠していないことが判明した場合、Secure Hubはすべてのアプリをロックし、コンプライアンスの問題を解決してロックを解除するようユーザーに求めます。 デバイスが非準拠の場合、次の通知がユーザーデバイスに表示されます。

詳しくは、「Androidデバイスでのコンプライアンスチェック」を参照してください。

Secure Hub for Android 24.6.0

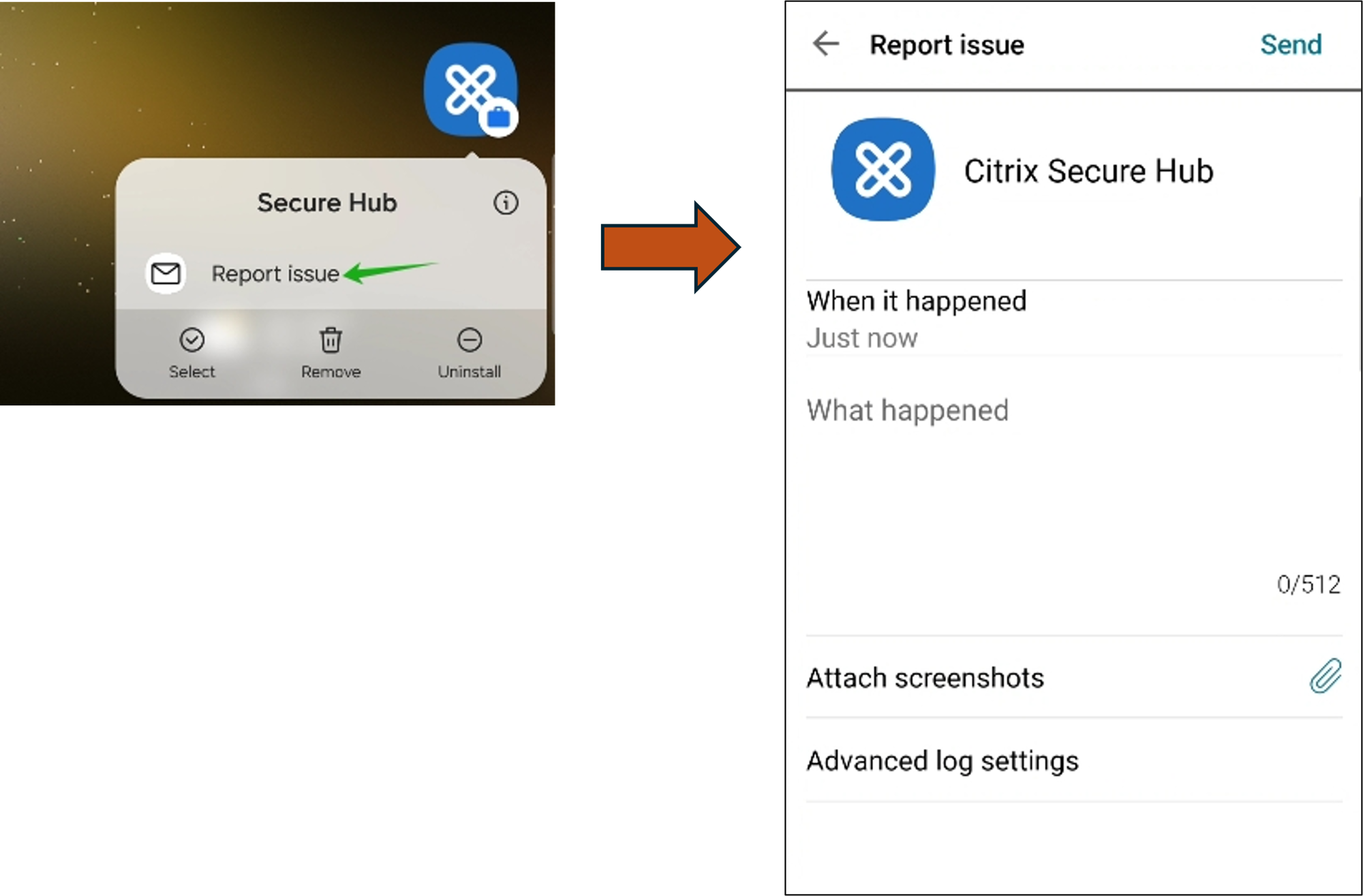

ログ収集とレポート機能の向上

Secure Hubでは、Secure Hubを開かずに問題を報告し、ログをシームレスに送信する機能が強化されています。 このリリースでは、ユーザーはSecure Hubアプリのアイコンを長押しすることで[問題の報告]オプションにアクセスできるようになりました。 [問題の報告]オプションをクリックすると、Secure Hubは[問題の報告]ページを直接開きます。

Secure Hub for iOS 24.5.0

iOS 17のReturn to Service(サービスに戻す)をサポート

Secure HubはiOS 17のReturn to Service(サービスに戻す)機能をサポートしており、より効率的で安全なモバイルデバイス管理(MDM)エクスペリエンスを提供します。 以前は、デバイスをワイプした後、新しいユーザー用に設定するには手動で構成する必要がありました。 現在、Return to Service機能により、会社のデバイスを再利用する場合でも、個人のデバイス(BYOD)を適切なセキュリティポリシーと統合する場合でも、このプロセスが自動化されます。

Return to Service機能を使用すると、MDMサーバーはWi-Fiの詳細とデフォルトのMDM登録プロファイルを含む消去コマンドをユーザーデバイスに送信できます。 その後、デバイスはすべてのユーザーデータを自動的に消去し、指定されたWi-Fiネットワークに接続し、提供された登録プロファイルを使用してMDMサーバーに再登録します。

Secure Hub for Android 24.3.0

Samsung Knox Enhanced Attestation v3のサポート

Secure Hubは、Samsung Enhanced Attestation v3をサポートするようになりました。これにより、Knox構成証明を活用して、Citrix Endpoint Managementを通じて管理されるSamsungデバイスのセキュリティ対策が強化されます。 この高度な構成証明プロトコルは、デバイスの整合性とセキュリティのステータスを検証し、デバイスがルート化されていないこと、および承認されたファームウェアが実行されていることを確認します。 この機能は、セキュリティの脅威に対して重要な保護機能を提供し、企業のセキュリティポリシーへの遵守を保証します。

Secure Hub for Android 23.12.0

Samsung Knoxによるセキュリティ強化

Citrix Endpoint ManagementにKnox Platform for Enterprise Keyデバイスポリシーを追加すると、Samsungデバイス上のSecure Hubのセキュリティ機能が大幅に強化されます。 このポリシーにより、必要なSamsung Knox Platform for Enterprise(KPE)ライセンス情報を提供し、KPEライセンスを使用してSamsungデバイスのセキュリティを強化できます。 Samsung Knoxは、企業データの保護を維持しながら、管理を容易にしてスムーズなユーザーエクスペリエンスを実現します。

詳しくは、「Knox Platform for Enterprise Keyデバイスポリシー」を参照してください。

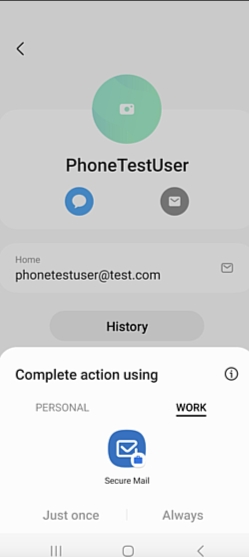

ユーザーの個人プロファイルからSecure Mailにアクセスする

ユーザーは、個人プロファイルから仕事用プロファイルのSecure Mailにアクセスして使用できるようになりました。 ユーザーが個人プロファイルのアドレス帳でメールアドレスをクリックすると、仕事用プロファイルでSecure Mailを使用するオプションが表示されます。 これによって、ユーザーは個人プロファイルからメールを送信できます。 この機能は、BYODまたはWPCODデバイスで利用できます。

Secure Hub for iOS 24.1.0

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

Secure Hub for Android 23.12.0

サインインページに認証PINに関するヒントを追加する

23.12.0リリース以降、サインインページに認証PINに関するヒントを追加できるようになりました。 この機能はオプションであり、2要素認証に登録されたデバイスに適用されます。 ヒントにより、PINにアクセスする方法がわかります。

ヒントはテキストまたはリンクとして構成できます。 ヒントのテキストではPINに関する簡単な情報が提供され、リンクではPINへのアクセス方法に関する詳細情報が提供されます。 ヒントの構成方法について詳しくは、「Citrix Endpoint Managementコンソールを使用したヒントの構成」を参照してください。

nFactor認証によるシングルサインオン機能のサポート

Secure Hub for Androidバージョン23.12.0以降、nFactorのモバイルアプリケーション管理(MAM:Mobile Application Management)登録またはログインはシングルサインオン(SSO)機能をサポートします。 この機能により、以前に入力したサインイン資格情報がMAM登録またはログインプロセスを通過できるため、ユーザーが再度手動でサインイン資格情報を入力する必要がなくなります。 nFactor SSOプロパティについて詳しくは、Citrix Endpoint Managementドキュメントの「クライアントプロパティリファレンス」を参照してください。

直接起動モードでの完全なワイプのサポート

以前は、再起動したデバイスで完全なワイプコマンドを実行するには、デバイスのロックを解除する必要がありました。 今回、デバイスがロックされている場合でも、直接起動モードで完全なワイプコマンドを実行できるようになりました。 この機能は、特にデバイスが権限のない個人によって所有されている場合に、セキュリティの観点から役立ちます。 完全なワイプコマンドについて詳しくは、Citrix Endpoint Managementのドキュメントの「セキュリティ操作」を参照してください。

Secure HubのApp Storeの読み込み速度を最適化

Secure HubのApp Storeの読み込みが以前より速くなり、ユーザーはより迅速にアクセスできるようになりました。

Secure Hub for iOS 23.11.0

サインインページに認証PINに関するヒントを追加する

23.11.0リリース以降、サインインページに認証PINに関するヒントを追加できるようになりました。 この機能はオプションであり、2要素認証に登録されたデバイスに適用されます。 ヒントにより、PINにアクセスする方法がわかります。

ヒントはテキストまたはリンクとして構成できます。 ヒントのテキストではPINに関する簡単な情報が提供され、リンクではPINへのアクセス方法に関する詳細情報が提供されます。 ヒントの構成方法について詳しくは、「Citrix Endpoint Managementコンソールを使用したヒントの構成」の記事を参照してください。

nFactor認証によるシングルサインオン機能のサポート

Secure Hub for iOSバージョン23.11.0以降、nFactorのモバイルアプリケーション管理(MAM:Mobile Application Management)登録またはサインインはシングルサインオン(SSO)機能をサポートします。 この機能により、以前に入力したサインイン資格情報がMAM登録またはサインインプロセスを通過できるため、ユーザーが再度手動でサインイン資格情報を入力する必要がなくなります。

nFactor SSOプロパティについて詳しくは、Citrix Endpoint Managementドキュメントの「クライアントプロパティリファレンス」を参照してください。

Secure Hub 23.10.0

Secure Hub for Android

Secure Hub for Android 23.10.0はAndroid 14をサポートしています。 Secure Hubバージョン23.10.0にアップグレードすると、Android 14に更新されたデバイスが引き続きサポートされます。

Secure Hub 23.9.0

Secure Hub for Android

このリリースでは、パフォーマンスや安定性が総合的に向上する分野に対処しています。

Secure Hub 23.8.1

Secure Hub for iOS

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

Secure Hub 23.8.0

Secure Hub for iOS

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

Secure Hub 23.7.0

Secure Hub for Android

Play Integrity API

SafetyNet Attestation APIは、廃止予定のタイムラインに従ってGoogleによって間もなく廃止され、推奨されているPlay Integrity APIに移行します。

詳しくは、Citrix Endpoint Managementのドキュメントの「Play Integrity API」を参照してください。

廃止予定のタイムラインについて詳しくは、Citrix Endpoint Managementのドキュメントの 「廃止と削除」を参照してください。

AndroidのSafetyNet機能については、 「SafetyNet」を参照してください。

Secure Hub 23.4.0

Secure Hub for iOS

ユーザーエクスペリエンスの向上

バージョン23.4.0以降、Secure Hub for iOSでは次のユーザーエクスペリエンスが向上しています:

-

ストアエクスペリエンス

◈ 以前は、[マイアプリ] ページが最初に表示されていました。 バージョン23.4.0では、[ストア]ページが最初に表示されます。

◈ 以前は、ユーザーが[ストア]オプションをクリックするたびに、Secure Hubストアは再読み込み操作を実行していました。

With the 23.4.0 version, the user experience is improved. Now, the app reloads when the user launches the app for the first time, restarts the app, or swipes down the screen. - ユーザーインターフェイス:以前は、[サインオフ] オプションは画面の左下に配置されていました。 23.4.0バージョンでは、[サインオフ]オプションはメインメニューの一部で、[バージョン]オプションの上にあります。

- ハイパーリンク:以前は、アプリの詳細ページのハイパーリンクはプレーンテキストとして表示されていました。 バージョン23.4.0では、ハイパーリンクをクリックできるようになり、リンクを示す下線の書式が設定されています。

MDXからMAM SDKへの移行エクスペリエンス

バージョン23.4.0以降、レガシMDXからMAM SDKへの移行エクスペリエンスがiOSデュアルモードアプリ向けに強化されています。 この機能は、通知メッセージの数を減らし、Secure Hubに切り替えることで、業務用モバイルアプリを使用するときのユーザーエクスペリエンスを向上させます。

Citrix PINを使用したアプリのロックの解除

以前は、エンドユーザーはデバイスのパスコードを入力して、モバイルアプリ管理(MAM)に基づいてアプリのロックを解除していました。

バージョン23.4.0以降、エンドユーザーはパスコードとしてCitrix PINを入力して、MAMベースのアプリのロックを解除できるようになります。 管理者は、CEMサーバー上のクライアントプロパティを使用してパスコードの複雑さを構成できます。

アプリが許可された時間を超えて非アクティブな場合、エンドユーザーは管理者が設定した構成に応じてCitrix PINを入力し、アプリのロックを解除できます。

Android向けSecure Hubの場合、MAMアプリケーションで非アクティブタイマーに対応する方法を構成するための別のクライアントプロパティがあります。 詳しくは、「Android向けの個別の非アクティブタイマー」を参照してください。

Secure Hub 23.4.1

Secure Hub for Android

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

Secure Hub 23.4.0

Secure Hub for Android

このリリースでは問題に対応しているため、パフォーマンスや安定性が総合的に向上しています。

Secure Hub 23.2.0

Secure Hub for Android

注:

- 欧州連合(EU)、欧州経済領域(EEA)、スイス、および英国(UK)のユーザーの分析データは収集されません。

MDX完全トンネルモードVPN

MDXマイクロVPN(完全トンネルモード)は廃止されました。

詳しくは、Citrix Endpoint Managementのドキュメントの「廃止」を参照してください。

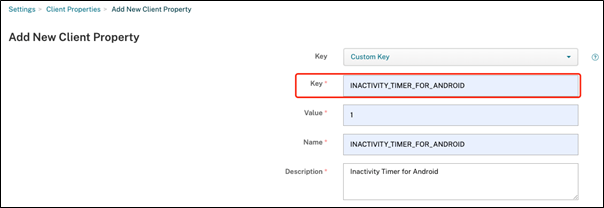

Android用の個別の非アクティブタイマー

以前は、非アクティブタイマーのクライアントプロパティはAndroidおよびiOSのSecure Hubで共通でした。

バージョン23.2.0以降、IT管理者は新しいクライアントプロパティInactivity_Timer_For_Androidを使用して、非アクティブタイマーをiOSから分離できます。 IT管理者は、Inactivity_Timer_For_Androidの値を0に設定して、Androidの非アクティブタイマーを個別に無効にできます。 この場合、Secure Hubを含む仕事用プロファイル内のすべてのアプリは、PINのみで機能します。

クライアントプロパティの追加および変更について詳しくは、XenMobileのドキュメントの「クライアントプロパティ」を参照してください。

Secure Hub 22.11.0

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 22.9.0

Secure Hub for Android

このリリースには、次の内容が含まれています:

- デバイスのパスコードにおけるパスコードの複雑さ(Android 12以降)

- SDK 31のサポート

- バグ修正

デバイスのパスコードにおけるパスコードの複雑さ(Android 12以降)

パスコードの複雑さは、カスタムのパスワード要件よりも優先されます。 パスコードの複雑さのレベルは、事前定義されたレベルの1つです。 したがって、エンドユーザーは複雑さのレベルが低いパスワードを設定できません。

Android 12以降のデバイスのパスコードの複雑さは次のとおりです:

- パスコードの複雑さを適用する: カスタムのパスワード要件ではなく、プラットフォームによって定義された複雑さのレベルのパスワードが必要です。 Android 12以降でSecure Hub 22.9以降を使用しているデバイスのみ対象。

-

複雑さのレベル: 事前定義されたパスワードの複雑さのレベル。

- なし: パスワードは必要ありません。

-

低: パスワードは次の場合があります:

- パターン

- PIN(4つ以上の数字)

-

中: パスワードは次の場合があります:

- 繰り返しの文字(4444)または順番どおりの文字(1234)ではないPINと、最低4つの数字

- 4文字以上のアルファベット

- 4文字以上の英数字

-

高: パスワードは次の場合があります:

- 繰り返しの文字(4444)または順番どおりの文字(1234)ではないPINと、最低8つの数字

- 6文字以上のアルファベット

- 6文字以上の英数字

注記:

- BYODデバイスの場合、最小文字数、必須文字、生体認証、詳細規則などのパスコード設定は、Android 12以降では適用できません。 代わりにパスコードの複雑さを使用してください。

- 仕事用プロファイルのパスコードの複雑さが有効になっている場合は、デバイス側のパスコードの複雑さも有効にする必要があります。

詳しくは、Citrix Endpoint Managementのドキュメントの「Android Enterpriseの設定」を参照してください。

Secure Hub 22.7.0

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 22.6.0

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 22.5.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub 22.4.0

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 22.2.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 21.11.0

Secure Hub for Android

会社所有のデバイスでの仕事用プロファイルのサポート

Android Enterpriseデバイスで、会社所有のデバイスモードでの仕事用プロファイルにSecure Hubを登録できるようになりました。 この機能は、Android 11以降を実行しているデバイスで使用できます。 以前に個人使用可能なコーポレート所有(COPE)モードで登録されていたデバイスは、デバイスがAndroid 10からAndroid 11以降にアップグレードされると、会社所有のデバイスモードでの仕事用プロファイルに自動的に移行します。

Secure Hub 21.10.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

Android 12のサポート。 このリリース以降、Secure HubはAndroid 12を実行するデバイスでサポートされます。

Secure Hub 21.8.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub 21.7.1

Secure Hub for Android

既に登録されているデバイスでAndroid 12を使用できます。 Android 12へのアップグレードを検討している場合は、最初にSecure Hubをバージョン21.7.1に更新してください。 Secure Hub 21.7.1は、Android 12にアップグレードするために必要な最小バージョンです。 このリリースでは、既に登録されているユーザーがAndroid 11からAndroid 12にシームレスにアップグレードできるようになっています。

注:

Android 12にアップグレードする前にSecure Hubがバージョン21.7.1に更新されていない場合、以前の機能を回復するために、デバイスの再登録または工場出荷時状態へのリセットが必要になる場合があります。

Citrixは、Android 12についてDay 1サポートの提供を約束しており、Secure Hubの後続のバージョンにさらに更新を追加していき、Android 12を完全にサポートします。

Secure Hub 21.7.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 21.6.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 21.5.1

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 21.5.0

Secure Hub for iOS

このリリースでは、MDX Toolkitバージョン19.8.0以前でラッピングされたアプリは機能しなくなります。 機能を適切に再開するには、アプリを最新のMDX Toolkitでラッピングしてください。

Secure Hub 21.4.0

Secure Hubの色の刷新。 Secure Hubは、Citrixの最新のブランドカラーに準拠しています。

Secure Hub 21.3.2

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub 21.3.0

このリリースには、バグの修正が含まれています。

Secure Hub 21.2.0

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 21.1.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 20.12.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

Secure Hub for Androidは、直接起動モードをサポートしています。 直接起動モードについて詳しくは、Developer.android.comで、Androidドキュメントを参照してください。

Secure Hub 20.11.0

Secure Hub for Android

Secure Hubは、Android 10に関するGoogle Playの最新のターゲットAPI要件をサポートしています。

Secure Hub 20.10.5

このリリースには、バグの修正が含まれています。

Secure Hub 20.9.0

Secure Hub for iOS

Secure Hub for iOSはiOS 14をサポートしています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub 20.7.5

Secure Hub for Android

-

Secure Hub for AndroidはAndroid 11をサポートしています。

-

Secure Hubのアプリが32ビットから64ビット版へ移行。 Secure Hubバージョン20.7.5では、32ビットアーキテクチャのサポートが終了し、64ビット版に更新されました。 Citrixではバージョン20.6.5から20.7.5にアップグレードすることをお勧めます。 ユーザーがSecure Hubバージョン20.6.5へのアップグレードをスキップし、代わりに20.1.5から直接20.7.5に更新する場合、再認証が必要です。 再認証には、資格情報の入力とSecure HubのPINのリセットが含まれます。 Secure Hubバージョン20.6.5は、Google Playストアで入手できます。

-

App Storeから更新をインストールします。 Secure Hub for Androidでは、利用可能な更新があるアプリが強調表示され、[更新可能]機能がApp Store画面に表示されます。

[更新可能] をタップすると、保留中の更新があるアプリの一覧を表示するストアに移動します。 アプリの [詳細] をタップして、更新をインストールします。 アプリが更新されると、[詳細] の下向き矢印がチェックマークに変わります。

Secure Hub 20.6.5

Secure Hub for Android

アプリが32ビット版から64ビット版へ移行。 Secure Hub 20.6.5リリースは、Androidモバイルアプリの32ビットアーキテクチャをサポートする最後のリリースです。 以降のリリースでは、Secure Hubは64ビットアーキテクチャをサポートします。 再認証なしで以降のバージョンにアップグレードできるように、ユーザーがSecure Hubバージョン20.6.5にアップグレードすることをCitrixではお勧めします。 ユーザーがSecure Hubバージョン20.6.5へのアップグレードをスキップし、代わりに直接20.7.5に更新する場合、再認証が必要です。 再認証には、資格情報の入力とSecure HubのPINのリセットが含まれます。

注:

20.6.5リリースは、デバイス管理者モードでAndroid 10を実行しているデバイスの登録をブロックしません。

Secure Hub for iOS

iOSデバイスで構成されたプロキシを有効にします。</g> Secure Hub for iOSでは、ユーザーが[設定]>[Wi-Fi]**で構成するプロキシサーバーを使用できるようにする場合、新しいクライアントプロパティALLOW_CLIENTSIDE_PROXYを有効にする必要があります。 詳しくは、「クライアントプロパティリファレンス」のALLOW_CLIENTSIDE_PROXYを参照してください。</p>

Secure Hub 20.3.0

注:

Android 6.xおよびiOS 11.xバージョンのSecure Hub、Secure Mail、Secure Web、Citrix Workspaceアプリのサポートは、2020年6月に廃止されます。

Secure Hub for iOS

- ネットワーク拡張が無効になりました。 最近のApp Storeレビューガイドラインの変更により、Secure Hubリリース20.3.0以降では、iOSを実行しているデバイスでネットワーク拡張(NE)をサポートしていません。 NEは、Citrixの業務用モバイルアプリには影響を与えません。 ただしNEの削除は、展開済みの、MDXでラップされたエンタープライズアプリに多少の影響を与えます。 認証トークン、タイマー、PINの再試行などによるコンポーネントの同期で、Secure Hubへの必要のない切り替えが発生することがあります。

注:

新規ユーザーには、VPNのインストールを求めるメッセージは表示されません。

- 登録プロファイルの拡張機能のサポート。 Secure Hubは、「登録プロファイルサポート」で発表されたCitrix Endpoint Managementの登録プロファイルの拡張機能をサポートしています。

Secure Hub 20.2.0

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub 20.1.5

このリリースには、次の内容が含まれています:

- ユーザープライバシーポリシーの形式と表示の更新。 この機能の更新により、Secure Hubの登録フローが変更されます。

- バグ修正。

Secure Hub 19.12.5

このリリースには、バグの修正が含まれています。

Secure Hub 19.11.5

このリリースには、バグの修正が含まれています。

Secure Hub 19.10.5

Secure Hub for Android

COPEモードでSecure Hubを登録する。. Android Enterpriseデバイスでは、個人使用可能なコーポレート所有端末(COPE)登録プロファイルでCitrix Endpoint Managementが構成されている場合、COPEモードでSecure Hubを登録します。

Secure Hub 19.10.0

このリリースには、バグの修正が含まれています。

Secure Hub 19.9.5

Secure Hub for iOS

このリリースには、バグの修正が含まれています。

Secure Hub for Android

Android Enterpriseの仕事用プロファイルおよび完全に管理されているデバイスのKeyguard管理機能のサポート。 AndroidのKeyguardは、デバイスのロック画面および仕事用チャレンジのロック画面を管理します。 Citrix Endpoint ManagementのKeyguard管理デバイスポリシーを使用して、仕事用プロファイルデバイスのkeyguard管理と、完全に管理された専用デバイスのkeyguard管理を制御します。 keyguard管理を使用すると、Keyguard画面のロックを解除する前に、ユーザーが使用できる機能(信頼できるエージェントやセキュアカメラなど)を指定できます。 または、すべてのKeyguard機能を無効にできます。

機能の設定とデバイスポリシーの構成方法について詳しくは、「Keyguard管理デバイスポリシー」を参照してください。

Secure Hub 19.9.0

Secure Hub for iOS

Secure Hub for iOSはiOS 13をサポートしています。

Secure Hub for Android

このリリースには、バグの修正が含まれています。

Secure Hub for Android 19.8.5

このリリースには、バグの修正が含まれています。

Secure Hub 19.8.0

Secure Hub for iOS

このリリースには、バグの修正とパフォーマンスの強化機能が含まれています。

Secure Hub for Android

Android Qのサポート。 このリリースでは、Android Qがサポートされています。 Android Qプラットフォームにアップグレードする前に、Google Device Administration APIの廃止がAndroid Qを実行するデバイスに与える影響について、「Device AdministrationからAndroid Enterpriseへの移行」を参照してください。 また、ブログ(Citrix Endpoint ManagementおよびAndroid Enterprise - 変革)も参照してください。

Secure Hub 19.7.5

Secure Hub for iOS

このリリースには、バグの修正とパフォーマンスの強化機能が含まれています。

Secure Hub for Android

Samsung Knox SDK 3.xのサポート。 Secure Hub for AndroidはSamsung Knox SDK 3.xをサポートしています。 Samsung Knox 3.xの移行について詳しくは、Samsung Knoxの開発者向けドキュメントを参照してください。 このリリースでは、新しいSamsung Knox名前空間もサポートしています。 以前のSamsung Knox名前空間からの変更について詳しくは、「古いSamsung Knox名前空間の変更」を参照してください。

注:

Secure Hub for Androidは、Android 5を実行しているデバイスでSamsung Knox 3.xをサポートしていません。

Secure Hub 19.3.5〰19.6.6

これらのリリースには、バグの修正とパフォーマンスの強化機能が含まれています。

Secure Hub 19.3.0

Samsung Knox Platform for Enterpriseのサポート。 Secure Hub for Androidは、Android EnterpriseデバイスでKnox Platform for Enterprise(KPE)をサポートします。

Secure Hub 19.2.0

このリリースには、バグの修正とパフォーマンスの強化機能が含まれています。

Secure Hub 19.1.5

Secure Hub for Android Enterpriseは、次のポリシーをサポートするようになりました:

- WiFiデバイスポリシー。 Wi-Fiデバイスポリシーは、Android Enterpriseをサポートするようになりました。 このポリシーについて詳しくは、「Wi-Fiデバイスポリシー」を参照してください。

- カスタムXMLデバイスポリシー。 カスタムXMLデバイスポリシーは、Android Enterpriseをサポートするようになりました。 このポリシーについて詳しくは、「カスタムXMLデバイスポリシー」を参照してください。

- ファイルデバイスポリシー。 Citrix Endpoint Managementにスクリプトファイルを追加して、Android Enterpriseデバイスで機能を実行できます。 このポリシーについて詳しくは、「ファイルデバイスポリシー」を参照してください。

Secure Hub 19.1.0

Secure Hubのフォント、色、そのほかのUIの要素が刷新されました。 この変更は、Citrixの業務用モバイルアプリ全体により統一感を与え、ユーザーの操作性も向上しています。

Secure Hub 18.12.0

このリリースには、バグの修正とパフォーマンスの強化機能が含まれています。

Secure Hub 18.11.5

- Android Enterpriseの制限デバイスポリシー設定。 制限デバイスポリシーの新しい設定により、ユーザーはAndroid Enterpriseデバイスでステータスバー、ロック画面のKeyguard、アカウント管理、位置情報の共有、デバイス画面の表示を維持する機能にアクセスできます。 詳しくは、「制限デバイスポリシー」を参照してください。

Secure Hub 18.10.5~18.11.0には、パフォーマンスの強化機能とバグの修正が含まれています。

Secure Hub 18.10.0

-

Samsung DeXモードのサポート: Samsung DeXを使用すると、ユーザーはKNOX対応デバイスを外部ディスプレイに接続して、PCのようなインターフェイスでアプリを使用したり、ドキュメントを確認したり、ビデオを見ることができます。 Samsung DeXのデバイス要件とSamsung DeXの設定については、「Samsung DeXの機能」を参照してください。

Citrix Endpoint ManagementでSamsung DeXモードの機能を設定するには、Samsung Knoxの制限デバイスポリシーを更新します。 詳しくは、「制限デバイスポリシー」の「Samsung KNOXの設定」を参照してください。

-

Android SafetyNetのサポート: Android SafetyNet機能を使用して、Secure HubがインストールされているAndroidデバイスの互換性とセキュリティを評価するようにEndpoint Managementを設定できます。 結果は、デバイス上で自動化された操作をトリガーするために使用できます。 詳しくは、「Android SafetyNet」を参照してください。

-

Android Enterpriseデバイスのカメラ使用を禁止する:制限デバイスポリシーの新しい設定である[カメラの使用を許可]を設定することで、ユーザーがAndroid Enterpriseデバイスでカメラを使用できないようにすることができます。 詳しくは、「制限デバイスポリシー」を参照してください。

Secure Hub 10.8.60〜18.9.0

これらのリリースには、バグの修正とパフォーマンスの強化機能が含まれています。

Secure Hub 10.8.60

- ポーランド語のサポート。

- Android Pのサポート。

-

ワークスペースアプリストアの使用のサポート。 Secure Hubを開いても、Secure Hubストアは表示されません。 [アプリを追加] ボタンを押すと、ワークスペースアプリストアに移動します。 次のビデオでは、iOSデバイスでCitrix Workspaceアプリを使用して、Citrix Endpoint Managementへの登録を行う様子を示します。

-priority

この機能は新規顧客にのみ提供されます。 現在のところ、既存の顧客の移行はサポートされていません。

この機能を使用するには、以下を設定します:

- パスワードのキャッシュポリシーおよびパスワード認証ポリシーを有効にします。 これらのポリシーの構成について詳しくは、「[業務用モバイルアプリのMDXポリシーの概要](/ja-jp/mobile-productivity-apps/administrator-tasks/policies-platform-mobile-productivity-apps.html)」を参照してください。

- Active Directory認証をADまたはAD+Certとして構成します。 これら2つのモードをサポートしています。 認証の構成について詳しくは、「[ドメインまたはドメイン+セキュリティトークン認証](/ja-jp/citrix-endpoint-management/authentication/authentication-domain-security-token.html)」を参照してください。

- Endpoint Managementのワークスペース統合を有効にします。 ワークスペース統合について詳しくは、「[ワークスペースの構成](/ja-jp/citrix-cloud/workspace-configuration.html)」を参照してください。

> **-priority**

>

> この機能を有効にすると、Citrix Files SSOはEndpoint Management(旧XenMobile)ではなく、ワークスペースを通して実行されます。 ワークスペースの統合を有効にする前に、Endpoint ManagementコンソールでCitrix Filesの統合を無効にすることをお勧めします。

Secure Hub 10.8.55

- JSON構成を使用して、Googleのゼロタッチ登録とSamsung Knox Mobile Environment(KME)ポータルにユーザー名とパスワードを渡す機能です。 詳しくは、「Samsung Knoxの一括登録」を参照してください。

- 証明書のピン留めを有効にすると、ユーザーは自己署名証明書を使用してEndpoint Managementに登録することはできません。 ユーザーが自己署名証明書を使用してEndpoint Managementに登録しようとすると、証明書が信頼されていないという警告が表示されます。

Secure Hub 10.8.25: Secure Hub for AndroidではAndroid Pデバイスがサポートされています。

注:

Android Pプラットフォームにアップグレードする前に:サーバーインフラストラクチャが、subjectAltName(SAN)拡張で一致するホスト名を持つセキュリティ証明書に準拠していることを確認します。 ホスト名を検証するには、サーバーは一致するSANを含む証明書を提示する必要があります。 ホスト名に一致するSANを含まない証明書は信頼されません。 詳しくは、Android開発者ドキュメントを参照してください。

Secure Hub for iOSの更新(2018年3月19日): Secure Hub for iOSバージョン10.8.6では、VPPアプリポリシーの問題を修正できます。

Secure Hub 10.8.5: Android Work(Android for Work)のCOSUモード対応Secure Hub for Androidでサポート。 詳しくは、Citrix Endpoint Managementのドキュメントを参照してください。

Secure Hubの管理

Secure Hubに関連する大部分の管理タスクは、Endpoint Managementの初期構成時に実行します。 ユーザーがiOSやAndroidでSecure Hubを利用できるようにするために、Secure HubをiOS App Store、またはGoogle Playストアにアップロードします。

Secure Hubは、Citrix Gatewayを使用した認証後にユーザーのCitrix Gatewayセッションが更新されたときに、インストールされているアプリの、Endpoint Managementに格納されているMDXポリシーのほとんどを更新します。

-priority

これらのポリシーのうちのいずれかを変更する場合は、ユーザーはアプリを削除してから再インストールし、更新されたポリシーを適用する必要があります:セキュリティグループ、暗号化を有効化、Secure MailのExchange Server

Citrix PIN

Citrix PINを使用するように、Secure Hubを構成できます。このセキュリティ機能は、Endpoint Managementコンソールで[設定] > [クライアントプロパティ]を選択して有効にします。 この設定では、登録されているモバイルデバイスユーザーがSecure Hubにサインオンし、ラップされたMDXアプリを暗証番号(PIN)の使用によりアクティブ化する必要があります。

Citrix PIN機能で、セキュリティで保護されたラップアプリにログオンするときのユーザー認証が簡単になります。 Active Directoryのユーザー名やパスワードなど、別の資格情報を繰り返し入力する必要はありません。

Secure Hubに初めてサインオンするユーザーは、Active Directoryユーザー名とパスワードを入力する必要があります。 サインオン時に、Secure HubはActive Directory資格情報またはクライアント証明書をユーザーデバイスに保存し、ユーザーに対してPINを入力するよう要求します。 ユーザーは再度のサインオン時にPINを入力することにより、アクティブなユーザーセッションの次回アイドルタイムアウトが終了するまで、CitrixアプリおよびStoreにセキュアにアクセスできます。 関連するクライアントのプロパティでは、PINを使用したシークレットの暗号化、PINのパスコードの種類の指定、およびPINの強度と長さの要件の指定を実行できます。 詳しくは、「クライアントプロパティ」を参照してください。

指紋認証(Touch ID)が有効なときに、アプリが無効なためにオフライン認証が求められた場合、ユーザーは指紋を使用してサインインできます。 ただし、初めてSecure Hubにサインインしたり、デバイスを再起動したりする場合、および非アクティブタイマーの有効期限が切れた後には、PINを入力する必要があります。 指紋認証の有効化について詳しくは、「指紋認証またはTouch ID認証」を参照してください。

証明書ピン留め

Secure Hub for iOSおよびSecure Hub for Androidは、SSL証明書のピン留めをサポートしています。 これにより、CitrixクライアントがEndpoint Managementと通信する際に、企業が署名した証明書が使用されます。したがって、デバイス上のルート証明書のインストールによりSSLセッションに危害が及ぶ場合に、クライアントからEndpoint Managementへの接続が阻止されます。 Secure Hubがサーバー公開キーに対する何らかの変更を検出すると、接続が拒否されます。

Android N以降、ユーザーが追加した認証機関(CA)はオペレーティングシステムで許可されなくなります。 Citrixではユーザーが追加したCAの代わりに、パブリックルートCAを使用することをお勧めします。

Android Nにアップグレードするユーザーは、プライベートまたは自己署名CAを使用すると問題が発生する可能性があります。 次の状況では、Android Nデバイス上の接続が切断されます:

- Endpoint Managementオプションのプライベート/自己署名CAと必須の信頼済みCAが[オン]に設定されている。 詳しくは、「デバイス管理」を参照してください。

- プライベート/自己署名CAとEndpoint Management AutoDiscoveryサービス(ADS)は到達可能ではありません。 セキュリティ上の問題によりADSに到達できない場合、必須の信頼済みCAは、最初は [オフ] に設定されていた場合でも [オン] になります。

デバイスの登録またはSecure Hubのアップグレード前に、証明書のピン留めを有効にすることを検討してください。 デフォルトで、このオプションは [オフ] になっており、ADSによって管理されます。 証明書のピン留めを有効にすると、ユーザーは自己署名証明書を使用してEndpoint Managementに登録することはできません。 ユーザーが自己署名証明書を使用して登録しようとすると、証明書が信頼されていないという警告が表示されます。 ユーザーが証明書を承認しない場合、登録は失敗します。

証明書ピン留めを使用するには、Citrix ADSサーバーにCitrixが証明書をアップロードするように依頼する必要があります。 Citrixサポートポータルでテクニカルサポートケースを開きます。 秘密キーをCitrixに送信しないでください。 次に、以下の情報を入力します:

- ユーザーが登録時に使用するアカウントを含むドメイン。

- Endpoint Managementの完全修飾ドメイン名(FQDN)。

- Endpoint Managementのインスタンス名。 デフォルトでは、インスタンス名はzdmであり、大文字と小文字が区別されます。

- ユーザーIDのタイプ。UPNまたはメールのいずれかにできます。 デフォルトでは、タイプはUPNです。

- デフォルトポート8443からポート番号を変更した場合は、iOS登録に使用されるポート。

- デフォルトポート443からポート番号を変更した場合は、Endpoint Managementが接続を受け入れるポート。

- Citrix Gatewayの完全なURL。

- 管理者のメールアドレス(オプション)。

- ドメインに追加するPEM形式の証明書。これは、秘密キーではなく公開証明書である必要があります。

- 既存のサーバー証明書の制御方法。古いサーバー証明書を(危険にさらされているため)直ちに削除するか、失効するまでサポートを継続するか。

詳細情報および証明書がCitrixサーバーに追加されると、テクニカルサポートケースが更新されます。

証明書+ワンタイムパスワード認証

Citrix ADCを構成して、証明書とセキュリティトークンを使用してSecure Hubで認証を行うようにすることができます。セキュリティトークンはワンタイムパスワードとして機能します。 この構成により、Active Directoryのフットプリントをデバイスに残さない強力なセキュリティオプションが提供されます。

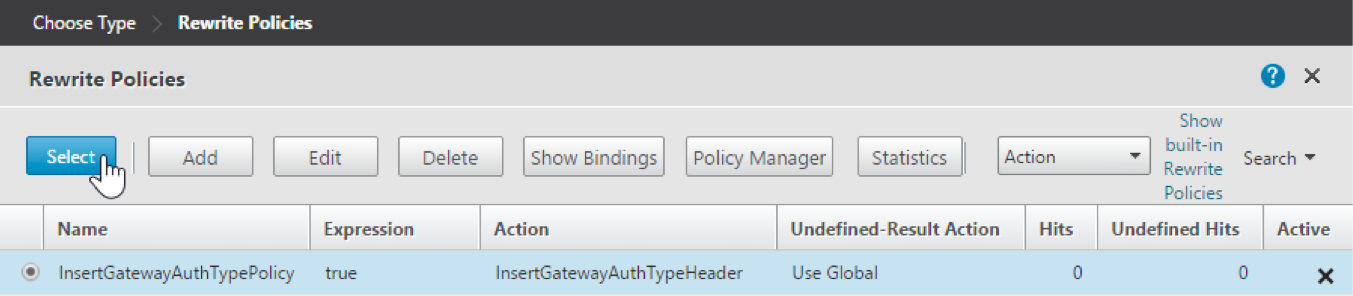

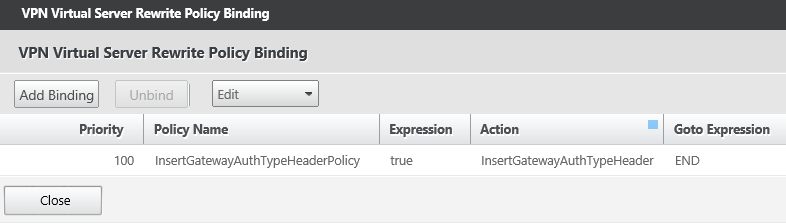

Secure Hubで証明書+ワンタイムパスワードタイプの認証を使用できるようにするには:Citrix ADCの書き換えアクションと書き換えポリシーを追加する必要があります。これにより、Citrix Gatewayログオンタイプを示す「X-Citrix-AM-GatewayAuthType: CertAndRSA」形式のカスタム応答ヘッダーが挿入されます。

通常Secure Hubでは、Endpoint Managementコンソールで構成されたCitrix Gatewayログオンタイプが使用されます。 ただしこの情報は、Secure Hubが初回のログオンを完了するまで、Secure Hubでは使用できません。 そのため、カスタムヘッダーが必要となります。

注:

Endpoint ManagementとCitrix ADCで異なるログオンタイプが設定されている場合は、Citrix ADCの構成で上書きされます。 詳しくは、「Citrix GatewayとEndpoint Management」を参照してください。

-

Citrix ADCで、[構成]>[AppExpert]>[書き換え]>[アクション]の順に選択します。

-

[追加] をクリックします。

[書き換えアクションの作成] 画面が開きます。

-

以下のとおりに各フィールドを入力して、[作成] をクリックします。

![[書き換えアクションの作成]画面の画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-create-rewrite-action.png)

メインの [書き換えアクション] 画面に次の結果が表示されます。

![[書き換えアクション]画面の結果の画像](/en-us/mobile-productivity-apps/media/WorxHome-cert-auth-NS-rewrite-actions.png)

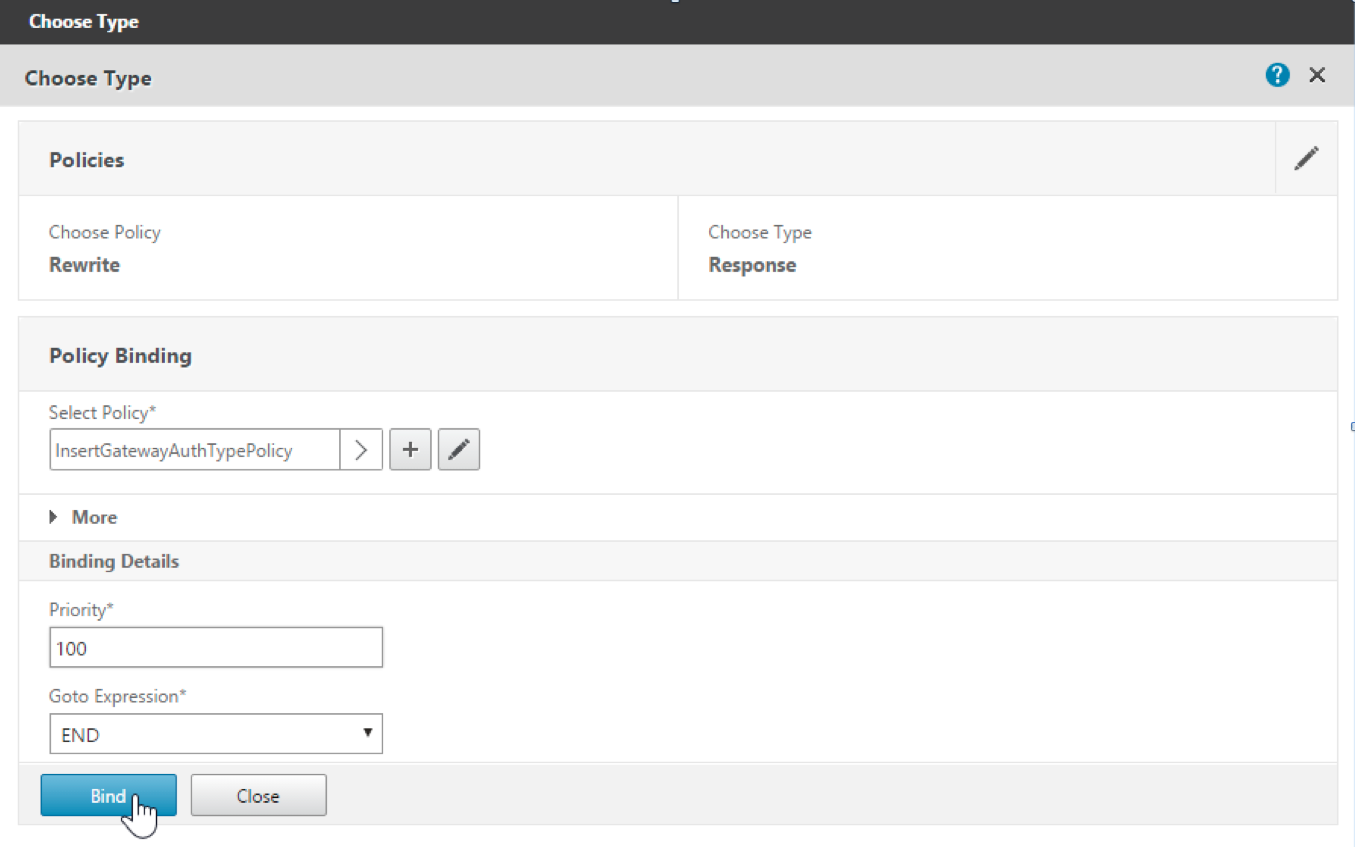

-

書き換えアクションを書き換えポリシーとして仮想サーバーにバインドします。 [構成]>[NetScaler Gateway]>[仮想サーバー]の順に選択して、仮想サーバーを選択します。

![[仮想サーバー]画面の画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-virtual-servers.png)

-

[編集]をクリックします。

-

[仮想サーバーの構成] 画面で、[ポリシー] までスクロールします。

-

+をクリックして、ポリシーを追加します。

![[ポリシーの追加]オプションの画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-virtual-server-configuration-screen.png)

-

[ポリシーの選択] フィールドで [書き換え] を選択します。

-

[種類の選択] フィールドで [応答] を選択します。

![[応答]オプションの画像](/en-us/mobile-productivity-apps/media/netscaler-policy-settngs-response.png)

-

[続行] をクリックします。

[ポリシーバインディング] セクションが展開されます。

![[ポリシーバインディング]セクションの画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-policy-click-to-select.png)

-

[ポリシーの選択] をクリックします。

使用可能なポリシーの画面が表示されます。

-

作成したポリシーの行をクリックして、[選択] をクリックします。 選択したポリシーが入力された [ポリシーバインディング] 画面に戻ります。

-

[Bind] をクリックします。

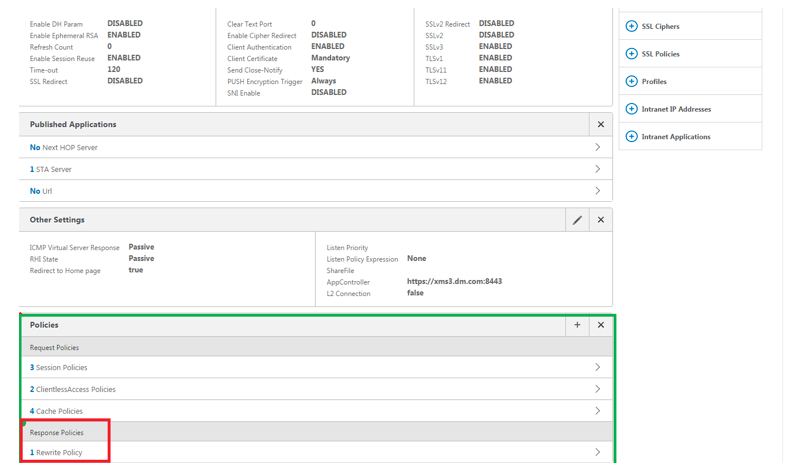

正常にバインドされると、メインの構成画面に戻り、完成した書き換えポリシーが表示されます。

-

ポリシーの詳細を表示するには、[書き換えポリシー] をクリックします。

AndroidデバイスのADS接続のためのポート要件

ポート構成により、Secure Hubから接続するAndroidデバイスで社内ネットワークからCitrix ADSにアクセスできることを保証します。 ADSを介して利用可能なセキュリティ更新プログラムをダウンロードする時、ADSにアクセスする能力は重要です。 ADS接続はプロキシサーバーと互換性がない可能性があります。 このシナリオでは、ADS接続がプロキシサーバーをバイパスすることを可能にします。

-priority

Secure Hub for AndroidおよびiOSでは、AndroidデバイスからADSにアクセスできる必要があります。 詳しくは、Citrix Endpoint Managementのドキュメントの「ポート要件」を参照してください。 この通信は送信ポート443で実行されます。 大半の場合で、既存の環境ではこれを許可するよう設計されています。 この通信を保証できない場合は、Secure Hub 10.2にアップグレードしないでください。 不明の点があれば、Citrixサポートに問い合わせてください。

前提条件:

- Endpoint ManagementとCitrix ADCの証明書を収集します。 証明書はPEM形式で、秘密キーではなく公開証明書である必要があります。

- Citrixサポートに証明書ピン留めの有効化を依頼します。 このプロセスで、証明書の提出を求められます。

証明書ピン留めに追加された機能向上のため、デバイスは登録前にADSに接続する必要があります。 この前提条件により、デバイスを登録する環境の最新のセキュリティ情報がSecure Hubで利用できることが保証されます。 デバイスがADSに接続できない場合は、Secure Hubはデバイスの登録を許可しません。 したがって、内部ネットワーク内でADSアクセスを可能にすることは、デバイスの登録を有効にするために重要です。

Secure Hub for AndroidにADSへのアクセスを許可するには、以下のIPアドレスおよびFQDNのポート443を開放します:

| FQDN | IPアドレス | ポート | IPとポートの使用 |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - ADS通信 |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - ADS通信 |

ads.xm.cloud.com:Secure Hubバージョン10.6.15以降ではads.xm.cloud.comが使用されることに注意してください。 |

34.194.83.188 | 443 | Secure Hub - ADS通信 |

ads.xm.cloud.com:Secure Hubバージョン10.6.15以降ではads.xm.cloud.comが使用されることに注意してください。 |

34.193.202.23 | 443 | Secure Hub - ADS通信 |

証明書ピン留めが有効な場合、次の処理が実行されます:

- Secure Hubは、デバイス登録時に企業の証明書を固定します。

-

Secure Hubは、アップグレード時に現在固定されている証明書を破棄し、登録済みユーザーに対して最初の接続でサーバー証明書を固定します。

注:

アップグレード後に証明書ピン留めを有効にする場合は、再登録する必要があります。

- 証明書公開キーを変更しなかった場合、証明書の更新時に再登録する必要はありません。

証明書ピン留めではリーフ証明書がサポートされますが、中間証明書および発行者証明書はサポートされません。 証明書ピン留めは、Endpoint Management、Citrix GatewayなどのCitrixサーバーには適用されますが、サードパーティ製のサーバーには適用されません。

[アカウントの削除]の無効化

Auto Discovery Services(ADS)が有効になっている環境では、Secure Hubで [アカウントの削除] を無効にできます。

[アカウントの削除] を無効にするには、次の手順を実行します:

-

ドメインのADSを構成します。

-

Citrix Endpoint Managementで[AutoDiscoveryサービス情報]を開き、

displayReenrollLinkの値をFalseに設定します。 デフォルトでは、この値はTrueです。 -

デバイスがMDM+MAM(ENT)モードで登録されている場合、ログオフしてから再度ログインすると、変更が有効になります。 デバイスが他のモードで登録されている場合は、デバイスを再登録する必要があります。

Secure Hubの使用

ユーザーは、最初にAppleまたはAndroidのストアから自分のデバイス上にSecure Hubをダウンロードします。

Secure Hubを起動すると、勤務先や組織から提供された資格情報を入力してデバイスを登録するための画面が開きます。 デバイス登録の詳細については、「ユーザーアカウント、役割、および登録」を参照してください。

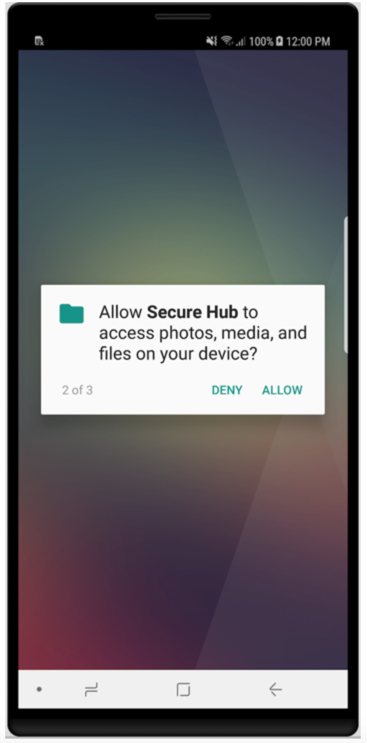

Secure Hub for Androidでは、初期インストールおよび登録時に、次のメッセージが表示されます。「Secure Hubがデバイス上の写真、メディア、ファイルにアクセスできるようにしますか?」

このメッセージは、Androidオペレーティングシステムによるものであり、Citrixからのものではありません。 [許可] をタップしても、Secure Hubを管理する管理者およびCitrixには、個人データは表示されません。 ただし、管理者とのリモートサポートセッションを行っている場合、管理者はセッション内で個人ファイルを表示できます。

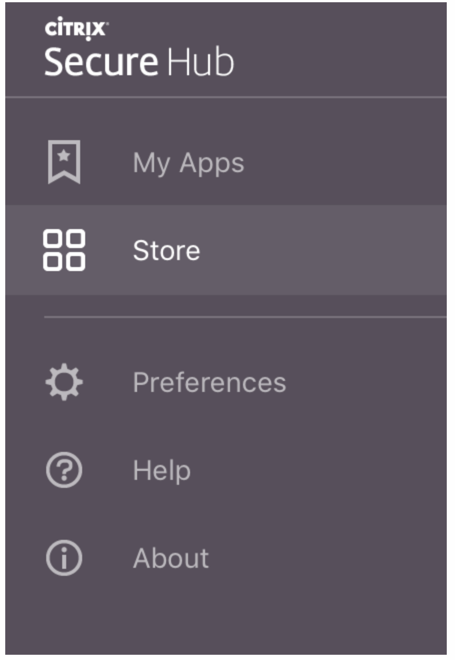

登録が完了すると、ユーザーの [マイアプリ] タブに指定したアプリとデスクトップが表示されます。 ユーザーはStoreからアプリを追加できます。 スマートフォン上の左上隅のハンバーガーアイコンの [設定] の下にStoreへのリンクがあります。

タブレットでは、Storeは別のタブとなります。

iOS 9以降のiPhoneを使用するユーザーがストアから業務用モバイルアプリをインストールすると、メッセージが表示されます。 そのメッセージでは、エンタープライズデベロッパーであるCitrixがそのiPhoneで信頼されていないことが示されます。 このメッセージは、デベロッパーが信頼できる状態になるまで、アプリを使用できないことを説明しています。 このメッセージが表示された場合、Secure Hubはユーザーに、iPhoneでCitrixエンタープライズアプリが信頼されるようにする手順を示すガイドを表示するよう求めます。

Secure Mailでの自動登録

MAM-only展開の場合、Endpoint Managementを、AndroidまたはiOSデバイスを持ち、メール資格情報でSecure Hubに登録したユーザーがSecure Mailに自動的に登録されるように構成できます。 これは、ユーザーが追加情報を入力する必要がないか、Secure Mailに登録する追加手順を実行する必要がないことを意味します。

Secure Mailを初めて使用する場合、Secure MailはSecure Hubからユーザーの電子メールアドレス、ドメインおよびユーザーIDを取得します。 Secure Mailは、Autodiscoveryに電子メールアドレスを使用します。 ドメインとユーザーIDを使用してExchange Serverが識別されます。Exchange Serverによって、Secure Mailのユーザー自動認証が行われます。 パスワードをパススルーしないようにポリシーが設定されている場合、ユーザーはパスワードの入力を求められます。 ただし、ユーザーはさらに情報を入力する必要はありません。

この機能を有効にするには、3つのプロパティを作成する必要があります:

- サーバープロパティMAM_MACRO_SUPPORT。 手順については、「サーバープロパティ」を参照してください。

- クライアントプロパティENABLE_CREDENTIAL_STOREおよびSEND_LDAP_ATTRIBUTES。 手順については、「クライアントプロパティ」を参照してください。

カスタマイズされたストア

ストアをカスタマイズする場合は、[設定]>[クライアントのブランド設定]の順に選択して、名前を変更し、ロゴを追加して、アプリの外観を指定します。

![[クライアントのブランド設定]画面の画像](/en-us/mobile-productivity-apps/media/worxhome-client-branding.png)

Endpoint Managementコンソールでアプリの説明を編集できます。 [構成] をクリックして、[アプリ] を選択します。 表からアプリを選択して [編集] をクリックします。 編集する説明があるアプリのプラットフォームを選択し、[説明] ボックスに文字列を入力します。

![[説明]ボックスの画像](/en-us/mobile-productivity-apps/media/worxhome-edit-app-descriptions-xm.png)

Storeでは、ユーザーはEndpoint Managementで構成および保護されたアプリおよびデスクトップのみを参照できます。 アプリを追加するには、[詳細] をタップしてから、[追加] をタップします。

構成済みのヘルプオプション

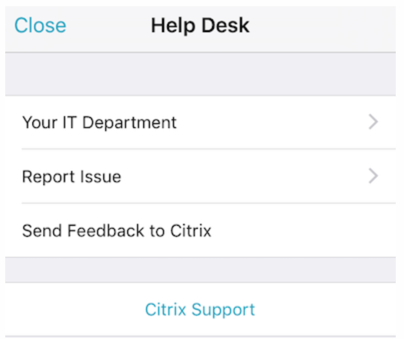

また、Secure Hubでは、ユーザーがヘルプを得られるさまざまな方法も提供しています。 タブレットでは、右上隅にあるクエスチョンマークをタップするとヘルプオプションが表示されます。 スマートフォンで、左上隅にあるハンバーガーメニューアイコンをタップしてから、[ヘルプ] をタップします。

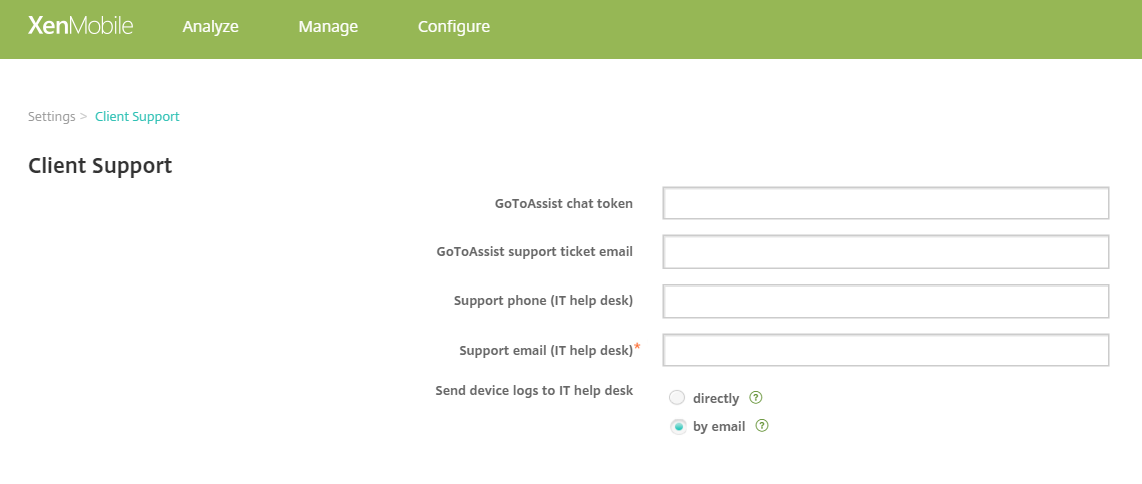

[IT部門]には、会社のヘルプデスクの電話番号とメールアドレスが表示され、ユーザーがアプリから直接アクセスできます。 Endpoint Managementコンソールで電話番号とメールアドレスを入力します。 右上隅にある歯車のアイコンをクリックします。 [設定] ページが開きます。 [詳細] をクリックして [クライアントサポート] をクリックします。 情報を入力する画面が表示されます。

[問題の報告] にユーザーのアプリの一覧が表示されます。 ユーザーは、問題のあるアプリを選択します。 Secure Hubで自動的にログが生成され、Secure Mailに、zipファイルとしてログが添付されたメッセージが開かれます。 ユーザーは、件名の行と問題の説明を追加します。 スクリーンショットを添付することもできます。

[Citrixへのフィードバックの送信] をクリックすると、Citrixサポートのアドレスが入力されたSecure Mailのメッセージが開きます。 メッセージの本文で、Secure Mailの改善点についてのメッセージを入力することができます。 デバイスにSecure Mailがインストールされていない場合は、ネイティブのメールプログラムが開きます。

またユーザーは [Citrixサポート] をタップして、Citrix Knowledge Centerを開くこともできます。 ここでは、すべてのCitrix製品のサポート文書を検索できます。

[環境設定] で、ユーザーのアカウントとデバイスに関する情報を確認できます。

位置情報ポリシー

また、Secure Hubは位置情報ポリシーや地理追跡ポリシーを提供します。これにより、たとえば、会社所有のデバイスが特定の地理的境界の外側に出ていないかどうかを確認できます。 詳しくは、「位置情報デバイスポリシー」を参照してください。

クラッシュ発生時の情報収集と分析

Secure Hubでは障害の原因を確認できるように、障害の情報を自動的に収集し分析します。 Crashylticsソフトウェアがこの機能をサポートします。

iOSおよびAndroidで利用できる機能については、「Citrix Secure Hub」のプラットフォームごとの機能を参照してください。

Secure Hubのデバイスログの生成

このセクションでは、Secure Hubのデバイスログを生成するとともに、ログに正しいデバッグレベルを設定する方法について説明します。

Secure Mailのログを取得するには、以下を実行します。

-

[Secure Hub]>[ヘルプ]>[問題の報告]の順に選択します。 アプリの一覧から[Secure Mail]を選択します。 組織のヘルプデスク宛の電子メールが開きます。

-

ログの設定は、サポートチームからそうするように指示があった場合にのみ、変更します。 設定が正しく行われていることを常に確認してください。

-

Secure Mailに戻り、問題を再現します。 問題の再現を開始した時刻と、問題が発生した時刻またはエラー メッセージが表示された時刻に注目してください。

-

[Secure Hub]>[ヘルプ]>[問題の報告]の順に戻ります。 アプリの一覧から[Secure Mail]を選択します。 組織のヘルプデスク宛の電子メールが開きます。

-

件名行と、問題を簡単に説明する本文を入力します。 手順3で収集したタイムスタンプも追加して、 [送信]をクリックします。 完成したメッセージが開きます。圧縮されたログファイルが添付されています。

-

[送信] をもう一度クリックします。

送信される圧縮ファイルには、次のログが含まれています:

- CtxLog_AppInfo.txt(iOS)、Device_And_AppInfo.txt(Android)、logx.txt and WH_logx.txt(Windows Phone)

アプリケーション情報ログには、デバイスとアプリケーションに関する情報が含まれています。