システム要件

CitrixがCitrix Endpoint Managementをプロビジョニングしている間、Cloud ConnectorをインストールしてCitrix Endpoint Managementの展開を準備してください。Citrix Endpoint ManagementソリューションはCitrixがホストしていますが、一部の通信とポートの設定が必要です。これによって、Citrix Endpoint ManagementインフラストラクチャをActive Directoryなどの企業サービスに接続できます。

Cloud Connectorの要件

Citrixでは、Cloud Connectorを使用してCitrix Endpoint Managementアーキテクチャを既存のインフラストラクチャに統合します。Cloud Connectorは、ポート443を介してCitrix Endpoint Managementに次のリソースの場所を安全に統合します:LDAP、PKIサーバー、内部DNSクエリ、およびCitrix Workspaceの列挙。

-

Active Directoryドメインに参加している少なくとも2台の専用Windows Serverマシン。マシンは仮想マシンでも物理マシンでもかまいません。適切なインストールおよび操作のために、Cloud Connectorをインストールするマシンは、UTC時間と同期している必要があります。最新の要件の完全な一覧については、Citrixアカウントチームが提供する展開資料を参照してください。

オンボードウィザードでは、これらのマシンにCloud Connectorをインストールする方法について順を追って説明します。

-

プラットフォームのシステム要件について詳しくは、「Citrix Cloud Connector」を参照してください。

サポートされるActive Directoryの機能レベル

Citrix Endpoint Managementと合わせて使用することで、Citrix Cloud Connectorは、Active Directoryフォレストとドメインの以下の機能レベルをサポートします。

| フォレスト機能レベル | ドメイン機能レベル | サポートされるドメインコントローラー |

|---|---|---|

| Windows Server 2016 | Windows Server 2016 | Windows Server 2016、Windows Server 2019 |

| Windows Server 2016 | Windows Server 2019 | Windows Server 2019 |

| Windows Server 2019 | Windows Server 2019 | Windows Server 2019 |

注:

Windows Server 2012 R2、2012、および2008 R2は製品終了(EOL)となったため、サポートされなくなりました。詳しくは、Microsoft社の製品に関するライフサイクルドキュメントを参照してください。

NetScaler Gateway Gatewayの要件

Citrix Endpoint Managementでは、次のシナリオに対応するためにリソースの場所にNetScaler Gatewayがインストールされている必要があります:

- 基幹業務アプリのために内部ネットワークリソースにアクセスするには、マイクロVPNが必要。これらのアプリは、CitrixのMDXテクノロジでラップされています。Micro VPNは、内部バックエンドインフラストラクチャに接続するためにNetScaler Gatewayが必要です。

- Citrix業務用モバイルアプリ(Citrix Secure Mailなど)を使用する予定。

- Citrix Endpoint ManagementとMicrosoft Endpoint Managerを統合する予定である。

以下は要件です:

- ドメイン(LDAP)認証

- NetScaler Gateway 12.1以降。プラットフォームライセンスまたはユニバーサルライセンスが必要

詳しくは、「ライセンス」を参照してください。

- パブリックSSL証明書。

詳しくは、「Citrix ADCアプライアンスでのSSL証明書の作成と使用」を参照してください。

- NetScaler Gateway Gateway仮想サーバーの未使用のパブリックIPアドレス。

- NetScaler Gateway Gateway仮想サーバーのパブリックに解決可能な完全修飾ドメイン名(FQDN)

- クラウドでホストされたCitrix Endpoint Managementの中間証明書とルート証明書(スクリプトバンドルで提供)

- プロキシロードバランサーIP用の未使用の内部プライベートIPアドレス

- ポート要件については、後述の「NetScaler Gatewayのポート要件」を参照してください。

- Citrix Endpoint ManagementとMicrosoft Endpoint Managerとの統合

- Microsoft AzureでCitrix ADC VPXインスタンスを展開する

NetScaler Gatewayの要件については、Citrixアカウントチームが提供する展開資料を参照してください。

Android Enterpriseの要件について詳しくは、「Android Enterprise」セクションを参照してください。

Citrix Filesの要件

Citrix Endpoint Management Premium Serviceオファリングでは、Citrix Filesのファイル同期と共有サービスを利用できます。Storage Zone Controllerを使用すると、Citrix Filesアカウントでプライベートデータストレージを使用できるようになり、Citrix Files SaaS(Software as a Service)のクラウドストレージが拡張されます。

Storage Zone Controllerの要件:

- 専用の物理マシンまたは仮想マシン

- Windows Server 2012 R2(Datacenter、Standard、またはEssentials)、Windows Server 2016、Windows Server 2019、またはWindows Server 2022

- 2つのvCPU

- 4GBのRAM

- 50GBのハードディスクスペース

-

Webサーバー(IIS)のサーバーの役割:

- アプリケーション展開:ASP. NET 4.5.2

- セキュリティ:基本認証

- セキュリティ:Windows認証

Citrix Filesのプラットフォーム要件:

- Citrix Filesインストーラーには、Windows Serverの管理者権限が必要です

- Citrix Files管理ユーザー名

ポート要件

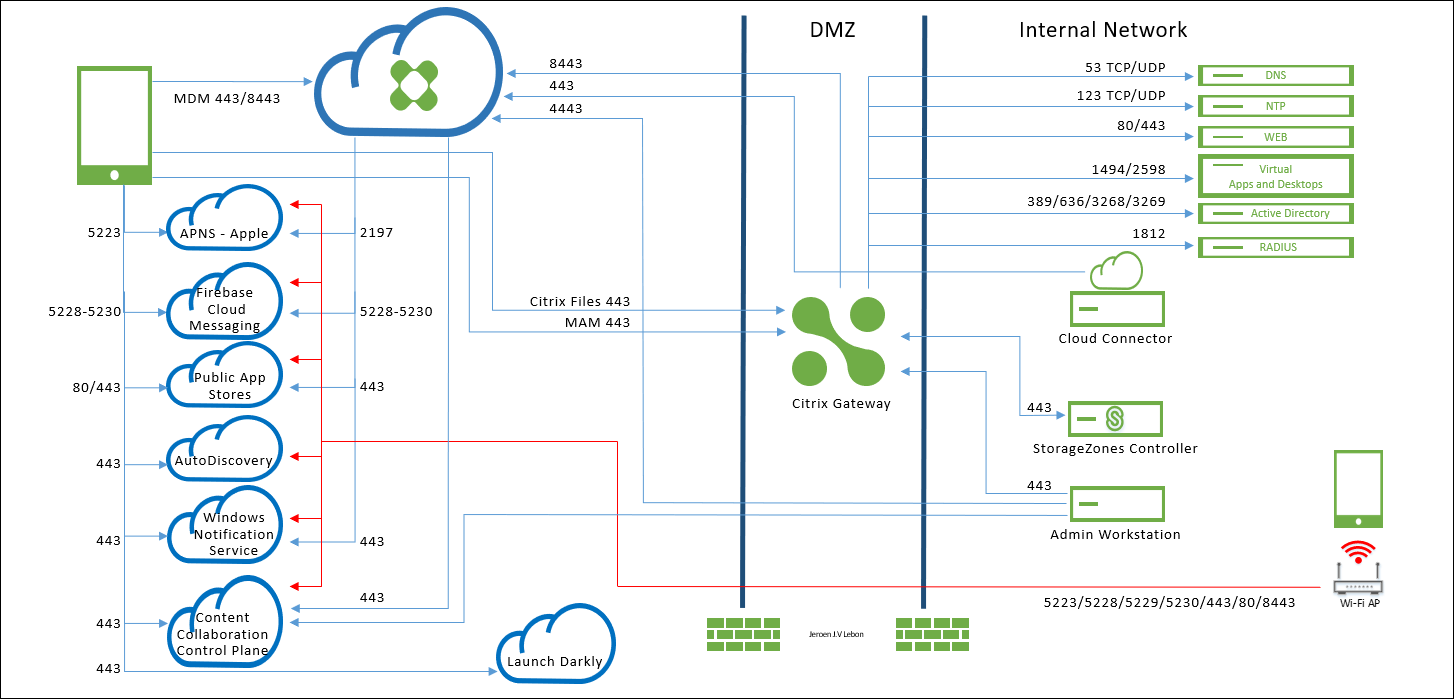

デバイスとアプリがCitrix Endpoint Managementと通信できるようにするには、ファイアウォールの特定のポートを開きます。次の図は、Citrix Endpoint Managementのトラフィックフローです。

次のセクションに、開く必要があるポートを一覧で示します。業務用モバイルアプリで使用するURLについて詳しくは、「機能フラグ管理」を参照してください。

NetScaler Gateway Gatewayのポート要件

Citrix Secure HubおよびCitrix WorkspaceからNetScaler Gateway経由でユーザーが接続できるようにするポートを開きます:

- Citrix Endpoint Management

- StoreFront

- イントラネットWebサイトなどのその他の内部ネットワークリソース

NetScaler Gatewayについて詳しくは、NetScaler Gatewayドキュメントの「Citrix Endpoint Management環境の設定の構成」を参照してください。IPアドレスについては、NetScaler Gatewayのドキュメントで「NetScaler GatewayがIPアドレスを使用する方法」を参照してください。

| TCPポート | 説明 | 接続元 | 接続先 |

|---|---|---|---|

| 53(TCPとUDP) | DNS接続に使用されます。 | NetScaler Gateway SNIP | DNSサーバー |

| 80/443 | NetScaler Gateway Gatewayは、2番目のファイアウォールを介してMicro VPN接続を内部ネットワークリソースに渡します。 | NetScaler Gateway SNIP | イントラネットWebサイト |

| 123(TCPとUDP) | ネットワークタイムプロトコル(Network Time Protocol:NTP)サービスに使用されます。 | NetScaler Gateway SNIP | NTPサーバー |

| 389 | セキュリティで保護されないLDAP接続に使用されます。 | NetScaler Gateway NSIP(ロードバランサーを使用する場合はSNIP) | LDAP認証サーバーまたはMicrosoft Active Directory |

| 443 | Citrix WorkspaceからStoreFrontへの接続、Citrix Virtual Apps and Desktopsへの接続に使用されます。 | インターネット | NetScaler Gateway |

| 443 | Web、モバイル、およびSaaSアプリの配信のためのCitrix Endpoint Managementへの接続に使用されます。 | インターネット | NetScaler Gateway |

| 443 | Cloud Connector通信に使用 - LDAP、DNS、PKI、Citrix Workspaceの列挙 | Cloud Connectorサーバー | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.blob.core.windows.net/, https://*.servicebus.windows.net |

| 443 | Citrix Endpoint Management Self Help Portalが有効な場合に、Webブラウザーからアクセスするために使用されます。 | アクセスポイント(ブラウザー) | Citrix Endpoint Management(https://<sitename>/zdm/shp) |

| 636 | セキュリティで保護されるLDAP接続に使用されます。 | NetScaler Gateway NSIP(ロードバランサーを使用する場合はSNIP) | LDAP認証サーバーまたはActive Directory |

| 1494 | 内部ネットワーク内のWindowsベースのアプリケーションへのICAコネクションに使用されます。このポートは開いたままにしておくことをお勧めします。 | NetScaler Gateway SNIP | Citrix Virtual Apps and Desktops |

| 1812 | RADIUS接続に使用されます。 | NetScaler Gateway NSIP | RADIUS認証サーバー |

| 2598 | セッション画面の保持を使用した内部ネットワーク内のWindowsベースのアプリケーションへの接続に使用されます。このポートは開いたままにしておくことをお勧めします。 | NetScaler Gateway SNIP | Citrix Virtual Apps and Desktops |

| 3269 | Microsoft Global Catalogのセキュリティで保護されるLDAP接続に使用されます。 | NetScaler Gateway NSIP(ロードバランサーを使用する場合はSNIP) | LDAP認証サーバーまたはActive Directory |

| 4443 | 管理者がブラウザーを使用してCitrix Endpoint Managementコンソールにアクセスする場合に使用されます。 | アクセスポイント(ブラウザー) | Citrix Endpoint Management |

| 8443 | 登録、アプリストア、モバイルアプリケーション管理(MAM)に使用されます。 | NetScaler Gateway SNIP | Citrix Endpoint Management |

| 8443 | Citrix Secure Mail認証トークンに使用されるCitrix Secure Ticket Authority(STA)ポート | NetScaler Gateway SNIP | Citrix Endpoint Management |

ネットワークとファイアウォールの要件

デバイスとアプリがCitrix Endpoint Managementと通信できるようにするには、ファイアウォールの特定のポートを開きます。次の表に、これらのポートの一覧を示します。

内部ネットワークからCitrix Cloudへのポートを開く:

| TCPポート | 接続元IP | 説明 | 接続先 | 接続先IP |

|---|---|---|---|---|

| 443 | Cloud Connector | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.sharefile.com, https://cwsproduction.blob.core.wind ows.net/downloads, https://*.servicebus.windows.net |

||

| 443 | 管理コンソール | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.citrix.com, https://cwsproduction.blob.core.windows.net/downloads |

||

| 443 | Webブラウザー経由のCitrix Endpoint Management Self Help Portalアクセス(ポータルが有効な場合) | Citrix Endpoint Management | ||

| 4443 | WebブラウザーからのCitrix Endpoint Managementコンソールへのアクセス | Citrix Endpoint Management |

インターネットからDMZへのポートを開く:

| TCPポート | 説明 | 接続元IP | 接続先 | 接続先IP |

|---|---|---|---|---|

| 443 | Citrix Endpoint Managementクライアントデバイス | NetScaler Gateway IP | ||

| 443 | Citrix Endpoint Managementクライアントデバイス | NetScaler Gateway VIP | ||

| 443 | Citrix FilesパブリックIP | CTX208318 | NetScaler Gateway VIP |

DMZから内部ネットワークへのポートを開く:

| TCPポート | 説明 | 接続元IP | 接続先 | 接続先IP |

|---|---|---|---|---|

| 389または636 | NetScaler Gateway NSIP | Active Directory IP | ||

| 53(UDP) | NetScaler Gateway NSIP | DNSサーバーIP | ||

| 443 | NetScaler Gateway SNIP | Exchange(EAS)サーバーIP | ||

| 443 | NetScaler Gateway SNIP | 内部Webアプリ/サービス | ||

| 443 | NetScaler Gateway SNIP | Storage Zone Controller IP |

内部ネットワークからDMZへのポートを開く:

| TCPポート | 説明 | 接続元IP | 接続先 | 接続先IP |

|---|---|---|---|---|

| 443 | 管理クライアント | NetScaler Gateway NSIP |

内部ネットワークからインターネットへのポートを開く:

| TCPポート | 説明 | 接続元IP | 接続先 | 接続先IP |

|---|---|---|---|---|

| 443 | Exchange(EAS)サーバーIP | Citrix Endpoint Managementプッシュ通知リスナー(1) | ||

| 443 | Storage Zone Controller IP | Citrix Filesコントロールプレーン | CTX208318 |

(1) us-east-1.mailboxlistener.xm.citrix.com, eu-west-1.mailboxlistener.xm.citrix.com, ap-southeast-1.mailboxlistener.xm.citrix.com

企業Wi-Fiからインターネットへのポートを開く:

| TCPポート | 説明 | 接続元IP | 接続先 | 接続先IP |

|---|---|---|---|---|

| 8443 / 443 | Citrix Endpoint Managementクライアントデバイス | Citrix Endpoint Management | ||

| 5223 | Citrix Endpoint Managementクライアントデバイス | Apple APNSサーバー | 17.0.0.0/8 |

|

| 5228 | Citrix Endpoint Managementクライアントデバイス | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 5229 | Citrix Endpoint Managementクライアントデバイス | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 5230 | Citrix Endpoint Managementクライアントデバイス | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 443 | Citrix Endpoint Managementクライアントデバイス | Firebase Cloud Messaging | fcm.googleapis.com |

|

| 443 | Citrix Endpoint Managementクライアントデバイス | Windowsプッシュ通知サービス | *.notify.windows.com |

|

| 443 / 80 | Citrix Endpoint Managementクライアントデバイス | Apple iTunes App Store | ax.apps.apple.com, *.mzstatic.com, vpp.itunes.apple.com |

|

| 443 / 80 | Citrix Endpoint Managementクライアントデバイス | Google Play | play.google.com, android.clients.google.com, android.l.google.com, android.com, google-analytics.com |

|

| 443 / 80 | Citrix Endpoint Managementクライアントデバイス | Microsoftアプリストア | login.live.com, *.notify.windows.com |

|

| 443 | Citrix Endpoint Managementクライアントデバイス | iOSおよびAndroid向けCitrix Endpoint Management AutoDiscoveryサービス | discovery.cem.cloud.us |

|

| 443 | Citrix Endpoint Managementクライアントデバイス | Windows向けCitrix Endpoint Management AutoDiscoveryサービス |

enterpriseenrollment.mycompany.com, discovery.cem.cloud.us

|

|

| 443 | Storage Zone Controller IP | Citrix Filesコントロールプレーン | CTX208318 | |

| 443 | Citrix Endpoint Managementクライアントデバイス | Google Mobile Management、Google API、Google PlayストアAPI | *.googleapis.com |

|

| 443 | Citrix Endpoint Managementクライアントデバイス | CloudDPC v470より前の接続性チェック。N MR1以降のAndroid接続性チェックでは、https://www.google.com/generate_204にアクセスできるか、指定されたWi-Fiネットワークでアクセス可能なPACファイルが指定されている必要があります。 |

connectivitycheck.android.com, www.google.com |

AutoDiscoveryサービスの接続のポート要件

このポート構成では、Citrix Secure Hub for Androidから接続するAndroidデバイスで内部ネットワークからCitrix Endpoint Management AutoDiscoveryサービス(ADS)にアクセスできるようにします。ADSを介して利用可能なセキュリティ更新プログラムをダウンロードするとき、ADSにアクセスする能力は重要です。

注:

ADS接続ではプロキシサーバーがサポートされない可能性があります。このシナリオでは、ADS接続がプロキシサーバーをバイパスすることを可能にします。

証明書ピン留めを有効にする場合は、次の前提条件を完了します。

- Citrix Endpoint ManagementサーバーとNetScaler Gatewayの証明書を収集する: 証明書はPEM形式で、秘密キーではなく公開証明書である必要があります。

- Citrixサポートに証明書ピン留めの有効化を依頼する: このプロセスで、証明書の提出を求められます。

証明書ピン留めでは、デバイスを登録前にADSに接続する必要があります。この要件により、最新のセキュリティ情報がCitrix Secure Hubで利用できることが保証されます。Citrix Secure Hubでデバイスを登録する場合、デバイスがADSにアクセスできる必要があります。したがって、内部ネットワーク内でADSアクセスを可能にすることは、デバイスの登録を有効にするために重要です。

Citrix Secure Hub for Android/iOSにADSへのアクセスを許可するには、以下のFQDNのポート443を開放します:

| FQDN | ポート | IPとポートの使用 |

|---|---|---|

discovery.cem.cloud.us |

443 | Citrix Secure Hub - CloudFront経由のADS通信 |

サポートされているIPアドレスについては、AWSのクラウドベースのストレージセンターを参照してください。

Android Enterpriseのネットワーク要件

Android Enterpriseのネットワーク環境設定時に考慮すべき発信接続については、Googleのサポート記事Android Enterprise Network Requirementsを参照してください。

アプリの要件

Citrix Endpoint Managementは、最大300個のアプリの追加と維持に対応しています。この制限を超えると、システムが不安定になります。