SAML unter Verwendung von Azure AD- und AAD-Identitäten für die Workspace-Authentifizierung

In diesem Artikel wird beschrieben, wie Sie SAML für die Workspace-Authentifizierung mit Azure AD-Identitäten anstelle von AD-Identitäten konfigurieren können. Verwenden Sie diese Konfiguration, wenn Azure AD-Benutzer Windows 365-Cloud-PC oder in Azure AD-Domänen eingebundene VDAs nicht anzeigen können, nachdem sie sich bei Citrix Workspace mit Standard-SAML-Verhalten angemeldet haben. Nach Abschluss der Konfiguration können sich die Benutzer mit der SAML-Authentifizierung bei Citrix Workspace anmelden, um über Citrix DaaS auf HDX-Apps und -Desktops und über Azure auf Windows 365 Cloud-PC zuzugreifen.

Das Standardverhalten bei der Citrix Cloud- und SAML-Authentifizierung bei Citrix Workspace besteht in der Bestätigung einer AD-Benutzeridentität. Für die in diesem Artikel beschriebene Konfiguration ist die Verwendung von Azure AD Connect zum Importieren der AD-Identitäten in Azure AD erforderlich. Die AD-Identitäten enthalten die Benutzer-SIDs, die Citrix Workspace an Citrix DaaS senden kann und die die Anzeige und den Start der HDX-Ressourcen ermöglichen. Da die Azure AD-Version der Benutzeridentitäten verwendet wird, können die Benutzer auch Azure-Ressourcen wie Windows 365 Cloud-PC von Citrix Workspace aus anzeigen und starten.

Wichtig:

“Anzeigen” bezieht sich auf die Liste der Ressourcen, die Benutzer nach der Anmeldung bei Citrix Workspace anzeigen können. Auf welche Ressourcen ein Benutzer zugreifen darf, hängt von seiner Benutzeridentität und den ihr in Citrix DaaS zugeordneten Ressourcen ab. Es gibt einen zugehörigen Artikel, der Anweisungen zur Verwendung von Azure AD- und AD-Identitäten als SAML-Anbieter für die Authentifizierung bei Workspace enthält. Eine detaillierte Anleitung finden Sie unter SAML unter Verwendung von Azure AD- und AD-Identitäten für die Workspace-Authentifizierung

Featureumfang

Dieser Artikel bezieht sich auf Benutzer, die die folgende Kombination aus Citrix Cloud- und Azure-Features verwenden:

- SAML zur Workspace-Authentifizierung

- Citrix DaaS- und HDX-Anzeige von Ressourcen, die mit in AD-Domänen eingebundenen VDAs veröffentlicht wurden

- Ressourcenanzeige von in Azure AD-Domänen eingebundenen VDAs

- Ressourcenanzeige von in Azure Hybrid-Domänen eingebundenen VDAs

- W365 Cloud PC-Enumerierung und Start

Wichtig:

Verwenden Sie diesen AAD-SAML-Flow nicht für die SAML-Anmeldung bei Citrix Cloud, da der Citrix Cloud-Admin-Benutzer Mitglied einer AD-Gruppe sein muss und daher eine AD-Benutzeridentität obligatorisch ist. Eine detaillierte Anleitung finden Sie unter SAML unter Verwendung von Azure AD- und AD-Identitäten für die Workspace-Authentifizierung

Sind AD-Identitäten oder Azure AD-Identitäten vorzuziehen?

Zur Entscheidung darüber, ob Workspace-Benutzer sich mit SAML AD- oder SAML Azure AD-Identitäten authentifizieren sollen, gehen Sie folgendermaßen vor:

- Überlegen Sie, welche Kombination von Ressourcen Sie den Benutzern in Citrix Workspace zur Verfügung stellen möchten.

-

Ermitteln Sie anhand der folgenden Tabelle, welcher Benutzeridentitätstyp für die jeweiligen Ressourcentypen geeignet ist.

Ressourcentyp (VDA) Benutzeridentität bei der Anmeldung bei Citrix Workspace SAML-Identität mit Azure AD erforderlich? FAS bietet Single Sign-On für VDA? AD-Einbindung AD, Azure AD aus AD importiert (enthält SID) Nein. Standard-SAML verwenden. Ja Hybrid-Einbindung AD, Azure AD aus AD importiert (enthält SID) Nein. Standard-SAML verwenden. Ja, für AD als Identitätsanbieter. FAS ist nicht erforderlich, wenn Azure AD für den VDA ausgewählt ist. In Azure AD eingebunden Azure AD-Nativbenutzer, aus Azure AD importiert (enthält SID) Ja, verwenden Sie SAML über Azure AD. Nein Windows 365-Cloud-PC Azure AD-Nativbenutzer, aus Azure AD importiert (enthält SID) Ja, verwenden Sie SAML über Azure AD. Nein AD-Einbindung, Azure AD-Einbindung, Windows 365 Cloud PC Azure AD aus AD importiert (enthält SID) Ja, verwenden Sie SAML über Azure AD. Ja, für AD-Einbindung. Nein, für Azure AD-Einbindung und Windows 365 Cloud PC

Weitere Informationen

- Citrix DaaS-Dokumentation:

- Citrix FAS-Dokumentation: Installation und Konfiguration

- Microsoft Azure-Dokumentation: Was ist Azure AD Connect?

Anforderungen

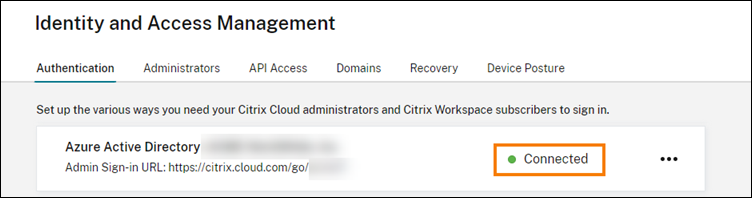

- Ihr Azure Active Directory-Mandant muss mit Ihrem Citrix Cloud-Mandanten verbunden sein. In der Citrix Cloud-Konsole finden Sie Ihre bestehende Azure AD-Verbindung, indem Sie Identitäts- und Zugriffsverwaltung > Authentifizierung auswählen.

Oder

Sie können eine neue Azure AD-Verzeichnisverbindung erstellen, indem Sie Identitäts- und Zugriffsverwaltung > Authentifizierung –> Identitätsanbieter hinzufügen –> Azure Active Directory auswählen auswählen.

Wichtig:

Sie müssen denselben Azure Active Directory-Mandanten verbinden, mit dem Sie die neue SAML-Anwendung erstellen möchten, die AAD-Identitäten verwendet.

- Die Workspace-Authentifizierungsmethode muss auf SAML 2.0 festgelegt sein. Verwenden Sie nicht Azure AD als Authentifizierungsmethode. Um die Authentifizierungsmethode für den Workspace zu ändern, gehen Sie in der Citrix Cloud-Konsole zu Arbeitsbereichskonfiguration > Authentifizierung.

- Das UPN-Suffix

@IhreDomäne.commuss als benutzerdefinierter Domänenname in Azure AD importiert und verifiziert werden. Im Azure-Portal befindet es sich unter Azure Active Directory > Benutzerdefinierte Domänennamen. - Azure AD-Benutzeridentitäten müssen mithilfe von Microsoft Azure AD Connect aus AD importiert werden. Dadurch wird sichergestellt, dass die Benutzeridentitäten einwandfrei importiert werden und das richtige UPN-Suffix haben. Azure AD-Benutzer mit

@yourtenant.onmicrosoft.comUPN-Suffixen werden nicht unterstützt. - Citrix FAS muss bereitgestellt und mit dem Citrix Cloud-Mandanten und dem Ressourcenstandort verbunden sein. FAS bietet Single Sign-On für HDX-Desktops und -Anwendungen, die von Citrix Workspace aus gestartet werden. Sie müssen keine AD-Schattenkonten konfigurieren, da der UPN

user@customerdomainfür die AD- und Azure AD-Benutzeridentitäten übereinstimmen muss. FAS generiert die erforderlichen Benutzerzertifikate mit dem richtigen UPN und führt eine Smartcard-Anmeldung durch, wenn HDX-Ressourcen gestartet werden.

Benutzerdefinierte Azure AD Enterprise SAML-Anwendung konfigurieren

Standardmäßig erfolgt die SAML-Anmeldung bei Workspaces anhand der Bestätigung einer AD-Benutzeridentität. Das SAML-Attribut cip_directory ist ein hartcodierter Zeichenkettenwert, der für alle Abonnenten gleich ist und als Switch fungiert. Citrix Cloud und Citrix Workspace ermitteln dieses Attribut bei der Anmeldung und lösen die SAML-Assertion der Azure AD-Version der Benutzeridentität aus. Die Verwendung des Parameters azuread mit diesem Attribut setzt das Standard-SAML-Verhalten außer Kraft und löst stattdessen die Verwendung von SAML in Azure AD aus.

Die Schritte in diesem Abschnitt beziehen sich zwar auf Azure AD, Sie können jedoch eine ähnliche SAML-Anwendung mit einem anderen SAML 2.0-Anbieter (z. B. ADFS, Duo, Okta, OneLogin, PingOneSSO) erstellen, vorausgesetzt Sie führen dieselben Aufgaben aus. Der verwendete SAML-Anbieter muss das Konfigurieren eines fest codierten SAML-Attributs (cip_directory = azuread) innerhalb der SAML-Anwendung ermöglichen. Erstellen Sie einfach dieselben SAML-Attributzuordnungen wie in diesem Abschnitt beschrieben.

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie im Portalmenü Azure Active Directory.

- Wählen Sie im linken Bereich unter Verwalten die Option Unternehmensanwendungen.

- Wählen Sie in der Befehlsleiste im Arbeitsbereich Neue Anwendung.

- Wählen Sie in der Befehlsleiste Eigene Anwendung erstellen. Verwenden Sie nicht die Citrix Cloud SAML SSO-Unternehmensanwendungsvorlage. Die Vorlage gestattet keine Änderungen an der Liste der Ansprüche und SAML-Attribute.

- Geben Sie einen Namen für die Anwendung ein und wählen Sie dann Beliebige andere, nicht im Katalog gefundene Anwendung integrieren. Klicken Sie auf Erstellen. Die Anwendungsübersicht wird angezeigt.

- Wählen Sie links Single Sign-On. Wählen Sie im Arbeitsbereich SAML.

- Wählen Sie im Abschnitt Grundlegende SAML-Konfiguration die Option Bearbeiten und konfigurieren Sie die folgenden Einstellungen:

- Wählen Sie im Abschnitt Bezeichner (Entitäts-ID) die Option Bezeichner hinzufügen und geben Sie dann den Wert für die Region ein, in der sich der Citrix Cloud-Mandant befindet:

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

https://saml.cloud.comein. - Geben Sie für die Region Japan

https://saml.citrixcloud.jpein. - Geben Sie für die Citrix Cloud Government-Region

https://saml.cloud.usein.

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

- Wählen Sie im Abschnitt Antwort-URL (Assertionsverbraucherdienst-URL) die Option Antwort-URL hinzufügen und geben Sie dann den Wert für die Region ein, in der sich der Citrix Cloud-Mandant befindet:

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

https://saml.cloud.com/saml/acsein. - Geben Sie für die Region Japan

https://saml.citrixcloud.jp/saml/acsein. - Geben Sie für die Citrix Cloud Government-Region

https://saml.cloud.us/saml/acsein.

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

- Geben Sie im Abschnitt Abmelde-URL (optional) den Wert für die Region ein, in der sich der Citrix Cloud-Mandant befindet:

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

https://saml.cloud.com/saml/logout/callbackein. - Geben Sie für die Region Japan

https://saml.citrixcloud.jp/saml/logout/callbackein. - Geben Sie für die Citrix Cloud Government-Region

https://saml.cloud.us/saml/logout/callbackein.

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

- Wählen Sie in der Befehlsleiste Speichern.

- Wählen Sie im Abschnitt Bezeichner (Entitäts-ID) die Option Bezeichner hinzufügen und geben Sie dann den Wert für die Region ein, in der sich der Citrix Cloud-Mandant befindet:

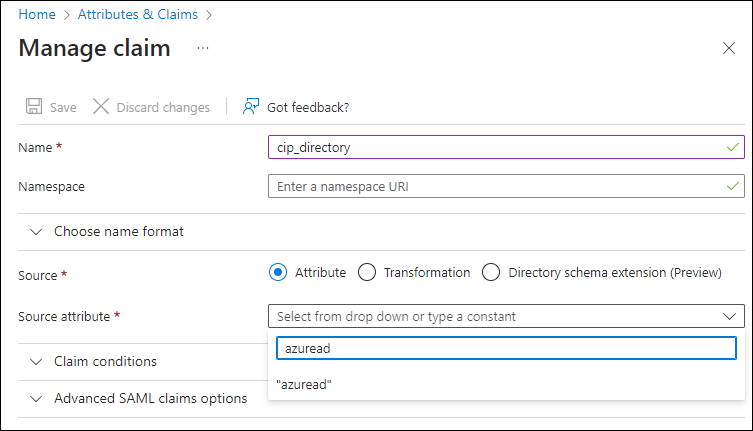

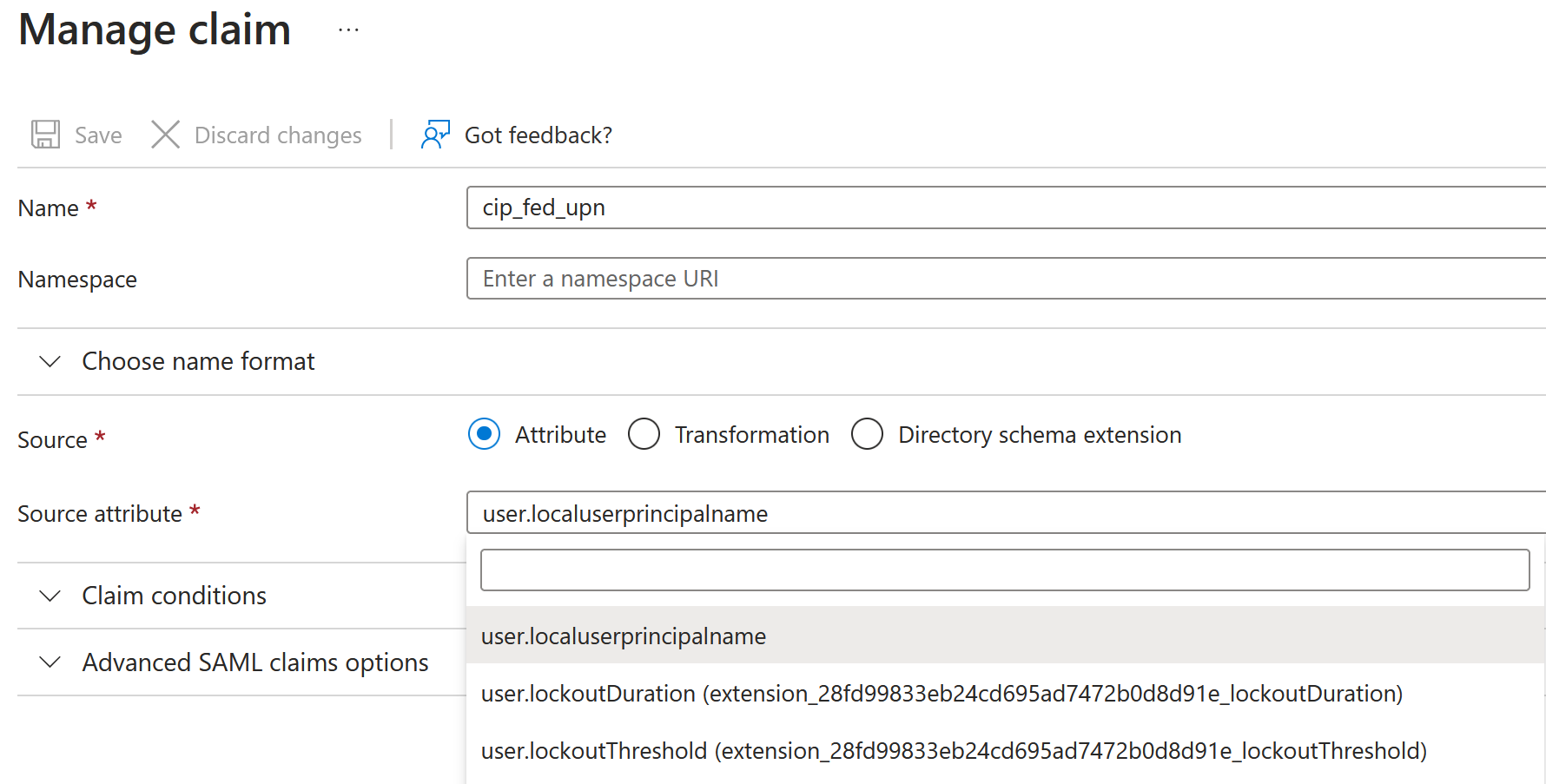

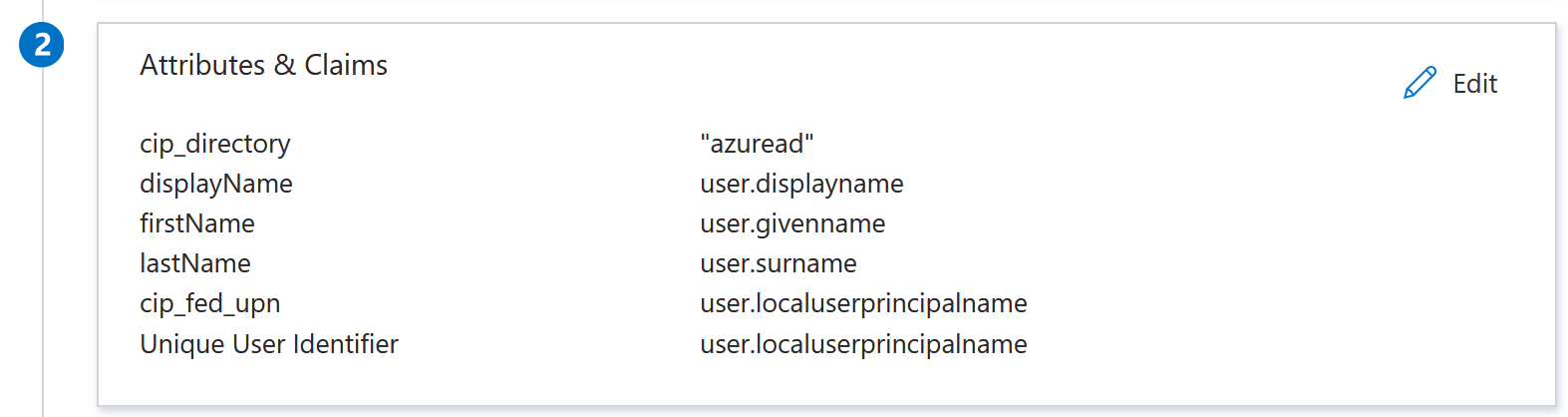

- Wählen Sie im Abschnitt Attribute & Ansprüche die Option Bearbeiten aus, um die folgenden Ansprüche zu konfigurieren. Diese Ansprüche erscheinen in der SAML-Assertion der SAML-Antwort.

- Aktualisieren Sie für den Anspruch Eindeutige Benutzerkennung (Name, ID) den Standardwert auf

user.localuserprincipalname. - Wählen Sie in der Befehlsleiste Neuen Anspruch hinzufügen.

- Geben Sie im Feld Name den Namen cip_directory ein.

- Übernehmen Sie unter Quelle die Auswahl Attribut.

-

Geben Sie im Feld Quellattribut den Wert azuread ein. Der Wert wird nach der Eingabe in Anführungszeichen angezeigt.

- Wählen Sie in der Befehlsleiste Speichern.

-

Erstellen Sie weitere Ansprüche mit den folgenden Werten in den Feldern Name und Quellattribut:

Name Quellattribut cip_fed_upn user.localuserprincipalname displayName user.displayname firstName user.givenname lastName user.surname

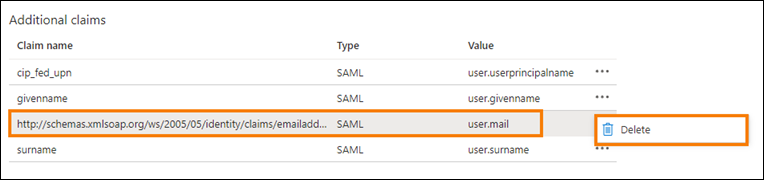

Wichtig:

Sie können diese zusätzlichen Ansprüche erstellen, indem Sie entweder die Schritte b bis f jeweils wiederholen oder indem Sie die Standardansprüche im Abschnitt Zusätzliche Ansprüche ändern, die bereits die in der Tabelle oben aufgeführten Quellattribute besitzen. Die Standardansprüche umfassen den Namespace

http://schemas.xmlsoap.org/ws/2005/05/identity/claims.Wenn Sie die Standardansprüche ändern, müssen Sie den Namespace aus jedem Anspruch entfernen. Wenn Sie neue Ansprüche erstellen, müssen Sie die Ansprüche löschen, die den Namespace enthalten. Enthält die resultierende SAML-Assertion Ansprüche mit dem Namespace, ist sie ungültig und enthält falsche SAML-Attributnamen.

-

Klicken Sie im Abschnitt Zusätzliche Ansprüche für alle verbleibenden Ansprüche mit dem Namespace

http://schemas.xmlsoap.org/ws/2005/05/identity/claimsauf die Dreipunktschaltfläche (…) und dann auf Löschen.

Wenn Sie fertig sind, wird der Abschnitt Attribute & Ansprüche wie unten dargestellt angezeigt:

- Aktualisieren Sie für den Anspruch Eindeutige Benutzerkennung (Name, ID) den Standardwert auf

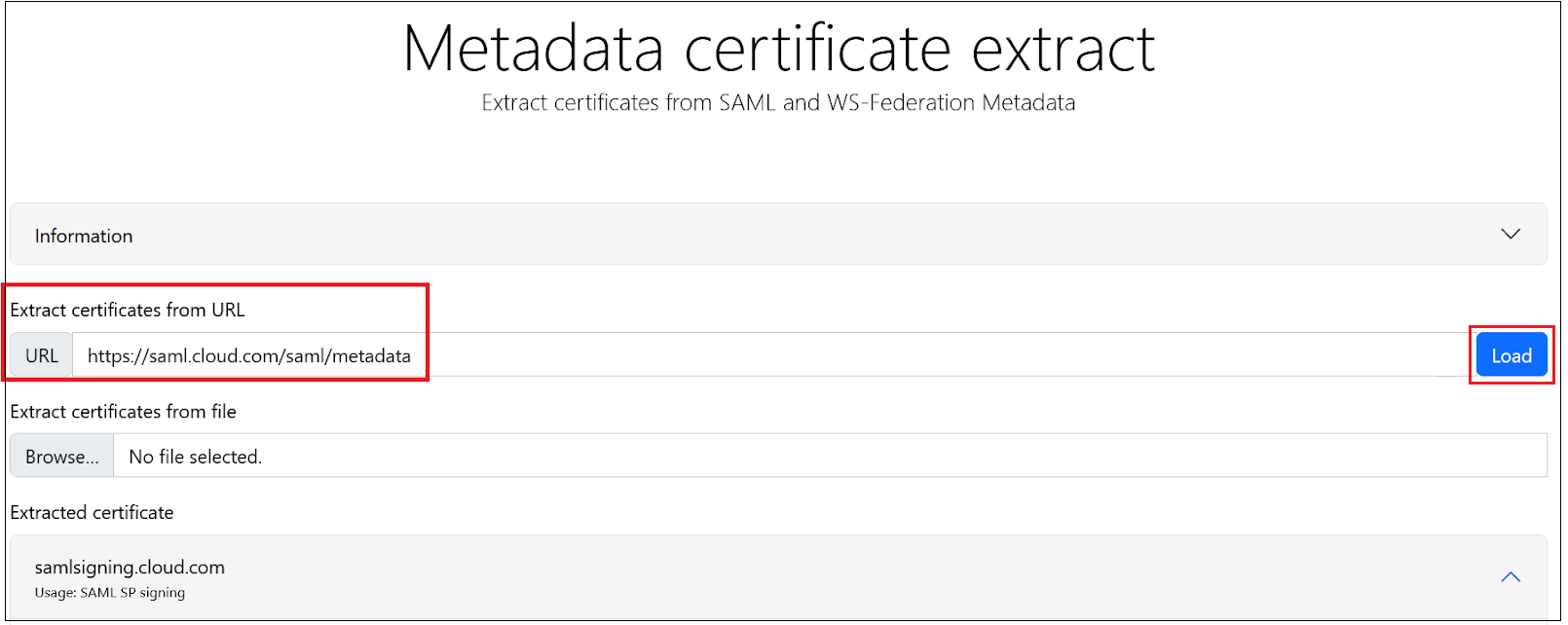

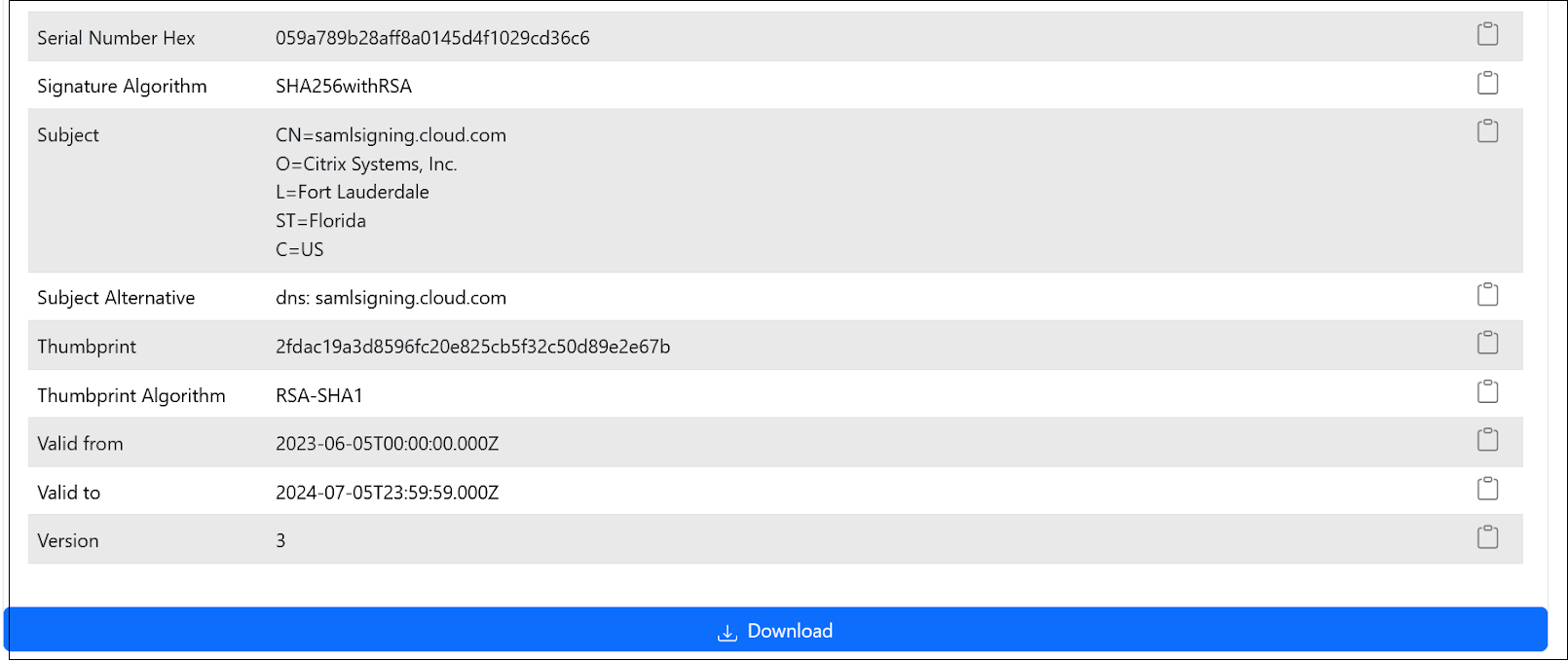

- Besorgen Sie sich mit diesem Online-Tool eines Drittanbieters eine Kopie des Citrix Cloud SAML-Signaturzertifikats.

-

Geben Sie https://saml.cloud.com/saml/metadata in das URL-Feld ein und klicken Sie auf Laden.

-

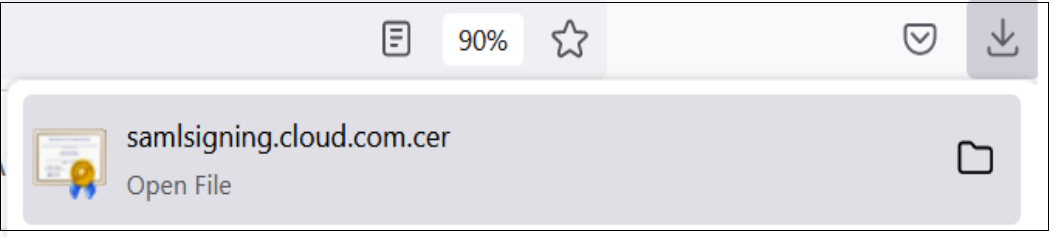

Scrollen Sie zum Ende der Seite und klicken Sie auf Download.

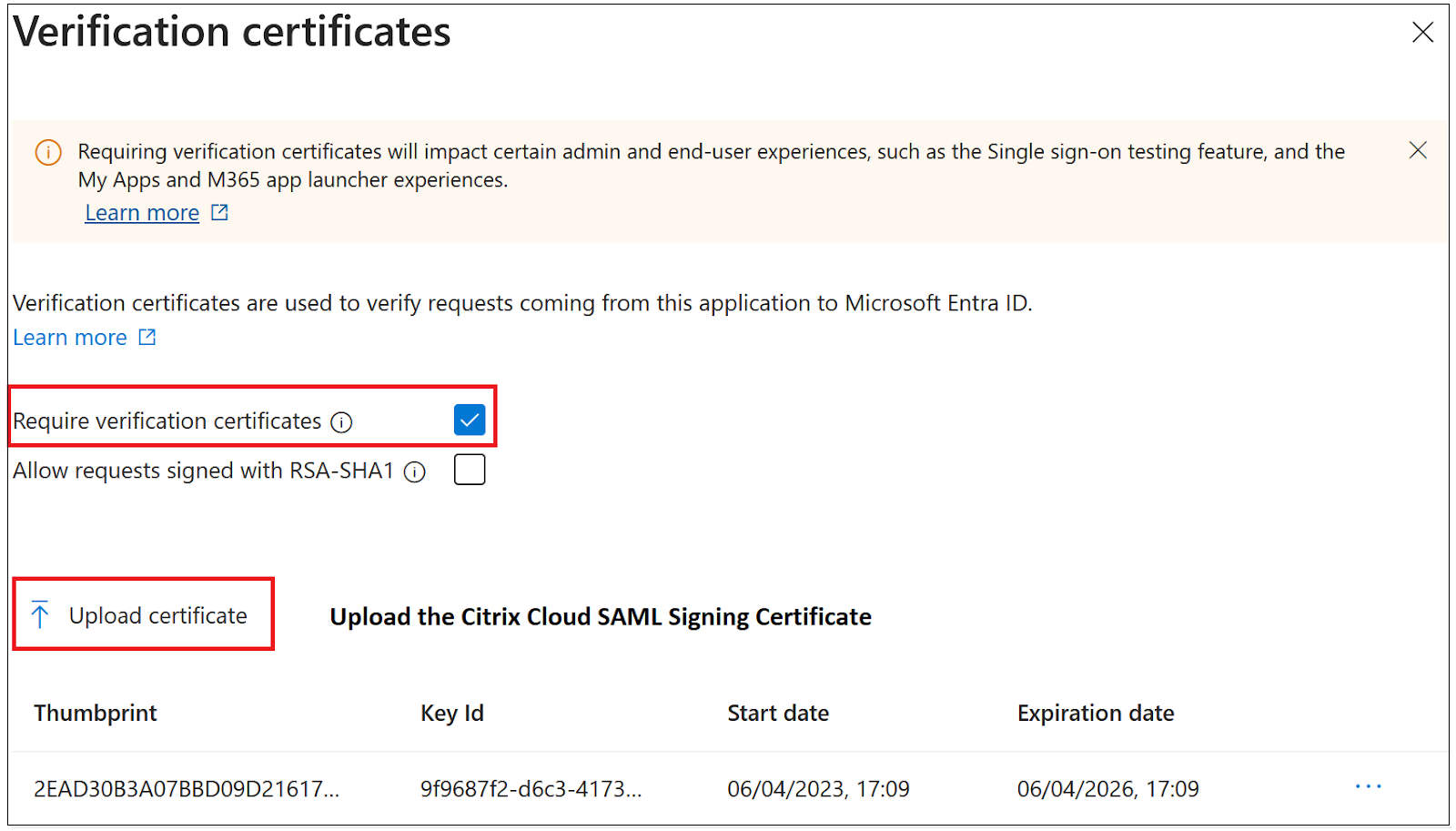

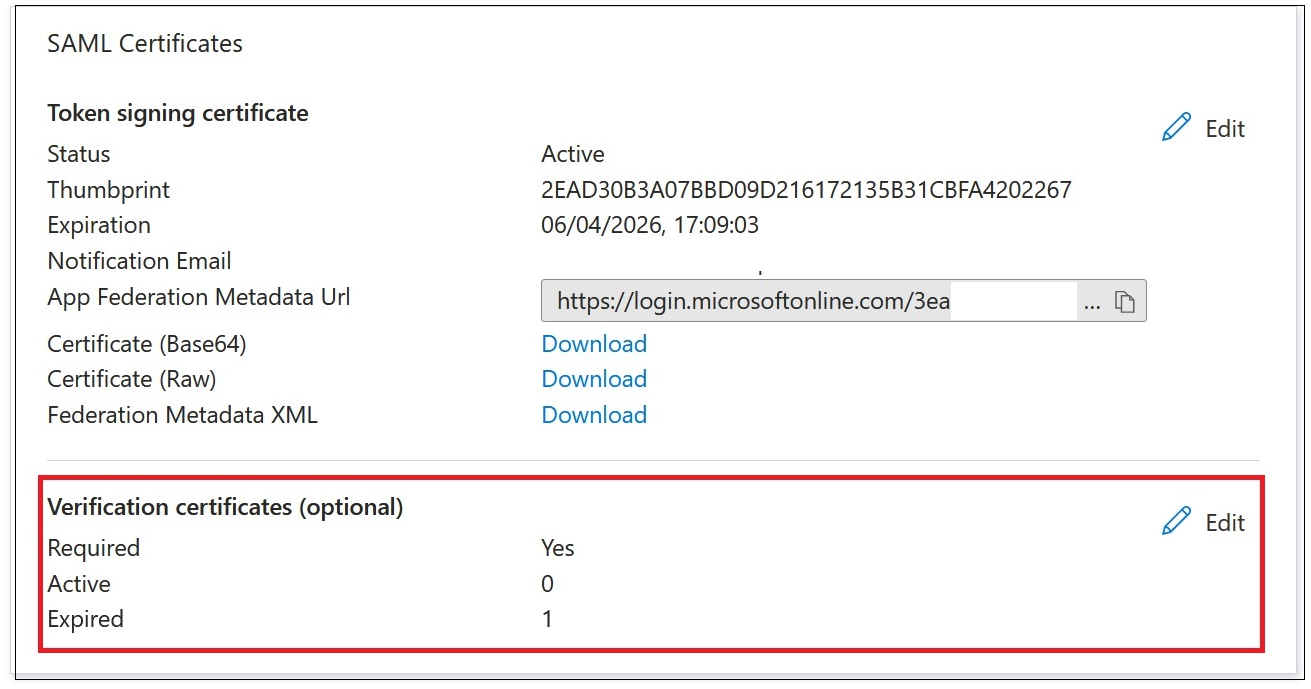

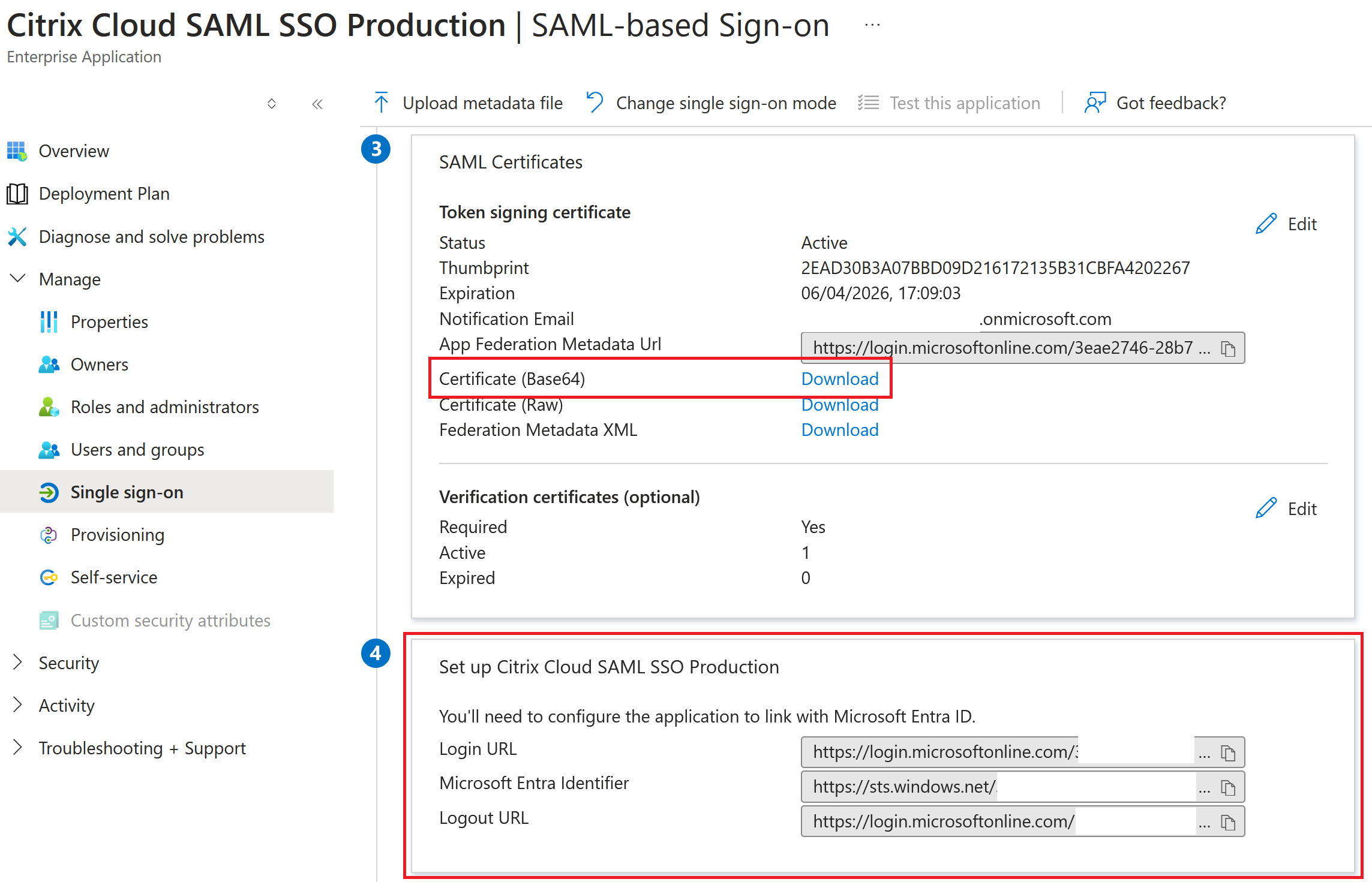

- Konfigurieren Sie die Signatureinstellungen der Azure Active Directory-SAML-Anwendung.

- Laden Sie das in Schritt 10 erhaltene SAML-Signaturzertifikat für die Produktion in die SAML-Anwendung von Azure Active Directory hoch.

- Aktivieren Sie die Option Verifizierungszertifikate erforderlich.

Problembehandlung

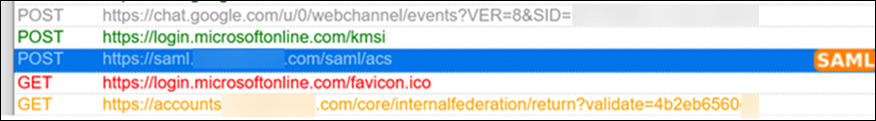

- Stellen Sie mithilfe eines SAML-Netzwerktools wie der Browsererweiterung SAML-tracer sicher, dass die SAML-Assertions die richtigen Benutzerattribute enthalten.

-

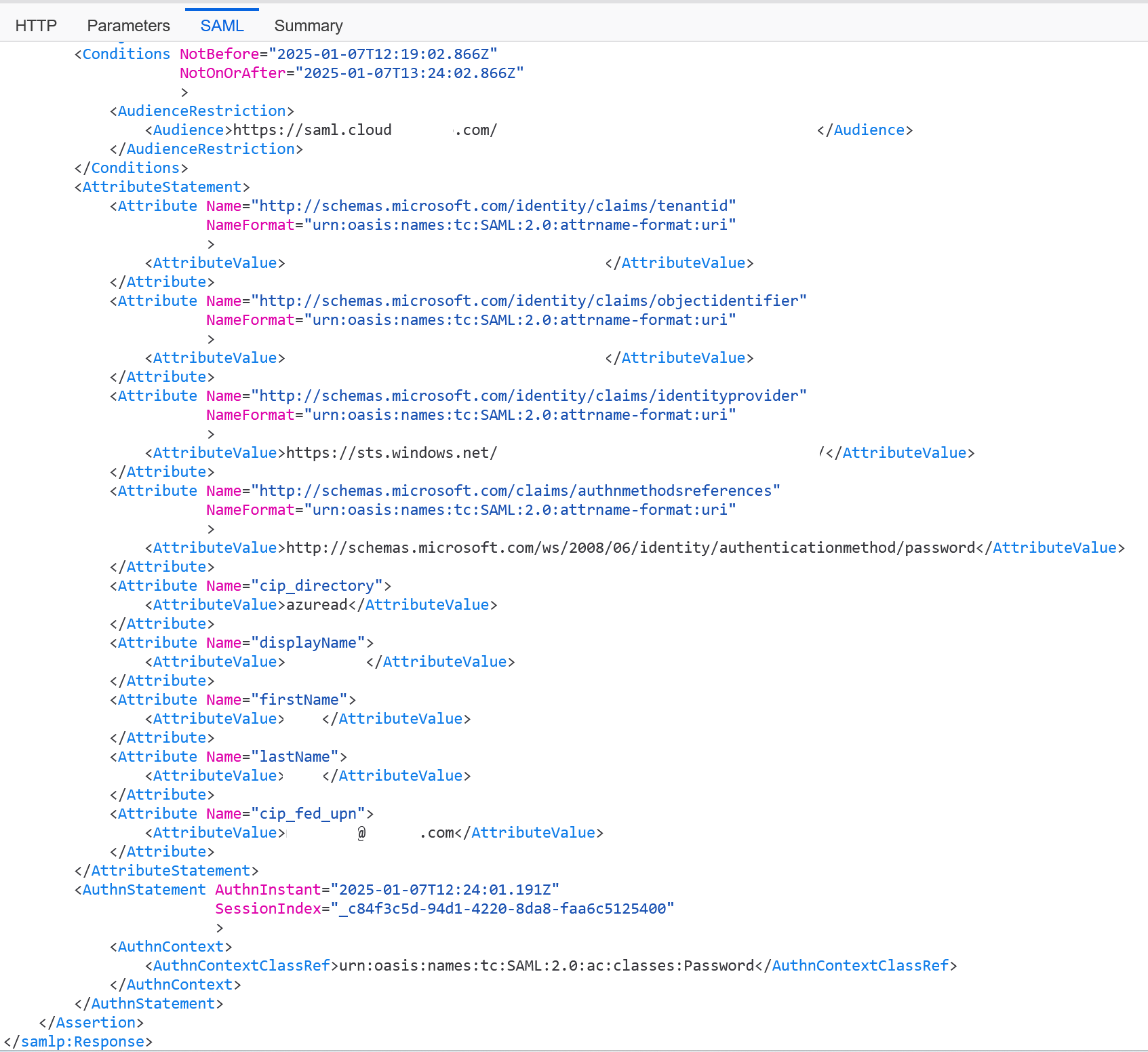

Suchen Sie die gelb dargestellte SAML-Antwort und vergleichen Sie sie mit diesem Beispiel:

- Klicken Sie im unteren Bereich auf die Registerkarte SAML, um die SAML-Antwort zu decodieren und als XML anzuzeigen.

-

Scrollen Sie zum Ende der Antwort und überprüfen Sie, ob die SAML-Assertion die richtigen SAML-Attribute und Benutzerwerte enthält.

Wenn sich Ihre Abonnenten immer noch nicht in ihrem Workspace anmelden können, wenden Sie sich an den Citrix Support und geben Sie die folgenden Informationen an:

- SAML-tracer-Aufzeichnung

- Datum und Uhrzeit der fehlgeschlagenen Anmeldung bei Citrix Workspace

- Betroffener Benutzername

- Aufrufer-IP-Adresse des Clientcomputers, der für die Anmeldung bei Citrix Workspace verwendet wurde. Sie die IP-Adresse mithilfe eines Tools wie https://whatismyip.com ermitteln.

Citrix Cloud SAML-Verbindung konfigurieren

Alle Citrix-Anmeldeabläufe müssen vom Service Provider entweder über eine Workspace-URL oder eine Citrix Cloud GO-URL initiiert werden.

Verwenden Sie die empfohlenen Standardwerte für die SAML-Verbindung in Identitäts- und Zugriffsverwaltung > Authentifizierung > Identitätsanbieter hinzufügen > SAML.

Holen Sie sich die SAML-Endpunkte der Entra ID SAML-Anwendung von Ihrem Entra ID-Portal, um in Citrix Cloud zu gelangen.

Beispiele für Entra ID SAML-Endpunkte zur Verwendung innerhalb der Citrix Cloud SAML-Verbindung

Wichtig:

EntraID SSO- und Logout-SAML-Endpunkte haben dieselbe URL.

| Feld in Citrix Cloud | Wert |

|---|---|

| Entitäts-ID | https://sts.windows.net/<yourEntraIDTenantID> |

| Authentifizierungsanforderung signieren | Ja |

| SSO-Dienst-URL | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| SSO-Bindungsmechanismus | HTTP-Post |

| SAML-Antwort | Antwort oder Assertion signieren |

| Authentifizierungskontext | Keine Angabe, exakt |

| Abmelde-URL | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Abmeldeanforderung unterzeichnen | Ja |

| SLO-Bindungsmechanismus | HTTP-Post |