SAML-Anwendung mit bereichsbezogener Entitäts-ID in Citrix Cloud konfigurieren

In diesem Artikel wird beschrieben, wie Sie mehrere SAML-Anwendungen im selben SAML-Anbieter bereitstellen.

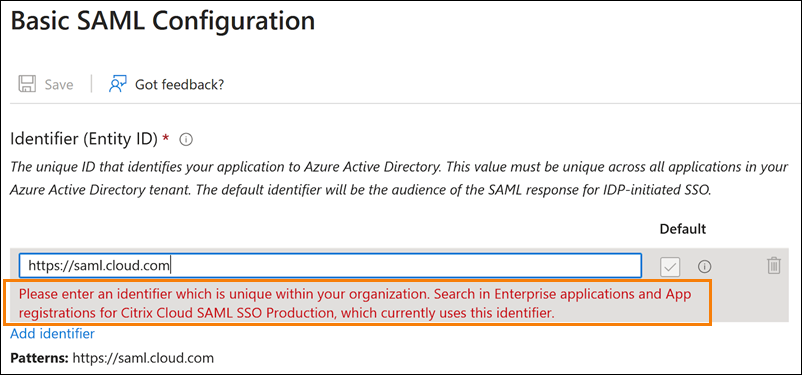

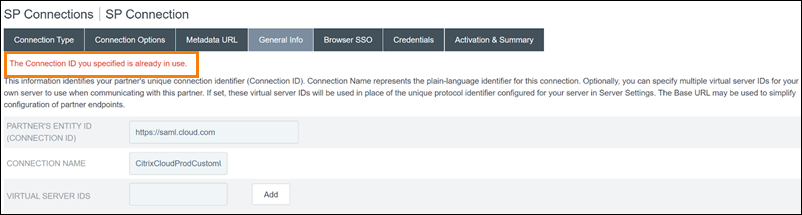

Manche SAML-Anbieter, wie etwa Azure Active Directory (AD), Active Directory-Verbunddienste (ADFS), PingFederate und PingSSO, gestatten keine Wiederverwendung derselben Dienstanbieter-Entitäts-ID in mehreren SAML-Anwendungen. Daher können Administratoren, die zwei oder mehr SAML-Anwendungen im selben SAML-Anbieter erstellen, diese nicht mit denselben oder unterschiedlichen Citrix Cloud-Mandanten verknüpfen. Wird versucht, eine zweite SAML-Anwendung mit einer Dienstanbieter Entitäts-ID zu erstellen, die bereits für eine andere SAML-Anwendung verwendet wird (z. B. https:\\saml.cloud.com), wird eine entsprechende Fehlermeldung angezeigt.

Die folgenden Abbildungen zeigen die Fehlermeldung:

-

Azure Active Directory:

-

PingFederate:

Bereichsbezogene Entitäts-IDs in Citrix Cloud beseitigen diese Einschränkung, sodass Sie mehrere SAML-Anwendungen in einem SAML-Anbieter (z. B. einem Azure AD-Mandanten) erstellen und mit einem Citrix Cloud-Mandanten verknüpfen können.

Was ist eine Entitäts-ID?

Eine SAML-Entitäts-ID ist ein eindeutiger Bezeichner, zur Identifizierung einer Entität im Authentifizierungs- und Autorisierungsprotokoll SAML. In der Regel ist die Entitäts-ID eine URL oder ein URI, die/der Entität zugewiesen und in SAML-Meldungen und -Metadaten verwendet wird. Jede SAML-Anwendung, die Sie in Ihrem SAML-Anbieter erstellen, wird als eindeutige Entität betrachtet.

In einer SAML-Verbindung zwischen Citrix Cloud und Azure AD ist beispielsweise Citrix Cloud der Dienstanbieter (SP) und Azure AD der SAML-Anbieter. Beide haben eine Entitäts-ID, die jeweils am anderen Ende der SAML-Verbindung konfiguriert werden muss. Die Entitäts-ID von Citrix Cloud muss also in Azure AD konfiguriert werden und die Entitäts-ID von Azure AD in Citrix Cloud.

Beispiele einer generischen Entitäts-ID und einer bereichsbezogenen Entitäts-ID in Citrix Cloud:

- Generisch:

https://saml.cloud.com - Bereichsbezogen:

https://saml.cloud.com/67338f11-4996-4980-8339-535f76d0c8fb

Generische SP-Entitäts-IDs und bereichsbezogene Entitäts-IDs nach Region

Vor November 2023 in Citrix Cloud erstellte SAML-Verbindungen verwenden dieselbe generische Entitäts-ID für alle SAML-Verbindungen und Citrix Cloud-Mandanten. Nur neue Citrix Cloud SAML-Verbindungen bieten die Möglichkeit, eine bereichsbezogene Entitäts-ID zu verwenden.

Wenn Sie bereichsbezogene Entitäts-IDs für neue Verbindungen verwenden, funktionieren die vorhandenen SAML-Verbindungen mit den ursprünglichen generischen Entitäts-IDs weiterhin.

Die folgende Tabelle enthält die generischen SP-Entitäts-IDs und bereichsbezogene Entitäts-IDs für die einzelnen Citrix Cloud-Regionen:

| Citrix Cloud-Region | Generische SP-Entitäts-ID | Bereichsbezogene Entitäts-ID |

|---|---|---|

| Vereinigte Staaten, Europäische Union, Asien-Pazifik-Süd | https://saml.cloud.com |

https://saml.cloud.com/67338f11-4996-4980-8339-535f76d0c8fb |

| Japan | https://saml.citrixcloud.jp |

https://saml.citrixcloud.jp/db642d4c-ad2c-4304-adcf-f96b6aa16c29 |

| Behörden | https://saml.cloud.us |

https://saml.cloud.us/20f1cf66-cfe9-4dd3-865c-9c59a6710820 |

Eindeutige SP-Entitäts-IDs für neue und bestehende SAML-Verbindungen generieren

Wenn Sie eine neue SAML-Verbindung erstellen, generiert Citrix Cloud eine eindeutige ID (GUID). Um eine bereichsbezogene Entitäts-ID zu generieren, aktivieren Sie die Einstellung Konfigurieren der bereichsbezogenen SAML-Entitäts-ID, wenn Sie die neue Verbindung erstellen.

Wenn Sie eine vorhandene SAML-Verbindung auf die Verwendung von bereichsbezogenen Entitäts-IDs aktualisieren möchten, müssen Sie den SAML-Anbieter auf der Seite Identitäts- und Zugriffsverwaltung > Authentifizierung in Citrix Cloud trennen und dann erneut verbinden. In Citrix Cloud können Sie SAML-Verbindungen nicht direkt bearbeiten. Sie können eine Konfiguration jedoch klonen und den Klon ändern.

Wichtig:

Wenn Sie den SAML-Verbindungsprozess vor Fertigstellung schließen, wird die von Citrix Cloud automatisch generierte Entitäts-ID verworfen. Wenn Sie den SAML-Verbindungsprozess neu starten, generiert Citrix Cloud eine neue bereichsbezogene Entitäts-ID. Verwenden Sie diese neue bereichsbezogene Entitäts-ID, wenn Sie den SAML-Anbieter konfigurieren. Wenn Sie eine vorhandene SAML-Verbindung auf die Verwendung von bereichsbezogenen Entitäts-IDs aktualisieren, müssen Sie die SAML-Anwendung für die Verbindung mit der von Citrix Cloud generierten Entitäts-ID mit Bereich aktualisieren.

Häufig gestellte Fragen zu bereichsbezogenen Entitäts-IDs

Kann man mehrere Azure AD SAML-Anwendung im selben Azure AD-Mandanten erstellen und sie mit einem oder mehreren Citrix Cloud-Mandanten verknüpfen?

Das Feature der bereichsbezogenen Entitäts-IDs in Citrix Cloud löst das Problem des bei einigen SAML-Anbietern geltenden Verbots doppelter Entitäts-IDs. Mithilfe des Features können Sie mehrere SAML-Anwendungen in einem Azure AD-Mandanten bereitstellen und jede mit einer bereichsbezogenen Entitäts-ID von einem Citrix Cloud-Mandanten konfigurieren.

Kann man eine Azure AD SAML-Anwendung weiterhin mit mehreren Citrix Cloud-Mandanten verknüpfen?

Dies ist bei Citrix Cloud-Kunden üblich und wird weiterhin von Citrix unterstützt. Um dies zu implementieren, müssen Sie die folgenden Anforderungen erfüllen:

- Verwenden einer generischen Entitäts-ID, z. B.

https://saml.cloud.com - Bereichsbezogene Entitäts-IDs für die SAML-Verbindung nicht aktiviert

Wie entscheidet man, ob man eine bereichsbezogene Entitäts-ID im SAML-Anbieter verwenden sollte?

In Citrix Cloud können Sie nach Bedarf bereichsbezogene Entitäts-IDs oder eine generische Entitäts-ID verwenden. Berücksichtigen Sie die Zahl der benötigten SAML-Anwendungen und die Zahl Ihrer Citrix Cloud-Mandanten. Überlegen Sie außerdem, ob die Mandanten eine SAML-Anwendung gemeinsam nutzen können oder ob eine eigene, bereichsbezogene SAML-Anwendung erforderlich ist.

Wichtig:

Wenn Ihr SAML-Anbieter die Erstellung mehrerer SAML-Anwendungen mit derselben Entitäts-ID bereits ermöglicht (z. B.

https://saml.cloud.com), müssen Sie bereichsbezogene Entitäts-IDs nicht aktivieren und keine Änderungen an Ihrer SAML-Konfiguration vornehmen. Sie müssen weder in Citrix Cloud noch in Ihrer SAML-Anwendung Einstellungen aktualisieren.

Betroffene SAML-Anbieter

Die folgende Tabelle enthält Informationen zur Möglichkeit der Verwendung doppelter Entitäts-IDs bei verschiedenen SAML-Anbietern.

| SAML-Anbieter | Unterstützt doppelte Entitäts-IDs |

|---|---|

| Azure AD (Cloud) | Nein |

| AD FS (on-premises) | Nein |

| PingFederate (on-premises) | Nein |

| PingOneSSO (Cloud) | Nein |

| Okta (Cloud) | Ja |

| Duo (Cloud) | Ja |

| OneLogin (Cloud) | Ja |

Betroffene Anwendungsfälle

Die folgende Tabelle enthält Informationen zur Unterstützung der generischen bzw. bereichsbezogener Entitäts-IDs basierend auf den für verschiedene Anwendungsfälle erforderlichen SAML-Anwendungen sowie zur Unterstützung doppelter Entitäts-IDs durch die SAML-Anbieter.

| Anforderung aufgrund Anwendungsfall | Unterstützung doppelter Entitäts-IDs | Unterstützte Konfiguration |

|---|---|---|

| Nur eine SAML-Anwendung | Ja | Generische oder bereichsbezogene Entitäts-ID |

| Nur eine SAML-Anwendung | Nein | Generische oder bereichsbezogene Entitäts-ID |

| Zwei oder mehr SAML-Anwendungen | Ja | Generische oder bereichsbezogene Entitäts-ID |

| Zwei oder mehr SAML-Anwendungen | Nein | Bereichsbezogene Entitäts-ID |

| Paarzuordnung: benutzerdefinierte Workspace-URL/SAML-Anwendung | Ja | Generische oder bereichsbezogene Entitäts-ID |

| Paarzuordnung: benutzerdefinierte Workspace-URL/SAML-Anwendung | Nein | Bereichsbezogene Entitäts-ID |

| Verknüpfen der Azure AD SAML-Anwendung mit mehreren Citrix Cloud-Mandanten | Ja | Generische Entitäts-ID |

| Verknüpfen der Azure AD SAML-Anwendung mit mehreren Citrix Cloud-Mandanten | Nein | Generische Entitäts-ID |

Primäre SAML-Verbindung mit einer bereichsbezogenen Entitäts-ID konfigurieren

Bei diesem Arbeitsgang erstellen Sie eine SAML-Verbindung in Citrix Cloud unter Einsatz einer bereichsbezogenen Entitäts-ID für die primäre SAML-Anwendung (SAML App 1).

- Klicken Sie im Menü “Citrix Cloud” auf Identitäts- und Zugriffsverwaltung.

- Wählen Sie auf der Registerkarte Authentifizierung für SAML 2.0 über die Auslassungspunkte (…) Verbinden.

- Geben Sie bei Erscheinen der Aufforderung, Ihre eindeutige Anmelde-URL zu erstellen, einen kurzen, URL-freundlichen Bezeichner für Ihr Unternehmen ein (z. B.

https://citrix.cloud.com/go/mycompany) und wählen Sie Speichern und Fortfahren. Dieser Bezeichner muss in Citrix Cloud eindeutig sein. - Wählen Sie unter SAML-Identitätsanbieter konfigurieren die Option Konfigurieren der bereichsbezogenen SAML-Entitäts-ID. Citrix Cloud generiert automatisch bereichsbezogene Entitäts-IDs und füllt die Felder für Entitäts-ID, Assertion Consumer Service und Abmelde-URL aus.

- Geben Sie unter SAML-Verbindung mit Citrix Cloud konfigurieren die Verbindungsdetails aus Ihrem SAML-Anbieter ein.

- Akzeptieren Sie die standardmäßigen SAML-Attributzuordnungen.

- Wählen Sie Testen und schließen.

Primäre SAML-Verbindung mit einer generischen Entitäts-ID konfigurieren

Bei diesem Arbeitsgang erstellen Sie eine SAML-Verbindung in Citrix Cloud unter Einsatz einer generischen Entitäts-ID für die primäre SAML-Anwendung (SAML App 1).

- Klicken Sie im Menü “Citrix Cloud” auf Identitäts- und Zugriffsverwaltung.

- Wählen Sie auf der Registerkarte Authentifizierung für SAML 2.0 über die Auslassungspunkte (…) Verbinden.

- Geben Sie bei Erscheinen der Aufforderung, Ihre eindeutige Anmelde-URL zu erstellen, einen kurzen, URL-freundlichen Bezeichner für Ihr Unternehmen ein (z. B.

https://citrix.cloud.com/go/mycompany) und wählen Sie Speichern und Fortfahren. Dieser Bezeichner muss in Citrix Cloud eindeutig sein. - Stellen Sie sicher, dass unter SAML-Identitätsanbieter konfigurieren die Option Konfigurieren der bereichsbezogenen SAML-Entitäts-ID deaktiviert ist.

- Geben Sie unter SAML-Verbindung mit Citrix Cloud konfigurieren die Verbindungsdetails aus Ihrem SAML-Anbieter ein.

- Klicken Sie unter SAML-Metadaten des Dienstanbieters auf Herunterladen, um die generischen SAML-Metadaten bei Bedarf herunterzuladen.

- Akzeptieren Sie die standardmäßigen SAML-Attributzuordnungen.

- Wählen Sie Testen und schließen.

SAML-Verbindung mit benutzerdefinierten Citrix Workspace-Domänen konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie eine SAML-Verbindung mithilfe einer benutzerdefinierten Workspace-URL mit einer bereichsbezogenen oder generischen Entitäts-ID konfigurieren.

Die Aufgaben in diesem Abschnitt gelten nur in Fällen, wenn eine benutzerdefinierte Workspace-URL mit SAML verwendet wird. Wenn Sie keine benutzerdefinierte Workspace-URL mit SAML-Authentifizierung verwenden, können Sie die Aufgaben in diesem Abschnitt überspringen.

Weitere Informationen hierzu finden Sie in den folgenden Artikeln:

- Benutzerdefinierte Domäne konfigurieren

- Anmeldung bei Workspace mit SAML unter Verwendung benutzerdefinierter Domänen

SAML-Verbindung mit einer benutzerdefinierten Workspace-URL und einer generischen Entitäts-ID konfigurieren

In dieser Aufgabe ist die Einstellung Entity-ID mit Bereich konfigurieren deaktiviert.

- Wählen Sie im Citrix Cloud-Menü Workspaceauthentifizierung.

- Wählen Sie unter Benutzerdefinierte Workspace-URL die Auslassungspunkte und dann die Option Bearbeiten.

- Wählen Sie Verwenden Sie die URL “<kundenname>.cloud.com” und die benutzerdefinierte Domänen-URL.

- Geben Sie die generische Entitäts-ID, die SSO-URL und optional die SLO-URL für SAML App 2 ein und laden Sie das zuvor von Ihrem SAML-Anbieter heruntergeladene Signaturzertifikat hoch.

- Klicken Sie unter SAML-Metadaten des DIenstanbieters für benutzerdefinierte Domäne auf Herunterladen, um die generischen SAML-Metadaten für die SAML-Anwendung für die benutzerdefinierte Workspace-URL bei Bedarf herunterzuladen.

- Klicken Sie auf Speichern.

SAML-Verbindung mit einer benutzerdefinierten Workspace-URL und einer bereichsbezogenen Entitäts-ID konfigurieren

In dieser Aufgabe ist die Einstellung Konfigurieren der bereichsbezogenen SAML-Entitäts-ID aktiviert.

- Wählen Sie im Citrix Cloud-Menü Workspaceauthentifizierung.

- Wählen Sie unter Benutzerdefinierte Workspace-URL die Auslassungspunkte und dann die Option Bearbeiten.

- Wählen Sie Verwenden Sie die URL “<kundenname>.cloud.com” und die benutzerdefinierte Domänen-URL.

- Geben Sie die bereichsbezogene Entitäts-ID, die SSO-URL und optional die SLO-URL für SAML App 2 ein und laden Sie das zuvor von Ihrem SAML-Anbieter heruntergeladene SAML-Signaturzertifikat hoch.

- Klicken Sie auf Speichern.

Nach dem Speichern der Konfiguration generiert Citrix Cloud die bereichsbezogenen SAML-Metadaten mit der richtige GUID. Bei Bedarf können Sie eine Kopie der bereichsbezogenen Metadaten für die SAML-Anwendung für die benutzerdefinierte Workspace-URL abrufen.

- Suchen Sie auf der Seite Identitäts- und Zugriffsverwaltung die SAML-Verbindung, wählen Sie die Auslassungspunkte und dann die Option Anzeigen.

- Klicken Sie unter SAML-Metadaten des DIenstanbieters für benutzerdefinierte Domäne auf Herunterladen.

SAML-Konfiguration der primären SAML-Anwendung und der SAML-Anwendung für die benutzerdefinierte Workspace-URL anzeigen

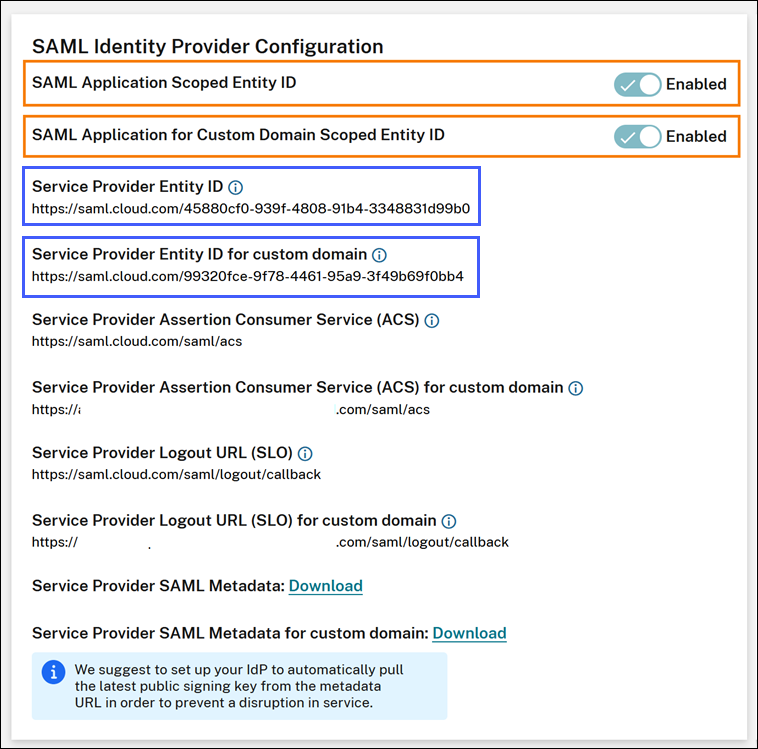

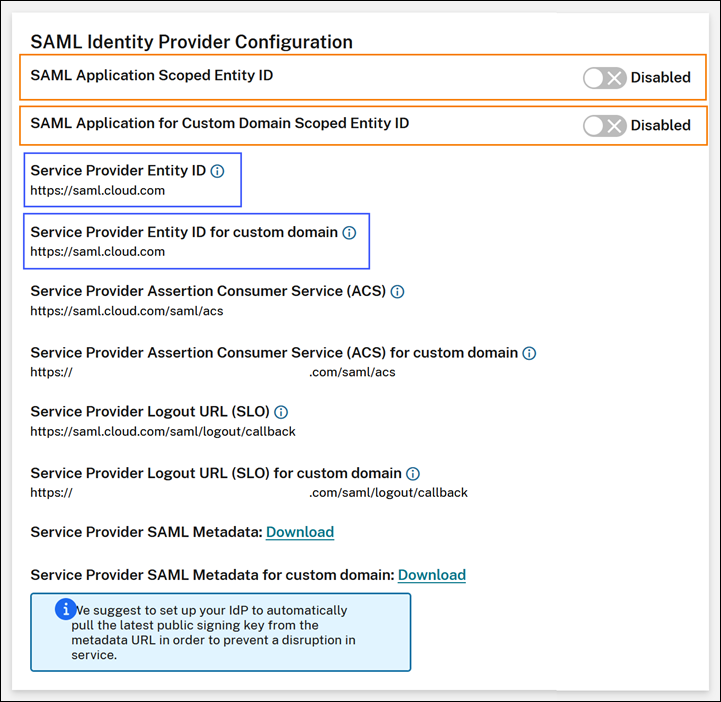

Beim Anzeigen der Konfiguration für die bereichsbezogene SAML-Verbindung zeigt Citrix Cloud die Einstellungen der bereichsbezogenen Entitäts-ID für die primäre SAML-Anwendung und für die SAML-Anwendung für die benutzerdefinierte Workspace-Domäne an.

Wenn beispielsweise bereichsbezogene Entitäts-IDs aktiviert sind, enthalten die Felder Entitäts-ID des Dienstanbieters und Entitäts-ID des Dienstanbieters für benutzerdefinierte Domäne die von Citrix Cloud generierten bereichsbezogenen Entitäts-IDs.

Wenn bereichsbezogene Entitäts-IDs deaktiviert sind, enthalten die Felder Entitäts-ID des Dienstanbieters und Entitäts-ID des Dienstanbieters für benutzerdefinierte Domäne die generischen Entitäts-IDs.

Sie können vorhandene SAML-Anwendungen im SAML-Anbieter aktualisieren, indem Sie die bereichsbezogene Entitäts-ID an den vorhandenen Entitäts-ID-Wert anhängen.

SAML-Anbieterkonfiguration mit bereichsbezogenen Entitäts-IDs

Wenn Sie die SAML-Verbindung in Citrix Cloud mit bereichsbezogenen Entitäts-IDs konfiguriert haben, können Sie die bereichsbezogene Entitäts-ID zu Ihrem SAML-Anbieter hinzufügen.

Dieser Abschnitt umfasst Konfigurationsbeispiele für Azure AD und PingFederate.

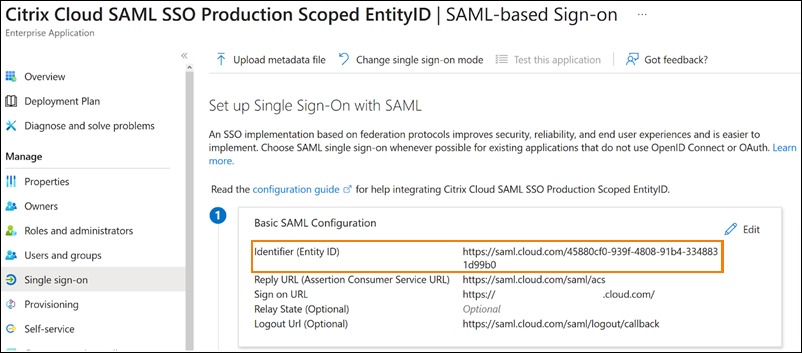

Azure AD-SAML-Konfiguration mit bereichsbezogener Entitäts-ID

In diesem Beispiel wird die bereichsbezogene Entitäts-ID aus Citrix Cloud in das Feld Identifier in Azure AD eingegeben.

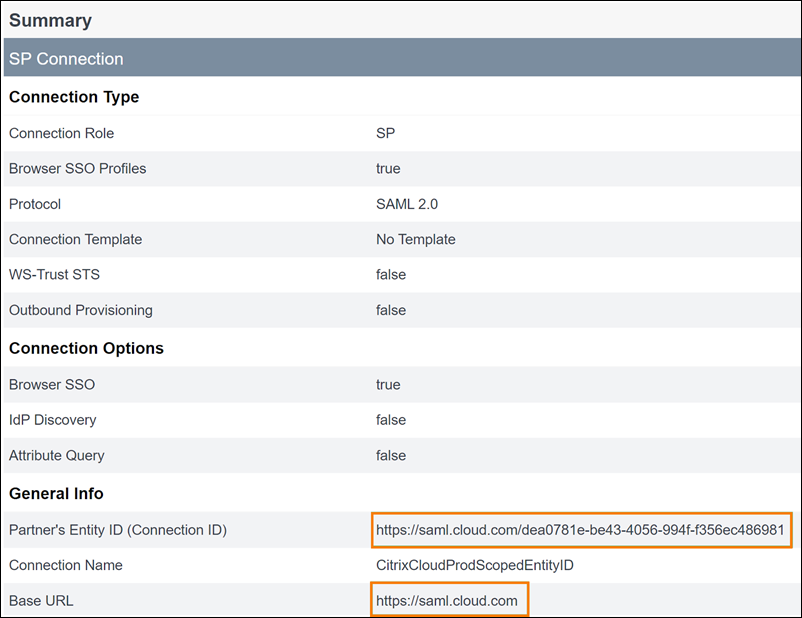

PingFederate-SAML-Konfiguration mit bereichsbezogener Entitäts-ID

In diesem Beispiel entspricht die bereichsbezogene Entitäts-ID dem Feld Partner’s Entity ID und die genrische Entitäts-ID aus Citrix Cloud dem Feld Base URL.

Problembehandlung

Citrix empfiehlt, die Verwendung der Browsererweiterung SAML-tracer, um Probleme mit der SAML-Konfiguration zu beheben. Die Erweiterung decodiert Base64-Anforderungen und -Antworten nach SAML-XML und macht die Informationen für Menschen lesbar. Sie können mithilfe von SAML-tracer von Citrix Cloud (“Dienstanbieter”) generierte und an Ihren SAML-Anbieter (“Identitätsanbieter”) gesendete SSO- und SLO-SAML-Anforderungen untersuchen. Die Erweiterung kann anzeigen, ob der Entitäts-ID-Bereich (GUID) in beiden Anforderungen enthalten ist.

- Installieren und aktivieren Sie SAML-tracer im Erweiterungsbereich Ihres Browsers.

- Führen Sie eine SAML-Anmeldung und Abmeldung durch und erfassen Sie den gesamten Ablauf mit SAML-tracer.

-

Suchen Sie die folgende Zeile in der SAML-SSO-Anforderung oder der SLO-Anforderung.

<saml:Issuer xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion">https://saml.cloud.com/cfee4a86-97a8-49cf-9bb6-fd15ab075b92</saml:Issuer> <!--NeedCopy--> - Vergewissern Sie sich, dass die Entitäts-ID mit der konfigurierten Entitäts-ID in Ihrer SAML-Anbieteranwendung übereinstimmt.

- Vergewissern Sie sich, dass die bereichsbezogene Entitäts-ID im Feld Issuer vorhanden ist und dass sie in Ihrem SAML-Anbieter korrekt konfiguriert ist.

- Exportieren und speichern Sie die SAML-tracer-JSON-Ausgabe. Wenn Sie zusammen mit dem Citrix Support ein Problem lösen, laden Sie die Ausgabe in Ihren Citrix Support Case hoch.

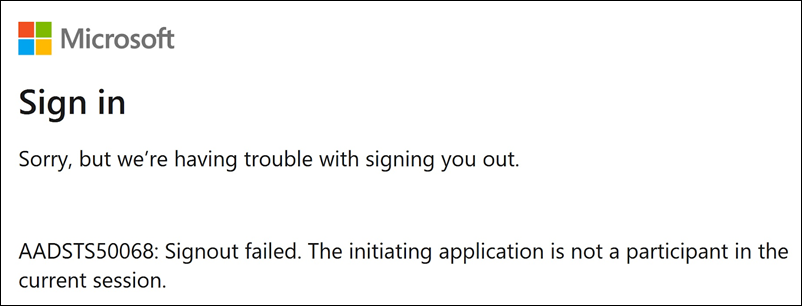

Azure AD-Problembehandlung

Problem: Das Abmelden von Azure AD schlägt fehl, wenn SLO konfiguriert ist. Azure AD zeigt dem Benutzer den folgenden Fehler an:

Wenn bereichsbezogene Entitäts-IDs für die SAML-Verbindung in Citrix Cloud aktiviert sind, muss die Entitäts-ID sowohl in den SSO- als auch in den SLO-Anforderungen gesendet werden.

Ursache: Die bereichsbezogene Entität ist konfiguriert, doch die Entitäts-ID fehlt in der SLO-Anforderung. Vergewissern Sie sich, dass die bereichsbezogene Entitäts-ID in der SLO-Anforderung in der SAML-tracer-Ausgabe vorhanden ist.

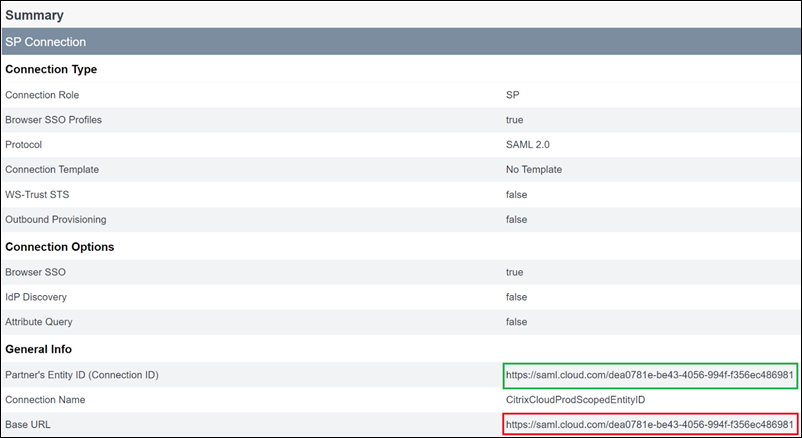

Problembehebung bei On-Premises-PingFederate

Problem: Das An- oder Abmelden bei PingFederate schlägt fehl, nachdem die Einstellung für bereichsbezogene Entitäts-IDs aktiviert wurde.

Ursache: Der PingFederate-Administrator hat die bereichsbezogene Entitäts-ID zur Basis-URL der SP-Verbindung hinzugefügt.

Fügen Sie zur Problembehebung die bereichsbezogene Entitäts-ID nur dem Feld Partner’s EntityID hinzu. Das Hinzufügen der bereichsbezogenen Entitäts-ID zur Basis-URL führt zu einem fehlerhaften SAML-Endpunkt. Wenn die Citrix Cloud-Basis-URL falsch aktualisiert wird, führen alle relativen SAML-Endpunkt-URLs, die von der Basis-URL abgeleitet werden, zu Anmeldefehlern.

Folgendes sind Beispiele für fehlerhafte Citrix Cloud-SAML-Endpunkte, die in der SAML-tracer-Ausgabe erscheinen können:

https://saml.cloud.com/<GUID>/saml/acshttps://saml.cloud.com/<GUID>/saml/logout/callback

Die folgende Abbildung zeigt eine falsch konfigurierte PingFederate-SAML-Anwendung. Das korrekt konfigurierte Feld ist grün gekennzeichnet. Das falsch konfigurierte Feld ist rot gekennzeichnet.

In diesem Artikel

- Was ist eine Entitäts-ID?

- Generische SP-Entitäts-IDs und bereichsbezogene Entitäts-IDs nach Region

- Eindeutige SP-Entitäts-IDs für neue und bestehende SAML-Verbindungen generieren

- Häufig gestellte Fragen zu bereichsbezogenen Entitäts-IDs

- Betroffene SAML-Anbieter

- Betroffene Anwendungsfälle

- Primäre SAML-Verbindung mit einer bereichsbezogenen Entitäts-ID konfigurieren

- Primäre SAML-Verbindung mit einer generischen Entitäts-ID konfigurieren

- SAML-Verbindung mit benutzerdefinierten Citrix Workspace-Domänen konfigurieren

- SAML-Anbieterkonfiguration mit bereichsbezogenen Entitäts-IDs

- Problembehandlung