Okta als SAML-Anbieter für die Workspace-Authentifizierung konfigurieren

In diesem Artikel werden die Schritte zur Konfiguration einer Okta SAML-Anwendung und der Verbindung zwischen Citrix Cloud und Ihrem SAML-Anbieter beschrieben. In einigen Schritten werden Aktionen beschrieben, die Sie in der Verwaltungskonsole Ihres SAML-Anbieters ausführen.

Voraussetzungen

Bevor Sie die hier aufgeführten Aufgaben ausführen, stellen Sie sicher, dass folgende Voraussetzungen erfüllt sind:

- Citrix Support hat das Feature SendNameIDPolicyInSAMLRequest in Citrix Cloud aktiviert. Dieses Feature wird auf Anfrage aktiviert. Weitere Informationen zu den Features finden Sie unter Für SAML mit Okta erforderliche Cloud-Features.

- Sie haben eine Okta-Organisation, die eine der folgenden Okta-Domänen verwendet:

- okta.com

- okta-eu.com

- oktapreview.com

- Sie haben Ihr Active Directory (AD) mit Ihrer Okta-Organisation synchronisiert.

- Authentifizierungsanforderung signieren ist in Ihrer Okta-Organisation aktiviert.

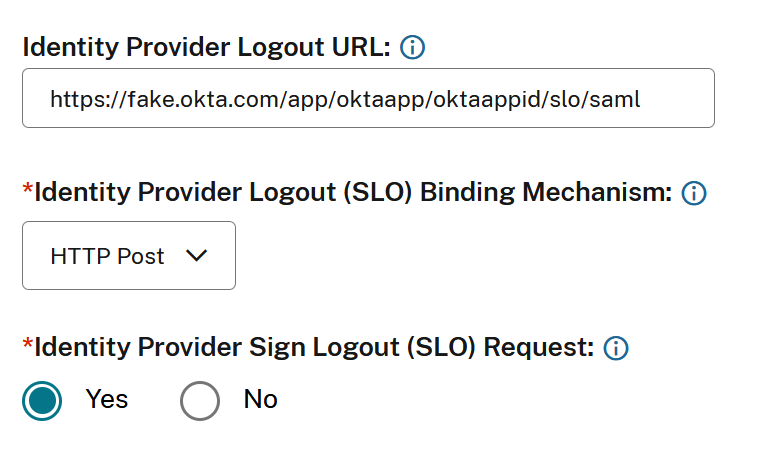

- Single Logout (SLO) des Identitätsanbieters ist sowohl in Citrix Cloud als auch in der Okta SAML-Anwendung konfiguriert. Wenn SLO konfiguriert ist und sich ein Endbenutzer von Citrix Workspace abmeldet, meldet er sich auch bei Okta und allen anderen Dienstanbietern ab, die die Okta-SAML-Anwendung gemeinsam nutzen.

- SLO-Anforderungen (Identity Provider Sign Logout) sind in Citrix Cloud aktiviert.

- SLO-Bindungsmechanismus (Identity Provider Logout) ist HTTPPost in Citrix Cloud.

Für SAML mit Okta erforderliche Cloud-Features

Bevor Sie die Aufgaben in diesem Artikel ausführen, müssen Sie sich an den Citrix Support wenden, um das Feature SendNameIDPolicyInSAMLRequest zu aktivieren. Mit diesem Feature kann Citrix Cloud die Richtlinie NameID in der SAML-Anforderung an Ihren SAML-Anbieter als Keine Angabe übergeben. Das Feature ist nur für die Verwendung mit Okta aktiviert.

Sie können diese Features anfordern, indem Sie sich bei Ihrem Citrix Konto anmelden und ein Ticket über die Citrix Support-Website öffnen.

Anforderungen

Dieser Artikel umfasst eine Aufgabe zur Erstellung einer SAML-Anwendung in der Okta-Verwaltungskonsole. Diese Anwendung erfordert ein SAML-Signaturzertifikat für Ihre Citrix Cloud-Region.

Sie können dieses Zertifikat aus den Citrix Cloud SAML-Metadaten für Ihre Region mit einem Extraktionstool wie dem unter https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract extrahieren. Citrix empfiehlt die Beschaffung des Citrix Cloud-SAML-Zertifikats im Voraus, damit es bei Bedarf zur Verfügung steht.

In den Schritten in diesem Abschnitt wird beschrieben, wie Sie das Signaturzertifikat mithilfe des Extraktionstools auf https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract erhalten.

Zum Abrufen der Citrix Cloud-Metadaten für Ihre Region gehen Sie folgendermaßen vor:

-

Geben Sie in dem verwendeten Extraktionstool die Metadaten-URL Ihrer Citrix Cloud-Region ein:

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

https://saml.cloud.com/saml/metadataein. - Geben Sie für die Region Japan

https://saml.citrixcloud.jp/saml/metadataein. - Geben Sie für die Citrix Cloud Government-Region

https://saml.cloud.us/saml/metadataein.

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

- Klicken Sie auf Load. Das extrahierte Zertifikat wird unter der eingegebenen URL angezeigt.

- Klicken Sie auf Download, um das Zertifikat im PEM-Format herunterzuladen.

Synchronisieren von Konten mit dem Okta-AD-Agent

Um Okta als SAML-Anbieter zu verwenden, müssen Sie zunächst Ihr On-Premises-Active Directory mit Okta integrieren. Installieren Sie dafür den Okta-AD-Agent in Ihrer Domäne und fügen Ihr AD zu Ihrer Okta-Organisation hinzu. Hinweise zum Bereitstellen des Okta-AD-Agent finden Sie unter Get started with Active Directory integration auf der Okta-Website.

Anschließend importieren Sie Ihre AD-Benutzer und -Gruppen in Okta. Schließen Sie beim Importieren die folgenden Werte ein, die Ihren AD-Konten zugeordnet sind:

- SID

- UPN

- OID

Synchronisieren der AD-Benutzer und -Gruppen mit Ihrer Okta-Organisation:

- Installieren und konfigurieren Sie den Okta-AD-Agent. Ausführliche Anweisungen finden Sie in den folgenden Artikeln auf der Okta Website:

- Fügen Sie Ihre AD-Benutzer und -Gruppen durch manuellen oder automatisierten Import zu Okta hinzu. Weitere Hinweise zu Importverfahren finden Sie unter Manage Active Directory users and groups auf der Okta-Website.

Okta-SAML-Anwendung für die Workspace-Authentifizierung konfigurieren

- Melden Sie sich mit einem Administratorkonto mit Berechtigungen zum Hinzufügen und Konfigurieren von SAML-Anwendungen bei Ihrer Okta-Organisation an.

-

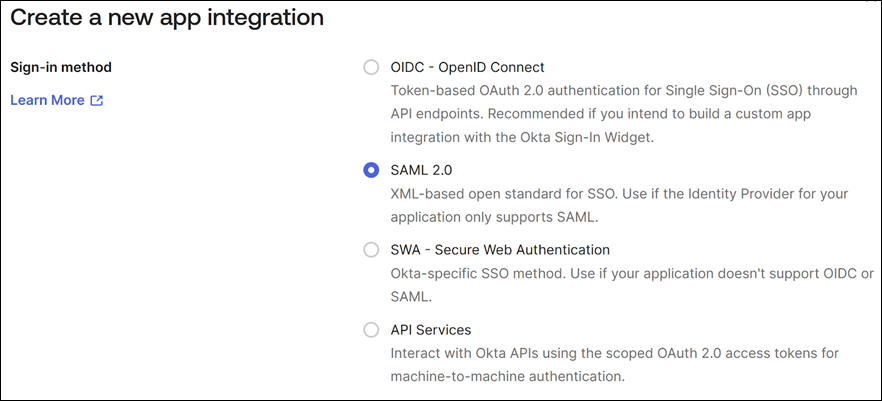

Wählen Sie in der Admin-Konsole Anwendungen > Anwendungen > App-Integration erstellen und wählen Sie dann SAML 2.0 aus. Wählen Sie Weiter.

-

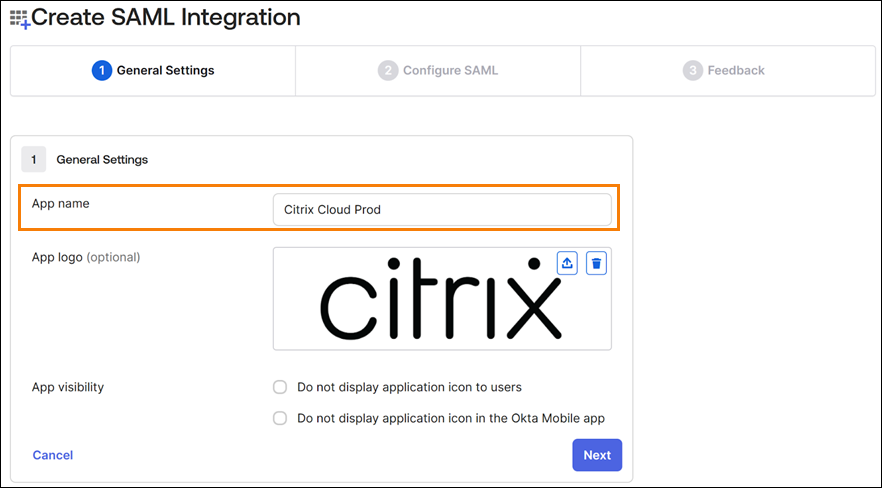

Geben Sie unter App Name einen Anzeigenamen für die Anwendung ein. Wählen Sie Weiter.

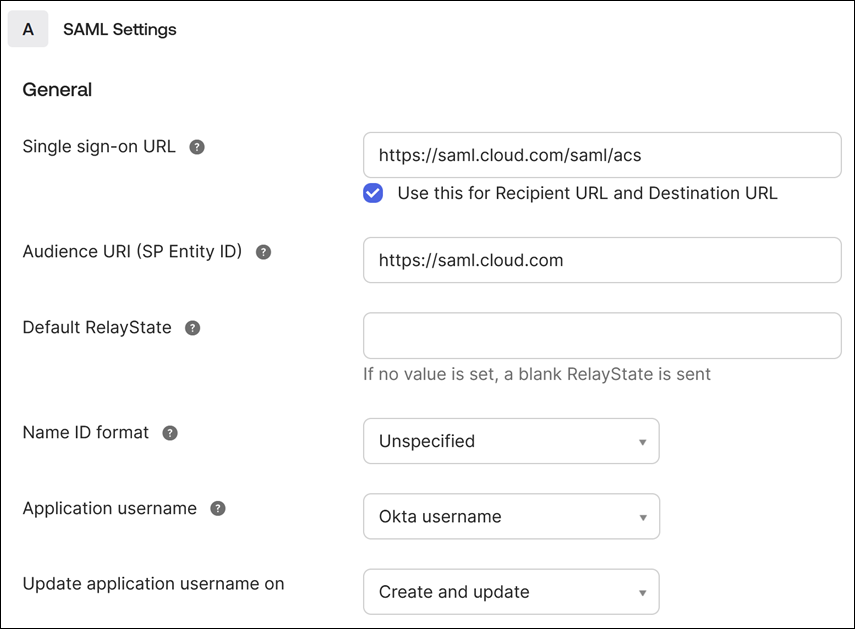

- Konfigurieren Sie im Abschnitt SAML Settings die Citrix Cloud-Dienstanbieterverbindung:

- Geben Sie unter Single sign-on URL die URL ein, die der Citrix Cloud-Region für Ihren Citrix Cloud-Kunden entspricht:

- Wenn sich Ihre Kunden-ID in der Europäischen Union, den USA oder in der Region „Asien-Pazifik-Süd“ befindet, geben Sie

https://saml.cloud.com/saml/acsein. - Wenn Ihre Kunden-ID in der Region Japan liegt, geben Sie

https://saml.citrixcloud.jp/saml/acsein. - Wenn sich Ihre Kunden-ID in der Citrix Cloud Government-Region befindet, geben Sie

https://saml.cloud.us/saml/acsein.

- Wenn sich Ihre Kunden-ID in der Europäischen Union, den USA oder in der Region „Asien-Pazifik-Süd“ befindet, geben Sie

- Wählen Sie Use this for Recipient and Destination URL.

- Geben Sie unter Audience URI (SP Entity ID) die URL ein, die der Citrix Cloud-Region für Ihren Citrix Cloud-Kunden entspricht:

- Wenn sich Ihre Kunden-ID in der Europäischen Union, den USA oder in der Region „Asien-Pazifik-Süd“ befindet, geben Sie

https://saml.cloud.comein. - Wenn Ihre Kunden-ID in der Region Japan liegt, geben Sie

https://saml.citrixcloud.jpein. - Wenn sich Ihre Kunden-ID in der Citrix Cloud Government-Region befindet, geben Sie

https://saml.cloud.usein.

- Wenn sich Ihre Kunden-ID in der Europäischen Union, den USA oder in der Region „Asien-Pazifik-Süd“ befindet, geben Sie

- Wählen Sie unter Name ID Format die Option Unspecified. Die NameID-Richtlinie, die Citrix Cloud innerhalb der SAML-Anfrage sendet, muss dem in der Okta-SAML-Anwendung angegebenen NameID-Format entsprechen. Wenn diese Elemente nicht übereinstimmen, führt die Aktivierung von Authentifizierungsanforderung signieren zu einem Fehler von Okta.

-

Wählen Sie unter Application username die Option Okta username.

Das folgende Beispiel zeigt die korrekte Konfiguration für die Regionen USA, EU und Asien-Pazifik Süd:

Wichtig:

Die Einstellung Namens-ID muss als Keine Angabe konfiguriert werden. Wenn Sie für diese Einstellung einen anderen Wert verwenden, schlägt die SAML-Anmeldung fehl.

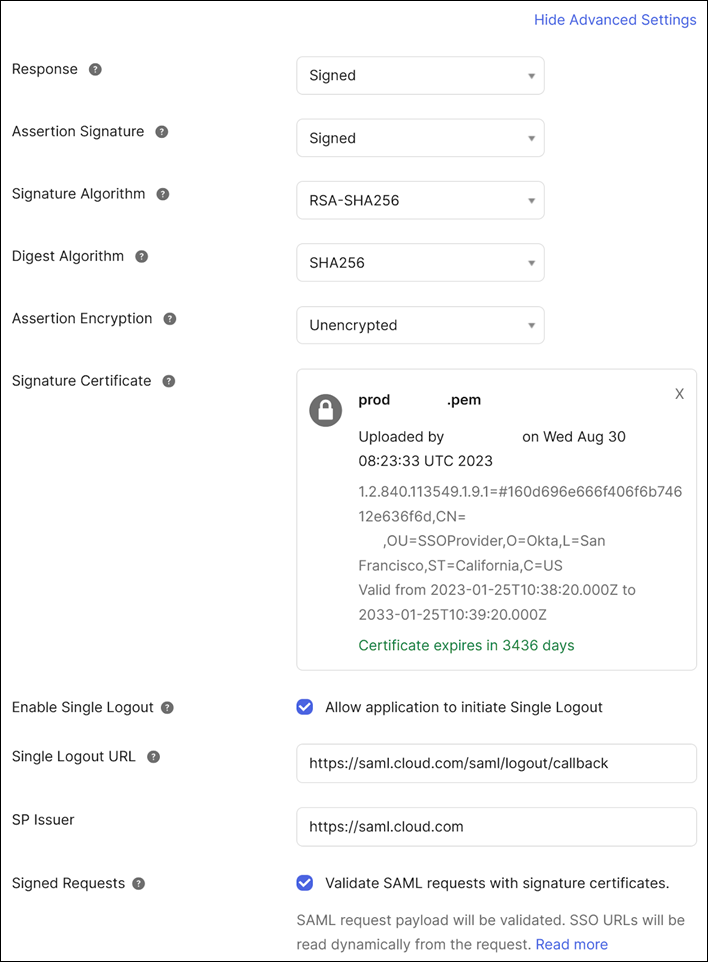

- Klicken Sie auf Show Advanced Settings und konfigurieren Sie die folgenden Einstellungen:

- Wählen Sie unter Response die Option Signed.

- Wählen Sie unter Assertion Signature die Option Signed.

- Wählen Sie unter Signature Algorithm die Option RSA-SHA256.

- Wählen Sie unter Assertion Encryption die Option Unencrypted.

- Laden Sie in Signaturzertifikat das SAML-Signaturzertifikat für Ihre Citrix Cloud-Region im PEM-Format hoch. Anweisungen zum Erwerb des SAML-Signaturzertifikats finden Sie unter Anforderungen in diesem Artikel.

- Wählen Sie unter Enable Single Logout die Option Allow application to initiate Single Logout.

- Geben Sie unter Single Logout URL die URL ein, die Ihrer Citrix Cloud-Region entspricht:

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

https://saml.cloud.com/saml/logout/callbackein. - Geben Sie für die Region Japan

https://saml.citrixcloud.jp/saml/saml/logout/callbackein. - Geben Sie für Citrix Cloud Government

https://saml.cloud.us/saml/logout/callbackein.

- Geben Sie für die Regionen Europäische Union, Vereinigte Staaten und Südasien-Pazifik

- Geben Sie für SP Issuer den Wert ein, den Sie zuvor in Audience URI (SP Entity ID) eingegeben haben (Schritt 4c dieser Aufgabe).

-

Wählen Sie unter Signed Requests die Option Validate SAML requests with signature certificates.

Die folgende Abbildung zeigt die korrekte Konfiguration für die Regionen USA, EU und Asien-Pazifik Süd:

-

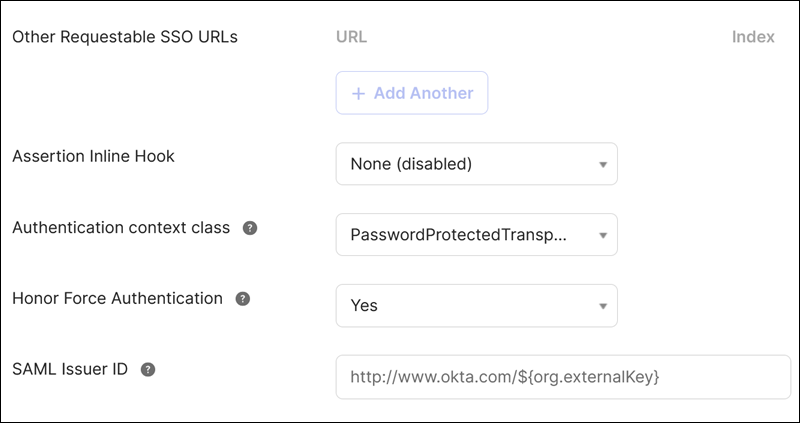

Übernehmen Sie für alle anderen erweiterten Einstellungen die Standardwerte.

- Geben Sie unter Single sign-on URL die URL ein, die der Citrix Cloud-Region für Ihren Citrix Cloud-Kunden entspricht:

-

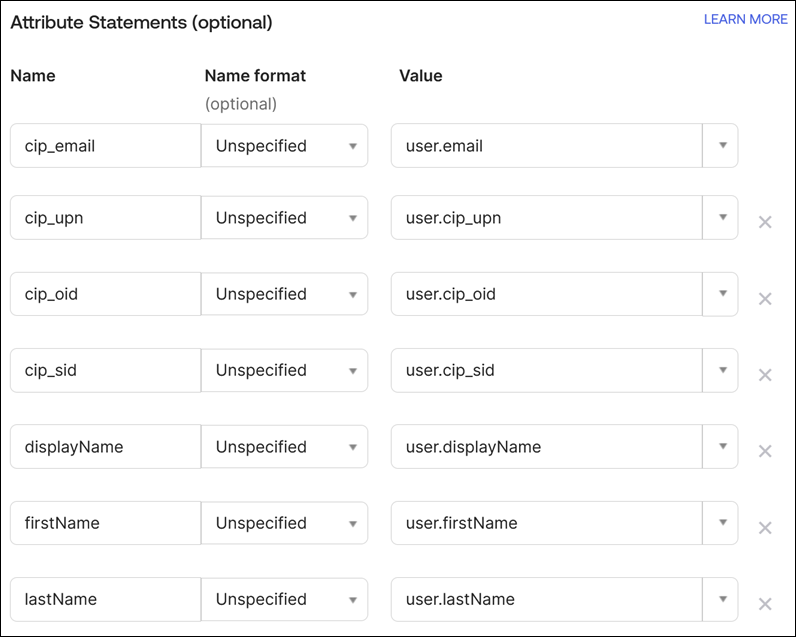

Geben Sie unter Attribute Statements (optional)die folgenden Werte für Name, Name format und Value ein:

Name Name format Wert cip_email Keine Angabe user.email cip_upn Keine Angabe user.cip_upn cip_oid Keine Angabe user.cip_oid cip_sid Keine Angabe user.cip_sid displayName Keine Angabe user.displayName firstName Keine Angabe user.firstName lastName Keine Angabe user.lastName

-

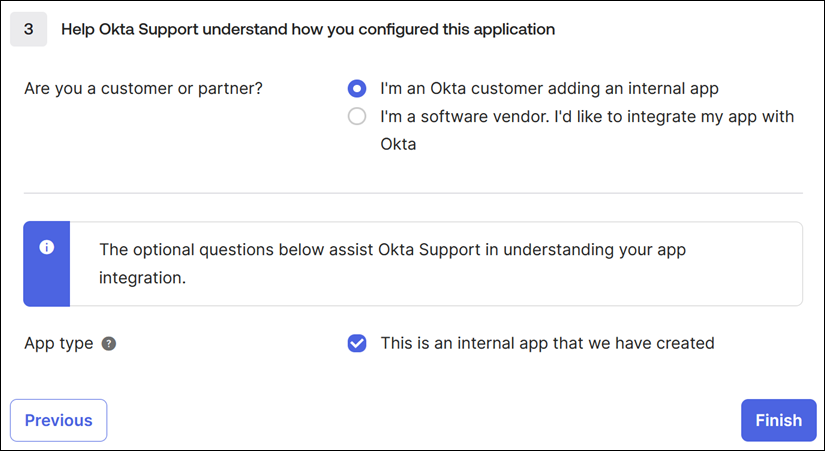

Wählen Sie Weiter. Die Okta-Konfigurationserklärung wird angezeigt.

- Wählen Sie für Are you a customer or partner? die Option I’m an Okta customer adding an internal app.

- Wählen Sie unter App type die Option This is an internal app that we have created.

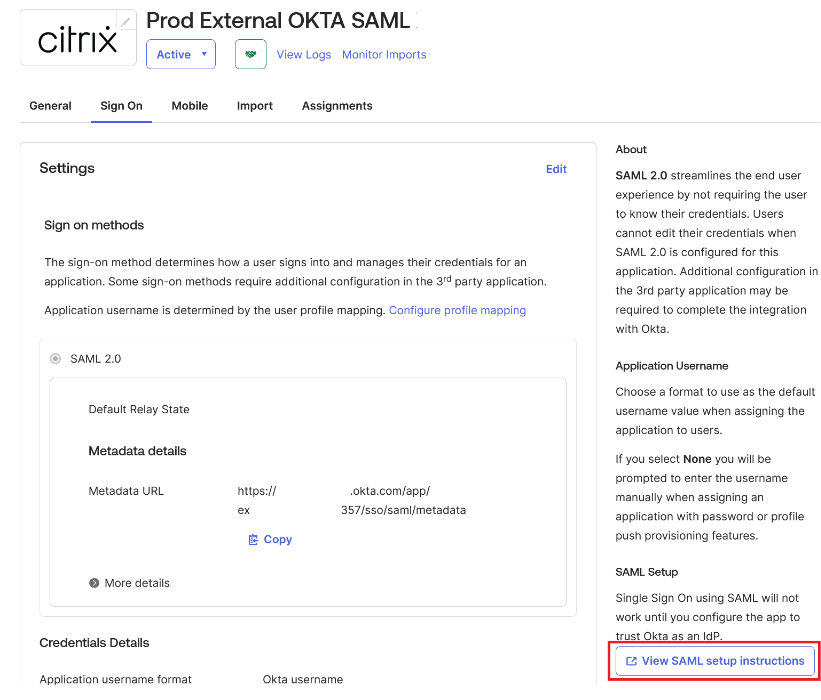

- Wählen Sie Finish, um Ihre Konfiguration zu speichern. Die Profilseite für Ihre SAML-Anwendung mit dem Inhalt der Registerkarte Sign On wird angezeigt.

Wählen Sie nach der Konfiguration die Registerkarte Assignments und weisen Sie der SAML-Anwendung Benutzer und Gruppen zu.

Citrix Cloud SAML-Verbindung konfigurieren

Alle Citrix-Anmeldeabläufe müssen vom Service Provider entweder über eine Workspace-URL oder eine Citrix Cloud GO-URL initiiert werden.

Verwenden Sie die empfohlenen Standardwerte für die SAML-Verbindung innerhalb von Identitäts- und Zugriffsverwaltung → Authentifizierung → Identitätsanbieter hinzufügen → SAML.

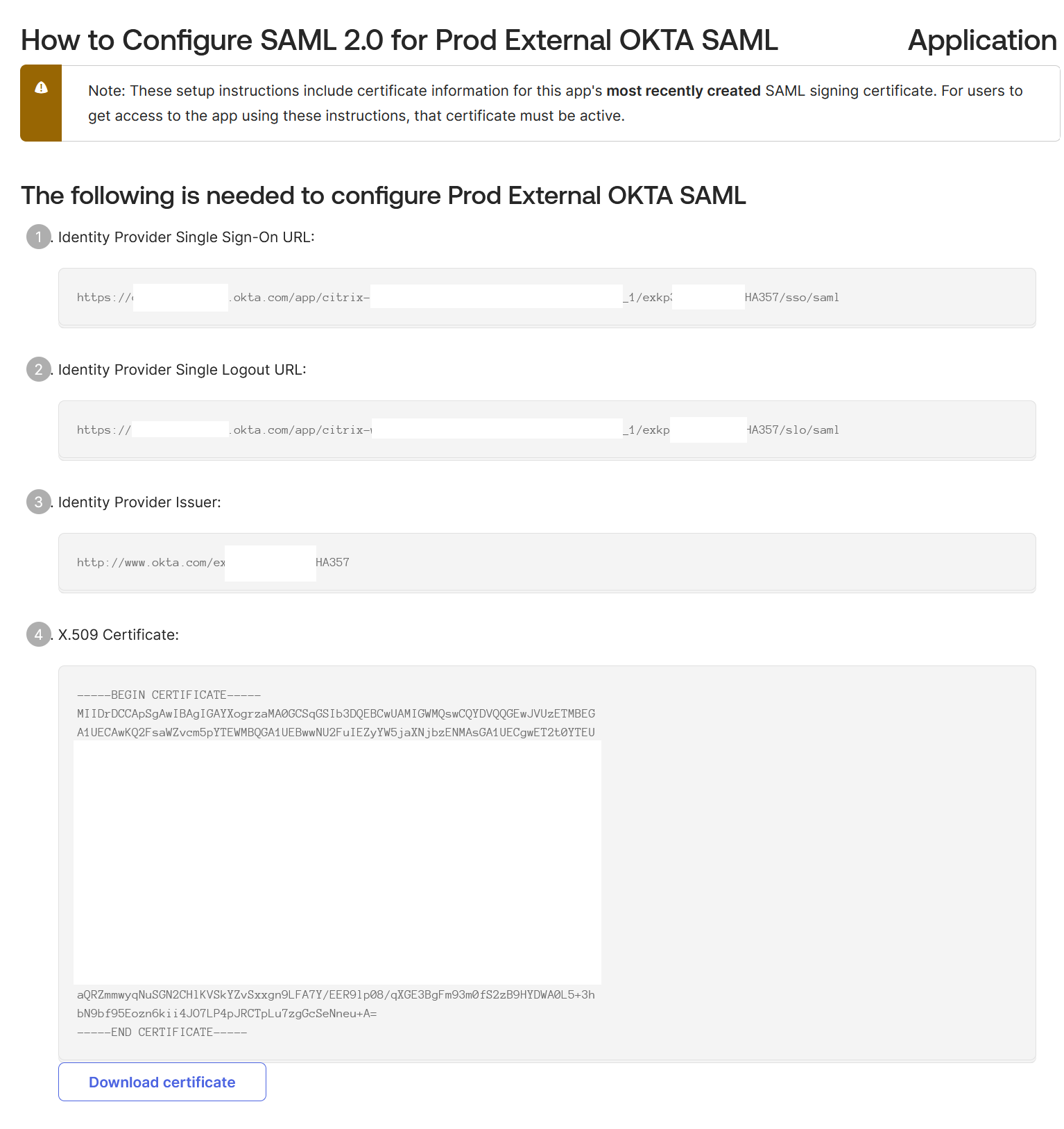

Besorgen Sie sich die SAML-Endpunkte der Okta SAML-Anwendung für den Zugriff auf Citrix Cloud über Ihr Okta-Portal.

| Feld in Citrix Cloud | Wert |

|---|---|

| Entitäts-ID | http://www.okta.com/<oktaSAMLappID> |

| Authentifizierungsanforderung signieren | Ja |

| SSO-Dienst-URL | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/sso/saml |

| SSO-Bindungsmechanismus | HTTP-Post |

| SAML-Antwort | Antwort oder Assertion signieren |

| Authentifizierungskontext | Keine Angabe, exakt |

| Abmelde-URL | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/slo/saml |

| Abmeldeanforderung unterzeichnen | Ja |

| SLO-Bindungsmechanismus | HTTP-Post |