Anmeldung bei Workspace mit SAML unter Verwendung benutzerdefinierter Domänen

Wenn Sie eine benutzerdefinierte Domäne in Citrix Workspace konfiguriert haben (z. B. https://workspaces.yourdomain.com), ist abhängig von den SAML-Anmeldeszenarien, die Sie in Citrix Cloud unterstützen möchten, evtl. eine zusätzliche Konfiguration in Citrix Cloud und Ihrem SAML-Anbieter erforderlich.

Für diese Konfiguration benötigen Sie möglicherweise ein Paar SAML-Anwendungen. Citrix Cloud erfordert unterschiedliche SAML-Dienstanbieter-Endpunkte, je nachdem, ob die SAML-Anwendung die cloud.com- oder workspaces.yourdomain.com-URLs für die Anmeldung verwendet.

Informationen zur Konfiguration benutzerdefinierter Domänen in Citrix Workspace finden Sie unter Benutzerdefinierte Domäne konfigurieren in der Citrix Workspace-Produktdokumentation.

Überlegungen zur Bereitstellung einer oder zweier SAML-Anwendungen

Um festzustellen, ob Sie eine SAML-Lösung mit einer oder dualen Anwendungen benötigen, betrachten Sie die Kombination von SAML-Anmeldeszenarien, die Ihr SAML-Anbieter unterstützen muss.

Die folgenden Anmeldeszenarien verwenden standardmäßig dieselbe SAML-Anwendung (SAML-App 1):

- SAML-Authentifizierung für Citrix Workspace, bei der die Workspace-Anmelde-URL für Ihre Region (cloud.com, citrixcloud.jp, cloud.us) in Ihrem SAML-Anbieter als Anbieter-Entitäts-ID konfiguriert ist.

- SAML-Authentifizierung für Citrix Cloud unter Verwendung Ihrer eigenen Anmelde-URL (z. B.

https://citrix.cloud.com/go/mycompany). In diesem Szenario werden Administratoren basierend auf ihrer Active Directory-Gruppenmitgliedschaft mithilfe von SAML bei Citrix Cloud authentifiziert.

Das Hinzufügen der SAML-Authentifizierung für Benutzer über eine benutzerdefinierte Domäne (z. B. https://workspaces.mycompany.com), die Sie in der Workspacekonfiguration festlegen, erfordert eine zweite SAML-Anwendung (SAML-App 2).

Hinweis:

Das Hinzufügen einer benutzerdefinierten URL und die Konfiguration von SAML dauern bis zu 24 Stunden für die Bereitstellung in Citrix Cloud.

In der folgenden Tabelle werden die unterstützten Kombinationen von SAML-Anmeldeszenarien und die erforderlichen SAML-Apps aufgeführt.

| Anmeldung mit der Workspace-URL bei Workspace | Anmeldung bei Workspace unter Verwendung einer benutzerdefinierten Domänen-URL | Anmeldung bei bei Citrix Cloud mit der SAML-Anmelde-URL | SAML-App 1 erforderlich? | SAML-App 2 erforderlich? |

|---|---|---|---|---|

| Ja | Nein | Nein | Ja: SAML-Endpunkte von cloud.com verwenden | Nein |

| Nein | Ja | Nein | Ja: SAML-Endpunkte von benutzerdefinierter Domäne verwenden | Nein |

| Nein | Nein | Ja | Ja: SAML-Endpunkte von cloud.com verwenden | Nein |

| Ja | Nein | Ja | Ja: SAML-Endpunkte von cloud.com verwenden | Nein |

| Nein | Nein | Ja | Ja: SAML-Endpunkte von cloud.com verwenden | Ja: SAML-Endpunkte von benutzerdefinierter Domäne verwenden |

| Ja | Ja | Ja | Ja: SAML-Endpunkte von cloud.com verwenden | Ja: SAML-Endpunkte von benutzerdefinierter Domäne verwenden |

Einzelne SAML-Anwendung konfigurieren

- Gehen Sie in Citrix Cloud zu Workspacekonfiguration > Zugriff und konfigurieren Sie eine benutzerdefinierte Domäne. Weitere Informationen finden Sie unter Benutzerdefinierte Domäne konfigurieren.

- Konfigurieren Sie in der Verwaltungskonsole des SAML-Anbieters eine SAML-Anwendung mit Verwendung der benutzerdefinierten Domäne als Anbieterendpunkte.

- Laden Sie das SAML-Signaturzertifikat für die SAML-Anwendung herunter. In einem späteren Schritt laden Sie dieses Zertifikat an Citrix Cloud hoch.

-

Vergewissern Sie sich, dass

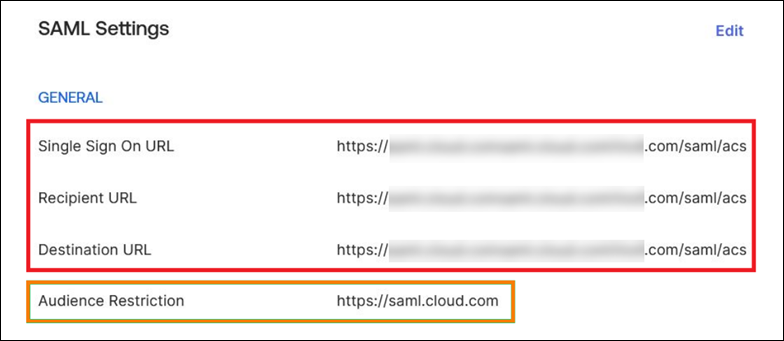

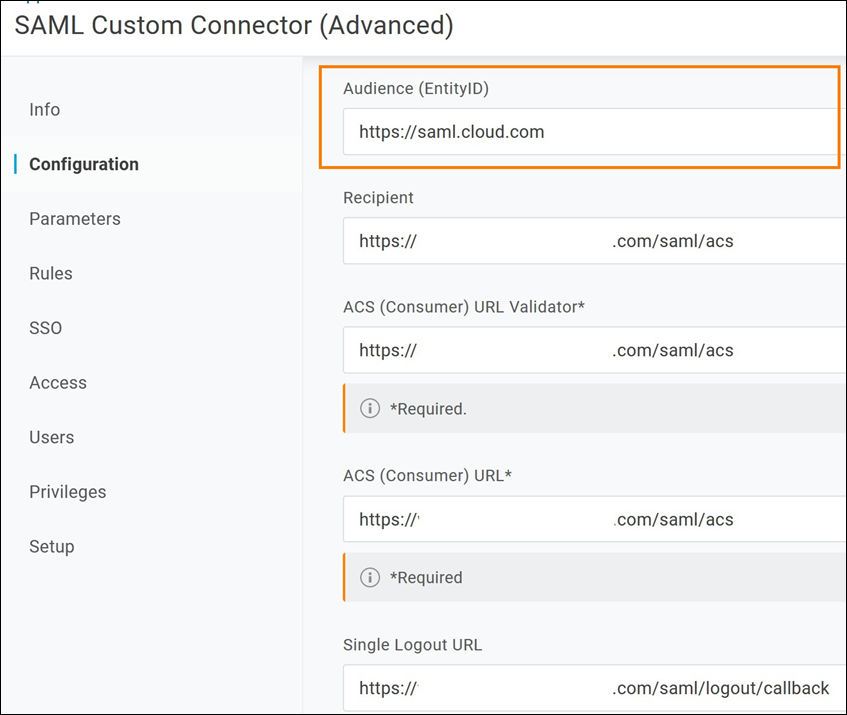

https://saml.cloud.comals Entitäts-ID eingegeben wurde. Abhängig von Ihrem SAML-Anbieter kann diese Einstellung stattdessen Audience heißen. Ersetzen Sie für alle anderen Endpunktehttps://saml.cloud.comdurch die benutzerdefinierte Workspace-Domäne, die Sie in Schritt 1 konfiguriert haben.Das folgende Beispiel zeigt die Endpunktkonfiguration für Okta, wobei Audience Restriction den Entitäts-ID-Wert enthält:

Das folgende Beispiel zeigt die Endpunktkonfiguration für OneLogin, wobei Audience den Entitäts-ID-Wert enthält:

- Gehen Sie in Citrix Cloud zu Identitäts- und Zugriffsverwaltung > Authentifizierung und konfigurieren Sie die SAML-Verbindung.

- Gehen Sie zu Workspacekonfiguration > Authentifizierung und wählen Sie SAML 2.0.

- Gehen Sie zu Workspacekonfiguration > Benutzerdefinierte Workspace-URL > Bearbeiten und wählen Sie Nur die URL der benutzerdefinierten Domäne verwenden.

- Wählen Sie Speichern, um Ihre Änderungen zu speichern.

- Um die Konfiguration zu testen, melden Sie sich mit Ihrer benutzerdefinierten Workspace-URL (

https://workspaces.mycompany.com) bei Citrix Workspace an.

Duale SAML-Anwendungen konfigurieren

- Gehen Sie in Citrix Cloud zu Workspacekonfiguration > Zugriff und konfigurieren Sie eine benutzerdefinierte Domäne. Weitere Informationen finden Sie unter Benutzerdefinierte Domäne konfigurieren.

- Konfigurieren Sie in der Verwaltungskonsole Ihres SAML-Anbieters zwei SAML-Anwendungen. Konfigurieren Sie diese identisch, einschließlich identischer Signatureinstellungen für SSO- und SLO-Anfragen, Bindungstyp und Abmeldeeinstellungen. Wenn die Konfigurationen dieser SAML-Anwendungen nicht übereinstimmen, kann es zu Unterschieden im An- und Abmeldeverhalten kommen, wenn Sie zwischen Ihrer Workspace-URL und Ihrer benutzerdefinierten Workspace-Domäne wechseln.

- Konfigurieren Sie für die erste SAML-Anwendung die folgenden Anbieter-Endpunkte:

- Entitäts-ID:

https://saml.cloud.com - Assertion Consumer Service:

https://saml.cloud.com/saml/acs - Abmelden:

https://saml.cloud.com/saml/logout/callback

Das folgende Beispiel zeigt diese Endpunktkonfiguration in der Okta-Verwaltungskonsole:

- Entitäts-ID:

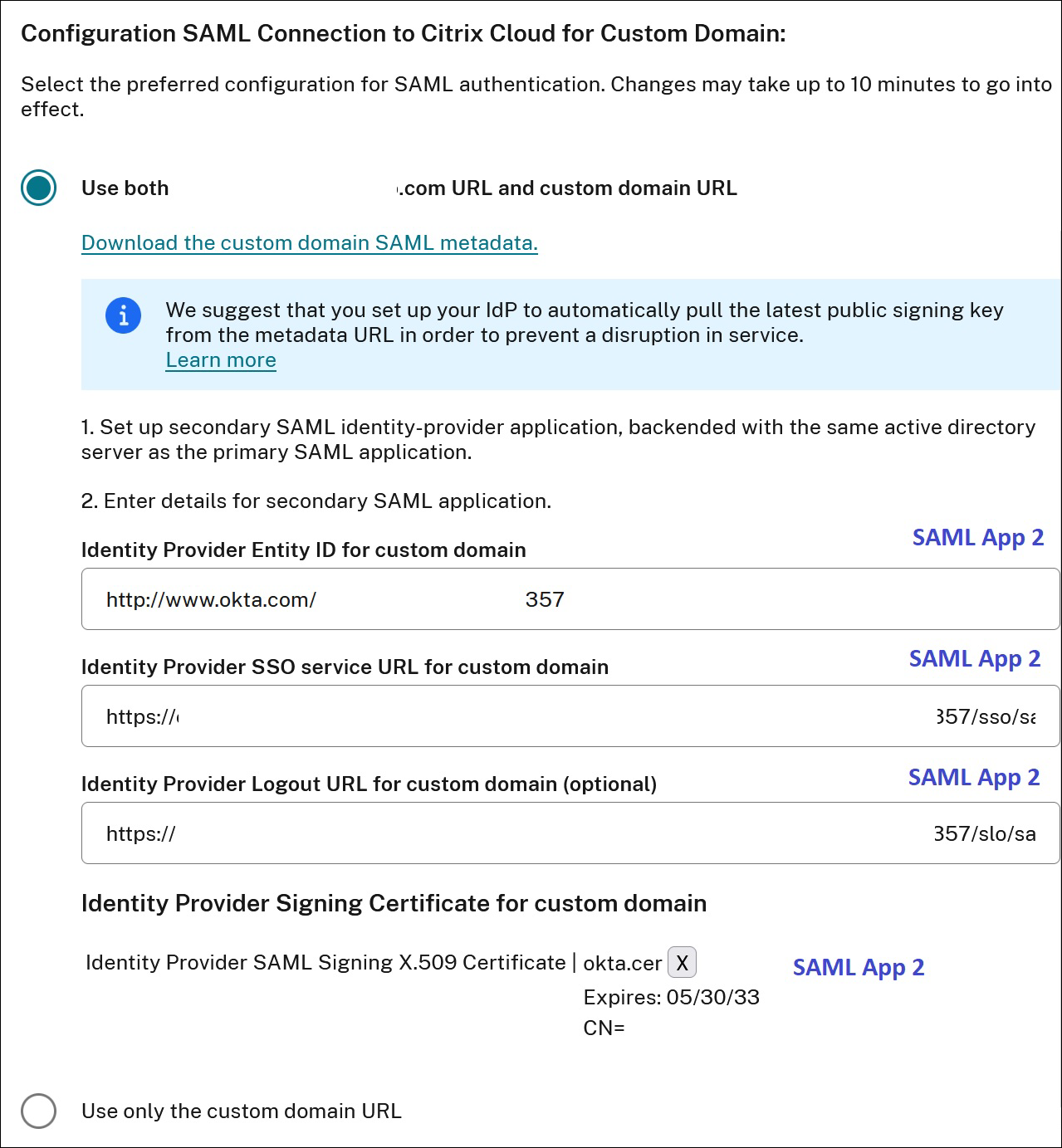

- Konfigurieren Sie für die zweite SAML-Anwendung die folgenden Anbieter-Endpunkte: Verwenden Sie die benutzerdefinierte Workspace-Domäne nur für die Assertion Consumer Service- und Logout-Endpunkte.

- Entitäts-ID:

https://saml.cloud.com - Assertion Consumer Service:

https://workspaces.mycompany.com/saml/acs - Abmelden:

https://workspaces.mycompany.com/saml/logout/callback

Das folgende Beispiel zeigt diese Endpunktkonfiguration in der Okta-Verwaltungskonsole: Beachten Sie, dass Audience Restriction den Entitäts-ID-Wert enthält.

- Entitäts-ID:

- Laden Sie die SAML-Signaturzertifikate für beide SAML-Anwendungen herunter. Sie laden diese in einem späteren Schritt in Citrix Cloud hoch.

- Konfigurieren Sie in der Citrix Cloud-Verwaltungskonsole eine SAML-Verbindung:

- Klicken Sie im Menü “Citrix Cloud” auf Identitäts- und Zugriffsverwaltung.

- Klicken Sie auf der Registerkarte Authentifizierung für SAML 2.0 auf die Auslassungspunkte (…) und wählen Sie Verbinden.

- Geben Sie auf der Seite SAML konfigurieren die Details der ersten SAML-Anwendung ein, die Sie in Schritt 2 erstellt haben.

- Konfigurieren Sie Citrix Workspace zur Verwendung der neuen SAML-Verbindung:

- Wählen Sie im Citrix Cloud-Menü Workspacekonfiguration.

- Wählen Sie auf der Registerkarte Authentifizierung die Option SAML 2.0.

- Wählen Sie auf der Registerkarte Zugriff unter Benutzerdefinierte Workspace-URL die Option Bearbeiten.

- Wählen Sie auf der Seite Für SAML konfigurieren die Option cloud.com-URL und URL der benutzerdefinierten Domäne verwenden.

- Geben Sie die folgenden Informationen ein:

- Geben Sie im Feld Entitäts-ID des Identitätsanbieters für benutzerdefinierte Domäne die Entitäts-ID aus der zweiten SAML-Anwendung ein, die Sie in Schritt 2 erstellt haben.

- Geben Sie im Feld SSO-Dienst-URL für benutzerdefinierte Domäne die SSO-URL aus der zweiten SAML-Anwendung ein.

- Geben Sie im Feld Abmelde-URL für benutzerdefinierte Domäne die SLO-URL aus der zweiten SAML-Anwendung ein.

- Laden Sie unter Signaturzertifikat des Identitätsanbieters für benutzerdefinierte Domäne das SAML-Signaturzertifikat aus der zweiten SAML-Anwendung hoch.

- Wählen Sie Speichern, um Ihre Änderungen zu speichern.

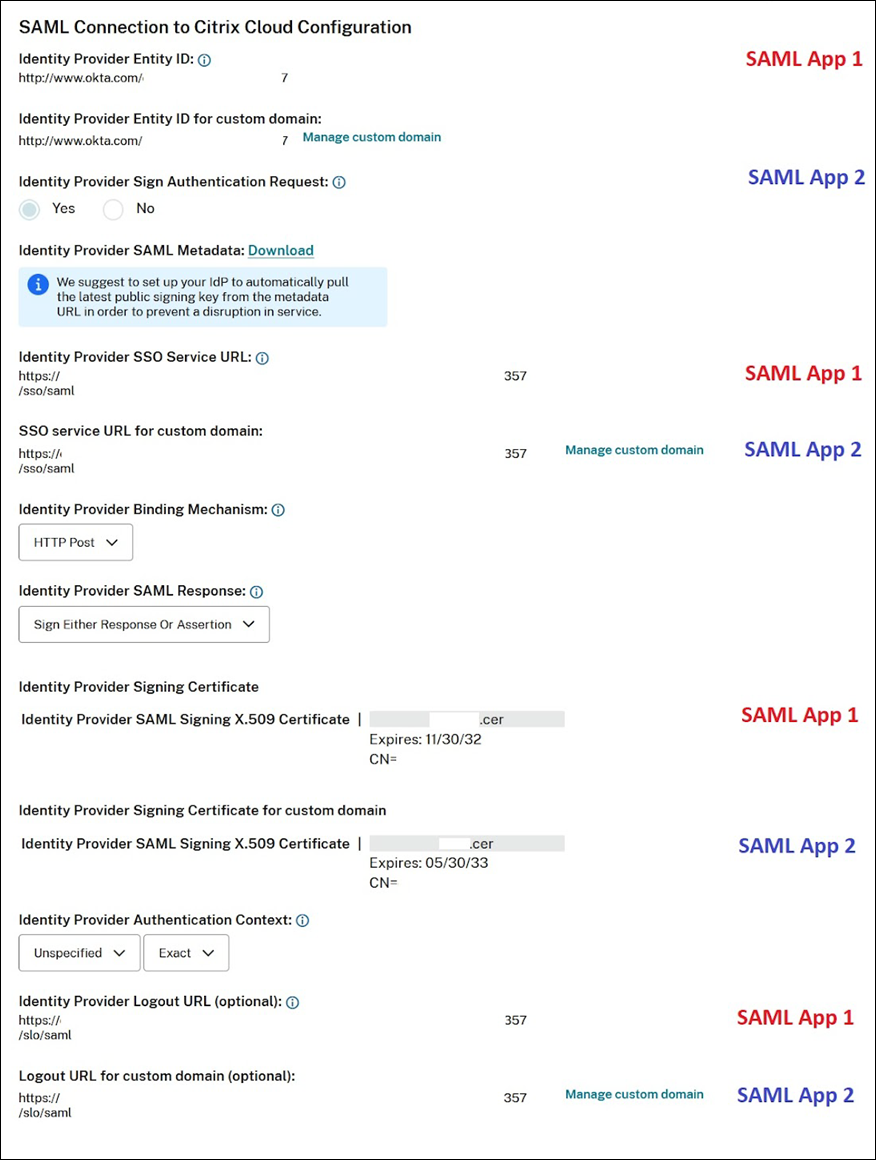

SAML-Verbindungsdetails anzeigen

Gehen Sie nach der Konfiguration zu Identitäts- und Zugriffsverwaltung > Authentifizierung. Wählen Sie unter SAML 2.0 über die Auslassungspunkte die Option SAML-Anbieter auswählen > Ansicht. Auf der SAML-Konfigurationsseite werden SAML-Endpunktpaare angezeigt, die für Entitäts-ID, SSO-URL und Abmelde-URL konfiguriert sind.

Alle anderen SAML-Konfigurationseinstellungen gelten sowohl für die erste als auch für die zweite SAML-Anwendung.

Anmeldungen bei Citrix Workspace überprüfen

Führen Sie die folgenden Tests durch, um das von Ihnen konfigurierte An- und Abmeldeverhalten zu überprüfen:

- Melden Sie sich mit Ihrer Workspace-URL (

https://mycompany.cloud.com) und Ihrem SAML-Anbieter bei Citrix Workspace an. - Melden Sie sich mit Ihrer benutzerdefinierten Workspace-Domäne (

https://workspace.mycompany.com) und Ihrem SAML-Anbieter bei Citrix Workspace an. - Melden Sie sich mit Ihrer eindeutigen Anmelde-URL (

https://citrix.cloud.com/go/mycompany) und Ihrem SAML-Anbieter bei Citrix Cloud an.