On-Premises-PingFederate-Server als SAML-Anbieter für Workspaces und Citrix Cloud konfigurieren

Dieser Artikel wurde in Zusammenarbeit zwischen den Ingenieuren von Citrix und Ping verfasst und von beiden Parteien überprüft, um die technische Genauigkeit zum Zeitpunkt der Erstellung sicherzustellen. Anweisungen zur Bereitstellung, Konfiguration und Lizenzierung eines On-Premises-PingFederate-Servers zur Verwendung als SAML-Anbieter finden Sie in der Ping-Dokumentation, da dies den Rahmen dieses Artikels sprengen würde.

Dieses Dokument wurde mit den PingFederate-Versionen 11.3 und 12 geschrieben.

Voraussetzungen

Dieser Artikel befasst sich speziell mit der SAML-Konfiguration und stellt sicher, dass die folgenden Bedingungen erfüllt sind.

- Sie haben bereits einen On-Premises-PingFederate-Server in Ihrer Organisation bereitgestellt und die erforderliche Lizenz erhalten. Weitere Informationen finden Sie unter PingFederate-Installation.

- Sie müssen eine unterstützte Version von Java auf dem PingFederate-Server installiert haben. Die unterstützten Java-Versionen finden Sie in der Ping Identity-Dokumentation. Weitere Informationen finden Sie unter Anforderung für Java PingFederate.

- Sie haben die erforderlichen Netzwerk- und Firewallregeln so konfiguriert, dass Citrix Cloud und Workspace während des SAML-Anmeldevorgangs für die Workspace/Citrix Cloud-Verwaltungskonsole zum lokalen PingFederate-Server umleiten können. Weitere Informationen finden Sie unter Netzwerkanforderungen für PingFederate.

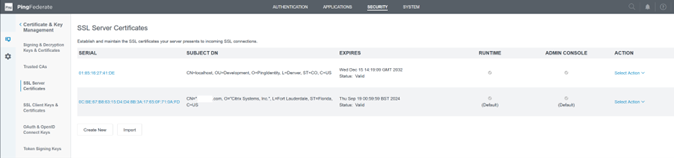

- Sie haben ein öffentlich signiertes x509-Zertifikat auf Ihren PingFederate-Server importiert, das als Serverzertifikat für den PingFederate-Server dienen kann.

- Sie haben ein öffentlich signiertes x509-Zertifikat auf Ihren PingFederate-Server importiert, das als SAML-Signaturzertifikat für den IdP dienen kann. Dieses Zertifikat muss während des SAML-Verbindungsprozesses in Citrix Cloud hochgeladen werden.

- Sie haben Ihr On-Premises Active Directory mit PingFederate verbunden. Weitere Informationen finden Sie unter PingFederate LDAP Datastore.

Hinweis:

Lesen Sie bei der Konfiguration von PingFederate für die Verwendung mit Citrix Cloud und Workspace in der PingFederate-Dokumentation nach, was die einzelnen SAML-Einstellungen bewirken, damit Sie gegebenenfalls die hier bereitgestellten Anweisungen ergänzen.

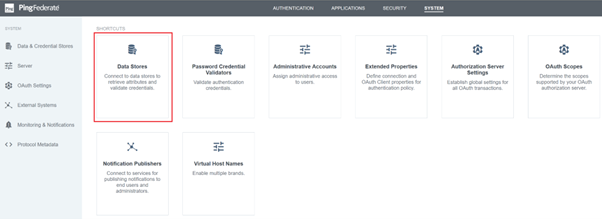

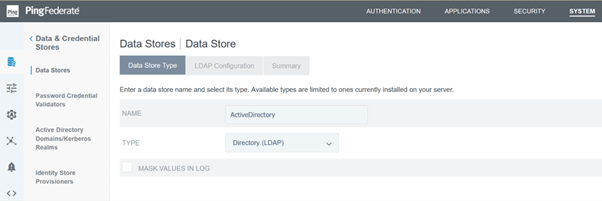

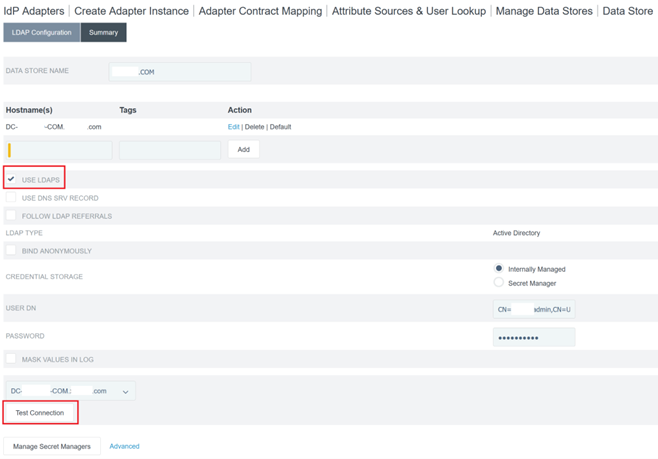

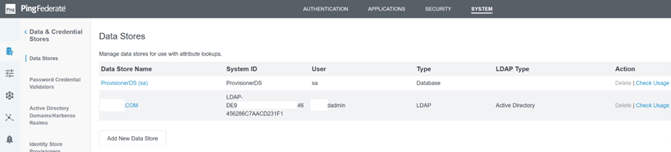

Active Directory-Verbindung zu Ihrer AD-Domain mit DataStore in PingFederate konfigurieren

-

Konfigurieren Sie eine Active Directory-Verbindung innerhalb von Data Stores.

-

Wählen Sie als Typ Verzeichnis (LDAP) aus.

-

Konfigurieren Sie Ihre Domänencontroller für LDAPS-Verbindungen und fügen Sie Ihre Liste der Domänencontroller-FQDNs in das Feld “Hostnamen” ein. Klicken Sie dann auf Verbindung testen.

-

Nach der Konfiguration muss die Active Directory-Verbindung so aussehen, wie im folgenden Beispiel gezeigt:

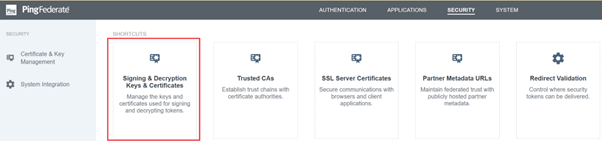

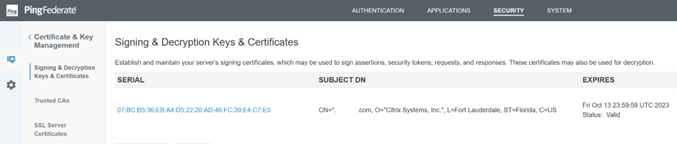

Citrix Cloud SAML-Signaturzertifikat hochladen

- Klicken Sie auf die Registerkarte Sicherheit.

-

Laden Sie das SAML-Signaturzertifikat hoch, das PingFederate innerhalb von Signierung & Entschlüsselungsschlüssel und Zertifikate verwenden soll.

Hinweis:

Das verwendete Zertifikat ist in diesem Beispiel ein öffentlich signiertes Digicert-Zertifikat

pingfederateserver.domain.com. -

Laden Sie alle ZS-Zertifikate hoch, die zum Signieren Ihres PingFederate-Server-SAML-Signaturzertifikats verwendet wurden.

Hinweis:

Das PingFederate-Serverzertifikat und das SAML-Signaturzertifikat können dasselbe SSL-Zertifikat sein, oder Sie können verschiedene SSL-Zertifikate verwenden. Sie müssen Citrix Cloud eine Kopie des SAML-Signaturzertifikats zur Verfügung stellen, wenn Sie die SAML-Verbindung konfigurieren.

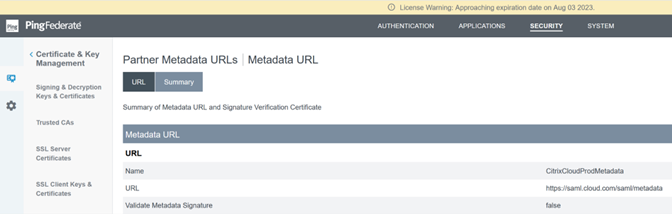

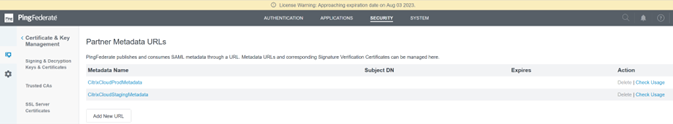

Laden Sie die Citrix Cloud-Metadaten hoch

-

Geben Sie einen Namen für die Citrix Cloud-Metadaten ein und geben Sie die Metadaten-URL ein, die der Citrix Cloud-Region entspricht, in der sich Ihr Citrix Cloud-Mandant befindet.

- https://saml.cloud.com/saml/metadata – Commercial EU, USA und APS

- https://saml.citrixcloud.jp/saml/metadata – Japan

- https://saml.cloud.us/saml/metadata – Government

-

Nach der Konfiguration sieht die Citrix Cloud-Metadatenkonfiguration etwa wie folgt aus:

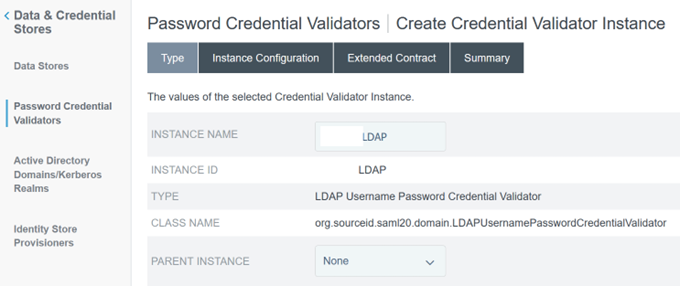

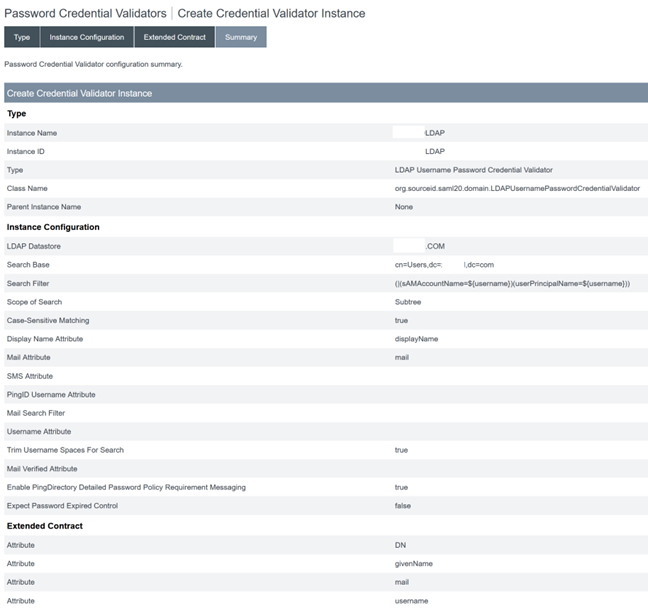

Prüfung der Anmeldeinformationen mit Kennwort in PingFederate

Weitere Informationen finden Sie unter Prüfung der Anmeldeinformationen mit Kennwort in PingFederate

-

Konfigurieren Sie den Typ der Prüfung der Anmeldeinformationen als LDAP-Benutzername und -Kennwort.

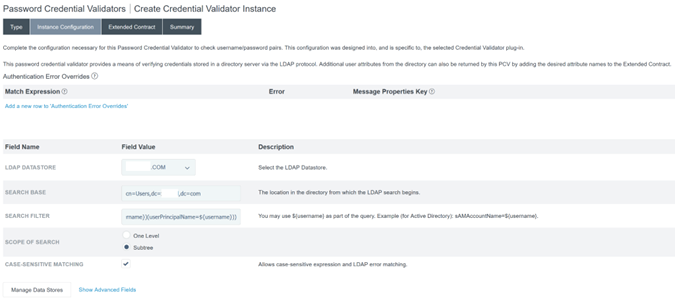

-

Konfigurieren Sie die Instanzkonfiguration. Wählen Sie die AD-Domänenverbindung und den Datenspeicher aus, die Sie zuvor unter Active Directory-Verbindung zu Ihrer AD-Domain mit DataStore in PingFederate konfigurieren konfiguriert haben. Geben Sie einen geeigneten LDAP-Filter ein, wie im Beispiel gezeigt.

(((sAMAccountName=${username})(userPrincipalName=${username}))

Hinweis:

Der Beispielfilter unterstützt die AD-Benutzernamensformate sAMAccountName und userPrincipalName. Endbenutzer können sich daher mit einem dieser Formate bei Workspace oder Citrix Cloud anmelden.

-

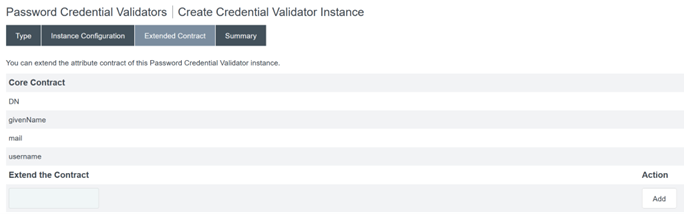

Konfigurieren Sie den erweiterten Vertrag.

-

Die Zusammenfassung der Prüfung der Anmeldeinformationen mit Kennwort sieht danach etwa wie folgt aus:

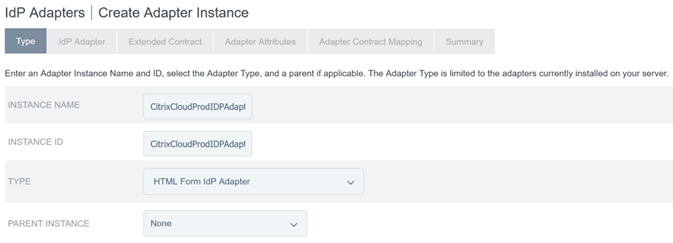

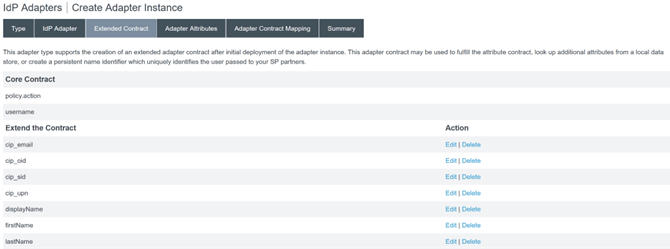

IDP-Adapter in PingFederate konfigurieren

Weitere Informationen finden Sie unter PingFederate HTML-Formularadapter.

-

Erstellen Sie einen neuen IDP-Adapter vom Typ HTML Form IdP Adapter.

-

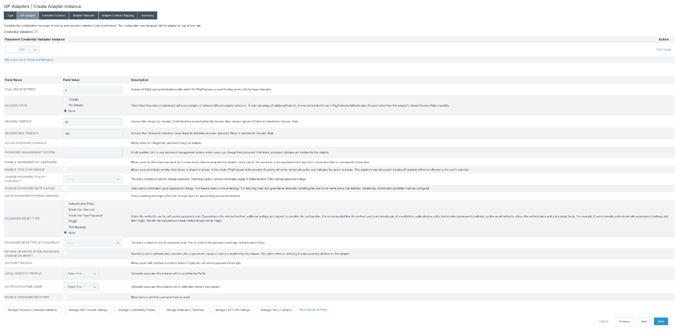

Wählen Sie die vorher konfigurierte Prüfung der Anmeldeinformationen mit Kennwort aus, die Sie zuvor konfiguriert haben, und konfigurieren Sie den IDP-Adapter. Weitere Informationen finden Sie unter Prüfung der Anmeldeinformationen mit Kennwort in PingFederate.

-

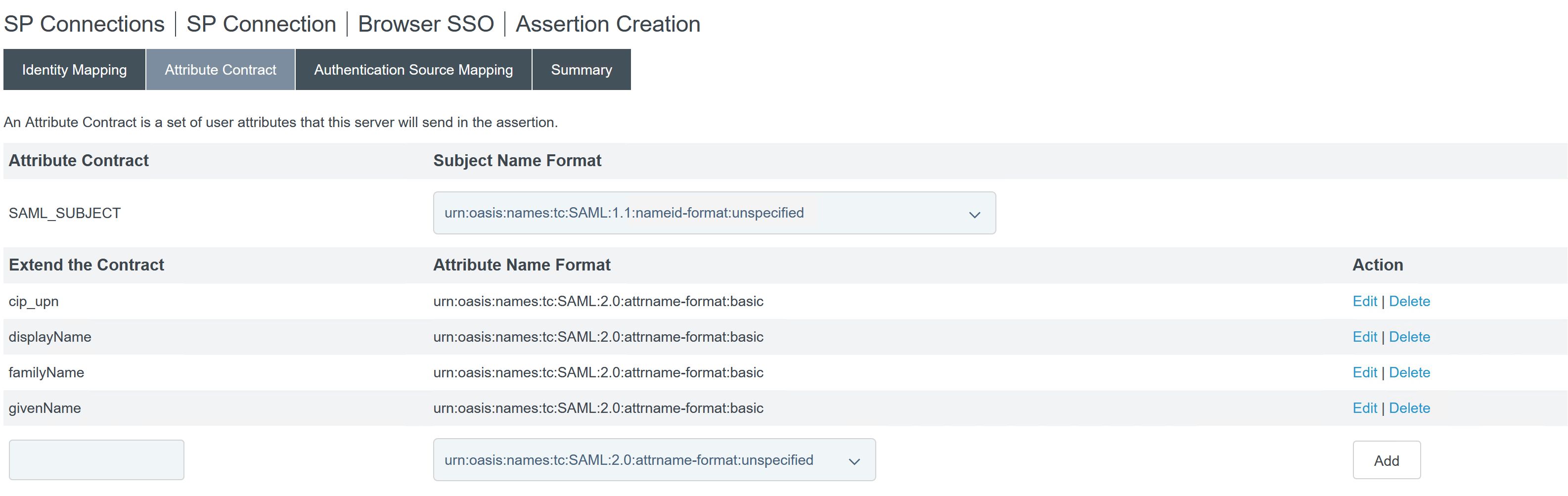

Konfigurieren Sie den erweiterten Vertrag mit SAML-Attributen, die bei der SAML-Anmeldung an Citrix Cloud oder Workspaces übergeben werden.

-

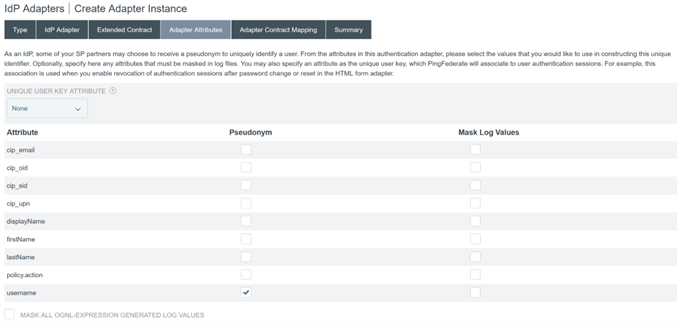

Konfigurieren Sie Adapter Attributes.

- Konfigurieren Sie Adapter Contract Mapping, bei der SAML-Attribute LDAP-Benutzerattributen von AD-Identitäten zugeordnet werden. Klicken Sie auf Configure the adapter contract.

-

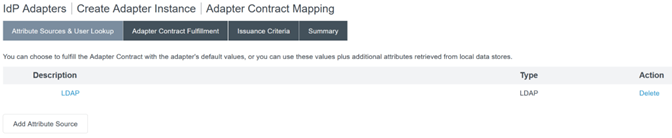

Konfigurieren Sie Attributquellen und Benutzersuche.

-

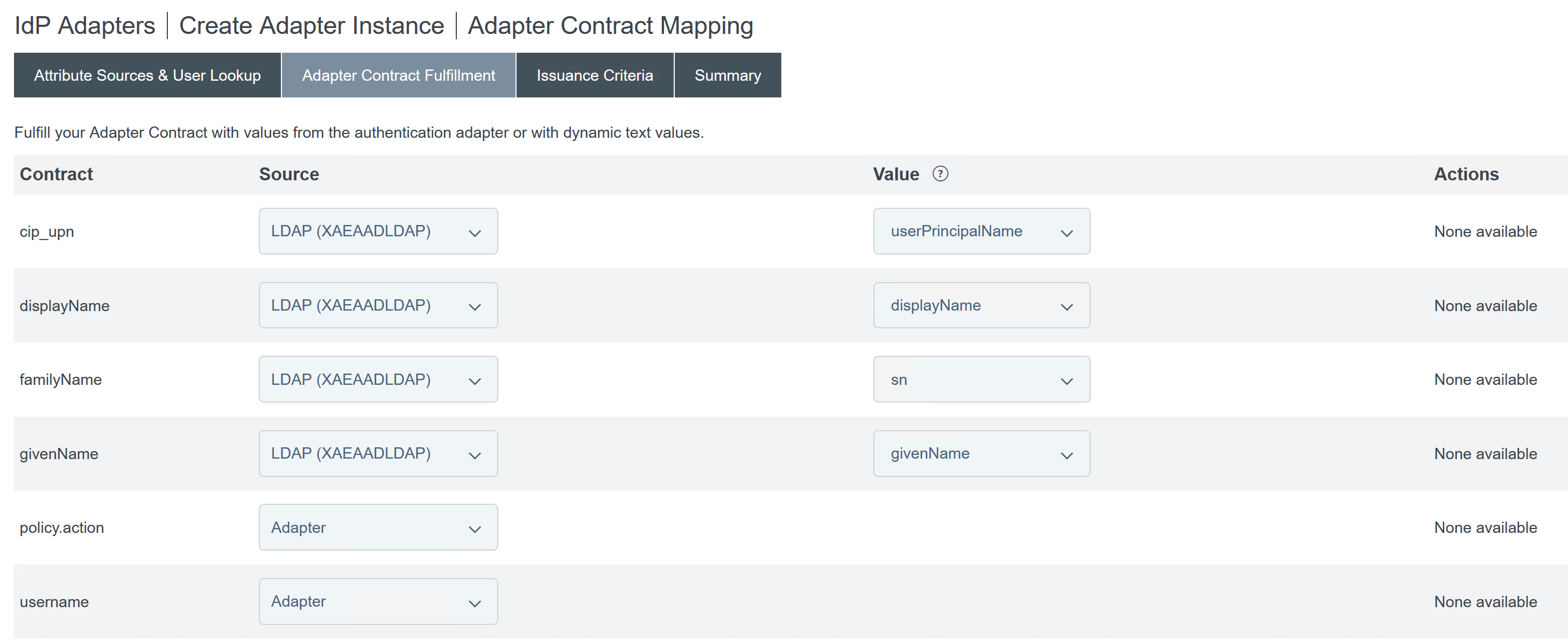

Konfigurieren Sie Adapter Contract Fulfilment. Wählen Sie LDAP und den Namen Ihres Active Directory-Datenspeichers als Quelle der Benutzerattributdaten aus. Der Wert ist das Active Directory-Attribut für den Benutzer, z. B.

objectGUIDoderobjectSid.

Service Provider Connection (SAML-Anwendung) für Citrix Cloud oder Workspaces konfigurieren

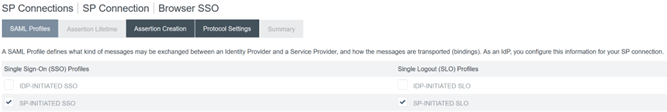

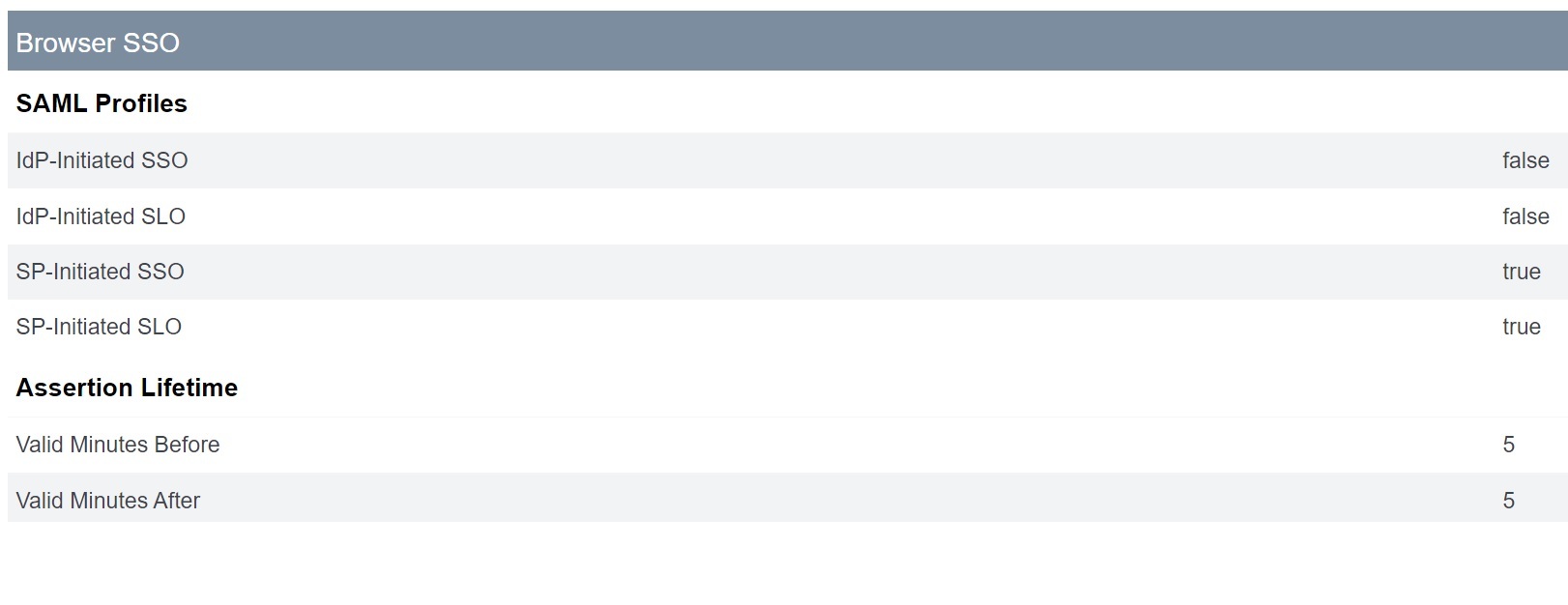

Die unten angegebene PingFederate-Beispielkonfiguration setzt die folgenden SAML-Authentifizierungsanforderungen in Ihrer Organisation voraus.

- SAML-Authentifizierungsanforderungen, die von der Workspace/Citrix Cloud-Verwaltungskonsole gesendet werden, MÜSSEN signiert werden.

- SAML-HTTP-POST-Bindungen werden sowohl für SSO- als auch für SLO-Anfragen verwendet.

- Single Logout (SLO) ist eine Anforderung in Ihrem Unternehmen. Wenn sich ein Endbenutzer von Workspace oder der Citrix Cloud-Verwaltungskonsole abmeldet, wird eine SAML-SLO-Anforderung von Citrix Cloud an den SAML-Anbieter (IdP) gesendet, um den Benutzer abzumelden.

-

PingFederate benötigt signierte HTTP-POST-Anforderungen, um die Abmeldung zu initiieren. Der SAML-Anbieter benötigt signierte SLO-Anfragen.

Weitere Informationen finden Sie unter PingFederate SP-Verwaltung

Verfahren

-

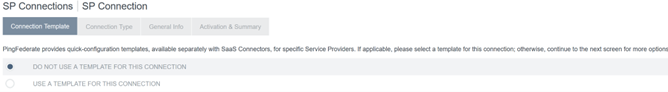

Konfigurieren Sie die Registerkarte Connection Template.

-

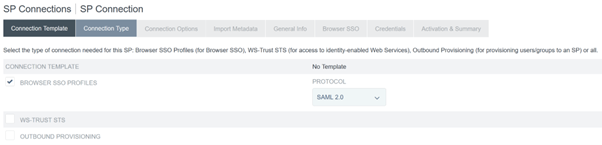

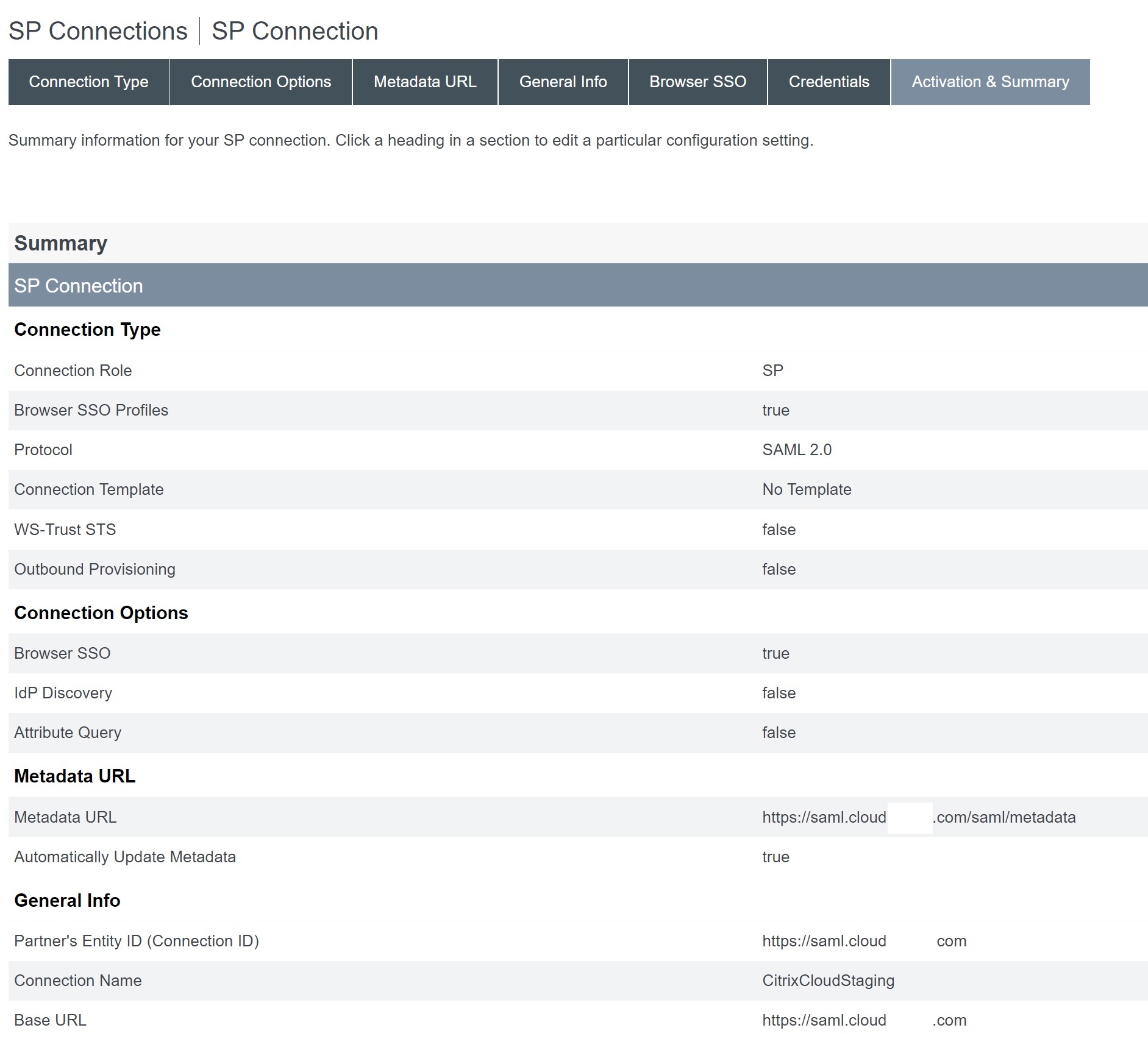

Konfigurieren Sie die Registerkarte Connection Type und wählen Sie Browser-SSO-Profile und SAML 2.0 aus.

-

Konfigurieren Sie die Registerkarte Connection Options.

-

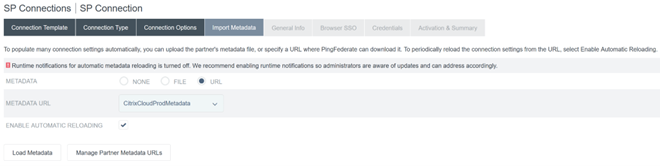

Importieren Sie die Citrix Cloud-Metadaten. Wählen Sie die URL und die zuvor erstellte URL

CitrixCloudProdMetadataaus und klicken Sie auf Metadaten laden.

-

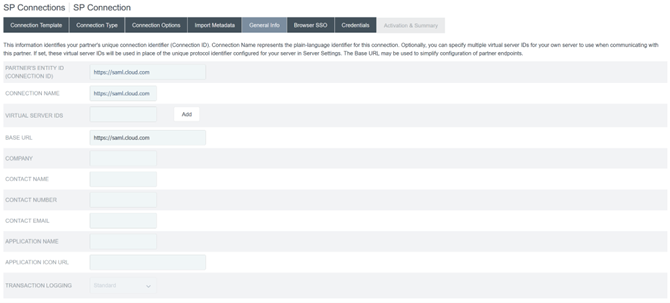

Konfigurieren Sie die Registerkarte General Info. Stellen Sie die Service Provider-Verbindungsentitäts-ID, die Basis-URL und den Verbindungsnamen auf den Citrix Cloud-SAML-Endpunkt für Ihre Citrix Cloud-Kundenregion ein.

- https://saml.cloud.com – Commercial EU, USA und APS

- https://saml.citrixcloud.jp – Japan

- https://saml.cloud.us – Government

-

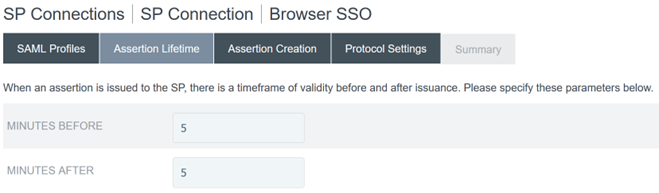

Konfigurieren Sie die Protokolleinstellungen.

-

Verwenden Sie die Standardeinstellungen für Assertion Lifetime .

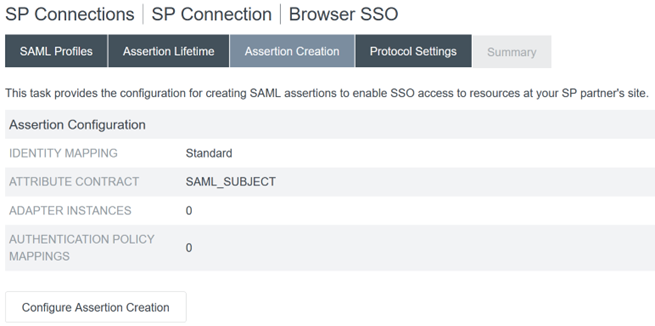

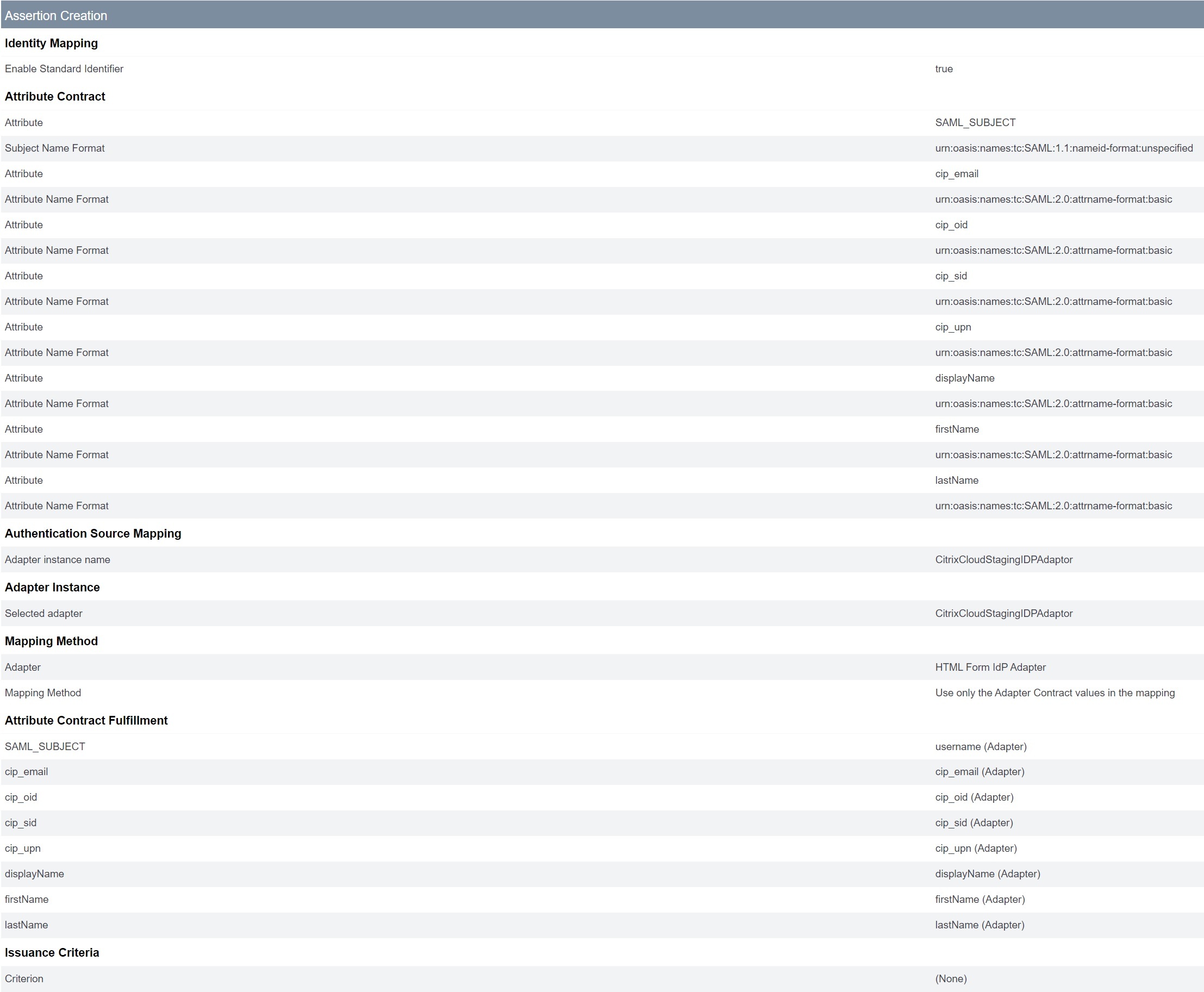

- Konfigurieren Sie die SAML-Assertionserstellung.

-

Klicken Sie auf Configure Assertion Creation.

-

Wählen Sie Standard aus.

-

-

Konfigurieren Sie die Registerkarte Attribute Contract.

-

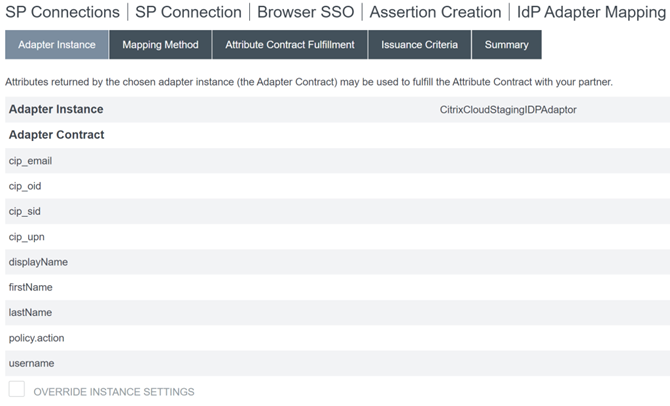

Konfigurieren Sie die Registerkarte Adapter Instance.

-

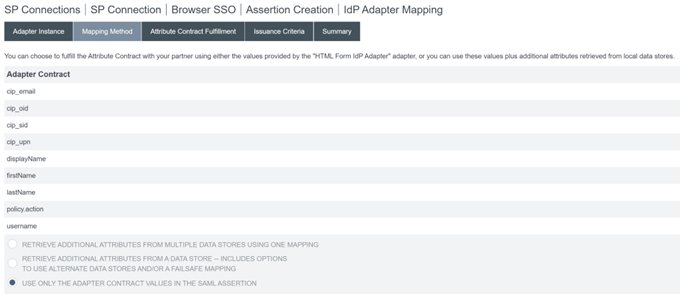

Konfigurieren Sie die Registerkarte Mapping Method.

-

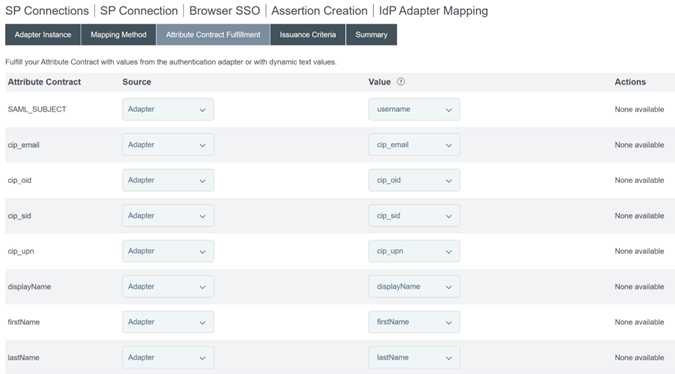

Konfigurieren Sie die Registerkarte Attribute Contract Fulfilment.

-

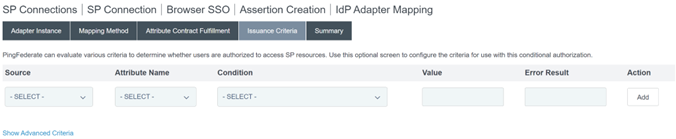

Konfigurieren Sie die Registerkarte Issuance Criteria mit den Standardkriterien ohne Bedingungen.

-

Die abgeschlossene IDP-Adapterzuordnung sieht wie folgt aus:

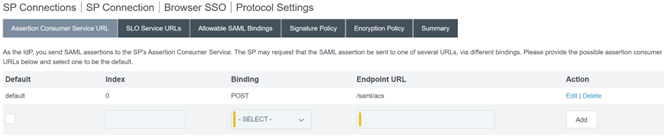

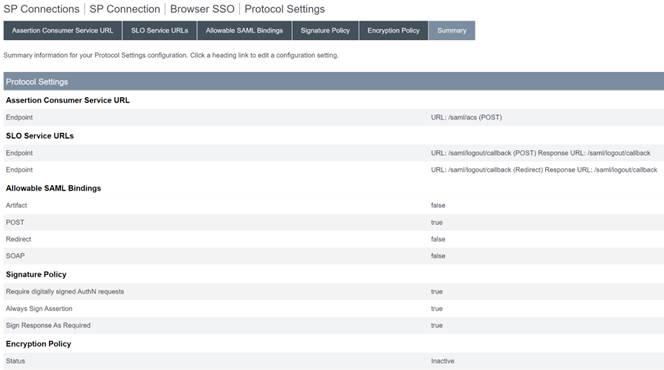

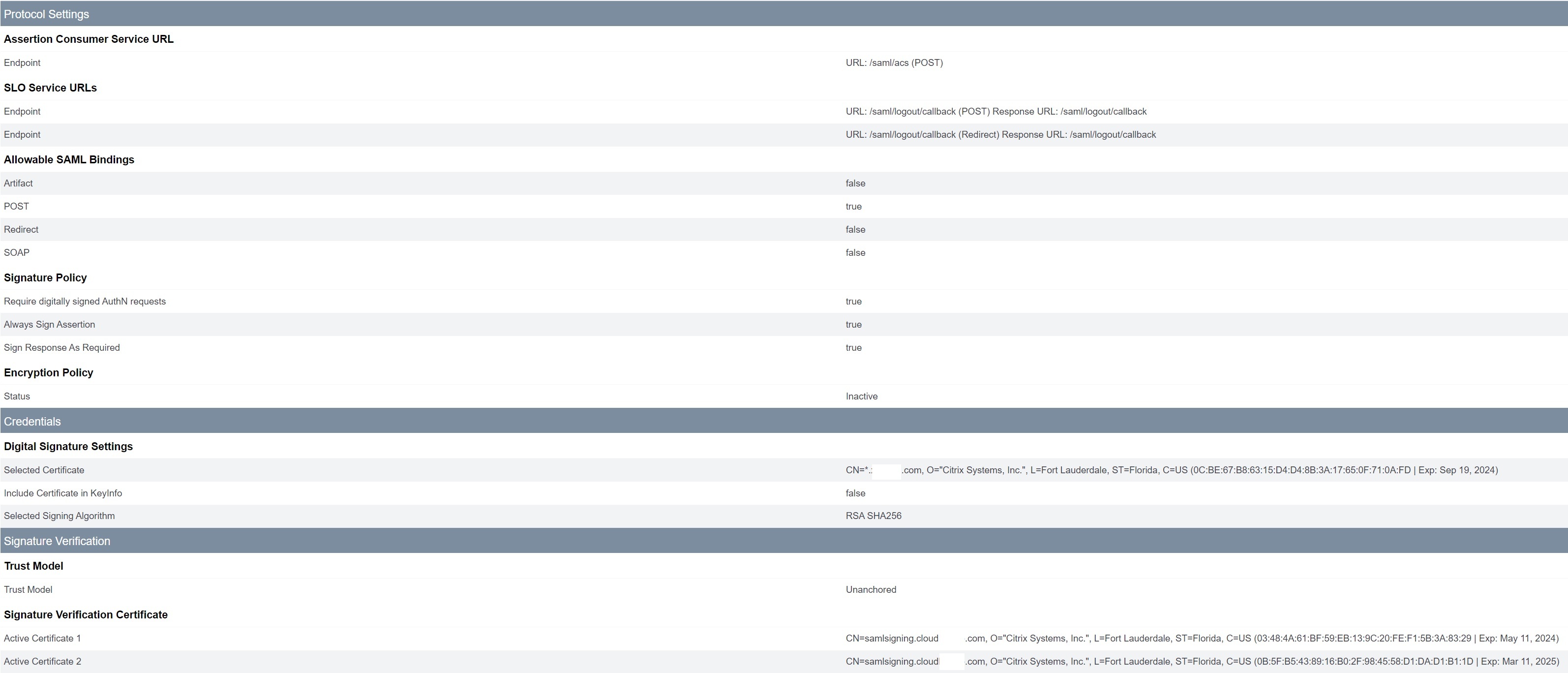

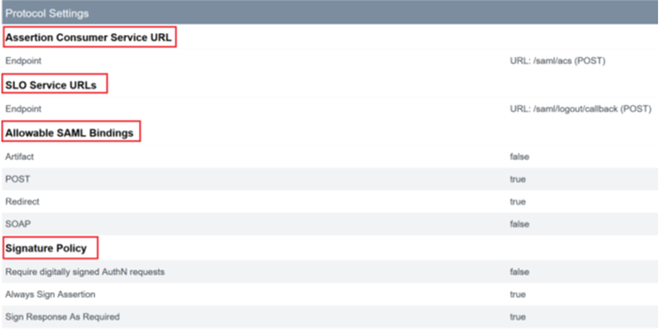

- Konfigurieren Sie die Protokolleinstellungen. Die von Citrix Cloud benötigten SAML-Pfade werden an die Basis-URL Ihres PingFederate-Servers angehängt. Sie können die Basis-URL überschreiben, indem Sie einen vollständigen Pfad in das Feld für die Endpunkt-URL eingeben. Dies ist jedoch normalerweise unnötig und unerwünscht. Basis-URL – https://youpingfederateserver.domain.com

-

Konfigurieren Sie die Assertion Consumer Service-URL, die den SAML-Pfad an die Basis-URL des PingFederate-Servers anhängt. Endpunkt-URL –

/saml/acs

-

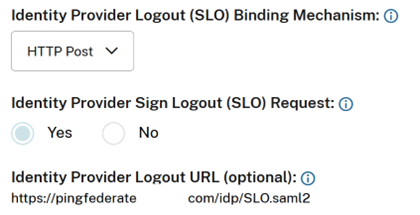

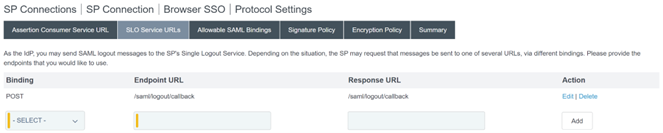

Konfigurieren Sie die Registerkarte SLO Service URL. Endpunkt-URL –

/saml/logout/callback

Wichtig:

Für die Citrix Cloud SAML-Verbindung muss eine PingFederate-Abmelde-URL als Entsprechung konfiguriert werden, wenn Sie beim Abmelden von Workspace oder Citrix Cloud SLO ausführen möchten. Wenn Sie die Abmelde-URL in Ihrer SAML-Verbindung nicht konfigurieren, melden sich Endbenutzer einfach von Workspace ab, aber nicht von PingFederate.

-

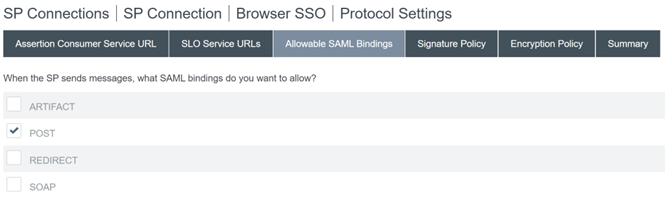

Konfigurieren Sie die Registerkarte Allowable SAML Bindings.

-

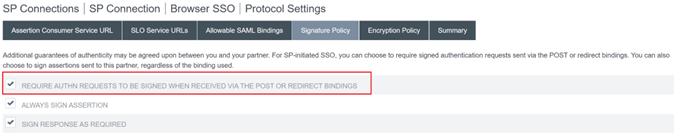

Konfigurieren Sie die Registerkarte Signature Policy.

Wichtig:

Die SAML-Signatureinstellungen müssen auf beiden Seiten der SAML-Verbindung konsistent konfiguriert werden. Workspace oder Citrix Cloud (SP) müssen so konfiguriert sein, dass signierte SSO- und SLO-Anforderungen gesendet werden.

-

PingFederate (IDP) muss so konfiguriert sein, dass signierte Anforderungen über das Citrix Cloud SAML-Signaturverifizierungszertifikat durchgesetzt werden.

-

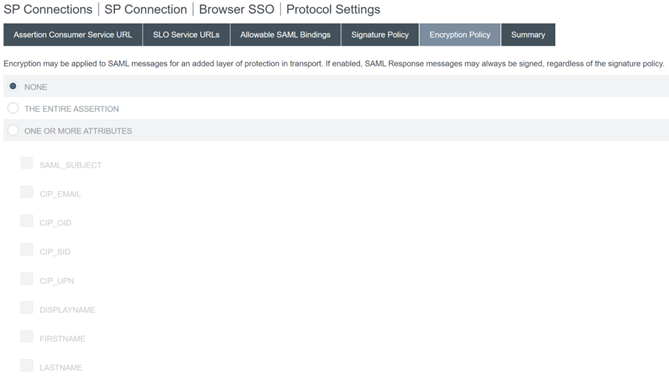

Konfigurieren Sie die Registerkarte Encryption Policy.

Hinweis:

Es wird empfohlen, die Verschüsselung bei der Ersteinrichtung und beim Testen auf NONE zu setzen, damit Sie alle Probleme mit fehlenden oder falschen SAML-Attributen in der Assertion debuggen können. Wenn Sie verschlüsselte Assertions benötigen, wird empfohlen, die Verschlüsselung zu aktivieren, nachdem Sie nachgewiesen haben, dass die Anmeldung bei Workspace oder Citrix Cloud erfolgreich war und alle Ressourcen erfolgreich aufgelistet wurden und gestartet werden können. Das Debuggen von Problemen mit SAML bei aktivierter Verschlüsselung ist unmöglich, wenn Sie den Klartext-Inhalt der SAML-Assertion nicht einsehen können.

-

Überprüfen Sie die Registerkarte Summary.

-

Überprüfen Sie die Citrix Cloud Service Provider-Verbindung. Sobald die Citrix Cloud Service Provider-Verbindung konfiguriert ist, sollte sie wie in diesem Beispiel aussehen:

Nützlicher Hinweis:

Verwenden Sie die Seite “SP Connection Activation” und “Summary”, um Ihre SAML-Anwendung zu überprüfen und für das Debugging, da auf diese Weise schnelle und einfache Konfigurationsänderungen vorgenommen werden können. Auf der Seite „SP-Verbindungsaktivierung und Zusammenfassung“ können Sie zu einem der Unterabschnitte der SAML-Konfiguration navigieren, indem Sie auf den Titel dieses Abschnitts klicken. Klicken Sie auf einen der rot hervorgehobenen Titel, um diese Einstellungen zu aktualisieren.

-

-

Die abgeschlossene Citrix Cloud SP-Verbindung sollte wie folgt in der Liste erscheinen.

-

Die SP-Verbindung kann im Format einer XML-Datei exportiert werden. Citrix empfiehlt, ein Backup Ihrer SP-Verbindung zu erstellen, nachdem Sie sie mit Citrix Cloud und Workspace getestet haben.

Citrix Cloud SAML-Verbindung konfigurieren

Alle Citrix-Anmeldeabläufe müssen vom Service Provider entweder über eine Workspace-URL oder eine Citrix Cloud GO-URL initiiert werden.

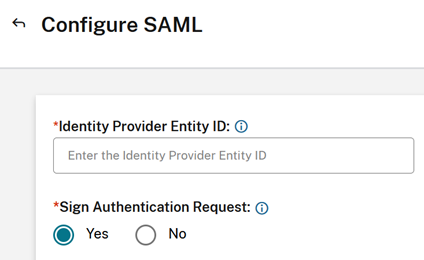

Verwenden Sie die empfohlenen Standardwerte für die SAML-Verbindung innerhalb von Identitäts- und Zugriffsverwaltung → Authentifizierung → Identitätsanbieter hinzufügen → SAML.

| Feld in Citrix Cloud | Wert |

|---|---|

| Entitäts-ID |

https://yourpingfedbaseurl.domain.com, wobei yourpingfedbaseurl.domain.com Ihre PingFederate-Serverdomäne ist. |

| Authentifizierungsanforderung signieren | Ja |

| SSO-Dienst-URL |

https://yourpingfedbaseurl.domain.com/idp/SSO.saml2, wobei yourpingfedbaseurl.domain.com Ihre PingFederate-Serverdomäne ist. |

| SSO-Bindungsmechanismus | HTTP-Post |

| SAML-Antwort | Antwort oder Assertion signieren |

| Authentifizierungskontext | Keine Angabe, exakt |

| Abmelde-URL |

https://yourpingfedbaseurl.domain.com/idp/SLO.saml2, wobei yourpingfedbaseurl.domain.com Ihre PingFederate-Serverdomäne ist. |

| Abmeldeanforderung unterzeichnen | Ja |

| SLO-Bindungsmechanismus | HTTP-Post |

Wichtig:

- Die Verwendung des falschen, von PingFederate IDP initiierten SSO-Endpunkts

https://yourpingfederateserver.domain.com/idp/startSSO.ping?PartnerSpId=https://saml.cloud.comwird nicht unterstützt. Citrix Cloud und Workspace unterstützen kein IDP-initiiertes SSO.- Der folgende Auszug stammt aus der PingFederate-Dokumentation: Dies ist der Pfad, der zum Initiieren einer unerwünschten, vom IdP initiierten Single Sign-On (SSO)-Transaktion verwendet wird, bei der eine SAML-Antwort mit einer Assertion an einen Dienstanbieter (SP) gesendet wird.

- Die Verwendung des falschen SAML-Endpunkts führt bekanntermaßen zu SAML-Anmeldefehlern und dem folgenden Fehler innerhalb der Authentifizierungsplattform von Citrix Cloud.

ExceptionMessage=Eine IdP-initiierte SAML-Antwort von YourSAMLApp wurde unerwartet empfangen.

In diesem Artikel

- Voraussetzungen

- Active Directory-Verbindung zu Ihrer AD-Domain mit DataStore in PingFederate konfigurieren

- Citrix Cloud SAML-Signaturzertifikat hochladen

- Laden Sie die Citrix Cloud-Metadaten hoch

- Prüfung der Anmeldeinformationen mit Kennwort in PingFederate

- IDP-Adapter in PingFederate konfigurieren

- Service Provider Connection (SAML-Anwendung) für Citrix Cloud oder Workspaces konfigurieren

- Citrix Cloud SAML-Verbindung konfigurieren