Single Sign-On für die Citrix Workspace-App mit Microsoft Azure als Identitätsanbieter

Sie können Security Assertion Markup Language (SAML) Single Sign-On (SSO) für ChromeOS-Geräte konfigurieren. Verwenden Sie Microsoft Entra ID (früher bekannt als Azure Active Directory) als SAML-IdP und Google Admin als Dienstanbieter (SP).

Sie können dieses Feature nur für verwaltete Benutzer konfigurieren. In einem Anwendungsfall wurden in Azure erstellte Citrix VMs zum lokalen Active Directory (AD) hinzugefügt. Wenn Sie AD-basierte On-Premises-VMs auf Azure haben und Microsoft Entra ID-Benutzer verwenden, folgen Sie diesem Artikel.

Voraussetzungen

Die folgenden Voraussetzungen erfordern Administratorrechte:

-

Active Directory (AD)

Installieren und konfigurieren Sie einen Active Directory-Domänencontroller in Ihrem Setup. Weitere Informationen finden Sie unter Installieren von AD DS mithilfe des Server-Managers. Um die Active Directory-Domänendienste mit dem Servermanager zu installieren, folgen Sie den Schritten 1 bis 19.

-

Zertifizierungsstelle (ZS)

Installieren Sie die ZS. Weitere Informationen finden Sie unter Zertifizierungsstelle installieren.

Eine Zertifizierungsstelle kann auf jeder der folgenden Maschinen installiert und konfiguriert werden:

- einer neuen dedizierten Maschine

- einer vorhandenen ZS-Maschine

- einer Installation dieser Zertifizierungsstellenkomponente auf dem Citrix Cloud Connector

- der Active Directory-Maschine

-

Citrix Cloud und Citrix Cloud Connector

Wenn Sie neu bei Citrix Cloud sind, definieren Sie einen Ressourcenstandort und sorgen Sie dafür, dass die Connectors konfiguriert sind. Es wird empfohlen, mindestens zwei Cloud Connectors in Produktionsumgebungen bereitzustellen. Weitere Informationen zur Installation von Citrix Cloud Connector finden Sie unter Cloud Connector-Installation.

-

Globales Administratorkonto im Azure-Portal

Sie müssen ein globaler Administrator in Microsoft Entra ID sein. Mit dieser Berechtigung können Sie Citrix Cloud so konfigurieren, dass Entra ID als IdP verwendet wird. Informationen zu den Berechtigungen, die Citrix Cloud bei der Verbindung und Verwendung der Entra-ID anfordert, finden Sie unter Azure Active Directory-Berechtigungen für Citrix Cloud.

-

Verbundauthentifizierungsdienst (optional).

Weitere Informationen finden Sie unter Aktivieren von Single Sign-On für Workspaces mit dem Citrix Verbundauthentifizierungsdienst (FAS).

-

Globales Administratorkonto auf der Google Admin-Konsole

-

Citrix Workspace-App

Erste Schritte

Gehen Sie zunächst wie folgt vor:

-

Fügen Sie alle Maschinen der Domäne hinzu, bevor Sie die installierte Software oder Rollen auf ihnen konfigurieren.

-

Installieren Sie die Citrix Cloud Connector-Software auf der jeweiligen Maschine, konfigurieren Sie jedoch noch nichts.

-

Installieren Sie das Citrix FAS auf der jeweiligen Maschine, konfigurieren Sie jedoch noch nichts.

So konfigurieren Sie Citrix Cloud für die Verwendung von Azure AD als IdP

Hinweis

Vergewissern Sie sich, dass Sie alle Voraussetzungen erfüllen.

-

Weitere Informationen zum Verbinden von Entra ID mit Citrix Cloud finden Sie unter Azure Active Directory mit Citrix Cloud verbinden.

-

Informationen zum Hinzufügen von Administratoren zu Citrix Cloud über die Entra-ID finden Sie unter Administratoren zu Citrix Cloud aus Azure AD hinzufügen.

-

Informationen zur Anmeldung bei Citrix Cloud mit Entra ID finden Sie unter Mit Azure AD bei Citrix Cloud anmelden.

-

Informationen zum Aktivieren erweiterter Entra-ID-Funktionen finden Sie unter Erweiterte Azure AD-Funktionen aktivieren.

-

Informationen zum erneuten Verbinden mit der Entra-ID für die aktualisierte App finden Sie unter Erneute Verbindung mit Azure AD für die aktualisierte App.

-

Informationen zur erneuten Verbindung der Entra-ID finden Sie unter Erneute Verbindung mit Azure AD für die aktualisierte App.

-

Informationen zum Synchronisieren von Konten mit Entra ID Connect finden Sie unter Konten synchronisieren.

Es wird empfohlen, Ihre On-Premises-AD-Konten mit der Entra-ID zu synchronisieren.

Hinweis

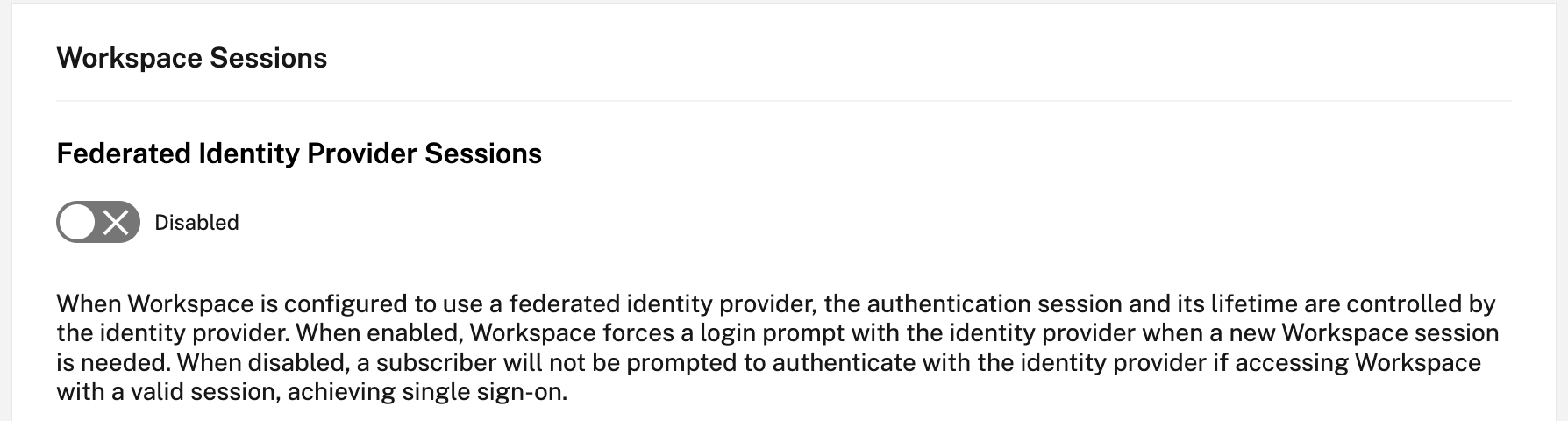

Deaktivieren Sie die Anmeldeaufforderung für Verbundidentitätsanbietersitzungen in der Citrix Workspace-Konfiguration.

SSO und die Benutzerbereitstellung zwischen Microsoft Azure und ChromeOS im Azure-Portal einrichten

Nachdem Sie die Bereitstellung von SSO zwischen einem Microsoft Entra ID-Mandanten und Google für ChromeOS eingerichtet haben, können sich Endbenutzer auf einer Azure-Authentifizierungsseite statt auf dem Google-Anmeldebildschirm auf ihren ChromeOS-Geräten anmelden.

Weitere Informationen:

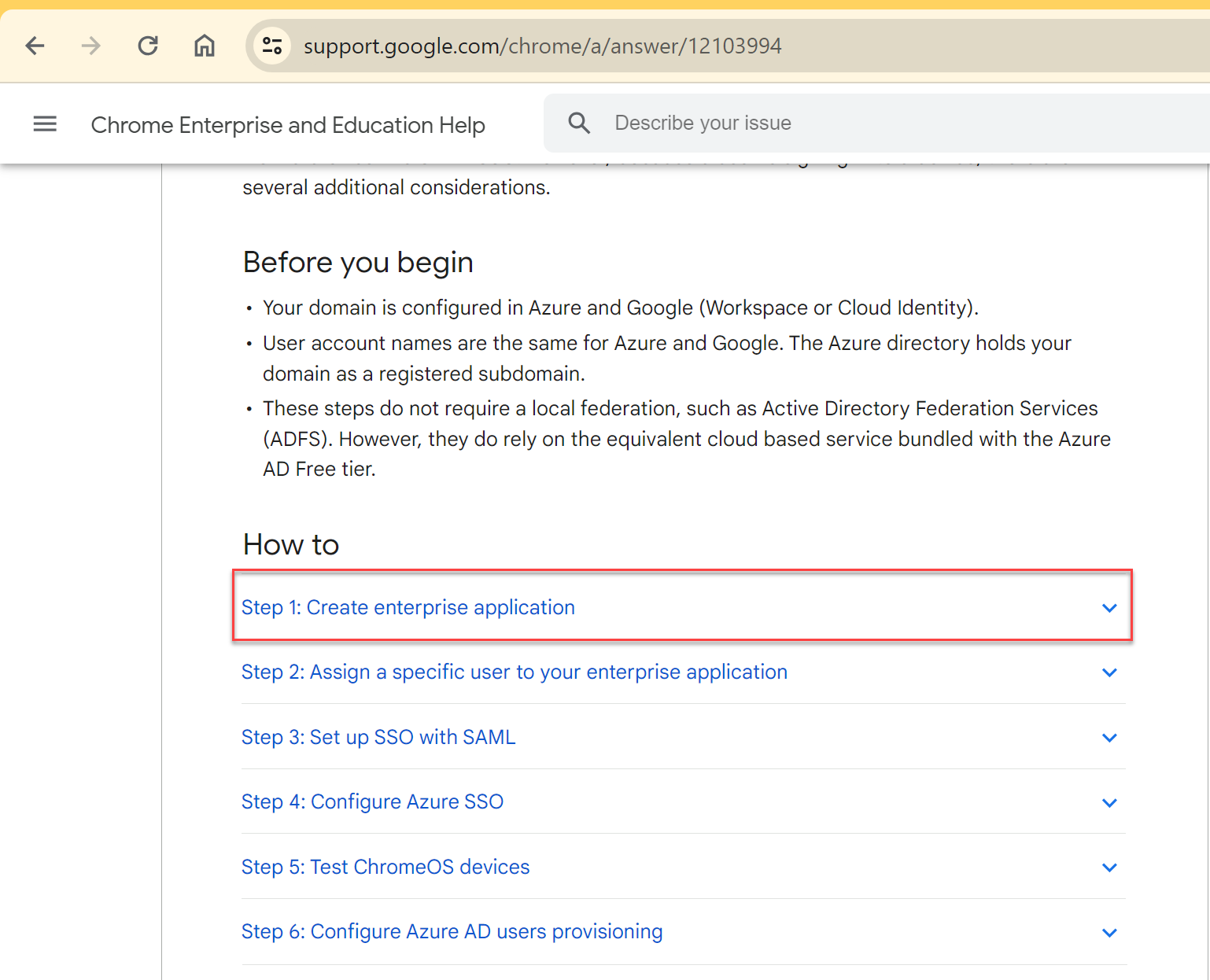

- Der Google-Artikel Set-up SSO and user provisioning between Microsoft Azure and ChromeOS.

und

- Das Microsoft-Lernprogramm Microsoft Entra ID SSO integration with Google Cloud / G Suite Connector by Microsoft.

So richten Sie SSO im Azure-Portal ein:

- Erstellen Sie eine Unternehmensanwendung im Microsoft Entra ID-Portal. Weitere Informationen finden Sie in Schritt 1 im Google-Artikel Set-up SSO and user provisioning between Microsoft Azure and ChromeOS.

-

Weisen Sie der Unternehmensanwendung, die Sie in Schritt 1 erstellt haben, mindestens einen Benutzer zu. Weitere Informationen finden Sie in Schritt 2 im Google-Artikel Set-up SSO and user provisioning between Microsoft Azure and ChromeOS.

-

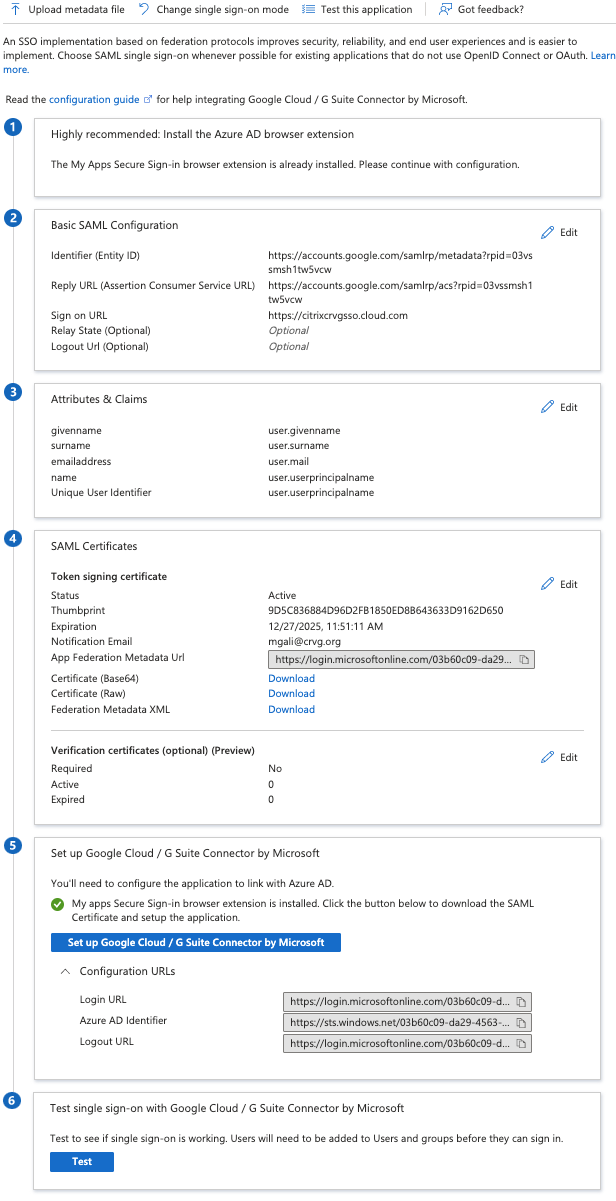

Richten Sie SSO mit SAML ein. Weitere Informationen finden Sie in Schritt 3 im Google-Artikel Set-up SSO and user provisioning between Microsoft Azure and ChromeOS.

Hinweis

Es wird empfohlen, dass Sie die grundlegende SAML-Konfiguration ändern, nachdem Sie die SAML-Richtlinie in der Google Admin-Richtlinie erstellt haben.

Nachdem Sie im Azure-Portal URLs für SAML-basiertes Single Sign-On eingerichtet haben, wird die Anwendung wie folgt angezeigt.

Validierungsprüfpunkt

Wenn Sie die Store-URL eingeben, muss die Anmeldeseite des Azure-IdP angezeigt werden. Wenn dies nicht gelingt, lesen Sie die Schritte zum Einrichten von SSO und Benutzerbereitstellung zwischen Microsoft Azure und ChromeOS im Azure-Portal erneut.

SAML-SSO-Profil mit der Google Admin-Konsole konfigurieren

- Fügen Sie die Domäne und die Benutzer hinzu und erstellen Sie eine OU. Weitere Informationen finden Sie unter Eine vollständige Anleitung zu Google-Organisationseinheiten.

- Erstellen Sie das SAML-SSO-Profil mit der Microsoft Entra-ID als IdP. Weitere Informationen finden Sie unter SAML Single Sign-On (SSO) für Azure AD-Benutzer konfigurieren.

Validierungsprüfpunkt

Mit dem Chromebook müssen Sie sich mit Azure-Anmeldeinformationen bei der Citrix Workspace-App anmelden können. Wenn Sie die Store-URL im Browser eingeben, müssen Sie sich anmelden können.

SSO für die Citrix Workspace-App für ChromeOS mit der SAML SSO Chrome-Erweiterung konfigurieren

Gehen Sie wie folgt vor, um SSO mit der SAML-Erweiterung zu konfigurieren:

-

Installieren und konfigurieren Sie SAML-SSO für die Chrome-App-Erweiterung auf Chrome-Geräten.

Um die Erweiterung zu installieren, klicken Sie auf SAML SSO for Chrome Apps.

-

Die Erweiterung ruft SAML-Cookies aus dem Browser ab und übermittelt sie an die Citrix Workspace-App für ChromeOS.

-

Konfigurieren Sie die Erweiterung mit der folgenden Richtlinie, damit Citrix Workspace SAML-Cookies abrufen kann. Die JSON-Daten sind wie folgt:

{ "whitelist": { "Value": [ { "appId": "haiffjcadagjlijoggckpgfnoeiflnem", "domain": "login.microsoftonline.com" } ] } } <!--NeedCopy-->

Validierungsprüfpunkt

Wenn Sie die Citrix Workspace-App mit dem Azure IdP-Store und der SSO-Erweiterung starten, muss Ihre Anmeldung bei der Citrix Workspace-App erfolgreich sein.

Stellen Sie den FAS bereit, um Single Sign-On für virtuelle Apps und Desktops zu erreichen

Um SSO für virtuelle Apps und Desktops zu erreichen, können Sie einen Verbundauthentifizierungsdienst (FAS) bereitstellen.

Hinweis

Ohne FAS werden Sie aufgefordert, den Active Directory-Benutzernamen und das Kennwort einzugeben. Weitere Informationen finden Sie unter Aktivieren von Single Sign-On für Workspaces mit dem Citrix Verbundauthentifizierungsdienst (FAS).

In diesem Artikel

- Voraussetzungen

- Erste Schritte

- So konfigurieren Sie Citrix Cloud für die Verwendung von Azure AD als IdP

- SSO und die Benutzerbereitstellung zwischen Microsoft Azure und ChromeOS im Azure-Portal einrichten

- SAML-SSO-Profil mit der Google Admin-Konsole konfigurieren

- SSO für die Citrix Workspace-App für ChromeOS mit der SAML SSO Chrome-Erweiterung konfigurieren

- Stellen Sie den FAS bereit, um Single Sign-On für virtuelle Apps und Desktops zu erreichen