Single Sign-On für die Citrix Workspace-App mit Okta als Identitätsanbieter

Sie können Single Sign-On (SSO) für die Citrix Workspace-App mit Okta als Identitätsanbieter (IdP) konfigurieren.

Voraussetzungen

Die folgenden Voraussetzungen erfordern Administratorrechte:

-

Citrix Cloud

-

Cloud Connectors

Hinweis

Wenn Sie neu bei Citrix Cloud sind, definieren Sie einen Ressourcenstandort und sorgen Sie dafür, dass die Connectors konfiguriert sind. Es wird empfohlen, mindestens zwei Cloud Connectors in Produktionsumgebungen bereitzustellen. Weitere Informationen zur Installation von Citrix Cloud Connector finden Sie unter Cloud Connector-Installation.

-

Citrix Workspace-App

-

Verbundauthentifizierungsdienst (optional). Weitere Informationen finden Sie unter Aktivieren von Single Sign-On für Workspaces mit dem Citrix Verbundauthentifizierungsdienst (FAS).

-

Citrix DaaS (früher Citrix Virtual Apps and Desktops Service)

-

VDA mit AD-Domänenbindung oder mit physischem AD verbundene Geräte

-

Okta-Mandant

-

Okta Integrated Windows Authentication (IWA) Agent

-

Okta Verify (optional, Okta Verify kann vom App Store heruntergeladen werden)

-

Active Directory (AD)

So konfigurieren Sie SSO

Im Folgenden finden Sie die Schritte zur Konfiguration von SSO für die Citrix Workspace-App mit Okta als Identitätsanbieter:

- Okta AD-Agent installieren

- Okta OIDC-Web-App-Integration erstellen

- Okta OIDC-Webanwendung konfigurieren

- Okta-API-Token erstellen

- Citrix Cloud mit Ihrer Okta-Organisation verbinden

- Okta-Authentifizierung für Workspaces aktivieren

- Bypass der Okta-Multifaktorauthentifizierung (MFA) konfigurieren

- Okta IWA Agent einrichten

- Identitätsanbieter-Routingregel konfigurieren

- Okta-Identitätsanbieter mit der Google Admin-Konsole konfigurieren

- SSO für die Citrix Workspace-App für ChromeOS mit der SAML SSO Chrome-Erweiterung konfigurieren

Okta AD-Agent installieren

Voraussetzungen:

Stellen Sie vor der Installation des Agents sicher, dass die unter Active Directory integration prerequisites aufgeführten Voraussetzungen erfüllt sind.

So installieren Sie den Okta AD-Agent:

- Klicken Sie im Okta Admin-Portal auf Verzeichnis > Verzeichnisintegrationen.

- Klicken Sie auf Verzeichnis hinzufügen > Active Directory hinzufügen.

- Informieren Sie sich über die Installationsanforderungen, indem Sie dem Workflow folgen, der die Agentarchitektur und die Installationsanforderungen abdeckt.

- Klicken Sie auf die Schaltfläche Set Up Active Directory und dann auf Download Agent.

- Installieren Sie den Okta AD Agent auf einem Windows-Server, indem Sie den Anweisungen unter Install the Okta AD agent folgen.

Okta OIDC-Web-App-Integration erstellen

Um Okta als Identitätsanbieter zu verwenden, muss eine Okta OIDC - OpenID Connect-Webanwendung erstellt werden, damit Benutzeranmeldeinformationen mit Citrix Cloud verwendet werden können. Diese App startet die Anmeldesequenz und verarbeitet auch die Umleitung zur Citrix Workspace-URL, falls Sie sich abmelden.

Weitere Informationen finden Sie unter Okta OIDC-Web-App-Integration erstellen.

Okta OIDC-Webanwendung konfigurieren

Nachdem die Okta OIDC-App erstellt wurde, konfigurieren Sie sie mit den für Citrix Cloud erforderlichen Einstellungen. Diese Einstellungen sind für Authentifizierungszwecke erforderlich, wenn sich Abonnenten mit Okta bei Citrix Workspace anmelden.

Weitere Informationen finden Sie unter Okta OIDC-Webanwendung konfigurieren.

Okta-API-Token erstellen

Weitere Informationen zum Erstellen eines Okta-API-Tokens finden Sie unter Okta-API-Token erstellen.

Citrix Cloud mit Ihrer Okta-Organisation verbinden

Weitere Informationen zum Herstellen einer Verbindung mit Citrix Cloud finden Sie unter Citrix Cloud mit Ihrer Okta-Organisation verbinden.

Okta-Authentifizierung für Workspaces aktivieren

Weitere Informationen zum Aktivieren der Okta-Authentifizierung finden Sie unter Okta-Authentifizierung für Workspaces aktivieren.

Bypass der Okta-Multifaktorauthentifizierung (MFA) konfigurieren

Erstellen Sie eine Netzwerkzone, in der eine Reihe von IP-Adressen definiert wird, die für den Zugriff auf das Setup auf die Positivliste gesetzt werden müssen. Weitere Informationen finden Sie unter Create zones for IP addresses.

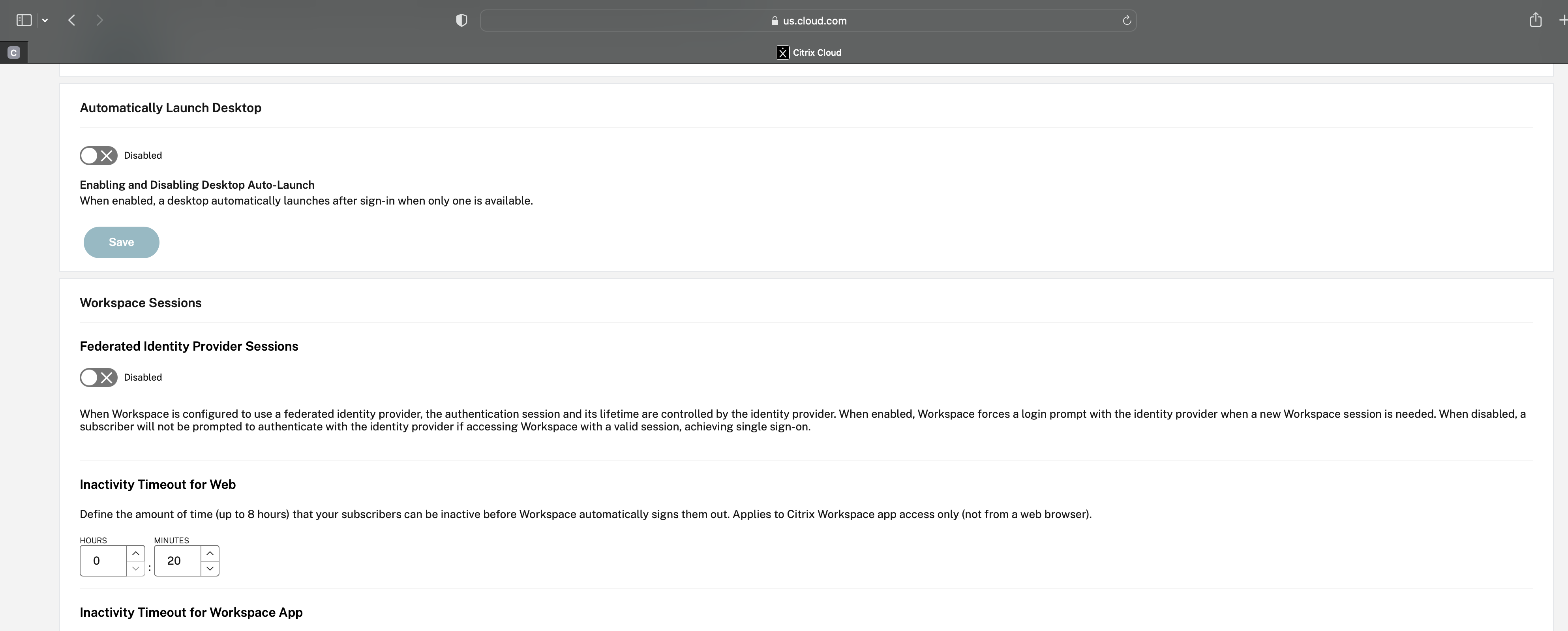

Achten Sie darauf, die Option Verbundidentitätsanbietersitzungen zu deaktivieren. Navigieren Sie zur Cloud-Konsole unter Arbeitsbereichskonfiguration > Anpassen > Einstellungen und deaktivieren Sie Sitzungen des Federated Identity Providers.

Okta IWA Agent einrichten

Okta IWA Agent ist ein schlanker Internet Information Services (IIS)-Webagent, der Desktop Single Sign-On (DSSO) für den Okta-Dienst aktiviert.

DSSO wird verwendet, wenn ein domänengebundener Computer auf Citrix Cloud zugreift. Für diesen domänengebundenen Computer ist keine Aufforderung zur Authentifizierung erforderlich.

-

Achten Sie darauf, dass die folgenden Voraussetzungen erfüllt sind.

Eine Liste der Voraussetzungen für die Installation des Okta IWA Web Agents finden Sie unter Okta IWA Web agent installation prerequisites.

-

Installieren Sie den Okta IWA Agent.

Informationen zur Installation des Okta IWA Web-Agents finden Sie unter Install the Okta IWA Web agent.

-

Konfigurieren Sie einen Windows-Browser für SSO.

Informationen zur Konfiguration des Windows-Browsers für SSO finden Sie unter Configure Windows browsers for SSO.

-

Testen Sie den Okta IWA Web-Agent.

Nachdem Sie den Okta IWA Web-Agent heruntergeladen und installiert haben, überprüfen Sie, ob der IWA-Server von einer Clientmaschine aus funktioniert.

Wenn der Okta-Agent korrekt konfiguriert ist, werden Details zu UserPrincipalName und SecurityIdentifier angezeigt.

Weitere Informationen zur Überprüfung finden Sie unter Test the Okta IWA Web agent.

Identitätsanbieter-Routingregel konfigurieren

Informationen zum Konfigurieren der Routingregel für Identitätsanbieter finden Sie unter Configure IdP Routing Rule.

Hinweis

Achten Sie darauf, im Feld IdP(s) die Option OnPremDSSO auszuwählen.

Okta-Identitätsanbieter mit der Google Admin-Konsole konfigurieren

-

Informationen zum Erstellen einer SAML-Anwendung (Security Assertion Markup Language) finden Sie unter Create SAML app integrations.

Achten Sie darauf, in die Felder Single Sign-On-URL und Audience URI (SP Entity ID) eine URL einzugeben. Beispiel:

https://admin.google.com.Hinweis

Möglicherweise müssen Sie die Beispiel-URL ändern, nachdem Sie das SAML-Profil in der Google Admin-Konsole erstellt haben. Einzelheiten finden Sie in den nächsten Schritten.

-

Konfigurieren Sie SAML mit einem Drittanbieter-Identitätsanbieter in der Google Admin-Konsole.

Um ein SSO-Profil für Ihre Organisation zu erstellen und die Benutzer zuzuweisen, folgen Sie den Schritten unter Create a SAML SSO profile.

Um die Okta-Informationen zum Anmelden, Abmelden, den Aussteller und andere Identitätsanbieterinformationen für das SAML-Profil abzurufen, folgen Sie den Schritten unter Add a SAML IdP.

- Informationen zum Konfigurieren eines SAML-Profils finden Sie unter How to Configure SAML 2.0 for Google Workspace.

-

Konfigurieren Sie ein SAML-Profil in OKTA mit den SAML-Profildetails von Google, um die Profile zu synchronisieren:

-

Gehen Sie zu Sicherheit > Authentifizierung > SSO mit Drittanbieter-IdP > Drittanbieter-SSO-Profile > öffnen Sie Ihr SAML-Profil.

-

Fügen Sie auf der Okta-Dashboardseite (IdP) die SAML-Profildetails von Google (Service Provider) hinzu.

-

Navigieren Sie zu Single Sign-On-URL > ACS-URL und wählen Sie die Option Verwenden Sie dies für Empfänger-URL und Ziel-URL aus.

-

Navigieren Sie zu Zielgruppen-URI (SP-Entitäts-ID) > Entitäts-ID.

Nachdem die SAML-Profile von IdP und SP (Service Provider) synchronisiert wurden, wird die Anmeldeseite für verwaltete Benutzer auf der Okta-Anmeldeseite des Chromebooks angezeigt.

-

-

-

Weisen Sie Ihrer OKTA-SAML-Anwendung Benutzer zu.

Weitere Informationen zum Zuweisen von Benutzern finden Sie unter Assign an app integration to a user.

Validierungsprüfpunkte

-

Wenn Benutzer das Google-Unternehmenskonto zum Chromebook hinzufügen, können sich Benutzer mit Okta-Anmeldeinformationen anmelden.

-

Nach der Anmeldung beim Chromebook muss der Benutzer den Google Chrome-Browser öffnen und die Citrix Workspace-URL eingeben können.

-

Der Benutzer muss die Benutzeroberfläche der Citrix Workspace-App sehen können. Der Benutzer muss in der Lage sein, zu den Virtual Apps and Desktops zu navigieren, ohne nach den Anmeldeinformationen gefragt zu werden.

Hinweis

Wenn das SSO nicht erfolgreich ist, überarbeiten Sie den Schritt Okta-Identitätsanbieter mit der Google Admin-Konsole konfigurieren.

SSO für die Citrix Workspace-App für ChromeOS mit der SAML SSO Chrome-Erweiterung konfigurieren

Gehen Sie wie folgt vor, um SSO mit der SAML-Erweiterung zu konfigurieren:

-

Installieren und konfigurieren Sie SAML-SSO für die Chrome-App-Erweiterung auf Chrome-Geräten.

Um die Erweiterung zu installieren, klicken Sie auf SAML SSO for Chrome Apps.

-

Die Erweiterung ruft SAML-Cookies aus dem Browser ab und übermittelt sie an die Citrix Workspace-App für ChromeOS.

-

Konfigurieren Sie die Erweiterung mit der folgenden Richtlinie, damit Citrix Workspace SAML-Cookies abrufen kann: Ersetzen Sie die Domäne durch die Okta-Identitätsanbieterdomäne Ihres Unternehmens.

{ "whitelist" : { "Value" : [ { "appId" : "haiffjcadagjlijoggckpgfnoeiflnem", "domain" : "<domain.okta.com>" } ] } } <!--NeedCopy-->Hinweis

Wenn Sie die Citrix Workspace-App für ChromeOS neu verpacken, ersetzen Sie

haiffjcadagjlijoggckpgfnoeiflnemdurch die neu verpackte App-ID. -

Stellen Sie den FAS bereit, um Single Sign-On für virtuelle Apps und Desktops zu erreichen.

Um Single Sign-On für virtuelle Apps und Desktops zu erreichen, können Sie entweder einen Verbundauthentifizierungsdienst (FAS) bereitstellen oder die Citrix Workspace-App konfigurieren.

Hinweis

- Ohne FAS werden Sie aufgefordert, den Active Directory-Benutzernamen und das Kennwort einzugeben. Weitere Informationen finden Sie unter Aktivieren von Single Sign-On für Workspaces mit dem Citrix Verbundauthentifizierungsdienst (FAS).