Citrix Secure Hub

Citrix Secure Hub ist das Startpunkt für die mobilen Produktivitätsapps. Benutzer registrieren ihre Geräte in Secure Hub, um Zugriff auf den App-Store zu erhalten. Im App-Store können sie von Citrix entwickelte mobile Produktivitätsapps und Apps von Drittanbietern hinzufügen.

Sie können Secure Hub und andere Komponenten von der Citrix Endpoint Management-Downloadseite herunterladen.

Angaben zu den Systemanforderungen für Secure Hub und die mobilen Produktivitätsapps finden Sie unter Systemanforderungen.

Aktuelle Informationen zu mobilen Produktivitätsapps finden Sie unter Aktuelle Ankündigungen.

In den folgenden Abschnitten werden die neuen Features in aktuellen und früheren Versionen von Secure Hub aufgeführt.

Hinweis:

Der Support für die Android 9.x- und iOS 11.x-Versionen von Secure Hub endete im April 2025.

Was ist neu in der aktuellen Version

Secure Hub für Android 25.4.0

Unterstützung für Android 16

Ab der Veröffentlichung von Secure Hub 25.4.0 für Android ist die App mit Android 16 kompatibel. Sie können Ihr Gerät auf Android 16 aktualisieren und weiterhin die neueste Version von Secure Hub verwenden.

Unterstützung für das TLS 1.3-Protokoll

Ab der Veröffentlichung von Secure Hub 25.4.0 für Android unterstützt die App das TLS 1.3-Protokoll auf Android-Geräten. TLS 1.3 ist die neueste Version des TLS-Protokolls und bietet im Vergleich zu TLS 1.2 eine schnellere Leistung, verbesserte Sicherheit und größere Widerstandsfähigkeit gegen Cyberangriffe. TLS 1.3 reduziert außerdem die Netzwerklatenz, was zu schnelleren HTTPS-Verbindungen und einem besseren Benutzererlebnis führt.

Weitere Informationen zu TLS 1.3 finden Sie unter Transport Layer Security (TLS)-Protokoll, Version 1.3.

Weitere Informationen zu Fehlerbehebungen finden Sie unter Bekannte und behobene Probleme.

Was ist neu in früheren Releases

Secure Hub für Android 25.1.0

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Weitere Informationen zu Fehlerbehebungen finden Sie unter Bekannte und behobene Probleme.

Secure Hub für iOS 25.1.0

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Weitere Informationen zu Fehlerbehebungen finden Sie unter Bekannte und behobene Probleme.

Secure Hub für iOS 24.11.0

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Weitere Informationen zu Fehlerbehebungen finden Sie unter Bekannte und behobene Probleme.

Secure Hub für Android 24.10.0

Unterstützung für Android 15

Ein Upgrade von Secure Hub auf Version 24.10.0 gewährleistet eine kontinuierliche Unterstützung für Geräte, die auf Android 15 aktualisiert werden.

Weitere Informationen zu Fehlerbehebungen finden Sie unter Bekannte und behobene Probleme.

Secure Hub für iOS 24.9.0

Zeigt die Geschäftsbedingungen für das Geräteregistrierungsprogramm an

Ab Secure Hub 24.9.0 für iOS können Administratoren die Geräterichtlinie mit den Geschäftsbedingungen über Citrix Endpoint Management (CEM) konfigurieren. Nach der Konfiguration wird die Seite Geschäftsbedingungen während des Registrierungsprozesses für Geräte angezeigt, die über das Geräteregistrierungsprogramm (DEP) von Apple registriert wurden. Dadurch wird sichergestellt, dass Benutzer die Geschäftsbedingungen überprüfen und bestätigen, bevor sie ihre Registrierung abschließen, wodurch die Compliance- und Sicherheitsmaßnahmen beim Onboarding des Geräts verbessert werden.

Secure Hub für Android 24.8.0

Konformitätsprüfung auf Android-Geräten (Technical Preview)

Hinweis:

Diese Funktion gilt für Android-Geräte, die im Modus Geräteeigentümer registriert sind.

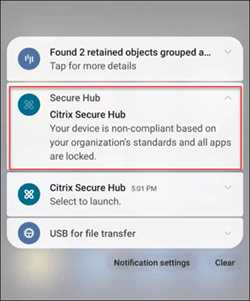

Ab dieser Version überprüft Secure Hub die Konformität von Android-Geräten mit den Richtlinien, die vom Administrator über Citrix Endpoint Management konfiguriert wurden. Diese Konformitätsprüfung umfasst die Überprüfung der Sicherheit des Gerätekennworts, die Überprüfung der Installation obligatorischer Apps und die Bestätigung der Entfernung verbotener Apps.

Wenn festgestellt wird, dass ein Gerät nicht den vom Administrator festgelegten Richtlinien entspricht, sperrt Secure Hub alle Apps und fordert die Benutzer auf, die Konformitätsprobleme zu lösen, um sie zu entsperren. Die folgende Benachrichtigung wird auf Benutzergeräten angezeigt, wenn das Gerät nicht konform ist.

Weitere Informationen finden Sie unter Konformitätsprüfung auf Android-Geräten.

Secure Hub für Android 24.6.0

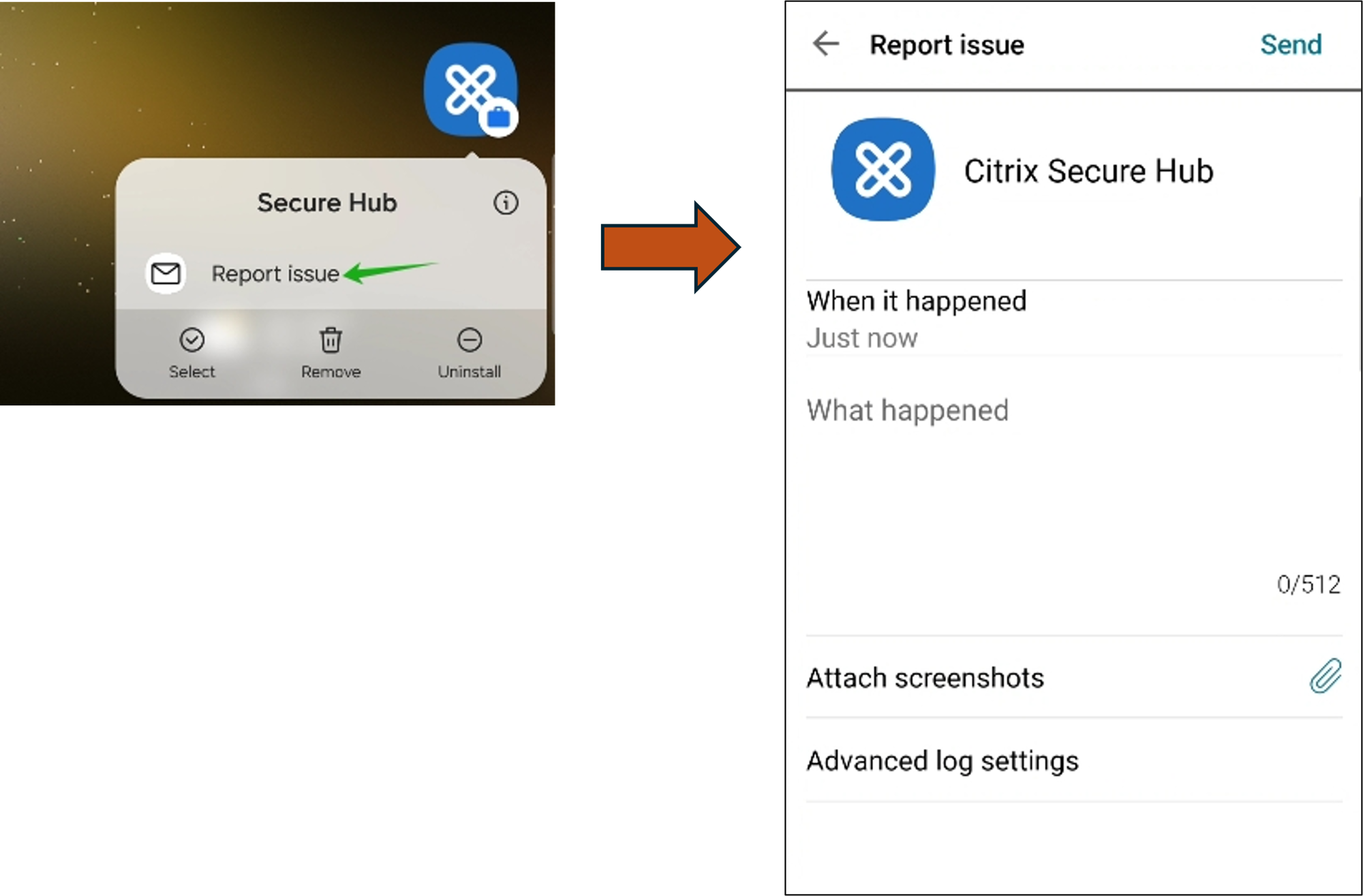

Verbesserte Protokollerfassung und Berichterstattung

Secure Hub bietet eine erweiterte Möglichkeit, Probleme zu melden und Protokolle nahtlos zu senden, ohne Secure Hub öffnen zu müssen. In dieser Version können Benutzer auf die Option Problem melden zugreifen, indem sie lange auf das Secure Hub-App-Symbol drücken. Wenn Sie auf die Option Problem melden klicken, öffnet Secure Hub direkt die Seite Problem melden.

Secure Hub für iOS 24.5.0

Unterstützt iOS 17 Return to Service

Secure Hub unterstützt die Funktion Return to Service in iOS 17, die ein effizienteres und sichereres Mobile Device Management (MDM) bietet. Bisher war eine manuelle Konfiguration erforderlich, um das Gerät nach dem Löschen des Geräts für einen neuen Benutzer einzurichten. Jetzt automatisiert die Funktion “Return to Service” diesen Prozess, unabhängig davon, ob ein Unternehmensgerät wiederverwendet oder ein persönliches Gerät (BYOD) mit den richtigen Sicherheitsrichtlinien integriert wird.

Mit der Funktion “Return to Service” kann der MDM-Server einen Löschbefehl mit WLAN-Details und einem Standard-MDM-Registrierungsprofil an das Benutzergerät senden. Das Gerät löscht dann automatisch alle Benutzerdaten, stellt eine Verbindung zum angegebenen WLAN-Netzwerk her und registriert sich mithilfe des bereitgestellten Registrierungsprofils erneut beim MDM-Server.

Secure Hub für Android 24.3.0

Unterstützt Samsung Knox Enhanced Attestation v3

Secure Hub unterstützt jetzt Samsung Enhanced Attestation v3 und nutzt Knox Attestation, um die Sicherheitsmaßnahmen für Samsung-Geräte zu verstärken, die über Citrix Endpoint Management verwaltet werden. Dieses fortschrittliche Bestätigungsprotokoll überprüft die Integrität und den Sicherheitsstatus der Geräte und stellt sicher, dass sie nicht gerootet sind und autorisierte Firmware ausführen. Die Funktion bietet eine wichtige Schutzebene vor Sicherheitsbedrohungen und gewährleistet die Einhaltung der Sicherheitsrichtlinien des Unternehmens.

Secure Hub für Android 23.12.0

Verbesserte Sicherheit mit Samsung Knox

Die Hinzufügung der Knox Platform for Enterprise Key-Geräterichtlinie in Citrix Endpoint Management verbessert die Sicherheitsfunktionen von Secure Hub auf Samsung-Geräten erheblich. Diese Richtlinie ermöglicht es Ihnen, die erforderlichen Samsung Knox Platform for Enterprise (KPE)-Lizenzinformationen bereitzustellen und die KPE-Lizenzen zu verwenden, um die Sicherheit Ihres Samsung-Geräts zu erhöhen. Samsung Knox stellt sicher, dass Unternehmensdaten geschützt bleiben, und sorgt gleichzeitig für eine einfache Verwaltung und ein reibungsloses Benutzererlebnis.

Weitere Informationen finden Sie unter Geräterichtlinie “Knox Platform for Enterprise”.

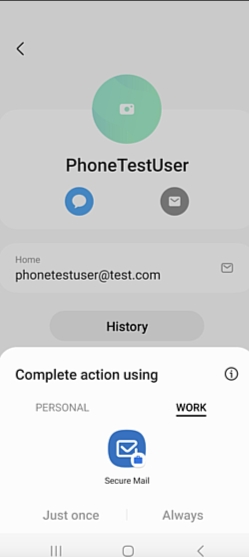

Greifen Sie über das persönliche Profil des Benutzers auf Secure Mail zu

Benutzer können jetzt von ihrem persönlichen Profil aus auf Secure Mail in ihrem Arbeitsprofil zugreifen und es verwenden. Wenn Benutzer in ihrem persönlichen Profiladressbuch auf eine E-Mail-Adresse klicken, erhalten sie die Option, Secure Mail in ihrem Arbeitsprofil zu verwenden. Dieses Feature bietet Komfort und ermöglicht es Benutzern, eine E-Mail von ihrem persönlichen Profil aus zu senden. Diese Funktion ist auf BYOD- oder WPCOD-Geräten verfügbar.

Secure Hub für iOS 24.1.0

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Secure Hub für Android 23.12.0

Auf der Anmeldeseite einen Hinweis zur Authentifizierungs-PIN hinzufügen

Ab Release 23.12.0 können Sie auf der Anmeldeseite einen Hinweis zur Authentifizierungs-PIN hinzufügen. Dieses Feature ist optional und gilt für Geräte, die für die Zweifaktorauthentifizierung registriert sind. Anhand des Hinweises erfahren Sie, wie Sie auf die PIN zugreifen können.

Sie können einen Hinweis als Text oder Link konfigurieren. Der Hinweistext bietet präzise Informationen zur PIN, während der Link detaillierte Informationen zum Zugriff auf die PIN enthält. Weitere Informationen zum Konfigurieren eines Hinweises finden Sie unter Hinweis über die Citrix Endpoint Management-Konsole konfigurieren.

nFactor-Authentifizierung unterstützt das Single Sign-On-Feature

Ab Secure Hub für Android Version 23.12.0 unterstützt die nFactor-Registrierung oder -Anmeldung für Mobile Application Management (MAM) das SSO-Feature (Single Sign-On). Mit diesem Feature können zuvor eingegebene Anmeldeinformationen den MAM-Registrierungs- oder Anmeldevorgang durchlaufen, sodass Benutzer sie nicht erneut manuell eingeben müssen. Weitere Informationen zur nFactor SSO-Eigenschaft finden Sie in der Referenz der Clienteigenschaften in der Dokumentation zu Citrix Endpoint Management.

Unterstützung für das vollständige Löschen im Direktstartmodus

Bisher mussten Sie das Gerät entsperren, um einen vollständigen Löschbefehl auf einem neu gestarteten Gerät auszuführen. Jetzt können Sie im Direktstartmodus einen Befehl zum vollständigen Löschen ausführen, auch wenn das Gerät gesperrt ist. Diese Funktion ist aus Sicherheitsgründen hilfreich, insbesondere wenn sich das Gerät im Besitz einer unbefugten Person befindet. Weitere Informationen zum Befehl für das vollständige Löschen finden Sie unter Sicherheitsaktionen in der Citrix Endpoint Management-Dokumentation.

Die Ladegeschwindigkeit des App Store von Secure Hub wurde optimiert

Der App Store in Secure Hub wird jetzt schneller als zuvor geladen, sodass Benutzer schneller darauf zugreifen können.

Secure Hub für iOS 23.11.0

Auf der Anmeldeseite einen Hinweis zur Authentifizierungs-PIN hinzufügen

Ab Release 23.11.0 können Sie auf der Anmeldeseite einen Hinweis zur Authentifizierungs-PIN hinzufügen. Dieses Feature ist optional und gilt für Geräte, die für die Zweifaktorauthentifizierung registriert sind. Anhand des Hinweises erfahren Sie, wie Sie auf die PIN zugreifen können.

Sie können einen Hinweis als Text oder Link konfigurieren. Der Hinweistext bietet präzise Informationen zur PIN, während der Link detaillierte Informationen zum Zugriff auf die PIN enthält. Weitere Informationen zum Konfigurieren eines Hinweises finden Sie unter Hinweis über die Citrix Endpoint Management-Konsole konfigurieren.

nFactor-Authentifizierung unterstützt das Single Sign-On-Feature

Ab Secure Hub für iOS Version 23.11.0 unterstützt die nFactor-Registrierung oder -Anmeldung für Mobile Application Management (MAM) das SSO-Feature (Single Sign-On). Mit diesem Feature können zuvor eingegebene Anmeldeinformationen den MAM-Registrierungs- oder Anmeldevorgang durchlaufen, sodass Benutzer sie nicht erneut manuell eingeben müssen.

Weitere Informationen zur nFactor SSO-Eigenschaft finden Sie in der Referenz der Clienteigenschaften in der Dokumentation zu Citrix Endpoint Management.

Secure Hub 23.10.0

Secure Hub für Android

Secure Hub für Android 23.10.0 unterstützt Android 14. Ein Upgrade von Secure Hub auf Version 23.10.0 gewährleistet eine kontinuierliche Unterstützung für Geräte, die auf Android 14 aktualisiert werden.

Secure Hub 23.9.0

Secure Hub für Android

In diesem Release wurde die allgemeine Leistung und Stabilität verbessert.

Secure Hub 23.8.1

Secure Hub für iOS

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Secure Hub 23.8.0

Secure Hub für iOS

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Secure Hub 23.7.0

Secure Hub für Android

Play Integrity API

Die SafetyNet Attestation API wird in Kürze von Google eingestellt und auf die empfohlene Play Integrity API migriert.

Weitere Informationen finden Sie unter Play Integrity API in dem Dokument zu Citrix Endpoint Management.

Einzelheiten zur Einstellung von Produkten und Features finden Sie unter Veraltete und entfernte Produkte und Features in dem Dokument zu Citrix Endpoint Management.

Informationen zur Android-SafetyNet finden Sie unter SafetyNet.

Secure Hub 23.4.0

Secure Hub für iOS

Verbesserte Benutzererfahrung

Ab Version 23.4.0 verbessert Secure Hub für iOS die folgenden Aspekte des Benutzererlebnisses:

-

Storeerfahrung:

◇ Zuvor wurde die Seite “Meine Apps” zuerst angezeigt. In Version 23.4.0 wird die Store-Seite zuerst angezeigt.

◇ Bisher führte der Secure Hub-Store die Aktion zum erneuten Laden jedes Mal durch, wenn der Benutzer auf die Option Speichern klickte.

With the 23.4.0 version, the user experience is improved. Now, the app reloads when the user launches the app for the first time, restarts the app, or swipes down the screen. - Benutzeroberfläche: Bisher war die Option zum Abmelden unten links auf dem Bildschirm. In Version 23.4.0 ist die Option zum Abmelden Teil des Hauptmenüs und befindet sich über der Option “Info”.

- Hyperlinks: Bisher wurden die Hyperlinks auf der Detailseite der App als einfacher Text angezeigt. In Version 23.4.0 sind die Hyperlinks anklickbar und unterstrichen, um sie als Links zu markieren.

Wechsel vom MDX- zum MAM-SDK

Ab Version 23.4.0 wurde der Wechsel vom älteren MDX- zum MAM-SDK für iOS-Apps im dualen Modus verbessert. Durch diese Funktion wird die Benutzererfahrung bei der Verwendung mobiler Produktivitätsapps verbessert, indem sie Warnmeldungen reduziert und zu Secure Hub wechselt.

Citrix-PIN zum Entsperren von Apps verwenden

Bisher gaben Endbenutzer den Gerätepasscode ein, um auf Mobile App Management (MAM) basierende Apps zu entsperren.

Ab der Version 23.4.0 können Endbenutzer die Citrix-PIN als Passcode eingeben, um die MAM-basierte App zu entsperren. Administratoren können die Komplexität des Passcodes mit den Client-Eigenschaften auf dem CEM-Server konfigurieren.

Wenn eine App länger als die zulässige Zeit inaktiv ist, können Endbenutzer je nach der vom Administrator festgelegten Konfiguration die Citrix-PIN eingeben, um die App zu entsperren.

Für Secure Hub für Android gibt es zum Konfigurieren des Inaktivitätstimers in MAM-Anwendungen eine separate Clienteigenschaft. Weitere Informationen finden Sie unter Separater Inaktivitätstimer für Android.

Secure Hub 23.4.1

Secure Hub für Android

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Secure Hub 23.4.0

Secure Hub für Android

In diesem Release wurden einige Probleme behoben, um die allgemeine Leistung und Stabilität zu verbessern.

Secure Hub 23.2.0

Secure Hub für Android

Hinweis:

- Es werden keine Analysedaten für Benutzer in der Europäischen Union (EU), dem Europäischen Wirtschaftsraum (EWR), der Schweiz und dem Vereinigten Königreich (UK) gesammelt.

MDX-VPN im vollständigen Tunnelmodus

Das MDX Micro-VPN (vollständiger Tunnelmodus) ist veraltet.

Weitere Informationen finden Sie unter Einstellung von Features und Plattformen in der Dokumentation von Citrix Endpoint Management.

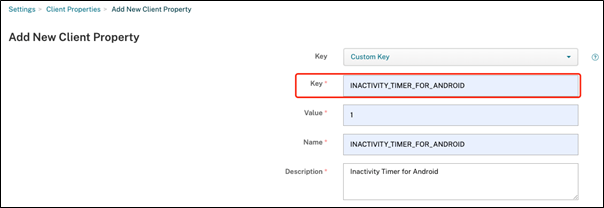

Separater Inaktivitätstimer für Android

Bisher war die Clienteigenschaft Inaktivitätstimer für Secure Hub für Android und iOS üblich.

Ab Version 23.2.0 kann ein IT-Administrator die neue Clienteigenschaft Inactivity_Timer_For_Android verwenden, um den Inaktivitätstimer von iOS zu trennen. Ein IT-Administrator kann den Wert des Inactivity_Timer_For_Android auf 0 setzen, um den Android-Inaktivitätstimer unabhängig zu deaktivieren. Auf diese Weise funktionieren alle Apps im Arbeitsprofil, einschließlich Secure Hub, nur mit PIN.

Weitere Informationen zum Hinzufügen und Ändern einer Clienteigenschaft finden Sie unter Clienteigenschaften in der XenMobile-Dokumentation.

Secure Hub 22.11.0

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 22.9.0

Secure Hub für Android

Diese Version enthält:

- Passcodekomplexität für Gerätepasscode (Android 12+)

- Unterstützung für SDK 31

- Bugfixes

Passcodekomplexität für Gerätepasscode (Android 12+)

Die Passcodekomplexität wird gegenüber der benutzerdefinierten Kennwortanforderung bevorzugt. Der Passcodekomplexitätsgrad ist eine der vordefinierten Ebenen. Daher kann der Endbenutzer kein Kennwort mit einem niedrigeren Komplexitätsgrad festlegen.

Die Passcodekomplexität für Geräte mit Android 12+ ist wie folgt:

- Passcodekomplexität anwenden: Erfordert ein Kennwort mit einer Komplexitätsstufe, die von der Plattform und nicht von einer benutzerdefinierten Kennwortanforderung definiert wird. Nur für Geräte mit Android 12+ und Secure Hub 22.9 und höher.

-

Komplexitätsgrad: Vordefinierte Ebenen der Kennwortkomplexität.

- Ohne: Kein Kennwort erforderlich.

-

Niedrig: Das Kennwort kann Folgendes sein:

- Ein Muster

- Eine PIN mit mindestens vier Ziffern

-

Mittel: Das Kennwort kann Folgendes sein:

- Eine PIN mit mindestens vier Ziffern ohne Sequenzen, die sich wiederholen (4444) oder geordnet sind (1234)

- Alphabetisch mit mindestens vier Zeichen

- Alphanumerisch mit mindestens vier Zeichen

-

Hoch: Das Kennwort kann Folgendes sein:

- Eine PIN mit mindestens acht Ziffern ohne Sequenzen, die sich wiederholen (4444) oder geordnet sind (1234)

- Alphabetisch mit mindestens sechs Zeichen

- Alphanumerisch mit mindestens sechs Zeichen

Hinweise:

- Für BYOD-Geräte mit Android 12 und höher sind Passcodeeinstellungen wie “Mindestlänge”, “Erforderliche Zeichen”, “Biometrische Erkennung” und “Erweiterte Regeln” nicht anwendbar. Verwenden Sie stattdessen Passcodekomplexität.

- Wenn die Passcodekomplexität für Arbeitsprofil aktiviert ist, muss auch die Passcodekomplexität für die Geräteseite aktiviert werden.

Weitere Informationen finden Sie unter Android Enterprise-Einstellungen in der Dokumentation von Citrix Endpoint Management.

Secure Hub 22.7.0

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 22.6.0

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 22.5.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub 22.4.0

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 22.2.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 21.11.0

Secure Hub für Android

Unterstützung von Arbeitsprofilen für firmeneigene Geräte

Auf Android Enterprise-Geräten können Sie Secure Hub jetzt im Arbeitsprofilmodus für firmeneigene Geräte registrieren. Diese Funktion ist auf Geräten mit Android 11 oder höher verfügbar. Geräte, die zuvor im Modus “Corporate Owned Personally Enabled” (COPE) registriert waren, werden automatisch in den Arbeitsprofilmodus für firmeneigene Geräte migriert, wenn das Gerät von Android 10 auf Android 11 oder höher aktualisiert wird.

Secure Hub 21.10.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Unterstützung für Android 12. Ab diesem Release wird Secure Hub auf Geräten unterstützt, auf denen Android 12 ausgeführt wird.

Secure Hub 21.8.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub 21.7.1

Secure Hub für Android

Unterstützung für Android 12 auf bereits registrierten Geräten. Wenn Sie ein Upgrade auf Android 12 in Betracht ziehen, stellen Sie sicher, dass Sie Secure Hub zuerst auf Version 21.7.1 aktualisieren. Secure Hub 21.7.1 ist die erforderliche Mindestversion für das Upgrade auf Android 12. Dieses Release gewährleistet ein nahtloses Upgrade von Android 11 auf Android 12 für bereits registrierte Benutzer.

Hinweis:

Wenn Secure Hub nicht auf Version 21.7.1 aktualisiert wurde, bevor Sie ein Upgrade auf Android 12 durchführen, muss Ihr Gerät möglicherweise erneut registriert oder auf die Werkseinstellungen zurückgesetzt werden, um die vorherige Funktionalität wiederherzustellen.

Citrix ist bestrebt, Android 12 vom 1. Tag an zu unterstützen und plant weitere Updates für nachfolgende Versionen von Secure Hub, damit auch sie Android 12 vollständig unterstützen.

Secure Hub 21.7.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 21.6.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 21.5.1

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 21.5.0

Secure Hub für iOS

In diesem Release funktionieren mit dem MDX Toolkit bis einschließlich Version 19.8.0 umschlossene Apps nicht mehr. Umschließen Sie Ihre Apps mit dem neuesten MDX Toolkit, um die ordnungsgemäße Funktion wieder herzustellen.

Secure Hub 21.4.0

Überarbeitung der Farben für Secure Hub. Secure Hub ist konform mit Citrix Branding-Farbaktualisierungen.

Secure Hub 21.3.2

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub 21.3.0

Dieses Release enthält Bugfixes.

Secure Hub 21.2.0

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 21.1.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 20.12.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Secure Hub für Android unterstützt den Direct Boot-Modus. Weitere Informationen zum Direct Boot-Modus finden Sie in der Android-Dokumentation unter Developer.android.com.

Secure Hub 20.11.0

Secure Hub für Android

Secure Hub unterstützt die aktuellen API-Anforderungen von Google Play für Android 10.

Secure Hub 20.10.5

Dieses Release enthält Bugfixes.

Secure Hub 20.9.0

Secure Hub für iOS

Secure Hub für iOS unterstützt iOS 14.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub 20.7.5

Secure Hub für Android

-

Secure Hub für Android unterstützt Android 11.

-

Umstieg von Secure Hub 32-Bit auf 64-Bit für Apps. In Secure Hub Version 20.7.5 endet die Unterstützung für die 32-Bit-Architektur für Apps, und Secure Hub wurde auf 64-Bit aktualisiert. Citrix empfiehlt Kunden, ein Upgrade von 20.6.5 auf Version 20.7.5 durchzuführen. Wenn Benutzer das Upgrade auf Secure Hub Version 20.6.5 überspringen und direkt von 20.1.5 auf 20.7.5 aktualisieren, müssen sie sich neu authentifizieren. Bei der Neuauthentifizierung müssen Sie Anmeldeinformationen eingeben und die Secure Hub PIN zurücksetzen. Secure Hub Version 20.6.5 ist im Google Play Store verfügbar.

-

Installiere Updates aus dem App Store. Wenn in Secure Hub für Android Updates für Apps verfügbar sind, wird die App hervorgehoben und das Feature Updates verfügbar wird auf dem App Store-Bildschirm angezeigt.

Wenn Sie auf Updates verfügbar tippen, wird im Store eine Liste der Apps mit ausstehenden Updates angezeigt. Tippen Sie auf Details für die App, um die Updates zu installieren. Nachdem die App aktualisiert wurde, ändert sich der Abwärtspfeil unter Details in ein Häkchen.

Secure Hub 20.6.5

Secure Hub für Android

Übergang von 32-Bit zu 64-Bit für Apps. Secure Hub 20.6.5 ist das letzte Release, das eine 32-Bit-Architektur für mobile Android-Apps unterstützt. In späteren Releases unterstützt Secure Hub die 64-Bit-Architektur. Citrix empfiehlt Benutzern, ein Upgrade auf Secure Hub Version 20.6.5 durchzuführen, damit Benutzer ohne Neuauthentifizierung auf höhere Versionen aktualisieren können. Wenn Benutzer das Upgrade auf Secure Hub Version 20.6.5 überspringen und stattdessen direkt auf 20.7.5 aktualisieren, müssen sie sich neu authentifizieren. Bei der Neuauthentifizierung müssen Sie Anmeldeinformationen eingeben und die Secure Hub PIN zurücksetzen.

Hinweis:

Die Version 20.6.5 blockiert nicht die Registrierung von Geräten, auf denen Android 10 im Geräteadministratormodus ausgeführt wird.

Secure Hub für iOS

Aktivieren eines auf iOS-Geräten konfigurierten Proxys. Secure Hub für iOS erfordert, dass Sie eine neue Clienteigenschaft, ALLOW_CLIENTSIDE_PROXY, aktivieren, wenn Sie Benutzern die Verwendung von Proxyservern ermöglichen möchten, die sie in Eigenschaften > WLAN konfigurieren. Weitere Informationen finden Sie unter ALLOW_CLIENTSIDE_PROXY in Client-Eigenschaftsreferenz.

Secure Hub 20.3.0

Hinweis:

Die Unterstützung für die Android 6.x- und iOS 11.x-Versionen von Secure Hub, Secure Mail, Secure Web und Citrix Workspace-App endet im Juni 2020.

Secure Hub für iOS

- Netzwerkerweiterung deaktiviert. Aufgrund der jüngsten Änderungen an den App Store Review Guidelines unterstützt Secure Hub ab Version 20.3.0 keine Netzwerkerweiterung (NE) auf Geräten, auf denen iOS ausgeführt wird. NE hat keine Auswirkungen auf von Citrix entwickelte mobile Produktivitätsapps. Das Entfernen von NE hat jedoch Auswirkungen auf bereitgestellte MDX-umschlossene Unternehmensapps. Endbenutzer können zusätzliche Wechsel zu Secure Hub bemerken, während Komponenten wie Autorisierungstoken, Timer und PIN-Versuche synchronisiert werden.

Hinweis:

Neue Benutzer werden nicht aufgefordert, VPN zu installieren.

- Unterstützung für erweiterte Registrierungsprofile. Secure Hub unterstützt die erweiterten Registrierungsprofilfeatures die für Citrix Endpoint Management in Registrierungsprofilunterstützung angekündigt wurden.

Secure Hub 20.2.0

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub 20.1.5

Diese Version enthält:

- Update für die Formatierung und Anzeige der Datenschutzrichtlinie für Benutzer. Dieses Featureupdate ändert den Registrierungsablauf für Secure Hub.

- Bugfixes.

Secure Hub 19.12.5

Dieses Release enthält Bugfixes.

Secure Hub 19.11.5

Dieses Release enthält Bugfixes.

Secure Hub 19.10.5

Secure Hub für Android

Registrieren Sie Secure Hub im COPE-Modus. Registrieren Sie Secure Hub auf Android Enterprise-Geräten im COPE-Modus (Corporate Owned Personally Enabled), wenn Citrix Endpoint Management im COPE-Registrierungsprofil konfiguriert ist.

Secure Hub 19.10.0

Dieses Release enthält Bugfixes.

Secure Hub 19.9.5

Secure Hub für iOS

Dieses Release enthält Bugfixes.

Secure Hub für Android

Unterstützung für die Verwaltung von Keyguard-Funktionen für das Android Enterprise-Arbeitsprofil und vollständig verwaltete Geräte. Android Keyguard verwaltet die Sperrbildschirme für Gerät und Arbeitsprofil. Nutzen Sie die Geräterichtlinie für die Keyguard-Verwaltung in Citrix Endpoint Management, um die Keyguard-Funktion auf Arbeitsprofilgeräten und auf vollständig verwalteten und dedizierten Geräten zu verwalten. Mit der Keyguard-Verwaltung können Sie festlegen, ob Benutzer vor dem Entsperren des Keyguard-Bildschirms auf Funktionen wie “Trust Agents” und “Sichere Kamera” zugreifen können. Sie können jedoch auch alle Keyguard-Funktionen deaktivieren.

Weitere Informationen zu den Einstellungen dieser Funktion und zum Konfigurieren der Geräterichtlinie finden Sie unter Geräterichtlinie für die Keyguard-Verwaltung.

Secure Hub 19.9.0

Secure Hub für iOS

Secure Hub für iOS unterstützt iOS 13.

Secure Hub für Android

Dieses Release enthält Bugfixes.

Secure Hub für Android 19.8.5

Dieses Release enthält Bugfixes.

Secure Hub 19.8.0

Secure Hub für iOS

Dieses Release enthält Leistungsverbesserungen und Bugfixes.

Secure Hub für Android

Unterstützung für Android Q. Diese Version beinhaltet Unterstützung für Android Q. Vor dem Upgrade auf die Android Q-Plattform: Unter Migrieren von der Geräteverwaltung zu Android Enterprise finden Sie Informationen darüber, wie sich die Abschaffung der Google Device Administration APIs auf Geräte auswirkt, auf denen Android Q ausgeführt wird. Lesen Sie auch den Blog Citrix Endpoint Management und Android Enterprise — a Season of Change.

Secure Hub 19.7.5

Secure Hub für iOS

Dieses Release enthält Leistungsverbesserungen und Bugfixes.

Secure Hub für Android

Unterstützung für Samsung Knox SDK 3.x. Secure Hub für Android unterstützt Samsung Knox SDK 3.x. Weitere Informationen zur Migration auf Samsung Knox 3.x finden Sie in der Samsung Knox-Entwicklerdokumentation. Diese Version enthält auch Unterstützung für die neuen Samsung Knox-Namespaces. Weitere Informationen zu Änderungen an alten Samsung Knox-Namespaces finden Sie unter Änderungen an alten Samsung Knox-Namespaces.

Hinweis:

Secure Hub für Android unterstützt Samsung Knox 3.x auf Geräten mit Android 5 nicht.

Secure Hub 19.3.5 bis 19.6.6

Diese Releases enthalten Leistungsverbesserungen und Bugfixes.

Secure Hub 19.3.0

Unterstützung für Samsung Knox Platform for Enterprise. Secure Hub für Android unterstützt Knox Platform for Enterprise (KPE) auf Android Enterprise-Geräten.

Secure Hub 19.2.0

Dieses Release enthält Leistungsverbesserungen und Bugfixes.

Secure Hub 19.1.5

Secure Hub für Android Enterprise unterstützt jetzt die folgenden Richtlinien:

- WLAN-Geräterichtlinie. Die WLAN-Geräterichtlinie unterstützt jetzt Android Enterprise. Weitere Informationen zu dieser Richtlinie finden Sie unter Wi-Fi-Geräterichtlinie.

- Benutzerdefinierte XML-Geräterichtlinie. Die benutzerdefinierte XML-Geräterichtlinie unterstützt jetzt Android Enterprise. Weitere Informationen zu dieser Richtlinie finden Sie unter Benutzerdefinierte XML-Geräterichtlinie.

- Geräterichtlinie für Dateien. Sie können in Citrix Endpoint Management Skriptdateien hinzufügen, um Funktionen auf Android Enterprise-Geräten auszuführen. Weitere Informationen zu dieser Richtlinie finden Sie unter Dateirichtlinie.

Secure Hub 19.1.0

Secure Hub hat Schriftarten, Farben und andere Verbesserungen der Benutzeroberfläche überarbeitet. Dieses Facelifting bietet Ihnen ein verbessertes Benutzererlebnis und orientiert sich gleichzeitig eng an der Markenästhetik von Citrix in unserer gesamten Suite mobiler Produktivitätsapps.

Secure Hub 18.12.0

Dieses Release enthält Leistungsverbesserungen und Bugfixes.

Secure Hub 18.11.5

- Einschränkungen, Geräterichtlinieneinstellungen für Android Enterprise. Neue Einstellungen für die Geräterichtlinie “Einschränkungen” ermöglichen Benutzern den Zugriff auf folgende Features auf Android Enterprise-Geräten: Statusleiste, Bildschirmsperre, Kontoverwaltung, Standortfreigabe und Einschalten des Gerätebildschirms für Android Enterprise-Geräte. Weitere Informationen finden Sie unter Richtlinie für Geräteeinschränkungen.

Secure Hub 18.10.5 bis 18.11.0 beinhaltet Leistungsverbesserungen und Fehlerbehebungen.

Secure Hub 18.10.0

-

Unterstützung für den Samsung DeX-Modus: Samsung DeX ermöglicht es Benutzern, KNOX-fähige Geräte an ein externes Display anzuschließen, um Anwendungen zu nutzen, Dokumente zu überprüfen und Videos auf einer PC-ähnlichen Oberfläche anzusehen. Informationen zu den Samsung DeX-Geräteanforderungen und zum Einrichten von Samsung DeX finden Sie unter How Samsung DeX works.

Um die Features des Samsung DeX-Modus in Citrix Endpoint Management zu konfigurieren, aktualisieren Sie die Richtlinie für Geräteeinschränkungen für Samsung Knox. Weitere Informationen finden Sie unter Samsung KNOX-Einstellungen in der Richtlinie für Geräteeinschränkungen.

-

Unterstützung für Android SafetyNet: Sie können Endpoint Management zur Verwendung des Android SafetyNet-Features konfigurieren, um die Kompatibilität und Sicherheit von Android-Geräten mit installiertem Secure Hub zu bewerten. Die Ergebnisse können genutzt werden, um automatisierte Aktionen auf den Geräten auszulösen. Weitere Informationen finden Sie unter Android SafetyNet.

-

Verwendung der Kamera für Android Enterprise-Geräte verhindern: Mit der neuen Einstellung Verwenden der Kamera zulassen für die Richtlinie für Geräteeinschränkungen können Sie verhindern, dass Benutzer die Kamera auf ihren Android Enterprise-Geräten verwenden. Weitere Informationen finden Sie unter Richtlinie für Geräteeinschränkungen.

Secure Hub 10.8.60 bis 18.9.0

Diese Releases enthalten Leistungsverbesserungen und Bugfixes.

Secure Hub 10.8.60

- Unterstützung für die polnische Sprache.

- Unterstützung für Android P.

-

Unterstützung für die Verwendung von Workspace App Store. Der Secure Hub-Store wird beim Öffnen von Secure Hub nicht mehr angezeigt. Benutzer werden über die Schaltfläche Apps hinzufügen zum Workspace-App-Store geleitet. Das folgende Video zeigt, wie ein iOS-Gerät über die Citrix Workspace-App bei Citrix Endpoint Management registriert wird.

Wichtig:

Dieses Feature ist nur für Neukunden verfügbar. Wir unterstützen derzeit keine Migration für bestehende Kunden.

Um dieses Feature zu nutzen, konfigurieren Sie Folgendes:

- Aktivieren Sie die Richtlinien zur Kennwortzwischenspeicherung und Kennwortauthentifizierung. Weitere Informationen zum Konfigurieren dieser Richtlinien finden Sie unter [Überblick über die MDX-Richtlinien für mobile Produktivitätsapps](/de-de/mobile-productivity-apps/administrator-tasks/policies-platform-mobile-productivity-apps.html).

- Konfigurieren Sie die Active Directory-Authentifizierung als AD oder AD+Cert. Wir unterstützen diese beiden Modi. Weitere Informationen zum Konfigurieren der Authentifizierung finden Sie unter [Authentifizierung mit Domäne oder mit Domäne und Sicherheitstoken](/de-de/citrix-endpoint-management/authentication/authentication-domain-security-token.html).

- Workspace-Integration für Endpoint Management aktivieren. Weitere Informationen zur Workspaceintegration finden Sie unter [Konfigurieren von Workspaces](/de-de/citrix-cloud/workspace-configuration.html).

> **Wichtig:**

>

> Nachdem dieses Feature aktiviert wurde, erfolgt der Single Sign-On für Citrix Files über Workspace und nicht über Endpoint Management (früher XenMobile). Es wird empfohlen, die Citrix Files-Integration in der Endpoint Management-Konsole zu deaktivieren, bevor Sie die Workspaceintegration aktivieren.

Secure Hub 10.8.55

- Die Möglichkeit, einen Benutzernamen und ein Kennwort für das Google Zero-Touch- und Samsung Knox Mobile Environment (KME)-Portal mit der Konfigurations-JSON zu übergeben. Einzelheiten finden Sie unter Samsung Knox-Massenregistrierung.

- Wenn Sie Zertifikatpinning aktivieren, können Benutzer sich nicht mit einem selbstsignierten Zertifikat bei Endpoint Management anmelden. Wenn Benutzer versuchen, sich mit einem selbstsignierten Zertifikat bei Endpoint Management anzumelden, werden sie gewarnt, dass das Zertifikat nicht vertrauenswürdig ist.

Secure Hub 10.8.25: Secure Hub für Android unterstützt Android P-Geräte.

Hinweis:

Vor dem Upgrade auf die Android P-Plattform: Stellen Sie sicher, dass Ihre Serverinfrastruktur mit Sicherheitszertifikaten kompatibel ist, die über einen übereinstimmenden Hostnamen in der subjectAltName-Erweiterung (SAN) verfügen. Zum Überprüfen eines Hostnamens muss der Server ein Zertifikat mit einem passenden SAN bereitstellen. Zertifikate, die keinen SAN enthalten, der mit dem Hostnamen übereinstimmt, sind nicht länger vertrauenswürdig. Weitere Informationen finden Sie in der Android-Entwicklerdokumentation.

Secure Hub für iOS-Update am 19. März 2018: Secure Hub Version 10.8.6 für iOS ist verfügbar, um ein Problem mit der VPP-App-Richtlinie zu beheben.

Secure Hub 10.8.5: Unterstützung für Secure Hub für Android für den COSU-Modus für Android Work (Android for Work). Weitere Informationen finden Sie in der Dokumentation zu Citrix Endpoint Management.

Verwalten von Secure Hub

Sie führen die meisten Verwaltungsaufgaben für Secure Hub bei der Erstkonfiguration von Endpoint Management aus. Um Secure Hub unter iOS und Android zur Verfügung zu stellen, laden Sie Secure Hub in den iOS App Store und den Google Play Store hoch.

Secure Hub aktualisiert auch die meisten MDX-Richtlinien, die in Endpoint Management für die installierten Apps gespeichert sind, wenn sich die Citrix Gateway-Sitzung eines Benutzers nach der Authentifizierung mit Citrix Gateway verlängert.

Wichtig:

Bei Änderungen an einer dieser Richtlinien muss der Benutzer die App löschen und neu installieren, damit die aktualisierte Richtlinie angewendet wird: Sicherheitsgruppe, Verschlüsselung aktivieren und Secure Mail Exchange Server.

Citrix-PIN

Sie können Secure Hub so konfigurieren, dass die Citrix-PIN verwendet wird, ein Sicherheitsfeature, das in der Endpoint Management-Konsole unter Einstellungen > Clienteigenschaften aktiviert ist. Durch diese Einstellung müssen sich Benutzer von Mobilgeräten bei Secure Hub anmelden und alle mit MDX umschlossenen Apps über eine persönliche Identifikationsnummer (PIN) aktivieren.

Die Citrix PIN vereinfacht die Benutzerauthentifizierung beim Anmelden an den gesicherten umschlossenen Apps. Benutzer müssen nicht wiederholt die Anmeldeinformationen eingeben, wie ihren Active Directory-Benutzernamen und ihr Kennwort.

Bei der ersten Anmeldung bei Secure Hub müssen die Benutzer ihren Active Directory-Benutzernamen und das Kennwort eingeben. Während der Anmeldung speichert Secure Hub die Active Directory-Anmeldeinformationen oder ein Clientzertifikat auf dem Benutzergerät und fordert die Benutzer dann zur Eingabe einer PIN auf. Wenn Benutzer sich erneut anmeldet, geben sie die PIN ein und erhalten bis zum Ablauf des nächsten Leerlauftimeouts für die aktive Sitzung sicheren Zugriff auf Citrix Apps und den Store. In den zugehörigen Clienteigenschaften können Sie mit der PIN Geheimnisse verschlüsseln und den Passcodetyp sowie Stärke und Länge der PIN festlegen. Einzelheiten finden Sie unter Clienteigenschaften.

Bei aktivierter Authentifizierung per Fingerabdruck (Touch ID) können Benutzer sich per Fingerabdruck anmelden, wenn eine Offlineauthentifizierung aufgrund von Inaktivität in der App erforderlich ist. Bei der Erstanmeldung bei Secure Hub, beim Neustart des Geräts und nach Ablauf des Inaktivitätstimers müssen Benutzer jedoch immer noch eine PIN eingeben. Informationen zum Aktivieren der Authentifizierung per Fingerabdruck finden Sie unter Authentifizierung per Touch ID bzw. Fingerabdruck.

Zertifikatpinning

Secure Hub für iOS und Android unterstützt SSL-Zertifikatpinning. Dieses Feature stellt sicher, dass das Zertifikat Ihrer Firma für die Kommunikation zwischen Clients und Endpoint Management verwendet wird. Auf diese Weise werden Verbindungen von Citrix Clients mit Endpoint Management vermieden, wenn die Installation eines Stammzertifikats auf dem Gerät die SSL-Sitzung gefährdet. Wenn Secure Hub Änderungen am öffentlichen Schlüssel des Servers erkennt, wird die Verbindung verweigert.

Ab Android N lässt das Betriebssystem keine vom Benutzer hinzugefügten Zertifizierungsstellen (ZS) mehr zu. Citrix empfiehlt stattdessen die Verwendung einer öffentlichen Stamm-ZS.

Nach einem Upgrade auf Android N können bei Verwendung privater oder selbstsignierter ZS Probleme auftreten. Verbindungen werden auf Android N-Geräten in folgenden Situationen getrennt:

- Private/selbstsignierte Zertifizierungsstellen und die Option Erforderliche vertrauenswürdige CA für Endpoint Management ist auf ON gesetzt. Einzelheiten finden Sie unter Geräteverwaltung.

- Private oder selbstsignierte ZS und des Endpoint Management AutoDiscovery Service (ADS) sind nicht erreichbar. Aus Sicherheitsgründen wird die Option “Required Trusted CA” aktiviert, wenn ADS nicht erreichbar ist, selbst wenn sie zuvor auf OFF festgelegt wurde.

Bevor Sie Geräte registrieren oder Secure Hub aktualisieren, sollten Sie das Zertifikatpinning aktivieren. Die Option ist standardmäßig Aus und wird von ADS verwaltet. Wenn Sie Zertifikatpinning aktivieren, können Benutzer sich nicht mit einem selbstsignierten Zertifikat bei Endpoint Management anmelden. Wenn Benutzer versuchen, sich mit einem selbstsignierten Zertifikat anzumelden, werden sie gewarnt, dass das Zertifikat nicht vertrauenswürdig ist. Die Registrierung schlägt fehl, wenn Benutzer das Zertifikat nicht akzeptieren.

Für die Verwendung des Zertifikatpinnings fordern Sie bei Citrix das Hochladen von Zertifikaten auf den Citrix ADS-Server an. Öffnen Sie im Citrix Support-Portal einen Supportfall. Stellen Sie sicher, dass Sie den privaten Schlüssel nicht an Citrix senden. Geben Sie dann die folgenden Informationen an:

- Die Domäne mit den Konten, mit denen Benutzer Geräte registrieren.

- Der vollqualifizierte Domänenname (FQDN) für Endpoint Management.

- Der Name für die Endpoint Management-Instanz. Standardmäßig lautet der Instanzname (Groß-/Kleinschreibung beachten) zdm.

- Benutzer-ID-Typ (entweder UPN oder E-Mail). Standardeinstellung ist UPN.

- Der für die iOS-Registrierung verwendete Port, wenn Sie die standardmäßige Portnummer 8443 geändert haben.

- Der Port, über den Endpoint Management Verbindungen annimmt, wenn Sie die standardmäßige Portnummer 443 geändert haben.

- Vollständige URL von Citrix Gateway.

- E-Mail-Adresse des Administrators (optional).

- PEM-Zertifikate, die der Domäne hinzugefügt werden sollen, müssen öffentliche Zertifikate und dürfen kein privater Schlüssel sein.

- Verfahren mit einem ggf. vorhandenen Serverzertifikat: Ob dieses sofort entfernt werden soll (da es kompromittiert ist) oder bis zum Ablaufen weiterverwendet werden soll.

Ihr Supportfall wird aktualisiert, sobald Ihre Daten und das Zertifikat den Citrix Servern hinzugefügt wurden.

Zertifikat und Authentifizierung mit Einmalkennwort

Sie können Citrix ADC so konfigurieren, dass die Authentifizierung in Secure Hub mit einem Zertifikat und einem Sicherheitstoken, der als Einmalkennwort dient, ausgeführt wird. Diese Konfiguration bietet hohe Sicherheit, die keine Active Directory-Spur auf Benutzergeräten hinterlässt.

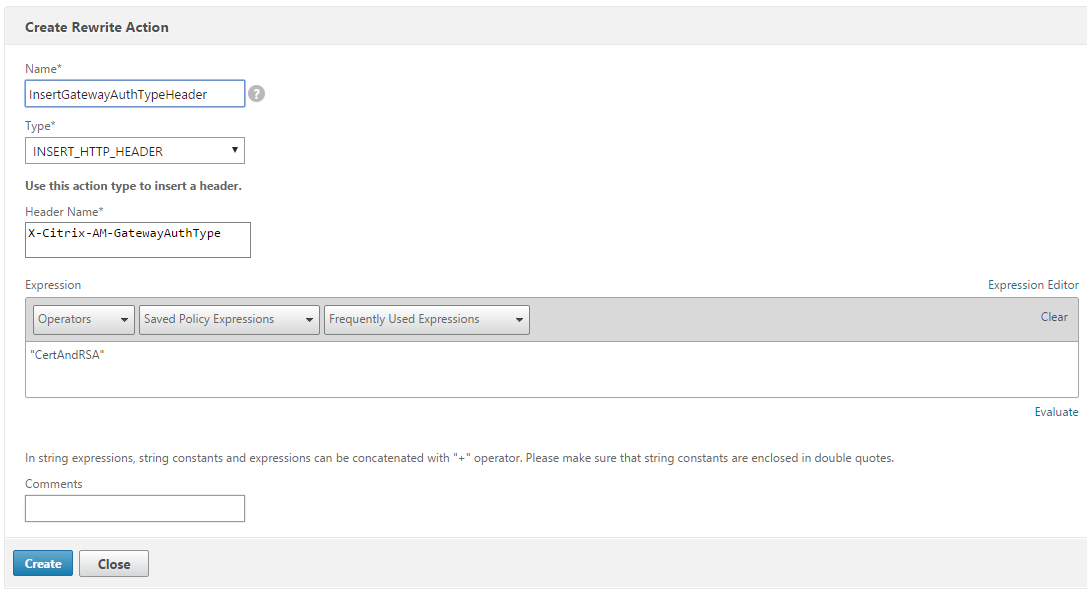

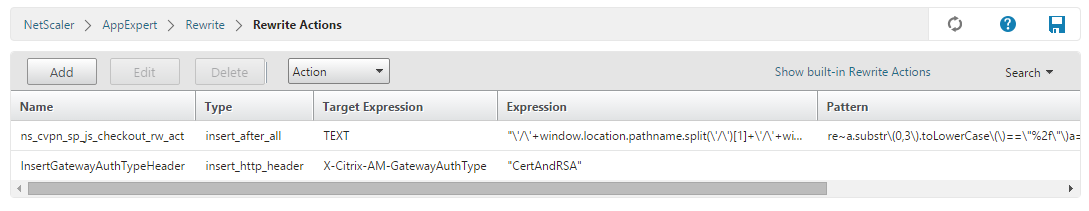

Damit Secure Hub die Authentifizierung per Zertifikat und Einmalkennwort verwendet, fügen Sie eine Rewrite-Aktion und eine Rewrite-Richtlinie in Citrix ADC hinzu, sodass ein benutzerdefinierter Antwortheader der Form X-Citrix-AM-GatewayAuthType: CertAndRSA eingefügt wird, um den Citrix Gateway-Anmeldetyp anzugeben.

Normalerweise verwendet Secure Hub den in der Endpoint Management-Konsole konfigurierten Citrix Gateway-Anmeldetyp. Diese Informationen stehen Secure Hub jedoch erst dann zur Verfügung, wenn Secure Hub die erste Anmeldung abgeschlossen hat Daher ist ein benutzerdefinierter Header erforderlich.

Hinweis:

Wenn für Endpoint Management und Citrix ADC unterschiedliche Anmeldetypen festgelegt sind, hat die Konfiguration von Citrix ADC Vorrang. Weitere Informationen finden Sie unter Citrix Gateway und Endpoint Management.

-

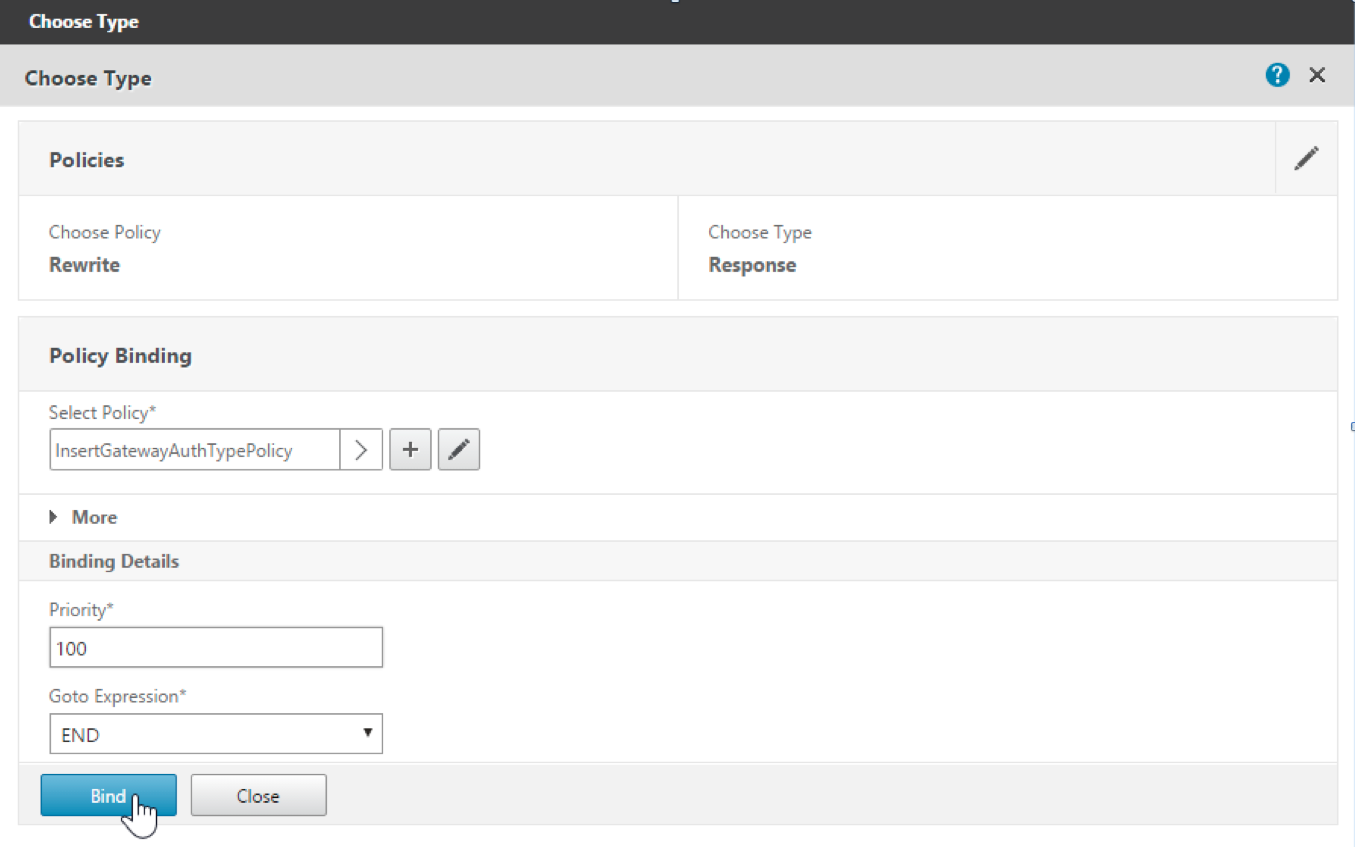

Navigieren Sie in Citrix ADC zu Konfiguration > AppExpert > Neu schreiben > Aktionen.

-

Klicken Sie auf Hinzufügen.

Der Bildschirm Create Rewrite Action wird angezeigt.

-

Nehmen Sie Eingaben in den Feldern vor (siehe Abbildung unten) und klicken Sie auf Create.

Das folgende Ergebnis wird auf dem Hauptbildschirm Rewrite Actions angezeigt.

-

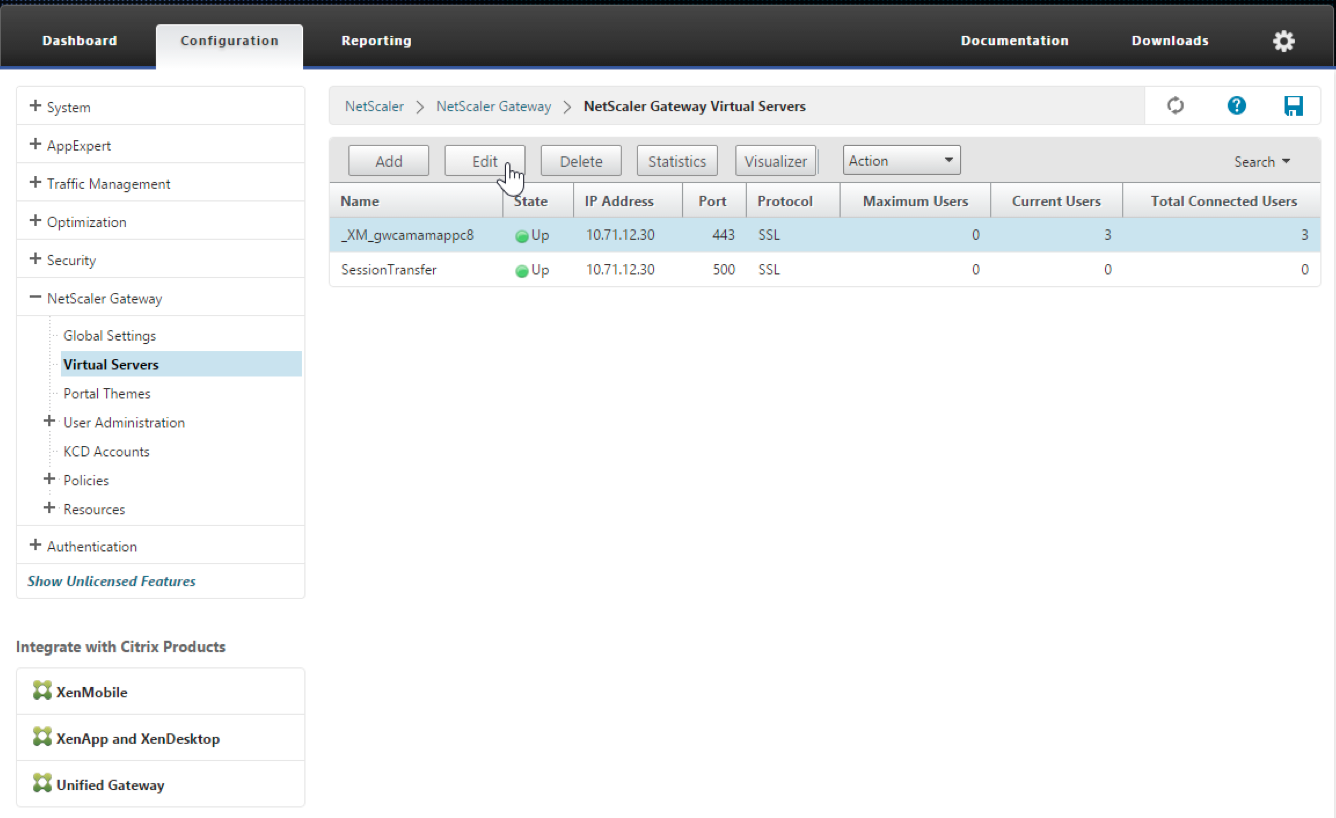

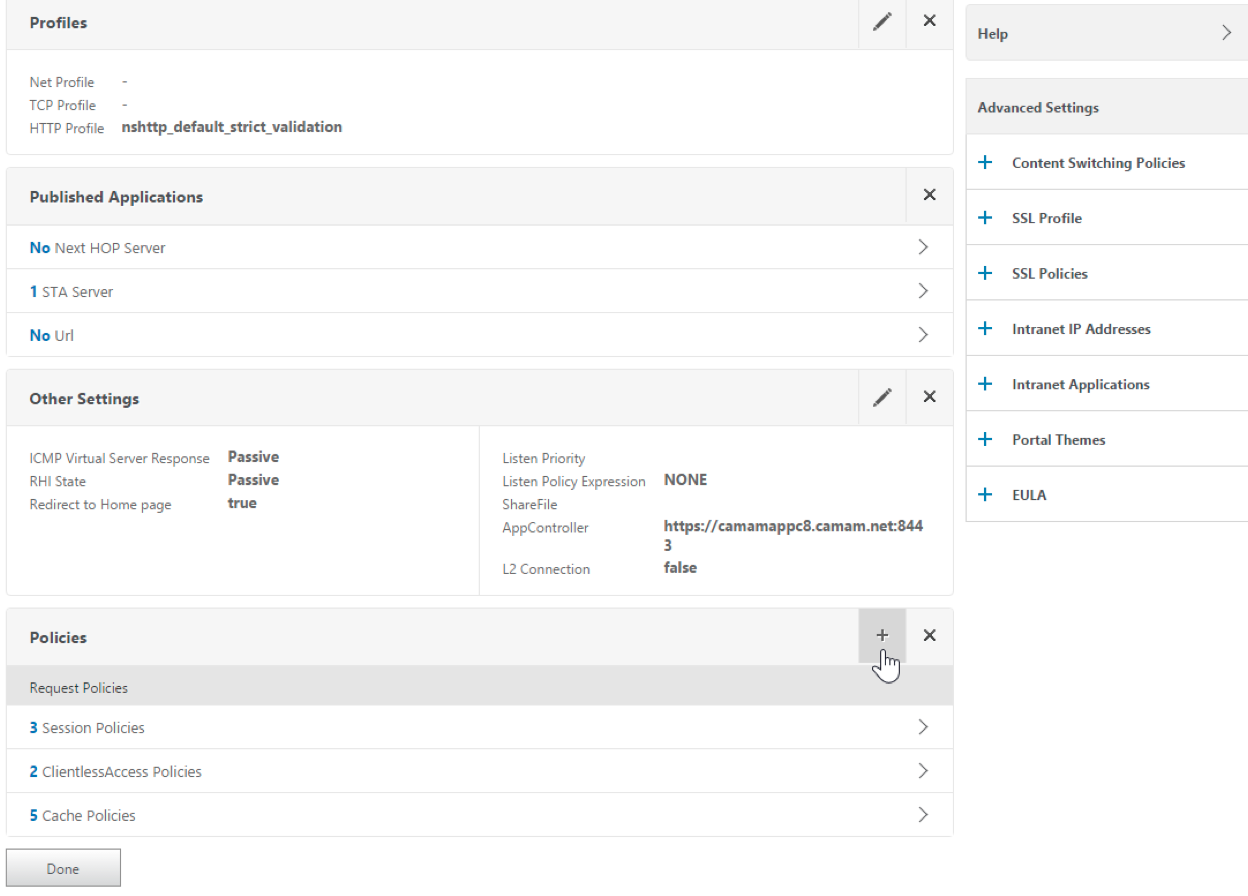

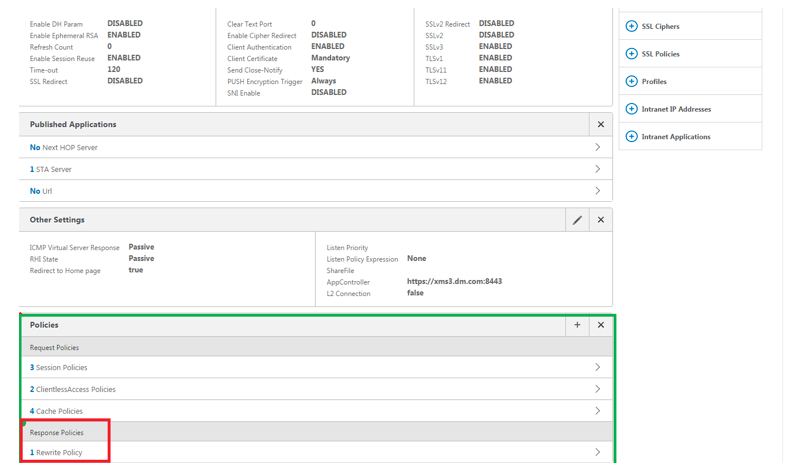

Binden Sie die Rewrite-Aktion an den virtuellen Server als Rewrite-Richtlinie. Gehen Sie zu Konfiguration > NetScaler Gateway > Virtuelle Server und wählen Sie dann Ihren virtuellen Server aus.

-

Klicken Sie auf Bearbeiten.

-

Navigieren Sie auf der Seite Virtual Servers configuration nach unten zu Policies.

-

Klicken Sie auf +, um eine Richtlinie hinzuzufügen.

-

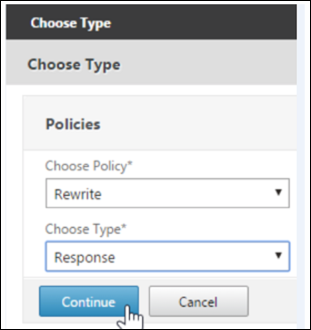

Geben Sie Rewrite im Feld Choose Policy ein.

-

Wählen Sie Response im Feld Choose Type aus.

-

Klicken Sie auf Weiter.

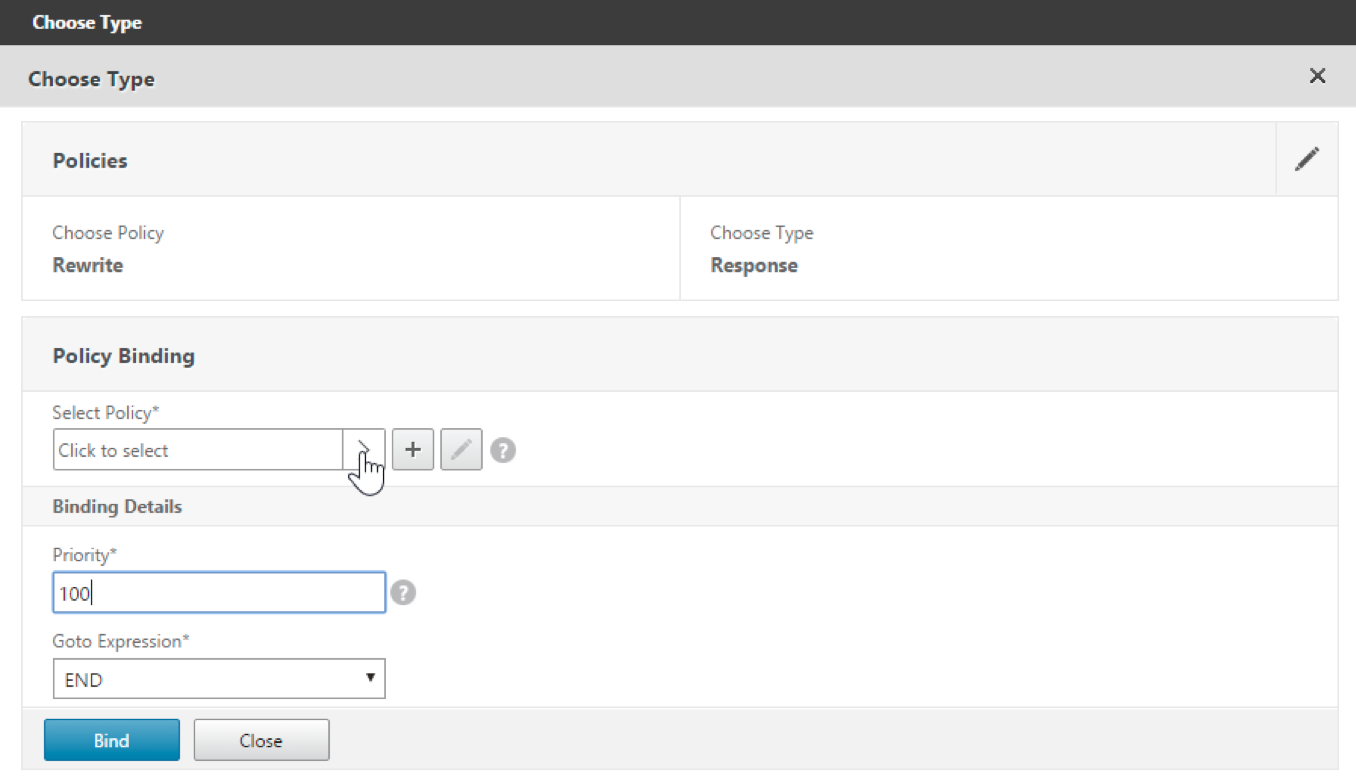

Der Abschnitt Policy Binding wird erweitert.

-

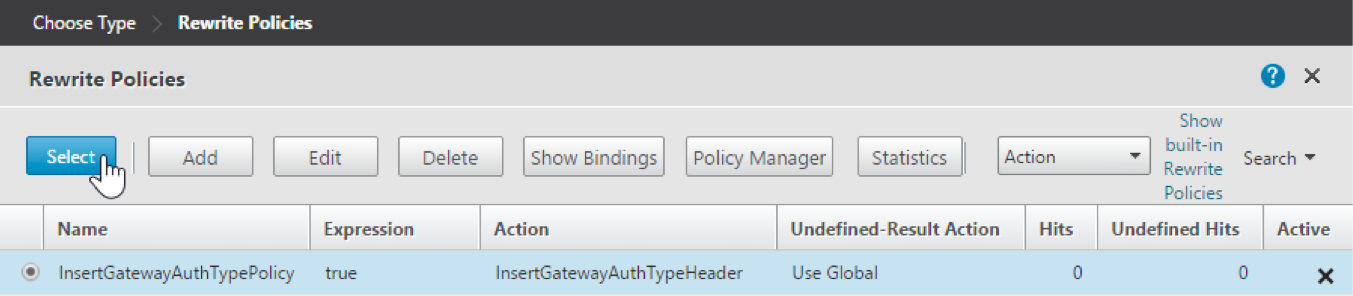

Klicken Sie auf Select Policy.

Ein Bildschirm mit den verfügbaren Richtlinien wird angezeigt.

-

Klicken Sie auf die Zeile der Richtlinie, die Sie erstellt haben, und klicken Sie dann auf Select. Der Bildschirm Policy Binding wird wieder angezeigt. Er enthält die ausgewählte Richtlinie.

-

Klicken Sie auf Bind.

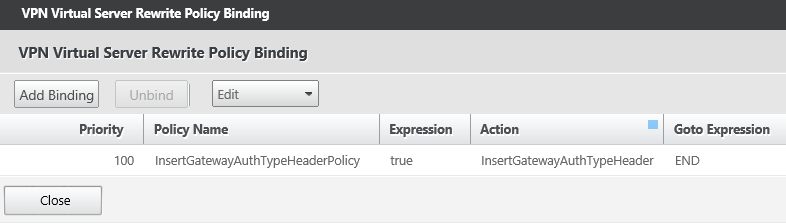

Wenn die Bindung erfolgreich ist, wird der Konfigurationsbildschirm mit der vollständigen Rewrite-Richtlinie angezeigt.

-

Zum Anzeigen der Richtliniendetails klicken Sie auf Rewrite Policy.

Portanforderungen für die ADS-Verbindung bei Android-Geräten

Die Portkonfiguration gewährleistet, dass Android-Geräte über Secure Hub innerhalb des Unternehmensnetzwerks auf den Citrix ADS zugreifen können. Der Zugriff auf ADS ist zum Herunterladen von Sicherheitsupdates wichtig, die über diesen Dienst zur Verfügung gestellt werden. ADS-Verbindungen sind eventuell nicht mit dem vorhandenen Proxyserver kompatibel. Lassen Sie in diesem Szenario zu, dass die ADS-Verbindung den Proxy-Server umgeht.

Wichtig:

Für Secure Hub für Android und iOS müssen Sie auf Android-Geräten den Zugriff auf ADS zulassen. Weitere Informationen finden Sie unter Portanforderungen in der Dokumentation zu Citrix Endpoint Management. Diese Verbindung erfolgt über den ausgehenden Port 443. Ihre vorhandene Umgebung lässt diesen Zugriff sehr wahrscheinlich bereits zu. Kunden, die diese Verbindung nicht gewährleisten können, wird von einem Upgrade auf Secure Hub 10.2 abgeraten. Wenn Sie Fragen haben, wenden Sie sich an den Citrix Support.

Voraussetzungen:

- Sammeln Sie die Endpoint Management- und Citrix ADC-Zertifikate. Die Zertifikate müssen im PEM-Format vorliegen und öffentlich sein, d. h. keine privaten Schlüssel sind zulässig.

- Öffnen Sie einen Supportfall beim Citrix Support, um Zertifikatpinning zu aktivieren. Bei diesem Prozess werden Ihre Zertifikate angefordert.

Die neuen Verbesserungen beim Zertifikatpinning erfordern, dass Geräte vor der Registrierung eine Verbindung mit dem ADS herstellen. Damit wird sichergestellt, dass Secure Hub über die aktuellen Sicherheitsinformationen für die Umgebung verfügt, in der das Gerät registriert wird. Kann ein Gerät den ADS nicht erreichen, lässt Secure Hub die Registrierung nicht zu. Daher ist die Aktivierung des Zugriffs auf den ADS im internen Netzwerk erforderlich, damit Geräte registriert werden können.

Damit der Zugriff auf ADS für Secure Hub für Android möglich ist, öffnen Sie Port 443 für die folgenden IP-Adressen und FQDNs:

| FQDN | IP-Adresse | Port | IP- und Port-Nutzung |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - ADS-Kommunikation |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - ADS-Kommunikation |

ads.xm.cloud.com: Beachten Sie, dass Secure Hub-Version 10.6.15 und höher ads.xm.cloud.com verwendet. |

34.194.83.188 | 443 | Secure Hub - ADS-Kommunikation |

ads.xm.cloud.com: Beachten Sie, dass Secure Hub-Version 10.6.15 und höher ads.xm.cloud.com verwendet. |

34.193.202.23 | 443 | Secure Hub - ADS-Kommunikation |

Wenn Zertifikatpinning aktiviert ist:

- Secure Hub pinnt das Unternehmenszertifikat während der Geräteregistrierung.

-

Während des Upgrades verwirft Secure Hub alle aktuell gepinnten Zertifikate und pinnt das Serverzertifikat auf die erste Verbindung bei registrierten Benutzern.

Hinweis:

Wenn Sie das Zertifikatpinning nach einem Upgrade aktivieren, müssen Benutzer sich erneut registrieren.

- Die Erneuerung des Zertifikats erfordert keine erneute Registrierung, sofern der öffentliche Schlüssel des Zertifikats sich nicht geändert hat.

Zertifikatpinning unterstützt untergeordnete Zertifikate, aber keine Zwischen- oder Ausstellerzertifikate. Zertifikatpinning gilt für Citrix Server, z. B. Endpoint Management und Citrix Gateway, jedoch nicht für die Server Dritter.

Deaktivieren der Option “Konto löschen”

In Umgebungen mit aktiviertem Autodiscovery-Dienst (ADS) können Sie die Option Konto löschen in Secure Hub deaktivieren.

Mit den folgenden Schritten deaktivieren Sie die Option Konto löschen:

-

Konfigurieren Sie ADS für Ihre Domäne.

-

Öffnen Sie die AutoDiscovery Service Information in Citrix Endpoint Management und setzen Sie den Wert für

DisplayReenrollLinkauf False. Der Standardwert ist True. -

Wenn Ihr Gerät im MDM+MAM-Modus (ENT) registriert ist, müssen Sie sich ab- und wieder anmelden, damit die Änderungen wirksam werden. Wenn Ihr Gerät in einem anderen Modus registriert ist, müssen Sie es erneut registrieren.

Verwenden von Secure Hub

Zu Beginn laden Benutzer Secure Hub aus dem App-Store von Apple oder Android auf ihr Gerät herunter.

Wenn Secure Hub geöffnet wird, geben die Benutzer ihre von ihrem Unternehmen erhaltenen Anmeldeinformationen ein, um ihr Gerät bei Secure Hub zu registrieren. Weitere Informationen zur Geräteregistrierung finden Sie unter Benutzerkonten, Rollen und Registrierung.

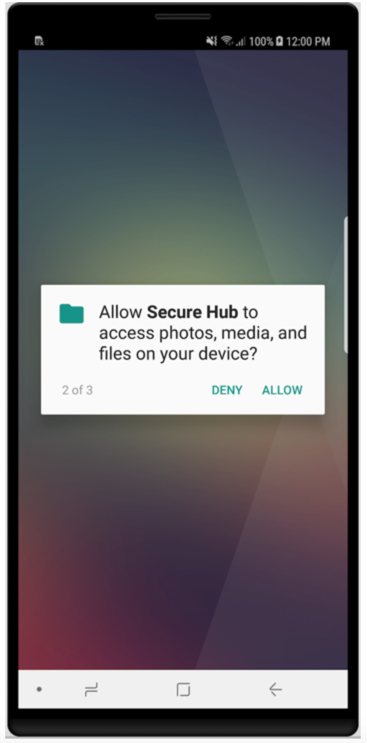

Secure Hub für Android fragt bei der Erstinstallation und Registrierung, ob Sie Secure Hub den Zugriff auf Fotos, Medien und Dateien auf Ihrem Gerät erlauben wollen.

Diese Meldung stammt vom Betriebssystem Android und nicht von Citrix. Wenn Sie auf Zulassen tippen, sehen Citrix und die Administratoren von Secure Hub Ihre persönlichen Daten zu keinem Zeitpunkt. Wenn Sie jedoch eine Remotesupportsitzung mit Ihrem Administrator durchführen, kann der Administrator Ihre persönlichen Dateien innerhalb der Sitzung anzeigen.

Nach der Registrierung sehen Benutzer die Apps und Desktops, die Sie ihnen auf der Registerkarte Eigene Apps bereitgestellt haben. Benutzer können weitere Apps aus dem Store hinzufügen. Der Store-Link findet sich auf Telefonen unter dem Symbol Einstellungen in der oberen linken Ecke.

Auf Tablets gibt es eine separate Registerkarte für den Store.

Wenn Benutzer mit iPhones mit iOS 9 oder höher mobile Produktivitätsapps aus dem Shop installieren, sehen sie eine Meldung. Die Meldung besagt, dass dem Unternehmensentwickler Citrix auf diesem iPhone nicht vertraut wird. Die Meldung weist darauf hin, dass die App erst dann für die Nutzung verfügbar ist, wenn dem Entwickler vertraut wird. Die Benutzer werden dann von Secure Hub aufgefordert, eine Anleitung zum Herstellen einer Vertrauensstellung für Citrix-Unternehmensapps für ihr iPhone aufzurufen.

Automatische Registrierung bei Secure Mail

Für Nur-MAM-Bereitstellungen können Sie Endpoint Management so konfigurieren, dass Benutzer, die sich mit einem iOS- oder Android-Gerät bei Secure Hub mit E-Mail-Anmeldeinformationen registrieren, automatisch bei Secure Mail registriert werden. Die Benutzer müssen für die Registrierung bei Secure Mail keine weiteren Informationen eingeben und keine zusätzlichen Schritte ausführen.

Bei der ersten Verwendung von Secure Mail werden die E-Mail-Adresse des Benutzers, die Domäne und die Benutzer-ID von Secure Hub abgerufen. Secure Mail verwendet die E-Mail-Adresse für AutoDiscovery. Der Exchange Server wird anhand von Domäne und Benutzer-ID gesucht, sodass eine automatische Authentifizierung des Benutzers in Secure Mail ermöglicht wird. Der Benutzer wird zur Eingabe des Kennworts aufgefordert, wenn die Richtlinie nicht auf Kennwort-Passthrough festgelegt ist. Der Benutzer muss jedoch keine weiteren Informationen eingeben.

Erstellen Sie zur Nutzung dieses Features drei Eigenschaften:

- Die Servereigenschaft MAM_MACRO_SUPPORT. Weitere Informationen finden Sie unter Servereigenschaften.

- Die Clienteigenschaften ENABLE_CREDENTIAL_STORE und SEND_LDAP_ATTRIBUTES. Weitere Informationen finden Sie unter Clienteigenschaften.

Benutzerdefinierter Store

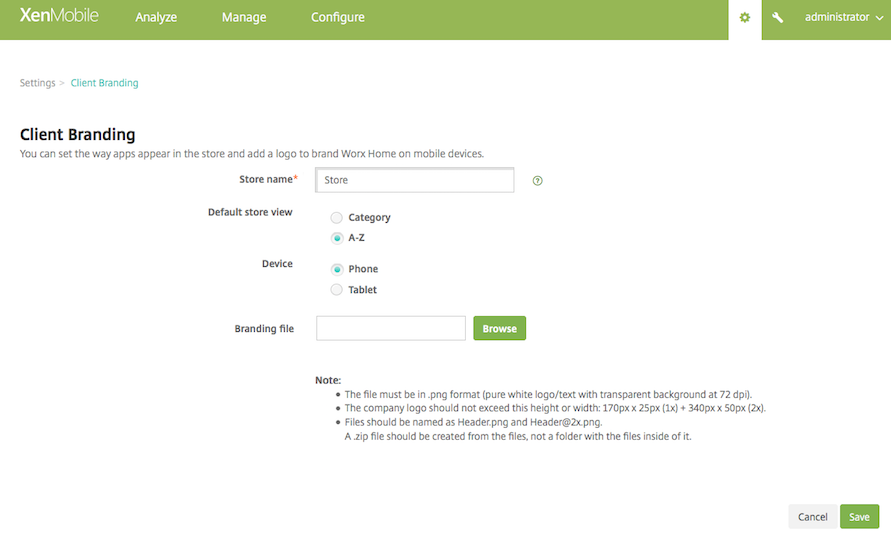

Wenn Sie Ihren Store anpassen möchten, gehen Sie zu Einstellungen > Kundenbranding, um den Namen zu ändern, ein Logo hinzuzufügen und festzulegen, wie die Apps angezeigt werden.

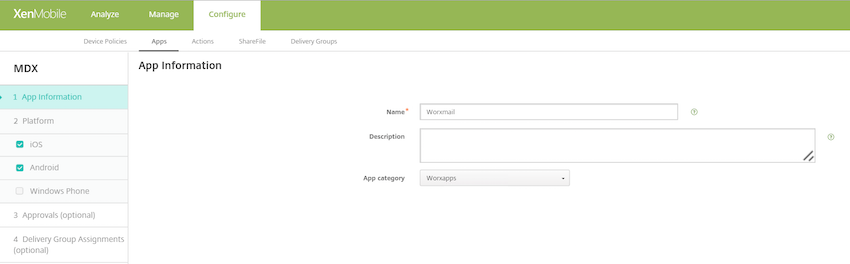

Sie können App-Beschreibungen in der Endpoint Management-Konsole bearbeiten. Klicken Sie auf Konfigurieren und auf Apps. Wählen Sie die App in der Tabelle aus und klicken Sie auf Bearbeiten. Wählen Sie die Plattformen aus, für die Sie die Beschreibung bearbeiten möchten, und geben Sie Text in das Feld Beschreibung ein.

Im Store können Benutzer nur die Apps und Desktops durchsuchen, die Sie in Endpoint Management konfiguriert und gesichert haben. Zum Hinzufügen der App tippen Benutzer auf Details und dann auf Hinzufügen.

Konfigurierte Hilfeoptionen

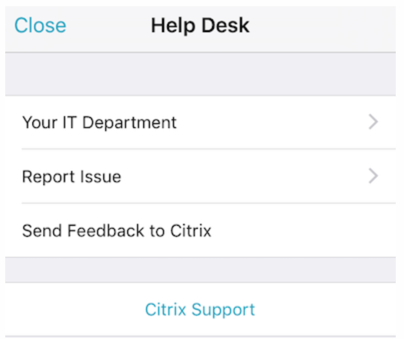

Secure Hub bietet Benutzern ebenfalls verschiedene Wege, um Hilfe zu erhalten. Auf Tablets werden durch Antippen des Fragezeichens oben rechts die Hilfeoptionen aufgerufen. Auf Telefonen tippen Benutzer oben links auf das Symbol für Einstellungen und dann auf Hilfe.

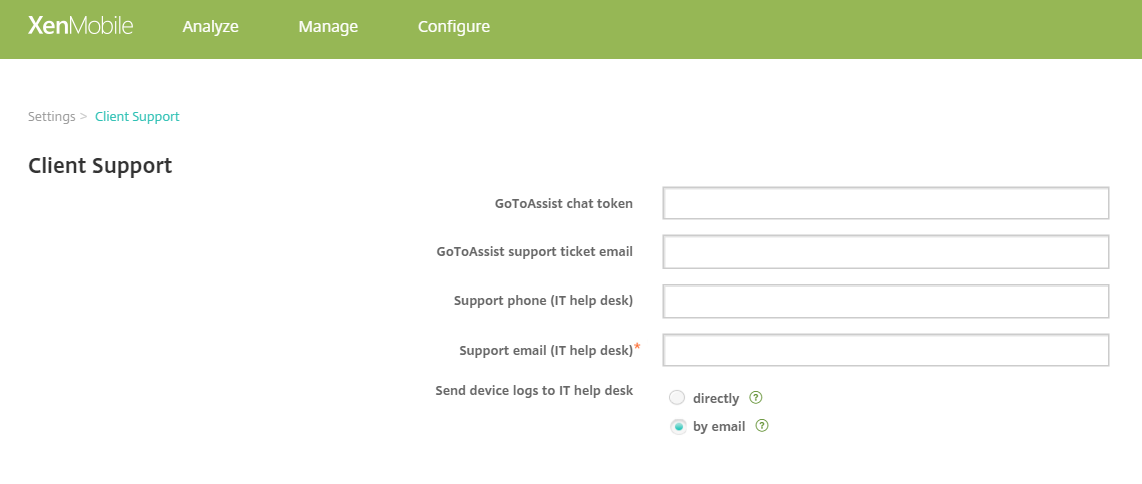

Ihre IT-Abteilung: Die Telefonnummer und E-Mail-Adresse des Helpdesks Ihrer Firma. Sie geben Telefonnummern und E-Mail-Adressen in der Endpoint Management-Konsole ein. Klicken Sie oben rechts auf das Zahnradsymbol. Die Seite Einstellungen wird angezeigt. Klicken Sie auf Mehr und dann auf Clientsupport. Der Bildschirm zum Eingeben der Informationen wird angezeigt.

Problem melden: Eine Liste der Apps. Benutzer wählen die App, die das Problem aufweist. Secure Hub erstellt automatisch Protokolle und öffnet dann in Secure Mail eine Nachricht, an die die Protokolle als ZIP-Datei angefügt sind. Benutzer fügen Betreffzeilen und Problembeschreibungen hinzu. Sie können auch einen Screenshot anfügen.

Feedback an Citrix senden: In Secure Mail wird eine Nachricht an den Citrix Support geöffnet. Der Benutzer kann Verbesserungsvorschläge für Secure Mail eingeben. Wenn Secure Mail nicht auf dem Gerät installiert ist, wird das native E-Mail-Programm geöffnet.

Benutzer können auch auf Citrix Support tippen. Damit wird das Citrix Knowledge Center geöffnet. Dort können sie nach Supportartikeln für alle Citrix Produkte suchen.

Unter Einstellungen werden Benutzern Informationen über ihre Konten und Geräte angezeigt.

Standort-/Ortungsrichtlinien

Secure Hub bietet auch Geolocation- und Geotrackingrichtlinien, mit denen Sie bei Bedarf sicherstellen können, dass Geräte des Unternehmens einen bestimmten geografischen Bereich nicht verlassen. Weitere Informationen finden Sie unter Standortrichtlinie für Geräte.

Absturzerfassung und -analyse

Die von Secure Hub automatisch gesammelten und analysierten Fehlerinformationen ermöglichen Ihnen das Ermitteln der Fehlerursache. Diese Funktion wird von der Software Crashlytics unterstützt.

Weitere Features für iOS und Android finden Sie in der nach Plattform sortierten Featurematrix für Citrix Secure Hub.

Geräteseitige Protokolle für Secure Hub generieren

In diesem Abschnitt wird erklärt, wie Sie geräteseitige Secure Hub-Protokolle generieren und die richtige Debug-Stufe dafür einrichten.

Mit den folgenden Schritten rufen Sie Secure Mail-Protokolle ab:

-

Gehen Sie zu Secure Hub > Hilfe > Problem melden. Wählen Sie Secure Mail aus der Liste der Apps. Eine an den Helpdesk Ihrer Organisation adressierte E-Mail wird geöffnet.

-

Ändern Sie die Protokolleinstellungen nur, wenn das Supportteam Sie dazu angewiesen hat. Vergewissern Sie sich immer, dass die Einstellungen richtig gewählt sind.

-

Reproduzieren Sie das Problem in Secure Mail. Notieren Sie den Zeitpunkt, zu dem die Reproduktion des Problems begann, sowie denjenigen, zu dem das Problem auftrat bzw. eine Fehlermeldung angezeigt wurde.

-

Zurück zu Secure Hub > Hilfe > Problem melden. Wählen Sie Secure Mail aus der Liste der Apps. Eine an den Helpdesk Ihrer Organisation adressierte E-Mail wird geöffnet.

-

Geben Sie einen Betreff an und beschreiben Sie mit einigen Wörtern das Problem. Fügen Sie die in Schritt 3 gesammelten Zeitstempel ein und klicken Sie auf Senden. Die vollständige Nachricht wird einschließlich der in einer Zip angefügten Protokolldateien geöffnet.

-

Klicken Sie erneut auf Senden.

Die gesendeten ZIP-Dateien enthalten die folgenden Protokolle:

- CtxLog_AppInfo.txt (iOS), Device_And_AppInfo.txt (Android), logx.txt und WH_logx.txt (Windows Phone)

App-Info-Protokolle enthalten Informationen über das Gerät und die Anwendung.