Systemanforderungen

Während Sie darauf warten, dass Citrix das Provisioning von Citrix Endpoint Management durchführt, bereiten Sie Ihre Citrix Endpoint Management-Bereitstellung vor, indem Sie den Cloud Connector installieren. Citrix hostet zwar Ihre Citrix Endpoint Management-Lösung, für die Kommunikation und Ports ist jedoch etwas Setup erforderlich. Bei diesem Setup wird die Citrix Endpoint Management-Infrastruktur mit Unternehmensdiensten wie Active Directory verbunden.

Anforderungen für Cloud Connector

Citrix verwendet Cloud Connector, um die Citrix Endpoint Management-Architektur in Ihre vorhandene Infrastruktur zu integrieren. Cloud Connector integriert folgende Ressourcenstandorte über Port 443 in den Citrix Endpoint Management: LDAP, PKI Server, interne DNS-Abfragen und Citrix Workspace-Enumeration.

-

Mindestens zwei dedizierte Windows Server-Maschinen, die zu Ihrer Active Directory-Domäne gehören. Dies können physikalische oder virtuelle Maschinen sein. Die Maschine, auf der Sie den Connector installieren, muss mit der UTC-Zeit synchronisiert sein, um eine korrekte Installation und einen fehlerfreien Betrieb zu gewährleisten. Eine vollständige Liste der aktuellen Anforderungen finden Sie in den Bereitstellungsmaterialien, die Sie von Ihrem Citrix Account-Team erhalten.

Der Onboarding-Assistent führt Sie durch die Installation des Cloud Connectors auf diesen Maschinen.

-

Weitere Informationen zu Plattformsystemanforderungen finden Sie unter Citrix Cloud Connector.

Unterstützte Funktionsebenen von Active Directory

Der Citrix Cloud Connector unterstützt die folgenden Funktionsebenen für Active Directory-Gesamtstrukturen und -Domänen für eine Verwendung mit Citrix Endpoint Management:

| Funktionsebene | Domänenfunktionsebene | Unterstützte Domänencontroller |

|---|---|---|

| Windows Server 2016 | Windows Server 2016 | Windows Server 2016, Windows Server 2019 |

| Windows Server 2016 | Windows Server 2019 | Windows Server 2019 |

| Windows Server 2019 | Windows Server 2019 | Windows Server 2019 |

Hinweis:

Windows Server 2012 R2, 2012 und 2008 R2 werden nicht mehr unterstützt, da sie das Ende des Lebenszyklus erreicht haben. Weitere Informationen finden Sie in der Dokumentation zum Lebenszyklus von Microsoft-Produkten.

Anforderungen für NetScaler Gateway

Citrix Endpoint Management erfordert für folgende Szenarios, dass NetScaler Gateway an Ihrem Ressourcenstandort installiert ist:

- Sie benötigen ein Micro-VPN, damit branchenspezifische Apps auf interne Netzwerkressourcen zugreifen können. Die Apps sind mit der Citrix MDX-Technologie umschlossen. Das Micro-VPN muss über NetScaler Gateway eine Verbindung zu internen Backend-Infrastrukturen herstellen.

- Sie planen, mobile Produktivitätsapps von Citrix wie Citrix Secure Mail zu verwenden.

- Sie planen, Citrix Endpoint Management mit Microsoft Endpoint Manager zu integrieren.

Anforderungen:

- Domänenauthentifizierung (LDAP)

- NetScaler Gateway 12.1 oder höher mit einer Plattform-/universellen Lizenz

Weitere Informationen finden Sie unter Lizenzierung.

- Öffentliches SSL-Zertifikat

Weiter Informationen finden Sie unter Erstellen und Verwenden von SSL-Zertifikaten auf einem Citrix ADC-Gerät.

- Nicht verwendete, öffentliche IP-Adresse für den virtuellen NetScaler Gateway-Server

- Öffentlich auflösbarer FQDN für den virtuellen NetScaler Gateway-Server

- Zwischen- und Stammzertifikat für cloudgehostetes Citrix Endpoint Management (im Skriptpaket enthalten)

- Nicht verwendete, interne, private IP-Adresse für den Proxy-Load Balancer

- Informationen zu Portanforderungen finden Sie weiter unten unter Portanforderungen für NetScaler Gateway.

- Integration von Citrix Endpoint Management in Microsoft Endpoint Manager

- Bereitstellen der Citrix ADC VPX-Instanz unter Microsoft Azure

Weitere Informationen zu NetScaler Gateway-Anforderungen finden Sie in den Bereitstellungsmaterialien, die Sie von Ihrem Citrix Account-Team erhalten.

Informationen zu den Android Enterprise-Anforderungen finden Sie im Abschnitt Android Enterprise.

Anforderungen für Citrix Files

Die Citrix Files-Dienste zur Dateisynchronisierung und -freigabe sind im Citrix Endpoint Management Premium Service-Angebot enthalten. Der Speicherzonencontroller erweitert den Cloudspeicher von Citrix Files SaaS (Software as a Service) durch privaten Datenspeicher für Ihr Citrix Files-Konto.

Anforderungen an den Speicherzonencontroller:

- Eine dedizierte physische oder virtuelle Maschine

- Windows Server 2012 R2 (Datacenter, Standard oder Essentials), Windows Server 2016, Windows Server 2019 oder Windows Server 2022

- 2 vCPUs

- 4 GB RAM

- 50 GB Festplattenspeicherplatz

-

Serverrollen für den Webserver (IIS):

- Anwendungsentwicklung: ASP. NET 4.5.2

- Sicherheit: Basic-Authentifizierung

- Sicherheit: Windows-Authentifizierung

Plattformanforderungen für Citrix Files

- Der Citrix Files-Installer erfordert Administratorrechte auf dem Windows Server

- Administratorbenutzername für Citrix Files

Portanforderungen

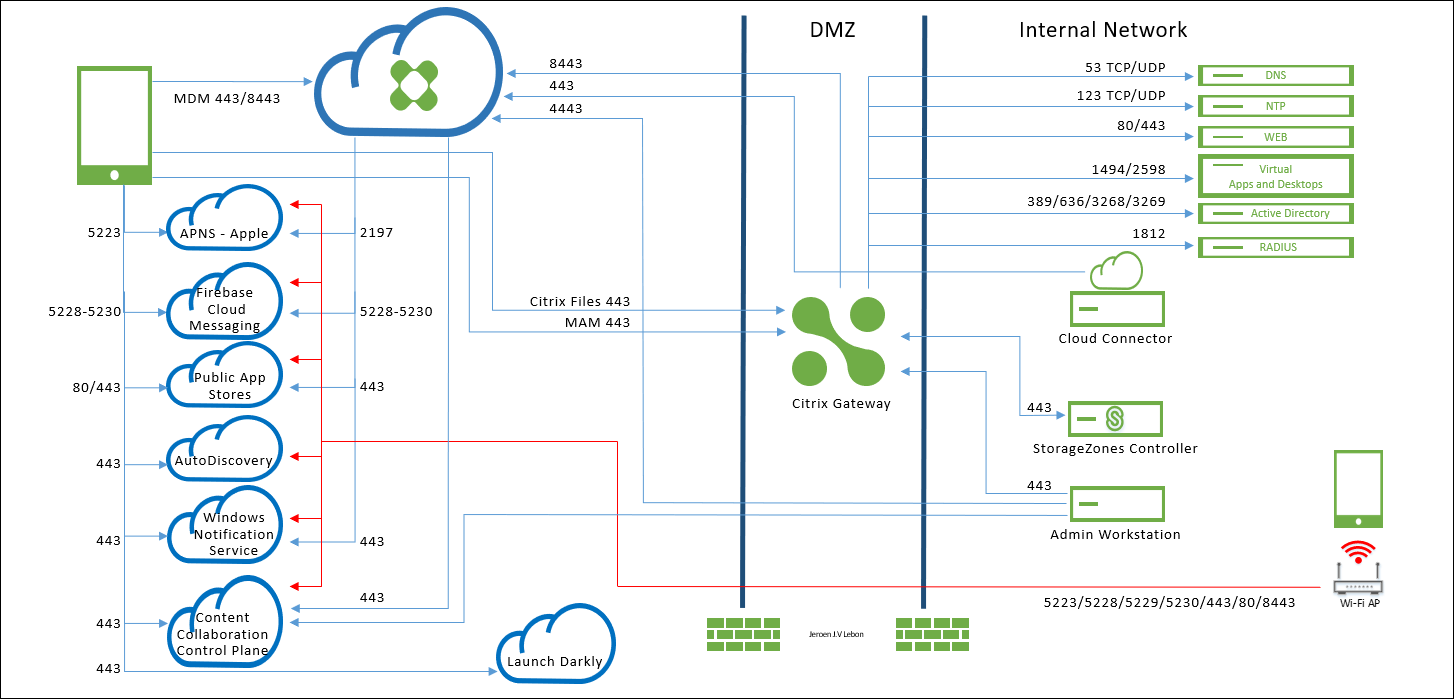

Damit Geräte und Apps mit Citrix Endpoint Management kommunizieren können, öffnen Sie bestimmte Ports in den Firewalls. Das folgende Diagramm zeigt den Datenfluss für Citrix Endpoint Management.

Nachfolgend sind die Ports aufgeführt, die Sie öffnen müssen. Informationen zu den von mobilen Produktivitätsapps verwendeten URLs finden Sie unter Verwalten von Featureflags.

Portanforderungen für NetScaler Gateway

Öffnen Sie folgende Ports, damit Benutzer über NetScaler Gateway Verbindungen von Citrix Secure Hub und Citrix Workspace mit diesen Komponenten herstellen können:

- Citrix Endpoint Management

- StoreFront

- Andere interne Netzwerkressourcen, z. B. Intranet-Websites

Weitere Informationen zu NetScaler Gateway finden Sie unter Configuring Settings for Your Citrix Endpoint Management Environment in der NetScaler Gateway-Dokumentation. Informationen zu IP-Adressen finden Sie unter So verwendet NetScaler Gateway IP-Adressen in der NetScaler Gateway-Dokumentation.

| TCP-Port | Beschreibung | Quelle | Ziel |

|---|---|---|---|

| 53 (TCP und UDP) | Wird für DNS-Verbindungen verwendet. | NetScaler Gateway-SNIP | DNS-Server |

| 80/443 | NetScaler Gateway leitet die Micro-VPN-Verbindung mit der internen Netzwerksressource durch die zweite Firewall. | NetScaler Gateway-SNIP | Intranet-Websites |

| 123 (TCP und UDP) | Wird für Network Time Protocol-Dienste (NTP) verwendet. | NetScaler Gateway-SNIP | NTP-Server |

| 389 | Wird für unsichere LDAP-Verbindungen verwendet. | NetScaler Gateway-NSIP (oder, wenn Sie einen Load Balancer verwenden, SNIP) | LDAP-Authentifizierungsserver oder Microsoft-Active Directory |

| 443 | Wird für Verbindungen zu StoreFront von Citrix Workspace zu Citrix Virtual Apps and Desktops verwendet. | Internet | NetScaler Gateway |

| 443 | Wird für Verbindungen mit Citrix Endpoint Management zur Bereitstellung von Web-, Mobil- und SaaS-Apps verwendet. | Internet | NetScaler Gateway |

| 443 | Wird für die Cloud Connector-Kommunikation verwendet – LDAP-, DNS-, PKI- und Citrix Workspace-Enumeration | Cloud Connector-Server | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.blob.core.windows.net/, https://*.servicebus.windows.net |

| 443 | Für den Zugriff auf das Selbsthilfeportal von Citrix Endpoint Management (sofern aktiviert) über den Browser. | Zugriffspunkt (Browser) | Citrix Endpoint Management (https://<sitename>/zdm/shp) |

| 636 | Wird für sichere LDAP-Verbindungen verwendet. | NetScaler Gateway-NSIP (oder, wenn Sie einen Load Balancer verwenden, SNIP) | LDAP-Authentifizierungsserver oder Active Directory |

| 1494 | Wird für ICA-Verbindungen mit Windows-basierten Anwendungen im internen Netzwerk verwendet. Citrix empfiehlt, diesen Port geöffnet zu lassen. | NetScaler Gateway-SNIP | Citrix Virtual Apps and Desktops |

| 1812 | Wird für RADIUS-Verbindungen verwendet. | NetScaler Gateway-NSIP | RADIUS-Authentifizierungsserver |

| 2598 | Wird für Verbindungen mit Windows-basierten Anwendungen im internen Netzwerk unter Einsatz der Sitzungszuverlässigkeit verwendet. Citrix empfiehlt, diesen Port geöffnet zu lassen. | NetScaler Gateway-SNIP | Citrix Virtual Apps and Desktops |

| 3269 | Wird für sichere LDAP-Verbindungen mit dem globalen Microsoft-Katalog verwendet. | NetScaler Gateway-NSIP (oder, wenn Sie einen Load Balancer verwenden, SNIP) | LDAP-Authentifizierungsserver oder Active Directory |

| 4443 | Wird von Administratoren für den Zugriff auf die Citrix Endpoint Management-Konsole über einen Browser verwendet. | Zugriffspunkt (Browser) | Citrix Endpoint Management |

| 8443 | Wird für die Registrierung, App-Store und die Mobilanwendungsverwaltung (MAM) verwendet. | NetScaler Gateway-SNIP | Citrix Endpoint Management |

| 8443 | STA-Port (Secure Ticket Authority) für das Citrix Secure Mail-Authentifizierungstoken | NetScaler Gateway-SNIP | Citrix Endpoint Management |

Netzwerk- und Firewall-Anforderungen

Damit Geräte und Apps mit Citrix Endpoint Management kommunizieren können, öffnen Sie bestimmte Ports in den Firewalls. Diese Ports sind in den folgenden Tabellen aufgelistet.

Öffnen der Ports vom internen Netzwerk zu Citrix Cloud:

| TCP-Port | Quell-IP | Beschreibung | Ziel | Ziel-IP |

|---|---|---|---|---|

| 443 | Cloud Connector | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.sharefile.com, https://cwsproduction.blob.core.wind ows.net/downloads, https://*.servicebus.windows.net |

||

| 443 | Verwaltungskonsole | https://*.citrixworkspacesapi.net, https://*.cloud.com (commercial), https://*.citrix.com, https://cwsproduction.blob.core.windows.net/downloads |

||

| 443 | Zugriff auf das Selbsthilfeportal von Citrix Endpoint Management über einen Browser (bei aktiviertem Portal) | Citrix Endpoint Management | ||

| 4443 | Citrix Endpoint Management-Konsolenzugriff über einen Browser | Citrix Endpoint Management |

Öffnen der Ports vom Internet zur DMZ:

| TCP-Port | Beschreibung | Quell-IP | Ziel | Ziel-IP |

|---|---|---|---|---|

| 443 | Citrix Endpoint Management-Clientgerät | NetScaler Gateway-IP | ||

| 443 | Citrix Endpoint Management-Clientgerät | NetScaler Gateway VIP | ||

| 443 | Öffentliche IP für Citrix Files | CTX208318 | NetScaler Gateway VIP |

Öffnen der Ports von der DMZ zum internen Netzwerk:

| TCP-Port | Beschreibung | Quell-IP | Ziel | Ziel-IP |

|---|---|---|---|---|

| 389 oder 636 | NetScaler Gateway-NSIP | Active Directory-IP | ||

| 53 (UDP) | NetScaler Gateway-NSIP | DNS-Server-IP | ||

| 443 | NetScaler Gateway-SNIP | Exchange (EAS) Server-IP | ||

| 443 | NetScaler Gateway-SNIP | Interne Web-Apps/Webdienste | ||

| 443 | NetScaler Gateway-SNIP | Speicherzonencontroller-IP |

Öffnen der Ports vom internen Netzwerk zur DMZ:

| TCP-Port | Beschreibung | Quell-IP | Ziel | Ziel-IP |

|---|---|---|---|---|

| 443 | Administrator-Client | NetScaler Gateway-NSIP |

Öffnen der Ports vom internen Netzwerk zum Internet:

| TCP-Port | Beschreibung | Quell-IP | Ziel | Ziel-IP |

|---|---|---|---|---|

| 443 | Exchange (EAS) Server-IP | Citrix Endpoint Management Push-Benachrichtigungslistener (1) | ||

| 443 | Speicherzonencontroller-IP | Citrix Files-Steuerungsebene | CTX208318 |

(1) us-east-1.mailboxlistener.xm.citrix.com, eu-west-1.mailboxlistener.xm.citrix.com, ap-southeast-1.mailboxlistener.xm.citrix.com

Öffnen der Ports vom Wi-Fi des Unternehmens zum Internet:

| TCP-Port | Beschreibung | Quell-IP | Ziel | Ziel-IP |

|---|---|---|---|---|

| 8443 / 443 | Citrix Endpoint Management-Clientgerät | Citrix Endpoint Management | ||

| 5223 | Citrix Endpoint Management-Clientgerät | APNS-Server von Apple | 17.0.0.0/8 |

|

| 5228 | Citrix Endpoint Management-Clientgerät | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 5229 | Citrix Endpoint Management-Clientgerät | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 5230 | Citrix Endpoint Management-Clientgerät | Firebase Cloud Messaging | android.apis.google.com, fcm.googleapis.com |

|

| 443 | Citrix Endpoint Management-Clientgerät | Firebase Cloud Messaging | fcm.googleapis.com |

|

| 443 | Citrix Endpoint Management-Clientgerät | Windows-Pushbenachrichtigungsdienst | *.notify.windows.com |

|

| 443 / 80 | Citrix Endpoint Management-Clientgerät | Apple iTunes App-Store | ax.apps.apple.com, *.mzstatic.com, vpp.itunes.apple.com |

|

| 443 / 80 | Citrix Endpoint Management-Clientgerät | Google Play | play.google.com, android.clients.google.com, android.l.google.com, android.com, google-analytics.com |

|

| 443 / 80 | Citrix Endpoint Management-Clientgerät | Microsoft App-Store | login.live.com, *.notify.windows.com |

|

| 443 | Citrix Endpoint Management-Clientgerät | Citrix Endpoint Management Autodiscoverydienst für iOS und Android | discovery.cem.cloud.us |

|

| 443 | Citrix Endpoint Management-Clientgerät | Citrix Endpoint Management AutoDiscovery Service für Windows |

enterpriseenrollment.mycompany.com, discovery.cem.cloud.us

|

|

| 443 | Speicherzonencontroller-IP | Citrix Files-Steuerungsebene | CTX208318 | |

| 443 | Citrix Endpoint Management-Clientgerät | Google Mobile Management, Google APIs, Google Play Store APIs | *.googleapis.com |

|

| 443 | Citrix Endpoint Management-Clientgerät | Konnektivitätsüberprüfungen für CloudDPC-Versionen vor 470. Für die ab Android N-MR1 durchgeführte Android-Konnektivitätsprüfung muss https://www.google.com/generate_204 erreichbar sein oder das vorliegende Wi-Fi-Netzwerk auf eine erreichbare PAC-Datei verweisen. |

connectivitycheck.android.com, www.google.com |

Portanforderungen für die Verbindung mit dem AutoDiscovery Service

Diese Portkonfiguration gewährleistet, dass Android-Geräte mit Citrix Secure Hub für Android über das interne Netzwerk auf den Citrix Endpoint Management AutoDiscovery Service (ADS) zugreifen können. Der Zugriff auf den ADS ist zum Herunterladen von Sicherheitsupdates wichtig, die über diesen Dienst zur Verfügung gestellt werden.

Hinweis:

ADS-Verbindungen unterstützen Ihren Proxyserver eventuell nicht. Lassen Sie in diesem Szenario zu, dass die ADS-Verbindung den Proxy-Server umgeht.

Wenn Sie Zertifikatpinning aktivieren möchten, müssen Sie folgende Voraussetzungen erfüllen:

- Sammeln von Citrix Endpoint Management-Server- und NetScaler Gateway-Zertifikaten: Die Zertifikate müssen im PEM-Format vorliegen und öffentlich sein, d. h. keine privaten Schlüssel sind zulässig.

- Öffnen Sie einen Supportfall beim Citrix Support, um Zertifikatpinning zu aktivieren: Bei diesem Prozess müssen Sie Ihre Zertifikate angeben.

Zertifikatpinning erfordert, dass Geräte vor der Registrierung eine Verbindung mit ADS herstellen. Damit wird sichergestellt, dass Citrix Secure Hub über die aktuellen Sicherheitsinformationen verfügt. Für eine Registrierung in Citrix Secure Hub muss das Gerät mit ADS verbunden sein. Daher ist die Aktivierung des Zugriffs auf ADS im internen Netzwerk erforderlich, damit Geräte registriert werden können.

Damit der Zugriff auf ADS für Citrix Secure Hub für Android/iOS möglich ist, öffnen Sie Port 443 für den folgenden FQDN:

| FQDN | Port | IP- und Port-Nutzung |

|---|---|---|

discovery.cem.cloud.us |

443 | Citrix Secure Hub – ADS-Kommunikation über CloudFront |

Weitere Informationen zu unterstützten IP-Adressen finden Sie unter Cloud-based storage centers from AWS.

Netzwerkanforderungen für Android Enterprise

Weitere Informationen zu den ausgehenden Verbindungen beim Einrichten von Netzwerkumgebungen für Android Enterprise finden Sie im Google-Hilfeartikel Android Enterprise Network Requirements.

App-Anforderungen

Citrix Endpoint Management unterstützt das Hinzufügen und Verwalten von bis zu 300 Apps. Wenn Sie dieses Limit überschreiten, wird das System instabil.