Configurer l’authentification

En tant qu’administrateur, vous pouvez exiger que vos abonnés s’authentifient auprès de leurs espaces de travail à l’aide de l’une des méthodes d’authentification suivantes :

- Active Directory (AD)

- Active Directory + jeton

- Azure Active Directory (AAD)

- Citrix Gateway

- Okta

- SAML 2.0

Citrix Workspace™ prend également en charge l’authentification unique pour vos applications et bureaux virtuels. Lorsque l’utilisateur saisit ses informations d’identification Active Directory, Workspace peut les utiliser pour fournir une authentification unique aux ressources. Lors de l’utilisation d’autres fournisseurs d’identité, Workspace peut utiliser le service d’authentification fédérée Citrix (FAS) pour fournir une authentification unique (SSO) aux ressources.

Choisir ou modifier les méthodes d’authentification

-

Définissez un ou plusieurs fournisseurs d’identité dans Gestion des identités et des accès. Pour obtenir des instructions, consultez Gestion des identités et des accès.

-

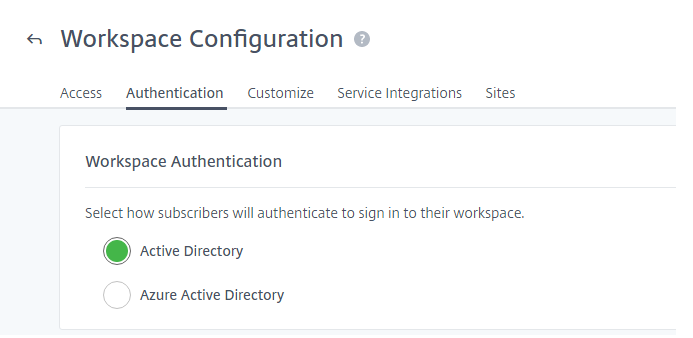

Choisissez ou modifiez la manière dont les abonnés s’authentifient auprès de leur espace de travail dans Configuration de l’espace de travail > Authentification > Authentification de l’espace de travail.

Important :

Le changement de mode d’authentification peut prendre jusqu’à cinq minutes et entraîne une interruption pour vos abonnés pendant cette période. La panne affecte l’accès au magasin et n’a aucun impact sur les sessions HDX™. Citrix recommande d’effectuer ces modifications uniquement pendant les périodes de faible utilisation. Si vous avez des abonnés connectés à Citrix Workspace à l’aide d’un navigateur ou d’une application Citrix Workspace, conseillez-leur de fermer le navigateur ou de quitter l’application. Après avoir attendu environ cinq minutes, ils peuvent se connecter à nouveau en utilisant la nouvelle méthode d’authentification.

Active Directory (AD)

Par défaut, Citrix Cloud™ utilise Active Directory (AD) pour gérer l’authentification des abonnés dans les espaces de travail.

Pour utiliser AD, vous devez disposer d’au moins deux Citrix Cloud Connector installés dans le domaine AD local. Pour plus d’informations sur l’installation de Cloud Connector, consultez Installation de Cloud Connector.

Authentification unique sur les VDA avec AD

Lors de l’utilisation de l’authentification AD, Workspace fournit une fonctionnalité SSO lors du lancement d’applications et de bureaux virtuels joints à AD.

Active Directory (AD) + jeton

Pour plus de sécurité, Citrix Workspace prend en charge un jeton temporel en tant que deuxième facteur d’authentification pour la connexion AD.

Pour chaque connexion, Workspace invite les abonnés à entrer un jeton provenant d’une application d’authentification sur leur appareil inscrit. Avant de se connecter, les abonnés doivent inscrire leur appareil auprès d’une application d’authentification qui respecte la norme TOTP (mot de passe à usage unique temporaire), telle que Citrix SSO. Actuellement, les abonnés ne peuvent inscrire qu’un seul appareil à la fois.

Pour plus d’informations, consultez Tech Insight : Authentification - TOTP et Tech Insight : Authentification - Push.

Authentification unique sur les VDA avec AD plus jeton

Lors de l’utilisation de l’authentification par jeton AD plus, Workspace fournit une fonctionnalité SSO lors du lancement d’applications et de bureaux virtuels joints à AD.

Configuration requise pour AD + jeton

L’authentification Active Directory + jeton répond aux exigences suivantes :

- Une connexion entre Active Directory et Citrix Cloud, avec au moins deux Cloud Connector installés dans votre environnement local. Pour connaître les exigences et les instructions, consultez Connecter Active Directory à Citrix Cloud.

- Authentification Active Directory + jeton activée sur la page Gestion des identités et des accès. Pour plus d’informations, consultez Activer l’authentification Active Directory + jeton.

- Accès des abonnés à la messagerie électronique pour inscrire des appareils.

- Appareil sur lequel télécharger l’application d’authentification.

Première inscription

Les abonnés peuvent inscrire leurs appareils en utilisant le processus d’inscription décrit à la section Enregistrer les appareils pour l’authentification à deux facteurs.

Lors de la première connexion à Workspace, les abonnés suivent les invites pour télécharger l’application Citrix SSO. L’application Citrix SSO génère un mot de passe unique sur un appareil inscrit toutes les 30 secondes.

Important :

Pendant le processus d’inscription de l’appareil, les abonnés reçoivent un e-mail contenant un code de vérification temporaire. Ce code temporaire est utilisé uniquement pour inscrire l’appareil de l’abonné. L’utilisation de ce code temporaire comme jeton pour se connecter à Citrix Workspace avec l’authentification à deux facteurs n’est pas prise en charge. Seuls les codes de vérification générés à partir d’une application d’authentification sur un appareil inscrit sont pris en charge pour l’authentification à deux facteurs.

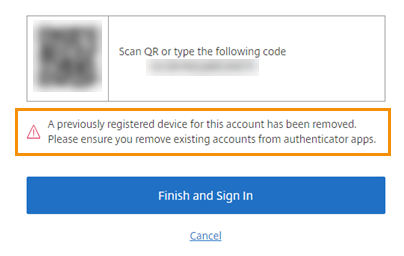

Réinscrire un appareil

Si un abonné n’a plus son appareil inscrit ou doit le réinscrire (par exemple, après avoir effacé le contenu de l’appareil), Workspace propose les options suivantes :

-

Les abonnés peuvent réinscrire leurs appareils en utilisant le même processus d’inscription décrit à la section Enregistrer les appareils pour l’authentification à deux facteurs. Étant donné que les abonnés ne peuvent inscrire qu’un seul appareil à la fois, l’inscription d’un nouvel appareil ou la réinscription d’un appareil existant supprime l’enregistrement précédent de l’appareil.

-

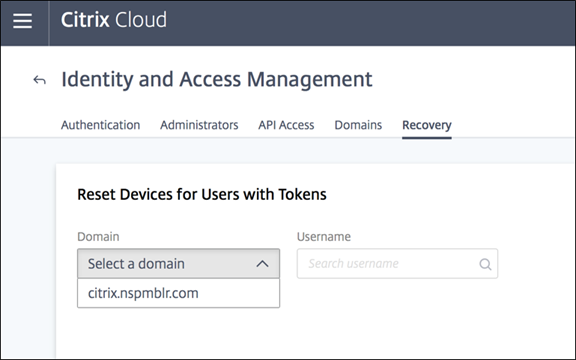

Les administrateurs peuvent rechercher des abonnés par nom Active Directory et réinitialiser leur appareil. Pour ce faire, accédez à Gestion des identités et des accès > Récupération. Lors de la prochaine connexion à Workspace, l’abonné suit les étapes effectuées lors de la première inscription.

Azure Active Directory

L’utilisation d’Azure Active Directory (AD) pour gérer l’authentification des abonnés aux espaces de travail satisfait aux exigences suivantes :

- Microsoft Entra ID (anciennement Microsoft Azure AD) avec un utilisateur disposant d’autorisations d’administrateur global. Pour plus d’informations sur les applications et autorisations Microsoft Entra ID utilisées par Citrix Cloud, consultez Autorisations Azure Active Directory pour Citrix Cloud.

- Un Citrix Cloud Connector™ installé dans le domaine AD local. La machine doit également être jointe au domaine qui se synchronise avec Microsoft Entra ID.

- VDA version 7.15.2000 LTSR CU VDA ou version actuelle 7.18 ou supérieure.

- Une connexion entre Microsoft Entra ID et Citrix Cloud. Pour de plus amples informations, consultez la section Connecter Azure Active Directory à Citrix Cloud.

- Toute version de l’application Citrix Workspace. Si vous utilisez une instance de Citrix Receiver™ d’ancienne génération, vous devez utiliser les versions minimales suivantes :

- Citrix Receiver pour Windows 4.11 CR ou 4.9 LTSR CU2 ou version ultérieure

- Citrix Receiver pour 13.8

- Citrix Receiver pour Android 3.13 et versions ultérieures

Lors de la synchronisation de votre annuaire Active Directory avec Microsoft Entra ID, les entrées UPN et SID doivent être incluses dans la synchronisation. Si ces entrées ne sont pas synchronisées, certains workflows échoueront dans Citrix Workspace.

Avertissement :

- Si vous utilisez Microsoft Entra ID, n’effectuez pas la modification de registre décrite dans CTX225819. Cette modification peut entraîner des échecs de lancement de session pour les utilisateurs de Microsoft Entra ID.

- L’ajout d’un groupe en tant que membre d’un autre groupe (imbrication) est pris en charge avec la fonctionnalité

DSAuthAzureAdNestedGroupsactivée. Vous pouvez activerDSAuthAzureAdNestedGroupsen soumettant une demande au support Citrix.

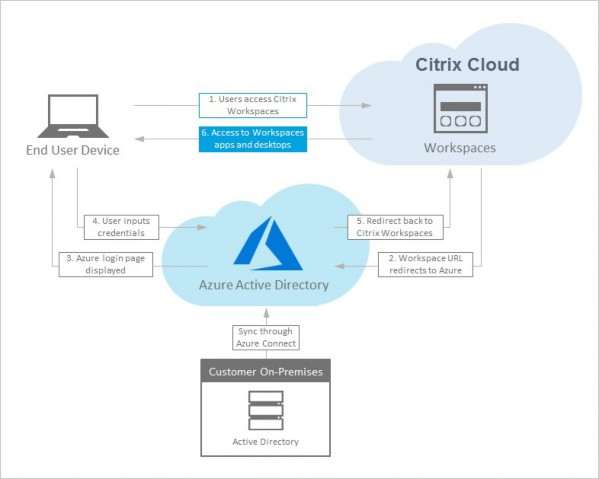

Après avoir activé l’authentification Microsoft Entra ID :

- Sécurité accrue : pour plus de sécurité, les utilisateurs sont invités à se reconnecter lorsqu’ils lancent une application ou un bureau. Les informations de mot de passe circulent directement de l’appareil de l’utilisateur vers le VDA qui héberge la session.

- Expérience de connexion : l’authentification Microsoft Entra ID fournit une connexion fédérée et non une authentification unique (SSO). Les abonnés se connectent à partir d’une page de connexion Azure et devront peut-être s’authentifier à nouveau lors de l’ouverture de Citrix DaaS.

Pour l’authentification unique (SSO), activez le Service d’authentification fédérée Citrix dans Citrix Cloud. Pour plus d’informations, consultez Activer l’authentification unique pour les espaces de travail avec Service d’authentification fédérée de Citrix.

Vous pouvez personnaliser l’expérience de connexion pour Microsoft Entra ID. Pour de plus amples informations, veuillez consulter la documentation Microsoft. Les personnalisations de connexion (logo) effectuées dans la configuration de l’espace de travail n’affectent pas l’expérience de connexion Microsoft Entra ID.

Le diagramme suivant montre la séquence d’authentification Microsoft Entra ID.

Expérience de déconnexion

Utilisez Paramètres > Fermer la session pour terminer le processus de déconnexion de Workspace et de Microsoft Entra ID. Si les abonnés ferment le navigateur au lieu d’utiliser l’option Fermer la session, ils risquent de rester connectés à Microsoft Entra ID.

Important :

Si Citrix Workspace expire dans le navigateur en raison d’une inactivité, les abonnés restent connectés à Microsoft Entra ID. Cela empêche l’expiration d’une application Citrix Workspace ce qui entraînerait la fermeture d’autres applications Microsoft Entra ID.

Authentification unique sur les VDA avec EntraId

Lorsque vous utilisez l’authentification EntraId, pour activer l’authentification unique sur les VDA, vous devez utiliser FAS.

Citrix Gateway

Citrix Workspace prend en charge l’utilisation d’une passerelle Citrix Gateway locale en tant que fournisseur d’identité pour gérer l’authentification des abonnés sur les espaces de travail. Pour plus d’informations, consultez Tech Insight : Authentification - Citrix Gateway.

Configuration requise pour Citrix Gateway

L’authentification Citrix Gateway a les conditions requises suivantes :

- Une connexion entre votre Active Directory et Citrix Cloud. Pour connaître les exigences et les instructions, consultez Connecter Active Directory à Citrix Cloud.

- Les abonnés doivent être des utilisateurs Active Directory pour pouvoir se connecter à leurs espaces de travail.

- Si vous configurez une fédération, vos utilisateurs AD doivent être synchronisés avec le fournisseur de fédération. Citrix Cloud requiert les attributs AD pour permettre aux utilisateurs de se connecter correctement.

- une passerelle Citrix Gateway locale :

- Citrix Gateway 12.1 54.13 Édition Advanced ou ultérieure

- Citrix Gateway 13.0 41.20 Édition Advanced ou ultérieure

- L’authentification Citrix Gateway est activée sur la page Gestion des identités et des accès. Cette action génère l’ID client, le secret et l’URL de redirection nécessaires pour créer la connexion entre Citrix Cloud et votre passerelle Gateway locale.

- Sur Gateway, une stratégie d’authentification de fournisseur d’identité OAuth est configurée à l’aide de l’ID client, du secret et de l’URL de redirection générés.

Pour plus d’informations, consultez Connecter une passerelle Citrix Gateway locale en tant que fournisseur d’identité à Citrix Cloud.

Expérience de l’abonné avec Citrix Gateway

Lorsque l’authentification avec Citrix Gateway est activée, le flux de travail est le suivant pour les abonnés :

- L’abonné accède à l’URL de Workspace dans son navigateur ou lance l’application Workspace.

- L’abonné est redirigé vers la page d’ouverture de session Citrix Gateway et est authentifié à l’aide de toute méthode configurée sur Gateway, par exemple, MFA, fédération, stratégies d’accès conditionnel, etc. Vous pouvez personnaliser la page d’ouverture de session Gateway afin qu’elle ressemble à la page de connexion Workspace à l’aide des étapes décrites à la section CTX258331.

- Une fois que l’authentification a réussi, l’espace de travail de l’abonné apparaît.

Authentification unique avec Gateway

Selon la façon dont vous configurez Citrix Gateway, vous n’aurez peut-être pas besoin de FAS pour l’authentification unique avec DaaS. Pour plus d’informations sur la configuration de Citrix Gateway, consultez Créer une stratégie IdP OAuth sur Citrix Gateway local.

Citrix Workspace prend en charge l’utilisation de Google en tant que fournisseur d’identité pour gérer l’authentification des abonnés sur les espaces de travail.

Configuration requise pour Google

- Une connexion entre votre Active Directory local et Google Cloud.

- Un compte développeur avec accès à la console Google Cloud Platform. Ce compte est requis pour créer un compte de service et une clé, et pour activer Admin SDK API.

- Un compte administrateur avec accès à la console d’administration de Google Workspace. Ce compte est requis pour configurer la délégation au niveau du domaine et un compte utilisateur d’API en lecture seule.

- Une connexion entre votre domaine Active Directory local et Citrix Cloud, avec l’authentification Google activée sur la page Gestion des identités et des accès. Pour créer cette connexion, au moins deux Cloud Connector sont nécessaires dans votre emplacement de ressources.

Pour plus d’informations, consultez Connecter Google en tant que fournisseur d’identité à Citrix Cloud.

Expérience des abonnés avec Google

Lorsque l’authentification avec Google est activée, le flux de travail est le suivant pour les abonnés :

- L’abonné accède à l’URL de Workspace dans son navigateur ou lance l’application Workspace.

- L’abonné est redirigé vers la page de connexion Google et est authentifié à l’aide de la méthode configurée dans Google Cloud (par exemple, authentification multifacteur, stratégies d’accès conditionnel, etc.).

- Une fois que l’authentification a réussi, l’espace de travail de l’abonné apparaît.

Authentification unique sur les VDA avec Google

Lorsque vous utilisez l’authentification Google, pour activer l’authentification unique sur les VDA, vous devez utiliser FAS.

Okta

Citrix Workspace prend en charge l’utilisation d’Okta en tant que fournisseur d’identité pour gérer l’authentification des abonnés sur les espaces de travail. Pour plus d’informations, consultez Tech Insight : Authentification - Okta.

Configuration requise pour Okta

L’authentification Okta a les exigences suivantes :

- Une connexion entre votre Active Directory local et votre organisation Okta.

- Une application Web Okta OIDC configurée pour une utilisation avec Citrix Cloud. Pour connecter Citrix Cloud à votre organisation Okta, vous devez fournir l’ID client et la clé secrète client associés à cette application.

- Une connexion entre votre domaine Active Directory local et Citrix Cloud, avec l’authentification Okta activée sur la page Gestion des identités et des accès.

Pour plus d’informations, consultez Connecter Okta en tant que fournisseur d’identité à Citrix Cloud.

Expérience de l’abonné avec Okta

Lorsque l’authentification avec Okta est activée, le flux de travail est le suivant pour les abonnés :

- L’abonné accède à l’URL de Workspace dans son navigateur ou lance l’application Workspace.

- L’abonné est redirigé vers la page de connexion Okta et est authentifié à l’aide de la méthode configurée dans Okta (par exemple, authentification multifacteur, stratégies d’accès conditionnel, etc.).

- Une fois que l’authentification a réussi, l’espace de travail de l’abonné apparaît.

Authentification unique sur les VDA avec Okta

Lorsque vous utilisez l’authentification Okta, pour activer l’authentification unique sur les VDA, vous devez utiliser FAS.

SAML 2.0

Citrix Workspace prend en charge l’utilisation de SAML 2.0 pour gérer l’irtual Apps and Desktoauthentification des abonnés sur les espaces de travail. Vous pouvez utiliser le fournisseur SAML de votre choix, à condition qu’il prenne en charge SAML 2.0.

Configuration requise pour SAML 2.0

L’utilisation de l’authentification SAML exige les conditions suivantes :

- Fournisseur SAML prenant en charge SAML 2.0

- Domaine Active Directory local

- Deux Cloud Connector déployés sur un emplacement de ressources et associés à votre domaine AD local

- Intégration AD avec votre fournisseur SAML

Pour plus d’informations sur la configuration de l’authentification SAML pour les espaces de travail, consultez la section Connecter SAML en tant que fournisseur d’identité à Citrix Cloud.

Expérience de l’abonné avec SAML 2.0

- L’abonné accède à l’URL de Workspace dans son navigateur ou lance l’application Citrix Workspace.

- L’abonné est redirigé vers la page de connexion du fournisseur d’identité SAML pour son organisation. L’abonné s’authentifie avec le mécanisme configuré pour le fournisseur d’identité SAML, tel que l’authentification multifacteur ou les stratégies d’accès conditionnel.

- Une fois que l’authentification a réussi, l’espace de travail de l’abonné apparaît.

Authentification unique sur les VDA avec SAML 2.0

Lorsque vous utilisez l’authentification SAML, pour activer l’authentification unique sur les VDA, vous devez utiliser FAS.

Service d’authentification fédérée (FAS) de Citrix

Citrix Workspace prend en charge l’utilisation du Service d’authentification fédérée Citrix (FAS) pour fournir l’authentification unique (SSO) à DaaS. Sans FAS, les abonnés utilisant un fournisseur d’identité fédéré sont invités à entrer leurs informations d’identification plusieurs fois pour accéder à leurs applications et bureaux virtuels.

Pour plus d’informations, consultez la section Service d’authentification fédérée Citrix (FAS).

Informations supplémentaires

Dans cet article

- Choisir ou modifier les méthodes d’authentification

- Active Directory (AD)

- Active Directory (AD) + jeton

- Azure Active Directory

- Expérience de déconnexion

- Citrix Gateway

- Authentification unique avec Gateway

- Okta

- SAML 2.0

- Service d’authentification fédérée (FAS) de Citrix

- Informations supplémentaires