管理者グループを管理する

Active Directory、Azure Active Directory(AD)、またはGoogle Cloud Identityのグループを使用して、Citrix Cloudアカウントに管理者を追加できます。 その後、グループ内のすべての管理者のサービスアクセス許可を管理できます。

ADの前提条件

Citrix Cloudは、SAML 2.0によるADグループ認証をサポートしています。 AD管理者グループのメンバーをCitrix Cloudに追加する前に、Citrix CloudとSAMLプロバイダー間の接続を構成する必要があります。 詳しくは、「SAMLをIDプロバイダーとしてCitrix Cloudに接続する」を参照してください。

既にCitrix CloudにSAML接続している場合は、AD管理者グループを追加する前に、SAMLプロバイダーをCitrix Cloudに再接続する必要があります。 SAMLを再接続しないと、AD管理者グループの追加に失敗する場合があります。 詳しくは、「管理者認証に既存のSAML接続を使用する」を参照してください。

Azure ADの前提条件

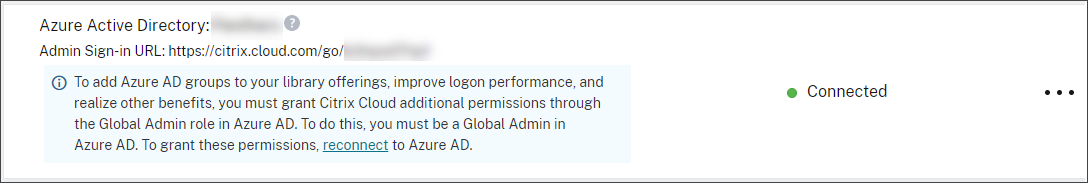

Azure ADグループ認証を使用するには、Azure ADをCitrix Cloudに接続する最新バージョンのAzure ADアプリケーションが必要です。 このアプリケーションは、Azure ADに初めて接続したときにCitrix Cloudが取得しています。 2019年5月以前にAzure ADをCitrix Cloudに接続していた場合は、Citrix CloudがAzure ADへの接続で最新のアプリケーションを使用していない可能性があります。 アカウントで使用しているアプリケーションが最新のものでない場合、Citrix CloudでAzure ADグループを表示できません。

Citrix CloudでAzure ADグループを使用する前に、次のタスクを実行します:

- Azure AD接続に最新のアプリケーションを使用していることを確認します。 最新のアプリケーションを使用していない場合、Citrix Cloudで通知が表示されます。

-

アプリケーションを更新する必要がある場合は、Azure ADをCitrix Cloudに再接続します。 Azure ADに再接続することにより、アプリケーションレベルの読み取り専用権限がCitrix Cloudに付与され、Citrix CloudがAzure ADに再接続できるようになります。 再接続中に、これらの権限のリストが表示されるので確認してください。 Citrix Cloudが要求する権限について詳しくは、「Citrix Cloud用のAzure Active Directoryの権限」を参照してください。

-priority

このタスクを完了するには、Azure ADのグローバル管理者である必要があります。 また、Citrix IDプロバイダーのフルアクセス管理者アカウントを使用して、Citrix Cloudにサインインしている必要があります。 Azure ADの資格情報を使用してサインインすると、再接続に失敗します。 Citrix IDプロバイダーを使用している管理者がいない場合は、管理者を一時的に追加してこのタスクを実行し、後で削除することができます。

Azure ADへの接続を確認するには

- Citrix IDプロバイダーのフルアクセス管理者アカウントを使用して、Citrix Cloudにサインインします。

- Citrix Cloudメニューから、[IDおよびアクセス管理] を選択し、次に [認証] を選択します。

-

Azure Active Directoryを見つけます。 Azure ADに接続するためにCitrix Cloudでアプリケーションをアップデートする必要がある場合、通知が表示されます。

Citrix Cloudが既に最新のアプリケーションを使用している場合、通知は表示されません。

Azure ADに再接続するには

- Citrix CloudコンソールのAzure ADの通知から、[再接続] のリンクをクリックします。 要求されたAzure権限のリストが表示されます。

- 権限を確認してから [許可] を選択します。

Google Cloud Identity

Citrix Cloudは、Google Cloud Identityを使用した管理者グループ認証をサポートしています。 管理者グループをCitrix Cloudに追加する前に、Citrix CloudとGoogle Cloud Identity間の接続を構成する必要があります。 詳しくは、「Google Cloud IdentityをIDプロバイダーとしてCitrix Cloudに接続する」を参照してください。

サポートされている権限

サポートされている権限の説明については、こちら(コンソールの権限)を参照してください。

制限事項

管理者グループのメンバーは、次のCitrix Cloudプラットフォームの機能のカスタムアクセス権限を使用できません:

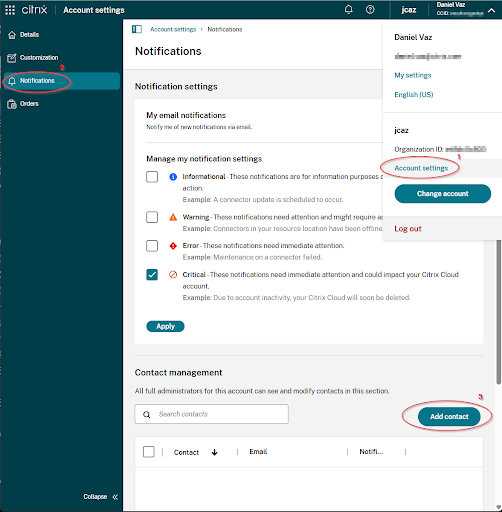

- 通知

- セキュアクライアント

通知の連絡先は、以下に示すように、[Notifications Contact Management]でグループのメンバーに追加できます:

クイック展開ユーザー割り当てなどのCitrix Cloudプラットフォーム機能に依存するCitrix DaaSの機能は使用できません。

既にサインインしている管理者グループメンバーのアクセス権限の変更は、サインアウトして再度サインインした後でのみ有効になります。

Citrix ID、AD ID、Azure AD ID、およびGoogle Cloud Identityを持つ管理者の最終的な権限

管理者がCitrix Cloudにサインインするとき、管理者がCitrix ID(Citrix CloudのデフォルトのIDプロバイダー)と、AD、Azure AD、またはGoogle Cloud Identityで取得したシングルユーザーIDまたはグループベースIDの両方を持っている場合、使用できるのは特定の権限のみである場合があります。 このセクションの表では、これらのIDの各組み合わせで使用できる権限について説明します。

_シングルユーザーID_とは、個々のアカウントを通じて管理者に付与されるAD、Azure AD、またはGoogle Cloud Identityの権限を指します。 _グループベースID_とは、グループのメンバーとして付与されるAD、Azure AD、Google Cloud Identity権限を指します。

| Citrix ID | シングルユーザーのADまたはAzure ADのID | グループベースのADまたはAzure ADのID | シングルユーザーまたはグループベースのGoogle Cloud Identity | 認証後に利用可能な権限 |

|---|---|---|---|---|

| X | X | 管理者は、Citrix IDと、AD IDまたはAzure AD IDのいずれかで認証に成功した後、両方のIDの累積的な権限を有します。 | ||

| X | X | 各IDは独立したエンティティとして扱われます。 使用可能な権限は、管理者が認証にCitrix IDとAzure AD IDのどちらを使用しているかによって異なります。 | ||

| X | X | 各IDは独立したエンティティとして扱われます。 使用可能な権限は、管理者が認証にCitrix IDとGoogle Cloud Identityのどちらを使用しているかによって異なります。 | ||

| X | X | 管理者は、ADまたはAzure ADを使用してCitrix Cloudに認証するときに、両方のIDの累積的な権限を有します。 | ||

| X | X | 各IDは独立したエンティティとして扱われます。 使用可能な権限は、管理者が認証にCitrix IDとGoogle Cloud Identityのどちらを使用しているかによって異なります。 | ||

| X | X | 各IDは独立したエンティティとして扱われます。 使用可能な権限は、管理者が認証にCitrix IDとGoogle Cloud Identityのどちらを使用しているかによって異なります。 | ||

| X | X | X | 管理者は、Citrix IDを使用して認証する場合、Citrix IDとシングルユーザーのAzure AD IDの両方の累積的な権限を有します。 Azure ADで認証する場合、管理者は3つのIDすべての累積的な権限を有します。 |

管理者のサインインエクスペリエンス

グループをCitrix Cloudに追加し、サービスの権限を定義した後、グループ内の管理者は、Citrix Cloudサインインページで[会社の資格情報でサインイン]を選択し、アカウントのサインインURLを入力してサインインするだけです(例:https://citrix.cloud.com/go/mycompany)。 個々の管理者を追加するのとは異なり、グループの管理者は明示的に招待されないため、Citrix Cloud管理者としての招待を受諾するためのメールを受信しません。

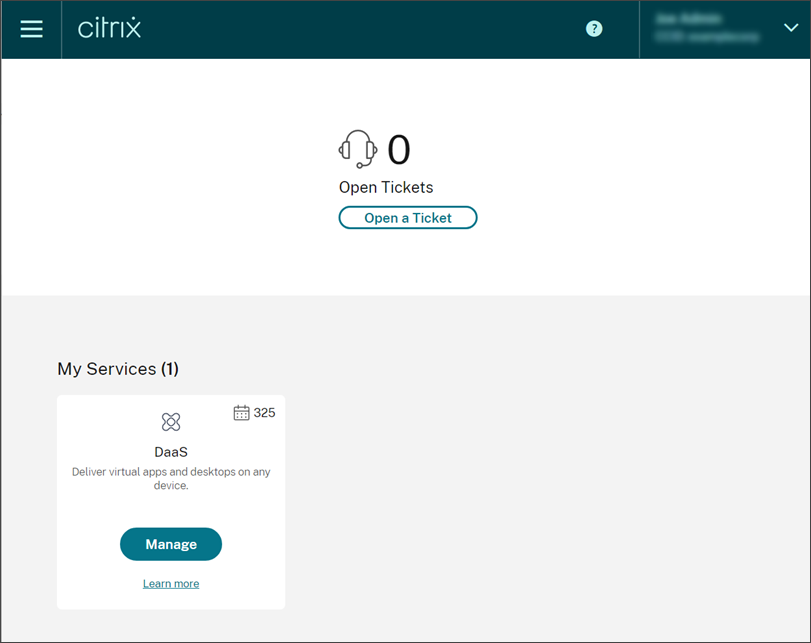

サインイン後、管理者はタイルから [管理] を選択して、サービスの管理コンソールにアクセスします。

グループのメンバーとしての権限しか付与されていない管理者は、Citrix CloudアカウントのサインインURLを使用してCitrix Cloudアカウントにアクセスできます。

個々のアカウントを介して、およびグループのメンバーとして権限が付与されている管理者は、アクセスするCitrix Cloudアカウントを選択できます。 管理者が複数のCitrix Cloudアカウントのメンバーである場合、認証に成功した後、カスタマーピッカーからCitrix Cloudアカウントを選択できます。

既知の問題

Active Directoryでグループの名前を変更した後、新しい名前が表示されない場合があります。 この問題を回避するには、Citrix Identity and Access Management内の古いグループを削除し、名前を変更したグループを追加します。

制限事項

アプリケーションのパフォーマンスに対する複数のグループの影響

1人の管理者が属するCitrix Cloudに追加済みのグループの数は、20個以下を推奨します。 これより多くのグループに所属すると、アプリケーションのパフォーマンスが低下する可能性があります。

認証に対する複数のグループの影響

グループベースの管理者がADまたはAzure ADの複数のグループに割り当てられている場合、グループの数が多すぎるために認証に失敗する可能性があります。 この問題は、Citrix CloudとADまたはAzure ADとの統合に制限があるために発生します。 管理者がサインインしようとすると、Citrix Cloudは取得されるグループの数を圧縮しようとします。 Citrix Cloudが圧縮を正常に適用できない場合、いずれのグループも取得できず、認証に失敗します。

この問題は、ADまたはAzure ADを介してCitrix Workspaceに認証するユーザーにも影響を与える可能性があります。 ユーザーが複数のグループに属している場合、グループの数が多すぎるために認証に失敗する可能性があります。

この問題を解決するには、管理者またはユーザーアカウントを確認し、組織での役割に必要なグループにのみ属していることを確認します。

役割/スコープのペアの割り当てが多すぎることによるグループの追加エラー

複数の役割/スコープのペアを持つグループを追加するときに、グループを作成できないことを示すエラーが発生する可能性があります。 このエラーは、グループに割り当てられている役割/スコープのペアの数が大きすぎるために発生します。 このエラーを解決するには、役割/スコープのペアを2つ以上のグループに分割して、管理者をそれらのグループに割り当てます。

Citrix Cloudに管理者グループを追加する

- Citrix Cloudメニューから、[IDおよびアクセス管理] を選択し、[管理者] を選択します。

- [管理者/グループを追加する] を選択します。

- [管理者の詳細] で、使用するIDプロバイダーを選択します。 Azure ADを選択している場合は、必要に応じてAzureにサインインします。 [次へ] を選択します。

- 必要に応じて、使用するドメインを選択します。

- 追加するグループを検索し、グループを選択します。

- [アクセスの設定] で、グループに割り当てる役割を選択します。 少なくとも1つの役割を選択する必要があります。

- 完了したら、[保存] を選択します。

管理者グループのサービス権限を変更する

- Citrix Cloudメニューから、[IDおよびアクセス管理] を選択し、[管理者] を選択します。

- 管理する管理者グループを見つけ、省略記号メニューから [アクセスの編集] を選択します。

![[アクセスの編集]が選択された状態のグループ](/en-us/citrix-cloud/media/aad-groups-edit-menu.png)

- 必要に応じて、1つ以上の役割とスコープのペアの横にあるチェックマークを選択またはクリアします。

- 完了したら、[保存] を選択します。

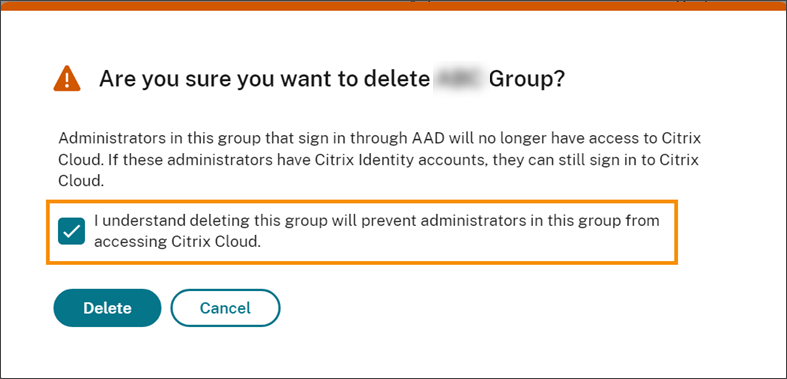

管理者グループを削除する

- Citrix Cloudメニューから、[IDおよびアクセス管理] を選択し、[管理者] を選択します。

-

管理する管理者グループを見つけ、省略記号メニューから [グループの削除] を選択します。

![[グループの削除]が選択された状態の省略記号メニュー](/en-us/citrix-cloud/media/aad-groups-delete-menu.png)

確認メッセージが表示されます。

- このグループを削除すると、グループの管理者がCitrix Cloudにアクセスできなくなることを了承し、 グループを削除した場合の影響を認識していることを確認します。

- [削除]を選択します。

複数のCitrix Cloudアカウントの切り替え

メモ:

このセクションでは、Azure AD管理者グループのメンバーのみに影響するシナリオについて説明します。

デフォルトでは、Azure AD管理者グループのメンバーは、アクセス可能な他のCitrix Cloudアカウントを切り替えることはできません。 Azure AD管理者グループの管理者の場合、Citrix Cloudユーザーメニューに、下の画像に示されている [顧客の変更] オプションが表示されません。

![[顧客の変更]ボタンが強調表示されたユーザーメニュー](/en-us/citrix-cloud/media/user-menu-change-customer-button.png)

このメニューオプションを有効にして、Azure ADグループメンバーが他のCitrix Cloudアカウントを切り替えられるようにするには、変更するアカウントとアカウントをリンクする必要があります。

Citrix Cloudアカウントのリンクには、ハブ&スポークアプローチが用いられます。 アカウントをリンクする前に、ほかのアカウントにアクセスするアカウント(「ハブ」)として機能するCitrix Cloudアカウントと、カスタマーピッカーに表示するアカウント(「スポーク」)を決定します。

アカウントをリンクする前に、次の要件を満たしていることを確認してください:

- Citrix Cloudのフルアクセス権限を有している。

- Windows PowerShell Integrated Scripting Environment(ISE)にアクセスできる。

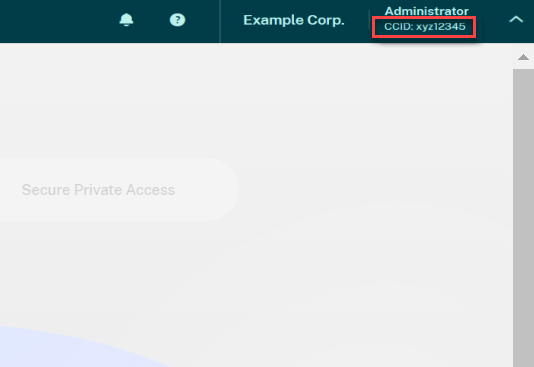

- リンクするCitrix Cloudアカウントの顧客IDがある。 顧客IDは、各アカウントの管理コンソールの右上隅に表示されます。

- ハブアカウントとしてリンクするCitrix CloudアカウントのCitrix CWSAuthベアラートークンを有している。 このベアラートークンを取得するには、CTX330675の指示に従います。 Citrix Cloudアカウントをリンクするときに、この情報を入力する必要があります。

Citrix Cloudアカウントをリンクするには

-

PowerShell ISEを開き、次のスクリプトを作業ペインに貼り付けます:

$headers = @{} $headers.Add("Accept","application/json") $headers.Add("Content-Type","application/json") $headers.Add("Authorization","CWSAuth bearer=XXXXXXX") $uri = "https://trust.citrixworkspacesapi.net/HubCustomerID/links" $resp = Invoke-RestMethod -Method Get -Uri $uri -Headers $headers $allLinks = $resp.linkedCustomers + @("SpokeCustomerID") $body = @{"customers"=$allLinks} $bodyjson = $body | ConvertTo-Json $resp = Invoke-WebRequest -Method Post -Uri $uri -Headers $headers -Body $bodyjson -ContentType 'application/json' Write-Host "Citrix Cloud Status Code: $($resp.RawContent)" <!--NeedCopy--> - 4行目で、

CWSAuth bearer=XXXXXXXをCWSAuth値に置き換えます(例:CWSAuth bearer=AbCdef123Ghik…)。 この値は、証明書キーに似た長いハッシュです。 - 6行目で、

HubCustomerIDをハブアカウントの顧客IDに置き換えます。 - 9行目で、

SpokeCustomerIDをスポークアカウントの顧客IDに置き換えます。 - スクリプトを実行します。

- 手順3〜5を繰り返して、追加のアカウントをスポークとしてリンクします。

Citrix Cloudアカウントのリンクを解除するには

- PowerShell ISEを開きます。 PowerShell ISEが既に開いている場合は、作業ペインをクリアします。

-

次のスクリプトを作業ペインに貼り付けます:

$headers = @{} $headers.Add("Accept","application/json") $headers.Add("Content-Type","application/json") $headers.Add("Authorization","CWSAuth bearer=XXXXXXX") $uri = "https://trust.citrixworkspacesapi.net/HubCustomerID/links/SpokeCustomerID" $resp = Invoke-WebRequest -Method Delete -Uri $uri -Headers $headers Write-Host "Response: $($resp.RawContent)" <!--NeedCopy--> - 4行目で、

CWSAuth bearer=xxxxxxx1をCWSAuth値に置き換えます(例:CWSAuth bearer=AbCdef123Ghik…)。 この値は、証明書キーに似た長いハッシュです。 - 6行目で、

HubCustomerIDをハブアカウントの顧客IDに置き換えます。 - 6行目で、

SpokeCustomerIDをスポークアカウントの顧客IDに置き換えます。 - スクリプトを実行します。

- 手順4〜6を繰り返して、追加のアカウントのリンクを解除します。