条件付き認証

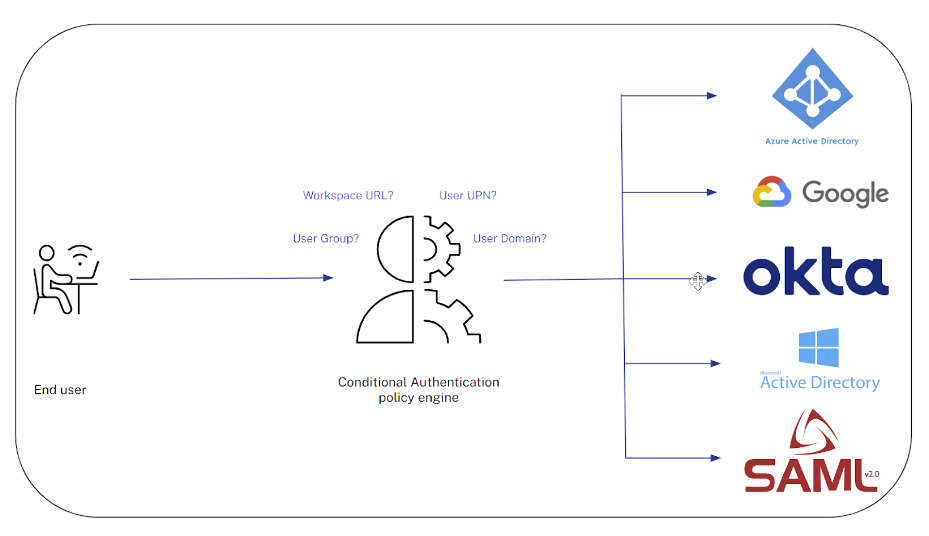

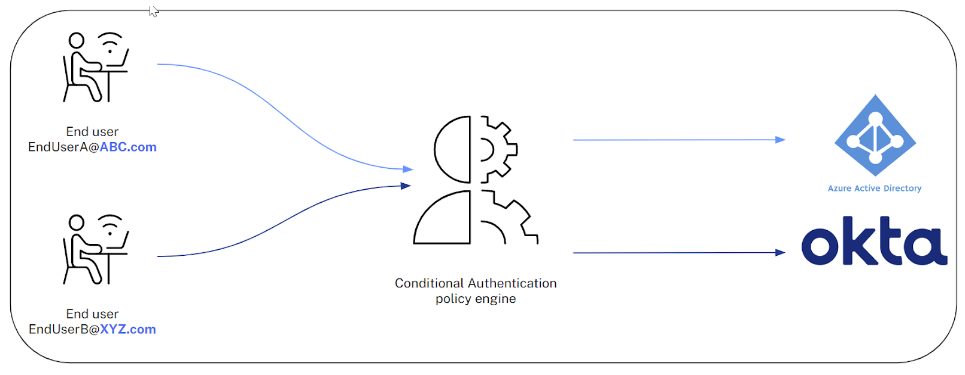

条件付き認証は、ゼロトラストフレームワークをさらに強化するのに役立つ新しいセキュリティ機能です。 条件付き認証により、Citrix Cloud管理者は、設定したポリシー条件に基づいてワークスペースログインフロー中にエンドユーザーをさまざまなIDプロバイダーに誘導できます。 そのため、管理者が設定したリスク要因に基づいて、エンドユーザーごとに異なるレベルのアクセス検証が行われます。

執筆時点では、定義したポリシーに基づいてエンドユーザーを異なるIDプロバイダーインスタンスに誘導する5つの異なる切り替え条件がサポートされています。

一般的なユースケース

- 合併と買収。大規模な親組織に合併中の複数の小規模企業が含まれます。

- サードパーティのユーザーや請負業者を専用のIDプロバイダー、OIDCアプリケーション、またはSAMLアプリケーションに誘導することで、ワークスペースへのアクセス権を付与します。これは、組織内の正社員が通常使用を許可されているアクセス権とは異なります。

- 異なる認証メカニズムを必要とする複数の支店または部署を持つ大規模な組織。

前提条件

- [Citrix Cloud IDおよびアクセス管理]ページで作成された2つ以上のIDプロバイダー

マルチIDプロバイダー

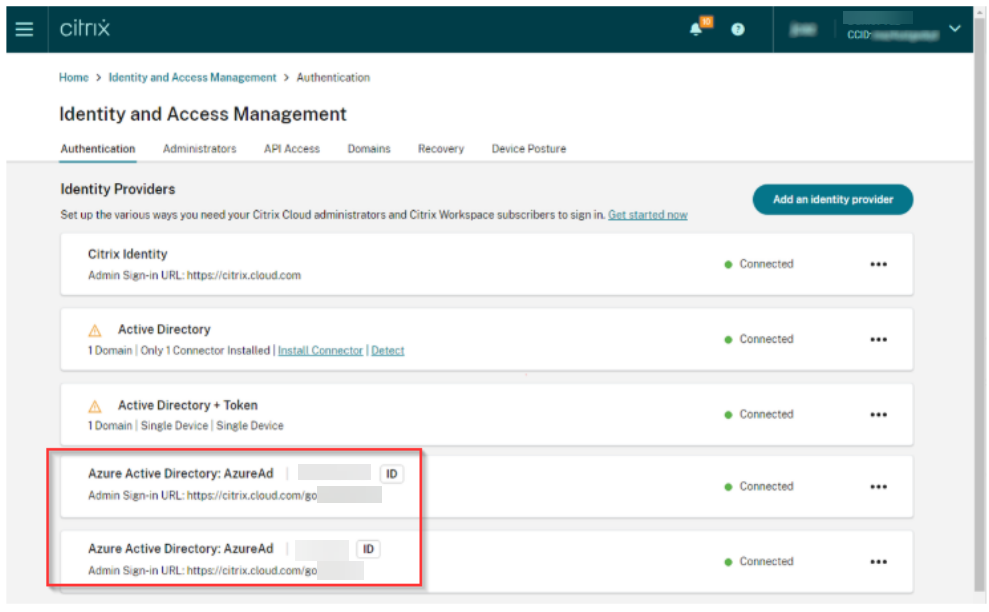

これまで、Identity タイプのインスタンスは 1 つしか許可されていませんでした。 Citrixは、同じ種類のIDプロバイダーの複数インスタンスの追加をサポートするようになりました(たとえば、[IDおよびアクセス管理]タブで複数のAzure ADを追加できるようになりました)。

-priority

DaaSとSPAは現在複数のIDプロバイダーをサポートしていますが、一部のサービスではこの機能の実装に取り組み中であり、まもなく利用可能になる予定です。

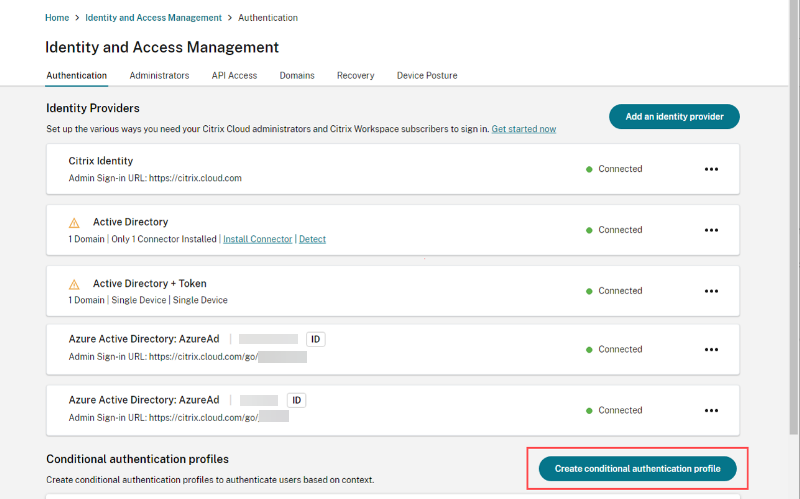

条件付き認証の設定

-

[条件付き認証プロファイルの作成]をクリックします。

-

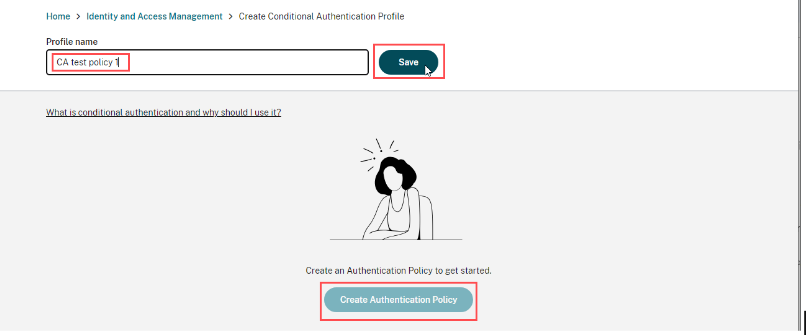

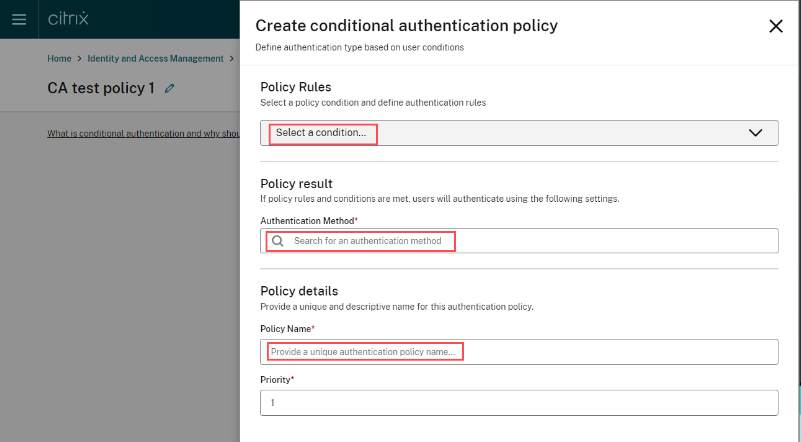

プロファイルの名前を入力し、[認証ポリシーの作成]をクリックします。

-

必要に応じてポリシーに適用する条件を選択し、[保存]をクリックします。

-

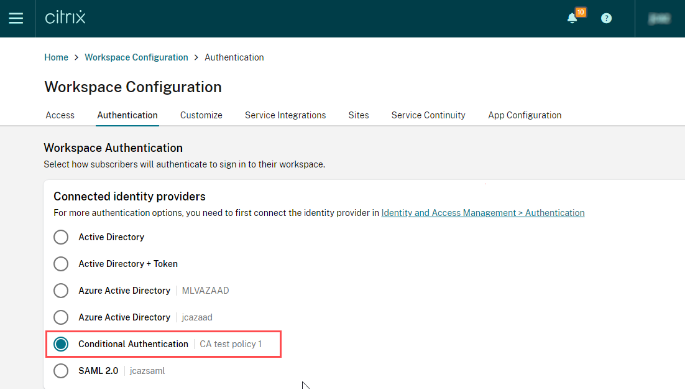

[ワークスペース構成]に移動し、[認証]をクリックしてIDプロバイダーまたは条件付き認証プロファイルを選択します。

条件付き認証の概念

条件付き認証プロファイル

条件付き認証プロファイルは、定義した条件に応じてエンドユーザーのワークスペースへの認証方法を制御する複数の条件付き認証ポリシーで構成されています。 このプロファイルにより、ポリシーの優先順位付けと順序変更が可能になり、ポリシーを評価する順序を指定できます。

条件付き認証ポリシー

条件付き認証ポリシーは、1つ以上の条件を含むポリシーです。 ANDロジックを使用してこれらの条件を満たすと、エンドユーザーのログインプロセスがOkta OIDC、SAML、ゲートウェイIDプロバイダー接続などの特定のターゲットIDプロバイダーインスタンスに誘導されます。 個々のポリシーを複製して、必要に応じて変更や名前変更を行うことができます。

各ポリシーは次のデータで構成されています。

- ポリシー規則。エンドユーザーを特定のIDプロバイダーインスタンスに誘導するために満たす必要がある1つ以上の条件です。 たとえば、ワークスペースURL1が使用され、かつ、ユーザーがActive Directory Group1 のメンバーであること、などです。

- ポリシー結果。ログオン処理中にユーザーが誘導されるターゲットIDプロバイダーインスタンスです。 たとえば、ワークスペースURL 1が使用され、かつ、ユーザーがActive Directoryグループ1のメンバーである場合はAAD SAML IDプロバイダーインスタンス、などです。

- ポリシー名。ポリシーを識別し説明するために使用される管理者のわかりやすい名前です。 例:

Workspace URL 1 AND Group1 - AAD SAML。 - ポリシーの優先度は、ポリシーが評価される順序を決定します。 優先度は降順で評価されます。 例:優先度1は優先度2よりも高い。

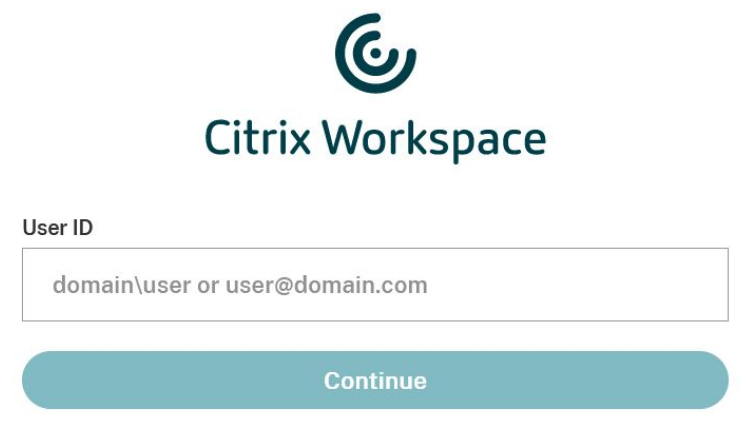

[条件付き認証の事前認証]ページ

ワークスペースの構成方法および条件付き認証プロファイルに設定されている条件によっては、ワークスペースユーザーのログインプロセス中に事前認証ページが表示される場合があります。 このページは、ワークスペースユーザーのユーザー名形式をキャプチャするために不可欠です。このユーザー名形式がないと、条件付き認証ポリシーに基づいて決定を下すことができません。 これにより、ユーザーのログインフローが適切なIDプロバイダーインスタンスに確実に誘導されます。

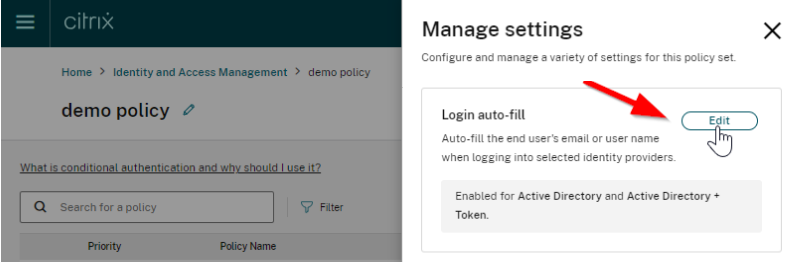

ログイン自動入力

事前認証ページが必要な場合のために、事前認証ページのユーザー入力をログインページのユーザー名フィールドに自動的に入力するログイン自動入力機能を導入しました。 これにより、ユーザーはユーザー名を2回入力する必要がなくなります。

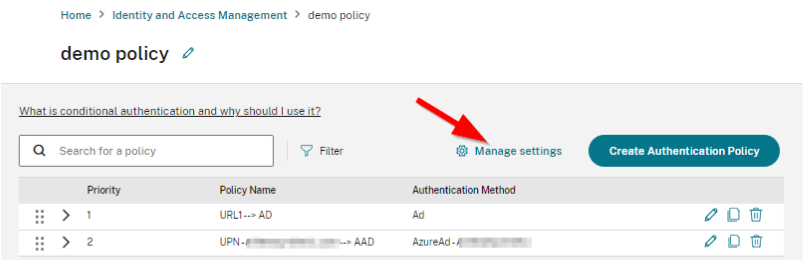

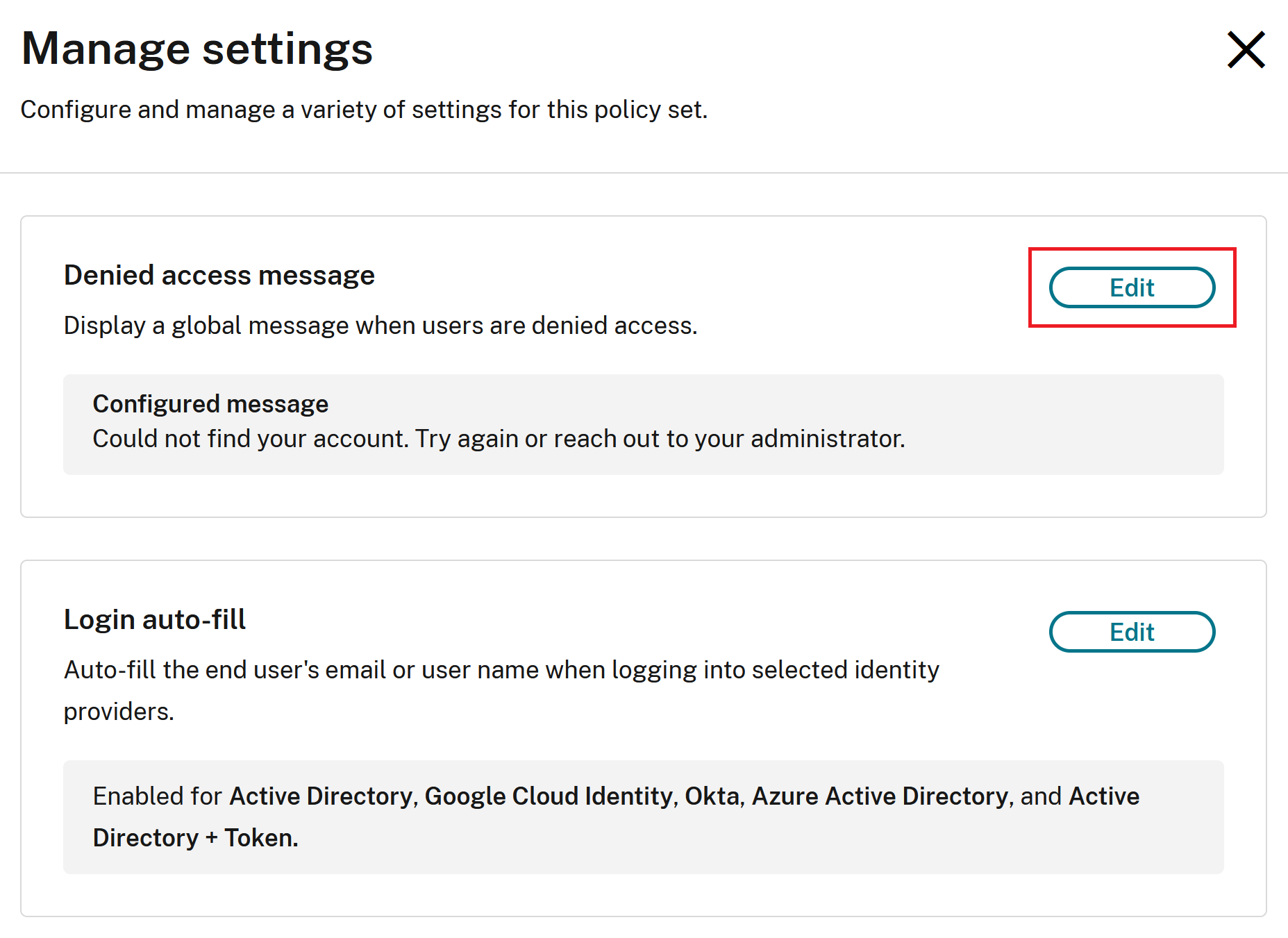

ログイン自動入力機能は、次に示すように、条件付き認証プロファイル設定で管理者によって管理および構成されます。

-

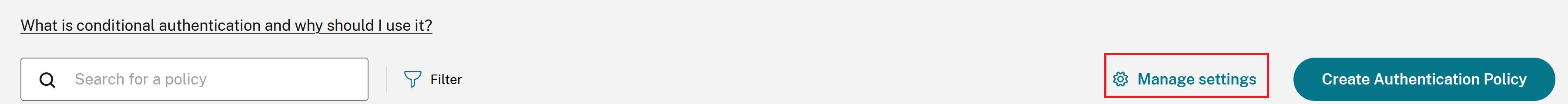

[条件付き認証プロファイル]ページの[設定の管理]をクリックします。

-

[編集]をクリックします。

-

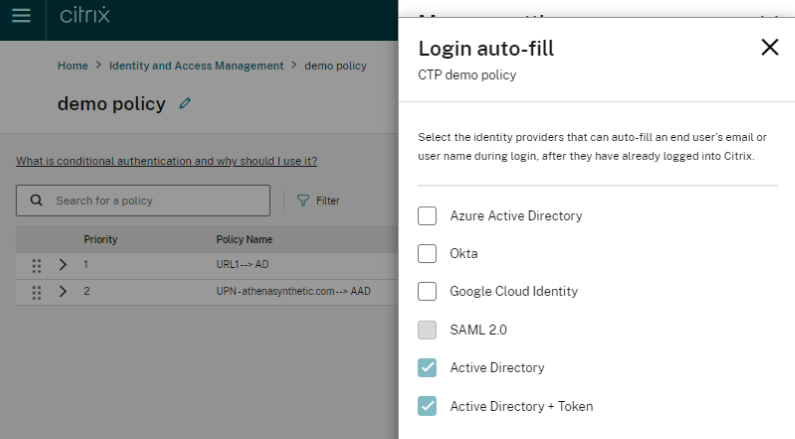

ログイン自動入力を有効にしたいIDプロバイダーを選択します。

-priority

ログイン自動入力は、それをサポートするIDプロバイダーでのみ利用でき、デフォルトでActive DirectoryおよびActive Directory+TOTPに対して有効になり、適用されます(デフォルト設定については上のスクリーンショットを参照してください)。

特定のIDプロバイダーは特定のログイン形式を想定しており、一部は複数のタイプのユーザー名形式をサポートできます。 たとえば、Google Cloud Identityでは、ユーザーは自分のメールアドレス(

user.name@domain.com)でログインする必要があります。これは、ユーザーのUPN(username@domain.com)とは異なる場合があります。 ワークスペースエンドユーザーが事前認証ページで下位レベルのログオン名(domain\username)を入力すると、下位レベルのログオン名がIDプロバイダーログインページのユーザー名フィールドに事前入力され、ユーザーがログオンしようとするとエラーが発生します。 管理者は、ログイン自動入力機能を設定する前に、最も適切なIDプロバイダー切り替えポリシー条件と、特定のIDプロバイダーがログオン処理中に受信することを想定しているユーザー名形式を検討する必要があります。

ポリシー条件タイプ

メモ:

条件付き認証プロファイルに、「ワークスペースURL」条件タイプまたは「ネットワークの場所名」条件タイプのポリシーのみが含まれている場合、事前認証ページは表示されず、ユーザーは直接IDプロバイダーにリダイレクトされます。 プロファイルにそれ以外のポリシー条件タイプが含まれている場合は、事前認証ページがエンドユーザーに表示されます。 一致するポリシーがワークスペースURLまたはネットワークの場所名タイプの場合でも、これは当てはまります。

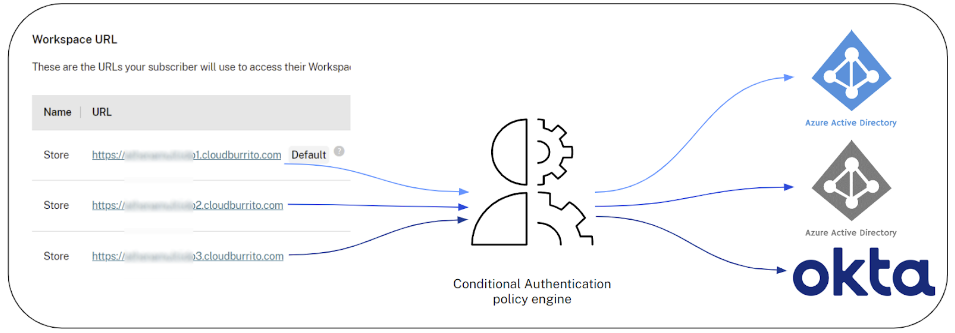

ワークスペースURL

[ワークスペース構成] > [アクセス]では、各ワークスペースURLを個別のIDプロバイダーインスタンスにリンクできます。 さらに、複数のワークスペースURLを同じポリシーに関連付けて、エンドユーザーを同じIDプロバイダーインスタンスに誘導できます。

Active Directoryユーザーグループメンバーシップ

Active Directoryユーザーグループメンバーシップでは、グループメンバーシップに基づいてActive Directoryユーザーの特定グループのIDプロバイダーインスタンスを指定できます。

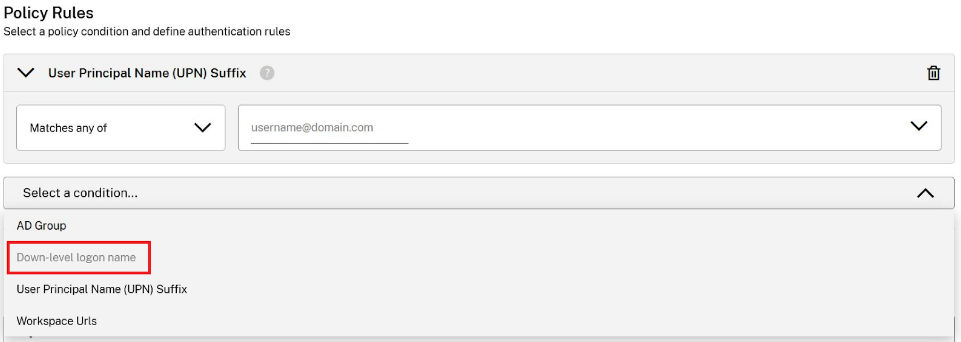

UPNのサフィックスまたはドメインの下位レベルのログオン名は、相互に排他的な2つのポリシー条件です。 これにより、エンドユーザーが事前認証ページに入力する必要があるユーザー名の必須形式が決まります。 同じポリシー内でこれらの条件を両方使用することはできません。

UPNのサフィックス

IDプロバイダーインスタンスに1つ以上のUPNサフィックス(username1@domain.comまたはusername2@domain.netなど)を設定します。

ドメインの下位レベルのログオン名

IDプロバイダーインスタンスを1つ以上のドメイン名(DOMAIN1\username1またはDOMAIN1.COM\username1など)に割り当てます。

相互に排他的な2つの条件のいずれかを選択すると、同じポリシーに追加されないように、もう一方の条件のドロップダウンメニューオプションは無効になります。

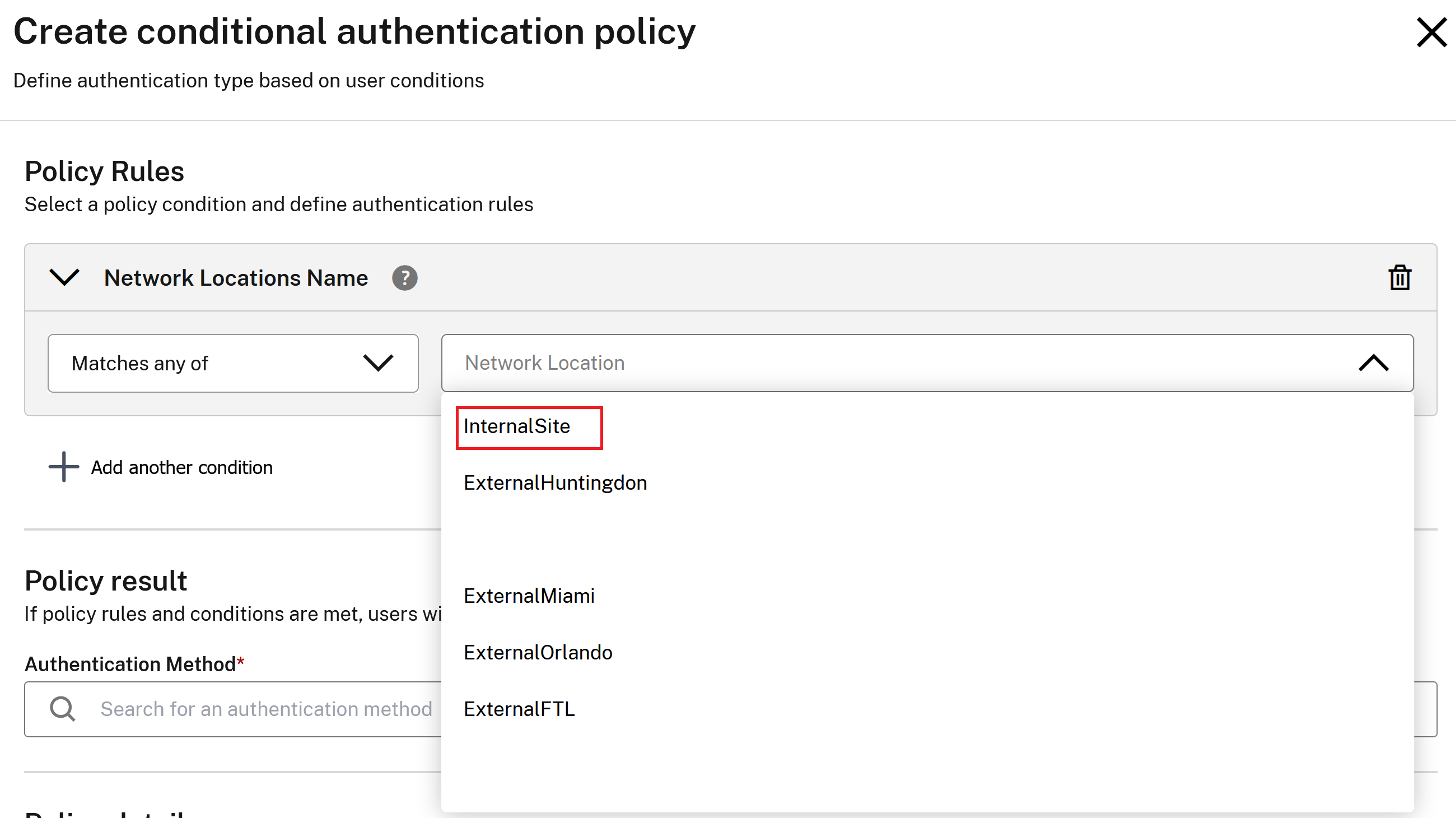

ネットワークの場所名

クライアントのパブリック出力IPとネットワークの場所名に基づいて、IDプロバイダーインスタンスを割り当てます。

-

適切なネットワークの場所を作成します。

-

条件付き認証プロファイル内では、場所名が事前に入力されます。 目的の場所名を選択し、ターゲットIDプロバイダーを割り当てます。

重要:

ネットワークの場所サイト内で明示的に定義されておらず、ネットワークの場所名ポリシーによって参照されていないクライアント出力IPは、「未定義」として分類されます。

一般的なNLSの使用例/構成:

-

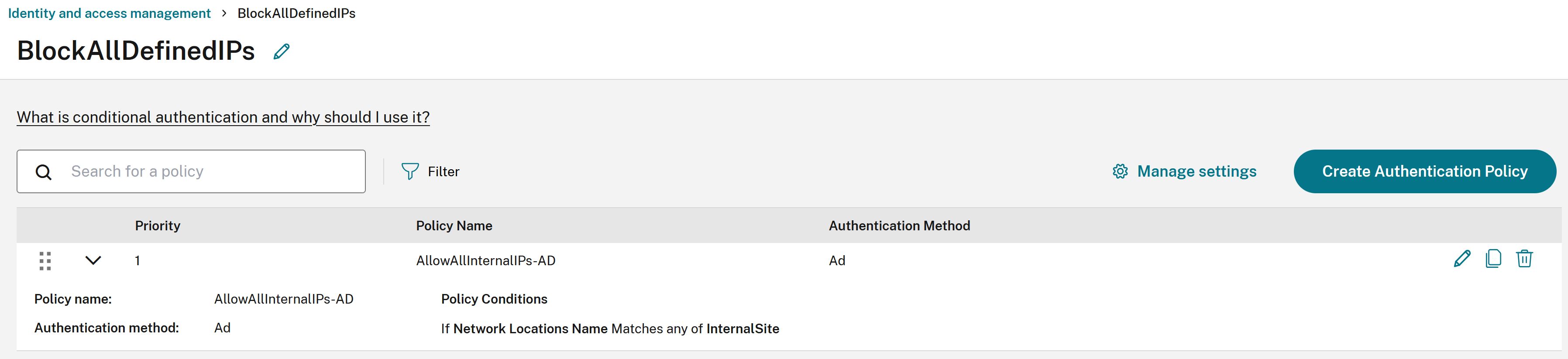

NLSシナリオ1:外部(未定義)IPによるワークスペースの認証およびアクセスをブロックします。

ポリシー1:AllInternalIPs NLSサイト内で定義された出力IPを持つ内部クライアントのみが、ADを使用してWorkspaceにログインできます。

-

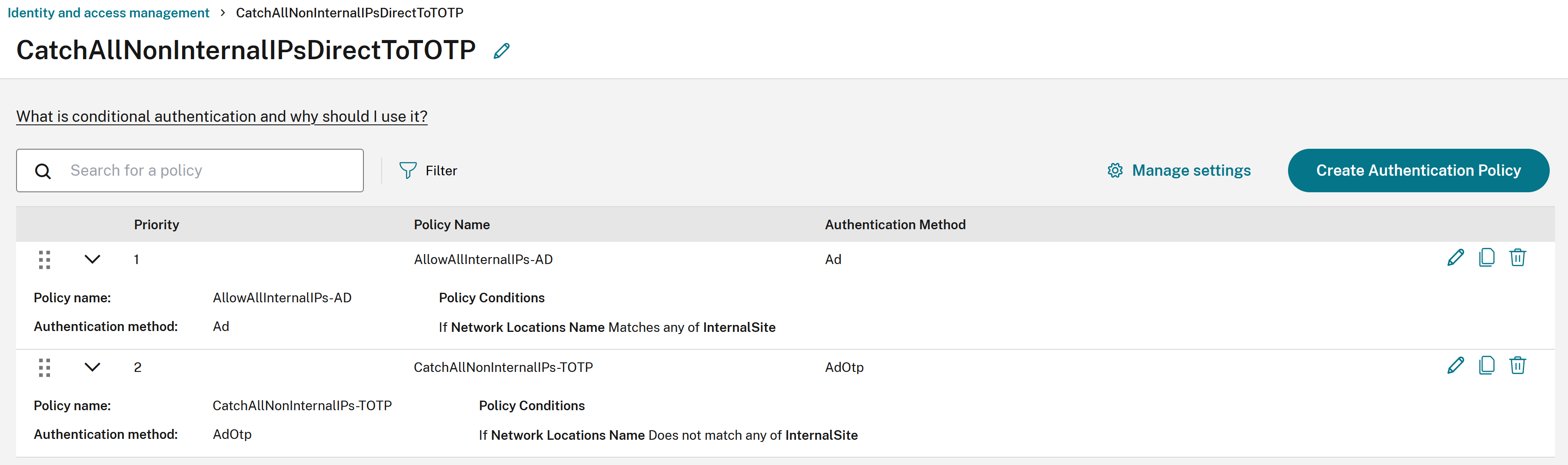

NLSシナリオ2:追加の認証要素や強化されたセキュリティを使用して、すべての「未定義」出力IPを「すべてのIDPインスタンスをキャッチする」に転送します。 「次のいずれにも一致しません」とすべての内部NLSサイトリストを使用して、「すべての未定義の出力IPをキャッチする」ポリシーを定義します。

ポリシー1:AllInternalIPs NLSサイト内で定義された出力IPを持つ内部クライアントのみが、ADを使用してWorkspaceにログインできます。

ポリシー2:AllInternalIPs NLSサイト内で定義されていない外部出力IPは、TOTPを使用してWorkspaceにログインする必要があります。

条件付き認証プロファイルのカスタムエラーメッセージの設定

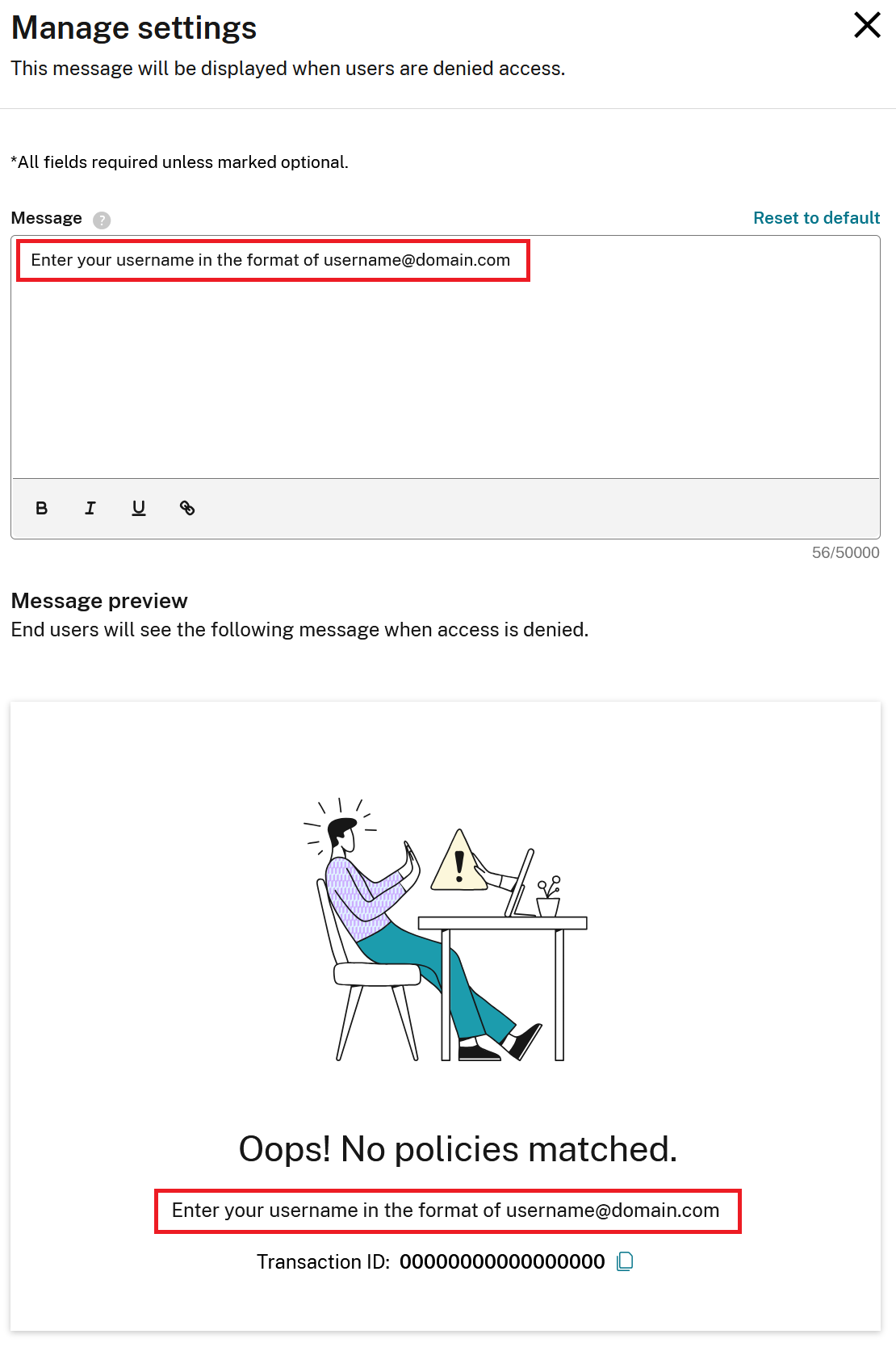

ユーザーが入力した内容にポリシー条件が一致しない場合にWorkspaceエンドユーザーに表示される、ユーザーフレンドリーなエラーメッセージを構成できます。

-

条件付き認証プロファイル内で、[設定の管理]を選択します。

-

エンドユーザーに表示されるデフォルトのエラーメッセージを編集します。

Citrix Monitorの統合によるトラブルシューティング

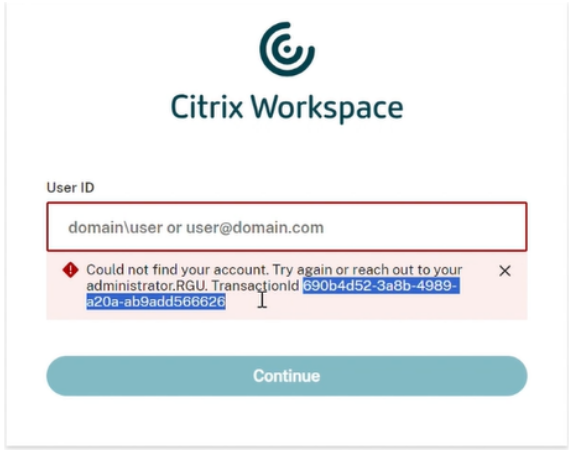

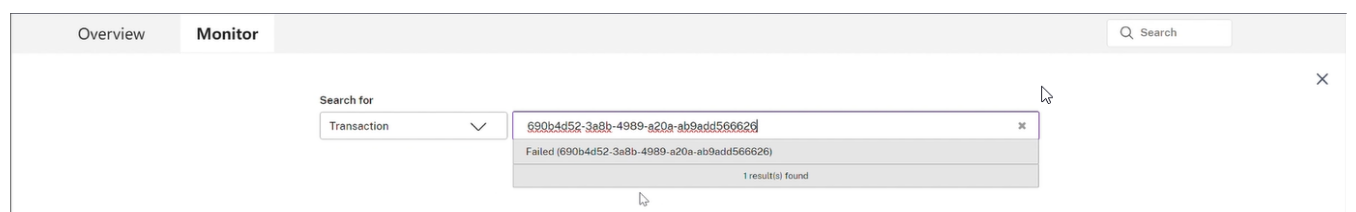

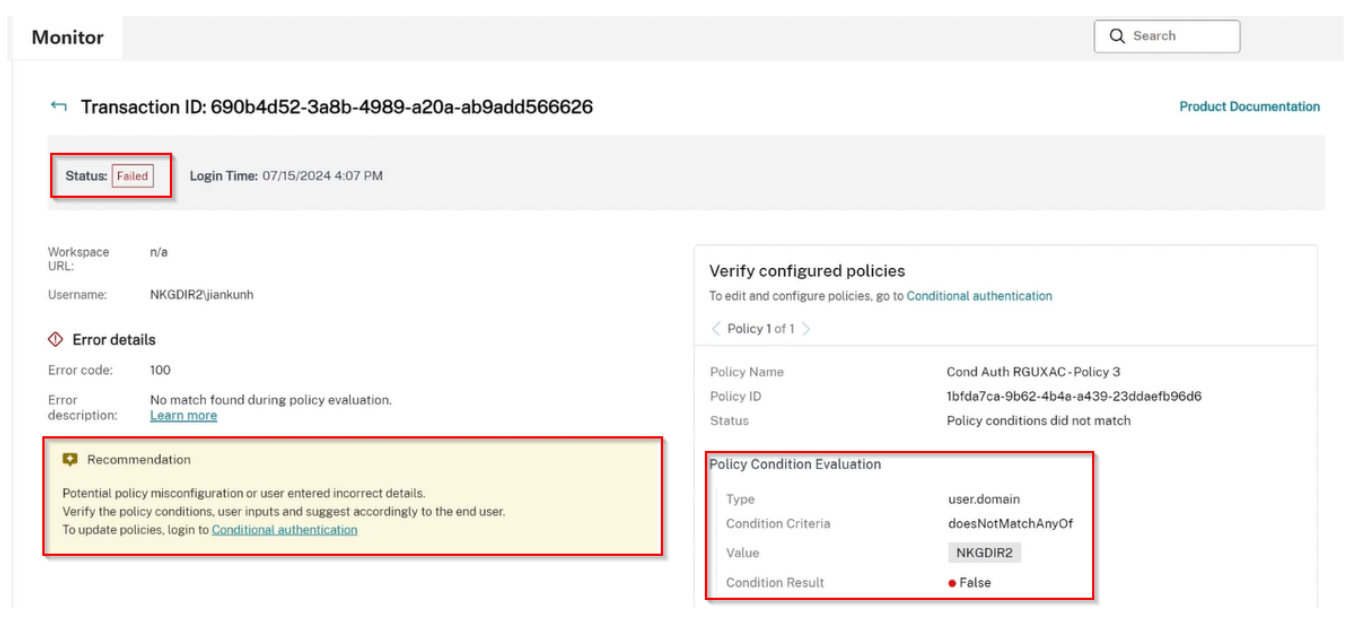

ポリシーが一致しないためにユーザーのログインに失敗した場合、トランザクションIDを示すエラーページが表示されます。 その後、ユーザーはこのトランザクションIDをCitrix Cloud管理者に提供してさらにサポートを求めることができます。

Citrix Cloud管理者は、Workspaceエンドユーザーから提供されたトランザクションIDをCitrix Monitorに貼り付けて、ポリシー、入力したユーザー名、および関連する条件付き認証ポリシーに関する詳細にアクセスできます。 この情報は、管理者が条件付き認証の問題をより効率的にトラブルシューティングして解決するのに役立ちます。

-

[監視]を選択し、右上隅の検索ボックスをクリックします。

![[監視]タブ](/en-us/citrix-cloud/media/monitor-tab.png)

-

ドロップダウンリストからトランザクションIDを選択します。 過去3日間のトランザクションのみ利用可能です。

-

エンドユーザーの失敗したトランザクションと、評価された条件付き認証ポリシーの詳細を表示します。 山形のボタンをクリックすると、 <Policy 1 of 3> エンドユーザー向けなどの、評価されたすべてのポリシー間を移動できます。

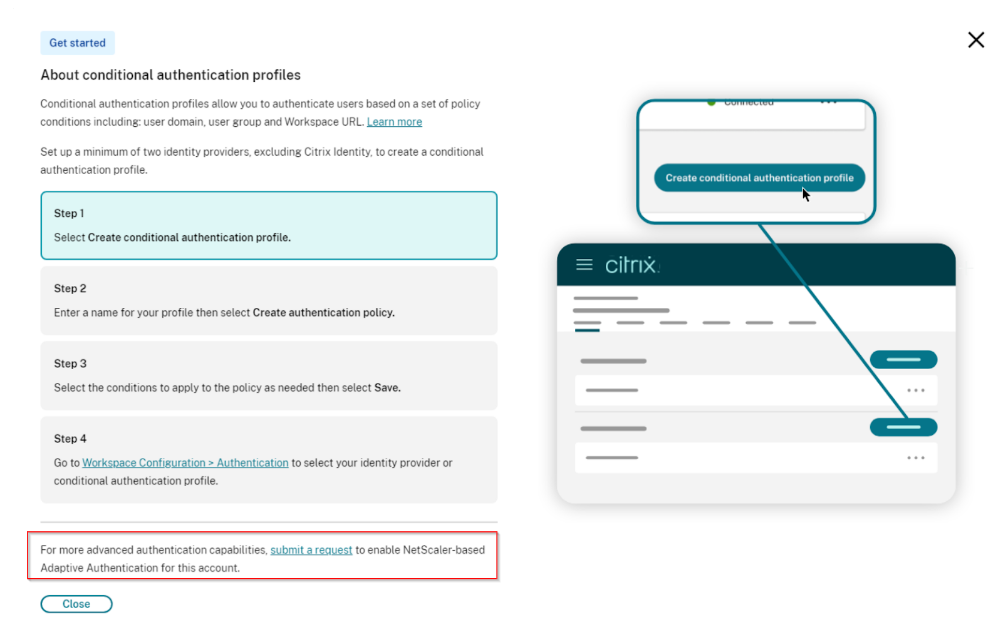

クラウドネイティブな条件付き認証とNetScalerベースのアダプティブ認証の比較

クラウドネイティブの条件付き認証機能は、ほとんどの条件付き認証のユースケースに対応するように設計されています。 ただし、より高度な認証機能については、NetScalerベースのアダプティブ認証を使用できます。

NetScalerベースのアダプティブ認証を使用するには、Citrix Cloudの[IDおよびアクセス管理]ページ> [条件付き認証プロファイル]セクションからリクエストを送信してください。

既知の問題と制限事項

- カスタムドメインは現在、条件付き認証ではサポートされていません。 これは今後の更新ロードマップの項目です。

- ポリシーに負の優先度を割り当てても、正常に機能しません。 今後の更新で修正される予定です。

- 現在、グループ条件はActive Directoryでのみサポートされています。 ネイティブEntra IDグループ条件は今後追加される予定です。