Criar um catálogo do Microsoft Azure

Nota:

Desde julho de 2023, a Microsoft renomeou o Azure Active Directory (Azure AD) para Microsoft Entra ID. Neste documento, qualquer referência a Azure Active Directory, Azure AD ou AAD agora se refere a Microsoft Entra ID.

Criar catálogos de máquinas descreve os assistentes que criam um catálogo de máquinas. As informações a seguir cobrem detalhes específicos para ambientes de nuvem do Microsoft Azure Resource Manager.

Nota:

Antes de criar um catálogo do Microsoft Azure, você precisa concluir a criação de uma conexão com o Microsoft Azure. Consulte Conexão com o Microsoft Azure.

Criar um catálogo de máquinas

Você pode criar um catálogo de máquinas de duas maneiras:

- Criar um catálogo de máquinas usando uma imagem do Azure Resource Manager no Web Studio

- Criar um catálogo de máquinas usando o PowerShell

Criar um catálogo de máquinas usando uma imagem do Azure Resource Manager no Web Studio

Uma imagem pode ser um disco, um instantâneo ou uma versão de imagem de uma definição de imagem dentro da Azure Compute Gallery que é usada para criar as VMs em um catálogo de máquinas. Antes de criar o catálogo de máquinas, crie uma imagem no Azure Resource Manager. Para obter informações gerais sobre imagens, consulte Criar catálogos de máquinas.

Nota:

O suporte para usar uma imagem mestre de uma região diferente da configurada na conexão do host foi descontinuado. Use a Azure Compute Gallery para replicar a imagem mestre para a região desejada.

Ao criar um catálogo de máquinas MCS, uma VM temporária é criada com base na VM original para executar tarefas de preparação, como habilitar DHCP e rearmar a licença. Essa VM temporária é chamada de VM de preparação. O nome dessa VM de preparação segue o formato Preparati-84x9n, onde os últimos cinco caracteres são gerados aleatoriamente para evitar duplicação. A convenção de nomenclatura para esta VM de preparação é fixa e não pode ser personalizada. Após a conclusão das tarefas de preparação, a VM de preparação é destruída.

Para desconectar a rede da VM de preparação, um grupo de segurança de rede é criado para negar todo o tráfego de entrada e saída. O grupo de segurança de rede é criado automaticamente uma vez por catálogo. O nome do grupo de segurança de rede é Citrix-Deny-All-a3pgu-GUID, onde GUID é gerado aleatoriamente. Por exemplo, Citrix-Deny-All-a3pgu-3f161981-28e2-4223-b797-88b04d336dd1.

No assistente de criação de catálogo de máquinas:

-

As páginas Machine Type e Machine Management não contêm informações específicas do Azure. Siga as orientações no artigo Criar catálogos de máquinas.

-

Na página Image, escolha uma imagem que você deseja usar como modelo para criar máquinas neste catálogo.

Se você selecionar Master image como o tipo de imagem a ser usado, clique em Select an image e siga estas etapas para selecionar uma imagem mestre, conforme necessário:

- (Aplicável apenas a conexões configuradas com imagens compartilhadas dentro ou entre locatários) Selecione uma assinatura onde a imagem reside.

- Selecione um grupo de recursos.

- Navegue até o Azure VHD, a Azure Compute Gallery ou a versão da imagem do Azure. Adicione uma nota para a imagem selecionada, se necessário.

Ao selecionar uma imagem, considere o seguinte:

- Verifique se um Citrix VDA está instalado na imagem.

- Se você selecionar um VHD anexado a uma VM, deverá desligar a VM antes de prosseguir para a próxima etapa.

Nota:

- A assinatura correspondente à conexão (host) que criou as máquinas no catálogo é denotada com um ponto verde. As outras assinaturas são aquelas que têm a Azure Compute Gallery compartilhada com essa assinatura. Nessas assinaturas, apenas galerias compartilhadas são mostradas. Para obter informações sobre como configurar assinaturas compartilhadas, consulte Compartilhar imagens dentro de um locatário (entre assinaturas) e Compartilhar imagens entre locatários.

- Usar um perfil de máquina com inicialização confiável como Security Type é obrigatório ao selecionar uma imagem ou instantâneo que tenha a inicialização confiável habilitada. Você pode então habilitar ou desabilitar SecureBoot e vTPM especificando seus valores no perfil da máquina. A inicialização confiável não é suportada para Shared Image Gallery. Para obter informações sobre a inicialização confiável do Azure, consulte https://docs.microsoft.com/en-us/azure/virtual-machines/trusted-launch.

- Você pode criar um esquema de provisionamento usando disco de SO efêmero no Windows com inicialização confiável. Ao selecionar uma imagem com inicialização confiável, você deve selecionar um perfil de máquina com inicialização confiável habilitada com vTPM. Para criar catálogos de máquinas usando disco de SO efêmero, consulte Como criar máquinas usando discos de SO efêmeros.

- Quando a replicação da imagem está em andamento, você pode prosseguir e selecionar a imagem como imagem mestre e concluir a configuração. No entanto, a criação do catálogo pode demorar mais para ser concluída enquanto a imagem está sendo replicada. O MCS exige que a replicação seja concluída em uma hora a partir da criação do catálogo. Se a replicação expirar, a criação do catálogo falhará. Você pode verificar o status da replicação no Azure. Tente novamente se a replicação ainda estiver pendente ou após a conclusão da replicação.

- Ao selecionar uma imagem mestre para catálogos de máquinas no Azure, o MCS identifica o tipo de SO com base na imagem mestre e no perfil de máquina selecionado. Se o MCS não conseguir identificá-lo, selecione o tipo de SO que corresponde à imagem mestre.

- Você pode provisionar um catálogo de VMs Gen2 usando uma imagem Gen2 para melhorar o desempenho do tempo de inicialização. No entanto, a criação de um catálogo de máquinas Gen2 usando uma imagem Gen1 não é suportada. Da mesma forma, a criação de um catálogo de máquinas Gen1 usando uma imagem Gen2 também não é suportada. Além disso, qualquer imagem mais antiga que não tenha informações de geração é uma imagem Gen1.

Se você selecionar Prepared image como o tipo de imagem a ser usado, clique em Select an image e selecione uma imagem preparada, conforme necessário.

Para garantir a criação bem-sucedida da VM, verifique se a imagem tem o Citrix VDA 2311 ou posterior instalado e se o MCSIO está presente no VDA.

Depois de selecionar uma imagem, a caixa de seleção Use a machine profile (mandatory for Azure Active Directory) é selecionada automaticamente. Clique em Select a machine profile para procurar uma VM ou uma especificação de modelo ARM em uma lista de grupos de recursos. As VMs no catálogo podem herdar configurações do perfil de máquina selecionado.

Valide a especificação do modelo ARM para verificar se ela pode ser usada como um perfil de máquina para criar um catálogo de máquinas. Existem duas maneiras de validar a especificação do modelo ARM:

- Depois de selecionar a especificação do modelo ARM na lista de grupos de recursos, clique em Next. Mensagens de erro aparecerão se a especificação do modelo ARM tiver erros.

- Execute um dos seguintes comandos do PowerShell:

Test-ProvInventoryItem -HostingUnitName <string> -InventoryPath <string>Test-ProvInventoryItem -HostingUnitUid <Guid> -InventoryPath <string>

Exemplos de configurações que as VMs podem herdar de um perfil de máquina incluem:

- Rede acelerada

- Diagnóstico de inicialização

- Cache de disco do host (relacionado a discos de SO e MCSIO)

- Tamanho da máquina (a menos que especificado de outra forma)

- Tags colocadas na VM

Depois de criar o catálogo, você pode visualizar as configurações que a imagem herda do perfil da máquina. No nó Machine Catalogs, selecione o catálogo para visualizar seus detalhes no painel inferior. Em seguida, clique na guia Template Properties para visualizar as propriedades do perfil da máquina. A seção Tags exibe até três tags. Para visualizar todas as tags colocadas na VM, clique em View all.

Se você deseja que o MCS provisione VMs em um host dedicado do Azure, habilite a caixa de seleção Use a dedicated host group e, em seguida, selecione um grupo de hosts na lista. Um grupo de hosts é um recurso que representa uma coleção de hosts dedicados. Um host dedicado é um serviço que fornece servidores físicos que hospedam uma ou mais VMs. Seu servidor é dedicado à sua assinatura do Azure, não compartilhado com outros assinantes. Ao usar um host dedicado, o Azure garante que suas VMs sejam as únicas máquinas em execução nesse host. Esse recurso é adequado para cenários em que você deve atender a requisitos regulatórios ou de segurança interna. Para saber mais sobre grupos de hosts e considerações para usá-los, consulte Hosts dedicados do Azure.

Importante:

- Somente grupos de hosts que têm o auto-posicionamento do Azure habilitado são mostrados.

- Usar um grupo de hosts altera a página Virtual Machines oferecida posteriormente no assistente. Somente os tamanhos de máquina que o grupo de hosts selecionado contém são mostrados nessa página. Além disso, as Zonas de Disponibilidade são selecionadas automaticamente e não estão disponíveis para seleção.

-

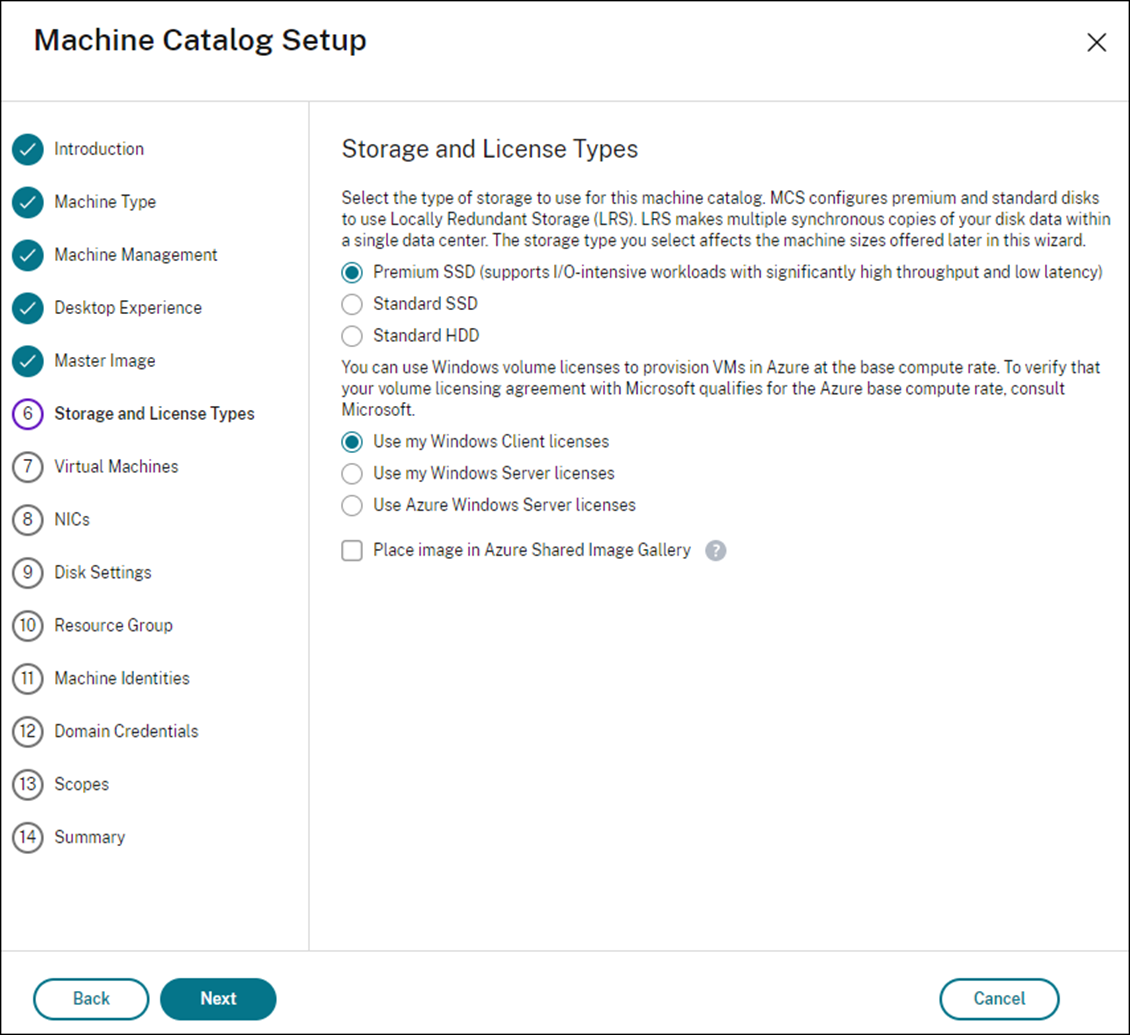

A página Storage and License Types aparece apenas quando você usa uma imagem do Azure Resource Manager.

Você tem os seguintes tipos de armazenamento para usar no catálogo de máquinas:

- Premium SSD. Oferece uma opção de armazenamento em disco de alto desempenho e baixa latência, adequada para VMs com cargas de trabalho intensivas em E/S.

- Standard SSD. Oferece uma opção de armazenamento econômica que é adequada para cargas de trabalho que exigem desempenho consistente em níveis de IOPS mais baixos.

- Standard HDD. Oferece uma opção de armazenamento em disco confiável e de baixo custo, adequada para VMs que executam cargas de trabalho insensíveis à latência.

-

Azure ephemeral OS disk. Oferece uma opção de armazenamento econômica que reutiliza o disco local das VMs para hospedar o disco do sistema operacional. Alternativamente, você pode usar o PowerShell para criar máquinas que usam discos de SO efêmeros. Para obter mais informações, consulte Discos efêmeros do Azure. Esteja ciente das seguintes considerações ao usar um disco de SO efêmero:

- O disco de SO efêmero do Azure e o MCS I/O não podem ser habilitados ao mesmo tempo.

- Para atualizar máquinas que usam discos de SO efêmeros, você deve selecionar uma imagem cujo tamanho não exceda o tamanho do disco de cache ou do disco temporário da VM.

- Você não pode usar a opção Retain VM and system disk during power cycles oferecida posteriormente no assistente.

Nota:

O disco de identidade é sempre criado usando Standard SSD, independentemente do tipo de armazenamento que você escolher.

O tipo de armazenamento determina quais tamanhos de máquina são oferecidos na página Virtual Machines do assistente. O MCS configura discos premium e padrão para usar o Armazenamento Redundante Localmente (LRS). O LRS faz várias cópias síncronas dos dados do seu disco em um único data center. Os discos de SO efêmeros do Azure usam o disco local das VMs para armazenar o sistema operacional. Para obter detalhes sobre os tipos de armazenamento do Azure e a replicação de armazenamento, consulte o seguinte:

- https://docs.microsoft.com/en-us/azure/storage/common/storage-introduction/

- https://docs.microsoft.com/en-us/azure/virtual-machines/premium-storage-performance/

- https://docs.microsoft.com/en-us/azure/storage/common/storage-redundancy/

Selecione se deseja usar licenças existentes do Windows ou licenças do Linux.

-

Licenças do Windows: Usar licenças do Windows junto com imagens do Windows (imagens de suporte da plataforma Azure ou imagens personalizadas) permite que você execute VMs do Windows no Azure a um custo reduzido. Existem dois tipos de licenças:

-

Windows Server license. Permite que você use suas licenças do Windows Server ou Azure Windows Server, permitindo que você use os Benefícios Híbridos do Azure. Para obter detalhes, consulte https://azure.microsoft.com/en-us/pricing/hybrid-benefit/. O Benefício Híbrido do Azure reduz o custo de execução de VMs no Azure para a taxa de computação base, dispensando o custo de licenças extras do Windows Server da galeria do Azure.

-

Windows Client license. Permite que você traga suas licenças do Windows 10 e Windows 11 para o Azure, permitindo que você execute VMs do Windows 10 e Windows 11 no Azure sem a necessidade de licenças extras. Para obter detalhes, consulte Licenças de Acesso para Cliente e Licenças de Gerenciamento.

-

Você pode verificar se a VM provisionada está usando o benefício de licenciamento executando o seguinte comando do PowerShell:

Get-AzVM -ResourceGroup MyResourceGroup -Name MyVM.-

Para o tipo de licença do Windows Server, verifique se o tipo de licença é Windows_Server. Mais instruções estão disponíveis em https://docs.microsoft.com/en-us/azure/virtual-machines/windows/hybrid-use-benefit-licensing/.

-

Para o tipo de licença do Windows Client, verifique se o tipo de licença é Windows_Client. Mais instruções estão disponíveis em https://docs.microsoft.com/en-us/azure/virtual-machines/windows/windows-desktop-multitenant-hosting-deployment/.

Alternativamente, você pode usar o SDK do PowerShell

Get-Provschemepara fazer a verificação. Por exemplo:Get-Provscheme -ProvisioningSchemeName "My Azure Catalog". Para obter mais informações sobre este cmdlet, consulte https://developer-docs.citrix.com/projects/citrix-virtual-apps-desktops-sdk/en/latest/MachineCreation/Get-ProvScheme/.-

Licenças Linux: Com licenças Linux bring-your-own-subscription (BYOS), você não precisa pagar pelo software. A cobrança BYOS inclui apenas a taxa de hardware de computação. Existem dois tipos de licenças:

- RHEL_BYOS: Para usar o tipo RHEL_BYOS com sucesso, habilite o Red Hat Cloud Access em sua assinatura do Azure.

- SLES_BYOS: As versões BYOS do SLES incluem suporte da SUSE.

Você pode definir o valor de LicenseType para as opções Linux em

New-ProvSchemeeSet-ProvScheme.Exemplo de configuração de LicenseType para RHEL_BYOS em

New-ProvScheme:New-ProvScheme -CleanOnBoot -ProvisioningSchemeName "azureCatalog" -RunAsynchronously -Scope @() -SecurityGroup @() -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /><Property xsi:type="StringProperty" Name="LicenseType" Value="RHEL_BYOS" /></CustomProperties>' <!--NeedCopy-->Exemplo de configuração de LicenseType para SLES_BYOS em

Set-ProvScheme:Set-ProvScheme -ProvisioningSchemeName "azureCatalog" -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /><Property xsi:type="StringProperty" Name="LicenseType" Value="SLES_BYOS" /></CustomProperties>' <!--NeedCopy-->Nota:

Se o valor de

LicenseTypeestiver vazio, os valores padrão serão Azure Windows Server License ou Azure Linux License, dependendo do valor de OsType.Exemplo de configuração de LicenseType para vazio:

Set-ProvScheme -ProvisioningSchemeName "azureCatalog" -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /></CustomProperties>' <!--NeedCopy-->

Consulte os seguintes documentos para entender os tipos de licença e seus benefícios:

A Azure Compute Gallery (anteriormente Azure Shared Image Gallery) é um repositório para gerenciar e compartilhar imagens. Ela permite que você disponibilize suas imagens em toda a sua organização. Recomendamos que você armazene uma imagem na SIG ao criar grandes catálogos de máquinas não persistentes, pois isso permite redefinições mais rápidas dos discos de SO do VDA, melhorando os tempos de inicialização e de lançamento de aplicativos para VMs não persistentes. Depois de selecionar Place prepared image in Azure Compute Gallery, a seção Azure Compute Gallery settings aparece, permitindo que você especifique mais configurações da Azure Compute Gallery:

-

Ratio of virtual machines to image replicas. Permite que você especifique a proporção de máquinas virtuais para réplicas de imagem que o Azure deve manter. Por padrão, o Azure mantém uma única réplica de imagem para cada 40 máquinas não persistentes. Para máquinas persistentes, esse número padrão é 1.000.

-

Maximum replica count. Permite que você especifique o número máximo de réplicas de imagem que o Azure deve manter. O padrão é 10.

Nota:

Uma galeria é criada na ACG para armazenar a imagem. Esta galeria é acessível apenas ao MCS para criação de VM e não aparece na página Select an image.

-

Na página Virtual Machines, indique quantas VMs você deseja criar. Você deve especificar pelo menos uma e selecionar um tamanho de máquina. Após a criação do catálogo, você pode alterar o tamanho da máquina editando o catálogo.

-

A página NICs não contém informações específicas do Azure. Siga as orientações no artigo Criar catálogos de máquinas.

-

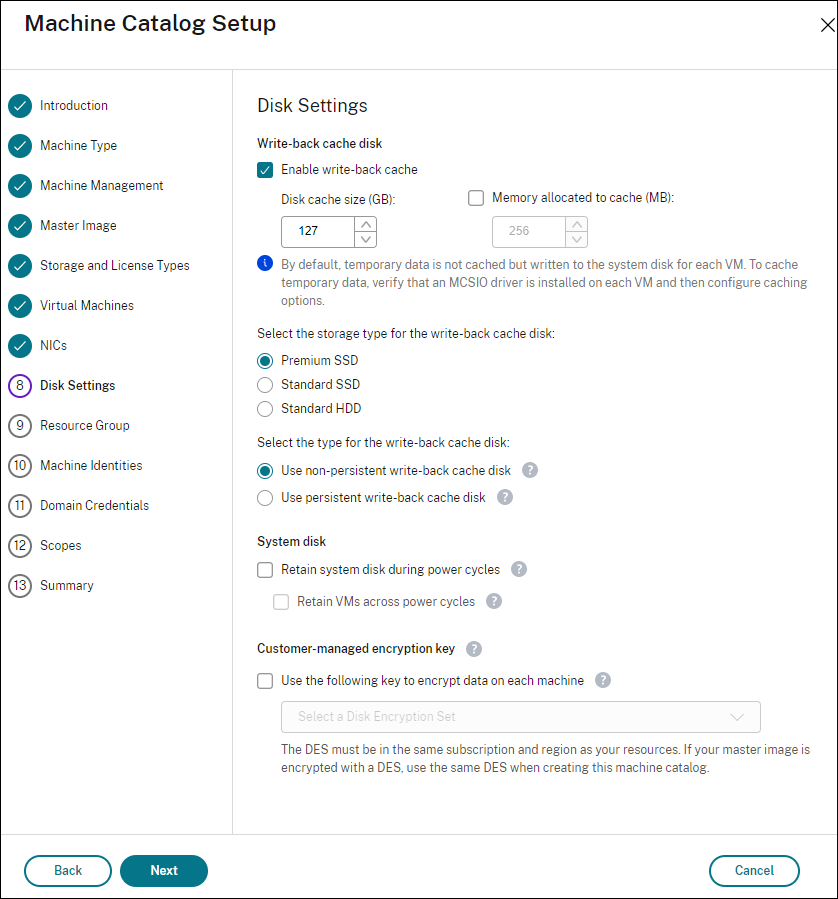

Na página Disk Settings, escolha se deseja habilitar o cache de gravação. Com o recurso de otimização de armazenamento do MCS habilitado, você pode configurar as seguintes configurações ao criar um catálogo. Essas configurações se aplicam a ambientes Azure e GCP.

Depois de habilitar o cache de gravação, você pode fazer o seguinte:

-

Configure o tamanho do disco e da RAM usados para armazenar dados temporários em cache. Para obter mais informações, consulte Configurar cache para dados temporários.

-

Selecione o tipo de armazenamento para o disco de cache de gravação. As seguintes opções de armazenamento estão disponíveis para uso no disco de cache de gravação:

- Premium SSD

- Standard SSD

- Standard HDD

-

Escolha se deseja que o disco de cache de gravação persista para as VMs provisionadas. Selecione Enable write-back cache para disponibilizar as opções. Por padrão, Use non-persistent write-back cache disk é selecionado.

-

Selecione o tipo para o disco de cache de gravação.

- Use non-persistent write-back cache disk. Se selecionado, o disco de cache de gravação é excluído durante os ciclos de energia. Quaisquer dados redirecionados para ele serão perdidos. Se o disco temporário da VM tiver espaço suficiente, ele será usado para hospedar o disco de cache de gravação para reduzir seus custos. Após a criação do catálogo, você pode verificar se as máquinas provisionadas usam o disco temporário. Para fazer isso, clique no catálogo e verifique as informações na guia Template Properties. Se o disco temporário for usado, você verá Non-persistent Write-back Cache Disk e seu valor será Yes (using VM’s temporary disk). Caso contrário, você verá Non-persistent Write-back Cache Disk e seu valor será No (not using VM’s temporary disk).

- Use persistent write-back cache disk. Se selecionado, o disco de cache de gravação persiste para as VMs provisionadas. Habilitar a opção aumenta seus custos de armazenamento.

-

Escolha se deseja reter VMs e discos de sistema para VDAs durante os ciclos de energia.

Retain VM and system disk during power cycles. Disponível quando você selecionou Enable write-back cache. Por padrão, as VMs e os discos do sistema são excluídos no desligamento e recriados na inicialização. Se você deseja reduzir os tempos de reinicialização da VM, selecione esta opção. Lembre-se de que habilitar esta opção também aumenta os custos de armazenamento.

-

Escolha se deseja habilitar Storage cost savings. Se habilitado, economize custos de armazenamento rebaixando o disco de armazenamento para Standard HDD quando a VM for desligada. A VM retorna às suas configurações originais na reinicialização. A opção se aplica a discos de armazenamento e de cache de gravação. Alternativamente, você também pode usar o PowerShell. Consulte Alterar o tipo de armazenamento para um nível inferior quando uma VM é desligada.

Nota:

A Microsoft impõe restrições à alteração do tipo de armazenamento durante o desligamento da VM. Também é possível que a Microsoft bloqueie alterações no tipo de armazenamento no futuro. Para obter mais informações, consulte este artigo da Microsoft.

-

Escolha se deseja criptografar dados nas máquinas provisionadas no catálogo. A criptografia do lado do servidor com uma chave de criptografia gerenciada pelo cliente permite que você gerencie a criptografia em nível de disco gerenciado e proteja os dados nas máquinas do catálogo. Para obter mais informações, consulte Criptografia do lado do servidor do Azure.

-

-

Na página Resource Group, escolha se deseja criar grupos de recursos ou usar grupos existentes.

- Se você optar por criar grupos de recursos, selecione Next.

- Se você optar por usar grupos de recursos existentes, selecione grupos na lista Available Provisioning Resource Groups. Lembre-se: Selecione grupos suficientes para acomodar as máquinas que você está criando no catálogo. Uma mensagem aparece se você escolher muito poucos. Você pode querer selecionar mais do que o mínimo necessário se planeja adicionar mais VMs ao catálogo posteriormente. Você não pode adicionar mais grupos de recursos a um catálogo depois que o catálogo é criado.

Para obter mais informações, consulte Grupos de recursos do Azure.

-

Na página Machine Identities, escolha um tipo de identidade e configure identidades para máquinas neste catálogo. Se você selecionar as VMs como Azure Active Directory joined, poderá adicioná-las a um grupo de segurança do Azure AD. As etapas detalhadas são as seguintes:

- No campo Identity type, selecione Azure Active Directory joined. A opção Azure AD security group (optional) aparece.

- Clique em Azure AD security group: Create new.

- Insira um nome de grupo e clique em Create.

- Siga as instruções na tela para fazer login no Azure. Se o nome do grupo não existir no Azure, um ícone verde aparecerá. Caso contrário, uma mensagem de erro aparecerá solicitando que você insira um novo nome.

- Insira o esquema de nomenclatura da conta da máquina para as VMs.

Após a criação do catálogo, o Citrix Virtual Apps and Desktops™ acessa o Azure em seu nome e cria o grupo de segurança e uma regra de associação dinâmica para o grupo. Com base na regra, as VMs com o esquema de nomenclatura especificado neste catálogo são adicionadas automaticamente ao grupo de segurança.

Adicionar VMs com um esquema de nomenclatura diferente a este catálogo exige que você faça login no Azure. O Citrix Virtual Apps and Desktops pode então acessar o Azure e criar uma regra de associação dinâmica com base no novo esquema de nomenclatura.

Ao excluir este catálogo, a exclusão do grupo de segurança do Azure também exige o login no Azure.

-

As páginas Domain Credentials e Summary não contêm informações específicas do Azure. Siga as orientações no artigo Criar catálogos de máquinas.

Conclua o assistente.

Condições para que o disco temporário do Azure seja elegível para disco de cache de gravação

Você pode usar o disco temporário do Azure como disco de cache de gravação somente se todas as seguintes condições forem satisfeitas:

-

O disco de cache de gravação deve ser não persistente, pois o disco temporário do Azure não é apropriado para dados persistentes.

-

O tamanho da VM do Azure escolhido deve incluir um disco temporário.

-

O disco de SO efêmero não precisa ser habilitado.

-

Aceite colocar o arquivo de cache de gravação no disco temporário do Azure.

-

O tamanho do disco temporário do Azure deve ser maior que o tamanho total de (tamanho do disco de cache de gravação + espaço reservado para arquivo de paginação + 1 GB de espaço de buffer).

Cenários de disco de cache de gravação não persistente

A tabela a seguir descreve três cenários diferentes quando o disco temporário é usado para cache de gravação durante a criação do catálogo de máquinas.

| Cenário | Resultado |

|---|---|

| Todas as condições para usar o disco temporário para cache de gravação são satisfeitas. | O arquivo WBC mcsdif.vhdx é colocado no disco temporário. |

| O disco temporário tem espaço insuficiente para uso do cache de gravação. | Um disco VHD MCSWCDisk é criado e o arquivo WBC mcsdif.vhdx é colocado neste disco. |

O disco temporário tem espaço suficiente para uso do cache de gravação, mas UseTempDiskForWBC está definido como false. |

Um disco VHD MCSWCDisk é criado e o arquivo WBC mcsdif.vhdx é colocado neste disco. |

Criar uma especificação de modelo do Azure

Você pode criar uma especificação de modelo do Azure no portal do Azure e usá-la no Web Studio e nos comandos do PowerShell para criar ou atualizar um catálogo de máquinas MCS.

Para criar uma especificação de modelo do Azure para uma VM existente:

- Vá para o portal do Azure. Selecione um grupo de recursos e, em seguida, selecione a VM e a interface de rede. No menu … na parte superior, clique em Export template.

- Desmarque a caixa de seleção Include parameters se você quiser criar uma especificação de modelo para provisionamento de catálogo.

- Clique em Add to library para modificar a especificação do modelo posteriormente.

- Na página Importing template, insira as informações necessárias, como Name, Subscription, Resource Group, Location e Version. Clique em Next: Edit Template.

-

Você também precisa de uma interface de rede como um recurso independente se quiser provisionar catálogos. Portanto, você deve remover qualquer

dependsOnespecificado na especificação do modelo. Por exemplo:"dependsOn": [ "[resourceId('Microsoft.Network/networkInterfaces', 'tnic937')]" ], <!--NeedCopy--> - Crie Review+Create e crie a especificação do modelo.

- Na página Template Specs, verifique a especificação do modelo que você acabou de criar. Clique na especificação do modelo. No painel esquerdo, clique em Versions.

- Você pode criar uma nova versão clicando em Create new version. Especifique um novo número de versão, faça alterações na especificação do modelo atual e clique em Review + Create para criar a nova versão da especificação do modelo.

Você pode obter informações sobre a especificação do modelo e a versão do modelo usando os seguintes comandos do PowerShell:

-

Para obter informações sobre a especificação do modelo, execute:

get-item XDHyp:\HostingUnits\East\machineprofile.folder\abc.resourcegroup\bggTemplateSpec.templatespec <!--NeedCopy--> -

Para obter informações sobre a versão da especificação do modelo, execute:

get-item XDHyp:\HostingUnits\East\machineprofile.folder\abc.resourcegroup\bggTemplateSpec.templatespec\bgg1.0.templatespecversion <!--NeedCopy-->

Usar especificação de modelo na criação ou atualização de um catálogo

Você pode criar ou atualizar um catálogo de máquinas MCS usando uma especificação de modelo como entrada de perfil de máquina. Para fazer isso, você pode usar o Web Studio ou os comandos do PowerShell.

- Para o Web Studio, consulte Criar um catálogo de máquinas usando uma imagem do Azure Resource Manager no Web Studio

- Para o PowerShell, consulte Usar especificação de modelo na criação ou atualização de um catálogo usando o PowerShell

Criptografia do lado do servidor do Azure

O Citrix Virtual Apps and Desktops oferece suporte a chaves de criptografia gerenciadas pelo cliente para discos gerenciados do Azure por meio do Azure Key Vault. Com esse suporte, você pode gerenciar seus requisitos organizacionais e de conformidade criptografando os discos gerenciados do seu catálogo de máquinas usando sua própria chave de criptografia. Para obter mais informações, consulte Criptografia do lado do servidor do Azure Disk Storage.

Ao usar esse recurso para discos gerenciados:

-

Para alterar a chave com a qual o disco é criptografado, você altera a chave atual no

DiskEncryptionSet. Todos os recursos associados a esseDiskEncryptionSetmudam para serem criptografados com a nova chave. -

Quando você desabilita ou exclui sua chave, todas as VMs com discos usando essa chave são desligadas automaticamente. Após o desligamento, as VMs não são utilizáveis, a menos que a chave seja habilitada novamente ou você atribua uma nova chave. Qualquer catálogo que use a chave não pode ser ligado, e você não pode adicionar VMs a ele.

Considerações importantes ao usar chaves de criptografia gerenciadas pelo cliente

Considere o seguinte ao usar este recurso:

-

Todos os recursos relacionados às suas chaves gerenciadas pelo cliente (Azure Key Vaults, conjuntos de criptografia de disco, VMs, discos e instantâneos) devem residir na mesma assinatura e região.

-

Depois de habilitar a chave de criptografia gerenciada pelo cliente, você não poderá desabilitá-la posteriormente. Se você deseja desabilitar ou remover a chave de criptografia gerenciada pelo cliente, copie todos os dados para um disco gerenciado diferente que não esteja usando a chave de criptografia gerenciada pelo cliente.

-

Discos criados a partir de imagens personalizadas criptografadas usando criptografia do lado do servidor e chaves gerenciadas pelo cliente devem ser criptografados usando as mesmas chaves gerenciadas pelo cliente. Esses discos devem estar na mesma assinatura.

-

Instantâneos criados a partir de discos criptografados com criptografia do lado do servidor e chaves gerenciadas pelo cliente devem ser criptografados com as mesmas chaves gerenciadas pelo cliente.

-

Discos, instantâneos e imagens criptografados com chaves gerenciadas pelo cliente não podem ser movidos para outro grupo de recursos e assinatura.

-

Discos gerenciados atualmente ou anteriormente criptografados usando o Azure Disk Encryption não podem ser criptografados usando chaves gerenciadas pelo cliente.

-

Consulte o site da Microsoft para obter limitações nos conjuntos de criptografia de disco por região.

Nota:

Consulte Início Rápido: Criar um Key Vault usando o portal do Azure para obter informações sobre como configurar a criptografia do lado do servidor do Azure.

Chave de criptografia gerenciada pelo cliente do Azure

Ao criar um catálogo de máquinas, você pode escolher se deseja criptografar dados nas máquinas provisionadas no catálogo. A criptografia do lado do servidor com uma chave de criptografia gerenciada pelo cliente permite que você gerencie a criptografia em nível de disco gerenciado e proteja os dados nas máquinas do catálogo. Um Conjunto de Criptografia de Disco (DES) representa uma chave gerenciada pelo cliente. Para usar esse recurso, você deve primeiro criar seu DES no Azure. Um DES está no seguinte formato:

/subscriptions/12345678-1234-1234-1234-123456789012/resourceGroups/Sample-RG/providers/Microsoft.Compute/diskEncryptionSets/SampleEncryptionSet

Selecione um DES da lista. O DES que você selecionar deve estar na mesma assinatura e região que seus recursos. Se sua imagem for criptografada com um DES, use o mesmo DES ao criar o catálogo de máquinas. Você não pode alterar o DES depois de criar o catálogo.

Se você criar um catálogo com uma chave de criptografia e, posteriormente, desabilitar o DES correspondente no Azure, não poderá mais ligar as máquinas no catálogo ou adicionar máquinas a ele.

Consulte Criar um catálogo de máquinas usando chave gerenciada pelo cliente.

Criptografia de disco do Azure no host

Você pode criar um catálogo de máquinas MCS com capacidade de criptografia no host. Atualmente, o MCS suporta apenas o fluxo de trabalho de perfil de máquina para este recurso. Você pode usar uma VM ou uma especificação de modelo como entrada para um perfil de máquina.

Este método de criptografia não criptografa os dados através do armazenamento do Azure. O servidor que hospeda a VM criptografa os dados e, em seguida, os dados criptografados fluem através do servidor de armazenamento do Azure. Portanto, este método de criptografia criptografa os dados de ponta a ponta.

Restrições:

A criptografia de disco do Azure no host é:

- Não suportada para todos os tamanhos de máquina do Azure

- Incompatível com a criptografia de disco do Azure

Para criar um catálogo de máquinas com capacidade de criptografia no host:

- Verifique se a assinatura tem o recurso de criptografia no host habilitado ou não. Para fazer isso, consulte https://learn.microsoft.com/en-us/rest/api/resources/features/get?tabs=HTTP/. Se não estiver habilitado, você deve habilitar o recurso para a assinatura. Para obter informações sobre como habilitar o recurso para sua assinatura, consulte https://learn.microsoft.com/en-us/azure/virtual-machines/disks-enable-host-based-encryption-portal?tabs=azure-powershell#prerequisites/.

-

Verifique se um determinado tamanho de VM do Azure suporta criptografia no host ou não. Para fazer isso, em uma janela do PowerShell, execute um dos seguintes:

PS XDHyp:\Connections\<your connection>\east us.region\serviceoffering.folder> <!--NeedCopy-->PS XDHyp:\HostingUnits\<your hosting unit>\serviceoffering.folder> <!--NeedCopy--> -

Crie uma VM ou uma especificação de modelo, como entrada para o perfil da máquina, no portal do Azure com a criptografia no host habilitada.

- Se você quiser criar uma VM, selecione um tamanho de VM que suporte criptografia no host. Depois de criar a VM, a propriedade da VM Encryption at host é habilitada.

- Se você quiser usar uma especificação de modelo, atribua o parâmetro

Encryption at Hostcomo true dentro desecurityProfile.

-

Crie um catálogo de máquinas MCS com fluxo de trabalho de perfil de máquina, selecionando uma VM ou uma especificação de modelo.

- Disco de SO / Disco de Dados: É criptografado por meio de chave gerenciada pelo cliente e chave gerenciada pela plataforma

- Disco de SO Efêmero: É criptografado apenas por meio de chave gerenciada pela plataforma

- Disco de Cache: É criptografado por meio de chave gerenciada pelo cliente e chave gerenciada pela plataforma

Você pode criar o catálogo de máquinas usando o Web Studio ou executando comandos do PowerShell.

Recuperar informações de criptografia no host de um perfil de máquina

Você pode recuperar as informações de criptografia no host de um perfil de máquina ao executar o comando do PowerShell com o parâmetro AdditionalData. Se o parâmetro EncryptionAtHost for True, isso indica que a criptografia no host está habilitada para o perfil da máquina.

Por exemplo: Quando a entrada do perfil da máquina é uma VM, execute o seguinte comando:

(get-item XDHyp:\HostingUnits\myAzureNetwork\machineprofile.folder\abc.resourcegroup\def.vm).AdditionalData

<!--NeedCopy-->

Por exemplo: Quando a entrada do perfil da máquina é uma especificação de modelo, execute o seguinte comando:

(get-item XDHyp:\HostingUnits\myAzureNetwork\machineprofile.folder\abc.resourcegroup\def_templatespec.templatespec\EncryptionAtHost.templatespecversion).AdditionalData

<!--NeedCopy-->

Criptografia dupla em disco gerenciado

Você pode criar um catálogo de máquinas com criptografia dupla. Quaisquer catálogos criados com este recurso têm todos os discos criptografados no lado do servidor com chaves gerenciadas pela plataforma e pelo cliente. Você possui e mantém o Azure Key Vault, a Chave de Criptografia e os Conjuntos de Criptografia de Disco (DES).

A criptografia dupla é a criptografia do lado da plataforma (padrão) e a criptografia gerenciada pelo cliente (CMEK). Portanto, se você é um cliente com alta sensibilidade à segurança que se preocupa com o risco associado a qualquer algoritmo de criptografia, implementação ou uma chave comprometida, pode optar por essa criptografia dupla. Discos de SO e dados persistentes, instantâneos e imagens são todos criptografados em repouso com criptografia dupla.

Nota:

- Você pode criar e atualizar um catálogo de máquinas com criptografia dupla usando o Web Studio e os comandos do PowerShell. Consulte Criar um catálogo de máquinas com criptografia dupla para comandos do PowerShell.

- Você pode usar o fluxo de trabalho não baseado em perfil de máquina ou o fluxo de trabalho baseado em perfil de máquina para criar ou atualizar um catálogo de máquinas com criptografia dupla.

- Se você usar o fluxo de trabalho não baseado em perfil de máquina para criar um catálogo de máquinas, poderá reutilizar o

DiskEncryptionSetIdarmazenado.- Se você usar um perfil de máquina, poderá usar uma VM ou uma especificação de modelo como entrada de perfil de máquina.

Limitações:

- A criptografia dupla não é suportada para Ultra Disks ou discos Premium SSD v2.

- A criptografia dupla não é suportada em discos não gerenciados.

- Se você desabilitar uma chave DiskEncryptionSet associada a um catálogo, as VMs do catálogo serão desabilitadas.

- Todos os recursos relacionados às suas chaves gerenciadas pelo cliente (Azure Key Vaults, conjuntos de criptografia de disco, VMs, discos e instantâneos) devem estar na mesma assinatura e região.

- Você pode criar apenas até 50 conjuntos de criptografia de disco por região por assinatura.

- Você não pode atualizar um catálogo de máquinas que já possui um

DiskEncryptionSetIdcom umDiskEncryptionSetIddiferente.

Grupos de recursos do Azure

Os grupos de recursos de provisionamento do Azure fornecem uma maneira de provisionar as VMs que fornecem aplicativos e desktops aos usuários. Você pode adicionar grupos de recursos do Azure vazios existentes ao criar um catálogo de máquinas MCS ou ter novos grupos de recursos criados para você. Para obter informações sobre grupos de recursos do Azure, consulte a documentação da Microsoft.

Uso do Grupo de Recursos do Azure

Não há limite para o número de máquinas virtuais, discos gerenciados, instantâneos e imagens por Grupo de Recursos do Azure. (O limite de 240 VMs por 800 discos gerenciados por Grupo de Recursos do Azure foi removido.)

- Ao usar um service principal de escopo total para criar um catálogo de máquinas, o MCS cria apenas um Grupo de Recursos do Azure e usa esse grupo para o catálogo.

- Ao usar um service principal de escopo restrito para criar um catálogo de máquinas, você deve fornecer um Grupo de Recursos do Azure vazio e pré-criado para o catálogo.

Discos efêmeros do Azure

Um disco efêmero do Azure permite que você reutilize o disco de cache ou o disco temporário para armazenar o disco do SO para uma máquina virtual habilitada para Azure. Essa funcionalidade é útil para ambientes Azure que exigem um disco SSD de maior desempenho em vez de um disco HDD padrão. Para obter informações sobre como criar um catálogo com um disco efêmero do Azure, consulte Criar um catálogo com discos efêmeros do Azure.

Nota:

Catálogos persistentes não suportam discos de SO efêmeros.

Discos de SO efêmeros exigem que seu esquema de provisionamento use discos gerenciados e uma Shared Image Gallery.

Armazenando um disco temporário de SO efêmero

Você tem a opção de armazenar um disco de SO efêmero no disco temporário da VM ou em um disco de recurso. Essa funcionalidade permite que você use um disco de SO efêmero com uma VM que não possui cache ou possui cache insuficiente. Essas VMs possuem um disco temporário ou de recurso para armazenar um disco de SO efêmero, como Ddv4.

Considere o seguinte:

- Um disco efêmero é armazenado no disco de cache da VM ou no disco temporário (recurso) da VM. O disco de cache é preferido em relação ao disco temporário, a menos que o disco de cache não seja grande o suficiente para conter o conteúdo do disco do SO.

- Para atualizações, uma nova imagem que seja maior que o disco de cache, mas menor que o disco temporário, resulta na substituição do disco de SO efêmero pelo disco temporário da VM.

Disco efêmero do Azure e otimização de armazenamento do Machine Creation Services (MCS I/O)

O disco de SO efêmero do Azure e o MCS I/O não podem ser habilitados ao mesmo tempo.

As considerações importantes são as seguintes:

-

Você não pode criar um catálogo de máquinas com disco de SO efêmero e MCS I/O habilitados ao mesmo tempo.

- Os parâmetros do PowerShell (

UseWriteBackCacheeUseEphemeralOsDisk) falham com mensagens de erro apropriadas se você os definir como true emNew-ProvSchemeouSet-ProvScheme. - Para catálogos de máquinas existentes criados com ambos os recursos habilitados, você ainda pode:

- atualizar um catálogo de máquinas.

- adicionar ou excluir VMs.

- excluir um catálogo de máquinas.

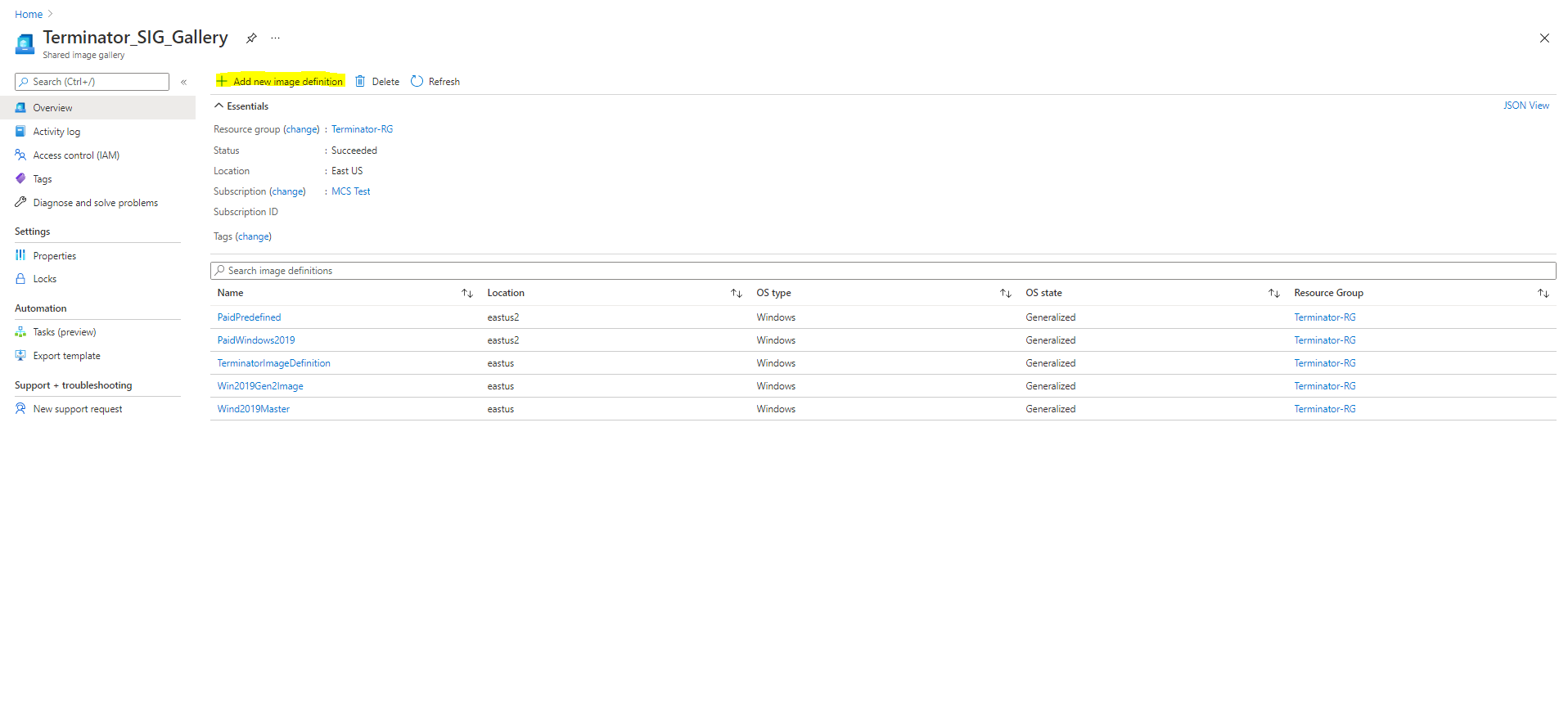

Azure Compute Gallery

Use a Azure Compute Gallery (anteriormente Azure Shared Image Gallery) como um repositório de imagens publicado para máquinas provisionadas pelo MCS no Azure. Você pode armazenar uma imagem publicada na galeria para acelerar a criação e hidratação de discos de SO, melhorando os tempos de inicialização e de lançamento de aplicativos para VMs não persistentes. A galeria de imagens compartilhadas contém os três elementos a seguir:

- Galeria: As imagens são armazenadas aqui. O MCS cria uma galeria para cada catálogo de máquinas.

- Definição de Imagem da Galeria: Esta definição inclui informações (tipo e estado do sistema operacional, região do Azure) sobre a imagem publicada. O MCS cria uma definição de imagem para cada imagem criada para o catálogo.

- Versão da Imagem da Galeria: Cada imagem em uma Shared Image Gallery pode ter várias versões, e cada versão pode ter várias réplicas em diferentes regiões. Cada réplica é uma cópia completa da imagem publicada.

Nota:

A funcionalidade da Shared Image Gallery é compatível apenas com discos gerenciados. Não está disponível para catálogos de máquinas legados.

Para obter mais informações, consulte Visão geral da Azure Compute Gallery.

Para obter informações sobre como criar ou atualizar um catálogo de máquinas usando uma imagem da Azure Compute Gallery usando o PowerShell, consulte Criar ou atualizar um catálogo de máquinas usando uma imagem da Azure Compute Gallery.

VMs confidenciais do Azure

As VMs de computação confidencial do Azure garantem que seu desktop virtual seja criptografado na memória e protegido em uso.

Você pode usar o MCS para criar um catálogo com VMs confidenciais do Azure. Você deve usar o fluxo de trabalho de perfil de máquina para criar tal catálogo. Você pode usar tanto VM quanto especificação de modelo ARM como entrada de perfil de máquina.

Considerações importantes para VMs confidenciais

As considerações importantes para tamanhos de VM suportados e criação de catálogo de máquinas com VMs confidenciais são as seguintes:

-

Tamanhos de VM suportados: As VMs confidenciais suportam os seguintes tamanhos de VM:

- Série DCasv5

- Série DCadsv5

- Série ECasv5

- Série ECadsv5

-

Criar catálogos de máquinas com VMs confidenciais.

- Você pode criar um catálogo de máquinas com VMs confidenciais do Azure usando o Web Studio e os comandos do PowerShell.

- Você deve usar o fluxo de trabalho baseado em perfil de máquina para criar um catálogo de máquinas com VMs confidenciais do Azure. Você pode usar uma VM ou especificação de modelo como entrada de perfil de máquina.

-

A imagem mestre e a entrada do perfil de máquina devem estar ambas habilitadas com o mesmo tipo de segurança confidencial. Os tipos de segurança são:

- VMGuestStateOnly: VM confidencial com apenas o estado do convidado da VM criptografado

- DiskWithVMGuestState: VM confidencial com disco de SO e estado do convidado da VM criptografados com chave gerenciada pela plataforma ou chave gerenciada pelo cliente. Ambos os discos de SO normal e efêmero podem ser criptografados.

-

Você pode obter informações de VM confidencial de vários tipos de recursos, como disco gerenciado, instantâneo, imagem da Azure Compute Gallery, VM e especificação de modelo ARM usando o parâmetro AdditionalData. Por exemplo:

PS C:\Users\username> (get-item XDHyp:\HostingUnits\mynetwork\image.folder\username-dev-testing-rg.resourcegroup\username-dev-tsvda.vm).AdditionalData <!--NeedCopy-->Os campos de dados adicionais são:

- DiskSecurityType

- ConfidentialVMDiskEncryptionSetId

- DiskSecurityProfiles

Para obter a propriedade de computação confidencial de um tamanho de máquina, execute o seguinte comando:

(Get-Item -path "XDHyp:\Connections\my-connection-name\East US.region\serviceoffering.folder\abc.serviceoffering").AdditionalDataO campo de dados adicional é

ConfidentialComputingType. - Você não pode alterar a imagem mestre ou o perfil da máquina de tipo de segurança confidencial para não confidencial, ou de não confidencial para confidencial.

- Você recebe mensagens de erro apropriadas para qualquer configuração incorreta.

Preparar imagens mestre e perfis de máquina

Antes de criar um conjunto de VMs confidenciais, siga estas etapas para preparar uma imagem mestre e um perfil de máquina para elas:

- No portal do Azure, crie uma VM confidencial com configurações específicas, como:

- Security Type: Máquinas virtuais confidenciais

- Confidential OS disk encryption: Habilitado.

- Key management: Criptografia de disco confidencial com uma chave gerenciada pela plataforma Para obter mais informações sobre como criar VMs confidenciais, consulte este artigo da Microsoft.

-

Prepare a imagem mestre na VM criada. Instale os aplicativos necessários e o VDA na VM criada.

Nota:

A criação de VMs confidenciais usando VHD não é suportada. Em vez disso, use a Azure Compute Gallery, discos gerenciados ou instantâneos para essa finalidade.

-

Crie o perfil da máquina usando uma destas maneiras:

- Use a VM existente criada na etapa 1 se ela possuir as propriedades de máquina necessárias.

-

Se você optar por uma especificação de modelo ARM como perfil da máquina, crie a especificação do modelo conforme necessário. Especificamente, configure os parâmetros que atendam aos seus requisitos de VM confidencial, como SecurityEncryptionType e diskEncryptionSet (para chave gerenciada pelo cliente). Para obter mais informações, consulte Criar uma especificação de modelo do Azure.

Nota:

- Certifique-se de que a imagem mestre e o perfil da máquina tenham o mesmo tipo de chave de segurança.

- Para criar VMs confidenciais que exigem criptografia de disco de SO confidencial com uma chave gerenciada pelo cliente, certifique-se de que os IDs do conjunto de criptografia de disco na imagem mestre e no perfil da máquina sejam idênticos.

Criar VMs confidenciais usando o Web Studio ou comandos do PowerShell

Para criar um conjunto de VMs confidenciais, crie um catálogo de máquinas usando uma imagem mestre e um perfil de máquina derivado de uma VM confidencial desejada.

Para criar o catálogo usando o Web Studio, siga as etapas descritas em Criar catálogos de máquinas. Tenha em mente as seguintes considerações:

- Na página Image, selecione uma imagem mestre e um perfil de máquina que você preparou para a criação da VM confidencial. A seleção do perfil da máquina é obrigatória e apenas os perfis que correspondem ao mesmo tipo de criptografia de segurança da imagem mestre selecionada estão disponíveis para seleção.

- Na página Virtual Machines, apenas os tamanhos de máquina que suportam VMs confidenciais aparecem para seleção.

- Na página Disk Settings, você não pode especificar o conjunto de criptografia de disco porque ele é herdado do perfil de máquina selecionado.

Azure Marketplace

O Citrix Virtual Apps and Desktops suporta o uso de uma imagem mestre no Azure que contém informações de plano para criar um catálogo de máquinas. Para obter mais informações, consulte Microsoft Azure Marketplace.

Dica:

Algumas imagens encontradas no Azure Marketplace, como a imagem padrão do Windows Server, não anexam informações de plano. O recurso Citrix Virtual Apps and Desktops é para imagens pagas.

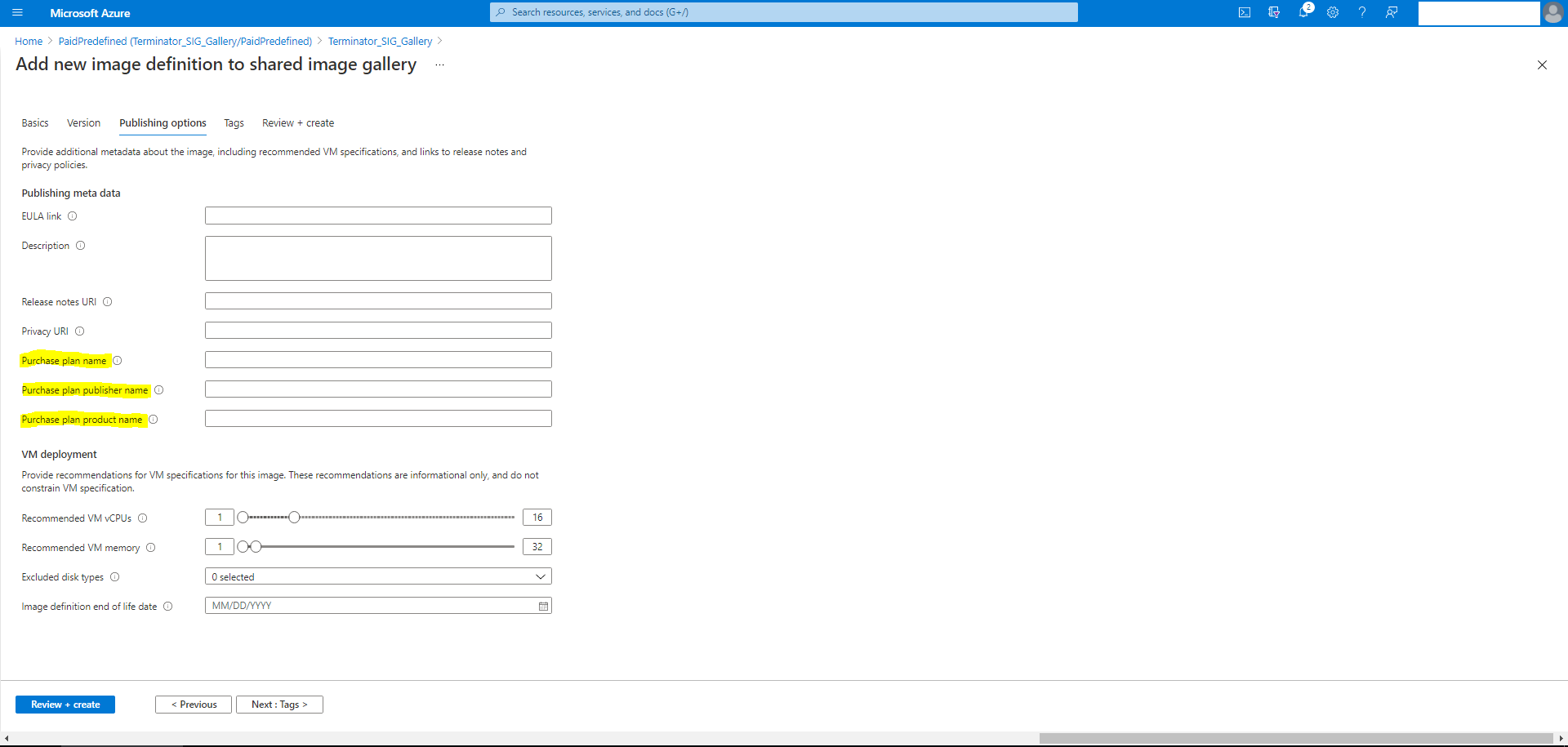

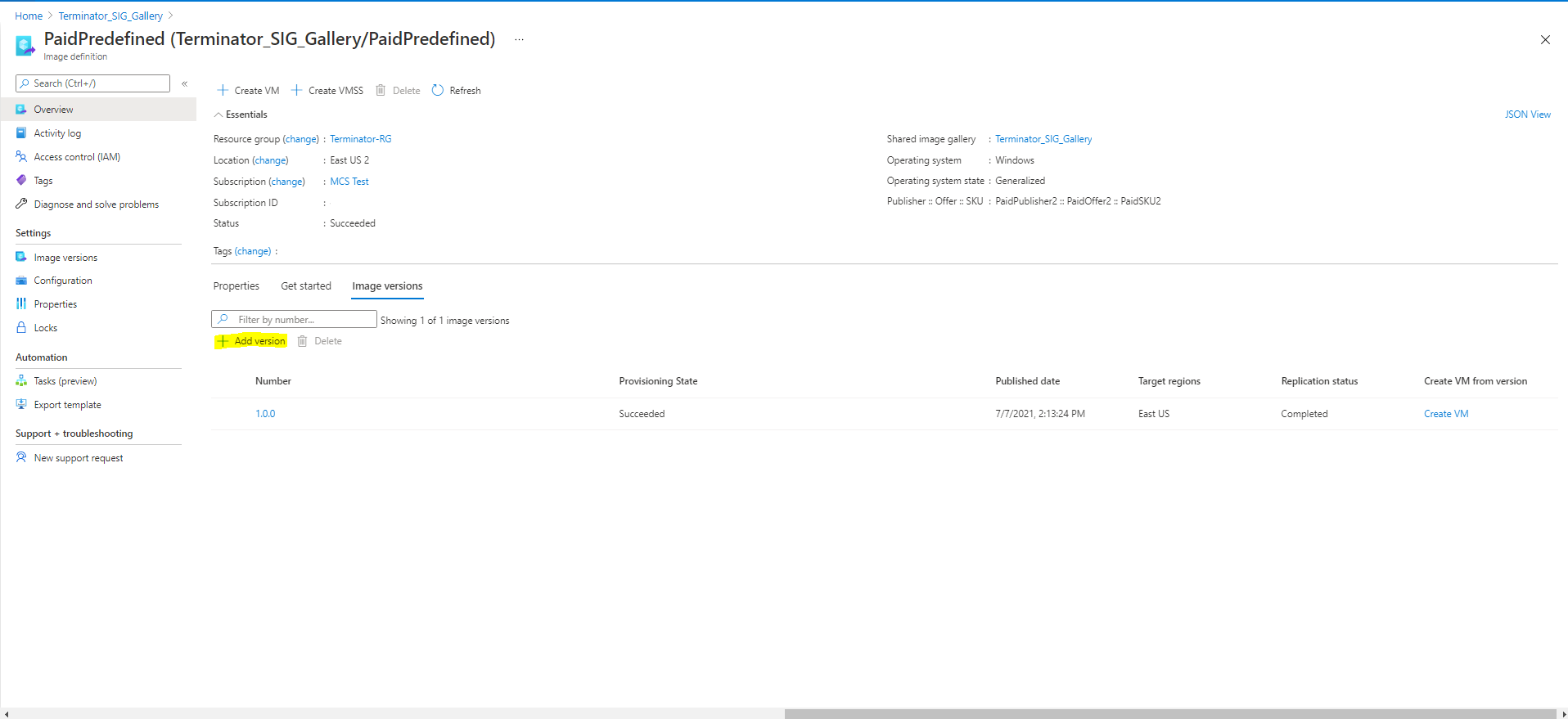

Garantir que a imagem criada na Shared Image Gallery contenha informações do plano do Azure

Use o procedimento nesta seção para visualizar imagens da Shared Image Gallery no Web Studio. Essas imagens podem ser usadas opcionalmente para uma imagem mestre. Para colocar a imagem em uma Shared Image Gallery, crie uma definição de imagem em uma galeria.

Na página Publishing options, verifique as informações do plano de compra.

Os campos de informações do plano de compra estão inicialmente vazios. Preencha esses campos com as informações do plano de compra usadas para a imagem. A falha ao preencher as informações do plano de compra pode fazer com que o processo de catálogo de máquinas falhe.

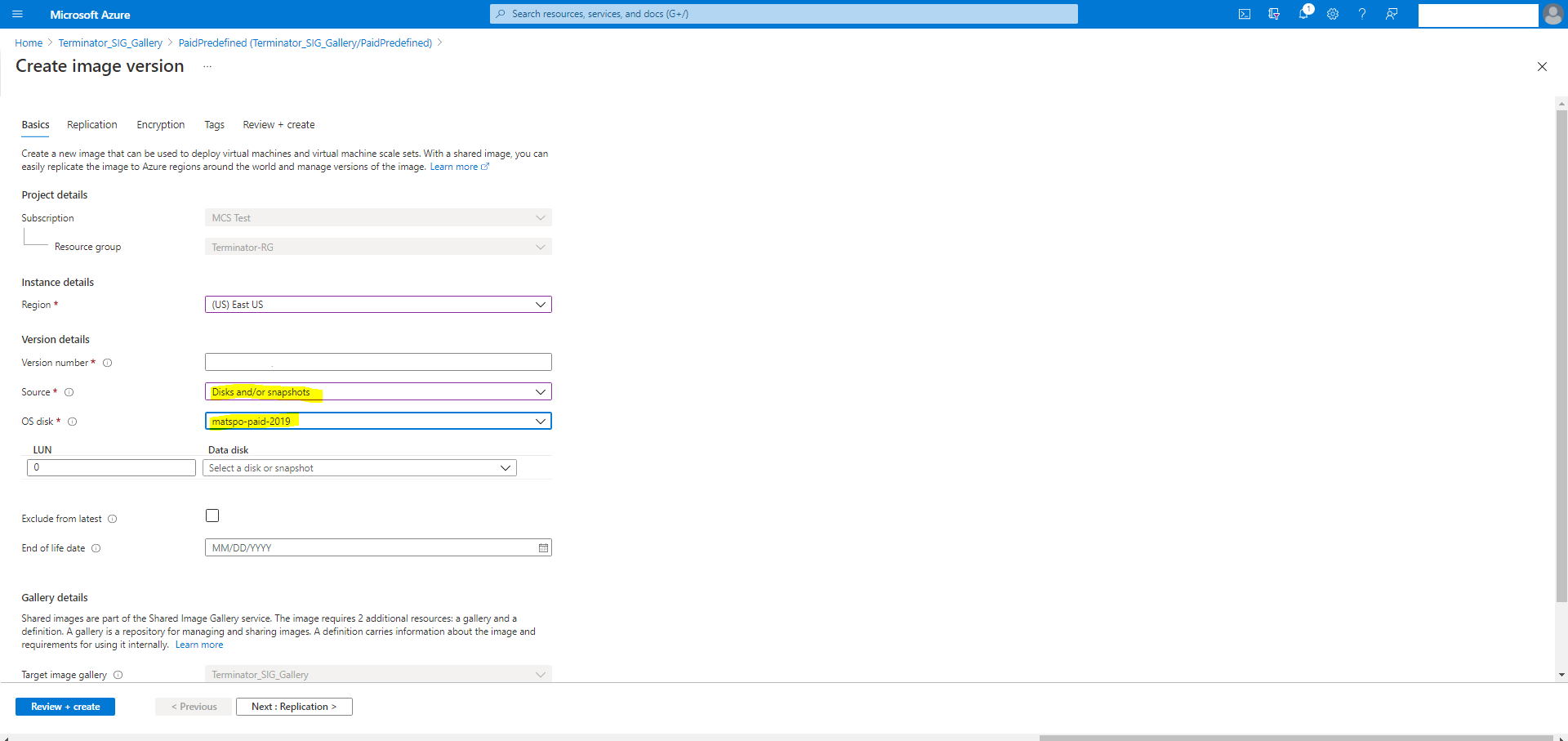

Após verificar as informações do plano de compra, crie uma versão da imagem dentro da definição. Esta é usada como a imagem mestre. Clique em Add version:

Na seção Version details, selecione o instantâneo da imagem ou o disco gerenciado como a origem:

Criar um catálogo de máquinas usando o PowerShell

Esta seção detalha como você pode criar catálogos usando o PowerShell:

- Criar um catálogo com disco de cache de gravação não persistente

- Criar um catálogo com disco de cache de gravação persistente

- Melhorar o desempenho de inicialização com MCSIO

- Usar especificação de modelo na criação ou atualização de um catálogo usando o PowerShell

- Catálogos de máquinas com inicialização confiável

- Usar valores de propriedade de perfil de máquina

- Criar um catálogo de máquinas com chave de criptografia gerenciada pelo cliente

- Criar um catálogo de máquinas com criptografia dupla

- Criar um catálogo com discos efêmeros do Azure

- Hosts dedicados do Azure

- Criar ou atualizar um catálogo de máquinas usando uma imagem da Azure Compute Gallery

- Configurar Shared Image Gallery

- Provisionar máquinas em Zonas de Disponibilidade especificadas

- Tipos de armazenamento

- Local do arquivo de paginação

- Atualizar configuração do arquivo de paginação

- Criar um catálogo usando VMs Spot do Azure

- Configurar tamanhos de VM de backup

- Copiar tags em todos os recursos

- Provisionar VMs de catálogo com o Azure Monitor Agent instalado

Criar um catálogo com disco de cache de gravação não persistente

Para configurar um catálogo com disco de cache de gravação não persistente, use o parâmetro do PowerShell New-ProvScheme CustomProperties. A propriedade personalizada UseTempDiskForWBC indica se você aceita usar o armazenamento temporário do Azure para armazenar o arquivo de cache de gravação. Isso deve ser configurado como true ao executar New-ProvScheme se você quiser usar o disco temporário como disco de cache de gravação. Se esta propriedade não for especificada, o parâmetro será definido como False por padrão.

Por exemplo, usando o parâmetro CustomProperties para definir UseTempDiskForWBC como true:

-CustomProperties '<CustomProperties xmlns=" http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi=" http://www.w3.org/2001/XMLSchema-instance"> `

<Property xsi:type="StringProperty" Name="PersistWBC" Value="false"/> `

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="false"/> `

<Property xsi:type="StringProperty" Name="PersistVm" Value="false"/> `

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS"/> `

<Property xsi:type="StringProperty" Name="WBCDiskStorageType" Value="Premium_LRS"/> `

<Property xsi:type="StringProperty" Name="LicenseType" Value="Windows_Client"/> `

<Property xsi:type="StringProperty" Name="UseTempDiskForWBC" Value="true"/> `

</CustomProperties>'

<!--NeedCopy-->

Nota:

Depois de confirmar que o catálogo de máquinas usará o armazenamento temporário local do Azure para o arquivo de cache de gravação, ele não poderá ser alterado para usar VHD posteriormente.

Criar um catálogo com disco de cache de gravação persistente

Para configurar um catálogo com disco de cache de gravação persistente, use o parâmetro do PowerShell New-ProvScheme CustomProperties. Este parâmetro suporta uma propriedade extra, PersistWBC, usada para determinar como o disco de cache de gravação persiste para máquinas provisionadas pelo MCS. A propriedade PersistWBC é usada apenas quando o parâmetro UseWriteBackCache é especificado e quando o parâmetro WriteBackCacheDiskSize é definido para indicar que um disco é criado.

Exemplos de propriedades encontradas no parâmetro CustomProperties antes de suportar PersistWBC incluem:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

</CustomProperties>

<!--NeedCopy-->

Ao usar essas propriedades, considere que elas contêm valores padrão se as propriedades forem omitidas do parâmetro CustomProperties. A propriedade PersistWBC tem dois valores possíveis: true ou false.

Definir a propriedade PersistWBC como true não exclui o disco de cache de gravação quando o administrador do Citrix Virtual Apps and Desktops desliga a máquina usando o Web Studio.

Definir a propriedade PersistWBC como false exclui o disco de cache de gravação quando o administrador do Citrix Virtual Apps and Desktops desliga a máquina usando o Web Studio.

Nota:

Se a propriedade

PersistWBCfor omitida, a propriedade assume o valor padrão false e o cache de gravação é excluído quando a máquina é desligada usando o Web Studio.

Por exemplo, usando o parâmetro CustomProperties para definir PersistWBC como true:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistWBC" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Importante:

A propriedade

PersistWBCsó pode ser definida usando o cmdletNew-ProvSchemedo PowerShell. Tentar alterar asCustomPropertiesde um esquema de provisionamento após a criação não tem impacto no catálogo de máquinas e na persistência do disco de cache de gravação quando uma máquina é desligada.

Por exemplo, defina New-ProvScheme para usar o cache de gravação enquanto define a propriedade PersistWBC como true:

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistWBC`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Melhorar o desempenho de inicialização com MCSIO

Você pode melhorar o desempenho de inicialização para discos gerenciados do Azure e GCP quando o MCSIO está habilitado. Use a propriedade personalizada do PowerShell PersistOSDisk no comando New-ProvScheme para configurar esse recurso. As opções associadas a New-ProvScheme incluem:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="Resource <!--NeedCopy-->

``````<!--NeedCopy-->

<!--NeedCopy-->

````````Groups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Para habilitar este recurso, defina a propriedade personalizada PersistOSDisk como true. Por exemplo:

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistOsDisk`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Usar especificação de modelo na criação ou atualização de um catálogo usando o PowerShell

Você pode criar ou atualizar um catálogo de máquinas MCS usando uma especificação de modelo como entrada de perfil de máquina. Para fazer isso, você pode usar o Web Studio ou os comandos do PowerShell.

Para o Web Studio, consulte Criar um catálogo de máquinas usando uma imagem do Azure Resource Manager no Web Studio

Usando comandos do PowerShell:

- Abra a janela do PowerShell.

- Execute

asnp citrix*. - Crie ou atualize um catálogo.

- Para criar um catálogo:

-

Use o comando

New-ProvSchemecom uma especificação de modelo como entrada de perfil de máquina. Por exemplo:New-ProvScheme -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" MachineProfile "XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/test.templatespec/V1.templatespecversion" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String> [-LoggingId <Guid>] [-BearerToken <String>][-AdminAddress <String>] [<CommonParameters>] <!--NeedCopy--> -

Conclua a criação do catálogo.

-

-

Para atualizar um catálogo, use o comando

Set-ProvSchemecom uma especificação de modelo como entrada de perfil de máquina. Por exemplo:Set-ProvScheme -MasterImageVm 'XDHyp://Connections/Azure/East Us.region/vm.folder/MasterDisk.vm' MachineProfile 'XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/testing.templatespec/V1.templatespecversion' [-ProvisioningSchemeName] <String> [-CustomProperties <String>][-ServiceOffering <String>] [-PassThru] [-LoggingId <Guid>] [-BearerToken <String>][-AdminAddress <String>] [<CommonParameters>] <!--NeedCopy-->

- Para criar um catálogo:

Catálogos de máquinas com inicialização confiável

Para criar com sucesso um catálogo de máquinas com inicialização confiável, use:

- Um perfil de máquina com inicialização confiável

- Um tamanho de VM que suporte inicialização confiável

- Uma versão de VM do Windows que suporte inicialização confiável. Atualmente, Windows 10, Windows 11, Windows Server 2016, 2019 e 2022 suportam inicialização confiável.

Importante:

O MCS suporta a criação de um novo catálogo com VMs habilitadas para inicialização confiável. No entanto, para atualizar um catálogo persistente existente e VMs existentes, você deve usar o portal do Azure. Você não pode atualizar a inicialização confiável de um catálogo não persistente. Para obter mais informações, consulte o documento da Microsoft Habilitar inicialização confiável em VMs do Azure existentes.

Para visualizar os itens de inventário da oferta do Citrix Virtual Apps and Desktops e determinar se o tamanho da VM suporta inicialização confiável, execute o seguinte comando:

- Abra uma janela do PowerShell.

- Execute asnp citrix* para carregar os módulos do PowerShell específicos do Citrix.

-

Execute o seguinte comando:

$s = (ls XDHyp:\HostingUnits\<name of hosting unit>\serviceoffering.folder\"<VM size>.serviceoffering) <!--NeedCopy--> - Execute

$s | select -ExpandProperty Additionaldata -

Verifique o valor do atributo

SupportsTrustedLaunch.- Se

SupportsTrustedLaunchfor True, o tamanho da VM suporta inicialização confiável. - Se

SupportsTrustedLaunchfor False, o tamanho da VM não suporta inicialização confiável.

- Se

De acordo com o PowerShell do Azure, você pode usar o seguinte comando para determinar os tamanhos de VM que suportam inicialização confiável:

(Get-AzComputeResourceSku | where {$_.Locations.Contains($region) -and ($_.Name -eq "<VM size>") })[0].Capabilities

<!--NeedCopy-->

A seguir estão exemplos que descrevem se o tamanho da VM suporta inicialização confiável depois de executar o comando do PowerShell do Azure.

-

Exemplo 1: Se a VM do Azure suportar apenas a Geração 1, essa VM não suporta inicialização confiável. Portanto, a capacidade

TrustedLaunchDisablednão é exibida depois de executar o comando do PowerShell do Azure. -

Exemplo 2: Se a VM do Azure suportar apenas a Geração 2 e a capacidade

TrustedLaunchDisabledfor True, o tamanho da VM da Geração 2 não é suportado para inicialização confiável. -

Exemplo 3: Se a VM do Azure suportar apenas a Geração 2 e a capacidade

TrustedLaunchDisablednão for exibida depois de executar o comando do PowerShell, o tamanho da VM da Geração 2 será suportado para inicialização confiável.

Para obter mais informações sobre inicialização confiável para máquinas virtuais do Azure, consulte o documento da Microsoft Inicialização confiável para máquinas virtuais do Azure.

Criar um catálogo de máquinas com inicialização confiável

- Crie uma imagem mestre habilitada com inicialização confiável. Consulte a documentação da Microsoft Imagens de VM de inicialização confiável.

- Crie uma VM ou especificação de modelo com tipo de segurança como máquinas virtuais de inicialização confiável. Para obter mais informações sobre como criar uma VM ou especificação de modelo, consulte o documento da Microsoft Implantar uma VM de inicialização confiável.

-

Crie um catálogo de máquinas usando o Web Studio ou os comandos do PowerShell.

- Se você quiser usar o Web Studio, consulte Criar um catálogo de máquinas usando uma imagem do Azure Resource Manager no Web Studio.

-

Se você quiser usar comandos do PowerShell, use o comando

New-ProvSchemecom a VM ou a especificação de modelo como entrada de perfil de máquina. Para a lista completa de comandos para criar um catálogo, consulte Criando um catálogo.Exemplo de

New-ProvSchemecom VM como entrada de perfil de máquina:New-ProvScheme -CleanOnBoot -HostingUnitName "name" -IdentityPoolName "name" -InitialBatchSizeHint 1 -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" -MachineProfile "XDHyp:\HostingUnits\<adnet>\machineprofile.folder\<def.resourcegroup>\<machine profile vm.vm>" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String>] [<CommonParameters>] <!--NeedCopy-->Exemplo de

New-ProvSchemecom especificação de modelo como entrada de perfil de máquina:New-ProvScheme -CleanOnBoot -HostingUnitName "name" -IdentityPoolName "name" -InitialBatchSizeHint 1 -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" MachineProfile "XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/test.templatespec/V1.templatespecversion" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String>] [<CommonParameters>] <!--NeedCopy-->

Erros ao criar catálogos de máquinas com inicialização confiável

Você recebe erros apropriados nos seguintes cenários ao criar um catálogo de máquinas com inicialização confiável:

| Cenário | Erro |

|---|---|

| Se você selecionar um perfil de máquina ao criar um catálogo não gerenciado | MachineProfileNotSupportedForUnmanagedCatalog |

| Se você selecionar um perfil de máquina que suporta inicialização confiável ao criar um catálogo com disco não gerenciado como imagem mestre | SecurityTypeNotSupportedForUnmanagedDisk |

| Se você não selecionar um perfil de máquina ao criar um catálogo gerenciado com uma fonte de imagem mestre com inicialização confiável como tipo de segurança | MachineProfileNotFoundForTrustedLaunchMasterImage |

| Se você selecionar um perfil de máquina com um tipo de segurança diferente do tipo de segurança da imagem mestre | SecurityTypeConflictBetweenMasterImageAndMachineProfile |

| Se você selecionar um tamanho de VM que não suporta inicialização confiável, mas usar uma imagem mestre que suporta inicialização confiável ao criar um catálogo | MachineSizeNotSupportTrustedLaunch |

Usar valores de propriedade de perfil de máquina

O catálogo de máquinas usa as seguintes propriedades que são definidas nas propriedades personalizadas:

- Zona de disponibilidade

- ID do Grupo de Host Dedicado

- ID do Conjunto de Criptografia de Disco

- Tipo de SO

- Tipo de licença

- Tipo de armazenamento

Se essas propriedades personalizadas não forem definidas explicitamente, os valores das propriedades serão definidos a partir da especificação do modelo ARM ou da VM, o que for usado como perfil da máquina. Além disso, se ServiceOffering não for especificado, ele será definido a partir do perfil da máquina.

Nota:

Se algumas das propriedades estiverem faltando no perfil da máquina e não forem definidas nas propriedades personalizadas, os valores padrão das propriedades serão aplicados onde for aplicável.

A seção a seguir descreve alguns cenários em New-ProvScheme e Set-ProvScheme quando CustomProperties têm todas as propriedades definidas ou os valores são derivados do MachineProfile.

-

Cenários de New-ProvScheme

-

MachineProfile tem todas as propriedades e CustomProperties não são definidas. Exemplo:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm"Os seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="DiskEncryptionSetId" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="DedicatedHostGroupId" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<mpA-value>"/> </CustomProperties> <!--NeedCopy--> -

MachineProfile tem algumas propriedades e CustomProperties não são definidas. Exemplo: MachineProfile tem apenas LicenseType e OsType.

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm"Os seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpA-value>"/> </CustomProperties> <!--NeedCopy--> -

Ambos MachineProfile e CustomProperties definem todas as propriedades. Exemplo:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -CustomProperties $CustomPropertiesAAs propriedades personalizadas têm prioridade. Os seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="DiskEncryptionSetId" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="DedicatedHostGroupId" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<CustomPropertiesA-value>"/> </CustomProperties> <!--NeedCopy--> - Algumas propriedades são definidas em MachineProfile e algumas propriedades são definidas em CustomProperties. Exemplo:

- CustomProperties definem LicenseType e StorageAccountType

- MachineProfile define LicenseType, OsType e Zones

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -CustomProperties $CustomPropertiesAOs seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<mpA-value>"/> </CustomProperties> <!--NeedCopy--> -

Algumas propriedades são definidas em MachineProfile e algumas propriedades são definidas em CustomProperties. Além disso, ServiceOffering não é definido. Exemplo:

- CustomProperties definem StorageType

- MachineProfile define LicenseType

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mp.vm" -ServiceOffering "XDHyp:\HostingUnits\azureunit\serviceoffering.folder\<explicit-machine-size>.serviceoffering" <!--NeedCopy-->Os seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select ServiceOffering serviceoffering.folder\<explicit-machine-size>.serviceoffering Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="explicit-storage-type"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="value-from-machineprofile"/> </CustomProperties> <!--NeedCopy--> - Se o OsType não estiver nem em CustomProperties nem em MachineProfile, então:

- O valor é lido da imagem mestre.

- Se a imagem mestre for um disco não gerenciado, o OsType será definido como Windows. Exemplo:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -MasterImageVM "XDHyp:\HostingUnits\azureunit\image.folder\linux-master-image.manageddisk"O valor da imagem mestre é gravado nas propriedades personalizadas, neste caso Linux.

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="OSType" Value="Linux"/> </CustomProperties> <!--NeedCopy-->

-

-

Cenários de Set-ProvScheme

-

Um catálogo existente com:

- CustomProperties para

StorageAccountTypee OsType - MachineProfile

mpA.vmque define zonas

- CustomProperties para

-

Atualizações:

- MachineProfile mpB.vm que define StorageAccountType

- Um novo conjunto de propriedades personalizadas $CustomPropertiesB que define LicenseType e OsType

Set-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpB.vm" -CustomProperties $CustomPropertiesBOs seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<mpB-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesB-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesB-value>"/> </CustomProperties> <!--NeedCopy--> - Um catálogo existente com:

- CustomProperties para S

torageAccountTypee OsType - MachineProfile

mpA.vmque define StorageAccountType e LicenseType

- CustomProperties para S

- Atualizações:

- Um novo conjunto de propriedades personalizadas $CustomPropertiesB que define StorageAccountType e OsType.

Set-ProvScheme -CustomProperties $CustomPropertiesBOs seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesB-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesB-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mp-A-value>"/> </CustomProperties> <!--NeedCopy--> - Um catálogo existente com:

- CustomProperties para

StorageAccountTypee OsType - MachineProfile

mpA.vmque define Zones

- CustomProperties para

- Atualizações:

- Um MachineProfile mpB.vm que define StorageAccountType e LicenseType

-

ServiceOfferingnão é especificado

Set-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpB.vm"Os seguintes valores são definidos como propriedades personalizadas para o catálogo:

Get-ProvScheme | select ServiceOffering serviceoffering.folder\<value-from-machineprofile>.serviceoffering Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<mpB-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<prior-CustomProperties-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpB-value>"/> </CustomProperties> <!--NeedCopy-->

-

Provisionar VMs de catálogo com o Azure Monitor Agent instalado

O monitoramento do Azure é um serviço que você pode usar para coletar, analisar e agir sobre dados de telemetria de seus ambientes Azure e locais.

O Azure Monitor Agent (AMA) coleta dados de monitoramento de recursos de computação, como máquinas virtuais, e entrega os dados ao Azure Monitor. Atualmente, ele suporta a coleta de Logs de Eventos, Syslog e métricas de Desempenho e os envia para as fontes de dados do Azure Monitor Metrics e Azure Monitor Logs.

Para habilitar o monitoramento identificando exclusivamente as VMs nos dados de monitoramento, você pode provisionar as VMs de um catálogo de máquinas MCS com o AMA instalado como uma extensão.

Requisitos

-

Permissões: Certifique-se de ter as permissões mínimas do Azure conforme especificado em Permissões do Azure necessárias e as seguintes permissões para usar o Azure Monitor:

Microsoft.Compute/virtualMachines/extensions/readMicrosoft.Compute/virtualMachines/extensions/writeMicrosoft.Insights/DataCollectionRuleAssociations/ReadMicrosoft.Insights/dataCollectionRuleAssociations/writeMicrosoft.Insights/DataCollectionRules/Read