Segurança da Camada de Transporte (TLS) no Universal Print Server

O protocolo Transport Layer Security (TLS) é compatível com conexões baseadas em TCP entre o Virtual Delivery Agent (VDA) e o Universal Print Server.

Aviso:

Para tarefas que incluem trabalhar no registro do Windows — a edição incorreta do registro pode causar problemas graves que podem exigir a reinstalação do seu sistema operacional. A Citrix® não pode garantir que os problemas resultantes do uso incorreto do Editor do Registro possam ser resolvidos. Use o Editor do Registro por sua conta e risco. Certifique-se de fazer backup do registro antes de editá-lo.

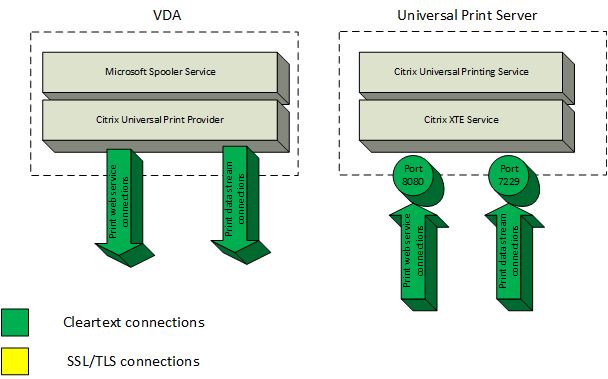

Tipos de conexões de impressão entre o VDA e o Universal Print Server

Conexões de texto não criptografado

As seguintes conexões relacionadas à impressão se originam do VDA e se conectam a portas no Universal Print Server. Essas conexões são feitas somente quando a configuração de política “SSL ativado” está definida como “Desativado” (o padrão).

- Conexões de serviço web de impressão em texto não criptografado (porta TCP 8080)

- Conexões de fluxo de dados de impressão em texto não criptografado (CGP) (porta TCP 7229)

O artigo de suporte da Microsoft Visão geral do serviço e requisitos de porta de rede para Windows descreve as portas usadas pelo Serviço de Spooler de Impressão do Microsoft Windows. As configurações de SSL/TLS neste documento não se aplicam às conexões NetBIOS e RPC feitas pelo serviço de Spooler de Impressão do Windows. O VDA usa o Provedor de Impressão de Rede do Windows (win32spl.dll) como um fallback se a configuração de política “Habilitar Universal Print Server” estiver definida como “Habilitado com fallback para impressão remota nativa do Windows”.

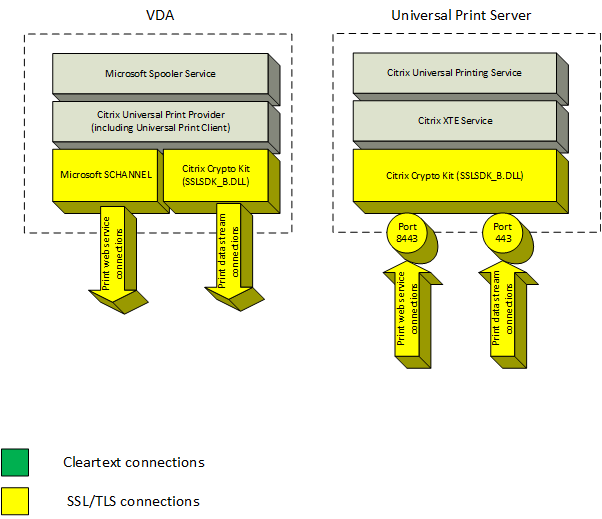

Conexões criptografadas

Essas conexões SSL/TLS relacionadas à impressão se originam do VDA e se conectam a portas no Universal Print Server. Essas conexões são feitas somente quando a configuração de política “SSL ativado” está definida como “Ativado”.

- Conexões de serviço web de impressão criptografadas (porta TCP 8443)

- Conexões de fluxo de dados de impressão criptografadas (CGP) (porta TCP 443)

Configuração do cliente SSL/TLS

O VDA funciona como o cliente SSL/TLS.

Use a Política de Grupo da Microsoft e o registro para configurar o Microsoft SCHANNEL SSP para conexões de serviço web de impressão criptografadas (porta TCP 8443). O artigo de suporte da Microsoft Configurações de Registro TLS descreve as configurações de registro para o Microsoft SCHANNEL SSP.

Usando o Editor de Política de Grupo no VDA, vá para “Configuração do Computador > Modelos Administrativos > Rede > Configurações de Configuração SSL > Ordem do Conjunto de Cifras SSL”. Selecione a seguinte ordem quando o TLS 1.3 estiver definido:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

<!--NeedCopy-->

Selecione a seguinte ordem quando o TLS 1.2 estiver definido:

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

<!--NeedCopy-->

Nota:

Quando essa configuração de Política de Grupo é configurada, o VDA seleciona um conjunto de cifras para conexões de serviço web de impressão criptografadas (porta padrão: 8443) somente se as conexões aparecerem em ambas as listas de conjuntos de cifras SSL:

- Lista de ordem do conjunto de cifras SSL da Política de Grupo

- Lista correspondente à configuração de política de Conjunto de Cifras SSL selecionada (COM, GOV ou ALL)

Essa configuração de Política de Grupo também afeta outros aplicativos e serviços TLS no VDA. Se seus aplicativos exigirem conjuntos de cifras específicos, talvez seja necessário adicioná-los a esta lista de Ordem do Conjunto de Cifras da Política de Grupo.

Importante:

As alterações da Política de Grupo para a configuração TLS só entram em vigor após a reinicialização do sistema operacional.

Use uma política Citrix para configurar as configurações de SSL/TLS para conexões de fluxo de dados de impressão criptografadas (CGP) (porta TCP 443).

Configuração do servidor SSL/TLS

O Universal Print Server funciona como o servidor SSL/TLS.

Use o script PowerShell Enable-UpsSsl.ps1 para configurar as definições de SSL/TLS.

Instalar o certificado de servidor TLS no Universal Print Server

Para HTTPS, você deve instalar um certificado de servidor SSL no Universal Print Server que seja confiável para os VDAs. Use os Serviços de Certificados do Microsoft Active Directory ou outra autoridade de certificação para solicitar um certificado para o Universal Print Server.

Tenha em mente as seguintes considerações ao registrar/solicitar um certificado usando os Serviços de Certificados do Microsoft Active Directory:

- Coloque o certificado no armazenamento de certificados “Pessoal” do Computador Local.

- Defina o atributo “Nome Comum” do Nome Distinto do Assunto (Subject DN) do certificado para o nome de domínio totalmente qualificado (FQDN) do Universal Print Server. Especifique isso no modelo de certificado.

- Defina o Provedor de Serviços Criptográficos (CSP) usado para gerar a solicitação de certificado e a chave privada como “Provedor Criptográfico RSA e AES Aprimorado da Microsoft (Criptografia)”. Especifique isso no modelo de certificado.

- Defina o Tamanho da Chave para pelo menos 2048 bits. Especifique isso no modelo de certificado.

Para obter mais informações sobre como criar e instalar certificados, consulte Gerenciar certificados.

Configurando SSL no Universal Print Server

O Serviço XTE no Universal Print Server escuta as conexões de entrada. Ele funciona como um servidor SSL quando o SSL está ativado. As conexões de entrada são de dois tipos: conexões de serviço web de impressão, que contêm comandos de impressão, e conexões de fluxo de dados de impressão, que contêm trabalhos de impressão. O SSL pode ser ativado nessas conexões. O SSL protege a confidencialidade e a integridade dessas conexões. Por padrão, o SSL está desativado.

O script PowerShell usado para configurar o SSL está na mídia de instalação e tem este nome de arquivo: \Support\Tools\SslSupport\Enable-UpsSsl.ps1.

Configurando os números das portas de escuta no Universal Print Server

Estas são as portas padrão para o Serviço XTE:

- Porta TCP de serviço web de impressão em texto não criptografado (HTTP): 8080

- Porta TCP de fluxo de dados de impressão em texto não criptografado (CGP): 7229

- Porta TCP de serviço web de impressão criptografada (HTTPS): 8443

- Porta TCP de fluxo de dados de impressão criptografada (CGP): 443

Para alterar as portas usadas pelo Serviço XTE no Universal Print Server, execute os seguintes comandos no PowerShell como administrador (consulte a seção posterior para obter notas sobre o uso do script PowerShell Enable-UpsSsl.ps1):

Stop-Service CitrixXTEServer, UpSvc-

Enable-UpsSsl.ps1 -Enable -HTTPSPort <port> -CGPSSLPort <port>ouEnable-UpsSsl.ps1 -Disable -HTTPPort <port> -CGPPort <port> Start-Service CitrixXTEServer

Configurações TLS no Universal Print Server

Se você tiver vários Universal Print Servers em uma configuração com balanceamento de carga, certifique-se de que as configurações de TLS estejam configuradas de forma consistente em todos os Universal Print Servers.

Ao configurar o TLS no Universal Print Server, as permissões no certificado TLS instalado são alteradas, concedendo ao Serviço de Impressão Universal acesso de leitura à chave privada do certificado e informando ao Serviço de Impressão Universal o seguinte:

- Qual certificado no armazenamento de certificados usar para TLS.

- Quais números de porta TCP usar para conexões TLS.

O Firewall do Windows (se ativado) deve ser configurado para permitir conexões de entrada nessas portas TCP. Essa configuração é feita automaticamente para você ao usar o script PowerShell Enable-UpsSsl.ps1.

- Quais versões do protocolo TLS permitir.

O Universal Print Server suporta as versões 1.3 e 1.2 do protocolo TLS. Especifique a versão mínima permitida.

A versão padrão do protocolo TLS é 1.2.

Nota:

TLS 1.1 e 1.0 não são mais suportados a partir da versão 2311 do Citrix Virtual Apps and Desktops.

- Quais conjuntos de cifras TLS permitir.

Um conjunto de cifras seleciona os algoritmos criptográficos usados para uma conexão. VDAs e Universal Print Server podem suportar diferentes conjuntos de cifras. Quando um VDA se conecta e envia uma lista de conjuntos de cifras TLS suportados, o Universal Print Server compara um dos conjuntos de cifras do cliente com um dos conjuntos de cifras em sua própria lista de conjuntos de cifras configurados e aceita a conexão. Se não houver um conjunto de cifras correspondente, o Universal Print Server rejeita a conexão.

O Universal Print Server suporta os seguintes conjuntos de cifras nomeados GOV(ernamental), COM(ercial) e ALL para os modos de Kit Criptográfico nativo OPEN, FIPS e SP800-52. Os conjuntos de cifras aceitáveis também dependem da configuração de política “Modo FIPS SSL” e do Modo FIPS do Windows. Consulte este artigo de suporte da Microsoft para obter informações sobre o modo FIPS do Windows.

| Conjunto de cifras (em ordem decrescente de prioridade) | OPEN ALL | OPEN COM | OPEN GOV | FIPS ALL | FIPS COM | FIPS GOV | SP800-52 ALL | SP800-52 COM | SP800-52 GOV |

|---|---|---|---|---|---|---|---|---|---|

| TLS_ECDHE_RSA_ AES256_GCM_SHA384 | X | X | X | X | X | X | |||

| TLS_ECDHE_RSA_ AES256_CBC_SHA384 | X | X | X | X | X | X | |||

| TLS_ECDHE_RSA_ AES256_CBC_SHA | X | X | X | X | X | X |

Configurar TLS em um Universal Print Server usando o script PowerShell

Instale o Certificado TLS na área “Computador Local > Pessoal > Certificados” do armazenamento de certificados. Se mais de um certificado residir nesse local, forneça a impressão digital do certificado ao script PowerShell Enable-UpsSsl.ps1.

Nota:

O script PowerShell encontra o certificado correto com base no FQDN do Universal Print Server. Você não precisa fornecer a impressão digital do certificado quando apenas um único certificado está presente para o FQDN do Universal Print Server.

O script Enable-UpsSsl.ps1 ativa ou desativa as conexões TLS originadas do VDA para o Universal Print Server. Este script está disponível na pasta “Suporte > Ferramentas > SslSupport” na mídia de instalação.

Ao ativar o TLS, o script desativa todas as regras existentes do Firewall do Windows para as portas TCP do Universal Print Server. Em seguida, ele adiciona novas regras que permitem que o Serviço XTE aceite conexões de entrada apenas nas portas TCP e UDP TLS. Ele também desativa as regras do Firewall do Windows para:

- Conexões de serviço web de impressão em texto não criptografado (padrão: 8080)

- Conexões de fluxo de dados de impressão em texto não criptografado (CGP) (padrão: 7229)

O efeito é que o VDA pode fazer essas conexões somente ao usar TLS.

Nota:

A ativação do TLS não afeta as conexões RPC/SMB do Spooler de Impressão do Windows originadas do VDA e destinadas ao Universal Print Server.

Importante:

Especifique “Ativar” ou “Desativar” como o primeiro parâmetro. O parâmetro CertificateThumbprint é opcional se apenas um certificado no armazenamento de certificados Pessoal do Computador Local tiver o FQDN do Universal Print Server. Os outros parâmetros são opcionais.

Sintaxe

Enable-UpsSSL.ps1 -Enable [-HTTPPort <port>] [-CGPPort <port>] [–HTTPSPort <port>] [-CGPSSLPort <port>] [-SSLMinVersion <version>] [-SSLCipherSuite <name>] [-CertificateThumbprint <thumbprint>] [-FIPSMode <Boolean>] [-ComplianceMode <mode>]

Enable-UpsSSL.ps1 -Disable [-HTTPPort <portnum>] [-CGPPort <portnum>]

<!--NeedCopy-->

| Parâmetro | Descrição |

|---|---|

| Enable | Ativa SSL/TLS no Servidor XTE. Este parâmetro ou o parâmetro Disable é obrigatório. |

| Disable | Desativa SSL/TLS no Servidor XTE. Este parâmetro ou o parâmetro Enable é obrigatório. |

CertificateThumbprint "<thumbprint>"

|

Impressão digital do certificado TLS no armazenamento de certificados Pessoal do Computador Local, entre aspas. O script usa a impressão digital especificada para selecionar o certificado que você deseja usar. |

HTTPPort <port>

|

Porta de serviço web de impressão em texto não criptografado (HTTP/SOAP). Padrão: 8080 |

CGPPort <port>

|

Porta de fluxo de dados de impressão em texto não criptografado (CGP). Padrão: 7229 |

HTTPSPort <port>

|

Porta de serviço web de impressão criptografada (HTTPS/SOAP). Padrão: 8443 |

CGPSSLPort <port>

|

Porta de fluxo de dados de impressão criptografada (CGP). Padrão: 443 |

SSLMinVersion "<version>"

|

Versão mínima do protocolo TLS, entre aspas. Valores válidos: “TLS_1.2” e “TLS_1.3”. Padrão: TLS_1.2. |

SSLCipherSuite "<name>"

|

Nome do pacote de conjunto de cifras TLS, entre aspas. Valores válidos: “GOV”, “COM” e “ALL” (padrão). |

FIPSMode <Boolean>

|

Ativa ou desativa o modo FIPS 140 no Servidor XTE. Valores válidos: $true para ativar o modo FIPS 140, $false para desativar o modo FIPS 140. |

Exemplos

O script a seguir ativa o TLS. A impressão digital (representada como “12345678987654321” neste exemplo) é usada para selecionar o certificado a ser usado.

`Enable-UpsSsl.ps1 –Enable -CertificateThumbprint "12345678987654321"`

<!--NeedCopy-->

O script a seguir desativa o TLS.

`Enable-UpsSsl.ps1 –Disable`

<!--NeedCopy-->

Configurando o modo FIPS

A ativação do modo Federal Information Processing Standards (FIPS) dos EUA garante que apenas criptografia compatível com FIPS 140 seja usada para conexões criptografadas do Universal Print Server.

Configure o modo FIPS no servidor antes de configurar o modo FIPS no cliente.

Consulte o site de documentação da Microsoft para ativar/desativar o modo FIPS do Windows.

Ativando o modo FIPS no cliente

No Delivery Controller™, execute o Web Studio e defina a configuração de política Citrix “Modo FIPS UPS” como “Ativado”. Ative a política Citrix.

Faça isso em cada VDA:

- Ative o modo FIPS do Windows.

- Reinicie o VDA.

Ativando o modo FIPS no servidor

Faça isso em cada Universal Print Server:

- Ative o modo FIPS do Windows.

- Execute este comando PowerShell como Administrador:

stop-service CitrixXTEServer, UpSvc - Execute o script

Enable-UpsSsl.ps1com os parâmetros-Enable -FIPSMode $true. - Reinicie o Universal Print Server.

Desativando o modo FIPS no cliente

No Web Studio, defina a configuração de política Citrix “Modo FIPS UPS” como “Desativado”. Ative a política Citrix. Você também pode excluir a configuração de política Citrix “Modo FIPS UPS”.

Faça isso em cada VDA:

- Desative o modo FIPS do Windows.

- Reinicie o VDA.

Desativando o modo FIPS no servidor

Faça isso em cada Universal Print Server:

- Desative o modo FIPS do Windows.

- Execute este comando PowerShell como Administrador:

stop-service CitrixXTEServer, UpSvc - Execute o script

Enable-UpsSsl.ps1com os parâmetros-Enable -FIPSMode $false. - Reinicie o Universal Print Server.

Nota:

O modo FIPS não é suportado quando a versão do protocolo SSL está definida como TLS 1.3.

Configurando a versão do protocolo SSL/TLS

A versão padrão do protocolo SSL/TLS é TLS 1.2. TLS 1.2 e TLS 1.3 são as versões de protocolo SSL/TLS recomendadas para uso em produção. Para solução de problemas, pode ser necessário alterar temporariamente a versão do protocolo SSL/TLS em um ambiente que não seja de produção.

SSL 2.0 e SSL 3.0 não são suportados no Universal Print Server.

Definindo a versão do protocolo SSL/TLS no servidor

No Studio, defina a configuração de política “Versão do Protocolo SSL” para a versão do protocolo desejada e ative a política.

Certifique-se de que o sistema operacional do VDA suporte a versão TLS selecionada. Para versões TLS suportadas no Windows, consulte Microsoft Learn - Suporte à versão do protocolo TLS. Para configurar o registro para substituir os padrões, consulte Microsoft Learn - Configurações de versão do protocolo TLS, DTLS e SSL.

Definindo a versão do protocolo SSL/TLS no cliente

Faça isso em cada VDA:

-

No Delivery Controller, defina a configuração de política “Versão do Protocolo SSL” para a versão do protocolo desejada e ative a política.

-

O artigo de suporte da Microsoft Configurações de Registro TLS descreve as configurações de registro para o Microsoft SCHANNEL SSP. Ative o TLS 1.2 ou TLS 1.3 do lado do cliente usando as configurações de registro.

Importante:

Lembre-se de restaurar as configurações do registro para seus valores originais quando terminar os testes.

-

Reinicie o VDA.

Solução de problemas

Se ocorrer um erro de conexão, verifique o arquivo C:\Program Files (x86)\Citrix\XTE\logs\error.log no Universal Print Server.

A mensagem de erro “Falha no handshake SSL do cliente” aparece neste arquivo de log se o handshake SSL/TLS falhar. Tais falhas podem ocorrer se a versão do protocolo SSL/TLS no VDA e no Universal Print Server não corresponderem.

Use o FQDN do Universal Print Server nas seguintes configurações de política que contêm nomes de host do Universal Print Server:

- Impressoras de sessão

- Atribuições de impressora

- Universal Print Servers para balanceamento de carga

Certifique-se de que o relógio do sistema (data, hora e fuso horário) esteja correto nos Universal Print Servers e nos VDAs.

Neste artigo

- Tipos de conexões de impressão entre o VDA e o Universal Print Server

- Configurando SSL no Universal Print Server

- Configurando os números das portas de escuta no Universal Print Server

- Configurações TLS no Universal Print Server

- Configurando o modo FIPS

- Configurando a versão do protocolo SSL/TLS

- Solução de problemas