This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX™ Direct

访问 Citrix 提供的资源时,如果可以直接通信,HDX Direct 允许内部和外部客户端设备与会话主机建立安全的直接连接。

系统要求

以下是使用 HDX Direct 的系统要求:

-

控制平面

- Citrix DaaS™

- Citrix Virtual Apps and Desktops™ 2503 或更高版本

-

Virtual Delivery Agent (VDA)

- Windows: 2503 或更高版本

-

Workspace app

- Windows: 2503 或更高版本

- Linux: 2411 或更高版本

- Mac: 2411 或更高版本

-

访问层

- Citrix Workspace™

- Citrix Storefront™ 2503 或更高版本

- Citrix Gateway Service

- Citrix NetScaler® Gateway

网络要求

以下是使用 HDX Direct 的网络要求。

会话主机

如果您的会话主机具有防火墙(例如 Windows Defender Firewall),则必须允许以下内部连接入站流量。

| 描述 | 源 | 协议 | 端口 |

|---|---|---|---|

| 直接内部连接 | 客户端 | TCP | 443 |

| 直接内部连接 | 客户端 | UDP | 443 |

备注:

VDA 安装程序会将相应的入站规则添加到 Windows Defender Firewall。如果您使用不同的防火墙,则必须添加上述规则。

客户端网络

下表描述了内部和外部用户的客户端网络。

内部用户

| 描述 | 协议 | 源 | 源端口 | 目标 | 目标端口 |

|---|---|---|---|---|---|

| 直接内部连接 | TCP | 客户端网络 | 1024–65535 | VDA 网络 | 443 |

| 直接内部连接 | UDP | 客户端网络 | 1024–65535 | VDA 网络 | 443 |

外部用户

| 描述 | 协议 | 源 | 源端口 | 目标 | 目标端口 |

|---|---|---|---|---|---|

| STUN(仅限外部用户) | UDP | 客户端网络 | 1024–65535 | Internet(请参阅下面的备注) | 3478, 19302 |

| 外部用户连接 | UDP | 客户端网络 | 1024–65535 | 数据中心的公共 IP 地址 | 1024–65535 |

数据中心网络

下表描述了内部和外部用户的数据中心网络。

内部用户

| 描述 | 协议 | 源 | 源端口 | 目标 | 目标端口 |

|---|---|---|---|---|---|

| 直接内部连接 | TCP | 客户端网络 | 1024–65535 | VDA 网络 | 443 |

| 直接内部连接 | UDP | 客户端网络 | 1024–65535 | VDA 网络 | 443 |

外部用户

| 描述 | 协议 | 源 | 源端口 | 目标 | 目标端口 |

|---|---|---|---|---|---|

| STUN(仅限外部用户) | UDP | VDA 网络 | 1024–65535 | Internet(请参阅下面的备注) | 3478, 19302 |

| 外部用户连接 | UDP | DMZ / 内部网络 | 1024–65535 | VDA 网络 | 55000–55250 |

| 外部用户连接 | UDP | VDA 网络 | 55000–55250 | 客户端的公共 IP | 1024–65535 |

备注:

VDA 和 Workspace app 都会尝试按以下顺序向以下服务器发送 STUN 请求:

- stun.cloud.com:3478

- stun.cloudflare.com:3478

- stun.l.google.com:19302

如果您使用 HDX Direct 端口范围策略设置更改外部用户连接的默认端口范围,则相应的防火墙规则必须与您的自定义端口范围匹配。

配置

HDX Direct 默认处于禁用状态。您可以使用 Citrix 策略中的 HDX Direct 设置来配置此功能。

- HDX Direct:用于启用或禁用功能。

- HDX Direct 模式:确定 HDX Direct 仅适用于内部客户端,还是同时适用于内部和外部客户端。

- HDX Direct 端口范围:定义 VDA 用于与外部客户端建立连接的端口范围。

如果需要,可以通过编辑以下注册表值来修改 HDX Direct 使用的 STUN 服务器列表:

- 键:HKLM\SOFTWARE\Citrix\HDX-Direct

- 值类型:REG_MULTI_SZ

- 值名称:STUNServers

- 数据:stun.cloud.com:3478 stun.cloudflare.com:3478 stun.l.google.com:19302

备注:

适用于外部用户的 HDX Direct 仅在使用 EDT (UDP) 作为传输协议时可用。因此,必须启用自适应传输。

注意事项

以下是使用 HDX Direct 的注意事项:

- 适用于外部用户的 HDX Direct 仅在使用 EDT (UDP) 作为传输协议时可用。因此,必须启用 自适应传输。

- 如果您正在使用 HDX Insight,请注意,使用 HDX Direct 会阻止 HDX Insight 数据收集,因为会话将不再通过 NetScaler Gateway 进行代理。

工作原理

如果可以直接通信,HDX Direct 允许客户端与会话主机建立直接连接。当使用 HDX Direct 建立直接连接时,将使用自签名证书通过网络级加密 (TLS/DTLS) 来保护直接连接。

内部用户

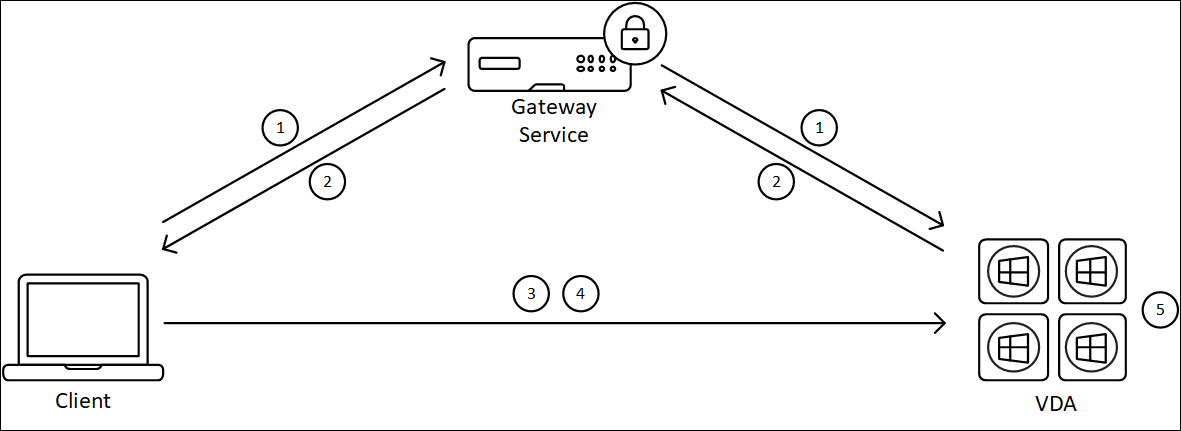

下图描述了内部用户的 HDX Direct 连接过程概述。

- 客户端通过 Gateway Service 建立 HDX 会话。

- 连接成功后,VDA 通过 HDX 连接向客户端发送 VDA 计算机的 FQDN、其 IP 地址列表以及 VDA 计算机的证书。

- 客户端探测 IP 地址,以查看是否可以直接访问 VDA。

- 如果客户端可以通过共享的任何 IP 地址直接访问 VDA,则客户端将与 VDA 建立直接连接,并使用与步骤 (2) 中交换的证书匹配的证书通过 (D)TLS 进行保护。

- 直接连接成功建立后,会话将传输到新连接,并且与 Gateway Service 的连接将终止。

备注:

在上面步骤 2 中建立连接后,会话处于活动状态。后续步骤不会延迟或干扰用户使用虚拟应用程序或桌面的能力。如果后续步骤中的任何一个失败,通过 Gateway 的连接将保持不变,而不会中断用户的会话。

传统直接连接

当使用 Storefront、具有直接工作负载连接的 Workspace 或配置为仅限内部连接的 Workspace 时,客户端与会话主机之间会建立直接连接,而无需首先通过 Gateway 路由。

在这些情况下,由于连接本身是直接的,因此不会触发 HDX Direct。但是,如果启用了 HDX Direct,这些连接将利用 HDX Direct 证书来保护会话。

外部用户

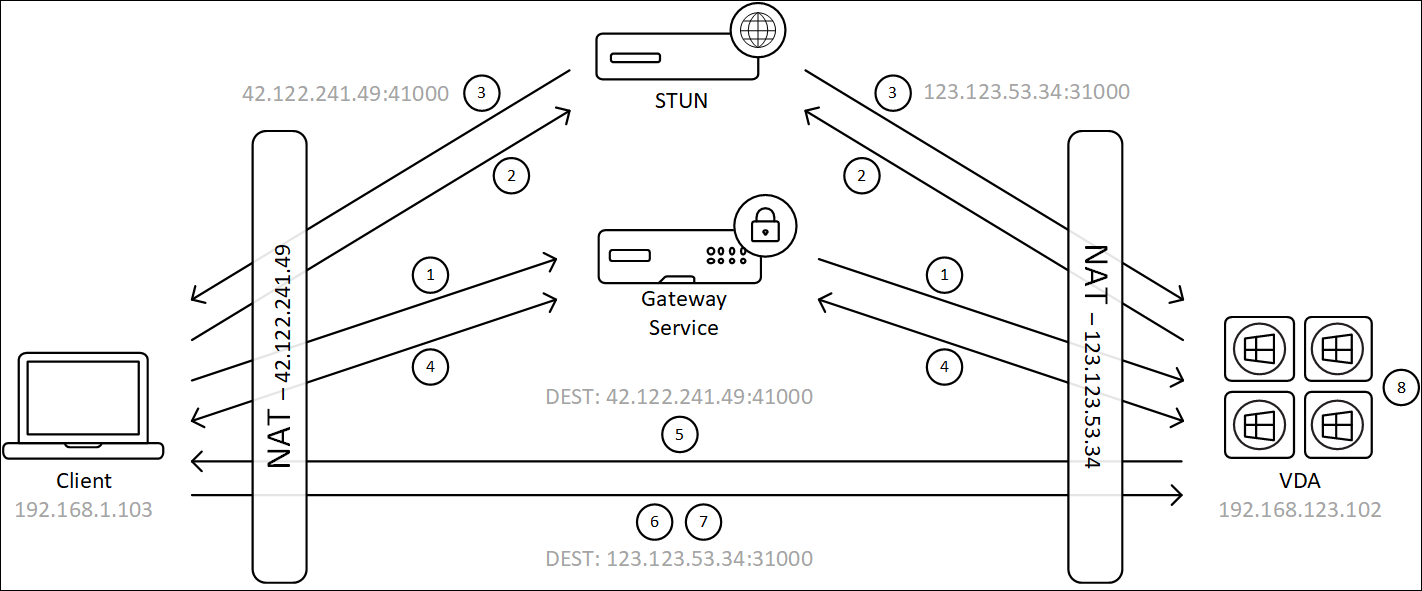

下图描述了外部用户的 HDX Direct 连接过程概述:

- 客户端通过 Gateway Service 建立 HDX 会话。

- 连接成功后,客户端和 VDA 都会发送 STUN 请求以发现其公共 IP 地址和端口。

- STUN 服务器使用相应的公共 IP 地址和端口响应客户端和 VDA。

- 通过 HDX 连接,客户端和 VDA 交换其公共 IP 地址和 UDP 端口,VDA 将其证书发送给客户端。

- VDA 将 UDP 数据包发送到客户端的公共 IP 地址和 UDP 端口。客户端将 UDP 数据包发送到 VDA 的公共 IP 地址和 UDP 端口。

- 收到 VDA 的消息后,客户端会响应安全连接请求。

- 在 DTLS 握手期间,客户端会验证证书是否与步骤 (4) 中交换的证书匹配。验证后,客户端会发送其授权令牌。此时已建立安全的直接连接。

- 直接连接成功建立后,会话将传输到新连接,并且与 Gateway Service 的连接将终止。

备注:

在上面步骤 2 中建立连接后,会话处于活动状态。后续步骤不会延迟或干扰用户使用虚拟应用程序或桌面的能力。如果后续步骤中的任何一个失败,通过 Gateway 的连接将保持不变,而不会中断用户的会话。

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.