使用 Okta 作为 IdP 单点登录 Citrix Workspace 应用程序

您可以使用 Okta 作为身份提供程序 (IdP) 来配置 Citrix Workspace 应用程序的单点登录 (SSO)。

必备条件

以下必备条件需要管理员权限:

-

Citrix Cloud

-

Cloud Connector

注意:

如果您不熟悉 Citrix Cloud,请定义资源位置并配置连接器。 建议至少在生产环境中部署两个 Cloud Connector。 有关如何安装 Citrix Cloud Connector 的信息,请参阅 Cloud Connector 安装。

-

Citrix Workspace 应用程序

-

联合身份验证服务(可选)。 有关详细信息,请参阅使用 Citrix 联合身份验证服务对工作区启用单点登录。

-

Citrix DaaS(以前称为 Citrix Virtual Apps and Desktops 服务)

-

已加入 AD 域的 VDA 或已加入 AD 的物理设备

-

Okta 租户

-

Okta 集成 Windows 身份验证 (IWA) 代理

-

Okta 验证(可以从应用商店下载 Okta 验证)(可选)

-

Active Directory (AD)

如何配置 SSO

以下是使用 Okta 作为 IdP 为 Citrix Workspace 应用程序配置 SSO 的步骤:

- 安装 Okta AD 代理

- 创建 Okta OIDC Web 应用集成

- 配置 Okta OIDC Web 应用程序

- 创建 Okta API 令牌

- 将 Citrix Cloud 连接到您的 Okta 组织

- 为工作区启用 Okta 身份验证

- 配置 Okta 多重身份验证 (MFA) 跳过

- 设置 Okta IWA 代理

- 配置 IdP 路由规则

- 使用 Google 管理控制台配置 Okta IdP

- 使用 SAML SSO Chrome 扩展程序为适用于 ChromeOS 的 Citrix Workspace 应用程序配置 SSO

安装 Okta AD 代理

必备条件:

在安装代理之前,请确保满足 Active Directory 集成必备条件链接中提及的必备条件。

要安装 Okta AD 代理,请执行以下操作:

- 在 Okta 管理门户上,单击目录 > 目录集成。

- 单击添加目录 > 添加 Active Directory。

- 请按照涵盖代理体系结构和安装要求的工作流查看安装要求。

- 单击 Set Up Active Directory(设置 Active Directory)按钮,然后单击 Download Agent(下载代理)。

- 按照 Install the Okta AD agent(安装 Okta AD 代理)中提供的说明将 Okta AD 代理安装到 Windows 服务器上。

创建 Okta OIDC Web 应用集成

要使用 Okta 作为 IdP,必须创建 Okta OIDC - OpenID Connect Web 应用程序,以便可以在 Citrix Cloud 上使用用户凭据。 此应用程序将启动登录序列,还会在您注销时处理到 Citrix Workspace URL 的重定向。

有关详细信息,请参阅创建 Okta OIDC Web 应用集成。

配置 Okta OIDC Web 应用程序

创建 Okta OIDC 应用后,为其配置 Citrix Cloud 所需的设置。 当订阅者使用 Okta 登录 Citrix Workspace 时,需要使用这些设置进行身份验证。

有关详细信息,请参阅配置 Okta OIDC Web 应用程序链接。

创建 Okta API 令牌

有关如何创建 Okta API 令牌的详细信息,请参阅创建 Okta API 令牌。

将 Citrix Cloud 连接到您的 Okta 组织

有关如何连接 Citrix Cloud 的详细信息,请参阅将 Citrix Cloud 连接到您的 Okta 组织。

为工作区启用 Okta 身份验证

有关如何启用 Okta 身份验证的详细信息,请参阅为工作区启用 Okta 身份验证。

配置 Okta 多重身份验证 (MFA) 跳过

创建一个网络资源域,定义必须列入白名单以用来访问设置的一组 IP 地址。 有关详细信息,请参阅为 IP 地址创建资源域。

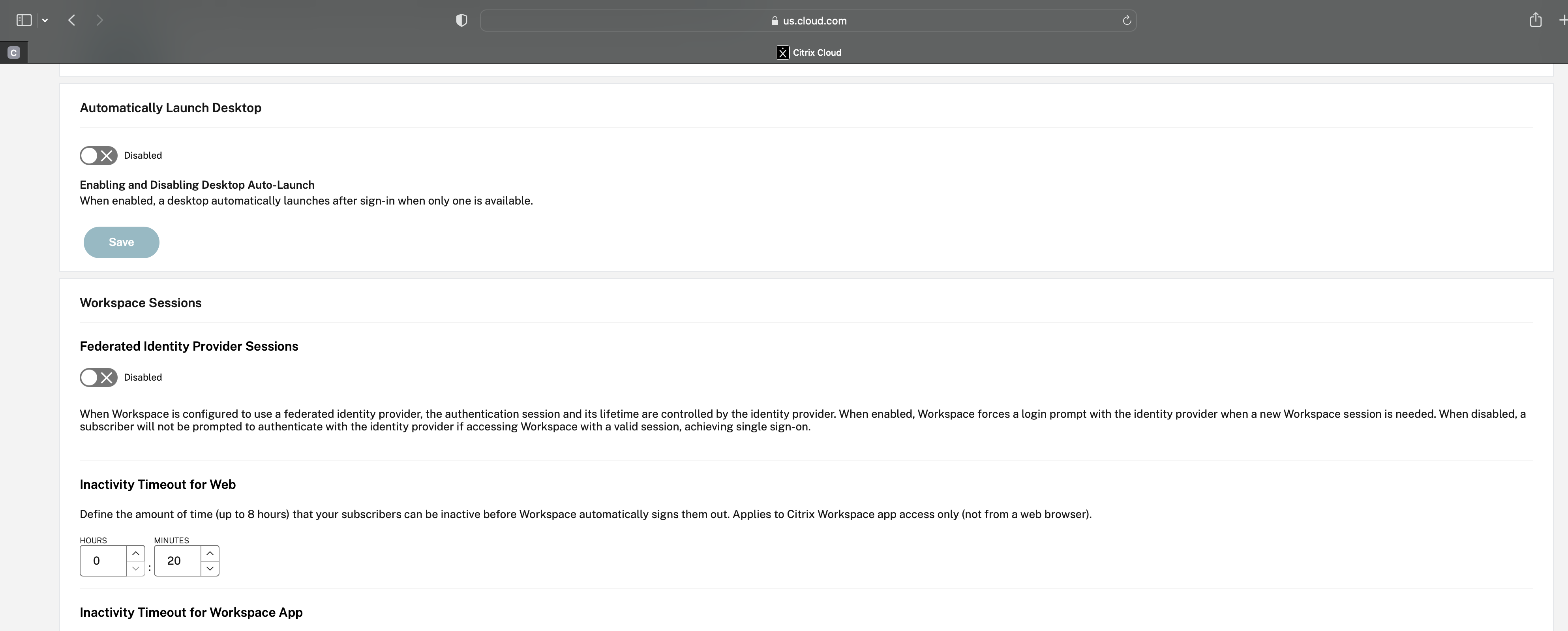

确保禁用 Federated Identity Provider Sessions(联合身份提供程序会话)。 导航到 Workspace 配置 > 自定义 > 首选项下的云控制台并禁用 Federated Identity Provider Sessions(联合身份提供程序会话)。

设置 Okta IWA 代理

Okta IWA 代理是一个轻型 Internet Information Services (IIS) Web 代理,可在 Okta 服务上启用桌面单点登录 (DSSO)。

如果已加入域的计算机正在访问 Citrix Cloud,则使用 DSSO。 这台已加入域的计算机不需要提示进行身份验证。

-

确保满足以下必备条件列表。

有关安装 Okta IWA Web 代理的必备条件的列表,请参阅 Okta IWA Web 代理安装必备条件。

-

安装 Okta IWA 代理。

要安装 Okta IWA Web 代理,请参阅安装 Okta IWA Web 代理。

-

为 SSO 配置 Windows 浏览器。

要为 SSO 配置 Windows 浏览器,请参阅为 SSO 配置 Windows 浏览器。

-

测试 Okta IWA Web 代理。

下载并安装 Okta IWA Web 代理后,验证 IWA 服务器是否正在客户端计算机中运行。

如果 Okta 代理配置正确,则会显示与 UserPrincipalName 和 SecurityIdentifier 相关的详细信息。

有关如何进行验证的详细信息,请参阅测试 Okta IWA Web 代理。

配置 IdP 路由规则

要配置身份提供程序路由规则,请参阅配置 IdP 路由规则。

注意:

在 IdP 字段中,确保选择 OnPremDSSO。

使用 Google 管理控制台配置 Okta IdP

-

要创建安全断言标记语言 (SAML) 应用程序,请参阅创建 SAML 应用集成。

确保在 Single sign-on URL(单点登录 URL)和 Audience URI (SP Entity ID)(受众 URI (SP 实体 ID))字段中输入 URL。 例如,

https://admin.google.com。注意:

在 Google 管理控制台中创建 SAML 配置文件后,您可能需要修改示例 URL。 有关详细信息,请参阅后续步骤。

-

在 Google 管理控制台中使用第三方 IdP 配置 SAML。

要为您的组织创建 SSO 配置文件并分配用户,请按照创建 SAML SSO 配置文件链接中提到的步骤进行操作。

要获取 SAML 配置文件的 Okta 登录、注销、颁发者和其他 IdP 信息,请按照添加 SAML IdP 链接中提到的步骤进行操作。

- 要配置 SAML 配置文件,请参阅如何为 Google Workspace 配置 SAML 2.0 链接。

-

使用 Google SAML 配置文件详细信息在 OKTA 中配置 SAML 配置文件以同步配置文件:

-

转到 Security(安全)> Authentication(身份验证)> SSO with third-party IdP(通过第三方 IdP 的 SSO)> Third-party SSO profiles(第三方 SSO 配置文件)> 打开您的 SAML 配置文件。

-

在 Okta 控制板页面 (IdP) 上,添加 Google(服务提供商)SAML 配置文件详细信息。

-

导航到 Single sign-on URL(单点登录 URL)> ACS URL,然后选择选项 Use this for Recipient URL(将其用于收件人 URL)和 Destination URL(目标 URL)。

-

导航到 Audience URI (SP Entity ID)(受众 URI (SP 实体 ID))> Entity ID(实体 ID)。

在 IdP 和 SP(服务提供商)SAML 配置文件同步后,托管用户的登录页面会显示在 Chromebook 上的 Okta 登录页面上。

-

-

-

将用户分配给您的 OKTA SAML 应用程序。

有关如何分配用户的详细信息,请参阅将应用集成分配给用户链接。

验证检查点

-

当用户在 Chromebook 中添加企业版 Google 帐户时,用户可以使用 Okta 凭据登录。

-

登录 Chromebook 后,用户必须能够打开 Google Chrome 浏览器并输入 Citrix Workspace URL。

-

用户必须能够看到 Citrix Workspace 应用程序用户界面。 用户必须能够导航到虚拟应用程序和桌面,但系统不会要求其提供凭据。

注意:

如果 SSO 不成功,请修改步骤使用 Google 管理控制台配置 Okta IdP。

使用 SAML SSO Chrome 扩展程序为适用于 ChromeOS 的 Citrix Workspace 应用程序配置 SSO

要使用 SAML 扩展程序配置 SSO,请执行以下操作:

-

为 Chrome 设备上安装的 Chrome 应用扩展程序安装并配置 SAML SSO。

要安装该扩展程序,请单击适用于 Chrome 应用程序的 SAML SSO。

-

该扩展程序从浏览器中检索 SAML cookie 并将其提供给适用于 ChromeOS 的 Citrix Workspace 应用程序。

-

为该扩展程序配置以下策略以允许 Citrix Workspace 获取 SAML cookie。 使用您的公司的 Okta IdP 域替换该域。

{ "whitelist" : { "Value" : [ { "appId" : "haiffjcadagjlijoggckpgfnoeiflnem", "domain" : "<domain.okta.com>" } ] } } <!--NeedCopy-->注意:

如果要重新打包适用于 ChromeOS 的 Citrix Workspace 应用程序,请将

haiffjcadagjlijoggckpgfnoeiflnem替换为重新打包的 appId。 -

部署 FAS 以实现虚拟应用程序和桌面的 SSO。

要实现虚拟应用程序和桌面的 SSO,您可以部署联合身份验证服务 (FAS) 或配置 Citrix Workspace 应用程序。

注意:

- 如果没有 FAS,则系统会提示您输入 Active Directory 用户名和密码。 有关详细信息,请参阅使用 Citrix 联合身份验证服务对工作区启用单点登录。