Duo als SAML-Anbieter für die Workspace-Authentifizierung konfigurieren

Dieser Artikel beschreibt die erforderlichen Schritte zum Konfigurieren einer Duo SAML-Anwendung und einer SAML-Verbindung zwischen Citrix Cloud und Ihrem SAML-Anbieter. Einige dieser Schritte beschreiben Aktionen, die Sie in der Administrationskonsole des Duo SAML-Anbieters ausführen.

Voraussetzungen

Bevor Sie die hier aufgeführten Aufgaben ausführen, stellen Sie sicher, dass folgende Voraussetzungen erfüllt sind:

- Ein Duo-Cloud-Mandant.

- Ein Duo-Authentifizierungsproxy in Ihrer AD-Gesamtstruktur.

- Eine Active Directory-LDAPS-Verbindung, die Ihre AD-Benutzer mit Duo synchronisiert.

Active Directory-Synchronisierung mit Ihrem Duo-Mandanten konfigurieren

Befolgen Sie die Duo-Dokumentation unter Lokales AD mit Duo verbinden und Benutzer für SAML importieren.

Active Directory LDAPS-Verbindung erstellen

-

Wählen Sie Anwendungen > SSO-Einstellungen > Quelle hinzufügen > Active Directory > Active Directory hinzufügen.

-

Geben Sie einen Anzeigenamen für die LDAPS-Verbindung zu Ihrem AD-Forest ein.

-

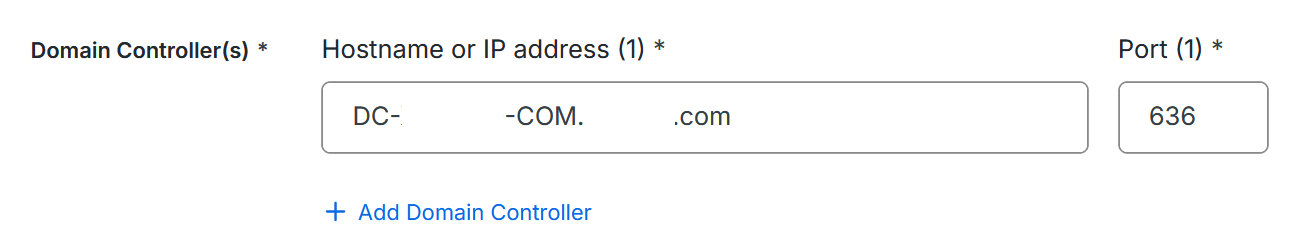

Geben Sie den FQDN Ihres Domänencontrollers ein.

-

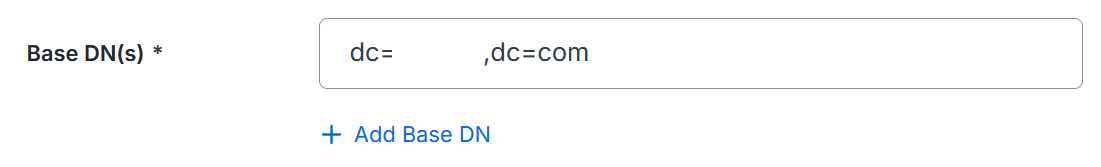

Konfigurieren Sie den Basis-DN Ihrer AD-Domäne.

-

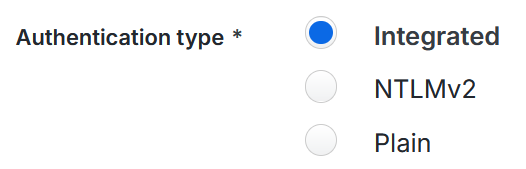

Wählen Sie “Integriert” als Authentifizierungstyp aus.

-

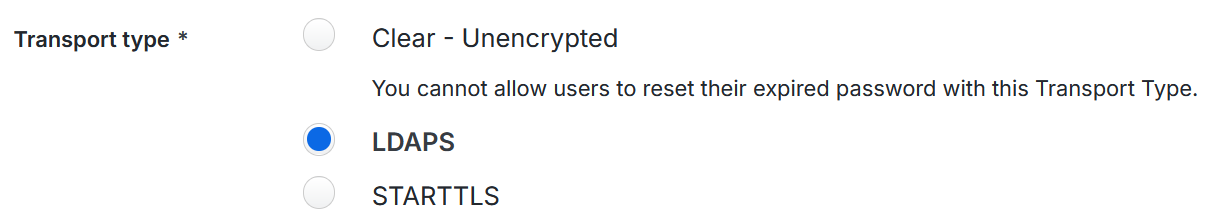

Wählen Sie LDAPS als Transporttyp.

-

Aktivieren Sie “SSL-Hostnamen überprüfen”.

-

Geben Sie sowohl das Domänencontrollerzertifikat als auch das CA-Zertifikat der privaten Unternehmenszertifizierungsstelle ein, das zum Signieren Ihres Domänenzertifikats verwendet wurde.

-

Geben Sie die PEM-formatierten Zertifikate gemäß dem folgenden Beispiel ein

-----BEGIN CERTIFICATE----- `<base64 Domain Controller Certificate>` -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- `<base64 Certificate Authority Certificate used to sign the Domain Controller Certificate above>` -----END CERTIFICATE----- <!--NeedCopy--> -

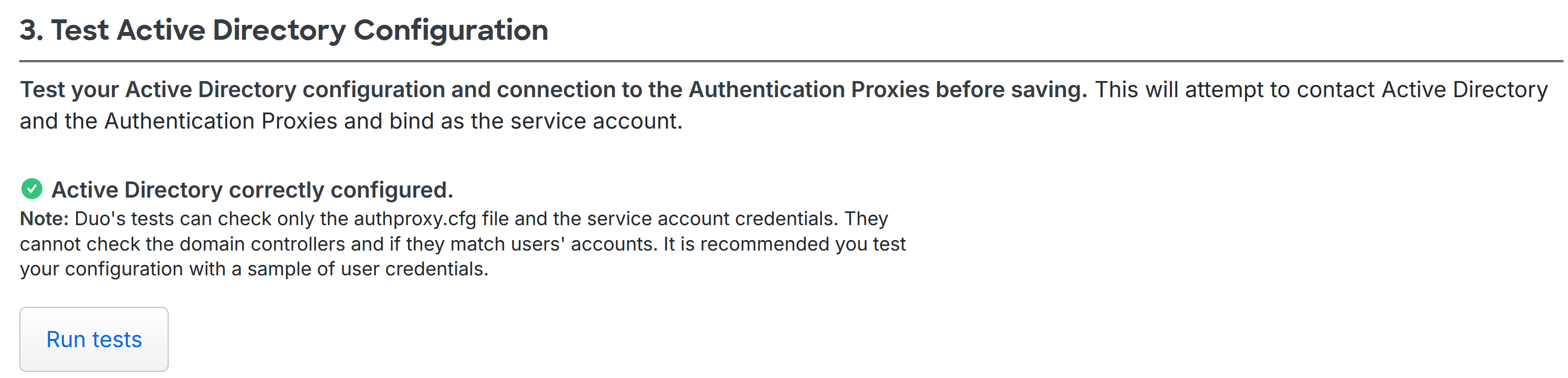

Testen Sie Ihre LDAPS-Verbindung.

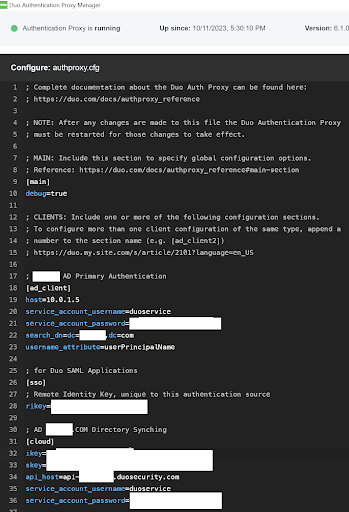

Duo-Authentifizierungsproxy-Konfigurationsdatei für SAML konfigurieren

-

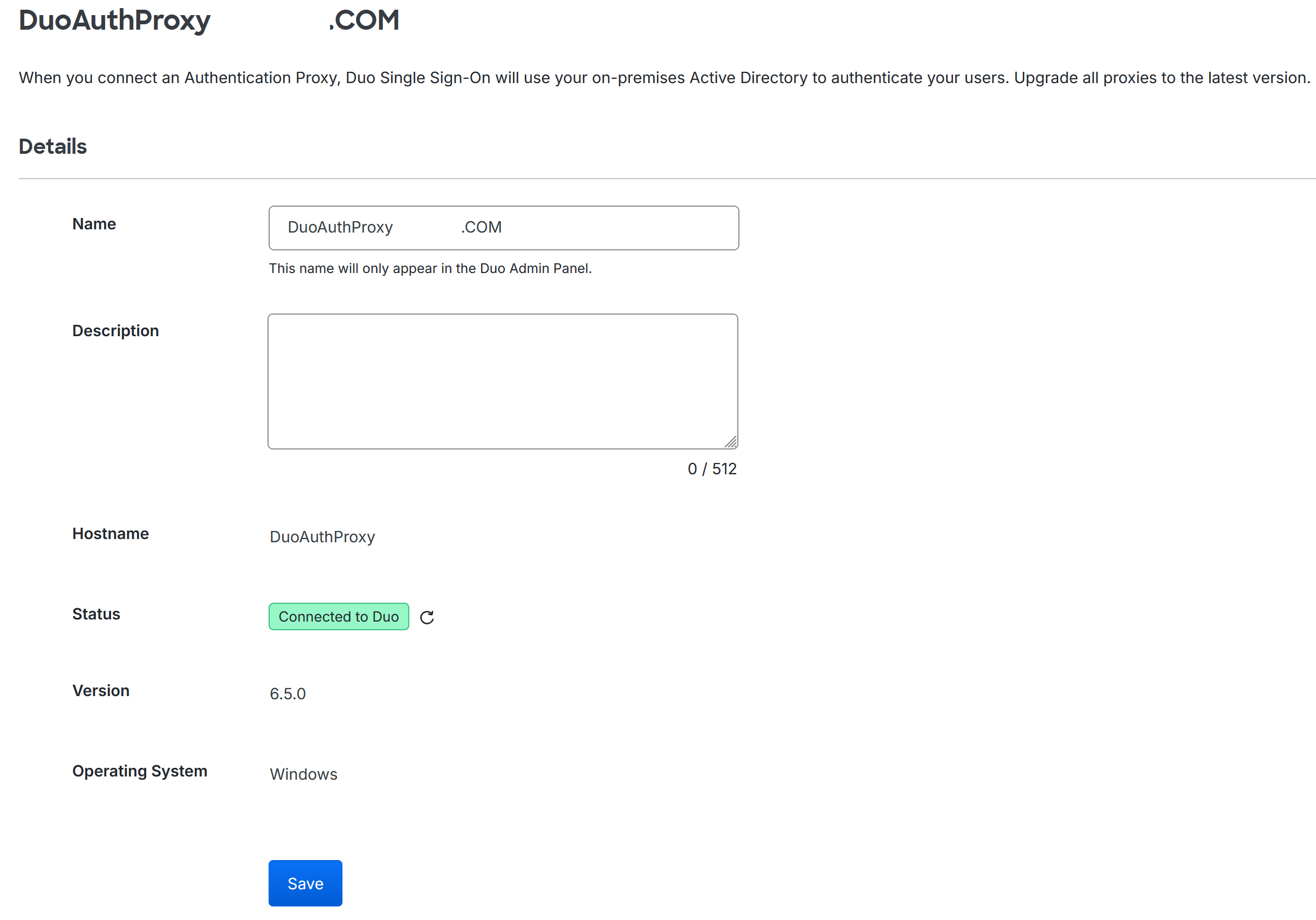

Überprüfen Sie, ob Ihre Duo Auth Proxykonfiguration fehlerfrei ist und als Verbunden mit Duo angezeigt wird.

-

Melden Sie sich bei Ihrem Duo-Authentifizierungsproxy an und fügen Sie seiner Konfigurationsdatei mit der von der Duo-Administratorkonsole bereitgestellten Remote Identity (rikey) einen SAML-Abschnitt [sso] hinzu. Der Duo-Authentifizierungsproxy verwendet ein gemeinsames Geheimnis, um mit dem Duo-Clouddienst zu kommunizieren. Dieses Geheimnis wird während der Erstinstallation oder -konfiguration des Authentifizierungsproxys generiert.

Duo SAML-Anwendung zur Verwendung mit Workspaces konfigurieren

-

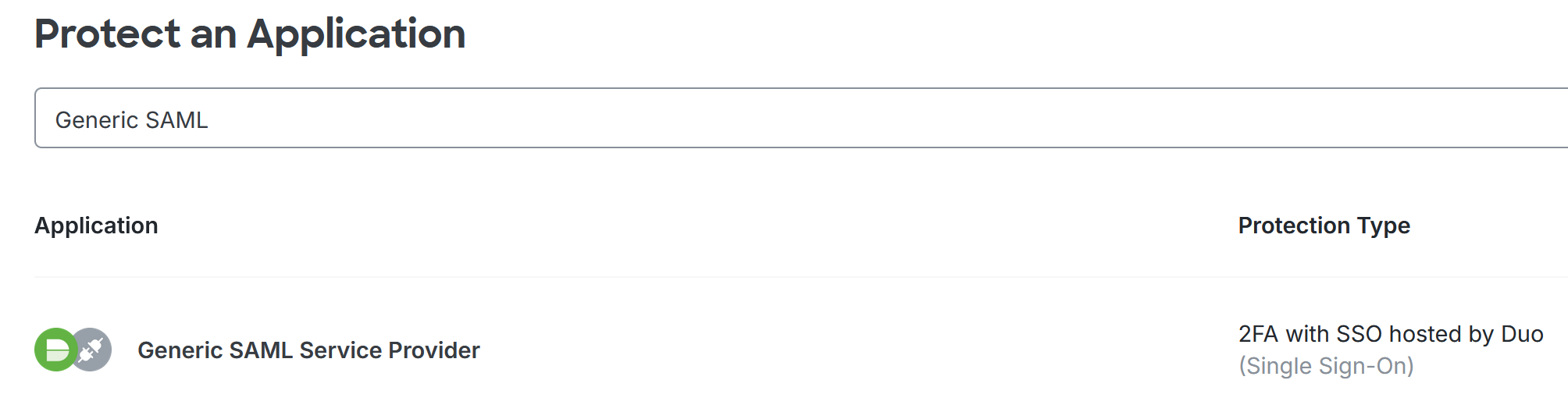

Wählen Sie Anwendungen > Anwendung schützen. Klicken Sie auf Anwendung hinzufügen.

-

Suchen Sie den Eintrag für die Duo-App-Vorlage “Generic SAML Service Provider”. Citrix empfiehlt die Vorlage “Generic SAML Service Provider Duo”, da sie am flexibelsten ist und es Ihnen ermöglicht, je nach Bedarf verschiedene Kombinationen von SAML-Attributen und verschiedenen SAML-Flows zu konfigurieren.

Wichtig:

Die Verwendung der Duo Citrix Workspace SAML-Vorlage wird nicht empfohlen, da sie unflexibel ist und SAML nur mit AD-Identitäten unterstützt. Die Duo Citrix Workspace SAML-Vorlage erlaubt auch nicht das Hinzufügen optionaler Attribute wie cip_domain und cip_forest, die für einige erweiterte SAML-Konfigurationen für Fusionen und Übernahmen benötigt werden. Außerdem ist die Konfiguration des Citrix Cloud-Abmeldeendpunkts nicht möglich.

-

Geben Sie einen Anzeigenamen für Ihre SAML-Anwendung an, z. B. Citrix Cloud Prod.

-

Geben Sie den Benutzerzugriff ** an, z. B. **Für alle Benutzer aktivieren.

-

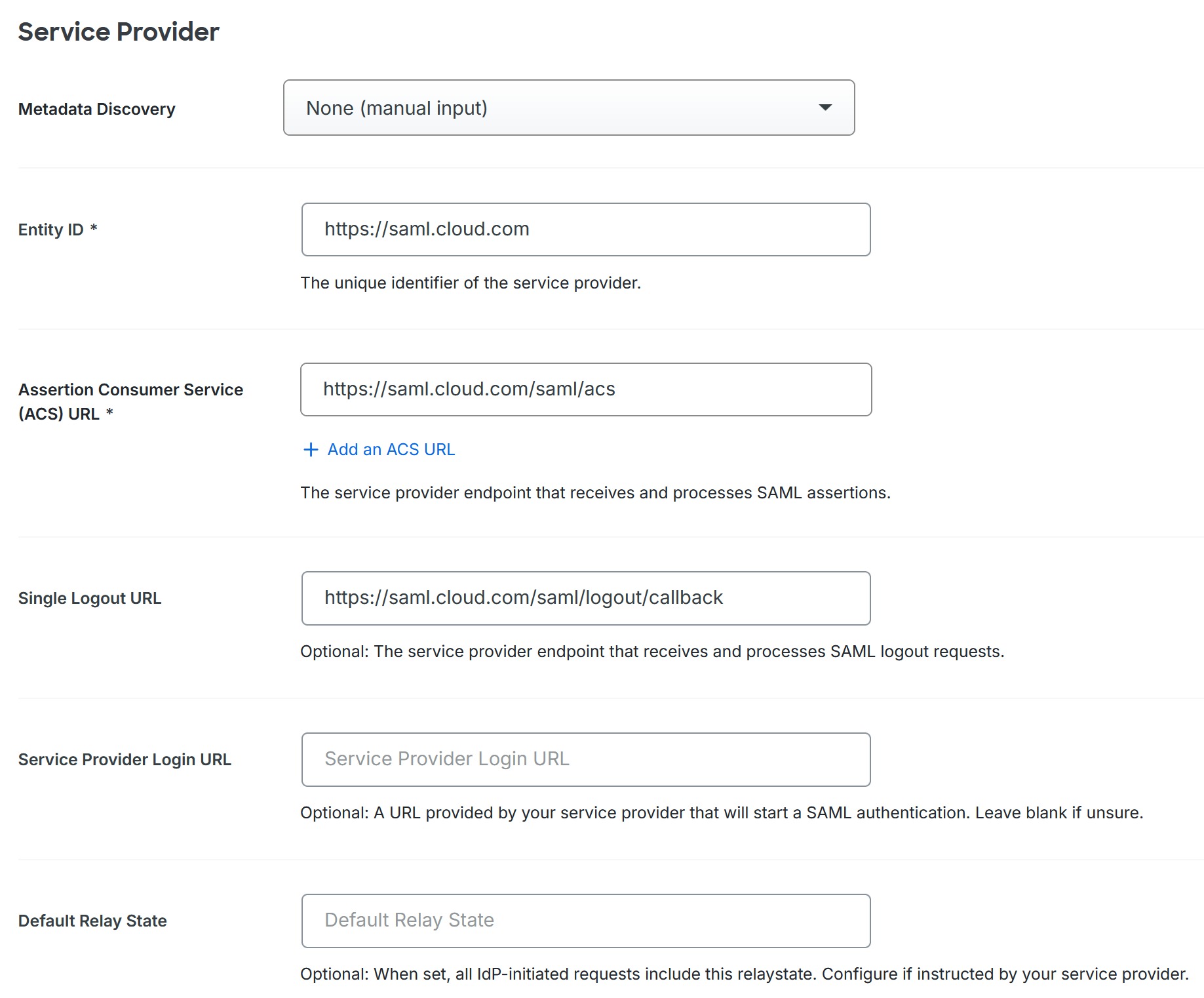

Wählen Sie Keine (manuelle Eingabe) unter Metadatenerkennung und geben Sie die folgenden Citrix Cloud SAML-Endpunkte ein.

-

Geben Sie die EntityID ** entsprechend der Citrix Cloud-Region ein, in der sich Ihr CC-Mandant befindet.

URL Region https://saml.cloud.comKommerziell EU, USA und APS https://saml.citrixcloud.jpJP https://saml.cloud.usREGIERUNG -

Konfigurieren Sie die Single Sign-On-URL (ACS-URL) entsprechend der Citrix Cloud-Region, in der sich Ihr CC-Mandant befindet.

URL Region https://saml.cloud.com/saml/acsKommerziell EU, USA und APS https://saml.citrixcloud.jp/saml/acsJP https://saml.cloud.us/saml/acsREGIERUNG -

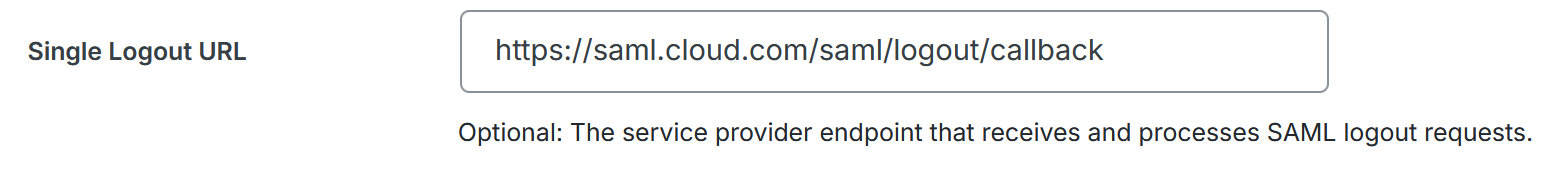

Konfigurieren Sie die Single-Logout-URL entsprechend der Citrix Cloud-Region, in der sich Ihr CC-Mandant befindet.

URL Region https://saml.cloud.com/saml/logout/callbackKommerziell EU, USA und APS https://saml.citrixcloud.jp/samllogout/callbackJP https://saml.cloud.us/saml/samllogout/callbackREGIERUNG -

Anmelde-URL des Dienstanbieters ist nicht erforderlich und kann leer gelassen werden.

-

Standard-Relaisstatus ist nicht erforderlich und kann leer gelassen werden.

-

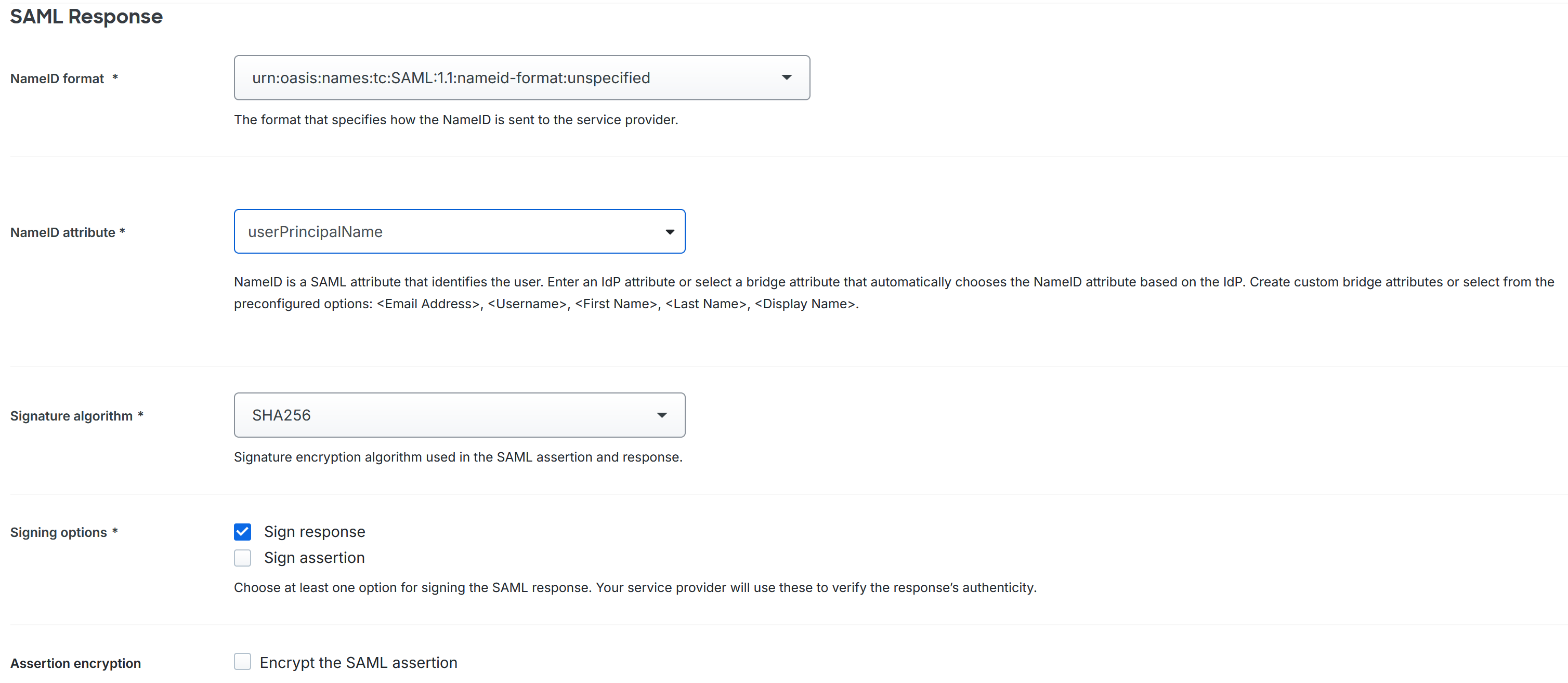

Konfigurieren Sie das Namens-ID-Format als Nicht angegeben.

-

Konfigurieren Sie das Name-ID-Attribut als userPrincipalName (Groß-/Kleinschreibung beachten).

-

Konfigurieren Sie Signaturalgorithmus als SHA256.

-

Konfigurieren Sie Signaturoptionen als Signaturantwort.

-

Konfigurieren Sie Assertion-Verschlüsselung als deaktiviert.

-

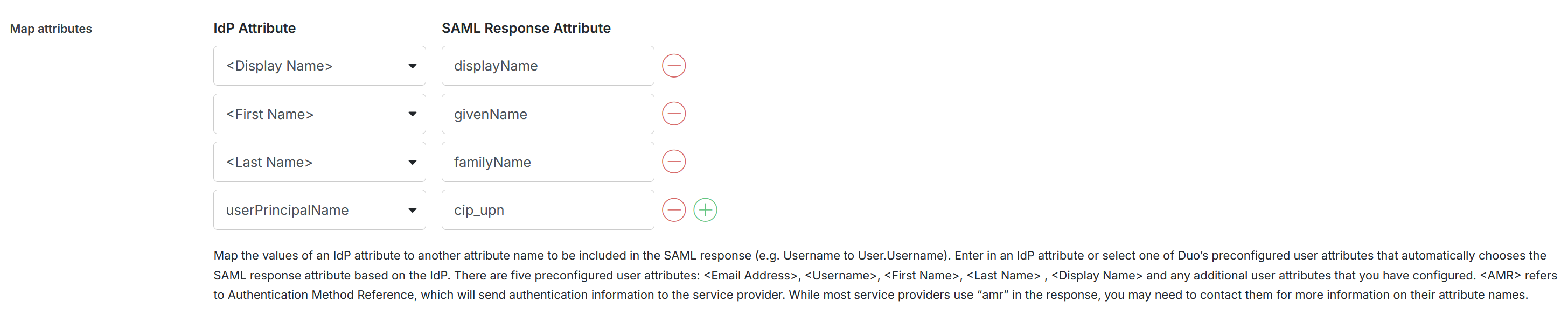

Konfigurieren Sie Map-Attribute mit Duo-Bridging-Attributen auf der linken Seite und Citrix Cloud SAML-Anspruchsnamen auf der rechten Seite.

Wichtig:

Bei Duo-Bridge-Attributen (links) und SAML-Attributanspruchsnamen (rechts) muss die Groß- und Kleinschreibung beachtet werden. Es sind die Anspruchsnamen auf der rechten Seite, die mit der Konfiguration innerhalb der Citrix Cloud SAML-Verbindung übereinstimmen müssen.

Citrix Cloud SAML-Verbindung konfigurieren

-

Alle Citrix-Anmeldeabläufe müssen vom Service Provider entweder über eine Workspace-URL oder eine Citrix Cloud GO-URL initiiert werden.

-

Verwenden Sie die empfohlenen Standardwerte für die SAML-Verbindung in Identitäts- und Zugriffsverwaltung > Authentifizierung > Identitätsanbieter hinzufügen > SAML.

-

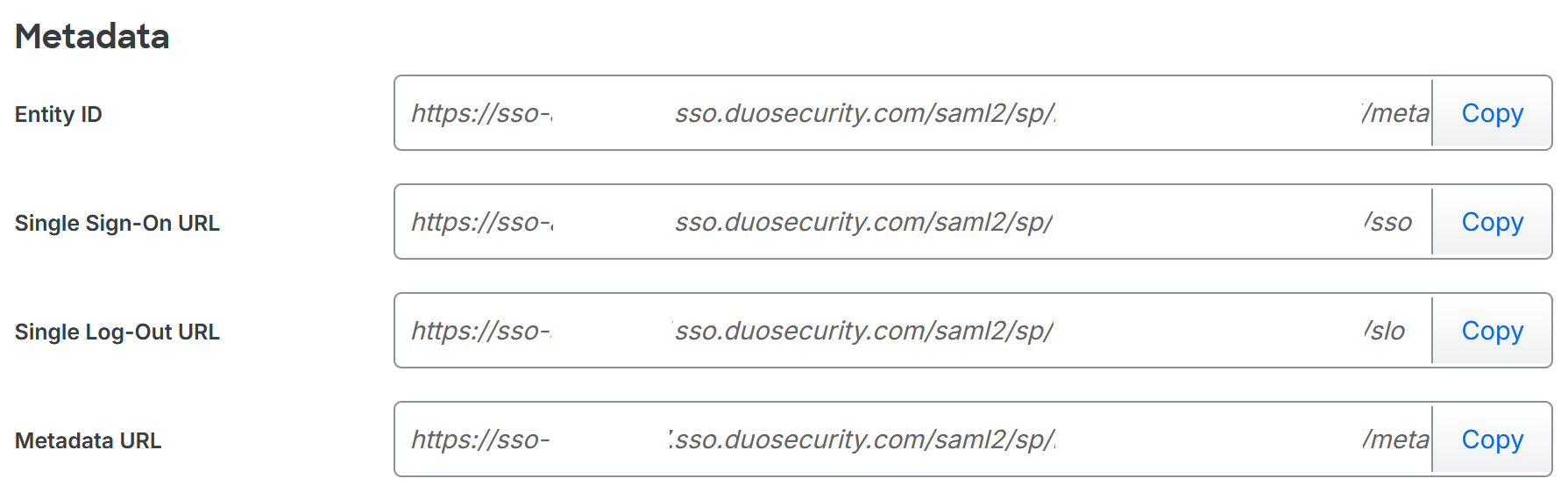

Besorgen Sie sich die SAML-Endpunkte der Duo SAML-Anwendung, um von Ihrem Duo-Portal aus in die Citrix Cloud SAML-Verbindung einzusteigen, indem Sie sich in der Duo Active Directory Sync-Dokumentation informieren.

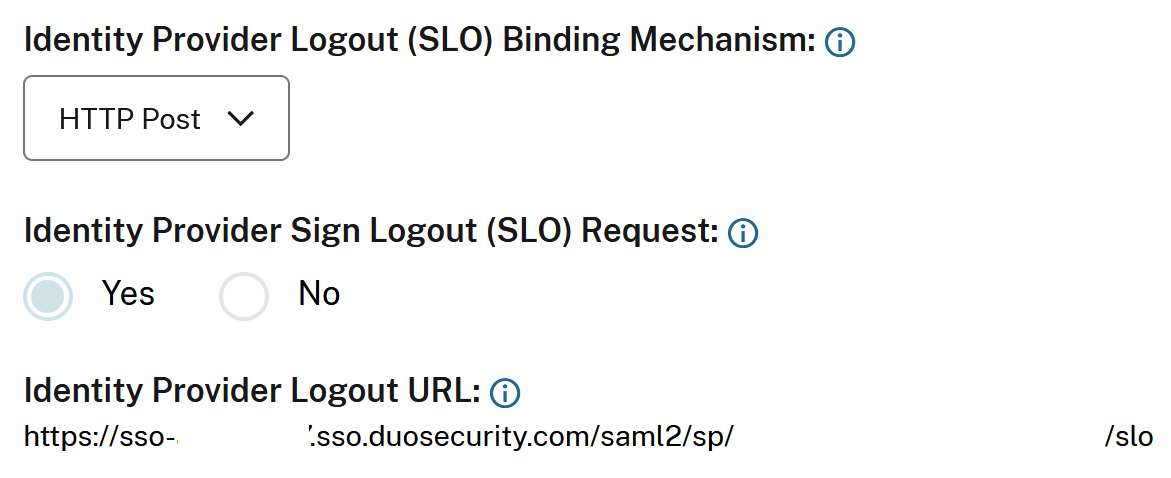

Feld in Citrix Cloud Wert Entitäts-ID https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/metadataAuthentifizierungsanforderung signieren Ja SSO-Dienst-URL https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/ssoSSO-Bindungsmechanismus HTTP-Post SAML-Antwort Antwort oder Assertion signieren Authentifizierungskontext Keine Angabe, exakt Abmelde-URL https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/sloAbmeldeanforderung unterzeichnen Ja SLO-Bindungsmechanismus HTTP-Post

Duo SAML-Abmeldeverhalten

Duo SAML unterstützt zum Zeitpunkt der Erstellung dieses Artikels derzeit kein SAML SLO, aber es ist möglich, Duo so zu konfigurieren, dass die IDP-Sitzung beendet wird, wenn sich ein Benutzer explizit von Workspace und/oder Citrix Cloud abmeldet. Es wird empfohlen, den Abschnitt Überlegungen zur SAML-Abmeldung im SAML-Hauptartikel zu lesen, bevor Sie die Abmeldeeinstellungen Ihrer Duo SAML-Anwendung konfigurieren.

Wichtig:

Entnommen aus der Duo-Dokumentation Duo SSO-Abmeldeverhalten und Sitzungsverwaltungsdetails.

Benutzer, die sich abmelden und die SLO-URL für Duo SSO aufrufen, werden von Duo SSO abgemeldet und ihre gespeicherte MFA-Gerätesitzung wird gelöscht, bevor sie auf die Abmeldeseiteweitergeleitet werden.

Um die explizite Abmeldung der Duo IDP-Sitzung zu konfigurieren, wenn sich der Endbenutzer von Workspace und/oder Citrix Cloud abmeldet, befolgen Sie die unten empfohlenen Schritte.

-

Konfigurieren Sie den Citrix Cloud SAML-Abmeldeendpunkt in Ihrer Duo SAML-App.

-

Konfigurieren Sie den Duo SLO-Endpunkt innerhalb der Citrix Cloud SAML-Verbindung.

Wichtig:

Wenn Sie die Duo-App-Vorlage Generic SAML Provider nicht verwendet haben, können Sie diesen Schritt nicht abschließen, da die Option zum Aufrufen des Citrix Cloud-Abmeldeendpunkts nicht verfügbar ist.

-

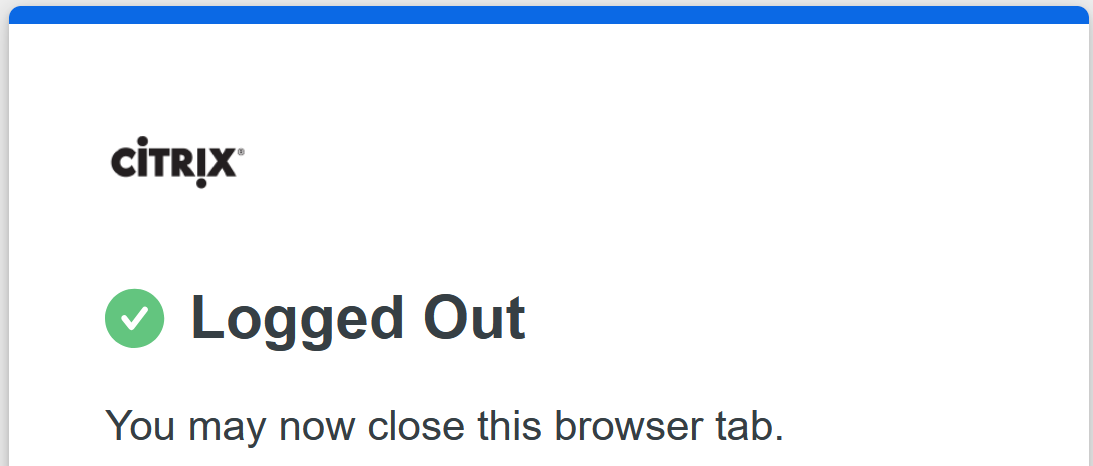

Wenn Sie sich von Workspace abmelden und beide Seiten der SAML-Verbindung gemäß den Schritten 1 und 2 für die Abmeldung konfiguriert sind, zeigt Duo die folgende Benutzeroberfläche an, die angibt, dass die IDP-Sitzung beendet wurde.

-

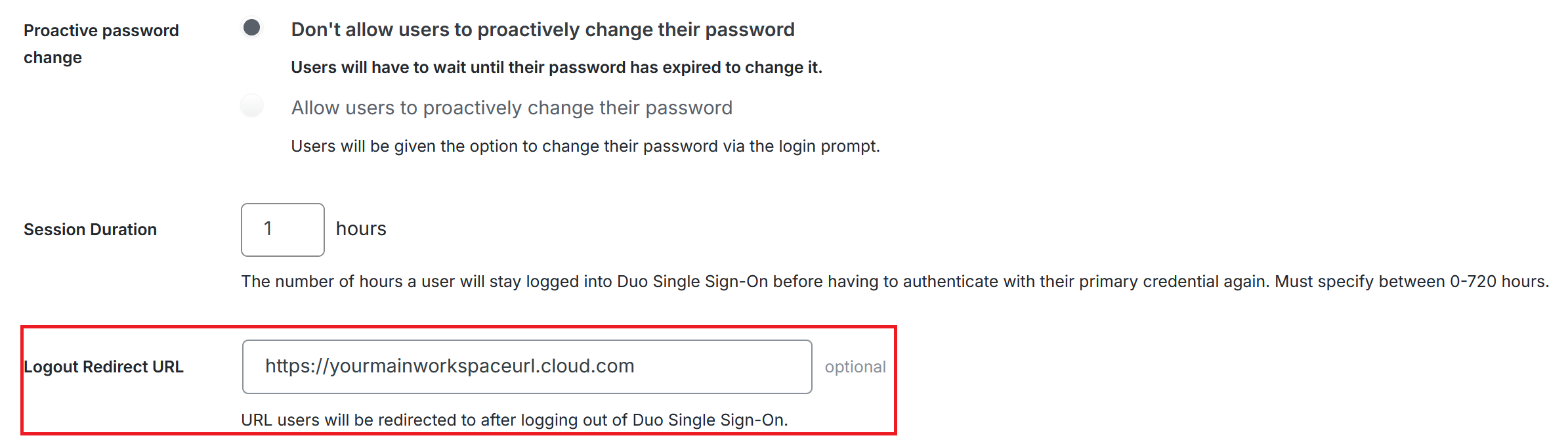

Optional: Um das Abmeldeerlebnis Ihres Workspace-Endbenutzers zu verbessern, können Sie die Duo LDAPS-Verbindung mit einer einzelnen Abmelde-Umleitungs-URL konfigurieren, die Ihre Endbenutzer zurück zur Citrix Workspace-Anmeldeseite umleitet. Dies erfolgt innerhalb der LDAPS-Verbindung Ihres AD-Forests.

Wichtig:

Das oben angezeigte Feld “Abmelde-Umleitungs-URL” ermöglicht nur die Konfiguration einer einzigen Workspace-URL. Die Verwendung mehrerer verschiedener Workspace-URLs innerhalb des Citrix Cloud-Mandanten kann nicht innerhalb einer einzelnen Active Directory-Gesamtstrukturverbindung in Duo konfiguriert werden.