Arquitecturas de referencia de autenticación de almacenes locales de StoreFront para Citrix DaaS

Existen varias razones para alojar Citrix StoreFront en un centro de datos del cliente en lugar de utilizar la plataforma Citrix Workspace. Debido a la complejidad de algunos entornos, es necesario comprender cómo interactúan los componentes de Citrix Cloud con StoreFront y Active Directory cuando StoreFront es el front-end de los usuarios principales del servicio.

Aunque Citrix Workspace puede cumplir los requisitos para la mayoría de los casos de uso de Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops), hay algunos casos de uso y requisitos que necesitarán que StoreFront esté alojado en el centro de datos o en las ubicaciones de recursos del cliente.

Razones para mantener una implementación local de StoreFront

- Compatibilidad con la funcionalidad de caché de host local en Cloud Connectors

- No se admite el uso de la autenticación con tarjetas inteligentes en Citrix Workspace

- Configuraciones de almacén no predeterminadas (cambios de web.config)

- Alojar varias configuraciones de almacén para usuarios internos y externos

Este artículo describe arquitecturas de alto nivel y cómo interactúan los componentes con varios casos de autenticación que admiten los diseños de Active Directory. Los Cloud Connectors se unirán a uno de los dominios y permitirán que Citrix DaaS asigne usuarios y grupos de Active Directory del dominio o dominios de confianza. Los Cloud Connectors también actuarán como Delivery Controllers y servidores STA para los componentes de StoreFront y Citrix Gateway.

En este artículo da por supuesto que los componentes de StoreFront y Gateway se alojan juntos en cada centro de datos.

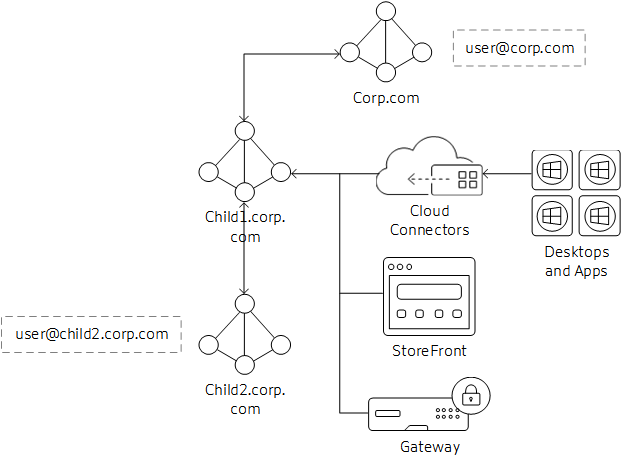

Dominios principal-secundario como dominios de recursos

En este caso, el dominio secundario actúa como el dominio de recursos de las instancias de Virtual Desktop Agent (VDA) y StoreFront. El dominio principal contiene los usuarios que accederán a los recursos del dominio secundario.

- Los Cloud Connectors solo se unen al dominio secundario. La confianza transitiva bidireccional entre el dominio secundario y el dominio primario permite a los Cloud Connectors comunicarse con el catálogo global del dominio primario.

- StoreFront se une al dominio secundario. La autenticación de almacenes está configurada como nombre de usuario/contraseña y PassThrough desde Citrix Gateway. La autenticación de nombre de usuario/contraseña está configurada para confiar en cualquier dominio.

- El perfil de autenticación de Citrix Gateway está configurado para que el dominio principal utilice el nombre UPN como método principal de inicio de sesión. Si hay usuarios que necesitan autenticarse desde el dominio secundario, el perfil y la directiva de autenticación LDAP para el dominio secundario también deben estar enlazados al servidor virtual de Gateway.

- Modifique los perfiles web y de SO de sesión de Citrix Gateway, y deje en blanco el parámetro Published Applications/Single Sign-On Domain (puede que deba sobrescribir el parámetro).

Flujo de trabajo de las conexiones

- User@corp.com inicia sesión en Citrix Gateway. Gateway busca al usuario a través del perfil de autenticación que coincide con la acción de directiva.

- Las credenciales se transfieren a StoreFront. StoreFront acepta las credenciales y las transfiere a los Cloud Connectors (que hacen de Delivery Controllers).

- Los Cloud Connectors buscan los detalles de objeto de usuario que necesita Citrix Cloud.

- Cloud Connector transfiere información de identidad a Citrix Cloud, y los tokens de identidad autentican al usuario e indican los recursos que se le asignan.

- Cloud Connector devuelve recursos asignados a StoreFront para la enumeración de usuarios.

- Cuando el usuario inicia una aplicación o un escritorio, Citrix Gateway genera la solicitud de un tíquet de STA mediante los Cloud Connectors configurados.

- Los brokers de Citrix Cloud administran las sesiones entre los Cloud Connectors del dominio de recursos y los VDA registrados en esa ubicación de recursos.

- La sesión se establece entre el cliente, Citrix Gateway y el VDA resuelto.

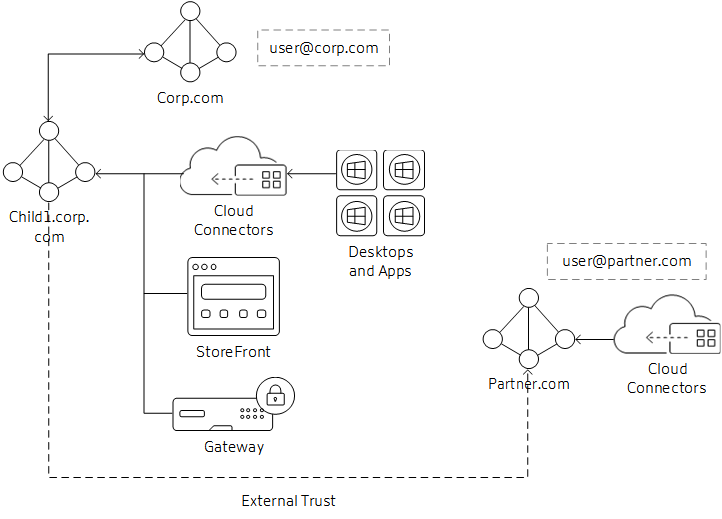

Dominios de confianza externos con dominio de recursos

En este caso, el socio empresarial necesita acceder a los recursos publicados para los usuarios corporativos. El dominio corporativo es corp.com y el dominio del socio es partner.com.

- El dominio corporativo tiene una confianza externa saliente que apunta al dominio del socio. Los usuarios del dominio del socio pueden autenticarse en recursos que se hayan unido al dominio corporativo.

- El cliente de Citrix Cloud necesita dos ubicaciones de recursos: una para los Cloud Connectors de corp.com y otra para los Cloud Connectors de partner.com. Los Cloud Connectors de partner.com son necesarios para las llamadas de autenticación e identidad al dominio únicamente; no se utilizarán para la intermediación de VDA o de sesiones.

- StoreFront se ha unido al dominio corp.com. Los Cloud Connectors del dominio corp.com se utilizan como Delivery Controllers en la configuración del almacén. La autenticación de almacenes está configurada como nombre de usuario/contraseña y PassThrough desde Citrix Gateway. La autenticación de nombre de usuario/contraseña está configurada para confiar en cualquier dominio.

- El perfil de autenticación de Citrix Gateway está configurado para que el dominio corp.com utilice UPN como método principal de inicio de sesión. Configure un segundo perfil y una segunda directiva para que el dominio partner.com use el nombre UPN y lo vincule al mismo servidor virtual de Gateway que el dominio corp.com.

- Modifique los perfiles web y de SO de sesión de Citrix Gateway, y deje en blanco el parámetro Published Applications/Single Sign-On Domain (puede que deba sobrescribir el parámetro).

Nota:

En función de la ubicación del dominio externo de confianza, los usuarios del dominio externo pueden tener inicios más largos que los usuarios del dominio principal o de recursos.

Flujo de trabajo de las conexiones

- User@partner.com inicia sesión en Citrix Gateway. Gateway busca al usuario a través del perfil de autenticación que coincide con la búsqueda de UPN y con la acción de directiva.

- Las credenciales se transfieren a StoreFront. StoreFront acepta las credenciales y las transfiere a los Cloud Connectors (que hacen de Delivery Controllers).

- Los Cloud Connectors buscan los detalles de objeto de usuario que necesita Citrix Cloud.

- Cloud Connector transfiere información de identidad a Citrix Cloud, y los tokens de identidad autentican al usuario e indican los recursos que se le asignan.

- Cloud Connector devuelve recursos asignados a StoreFront para la enumeración de usuarios.

- Cuando el usuario inicia una aplicación o un escritorio, Citrix Gateway genera la solicitud de un tíquet de STA mediante los Cloud Connectors configurados; en este caso, desde secundario1.corp.com.

- Los brokers de Citrix Cloud administran las sesiones entre los Cloud Connectors del dominio de recursos y los VDA registrados en esa ubicación de recursos.

- La sesión se establece entre el cliente, Citrix Gateway y el VDA resuelto.

Confianza de bosque/Confianza de acceso directo con dominios de recursos

Los dominios de confianza de bosque y acceso directo solo se admiten si se tratan como una relación de confianza del dominio externo con el dominio de recursos. En el caso de las confianzas de bosque, puede seguir los mismos pasos que se describen en la sección Dominios de confianza externos con dominio de recursos. Esta sección puede cambiar en el futuro en función de la compatibilidad de la confianza nativa de bosque que haya entre los bosques/dominios de usuario y de recursos.