Configurar un servidor de PingFederate local como proveedor de SAML para Workspaces y Citrix Cloud

Este artículo ha sido redactado en colaboración entre los ingenieros de Citrix y Ping y ha sido revisado por ambas partes para garantizar la precisión técnica en el momento de la redacción. Consulte la documentación de Ping para obtener instrucciones sobre cómo aprovisionar, configurar y obtener licencia para un servidor de PingFederate local para usarlo como proveedor de SAML, ya que esos detalles van más allá del alcance de este artículo.

Este documento se redactó usando las versiones 11.3 y 12 de PingFederate.

Requisitos previos

Este artículo aborda específicamente la configuración de SAML y garantiza que se cumplan estas condiciones.

- Ya ha aprovisionado un servidor de PingFederate local en su organización y ha obtenido la licencia necesaria. Para obtener más información, consulte Instalación de PingFederate.

- Debe haber instalado una versión compatible de Java en el servidor de PingFederate. Consulte la documentación de Ping Identity para conocer las versiones de Java compatibles. Para obtener más información, consulte Requisito de Java PingFederate.

- Ha configurado las reglas de red y firewall necesarias para permitir que Citrix Cloud y Workspace se redirijan al servidor de PingFederate local durante el proceso de inicio de sesión SAML de la consola de administración de Workspace o Citrix Cloud. Para obtener más información, consulte Requisitos de red de PingFederate.

- Ha importado un certificado x509 firmado públicamente a su servidor de PingFederate que puede actuar como certificado de servidor para el servidor de PingFederate.

- Ha importado un certificado x509 firmado públicamente a su servidor de PingFederate que puede actuar como certificado de firma SAML para el IdP. Este certificado debe cargarse en Citrix Cloud durante el proceso de conexión SAML.

- Ha conectado su Active Directory local a PingFederate. Para obtener más información, consulte Almacén de datos LDAP de PingFederate

Nota:

Mientras configura PingFederate para su uso con Citrix Cloud y Workspace, consulte la documentación de PingFederate para comprender el efecto de cada uno de los parámetros de SAML y para ayudar a completar las instrucciones que se ofrecen aquí.

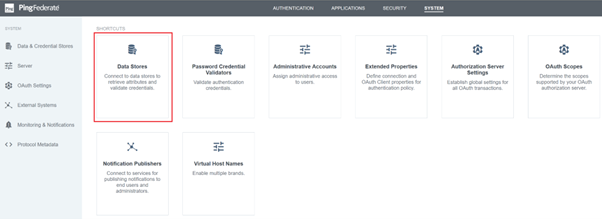

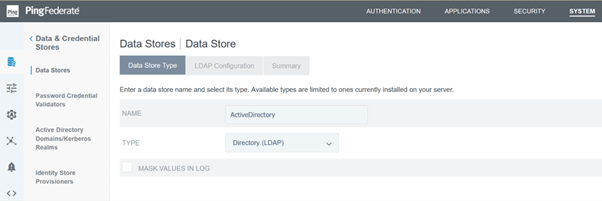

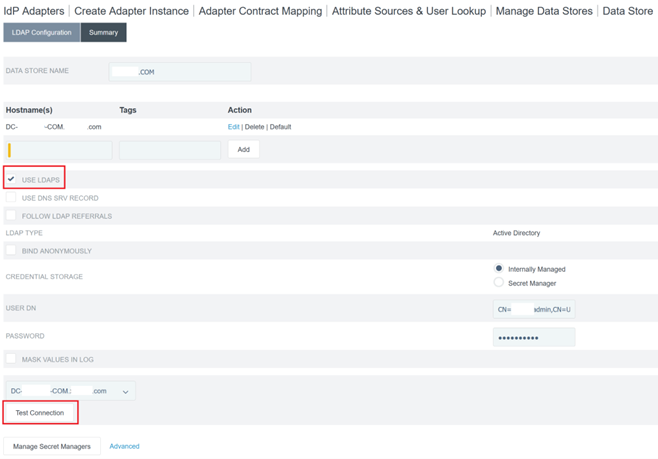

Configurar una conexión de Active Directory para su dominio de AD mediante un almacén de datos dentro de PingFederate

-

Configure una conexión de Active Directory dentro de los almacenes de datos.

-

Seleccione Tipo como Directorio (LDAP).

-

Configure sus controladores de dominio para las conexiones LDAPS y agregue su lista de FQDN de los controladores de dominio en el campo de nombres de host. A continuación, haga clic en Probar conexión.

-

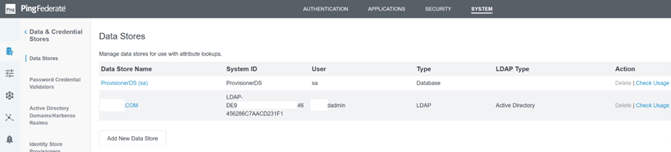

Una vez configurada, la conexión de Active Directory debe parecerse a este ejemplo:

Cargar el certificado de firma SAML de Citrix Cloud

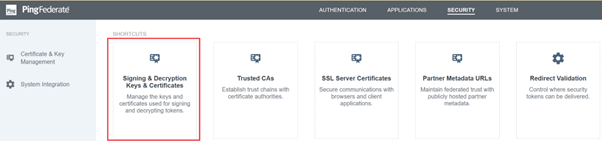

- Haga clic en la ficha Seguridad

-

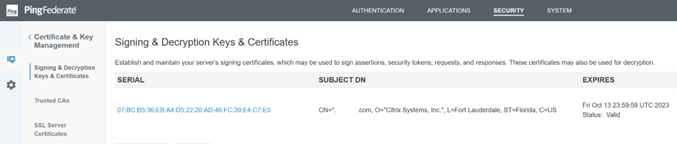

Cargue el certificado de firma SAML que quiera que PingFederate utilice dentro de Claves y certificados de firma y descifrado.

Nota:

El certificado utilizado es un certificado Digicert

pingfederateserver.domain.comfirmado públicamente en este ejemplo. -

Cargue todos los certificados de CA utilizados para firmar su certificado de firma SAML del servidor de PingFederate.

Nota:

El certificado del servidor de PingFederate y el certificado de firma SAML pueden ser el mismo certificado SSL o puede usar certificados SSL diferentes. Al configurar la conexión SAML, debe proporcionar una copia del certificado de firma SAML a Citrix Cloud.

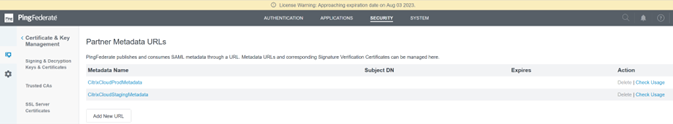

Cargar los metadatos de Citrix Cloud

-

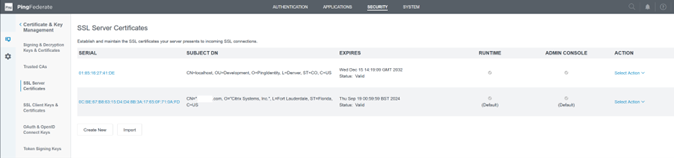

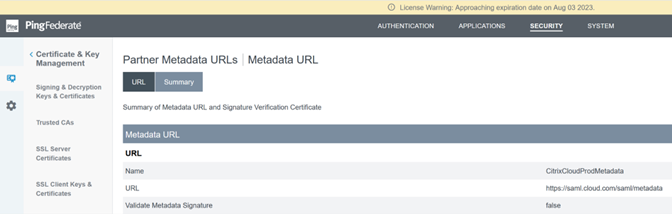

Proporcione un nombre para los metadatos de Citrix Cloud e introduzca la URL de metadatos correspondiente a la región de Citrix Cloud en la que se encuentra su arrendatario de Citrix Cloud.

- https://saml.cloud.com/saml/metadata - Comercial UE, EE. UU. y APS

- https://saml.citrixcloud.jp/saml/metadata - Japón

- https://saml.cloud.us/saml/metadata - Gobierno

-

Una vez configurada, la configuración de metadatos de Citrix Cloud debe parecerse a este ejemplo.

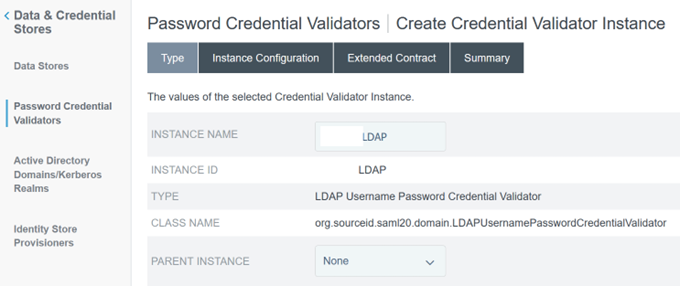

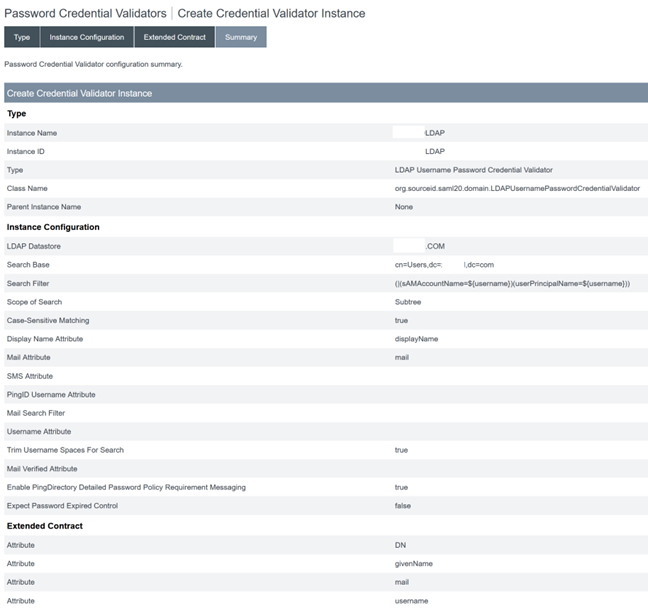

Configurar un validador de credenciales de contraseñas dentro de PingFederate

Para obtener más información, consulte Validador de credenciales de contraseña de PingFederate

-

Configure el tipo de validador de credenciales de contraseña como nombre de usuario y contraseña de LDAP.

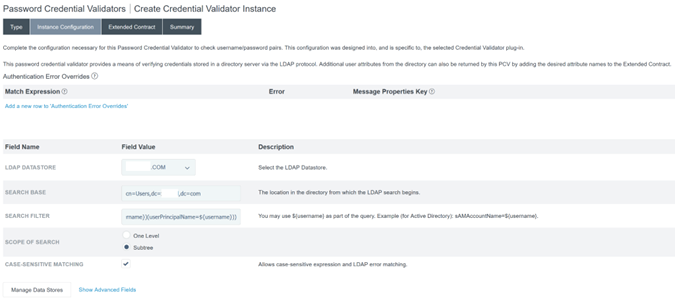

-

Configure la configuración de instancias. Seleccione la conexión de dominio de AD y el almacén de datos que configuró anteriormente en Configurar una conexión de Active Directory para su dominio de AD mediante un almacén de datos dentro de PingFederate. Introduzca un filtro LDAP adecuado como se muestra en el ejemplo.

(((sAMAccountName=${username})(userPrincipalName=${username}))

Nota:

El filtro de ejemplo admite los formatos de nombre de usuario de AD sAMAccountName y userPrincipalName, lo que permite a los usuarios finales iniciar sesión en Workspace o Citrix Cloud con cualquiera de estos formatos.

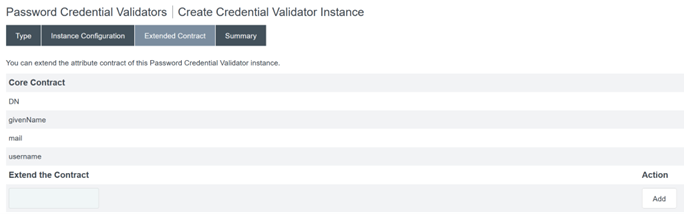

-

Configure el contrato extendido.

-

El resumen del validador de credenciales de contraseña debe parecerse a este ejemplo.

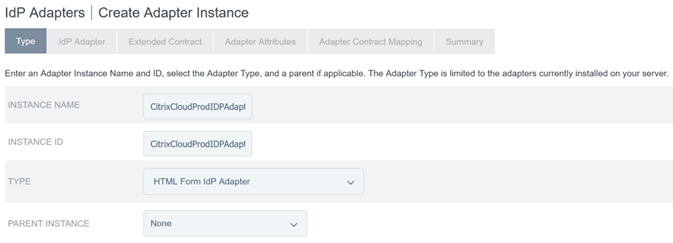

Configurar el adaptador IDP dentro de PingFederate

Para obtener más información, consulte Adaptador de formulario HTML de PingFederate

-

Cree un nuevo adaptador IDP de tipo adaptador IdP de formulario HTML.

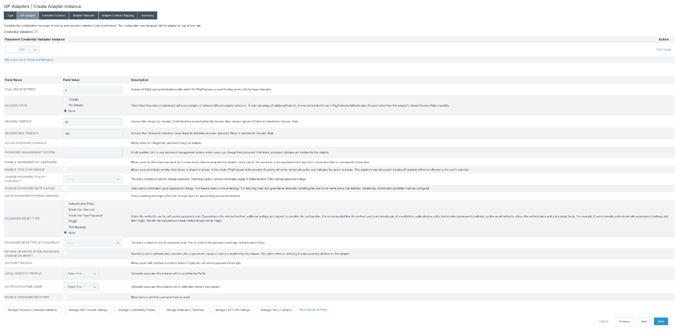

-

Seleccione el validador de credenciales de contraseña existente que configuró anteriormente y configure el adaptador IDP. Para obtener más información, consulte Configurar un validador de credenciales de contraseñas dentro de PingFederate.

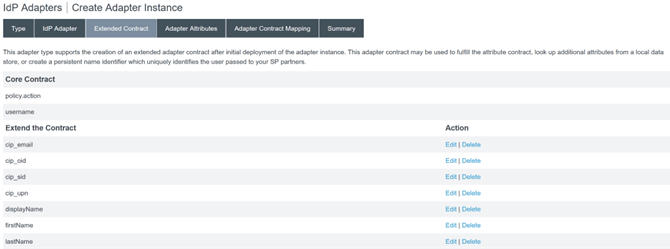

-

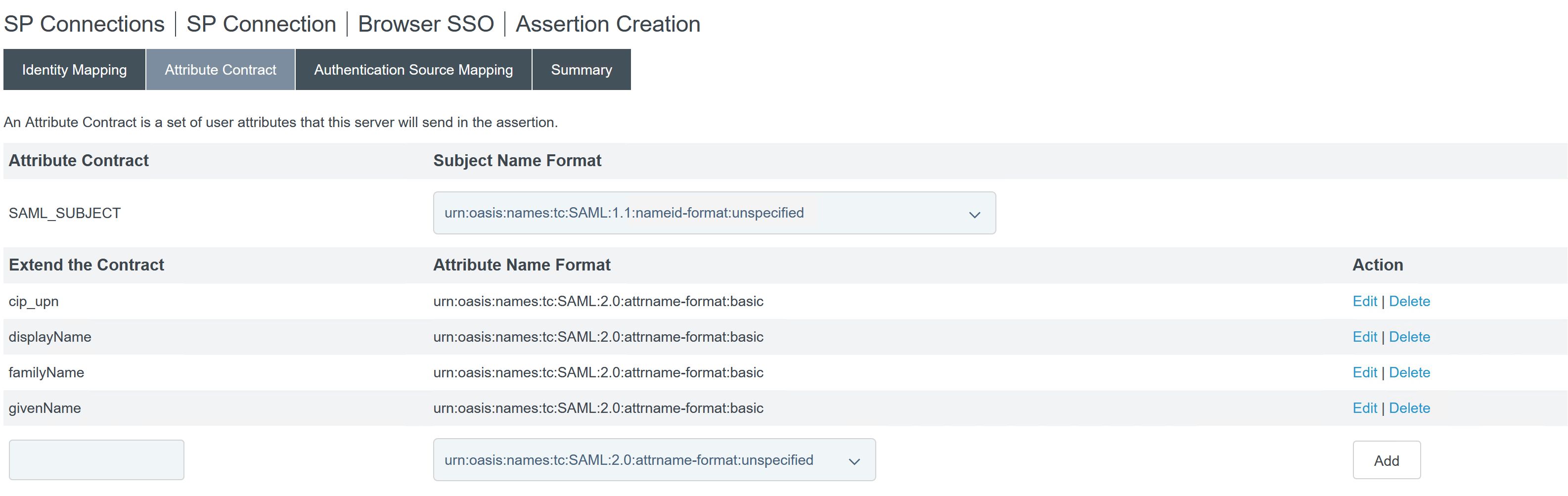

Configure el contrato extendido con los atributos de SAML que se transfieren a Citrix Cloud o Workspaces durante el inicio de sesión de SAML.

-

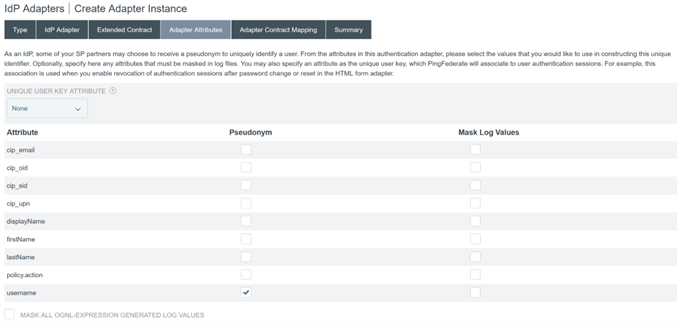

Configure los atributos del adaptador.

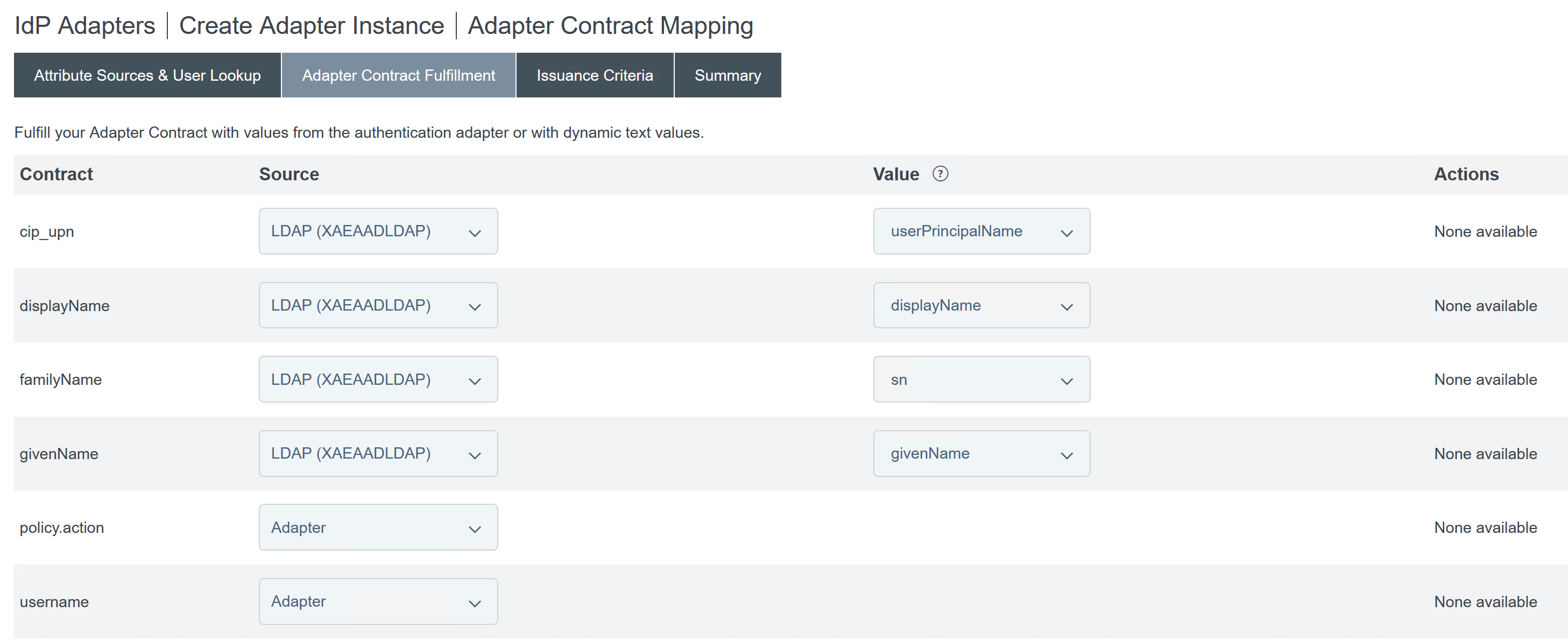

- Configure la asignación de contratos de adaptadores por la cual los atributos de SAML se asignan a los atributos de usuario de LDAP desde las identidades de AD. Haga clic en Configurar el contrato del adaptador.

-

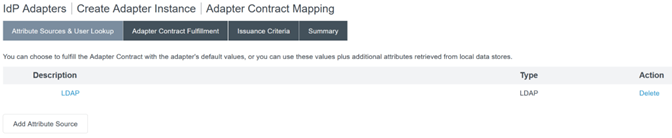

Configurar Fuentes de atributos & Búsqueda de usuario.

-

Configure el cumplimiento del contrato del adaptador. Seleccione LDAP y el nombre de su almacén de datos de Active Directory como fuente de los datos de atributos de usuario. El valor es el atributo de directorio activo para el usuario, como

objectGUIDoobjectSid.

Configuración de la conexión del proveedor de servicios (aplicación SAML) para Citrix Cloud o Workspaces

La configuración de ejemplo de PingFederate que se proporciona a continuación asume los siguientes requisitos de autenticación de SAML dentro de su organización.

- Las solicitudes de autenticación SAML enviadas desde la consola de administración de Workspace o Citrix Cloud DEBEN estar firmadas.

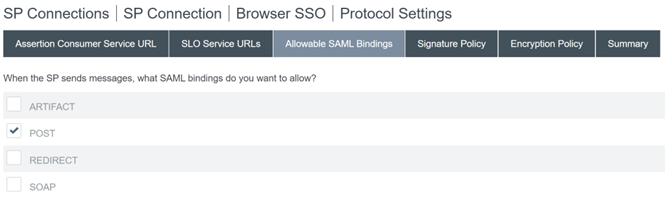

- Los enlaces HTTP POST de SAML se utilizarán para las solicitudes de SSO y SLO.

- El cierre de sesión único (SLO) es un requisito en su organización. Cuando un usuario final cierra sesión en Workspace o en la consola de administración de Citrix Cloud, Citrix Cloud envía una solicitud de SLO de SAML al proveedor de SAML (IdP) para cerrar la sesión del usuario.

-

PingFederate requiere solicitudes HTTP POST firmadas para iniciar el cierre de sesión. El proveedor de SAML requiere solicitudes de SLO firmadas.

Para obtener más información, consulte PingFederate SP Management

Procedimiento

-

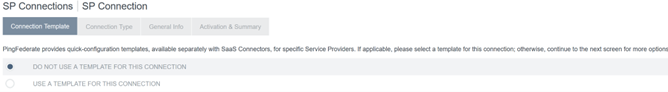

Configure la plantilla de conexión.

-

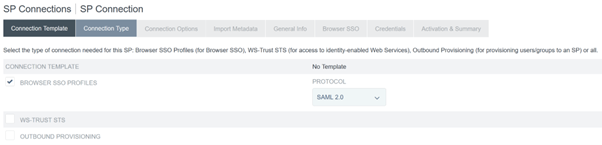

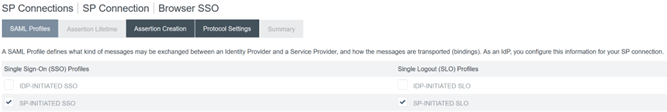

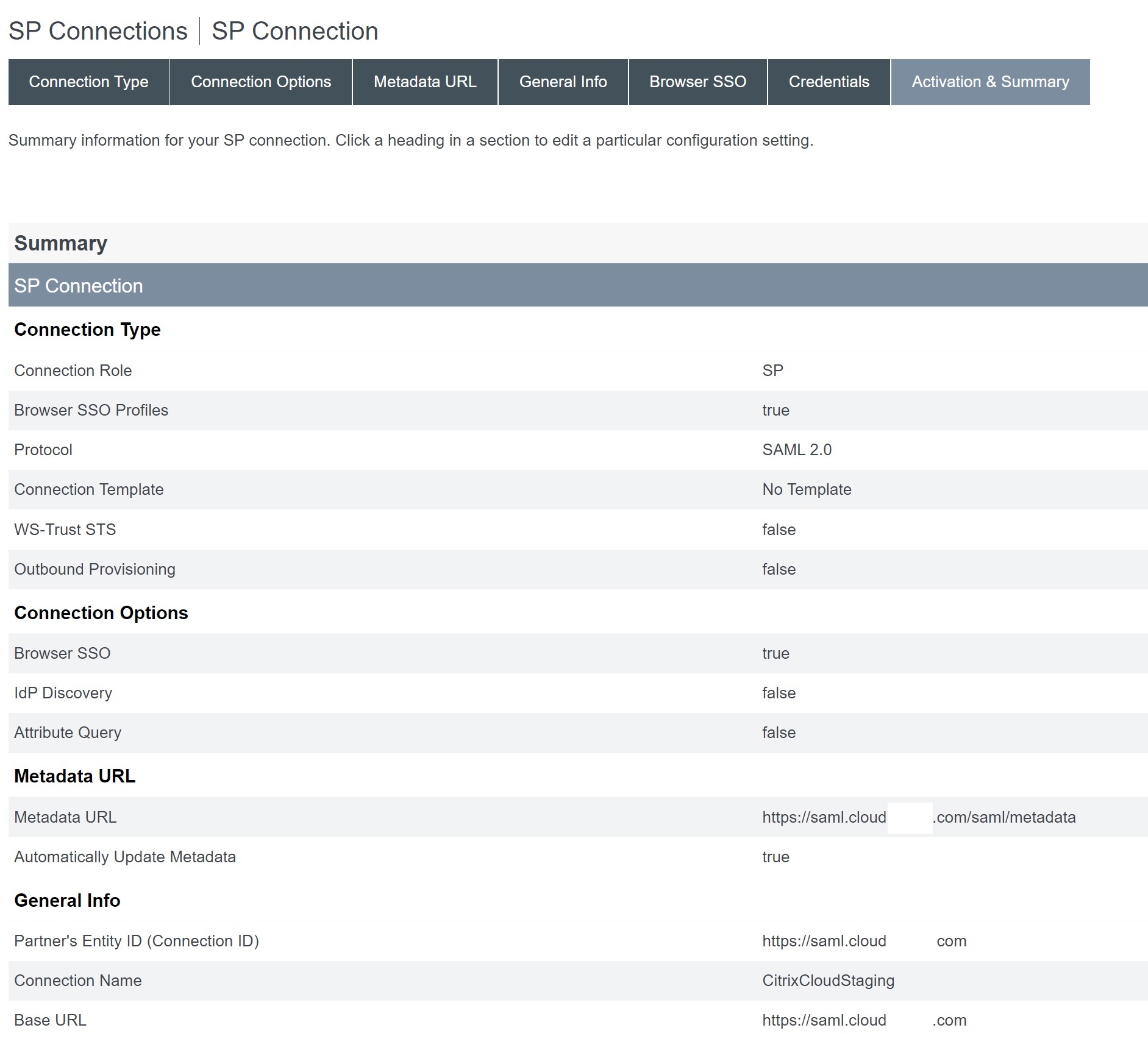

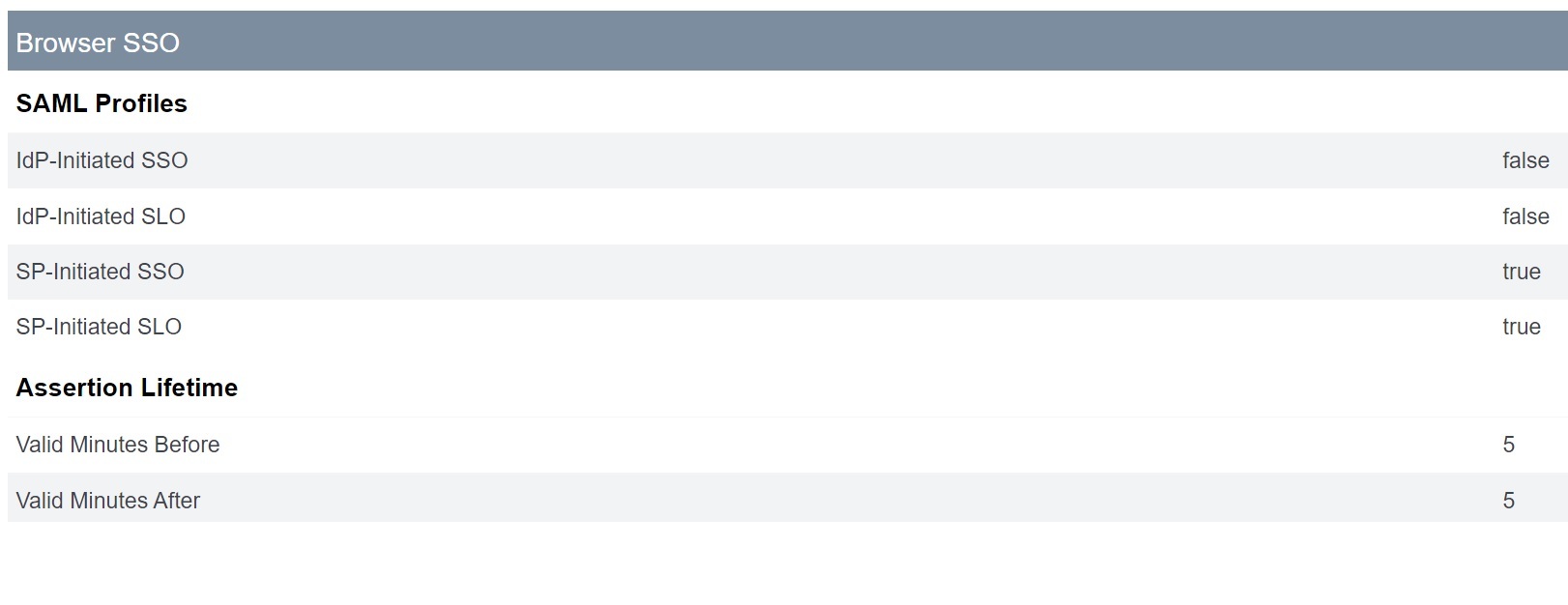

Configure el tipo de conexión y seleccione los perfiles de SSO del explorador web y SAML 2.0.

-

Configure las opciones de conexión.

-

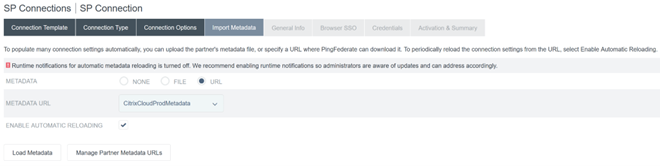

Importe los metadatos de Citrix Cloud. Seleccione la URL y la URL

CitrixCloudProdMetadataque creó anteriormente y haga clic en Cargar metadatos

-

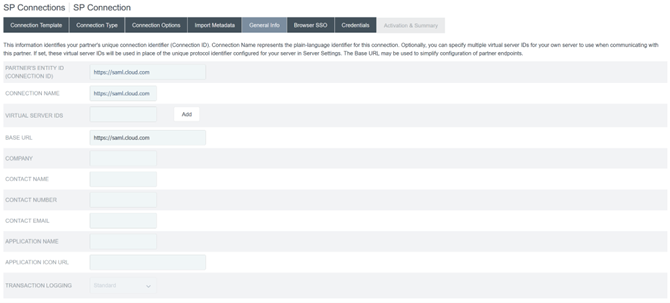

Configure la información general. Establezca el ID de la entidad de conexión del proveedor de servicios, la URL base y el nombre de conexión en el dispositivo de punto final SAML de Citrix Cloud de su región de clientes de Citrix Cloud.

- https://saml.cloud.com - Comercial UE, EE. UU. y APS

- https://saml.citrixcloud.jp - Japón

- https://saml.cloud.us - Gobierno

-

Configure los parámetros del protocolo.

-

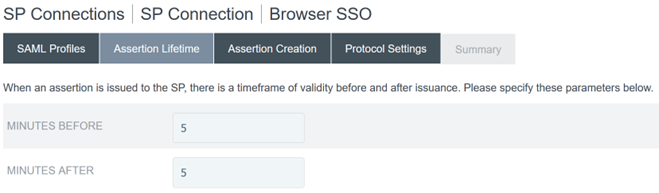

Use los parámetros predeterminados de Vida útil de las aserciones.

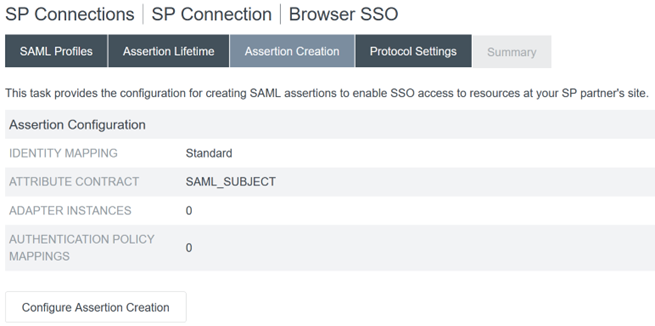

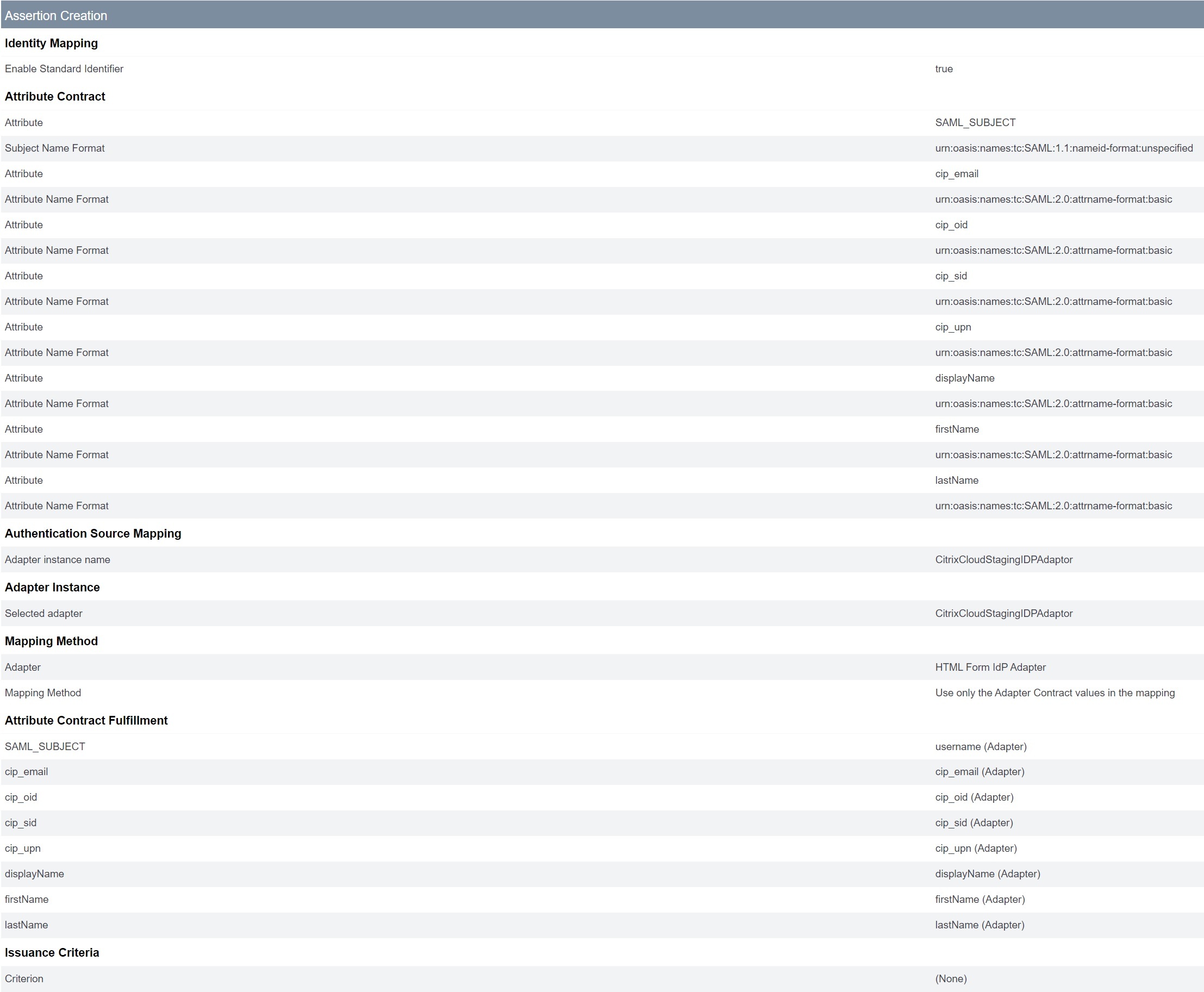

- Configure la creación de aserciones SAML.

-

Haga clic en Configurar creación de aserciones

-

Seleccione Standard.

-

-

Configure el contrato de atributos.

-

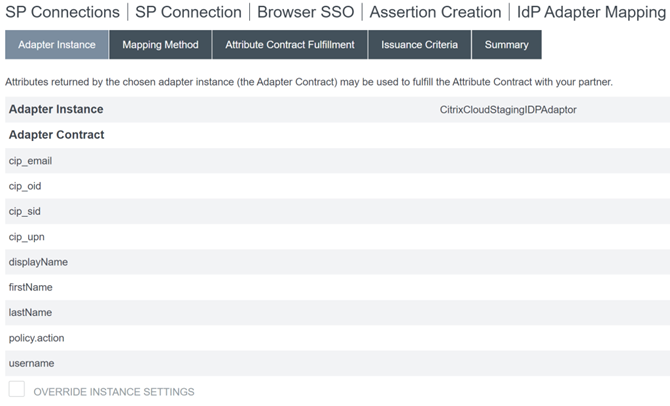

Configure la instancia del adaptador.

-

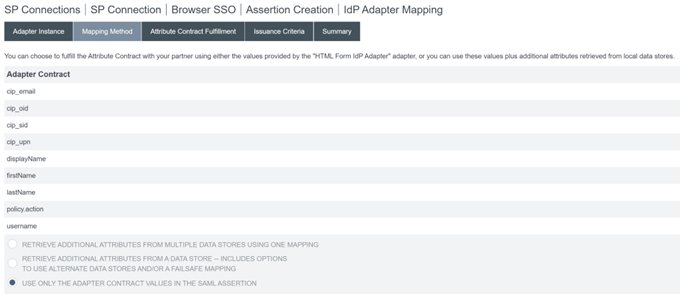

Configure el método de mapeo.

-

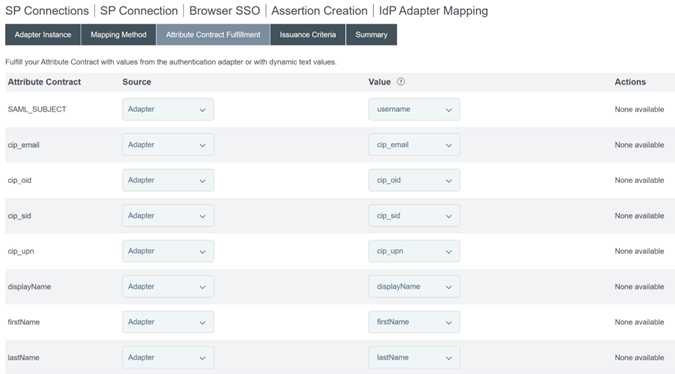

Configure el cumplimiento del contrato de atributos.

-

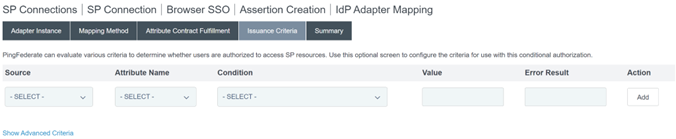

Configure los criterios de emisión de certificados como valores predeterminados sin condiciones.

-

La asignación del adaptador IDP completa se muestra de esta manera:

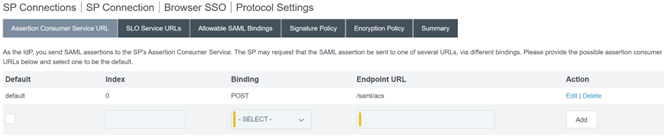

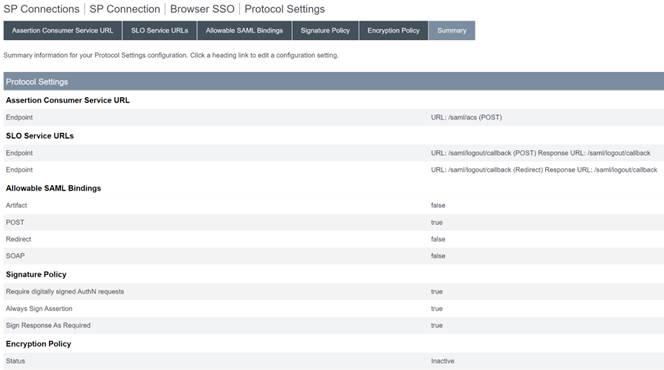

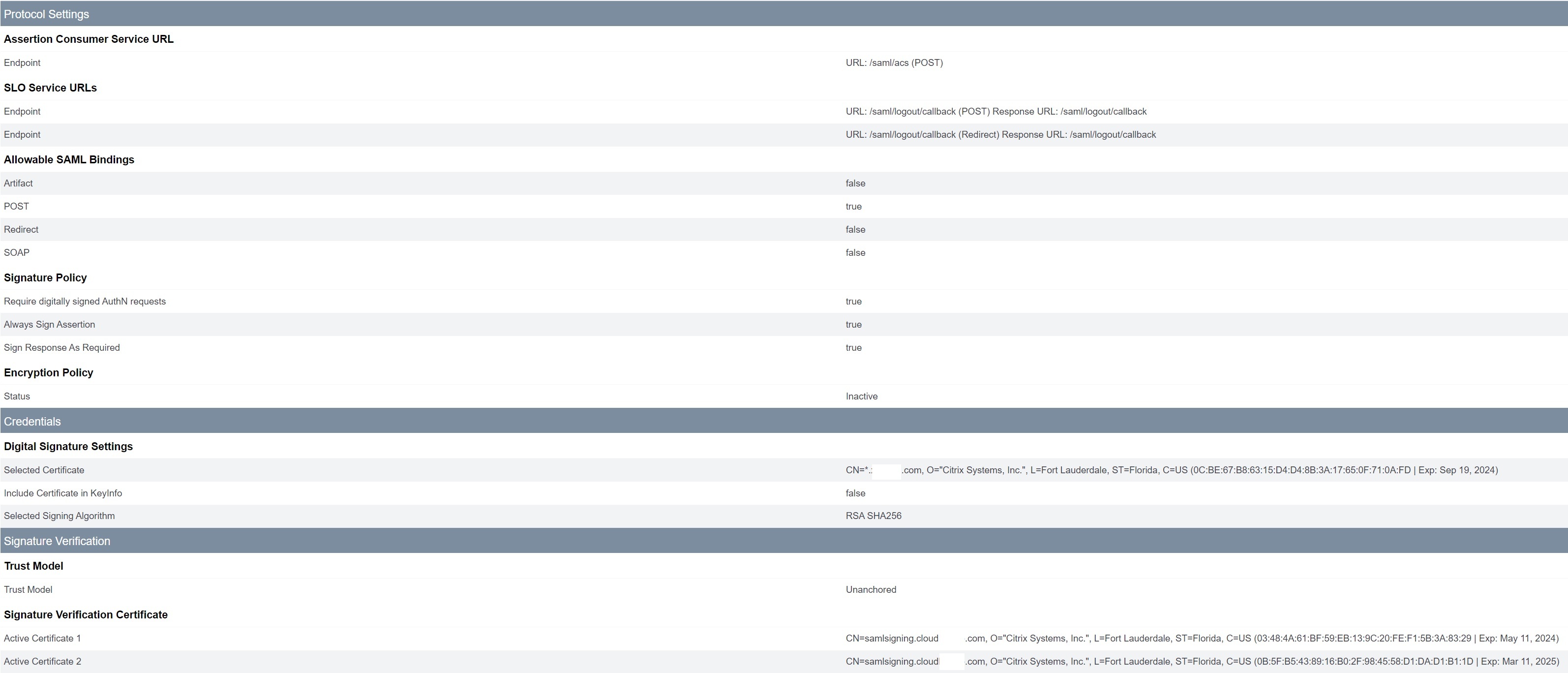

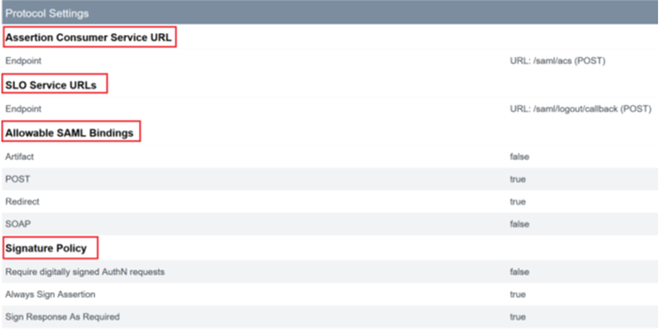

- Configure los parámetros del protocolo. Las rutas SAML requeridas por Citrix Cloud se anexarán a la URL base de su servidor de PingFederate. Es posible anular la URL base introduciendo una ruta completa en el campo URL del dispositivo de punto final, pero esto suele ser innecesario e indeseable. URL base - https://youpingfederateserver.domain.com

-

Configure la URL de ACS (Assertion Consumer Service) que anexa la ruta SAML a la URL base del servidor de PingFederate. EndpointURL -

/saml/acs

-

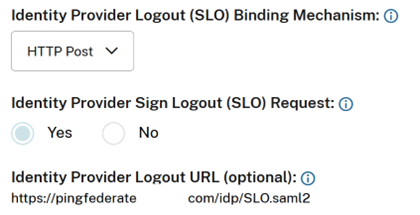

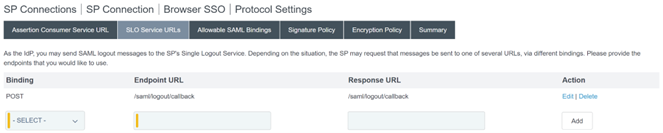

Configure la URL del servicio SLO. EndpointURL -

/saml/logout/callback

Importante:

La conexión SAML de Citrix Cloud requiere que se configure una URL de cierre de sesión de PingFederate correspondiente si quiere ejecutar el servicio SLO al cerrar sesión en Workspace o Citrix Cloud. Si no configura la URL de cierre de sesión en su conexión SAML, los usuarios finales simplemente cerrarán sesión en Workspace, pero no en PingFederate.

-

Configure los enlaces SAML permitidos.

-

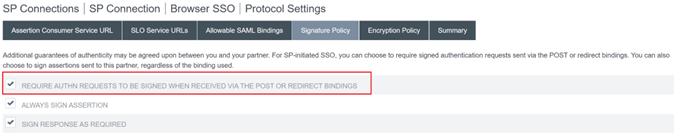

Configure la directiva de firmas.

Importante:

Los parámetros de firma SAML deben configurarse de forma coherente en ambos lados de la conexión SAML. Workspace o Citrix Cloud (SP) deben configurarse para enviar solicitudes de SSO y SLO firmadas.

-

PingFederate (IDP) debe configurarse para ejecutar la aplicación de solicitudes firmadas mediante el certificado de verificación de firmas SAML de Citrix Cloud.

-

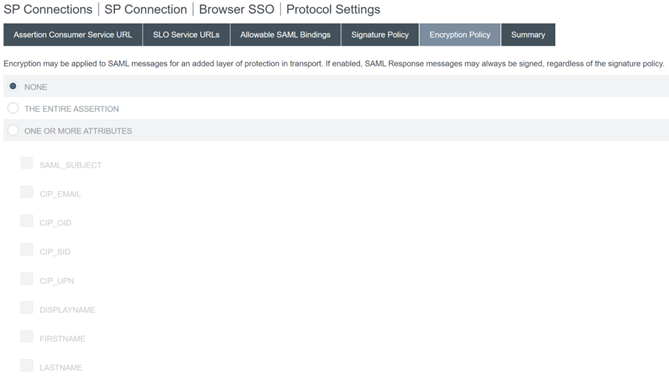

Configure la directiva de cifrado.

Nota:

Se recomienda establecer Cifrado en NINGUNO durante la configuración y las pruebas iniciales para poder depurar los problemas relacionados con atributos SAML faltantes o incorrectos en la aserción. Si necesita aserciones cifradas, se recomienda habilitar el cifrado después de comprobar que el inicio de sesión en Workspace o Citrix Cloud se ha realizado correctamente y que todos los recursos se han enumerado correctamente y se pueden iniciar. No será posible depurar los problemas relacionados con SAML mientras el cifrado esté habilitado si no puede ver como texto normal el contenido de la aserción SAML.

-

Revise la ficha Resumen.

-

Revise la Conexión del proveedor de servicios (SP) de Citrix Cloud. Una vez configurada la conexión del SP de Citrix Cloud, debería tener este aspecto:

Consejo práctico:

Use la página Resumen y Activación de la conexión del SP para revisar s aplicación SAML y con fines de depuración, ya que permite realizar cambios de configuración rápidos y sencillos. La página Resumen y Activación de la conexión del SP le permite acceder a cualquiera de las subsecciones de configuración de SAML haciendo clic en el título de esa sección. Haga clic en cualquiera de los títulos resaltados en rojo para actualizar estos parámetros.

-

-

La conexión del SP de Citrix Cloud completada debería mostrarse en la lista de esta manera.

-

Es posible exportar la conexión del SP en forma de archivo XML. Citrix recomienda realizar una copia de seguridad de la conexión del SP una vez que la haya probado con Citrix Cloud y Workspace.

Configurar la conexión SAML de Citrix Cloud

Todos los flujos de inicio de sesión de Citrix deben ser iniciados por el proveedor de servicios mediante una URL de espacio de trabajo o una URL de Citrix Cloud GO.

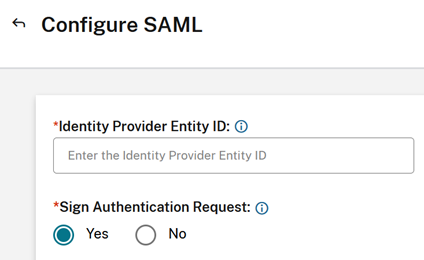

Utilice los valores recomendados predeterminados para la conexión SAML en Administración de identidad y acceso → Autenticación → Agregar un proveedor de identidad → SAML.

| En este campo de Citrix Cloud | Introduzca este valor |

|---|---|

| ID de entidad |

https://yourpingfedbaseurl.domain.com, donde yourpingfedbaseurl.domain.com es el dominio de su servidor PingFederate. |

| Firmar solicitud de autenticación | Sí |

| URL del servicio SSO |

https://yourpingfedbaseurl.domain.com/idp/SSO.saml2 donde yourpingfedbaseurl.domain.com es el dominio de su servidor PingFederate. |

| Mecanismo de vinculación de SSO | HTTP Post |

| Respuesta SAML | Firmar respuesta o aserción |

| Contexto de autenticación | No especificado, exacto |

| URL de cierre de sesión |

https://yourpingfedbaseurl.domain.com/idp/SLO.saml2 donde yourpingfedbaseurl.domain.com es el dominio de su servidor PingFederate. |

| Solicitud de cierre de sesión | Sí |

| Mecanismo de vínculo SLO | HTTP Post |

Importante:

- No se admite el uso del dispositivo de punto final SSO iniciado por IDP PingFederate incorrecto

https://yourpingfederateserver.domain.com/idp/startSSO.ping?PartnerSpId=https://saml.cloud.com. Citrix Cloud y Workspace no admiten el SSO iniciado por IDP.- El siguiente extracto está tomado de la documentación de PingFederate: Esta es la ruta utilizada para iniciar una transacción de inicio de sesión único (SSO) no solicitada iniciada por un IdP, durante la cual se envía una respuesta SAML que contiene una afirmación a un proveedor de servicios (SP).

- Se sabe que el uso del dispositivo de punto final SAML incorrecto provoca fallas de inicio de sesión SAML y el siguiente error dentro de la plataforma de autenticación de Citrix Cloud.

ExceptionMessage=Se recibió inesperadamente una respuesta SAML iniciada por IdP desde YourSAMLApp.

En este artículo

- Requisitos previos

- Configurar una conexión de Active Directory para su dominio de AD mediante un almacén de datos dentro de PingFederate

- Cargar el certificado de firma SAML de Citrix Cloud

- Cargar los metadatos de Citrix Cloud

- Configurar un validador de credenciales de contraseñas dentro de PingFederate

- Configurar el adaptador IDP dentro de PingFederate

- Configuración de la conexión del proveedor de servicios (aplicación SAML) para Citrix Cloud o Workspaces

- Configurar la conexión SAML de Citrix Cloud