Single Sign-on en la aplicación Citrix Workspace con Microsoft Azure como proveedor de identidades

Puede configurar el inicio de sesión único (SSO) de SAML (Security Assertion Markup Language) para dispositivos ChromeOS. Use Microsoft Entra ID (antes conocido como Azure Active Directory) como proveedor de identidades de SAML y Google Admin como proveedor de servicios (SP).

Puede configurar esta función solo para usuarios gestionados. Como caso de uso, hemos agregado máquinas virtuales de Citrix al Active Directory (AD) local que se crea en Azure. Si tiene máquinas virtuales basadas en AD locales en Azure y usuarios con Microsoft Entra ID, consulte este artículo.

Requisitos previos

Los siguientes requisitos previos requieren privilegios de administrador:

-

Active Directory (AD)

Instale y configure un controlador de dominio activo en su configuración. Para obtener más información, consulte Instalación de AD DS mediante el Administrador del servidor. Para instalar Active Directory Domain Services mediante el Administrador del servidor, siga los pasos del 1 al 19.

-

Entidad de certificación (CA)

Instale CA. Para obtener más información, consulte Instalar la entidad emisora de certificados.

Una entidad de certificación se puede instalar y configurar en cualquiera de las siguientes máquinas:

- una nueva máquina dedicada

- una máquina de CA existente

- una instalación de este componente de entidad de certificación en Citrix Cloud Connector

- la máquina de Active Directory

-

Citrix Cloud y Citrix Cloud Connector

Si es la primera vez que usa Citrix Cloud, defina una ubicación de recursos y configure los conectores. Se recomienda tener al menos dos Cloud Connector implementados en entornos de producción. Para obtener información sobre la instalación de Citrix Cloud Connector, consulte Instalación de Cloud Connector.

-

Cuenta de administrador global en Azure Portal

Debe ser un administrador global en Microsoft Entra ID. Este privilegio le ayuda a configurar Citrix Cloud para usar el Entra ID como proveedor de identidades. Para obtener información sobre los permisos que Citrix Cloud solicita al conectarse y usar Entra ID, consulte Permisos de Azure Active Directory para Citrix Cloud.

-

Servicio de autenticación federada (opcional).

Para obtener más información, consulte Habilitar Single Sign-On para espacios de trabajo con el Servicio de autenticación federada de Citrix.

-

Cuenta de administrador global en la consola de administración de Google

-

Aplicación Citrix Workspace

Introducción

Para empezar, haga lo siguiente:

-

Una todas las máquinas al dominio antes de configurar el software o los roles instalados en ellas.

-

Instale el software Citrix Cloud Connector en la máquina correspondiente, pero no configure nada todavía.

-

Instale Citrix FAS en la máquina correspondiente, pero no configure nada todavía.

Cómo configurar Citrix Cloud para usar Azure AD como proveedor de identidades

Nota:

Asegúrese de cumplir todos los requisitos previos.

-

Para conectar Entra ID a Citrix Cloud, consulte Conectar Azure Active Directory a Citrix Cloud.

-

Para agregar administradores a Citrix Cloud desde Entra ID, consulte Agregar administradores a Citrix Cloud desde Azure AD.

-

Para iniciar sesión en Citrix Cloud con Entra ID, consulte Iniciar sesión en Citrix Cloud con Azure AD.

-

Para habilitar las capacidades avanzadas de Entra ID, consulte Habilitar las funciones avanzadas de Azure AD.

-

Para volver a conectarse a Entra ID para la aplicación actualizada, consulte Reconectarse a Azure AD para la aplicación actualizada.

-

Para volver a conectar Entra ID, consulte Reconectarse a Azure AD para la aplicación actualizada.

-

Para sincronizar cuentas con Entra ID Connect, consulte Sincronizar cuentas.

Se recomienda sincronizar las cuentas de AD locales con el Entra ID.

Nota:

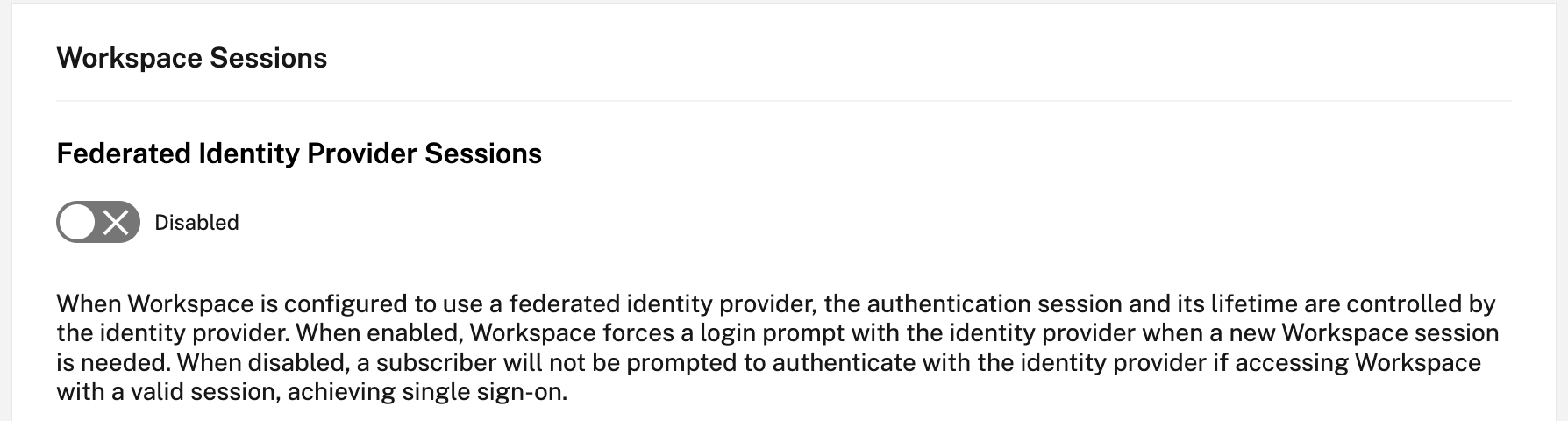

Inhabilite la solicitud de inicio de sesión para las sesiones de proveedores de identidades federados en la configuración de Citrix Workspace.

Configurar el SSO y el aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS en el portal de Azure

Tras configurar el aprovisionamiento del SSO entre un arrendatario de Microsoft Entra ID y Google para ChromeOS, los usuarios finales pueden iniciar sesión en una página de autenticación de Azure en lugar de hacerlo en la pantalla de inicio de sesión de Google de sus dispositivos con ChromeOS.

Para obtener más información, consulte:

- El artículo de Google Configurar el SSO y aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS.

y

Para configurar el SSO en el portal de Azure:

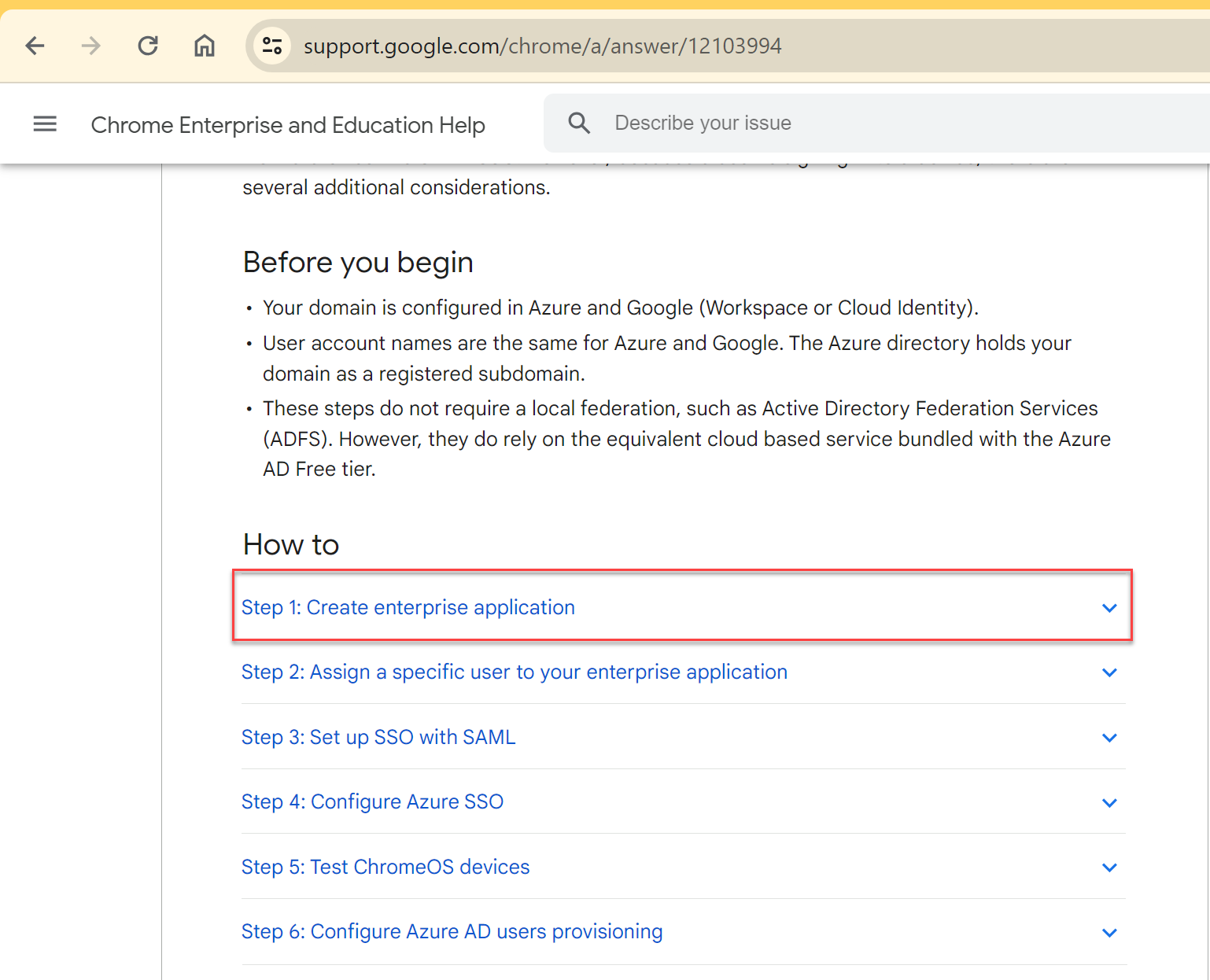

- Cree una aplicación empresarial en el portal de Microsoft Entra ID. Para obtener más información, consulte el paso 1 del artículo de Google Configurar el SSO y el aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS.

-

Asigne uno o varios usuarios a la aplicación empresarial que creó en el paso 1. Para obtener más información, consulte el paso 2 del artículo de Google Configurar el SSO y el aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS.

-

Configure SSO con SAML. Para obtener más información, consulte el paso 3 del artículo de Google Configurar el SSO y el aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS.

Nota:

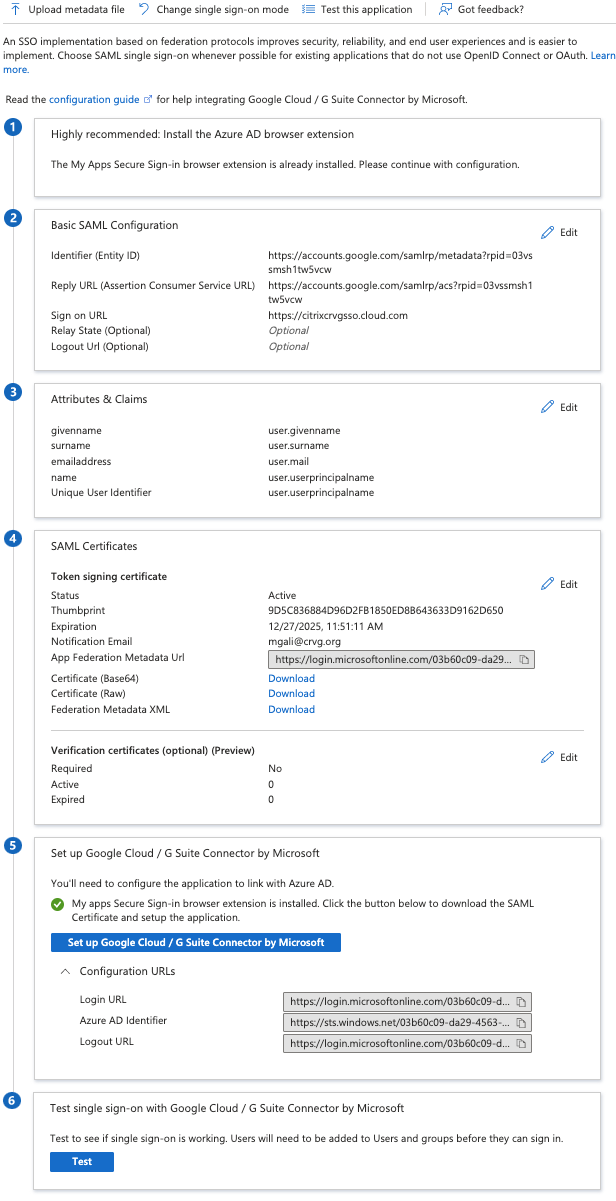

Se recomienda cambiar la configuración básica de SAML después de crear la directiva de SAML en la directiva administrativa de Google.

Después de configurar las URL en el portal de Azure para el inicio de sesión único basado en SAML, la aplicación se muestra de la siguiente manera.

Punto de control de validación

Al introducir la URL del almacén, debe mostrarse la página de inicio de sesión del proveedor de identidades de Azure. Si no funciona, vuelva a consultar los pasos de Configurar el SSO y el aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS en el portal de Azure.

Configure el perfil de SSO de SAML con la consola de administración de Google

- Agregue el dominio y los usuarios y cree una OU. Para obtener más información, consulte la Guía completa de las unidades organizativas de Google.

- Cree el perfil de SAML SSO con el Microsoft Entra ID como proveedor de identidades. Para obtener más información, consulte Configuración del inicio de sesión único (SSO) de SAML para usuarios de Azure AD.

Punto de control de validación

Debe poder iniciar sesión con Chromebook en la aplicación Citrix Workspace usando las credenciales de Azure. Al introducir la URL del almacén en el explorador web, debe poder iniciar sesión.

Configurar el SSO para la aplicación Citrix Workspace para ChromeOS con la extensión de Chrome SAML SSO

Para configurar el SSO mediante la extensión SAML, haga lo siguiente:

-

Instale y configure la extensión SAML SSO para la aplicación Chrome en los dispositivos Chrome.

Para instalar la extensión, haga clic en SAML SSO for Chrome Apps.

-

La extensión obtiene cookies de SAML del explorador web y las suministra la aplicación Citrix Workspace para ChromeOS.

-

Configure la extensión con la siguiente directiva para permitir que la aplicación Citrix Workspace obtenga las cookies de SAML. A continuación se muestran los datos de JSON:

{ "whitelist": { "Value": [ { "appId": "haiffjcadagjlijoggckpgfnoeiflnem", "domain": "login.microsoftonline.com" } ] } } <!--NeedCopy-->

Punto de control de validación

Al iniciar la aplicación Citrix Workspace con la extensión SSO y el almacén del proveedor de identidades de Azure, el inicio de sesión en la aplicación Citrix Workspace debe realizarse correctamente.

Implemente FAS para efectuar el inicio de sesión único en Virtual Apps and Desktops

Para lograr el SSO para aplicaciones y escritorios virtuales, puede implementar un Servicio de autenticación federada (FAS).

Nota:

Sin FAS, se le pedirán el nombre de usuario y la contraseña de Active Directory. Para obtener más información, consulte Habilitar Single Sign-On para espacios de trabajo con el Servicio de autenticación federada de Citrix.

En este artículo

- Requisitos previos

- Introducción

- Cómo configurar Citrix Cloud para usar Azure AD como proveedor de identidades

- Configurar el SSO y el aprovisionamiento de usuarios entre Microsoft Azure y ChromeOS en el portal de Azure

- Configure el perfil de SSO de SAML con la consola de administración de Google

- Configurar el SSO para la aplicación Citrix Workspace para ChromeOS con la extensión de Chrome SAML SSO

- Implemente FAS para efectuar el inicio de sesión único en Virtual Apps and Desktops