Single Sign-on en la aplicación Citrix Workspace con Okta como proveedor de identidades

Puede configurar el Single Sign-On (SSO) en la aplicación Citrix Workspace con Okta como proveedor de identidades (IdP).

Requisitos previos

Los siguientes requisitos previos requieren privilegios de administrador:

-

Citrix Cloud

-

Cloud Connectors

Nota:

Si es la primera vez que usa Citrix Cloud, defina una ubicación de recursos y configure los conectores. Se recomienda tener al menos dos Cloud Connectors implementados en entornos de producción. Para obtener información sobre la instalación de Citrix Cloud Connector, consulte Instalación de Cloud Connector.

-

Aplicación Citrix Workspace

-

Servicio de autenticación federada (opcional). Para obtener más información, consulte Habilitar Single Sign-On para espacios de trabajo con el Servicio de autenticación federada de Citrix.

-

Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service)

-

VDA unido al dominio de AD o dispositivos físicos unidos a AD

-

Arrendatario de Okta

-

Agente de autenticación de Windows integrada (IWA) para Okta

-

Okta Verify (Okta Verify se puede descargar de la tienda de aplicaciones) (opcional)

-

Active Directory (AD)

Cómo configurar el SSO

A continuación se indican los pasos para configurar el SSO para la aplicación Citrix Workspace con Okta como proveedor de identidades:

- Instalar el agente de Okta AD

- Crear una integración de aplicación web OIDC de Okta

- Configurar la aplicación web OIDC de Okta

- Crear un token de API de Okta

- Conectar Citrix Cloud con su organización de Okta

- Habilitar la autenticación con Okta para espacios de trabajo

- Configurar la derivación de la autenticación de varios factores (MFA) de Okta

- Configurar el agente IWA de Okta

- Configurar la regla de redirección de IdP

- Configurar IdP Okta con la consola de administración de Google

- Configurar el SSO para la aplicación Citrix Workspace para ChromeOS con la extensión de Chrome SAML SSO

Instalar el agente de Okta AD

Requisitos previos:

Antes de instalar el agente, asegúrese de cumplir los requisitos previos mencionados en el enlace Active Directory integration prerequisites.

Para instalar el agente AD para Okta:

- En el portal de administración de Okta, haga clic en Directory > Directory Integrations.

- Haga clic en Add Directory > Add Active Directory.

- Revise los requisitos de instalación siguiendo el flujo de trabajo, que cubre los requisitos de instalación y arquitectura del agente.

- Haga clic en el botón Set Up Active Directory y, a continuación, en Download Agent.

- Instale el agente de AD para Okta en un Windows Server. Para ello, siga las instrucciones que se indican en Install the Okta Active Directory agent.

Crear una integración de aplicación web OIDC de Okta

Para usar Okta como IdP, se debe crear una aplicación web OIDC - OpenID Connect de Okta para poder usar las credenciales de usuario con Citrix Cloud. Esta aplicación inicia la secuencia de inicio de sesión y también gestiona la redirección a la URL de Citrix Workspace en caso de que cierre sesión.

Para obtener más información, consulte Create an Okta OIDC web app integration.

Configurar la aplicación web OIDC de Okta

Una vez creada la aplicación OIDC de Okta, configúrela con los parámetros necesarios para Citrix Cloud. Estos parámetros son necesarios para fines de autenticación cuando los suscriptores inician sesión en Citrix Workspace con Okta.

Para obtener más información, consulte el enlace Configurar la aplicación web OIDC de Okta.

Crear un token de API de Okta

Para obtener más información sobre cómo crear un token de API de Okta, consulte Create an Okta API token.

Conectar Citrix Cloud con su organización de Okta

Para obtener más información sobre cómo conectar Citrix Cloud, consulte Connect Citrix Cloud to your Okta organization.

Habilitar la autenticación con Okta para espacios de trabajo

Para obtener más información sobre cómo habilitar la autenticación con Okta, consulte Habilitar la autenticación de Okta para espacios de trabajo.

Configurar la derivación de la autenticación de varios factores (MFA) de Okta

Crear una zona de red que defina un conjunto de direcciones IP que deben incluirse en la lista de permitidos para acceder a la configuración. Para obtener más información, consulte Crear zonas para direcciones IP.

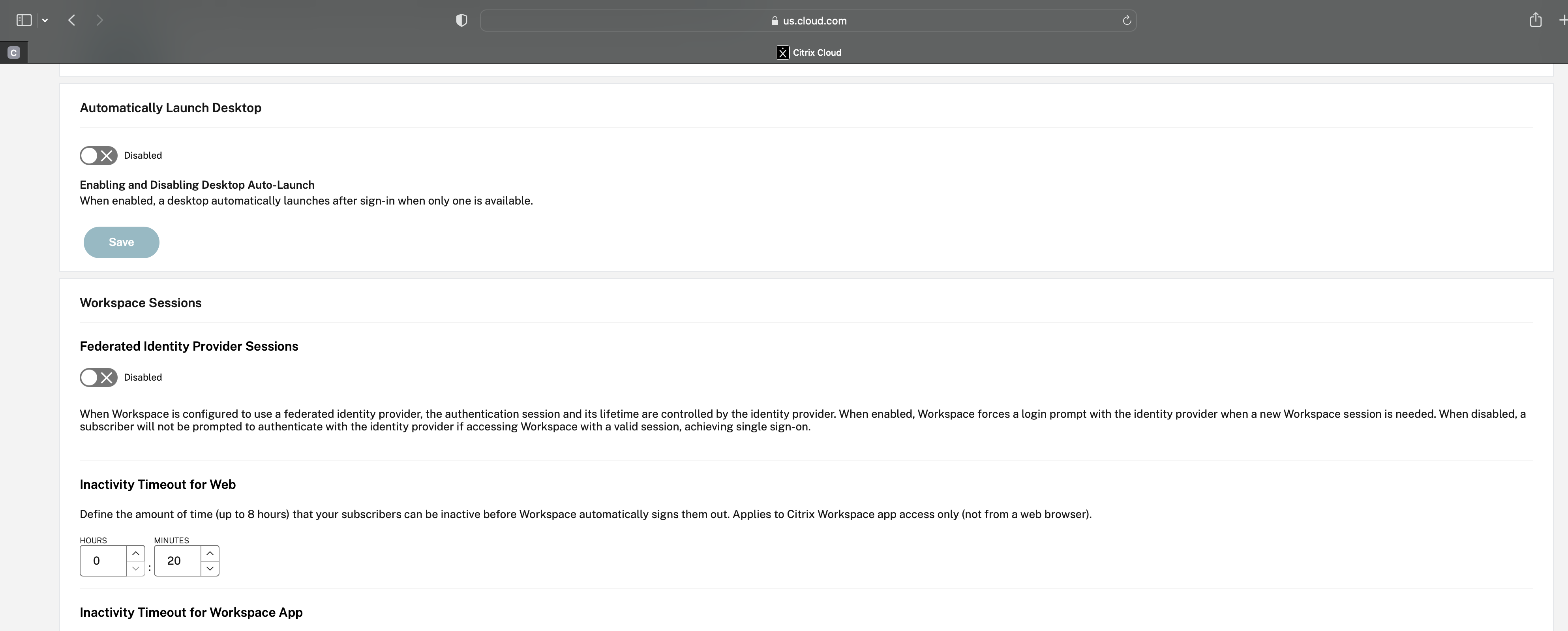

Asegúrese de inhabilitar la opción Sesiones de proveedores de identidad federada. Vaya a la consola en la nube en Configuración de Workspace > Personalizar > Preferencias e inhabilite Sesiones de proveedores de identidades federadas.

Configurar el agente IWA de Okta

El agente de IWA para Okta es un agente web ligero de Internet Information Services (IIS) que permite el Single Sign-on de escritorio (DSSO) en el servicio Okta.

El DSSO se usa si un equipo unido a un dominio accede a Citrix Cloud. Este equipo unido a un dominio no requiere que se le solicite la autenticación.

-

Asegúrese de que se cumple la siguiente lista de requisitos previos.

Para obtener la lista de requisitos previos para instalar el agente web de IWA para Okta, consulte Requisitos previos de instalación del agente web de IWA para Okta.

-

Instalar el agente IWA para Okta.

Para instalar el agente web de IWA para Okta, consulte Instalar el agente web de IWA para Okta..

-

Configurar un explorador de Windows para el SSO.

Para configurar el explorador de Windows para el SSO, consulte Configurar exploradores de Windows para el SSO.

-

Pruebe el agente web de IWA para Okta.

Tras descargar e instalar el agente web de IWA para Okta, verifique que el servidor de IWA funciona desde una máquina cliente.

Si el agente de Okta está configurado correctamente, aparecen los detalles relacionados con UserPrincipalName y SecurityIdentifier.

Para obtener más información sobre cómo verificar, consulte Probar el agente web de IWA para Okta.

Configurar la regla de redirección de IdP

Para configurar la regla de redirección del proveedor de identidades, consulte Configurar la regla de redirección del proveedor de identidades.

Nota:

En el campo IdP(s), asegúrese de seleccionar OnPremDSSO.

Configurar IdP Okta con la consola de administración de Google

-

Para crear una aplicación de lenguaje de marcado de aserción de seguridad (SAML), consulte Crear integraciones de aplicaciones SAML.

Asegúrese de introducir una URL en los campos URL de Single Sign-On y URI de audiencia (ID de entidad SP). Por ejemplo,

https://admin.google.com.Nota:

Es posible que tengas que modificar la URL de ejemplo después de crear el perfil SAML en la consola de administración de Google. Consultar los pasos siguientes para obtener más información.

-

Configurar SAML con un proveedor de identidades de terceros en la consola de administración de Google.

Para crear un perfil de SSO para su organización y asignar los usuarios, siga los pasos que se indican en el enlace Crear un perfil para SSO con SAML.

Para obtener la información de inicio, cierre de sesión, emisor y otra información de proveedor de identidades de Okta para el perfil de SAML, sigue los pasos que se indican en el enlace Agregar un proveedor de identidades SAML.

- Para configurar un perfil SAML, consulte el enlace Cómo configurar SAML 2.0 para Google Workspace.

-

Configurar un perfil SAML en OKTA con los detalles del perfil SAML de Google para sincronizar los perfiles:

-

Vaya a Seguridad > Autenticación > SSO con un IdP de terceros > Perfiles de SSO de terceros > abra su perfil de SAML.

-

En la página del panel de control de Okta (IdP), agregar los detalles del perfil SAML de (proveedor de servicios) Google.

-

Vaya a URL de Single Sign-On > URL de ACSy seleccione la opción Usar esto para URL de destinatario y URL de destino.

-

Vaya a URI de audiencia (ID de entidad de proveedor de servicios) > ID de entidad.

Una vez sincronizados los perfiles SAML del IdP y del SP (proveedor de servicios), la página de inicio de sesión de los usuarios gestionados aparece en la página de inicio de sesión de Okta del Chromebook.

-

-

-

Asigne usuarios a su aplicación SAML de OKTA.

Para obtener más información sobre cómo asignar usuarios, consulta el enlace Asignar una integración de aplicaciones a un usuario.

Puntos de control de validación

-

Cuando los usuarios agregan la cuenta empresarial de Google en el Chromebook, pueden iniciar sesión con las credenciales de Okta.

-

Tras iniciar sesión en el Chromebook, el usuario debe poder abrir el explorador Google Chrome e introducir la URL de Citrix Workspace.

-

El usuario debe poder ver la interfaz de usuario de la aplicación Citrix Workspace. El usuario debe poder ir a las aplicaciones y escritorios virtuales sin que se le soliciten las credenciales.

Nota:

Si el SSO no funciona, revise el paso Configurar el proveedor de identidades Okta con la consola de administración de Google.

Configurar el SSO para la aplicación Citrix Workspace para ChromeOS con la extensión de Chrome SAML SSO

Para configurar el SSO mediante la extensión SAML, haga lo siguiente:

-

Instale y configure la extensión SAML SSO para la aplicación Chrome en los dispositivos Chrome.

Para instalar la extensión, haga clic en SAML SSO for Chrome Apps.

-

La extensión obtiene cookies de SAML del explorador web y las suministra la aplicación Citrix Workspace para ChromeOS.

-

Configure la extensión con la siguiente directiva para permitir que Citrix Workspace obtenga las cookies de SAML. Sustituya el dominio por el dominio IdP de Okta.

{ "whitelist" : { "Value" : [ { "appId" : "haiffjcadagjlijoggckpgfnoeiflnem", "domain" : "<domain.okta.com>" } ] } } <!--NeedCopy-->Nota:

Si va a reempaquetar la aplicación Citrix Workspace para ChromeOS, sustituya

haiffjcadagjlijoggckpgfnoeiflnempor el appId reempaquetado. -

Implemente FAS para realizar el Single Sign-On en Virtual Apps and Desktops.

Para realizar el inicio de sesión único en Virtual Apps and Desktops, puede implementar un servicio de autenticación federada (FAS) o configurar la aplicación Citrix Workspace.

Nota:

- Sin FAS, se le pedirán el nombre de usuario y la contraseña de Active Directory. Para obtener más información, consulte Habilitar Single Sign-On para espacios de trabajo con el Servicio de autenticación federada de Citrix.