Configuration d’un serveur d’attestation de l’intégrité des appareils sur site

Vous pouvez activer l’attestation de l’intégrité des appareils (DHA) pour appareils mobiles Windows 10 et Windows 11 via un serveur Windows local. Pour activer DHA sur site, vous devez d’abord configurer un serveur DHA.

Après la configuration d’un serveur DHA, vous devez créer une stratégie Citrix Endpoint Management pour activer le service DHA sur site. Pour plus d’informations sur la création de cette stratégie, consultez la section Stratégie d’attestation de l’intégrité des appareils.

Configuration requise pour un serveur DHA

- Un serveur exécutant Windows Server Technical Preview 5 ou version ultérieure, installé à l’aide de l’option d’installation de Desktop Experience.

- Une ou plusieurs machines clientes Windows 10 et Windows 11. Ces machines doivent avoir TPM 1.2 ou 2.0 exécutant la dernière version de Windows.

- Ces certificats :

-

Certificat SSL DHA : un certificat SSL x.509 qui s’enchaîne à une racine de confiance d’entreprise avec une clé privée exportable. Ce certificat protège les communications de données DHA en transit, y compris :

- communications serveur à serveur (service DHA et serveur MDM)

- communications serveur à client (service DHA et appareil Windows 10 ou Windows 11)

- Certificat de signature DHA : un certificat x.509 qui est lié à la racine de confiance d’entreprise avec une clé privée exportable. Le service DHA utilise ce certificat pour la signature numérique.

- Certificat de cryptage DHA : un certificat x.509 qui est lié à la racine de confiance d’entreprise avec une clé privée exportable. Le service DHA utilise également ce certificat pour le cryptage.

-

Certificat SSL DHA : un certificat SSL x.509 qui s’enchaîne à une racine de confiance d’entreprise avec une clé privée exportable. Ce certificat protège les communications de données DHA en transit, y compris :

- Choisissez l’un de ces modes de validation de certificat :

- EKCert : le mode de validation EKCert est optimisé pour les appareils des organisations qui ne sont pas connectées à Internet. Les appareils qui se connectent à un service DHA s’exécutant en mode de validation EKCert n’ont pas d’accès direct à Internet.

- AIKCert : le mode de validation AIKCert est optimisé pour les environnements opérationnels qui ont accès à Internet. Les appareils qui se connectent à un service DHA s’exécutant en mode de validation AIKCert doivent avoir un accès direct à Internet et pouvoir obtenir un certificat AIK auprès de Microsoft.

Ajouter le rôle de serveur DHA au serveur Windows

- Sur le serveur Windows, si le Gestionnaire de serveur n’est pas déjà ouvert, cliquez sur Démarrer, puis sur Gestionnaire de serveur.

- Cliquez sur Ajouter des rôles et fonctionnalités.

- Sur la page Avant de commencer, cliquez sur Suivant.

- Sur la page Sélectionner le type d’installation, cliquez sur Installation basée sur un rôle ou une fonctionnalité, puis sur Suivant.

- Sur la page Sélectionner le serveur de destination, cliquez sur Sélectionner un serveur du pool de serveurs, sélectionnez le serveur, puis cliquez sur Suivant.

- Sur la page Sélectionner le rôle de serveur, cochez la case Attestation d’intégrité de l’appareil.

- Facultatif : cliquez sur Ajouter les fonctionnalités pour installer d’autres services et fonctionnalités de rôle requis.

- Cliquez sur Suivant.

- Sur la page Sélectionner une fonctionnalité, cliquez sur Suivant.

- Sur la page Rôle Serveur Web (IIS), cliquez sur Suivant.

- Sur la page Sélectionner les services de rôle, cliquez sur Suivant.

- Sur la page Service d’attestation d’intégrité de l’appareil, cliquez sur Suivant.

- Sur la page Confirmer les sélections d’installation, cliquez sur Installer.

- Une fois l’installation terminée, cliquez sur Fermer.

Ajouter le certificat SSL au magasin de certificats du serveur

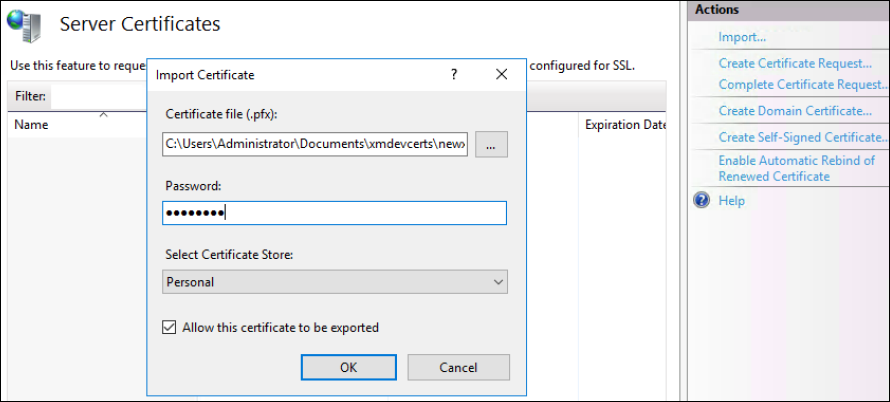

- Accédez au fichier de certificat SSL et sélectionnez-le.

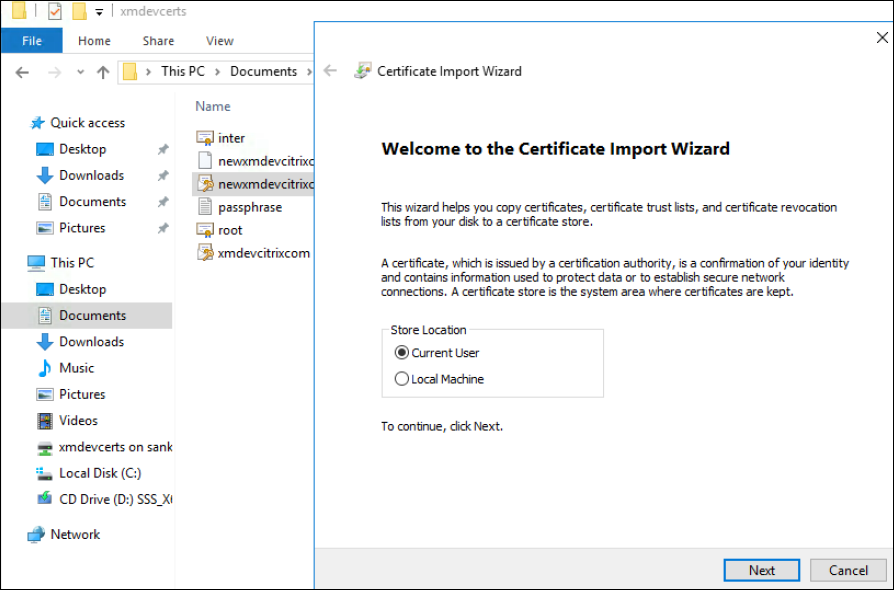

-

Pour l’emplacement du magasin, sélectionnez Utilisateur actuel, puis cliquez sur Suivant.

-

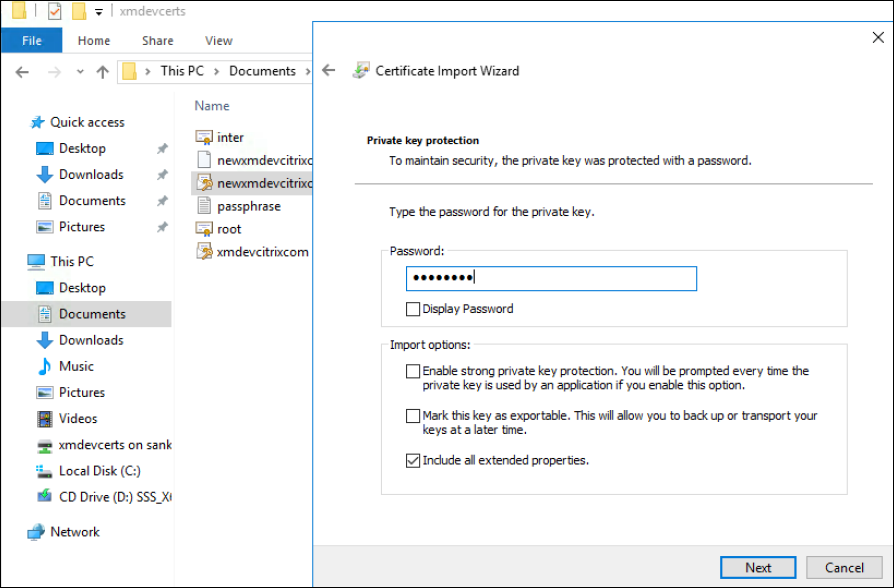

Tapez le mot de passe affecté à la clé privée.

-

Assurez-vous que l’option d’importation Inclure toutes les propriétés étendues est sélectionnée. Cliquez sur Suivant.

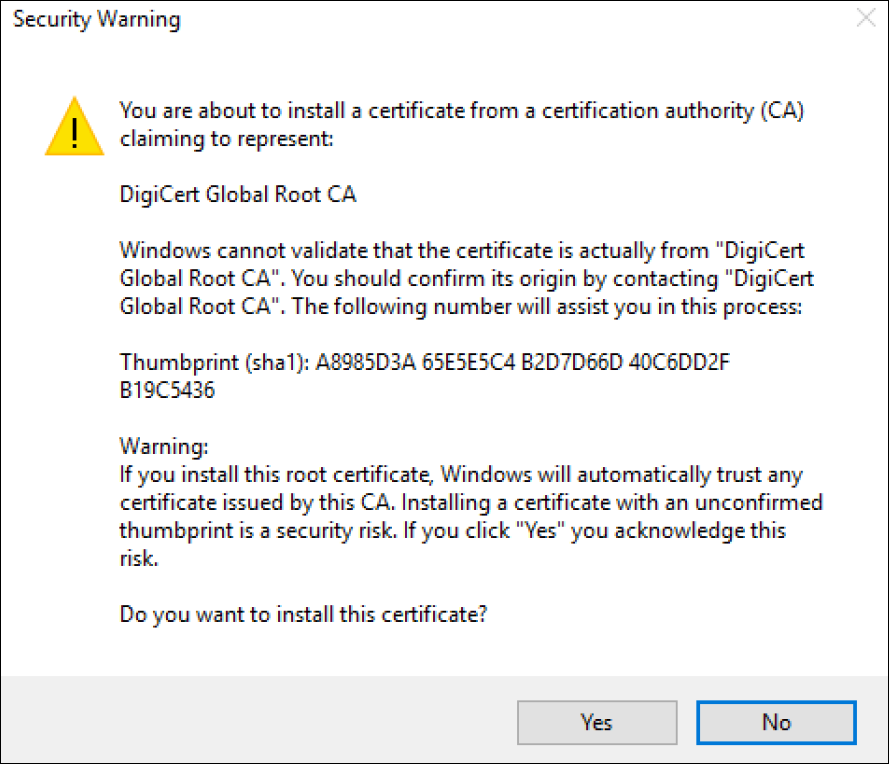

-

Lorsque cette fenêtre s’affiche, cliquez sur Oui.

-

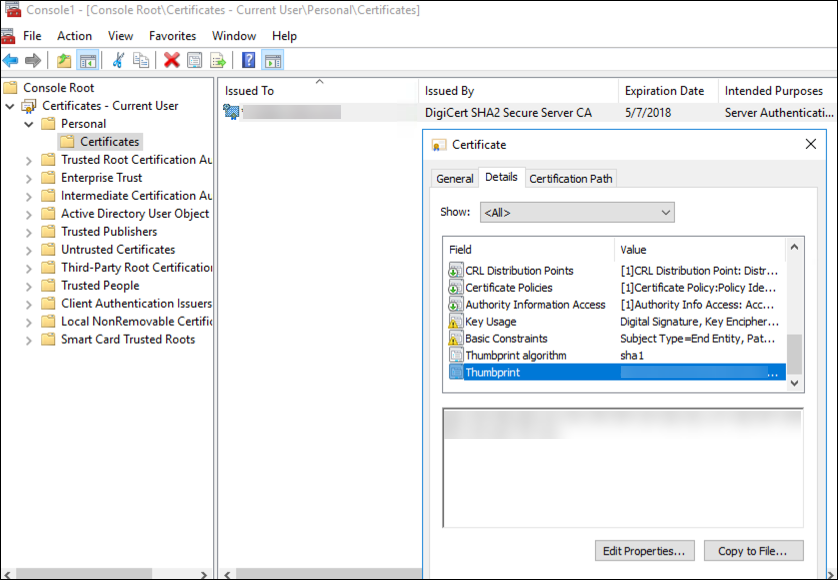

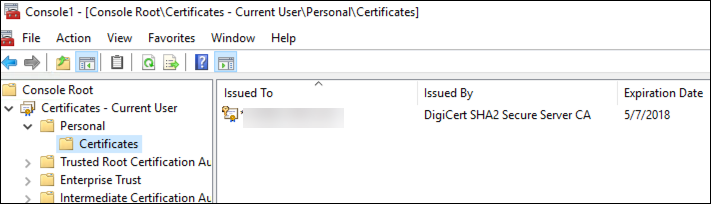

Vérifiez que le certificat est installé :

-

Ouvrez une fenêtre d’invite de commandes.

-

Tapez

mmcet appuyez sur la touche Entrée. Pour afficher les certificats dans le magasin de machines local, vous devez être dans le rôle Administrateur. -

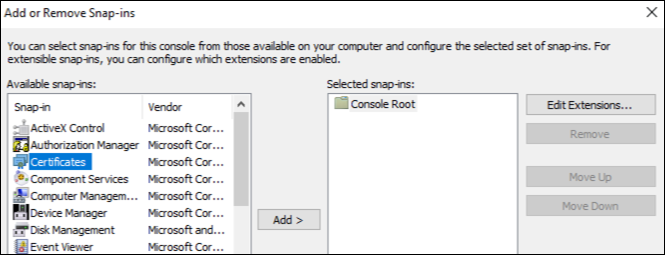

Dans le menu Fichier, cliquez sur Ajouter/Supprimer un composant logiciel enfichable.

-

Cliquez sur Ajouter.

-

Dans la boîte de dialogue Ajout d’un composant logiciel enfichable autonome, sélectionnez Certificats.

-

Cliquez sur Ajouter.

-

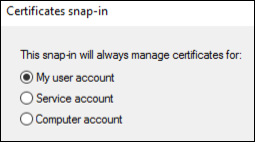

Dans la boîte de dialogue Composant logiciel enfichable Certificats, sélectionnez Mon compte d’utilisateur. (Si vous êtes connecté en tant que titulaire d’un compte de service, sélectionnez Compte de service.)

-

Dans la boîte de dialogue Sélectionner un ordinateur, cliquez sur Terminer.

-

-

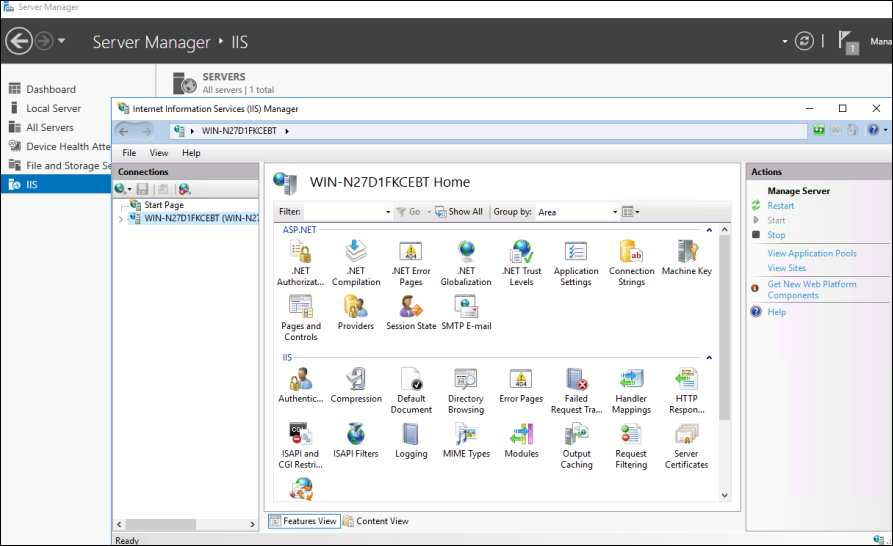

Accédez à Gestionnaire de serveur > IIS et sélectionnez Certificats de serveur dans la liste des icônes.

-

À partir du menu Action, sélectionnez Importer… pour importer le certificat SSL.

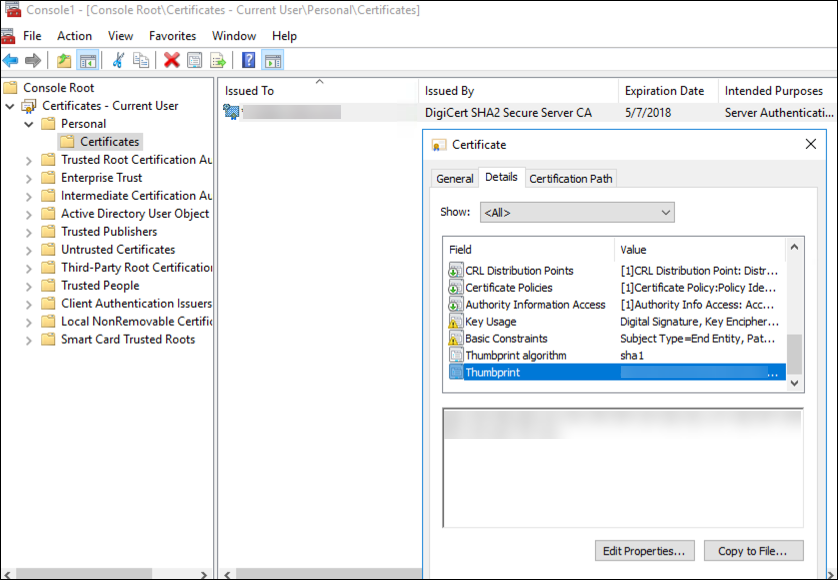

Récupérer et enregistrer l’empreinte numérique du certificat

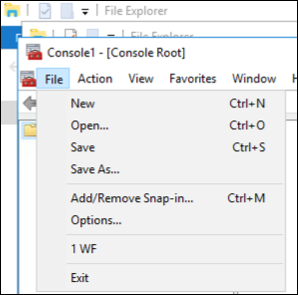

- Dans la barre de recherche Explorateur de fichiers, tapez

mmc. -

Dans la fenêtre Racine de la console, cliquez sur Fichier > Ajouter/Supprimer un composant logiciel enfichable.

-

Sélectionnez le certificat d’un composant logiciel enfichable disponible et ajoutez-le aux composants logiciels enfichables sélectionnés.

-

Sélectionnez Mon compte d’utilisateur.

-

Sélectionnez le certificat et cliquez sur OK.

-

Cliquez deux fois sur le certificat, puis sélectionnez l’onglet Détails. Faites défiler la liste vers le bas pour afficher l’empreinte numérique du certificat.

- Copiez l’empreinte numérique dans un fichier. Supprimez les espaces lors de l’utilisation de l’empreinte numérique dans les commandes PowerShell.

Installer les certificats de signature et de cryptage

Exécutez ces commandes PowerShell sur le serveur Windows pour installer les certificats de signature et de cryptage.

Remplacez l’espace réservé ReplaceWithThumbprint et placez-le à l’intérieur des guillemets doubles comme indiqué.

$key = Get-ChildItem Cert:\LocalMachine\My | Where-Object {$_.Thumbprint -like "ReplaceWithThumbprint"}

$keyname = $key.PrivateKey.CspKeyContainerInfo.UniqueKeyContainerName

$keypath = $env:ProgramData + "\Microsoft\Crypto\RSA\MachineKeys" + $keyname icacls $keypath /grant IIS_IUSRS`:R

<!--NeedCopy-->

Extraire le certificat racine du module de plateforme sécurisée (TPM) et installer le package de certificat de confiance

Exécutez ces commandes sur le serveur Windows :

mkdir .\TrustedTpm

expand -F:* .\TrustedTpm.cab .\TrustedTpm

cd .\TrustedTpm

.\setup.cmd

<!--NeedCopy-->

Configurer le service DHA

Exécutez cette commande sur le serveur Windows pour configurer le service DHA.

Remplacez l’espace réservé ReplaceWithThumbprint.

Install-DeviceHealthAttestation -EncryptionCertificateThumbprint ReplaceWithThumbprint

-SigningCertificateThumbprint ReplaceWithThumbprint

-SslCertificateStoreName My -SslCertificateThumbprint ReplaceWithThumbprint

-SupportedAuthenticationSchema "AikCertificate"

<!--NeedCopy-->

Exécutez ces commandes sur le serveur Windows pour configurer la stratégie de chaîne de certificat pour le service DHA :

$policy = Get-DHASCertificateChainPolicy

$policy.RevocationMode = "NoCheck"

Set-DHASCertificateChainPolicy -CertificateChainPolicy $policy

<!--NeedCopy-->

Répondez aux invites suivantes :

Confirm

Are you sure you want to perform this action?

Performing the operation "Install-DeviceHealthAttestation" on target "[Machine Name]".

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A

Adding SSL binding to website 'Default Web Site'.

Add SSL binding?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding application pool 'DeviceHealthAttestation_AppPool' to IIS.

Add application pool?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding web application 'DeviceHealthAttestation' to website 'Default Web Site'.

Add web application?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Adding firewall rule 'Device Health Attestation Service' to allow inbound connections on port(s) '443'.

Add firewall rule?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Setting initial configuration for Device Health Attestation Service.

Set initial configuration?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

Registering User Access Logging.

Register User Access Logging?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y

<!--NeedCopy-->

Vérifier la configuration

Pour vérifier si le certificat DHASActiveSigningCertificate est actif, exécutez cette commande sur le serveur :

Get-DHASActiveSigningCertificate

Si le certificat est actif, le type de certificat (signature) et l’empreinte numérique sont affichés.

Pour vérifier si le certificat DHASActiveSigningCertificate est actif, exécutez ces commandes sur le serveur

Remplacez l’espace réservé ReplaceWithThumbprint et placez-le à l’intérieur des guillemets doubles comme indiqué.

Set-DHASActiveEncryptionCertificate -Thumbprint "ReplaceWithThumbprint" -Force

Get-DHASActiveEncryptionCertificate

<!--NeedCopy-->

Si le certificat est actif, l’empreinte numérique est affichée.

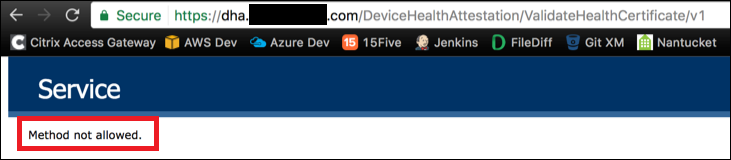

Pour effectuer une dernière vérification, accédez à cette URL :

https://<dha.myserver.com>/DeviceHeathAttestation/ValidateHealthCertificate/v1

Si le service DHA est en cours d’exécution, le message « Méthode non autorisée » est affiché.

Dans cet article

- Configuration requise pour un serveur DHA

- Ajouter le rôle de serveur DHA au serveur Windows

- Ajouter le certificat SSL au magasin de certificats du serveur

- Récupérer et enregistrer l’empreinte numérique du certificat

- Installer les certificats de signature et de cryptage

- Extraire le certificat racine du module de plateforme sécurisée (TPM) et installer le package de certificat de confiance

- Configurer le service DHA

- Vérifier la configuration