Authentification avec Okta via NetScaler Gateway pour l’inscription MAM

Citrix Endpoint Management prend en charge l’authentification avec les informations d’identification Okta via NetScaler Gateway. Cette méthode d’authentification est disponible uniquement pour les utilisateurs qui s’inscrivent à MAM via l’application Citrix Secure Hub.

Logiciels requis

Pour configurer Citrix Endpoint Management afin d’utiliser Okta via NetScaler Gateway en tant que fournisseur d’identité pour les appareils inscrits à MAM, assurez-vous que les prérequis suivants sont satisfaits :

- Configurez Citrix Endpoint Management avec Okta via Citrix Cloud en tant que fournisseur d’identité pour les appareils inscrits à MDM. Pour plus d’informations sur la configuration d’Okta pour MDM, consultez la section Authentification avec Okta via Citrix Cloud.

- Activez les feature flags appropriés suivants en fonction de la plateforme, respectivement :

- iOS :

- iOS-V3Form-MAM

- iOS-SAMLAuth-MAM

- Android :

- Android-V3Form-MAM

- Android-SAMLAuth-MAM

- iOS :

Remarque

Pour activer cette fonctionnalité, contactez votre équipe de support technique.

- Téléchargez et installez la dernière version de Citrix Secure Hub.

- Assurez-vous que le service Okta est disponible pour votre organisation et que les utilisateurs et groupes concernés sont créés ou importés dans Okta.

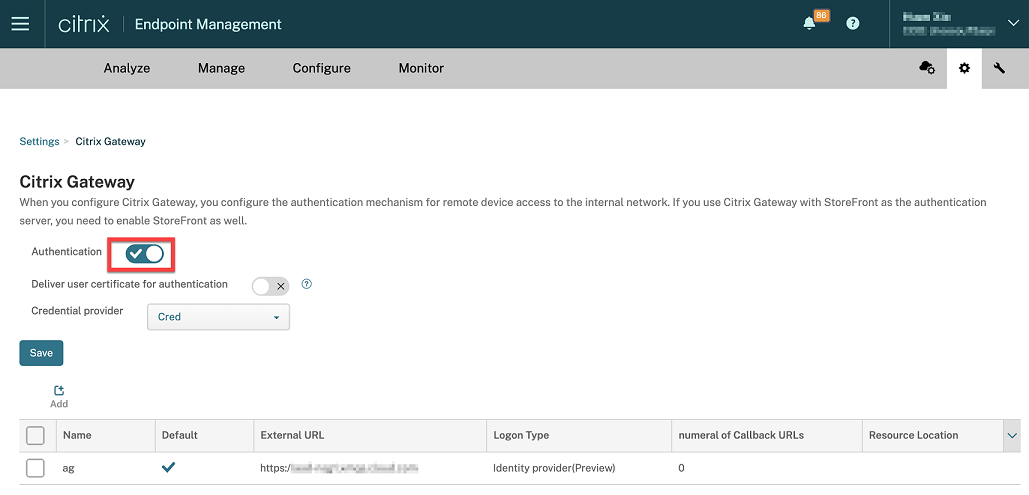

Configurer NetScaler Gateway dans Citrix Endpoint Management

-

Connectez-vous à la console Citrix Endpoint Management, puis cliquez sur l’icône Paramètres

.

. -

Cliquez sur NetScaler Gateway sous Serveur.

-

Activez le bouton bascule Authentification.

-

Assurez-vous que le Type de connexion de la passerelle est Fournisseur d’identité.

-

Cliquez sur Enregistrer.

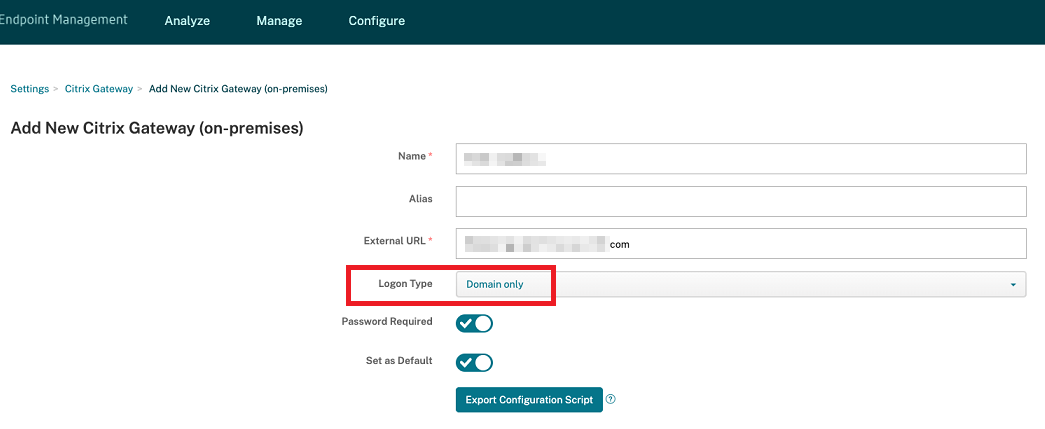

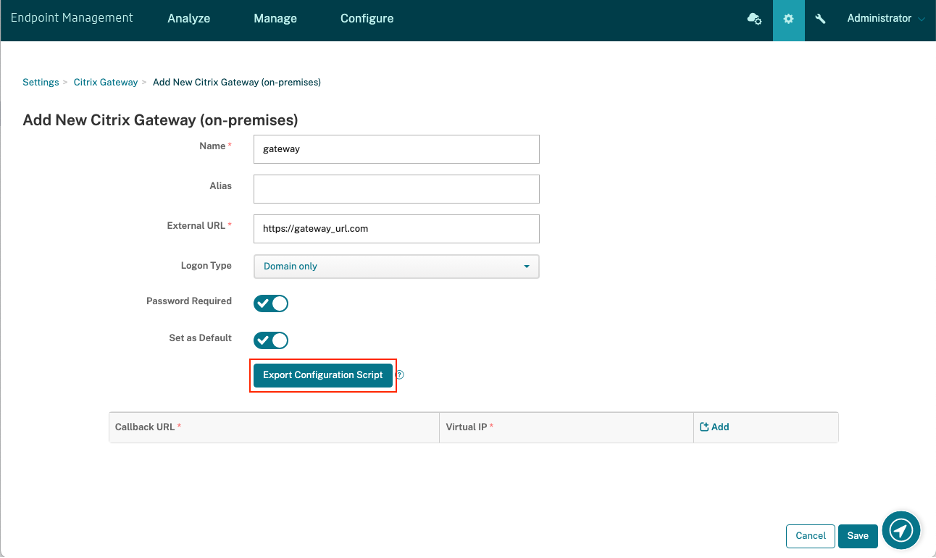

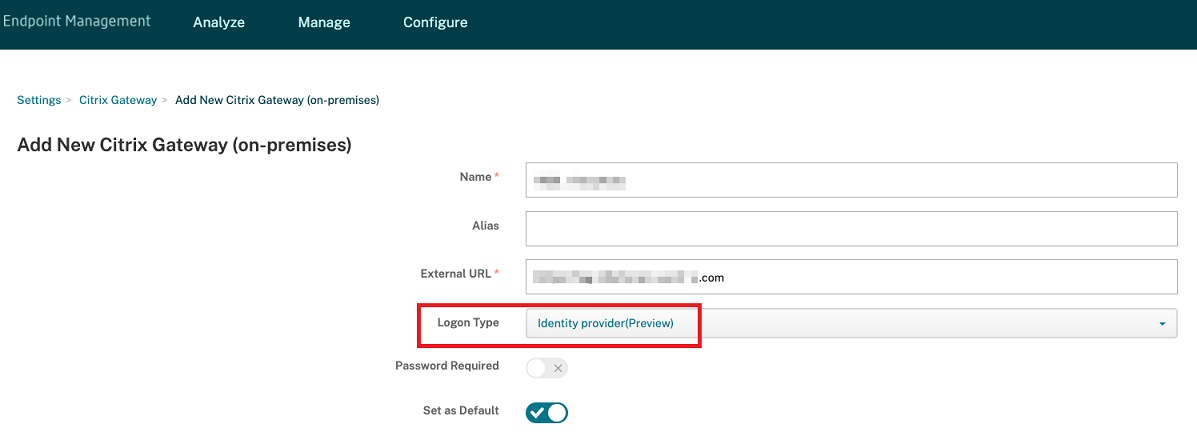

Préparation de NetScaler Gateway sur site

-

Si aucune instance NetScaler Gateway locale n’est configurée pour Citrix Endpoint Management, procédez comme suit :

-

Dans la console Citrix Endpoint Management, cliquez sur l’icône Paramètres

.

. -

Cliquez sur NetScaler Gateway sous Serveur.

-

Cliquez sur Modifier.

-

Cliquez sur le menu déroulant Type de connexion et sélectionnez Domaine uniquement.

-

Cliquez sur Exporter le script de configuration.

Le script de configuration d’exportation est téléchargé.

Le script de configuration d’exportation est téléchargé. -

Cliquez sur le menu déroulant Type de connexion et sélectionnez Fournisseur d’identité.

-

Cliquez sur Enregistrer.

-

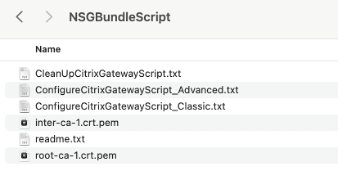

Ouvrez le fichier zip téléchargé et extrayez-en les fichiers.

-

Exécutez les scripts contenus dans les fichiers .txt extraits pour préparer NetScaler Gateway en local.

-

-

Connectez-vous à la console de gestion Citrix ADC, puis accédez à NetScaler Gateway > Serveurs virtuels.

-

Cliquez sur la passerelle correspondant à votre configuration Citrix Endpoint Management.

-

Annulez la liaison de toutes les stratégies d’authentification existantes sur NetScaler Gateway en local.

Configurer Okta

-

Connectez-vous à Okta en tant qu’administrateur.

-

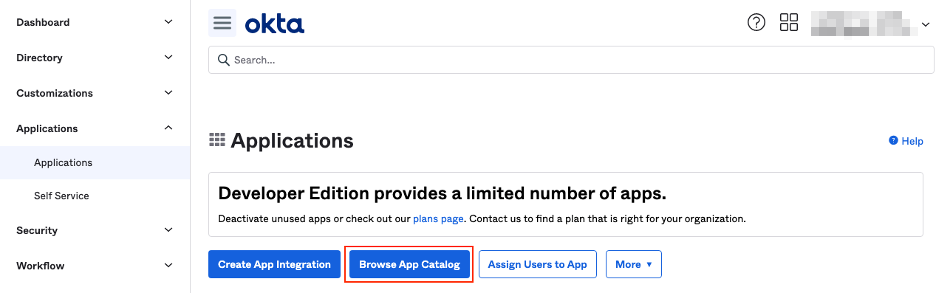

Cliquez sur Applications > Applications > Parcourir le catalogue d’applications.

-

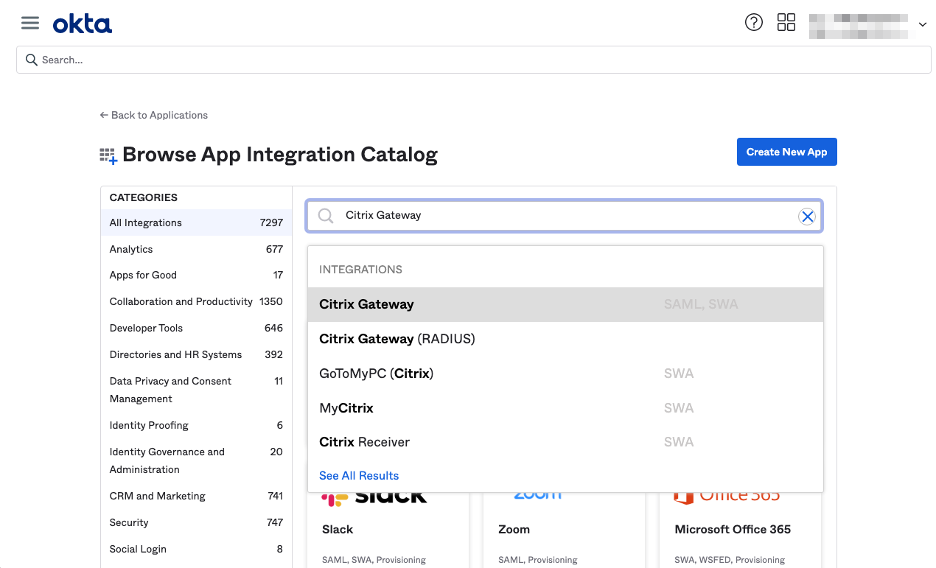

Tapez NetScaler Gateway dans la barre de recherche sous Parcourir le catalogue d’intégration des applications, puis sélectionnez NetScaler Gateway (SAML, SWA).

-

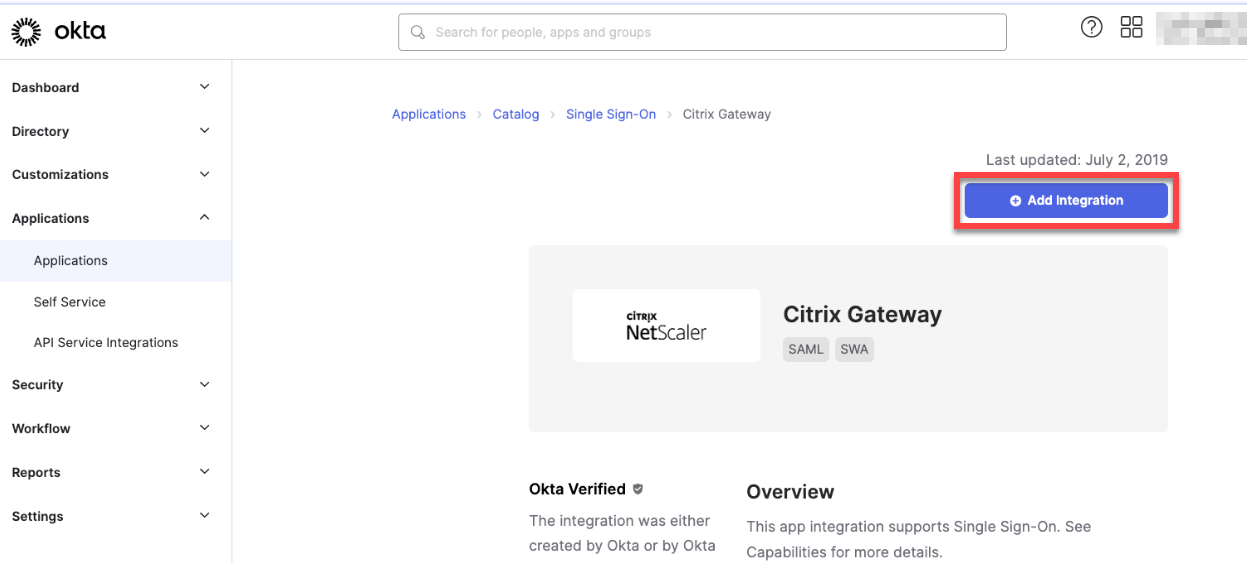

Cliquez sur Ajouter une intégration.

-

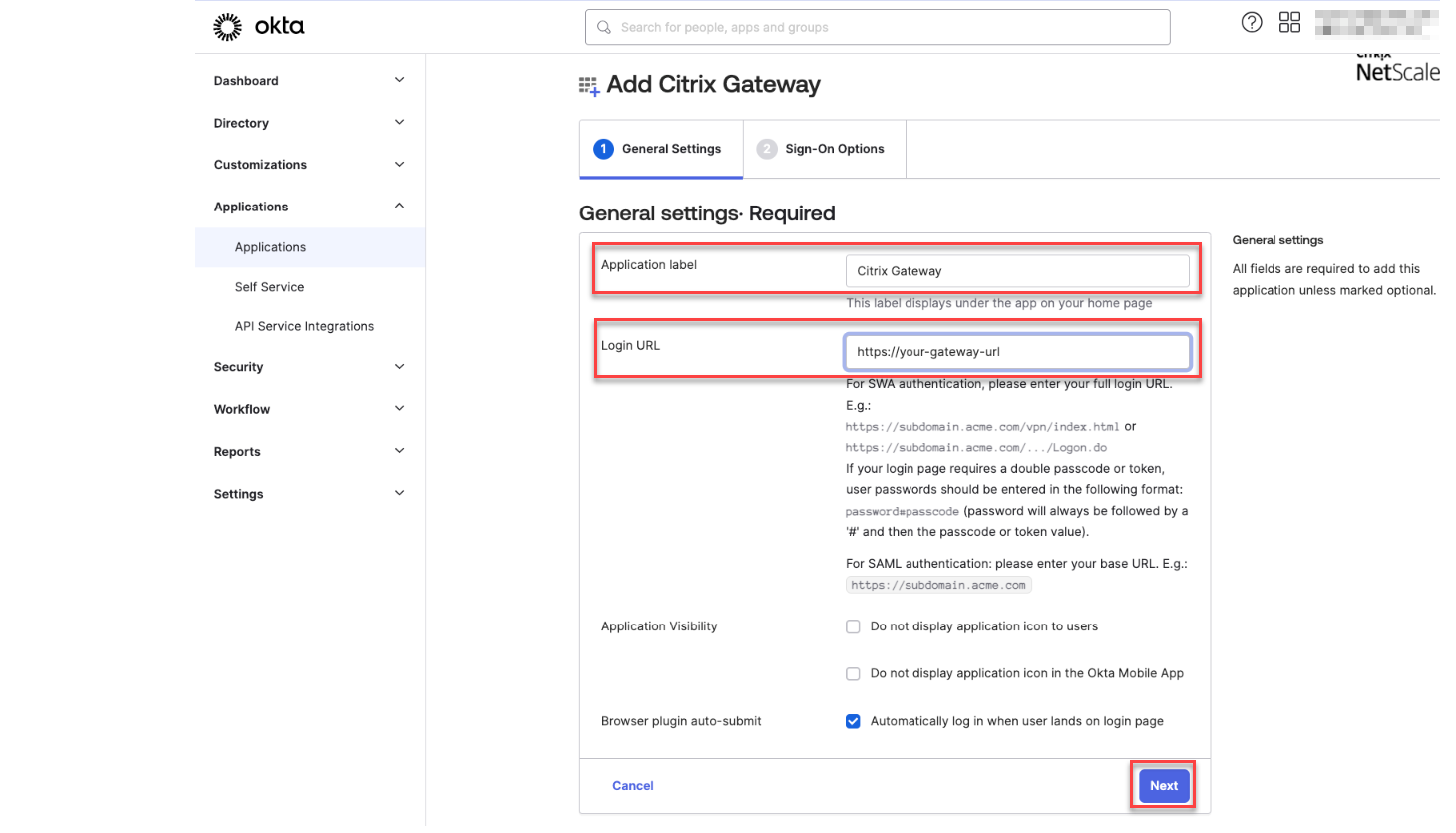

Entrez le nom approprié dans le champ Libellé de l’application.

-

Entrez l’URL du serveur virtuel de la passerelle dans le champ URL d’ouverture de session, puis cliquez sur Suivant.

Remarque

L’URL saisie dans le champ URL de connexion doit être identique à l’URL de NetScaler Gateway pour les paramètres Citrix Endpoint Management.

-

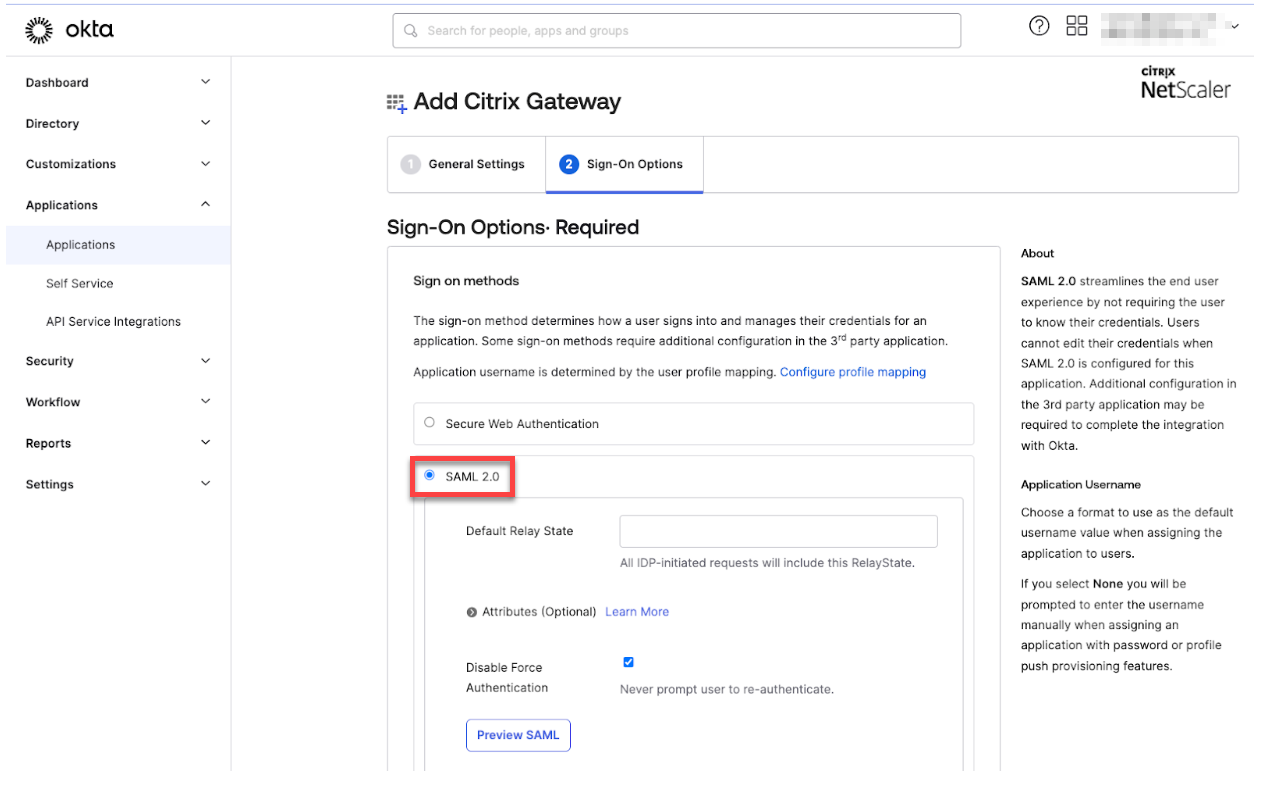

Sous Options de connexion requises > Méthodes de connexion, sélectionnez SAML 2.0.

-

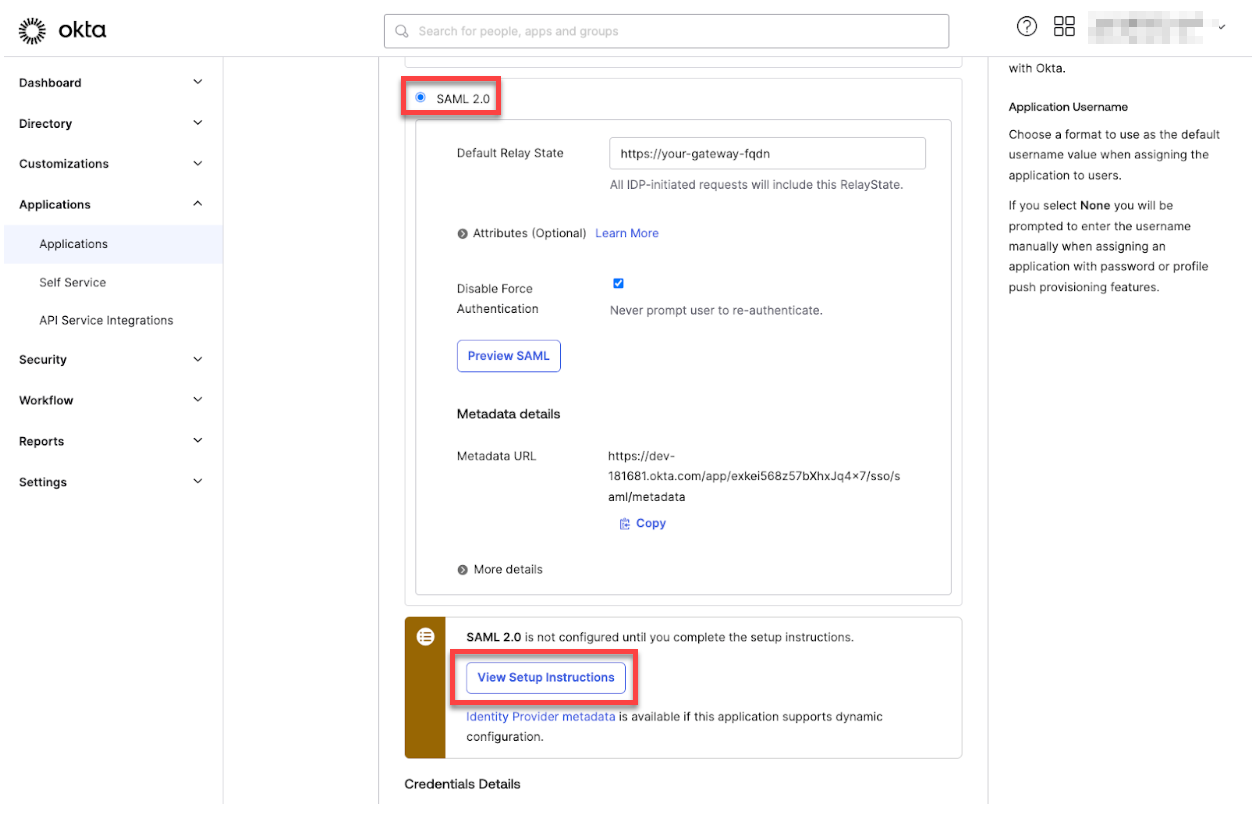

Cliquez sur Afficher les instructions d’installation et suivez les instructions fournies sur la page pour créer la stratégie SAML dans la console d’administration de la passerelle locale Citrix.

Remarque

- Après avoir installé le certificat CA lors de la configuration de NetScaler Gateway version 11.1 ou ultérieure, créez une action SAML. Pour créer une action SAML, accédez à Sécurité > AAA - Trafic d’application > Stratégies > Authentification > Stratégies avancées > Actions > Actions SAML. Cliquez sur Ajouter et remplissez les informations comme indiqué sur la page précédente. Ne suivez pas la navigation fournie dans la page (Netscaler Gateway > Stratégies > Authentification > SAML > Serveurs).

- Ne suivez pas non plus les étapes fournies pour créer une stratégie SAML, car ces étapes utilisent la stratégie classique. Nous utilisons actuellement une stratégie avancée. Exécutez l’étape 9 suivante pour créer une stratégie SAML à l’aide d’une stratégie avancée.

-

Créez une stratégie SAML correspondante pour l’action SAML et liez la stratégie au serveur virtuel d’authentification comme suit :

-

Accédez à Sécurité > AAA-Trafic d’application > Stratégies > Authentification > Stratégies avancées, puis cliquez sur Ajouter.

-

Sur la page Créer stratégie d’authentification, fournissez les informations suivantes :

- Nom : spécifiez le nom de la stratégie SAML.

- Type d’action : sélectionnez SAML comme type d’action d’authentification.

- Action : sélectionnez le profil de serveur SAML auquel lier la stratégie SAML.

-

Expression : affiche le nom de la règle ou de l’expression utilisée par la stratégie SAML pour déterminer si l’utilisateur doit s’authentifier auprès du serveur SAML. Dans la zone de texte, définissez la valeur rule =

truepour appliquer la stratégie SAML et exécuter l’action SAML correspondante.

-

Liez la stratégie SAML au serveur virtuel VPN et liez le serveur virtuel VPN au serveur virtuel d’authentification via un profil d’authentification. Pour plus d’informations sur la procédure de liaison, consultez la section Lier la stratégie d’authentification.

-

-

Créez un serveur virtuel AAA en utilisant Pour configurer un serveur virtuel d’authentification à l’aide de l’interface graphique.

-

Configurez le serveur virtuel AAA à l’aide de Configurer le serveur virtuel d’authentification.

-

Créez et configurez le profil d’authentification à l’aide des profils d’authentification.

-

Liez le profil d’authentification au serveur virtuel Gateway et enregistrez toutes les configurations.

-

Après avoir créé la stratégie SAML dans la console d’administration de la passerelle locale Citrix, cliquez sur Terminé.

À présent, vous devez être en mesure de voir deux applications pour l’intégration de Citrix Endpoint Management, à savoir une application Web pour Citrix Cloud et une application SAML pour l’authentification MAM de Citrix Endpoint Management.

-

Attribuez les utilisateurs et groupes concernés à l’application SAML que vous venez de créer.

Okta est désormais ajouté en tant que fournisseur d’identité pour les appareils inscrits à MAM et vous pouvez les authentifier à l’aide d’Okta.

Comportement attendu

L’exemple suivant utilise un appareil Android :

-

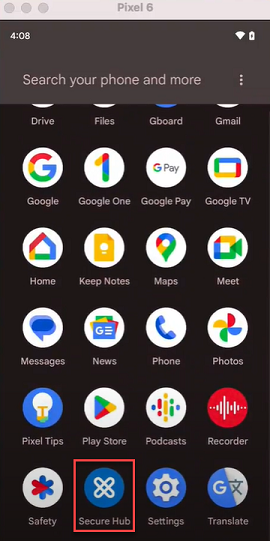

Sur votre appareil mobile, ouvrez l’application Citrix Secure Hub.

-

Fournissez les autorisations requises.

-

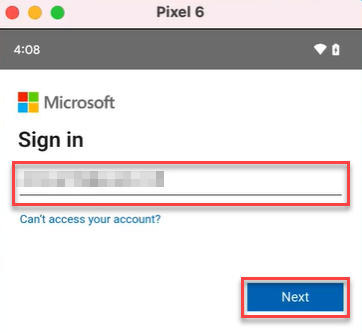

Sur la page de connexion, saisissez les informations d’identification fournies par votre organisation, puis appuyez sur Suivant.

Vous êtes redirigé vers la page de connexion d’Okta.

-

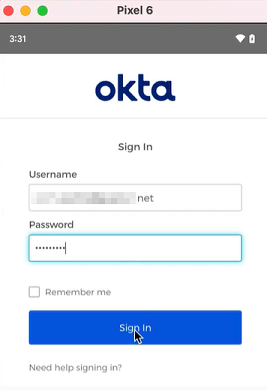

Sur la page de connexion d’Okta, saisissez vos informations d’identification, puis appuyez sur Se connecter.

-

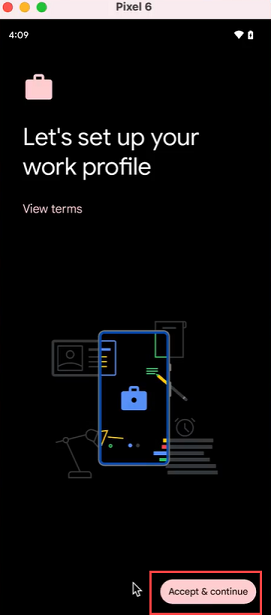

Sur la page Configuration de votre profil professionnel, appuyez sur Accepter et continuer.

-

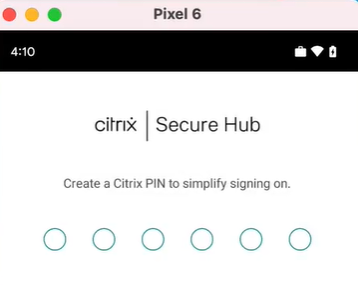

Créez le code PIN pour l’application Citrix Secure Hub et confirmez-le.

Vous avez été redirigé vers la page d’accueil de Citrix Secure Hub.