Ambienti Google Cloud

Citrix Virtual Apps and Desktops™ consente di eseguire il provisioning e gestire macchine su Google Cloud. Questo articolo illustra l’utilizzo di Machine Creation Services (MCS) per il provisioning di macchine virtuali nella distribuzione del servizio Citrix Virtual Apps o Citrix Virtual Desktops.

Requisiti

- Account Citrix Cloud™. La funzionalità descritta in questo articolo è disponibile solo in Citrix Cloud.

- Abbonamento a Citrix DaaS. Per i dettagli, vedere Introduzione.

- Un progetto Google Cloud. Il progetto archivia tutte le risorse di calcolo associate al catalogo di macchine. Può essere un progetto esistente o uno nuovo.

- Abilitare quattro API nel progetto Google Cloud. Per i dettagli, vedere Abilitare le API di Google Cloud.

- Account di servizio Google Cloud. L’account di servizio si autentica in Google Cloud per consentire l’accesso al progetto. Per i dettagli, vedere Configurare l’account di servizio Google Cloud.

- Abilitare l’accesso privato di Google. Per i dettagli, vedere Abilitare l’accesso privato di Google.

Abilitare le API di Google Cloud

Per utilizzare la funzionalità di Google Cloud tramite Web Studio, abilitare queste API nel progetto Google Cloud:

- API Compute Engine

- API Cloud Resource Manager

- API Identity and Access Management (IAM)

- API Cloud Build

Dalla console Google Cloud, completare questi passaggi:

-

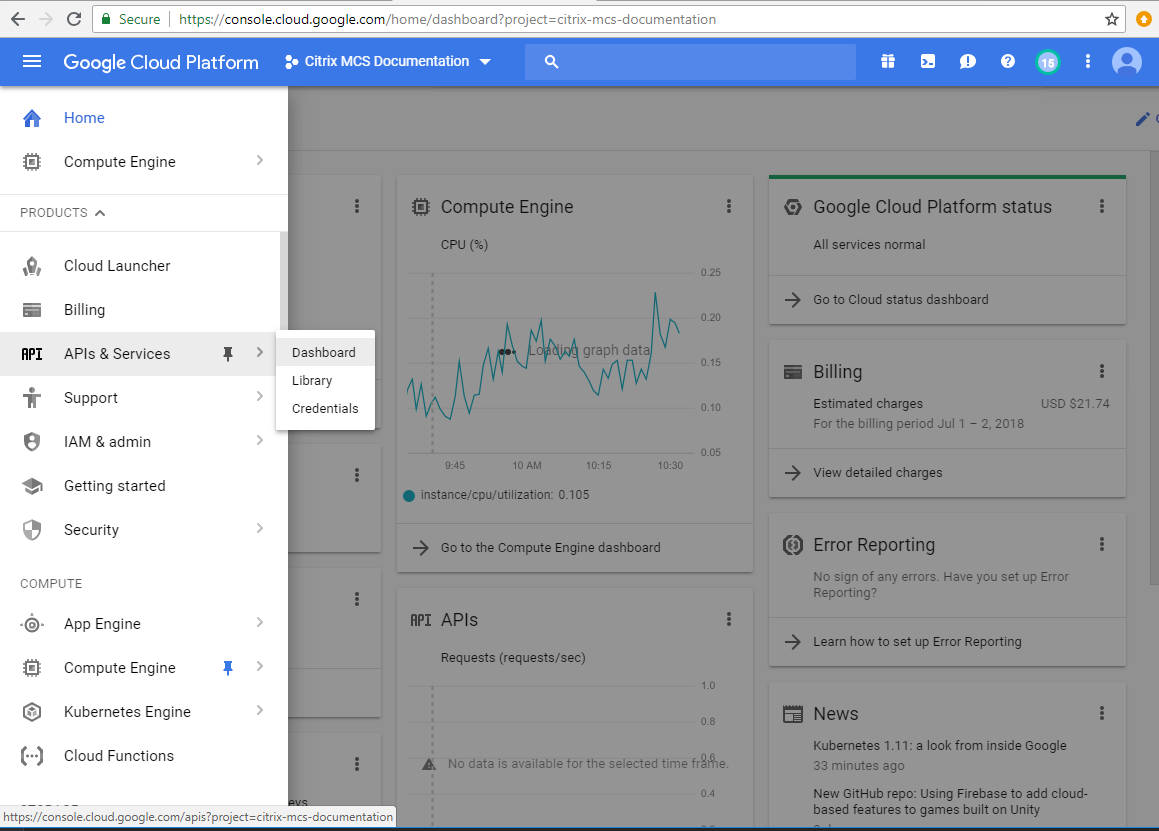

Nel menu in alto a sinistra, selezionare API e servizi > Dashboard.

-

Nella schermata Dashboard, assicurarsi che l’API Compute Engine sia abilitata. In caso contrario, seguire questi passaggi:

-

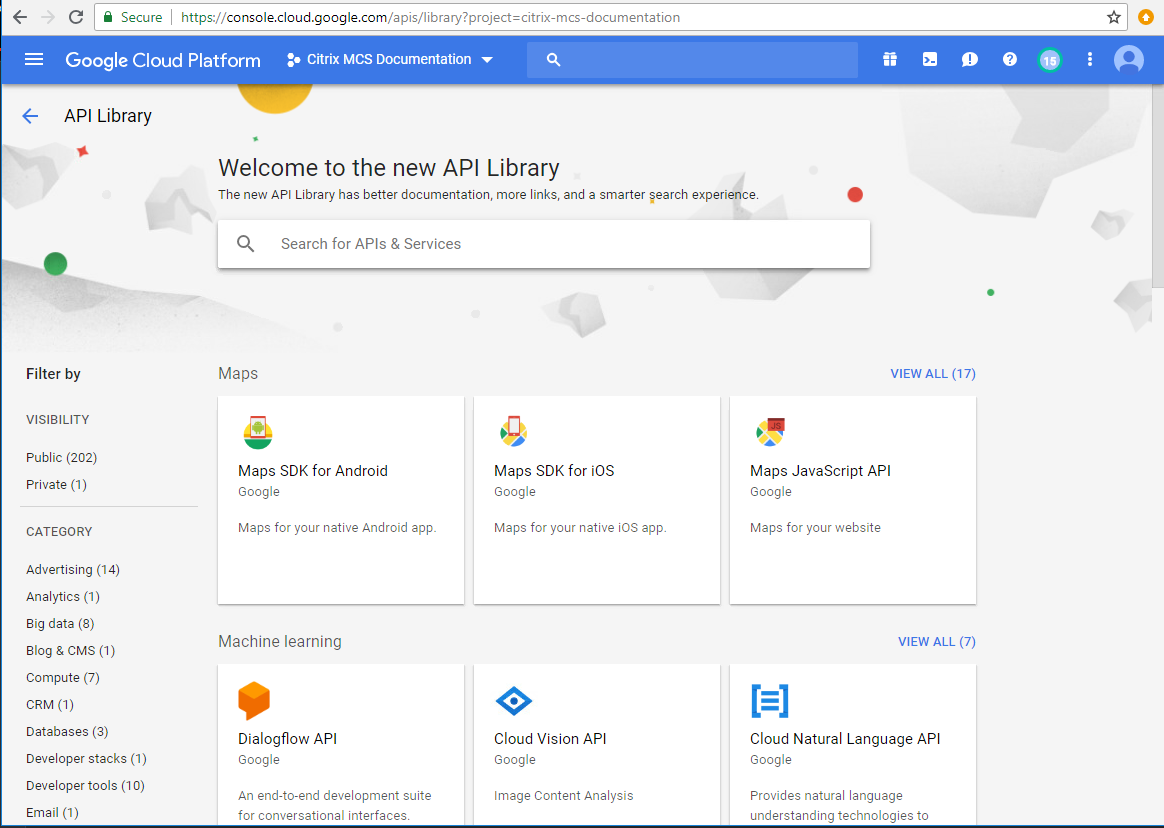

Accedere a API e servizi > Libreria.

-

Nella casella di ricerca, digitare Compute Engine.

-

Dai risultati della ricerca, selezionare API Compute Engine.

-

Nella pagina API Compute Engine, selezionare Abilita.

-

-

Abilitare l’API Cloud Resource Manager.

-

Accedere a API e servizi > Libreria.

-

Nella casella di ricerca, digitare Cloud Resource Manager.

-

Dai risultati della ricerca, selezionare API Cloud Resource Manager.

-

Nella pagina API Cloud Resource Manager, selezionare Abilita. Viene visualizzato lo stato dell’API.

-

-

Analogamente, abilitare API Identity and Access Management (IAM) e API Cloud Build.

È inoltre possibile utilizzare Google Cloud Shell per abilitare le API. Per farlo:

- Aprire la console Google e caricare Cloud Shell.

-

Eseguire i seguenti quattro comandi in Cloud Shell:

- gcloud services enable compute.googleapis.com

- gcloud services enable cloudresourcemanager.googleapis.com

- gcloud services enable iam.googleapis.com

- gcloud services enable cloudbuild.googleapis.com

- Fare clic su Autorizza se richiesto da Cloud Shell.

Configurare e aggiornare gli account di servizio

Nota:

CP sta introducendo modifiche al comportamento predefinito e all’uso degli account di servizio di Cloud Build Service dopo il 29 aprile 2024. Per maggiori informazioni, vedere Modifica dell’account di servizio di Cloud Build. I progetti Google esistenti con l’API Cloud Build abilitata prima del 29 aprile 2024 non sono interessati da questa modifica. Tuttavia, se si desidera mantenere il comportamento esistente di Cloud Build Service dopo il 29 aprile, è possibile creare o applicare la policy dell’organizzazione per disabilitare l’applicazione dei vincoli prima di abilitare l’API Cloud Build. Di conseguenza, il contenuto seguente è diviso in due sezioni: Prima del 29 aprile 2024 e Dopo il 29 aprile 2024. Se si imposta la nuova policy dell’organizzazione, seguire la sezione Prima del 29 aprile 2024.

Prima del 29 aprile 2024

Citrix Cloud utilizza tre account di servizio separati all’interno del progetto Google Cloud:

-

Account di servizio Citrix Cloud: questo account di servizio consente a Citrix Cloud di accedere al progetto Google, eseguire il provisioning e gestire le macchine. Questo account di servizio si autentica in Google Cloud utilizzando una chiave generata da Google Cloud.

È necessario creare manualmente questo account di servizio come descritto qui. Per maggiori informazioni, vedere Creare un account di servizio Citrix Cloud.

È possibile identificare questo account di servizio con un indirizzo e-mail. Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Account di servizio Cloud Build: questo account di servizio viene sottoposto a provisioning automaticamente dopo aver abilitato tutte le API menzionate in Abilitare le API di Google Cloud. Per visualizzare tutti gli account di servizio creati automaticamente, accedere a IAM e amministrazione > IAM nella console Google Cloud e selezionare la casella di controllo Includi concessioni di ruoli fornite da Google.

È possibile identificare questo account di servizio tramite un indirizzo e-mail che inizia con l’ID progetto e la parola cloudbuild. Ad esempio,

<project-id>@cloudbuild.gserviceaccount.comVerificare che all’account di servizio siano stati concessi i seguenti ruoli. Se è necessario aggiungere ruoli, seguire i passaggi descritti in Aggiungere ruoli all’account di servizio Cloud Build.

- Account di servizio Cloud Build

- Amministratore istanze Compute

- Utente account di servizio

-

Account di servizio Cloud Compute: questo account di servizio viene aggiunto da Google Cloud alle istanze create in Google Cloud una volta attivata l’API Compute. Questo account ha il ruolo di editor di base IAM per eseguire le operazioni. Tuttavia, se si elimina l’autorizzazione predefinita per avere un controllo più granulare, è necessario aggiungere un ruolo di Amministratore archiviazione che richiede le seguenti autorizzazioni:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

È possibile identificare questo account di servizio tramite un indirizzo e-mail che inizia con l’ID progetto e la parola compute. Ad esempio, <project-id>-compute@developer.gserviceaccount.com.

Creare un account di servizio Citrix Cloud

Per creare un account di servizio Citrix Cloud, seguire questi passaggi:

- Nella console Google Cloud, accedere a IAM e amministrazione > Account di servizio.

- Nella pagina Account di servizio, selezionare CREA ACCOUNT DI SERVIZIO.

- Nella pagina Crea account di servizio, inserire le informazioni richieste, quindi selezionare CREA E CONTINUA.

-

Nella pagina Concedi a questo account di servizio l’accesso al progetto, fare clic sul menu a discesa Seleziona un ruolo e selezionare i ruoli richiesti. Fare clic su +AGGIUNGI UN ALTRO RUOLO se si desidera aggiungere altri ruoli.

Ogni account (personale o di servizio) ha vari ruoli che definiscono la gestione del progetto. Concedere i seguenti ruoli a questo account di servizio:

- Amministratore Compute

- Amministratore archiviazione

- Editor Cloud Build

- Utente account di servizio

- Utente Cloud Datastore

- Operatore crittografico Cloud KMS

L’operatore crittografico Cloud KMS richiede le seguenti autorizzazioni:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli disponibili durante la creazione di un nuovo account di servizio.

- Fare clic su CONTINUA.

- Nella pagina Concedi agli utenti l’accesso a questo account di servizio, aggiungere utenti o gruppi per concedere loro l’accesso per eseguire azioni in questo account di servizio.

- Fare clic su FINE.

- Accedere alla console principale IAM.

- Identificare l’account di servizio creato.

- Convalidare che i ruoli siano stati assegnati correttamente.

Considerazioni:

Quando si crea l’account di servizio, considerare quanto segue:

- I passaggi Concedi a questo account di servizio l’accesso al progetto e Concedi agli utenti l’accesso a questo account di servizio sono facoltativi. Se si sceglie di saltare questi passaggi di configurazione facoltativi, l’account di servizio appena creato non viene visualizzato nella pagina IAM e amministrazione > IAM.

- Per visualizzare i ruoli associati a un account di servizio, aggiungere i ruoli senza saltare i passaggi facoltativi. Questo processo garantisce che i ruoli vengano visualizzati per l’account di servizio configurato.

Chiave dell’account di servizio Citrix Cloud

La chiave dell’account di servizio Citrix Cloud è necessaria per creare una connessione in Citrix DaaS. La chiave è contenuta in un file di credenziali (.json). Il file viene scaricato e salvato automaticamente nella cartella Download dopo la creazione della chiave. Quando si crea la chiave, assicurarsi di impostare il tipo di chiave su JSON. In caso contrario, Web Studio non può analizzarla.

Per creare una chiave dell’account di servizio, accedere a IAM e amministrazione > Account di servizio e fare clic sull’indirizzo e-mail dell’account di servizio Citrix Cloud. Passare alla scheda Chiavi e selezionare Aggiungi chiave > Crea nuova chiave. Assicurarsi di selezionare JSON come tipo di chiave.

Suggerimento:

Creare le chiavi utilizzando la pagina Account di servizio nella console Google Cloud. Si consiglia di cambiare regolarmente le chiavi per motivi di sicurezza. È possibile fornire nuove chiavi all’applicazione Citrix Virtual Apps and Desktops modificando una connessione Google Cloud esistente.

Aggiungere ruoli all’account di servizio Citrix Cloud

Per aggiungere ruoli all’account di servizio Citrix Cloud:

- Nella console Google Cloud, accedere a IAM e amministrazione > IAM.

-

Nella pagina IAM > AUTORIZZAZIONI, individuare l’account di servizio creato, identificabile con un indirizzo e-mail.

Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Selezionare l’icona a forma di matita per modificare l’accesso al principale dell’account di servizio.

- Nella pagina Modifica accesso a “ID progetto” per l’opzione principale selezionata, selezionare AGGIUNGI UN ALTRO RUOLO per aggiungere i ruoli richiesti all’account di servizio uno per uno e quindi selezionare SALVA.

Aggiungere ruoli all’account di servizio Cloud Build

Per aggiungere ruoli all’account di servizio Cloud Build:

- Nella console Google Cloud, accedere a IAM e amministrazione > IAM.

-

Nella pagina IAM, individuare l’account di servizio Cloud Build, identificabile con un indirizzo e-mail che inizia con l’ID progetto e la parola cloudbuild.

Ad esempio,

<project-id>@cloudbuild.gserviceaccount.com - Selezionare l’icona a forma di matita per modificare i ruoli dell’account Cloud Build.

-

Nella pagina Modifica accesso a “ID progetto” per l’opzione principale selezionata, selezionare AGGIUNGI UN ALTRO RUOLO per aggiungere i ruoli richiesti all’account di servizio Cloud Build uno per uno e quindi selezionare SALVA.

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli.

Dopo il 29 aprile 2024

Citrix Cloud utilizza due account di servizio separati all’interno del progetto Google Cloud:

-

Account di servizio Citrix Cloud: questo account di servizio consente a Citrix Cloud di accedere al progetto Google, eseguire il provisioning e gestire le macchine. Questo account di servizio si autentica in Google Cloud utilizzando una chiave generata da Google Cloud.

È necessario creare manualmente questo account di servizio.

È possibile identificare questo account di servizio con un indirizzo e-mail. Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Account di servizio Cloud Compute: questo account di servizio viene sottoposto a provisioning automaticamente dopo aver abilitato tutte le API menzionate in Abilitare le API di Google Cloud. Per visualizzare tutti gli account di servizio creati automaticamente, accedere a IAM e amministrazione > IAM nella console Google Cloud e selezionare la casella di controllo Includi concessioni di ruoli fornite da Google. Questo account ha il ruolo di editor di base IAM per eseguire le operazioni. Tuttavia, se si elimina l’autorizzazione predefinita per avere un controllo più granulare, è necessario aggiungere un ruolo di Amministratore archiviazione che richiede le seguenti autorizzazioni:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

È possibile identificare questo account di servizio tramite un indirizzo e-mail che inizia con l’ID progetto e la parola compute. Ad esempio,

<project-id>-compute@developer.gserviceaccount.com.Verificare che all’account di servizio siano stati concessi i seguenti ruoli.

- Account di servizio Cloud Build

- Amministratore istanze Compute

- Utente account di servizio

Creare un account di servizio Citrix Cloud

Per creare un account di servizio Citrix Cloud, seguire questi passaggi:

- Nella console Google Cloud, accedere a IAM e amministrazione > Account di servizio.

- Nella pagina Account di servizio, selezionare CREA ACCOUNT DI SERVIZIO.

- Nella pagina Crea account di servizio, inserire le informazioni richieste, quindi selezionare CREA E CONTINUA.

-

Nella pagina Concedi a questo account di servizio l’accesso al progetto, fare clic sul menu a discesa Seleziona un ruolo e selezionare i ruoli richiesti. Fare clic su +AGGIUNGI UN ALTRO RUOLO se si desidera aggiungere altri ruoli.

Ogni account (personale o di servizio) ha vari ruoli che definiscono la gestione del progetto. Concedere i seguenti ruoli a questo account di servizio:

- Amministratore Compute

- Amministratore archiviazione

- Editor Cloud Build

- Utente account di servizio

- Utente Cloud Datastore

- Operatore crittografico Cloud KMS

L’operatore crittografico Cloud KMS richiede le seguenti autorizzazioni:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli disponibili durante la creazione di un nuovo account di servizio.

- Fare clic su CONTINUA.

- Nella pagina Concedi agli utenti l’accesso a questo account di servizio, aggiungere utenti o gruppi per concedere loro l’accesso per eseguire azioni in questo account di servizio.

- Fare clic su FINE.

- Accedere alla console principale IAM.

- Identificare l’account di servizio creato.

- Convalidare che i ruoli siano stati assegnati correttamente.

Considerazioni:

Quando si crea l’account di servizio, considerare quanto segue:

- I passaggi Concedi a questo account di servizio l’accesso al progetto e Concedi agli utenti l’accesso a questo account di servizio sono facoltativi. Se si sceglie di saltare questi passaggi di configurazione facoltativi, l’account di servizio appena creato non viene visualizzato nella pagina IAM e amministrazione > IAM.

- Per visualizzare i ruoli associati a un account di servizio, aggiungere i ruoli senza saltare i passaggi facoltativi. Questo processo garantisce che i ruoli vengano visualizzati per l’account di servizio configurato.

Chiave dell’account di servizio Citrix Cloud

La chiave dell’account di servizio Citrix Cloud è necessaria per creare una connessione in Citrix DaaS. La chiave è contenuta in un file di credenziali (.json). Il file viene scaricato e salvato automaticamente nella cartella Download dopo la creazione della chiave. Quando si crea la chiave, assicurarsi di impostare il tipo di chiave su JSON. In caso contrario, Web Studio non può analizzarla.

Per creare una chiave dell’account di servizio, accedere a IAM e amministrazione > Account di servizio e fare clic sull’indirizzo e-mail dell’account di servizio Citrix Cloud. Passare alla scheda Chiavi e selezionare Aggiungi chiave > Crea nuova chiave. Assicurarsi di selezionare JSON come tipo di chiave.

Suggerimento:

Creare le chiavi utilizzando la pagina Account di servizio nella console Google Cloud. Si consiglia di cambiare regolarmente le chiavi per motivi di sicurezza. È possibile fornire nuove chiavi all’applicazione Citrix Virtual Apps and Desktops modificando una connessione Google Cloud esistente.

Aggiungere ruoli all’account di servizio Citrix Cloud

Per aggiungere ruoli all’account di servizio Citrix Cloud:

- Nella console Google Cloud, accedere a IAM e amministrazione > IAM.

-

Nella pagina IAM > AUTORIZZAZIONI, individuare l’account di servizio creato, identificabile con un indirizzo e-mail.

Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Selezionare l’icona a forma di matita per modificare l’accesso al principale dell’account di servizio.

- Nella pagina Modifica accesso a “ID progetto” per l’opzione principale selezionata, selezionare AGGIUNGI UN ALTRO RUOLO per aggiungere i ruoli richiesti all’account di servizio uno per uno e quindi selezionare SALVA.

Aggiungere ruoli all’account di servizio Cloud Compute

Per aggiungere ruoli all’account di servizio Cloud Compute:

- Nella console Google Cloud, accedere a IAM e amministrazione > IAM.

-

Nella pagina IAM, individuare l’account di servizio Cloud Compute, identificabile con un indirizzo e-mail che inizia con l’ID progetto e la parola compute.

Ad esempio,

<project-id>-compute@developer.gserviceaccount.com - Selezionare l’icona a forma di matita per modificare i ruoli dell’account Cloud Build.

-

Nella pagina Modifica accesso a “ID progetto” per l’opzione principale selezionata, selezionare AGGIUNGI UN ALTRO RUOLO per aggiungere i ruoli richiesti all’account di servizio Cloud Build uno per uno e quindi selezionare SALVA.

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli.

Autorizzazioni di archiviazione e gestione dei bucket

Citrix DaaS migliora il processo di segnalazione degli errori di compilazione cloud per il servizio Google Cloud. Questo servizio esegue le compilazioni su Google Cloud. Citrix DaaS crea un bucket di archiviazione denominato citrix-mcs-cloud-build-logs-{region}-{5 random characters} in cui i servizi Google Cloud acquisiscono le informazioni di log di compilazione. Su questo bucket è impostata un’opzione che elimina il contenuto dopo un periodo di 30 giorni. Questo processo richiede che l’account di servizio utilizzato per la connessione abbia le autorizzazioni di Google Cloud impostate su storage.buckets.update. Se l’account di servizio non dispone di questa autorizzazione, Citrix DaaS ignora gli errori e procede con il processo di creazione del catalogo. Senza questa autorizzazione, la dimensione dei log di compilazione aumenta e richiede una pulizia manuale.

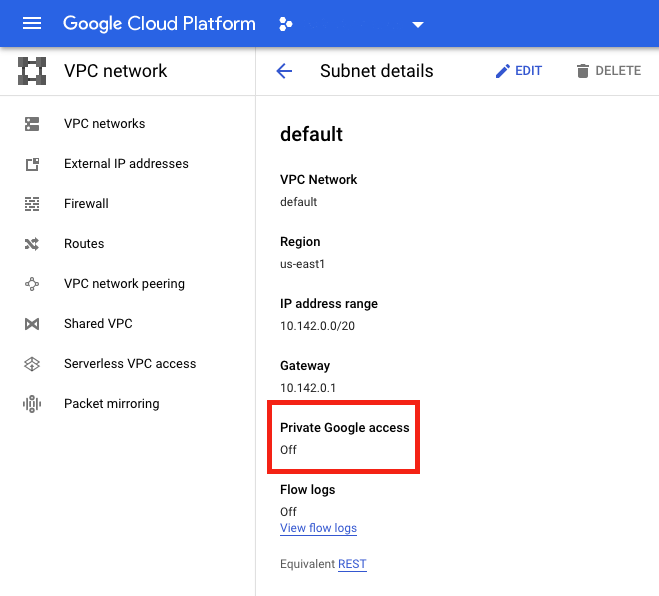

Abilitare l’accesso privato di Google

Quando a una VM manca un indirizzo IP esterno assegnato alla sua interfaccia di rete, i pacchetti vengono inviati solo ad altre destinazioni di indirizzi IP interni. Quando si abilita l’accesso privato, la VM si connette all’insieme di indirizzi IP esterni utilizzati dall’API Google e dai servizi associati.

Nota:

Indipendentemente dal fatto che l’accesso privato di Google sia abilitato, tutte le VM con e senza indirizzi IP pubblici devono essere in grado di accedere alle API pubbliche di Google, soprattutto se nell’ambiente sono state installate appliance di rete di terze parti.

Per garantire che una VM nella subnet possa accedere alle API di Google senza un indirizzo IP pubblico per il provisioning MCS:

- In Google Cloud, accedere alla configurazione della rete VPC.

- Nella schermata dei dettagli della subnet, attivare Accesso privato di Google.

Per maggiori informazioni, vedere Configurazione dell’accesso privato di Google.

Importante:

Se la rete è configurata per impedire l’accesso della VM a Internet, assicurarsi che l’organizzazione si assuma i rischi associati all’abilitazione dell’accesso privato di Google per la subnet a cui è connessa la VM.

Aggiungere una connessione

Seguire le istruzioni in Creare una connessione e risorse. La seguente descrizione guida l’utente nella configurazione di una connessione di hosting:

-

Da Gestisci > Configurazione, selezionare Hosting nel riquadro sinistro.

-

Selezionare Aggiungi connessione e risorse nella barra delle azioni.

-

Nella pagina Connessione, selezionare Crea una nuova connessione e Strumenti di provisioning Citrix™, quindi selezionare Avanti.

- Tipo di connessione. Selezionare Google Cloud dal menu.

- Nome connessione. Digitare un nome per la connessione.

-

Nella pagina Regione, selezionare un nome di progetto dal menu, selezionare una regione contenente le risorse che si desidera utilizzare, quindi selezionare Avanti.

-

Nella pagina Rete, digitare un nome per le risorse, selezionare una rete virtuale dal menu, selezionare una sottorete, quindi selezionare Avanti. Il nome della risorsa aiuta a identificare la combinazione di regione e rete. Le reti virtuali con il suffisso (Condivisa) aggiunto al loro nome rappresentano VPC condivisi. Se si configura un ruolo IAM a livello di sottorete per un VPC condiviso, solo sottoreti specifiche del VPC condiviso vengono visualizzate nell’elenco delle sottoreti.

Nota:

- Il nome della risorsa può contenere 1-64 caratteri e non può contenere solo spazi vuoti o i caratteri

\ / ; : # . * ? = < > | [ ] { } " ' ( ) ' ).

- Il nome della risorsa può contenere 1-64 caratteri e non può contenere solo spazi vuoti o i caratteri

-

Nella pagina Riepilogo, confermare le informazioni e quindi selezionare Fine per uscire dalla finestra Aggiungi connessione e risorse.

Dopo aver creato la connessione e le risorse, la connessione e le risorse create vengono elencate. Per configurare la connessione, selezionare la connessione e quindi selezionare l’opzione applicabile nella barra delle azioni.

Analogamente, è possibile eliminare, rinominare o testare le risorse create sotto la connessione. Per farlo, selezionare la risorsa sotto la connessione e quindi selezionare l’opzione applicabile nella barra delle azioni.

Preparare un’istanza VM master e un disco persistente

Suggerimento:

Il disco persistente è il termine di Google Cloud per disco virtuale.

Per preparare l’istanza VM master, creare e configurare un’istanza VM con proprietà che corrispondono alla configurazione desiderata per le istanze VDA clonate nel catalogo di macchine pianificato. La configurazione non si applica solo alla dimensione e al tipo dell’istanza. Include anche attributi dell’istanza come metadati, tag, assegnazioni GPU, tag di rete e proprietà dell’account di servizio.

Come parte del processo di mastering, MCS utilizza l’istanza VM master per creare il modello di istanza di Google Cloud. Il modello di istanza viene quindi utilizzato per creare le istanze VDA clonate che compongono il catalogo di macchine. Le istanze clonate ereditano le proprietà (eccetto le proprietà VPC, sottorete e disco persistente) dell’istanza VM master da cui è stato creato il modello di istanza.

Dopo aver configurato le proprietà dell’istanza VM master in base alle proprie specifiche, avviare l’istanza e quindi preparare il disco persistente per l’istanza.

Si consiglia di creare manualmente uno snapshot del disco. In questo modo è possibile utilizzare una convenzione di denominazione significativa per tenere traccia delle versioni, offre più opzioni per gestire le versioni precedenti dell’immagine master e consente di risparmiare tempo per la creazione del catalogo di macchine. Se non si crea il proprio snapshot, MCS crea uno snapshot temporaneo per l’utente (che viene eliminato alla fine del processo di provisioning).

Creare un catalogo di macchine

Nota:

Creare le risorse prima di creare un catalogo di macchine. Utilizzare le convenzioni di denominazione stabilite da Google Cloud durante la configurazione dei cataloghi di macchine. Per maggiori informazioni, vedere Linee guida per la denominazione di bucket e oggetti.

Seguire le istruzioni in Creare cataloghi di macchine. Attualmente, Studio non supporta la creazione di cataloghi Google Cloud. Utilizzare invece PowerShell.

Gestire il catalogo di macchine

Per aggiungere macchine a un catalogo, aggiornare le macchine e annullare un aggiornamento, vedere Gestire i cataloghi di macchine.

Gestione dell’alimentazione

Citrix DaaS consente la gestione dell’alimentazione delle macchine Google Cloud. Utilizzare il nodo Cerca nel riquadro di navigazione per individuare la macchina che si desidera gestire. Sono disponibili le seguenti azioni di alimentazione:

- Elimina

- Avvia

- Riavvia

- Riavvio forzato

- Arresta

- Arresto forzato

- Aggiungi a gruppo di consegna

- Gestisci tag

- Attiva modalità di manutenzione

È inoltre possibile gestire l’alimentazione delle macchine Google Cloud utilizzando Autoscale. Per farlo, aggiungere le macchine Google Cloud a un gruppo di consegna e quindi abilitare Autoscale per quel gruppo di consegna. Per maggiori informazioni su Autoscale, vedere Autoscale.

Proteggere l’eliminazione accidentale delle macchine

Citrix DaaS consente di proteggere le risorse MCS su Google Cloud per prevenire l’eliminazione accidentale. Configurare la VM sottoposta a provisioning impostando il flag deletionProtection su TRUE.

Per impostazione predefinita, le VM sottoposte a provisioning tramite MCS o il plug-in Google Cloud vengono create con InstanceProtection abilitato. L’implementazione è applicabile sia ai cataloghi persistenti che non persistenti. I cataloghi non persistenti vengono aggiornati quando le istanze vengono ricreate dal modello. Per le macchine persistenti esistenti, è possibile impostare il flag nella console Google Cloud. Per maggiori informazioni sull’impostazione del flag, vedere il sito della documentazione di Google. Le nuove macchine aggiunte ai cataloghi persistenti vengono create con deletionProtection abilitato.

Se si tenta di eliminare un’istanza VM per la quale è stato impostato il flag deletionProtection, la richiesta fallisce. Tuttavia, se si dispone dell’autorizzazione compute.instances.setDeletionProtection o è stato assegnato il ruolo IAM Amministratore Compute, è possibile reimpostare il flag per consentire l’eliminazione della risorsa.

Importare macchine Google Cloud create manualmente

È possibile creare una connessione a Google Cloud e quindi creare un catalogo contenente macchine Google Cloud. Quindi, è possibile riavviare manualmente le macchine Google Cloud tramite Citrix DaaS. Con questa funzionalità, è possibile:

- Importare macchine OS multi-sessione Google Cloud create manualmente in un catalogo di macchine Citrix Virtual Apps and Desktops.

- Rimuovere macchine OS multi-sessione Google Cloud create manualmente da un catalogo Citrix Virtual Apps and Desktops.

- Utilizzare le funzionalità di gestione dell’alimentazione esistenti di Citrix Virtual Apps and Desktops per gestire l’alimentazione delle macchine OS multi-sessione Windows di Google Cloud. Ad esempio, impostare una pianificazione di riavvio per tali macchine.

Questa funzionalità non richiede modifiche a un flusso di lavoro di provisioning Citrix Virtual Apps and Desktops esistente, né la rimozione di alcuna funzionalità esistente. Si consiglia di utilizzare MCS per il provisioning delle macchine in Web Studio anziché importare macchine Google Cloud create manualmente.

Virtual Private Cloud condiviso

I Virtual Private Cloud (VPC) condivisi comprendono un progetto host, da cui vengono rese disponibili le sottoreti condivise, e uno o più progetti di servizio che utilizzano la risorsa. I VPC condivisi sono opzioni desiderabili per installazioni più grandi perché forniscono un controllo centralizzato, l’utilizzo e l’amministrazione delle risorse Google Cloud aziendali condivise. Per maggiori informazioni, vedere il sito della documentazione di Google.

Con questa funzionalità, Machine Creation Services™ (MCS) supporta il provisioning e la gestione di cataloghi di macchine distribuiti su VPC condivisi. Questo supporto, che è funzionalmente equivalente al supporto attualmente fornito nei VPC locali, differisce in due aree:

- È necessario concedere autorizzazioni aggiuntive all’account di servizio utilizzato per creare la connessione host. Questo processo consente a MCS di accedere e utilizzare le risorse VPC condivise.

- È necessario creare due regole firewall, una per l’ingresso e una per l’uscita. Queste regole firewall vengono utilizzate durante il processo di mastering dell’immagine.

Nuove autorizzazioni richieste

È richiesto un account di servizio Google Cloud con autorizzazioni specifiche durante la creazione della connessione host. Queste autorizzazioni aggiuntive devono essere concesse a tutti gli account di servizio utilizzati per creare connessioni host basate su VPC condivisi.

Suggerimento:

Queste autorizzazioni aggiuntive non sono nuove per Citrix DaaS. Vengono utilizzate per facilitare l’implementazione dei VPC locali. Con i VPC condivisi, queste autorizzazioni aggiuntive consentono l’accesso ad altre risorse VPC condivise.

È necessario concedere un massimo di quattro autorizzazioni aggiuntive all’account di servizio associato alla connessione host per supportare il VPC condiviso:

- compute.firewalls.list - Questa autorizzazione è obbligatoria. Consente a MCS di recuperare l’elenco delle regole firewall presenti sul VPC condiviso.

- compute.networks.list - Questa autorizzazione è obbligatoria. Consente a MCS di identificare le reti VPC condivise disponibili per l’account di servizio.

- compute.subnetworks.list – Questa autorizzazione è facoltativa a seconda di come si utilizzano i VPC. Consente a MCS di identificare le sottoreti all’interno dei VPC condivisi visibili. Questa autorizzazione è già richiesta quando si utilizzano i VPC locali, ma deve essere assegnata anche nel progetto host del VPC condiviso.

- compute.subnetworks.use - Questa autorizzazione è facoltativa a seconda di come si utilizzano i VPC. È necessaria per utilizzare le risorse della sottorete nei cataloghi di macchine sottoposti a provisioning. Questa autorizzazione è già richiesta per l’utilizzo dei VPC locali, ma deve essere assegnata anche nel progetto host del VPC condiviso.

Quando si utilizzano queste autorizzazioni, considerare che esistono approcci diversi in base al tipo di autorizzazione utilizzata per creare il catalogo di macchine:

- Autorizzazione a livello di progetto:

- Consente l’accesso a tutti i VPC condivisi all’interno del progetto host.

- Richiede che le autorizzazioni #3 e #4 siano assegnate all’account di servizio.

- Autorizzazione a livello di sottorete:

- Consente l’accesso a sottoreti specifiche all’interno del VPC condiviso.

- Le autorizzazioni #3 e #4 sono intrinseche all’assegnazione a livello di sottorete e quindi non devono essere assegnate direttamente all’account di servizio.

Selezionare l’approccio che meglio si adatta alle proprie esigenze organizzative e agli standard di sicurezza.

Suggerimento:

Per maggiori informazioni sulle differenze tra le autorizzazioni a livello di progetto e a livello di sottorete, vedere la documentazione di Google Cloud.

Regole firewall

Durante la preparazione di un catalogo di macchine, viene preparata un’immagine di macchina per fungere da disco di sistema dell’immagine master per il catalogo. Quando si verifica questo processo, il disco viene temporaneamente collegato a una macchina virtuale. Questa VM deve essere eseguita in un ambiente isolato che impedisca tutto il traffico di rete in entrata e in uscita. Ciò si ottiene tramite una coppia di regole firewall “deny-all”; una per il traffico in entrata e una per il traffico in uscita. Quando si utilizzano i VCP locali di Google Cloud, MCS crea questo firewall nella rete locale e lo applica alla macchina per il mastering. Una volta completato il mastering, la regola firewall viene rimossa dall’immagine.

Si consiglia di mantenere al minimo il numero di nuove autorizzazioni richieste per utilizzare i VPC condivisi. I VPC condivisi sono risorse aziendali di livello superiore e in genere hanno protocolli di sicurezza più rigidi in atto. Per questo motivo, creare una coppia di regole firewall nel progetto host sulle risorse VPC condivise, una per l’ingresso e una per l’uscita. Assegnare loro la massima priorità. Applicare un nuovo tag di destinazione a ciascuna di queste regole, utilizzando il seguente valore:

citrix-provisioning-quarantine-firewall

Quando MCS crea o aggiorna un catalogo di macchine, cerca le regole firewall contenenti questo tag di destinazione. Quindi esamina le regole per verificarne la correttezza e le applica alla macchina utilizzata per preparare l’immagine master per il catalogo. Se le regole firewall non vengono trovate, o le regole vengono trovate ma le regole o le loro priorità non sono corrette, viene visualizzato un messaggio simile al seguente:

"Impossibile trovare regole firewall di quarantena INGRESS e EGRESS valide per VPC <nome> nel progetto <progetto>. Assicurarsi di aver creato regole firewall 'deny all' con il tag di rete 'citrix-provisioning-quarantine-firewall' e la priorità corretta." "Fare riferimento alla documentazione Citrix per i dettagli."

Configurazione del VPC condiviso

Prima di aggiungere il VPC condiviso come connessione host in Web Studio, completare i seguenti passaggi per aggiungere account di servizio dal progetto in cui si intende eseguire il provisioning:

- Creare un ruolo IAM.

- Aggiungere l’account di servizio utilizzato per creare una connessione host CVAD al ruolo IAM del progetto host VPC condiviso.

- Aggiungere l’account di servizio Cloud Build dal progetto in cui si intende eseguire il provisioning al ruolo IAM del progetto host VPC condiviso.

- Creare regole firewall.

Creare un ruolo IAM

Determinare il livello di accesso del ruolo — accesso a livello di progetto o un modello più restrittivo utilizzando l’accesso a livello di sottorete.

Accesso a livello di progetto per il ruolo IAM. Per il ruolo IAM a livello di progetto, includere le seguenti autorizzazioni:

- compute.firewalls.list

- compute.networks.list

- compute.subnetworks.list

- compute.subnetworks.use

Per creare un ruolo IAM a livello di progetto:

- Nella console Google Cloud, accedere a IAM e amministrazione > Ruoli.

- Nella pagina Ruoli, selezionare CREA RUOLO.

- Nella pagina Crea ruolo, specificare il nome del ruolo. Selezionare AGGIUNGI AUTORIZZAZIONI.

- Nella pagina Aggiungi autorizzazioni, aggiungere le autorizzazioni al ruolo, individualmente. Per aggiungere un’autorizzazione, digitare il nome dell’autorizzazione nel campo Filtra tabella. Selezionare l’autorizzazione e quindi selezionare AGGIUNGI.

- Selezionare CREA.

Ruolo IAM a livello di sottorete. Questo ruolo omette l’aggiunta delle autorizzazioni compute.subnetworks.list e compute.subnetworks.use dopo aver selezionato CREA RUOLO. Per questo livello di accesso IAM, le autorizzazioni compute.firewalls.list e compute.networks.list devono essere applicate al nuovo ruolo.

Per creare un ruolo IAM a livello di sottorete:

- Nella console Google Cloud, accedere a Rete VPC > VPC condiviso. Viene visualizzata la pagina VPC condiviso, che mostra le sottoreti delle reti VPC condivise contenute nel progetto host.

- Nella pagina VPC condiviso, selezionare la sottorete a cui si desidera accedere.

- Nell’angolo in alto a destra, selezionare AGGIUNGI MEMBRO per aggiungere un account di servizio.

- Nella pagina Aggiungi membri, completare questi passaggi:

- Nel campo Nuovi membri, digitare il nome dell’account di servizio e quindi selezionare l’account di servizio nel menu.

- Selezionare il campo Seleziona un ruolo e quindi Utente di rete Compute.

- Selezionare SALVA.

- Nella console Google Cloud, accedere a IAM e amministrazione > Ruoli.

- Nella pagina Ruoli, selezionare CREA RUOLO.

- Nella pagina Crea ruolo, specificare il nome del ruolo. Selezionare AGGIUNGI AUTORIZZAZIONI.

- Nella pagina Aggiungi autorizzazioni, aggiungere le autorizzazioni al ruolo, individualmente. Per aggiungere un’autorizzazione, digitare il nome dell’autorizzazione nel campo Filtra tabella. Selezionare l’autorizzazione e quindi selezionare AGGIUNGI.

- Selezionare CREA.

Aggiungere un account di servizio al ruolo IAM del progetto host

Dopo aver creato un ruolo IAM, eseguire i seguenti passaggi per aggiungere un account di servizio per il progetto host:

- Nella console Google Cloud, accedere al progetto host e quindi a IAM e amministrazione > IAM.

- Nella pagina IAM, selezionare AGGIUNGI per aggiungere un account di servizio.

- Nella pagina Aggiungi membri:

- Nel campo Nuovi membri, digitare il nome dell’account di servizio e quindi selezionare l’account di servizio nel menu.

- Selezionare un campo ruolo, digitare il ruolo IAM creato e quindi selezionare il ruolo nel menu.

- Selezionare SALVA.

L’account di servizio è ora configurato per il progetto host.

Aggiungere l’account di servizio Cloud Build al VPC condiviso

Ogni abbonamento a Google Cloud ha un account di servizio denominato con il numero ID del progetto, seguito da cloudbuild.gserviceaccount. Ad esempio: 705794712345@cloudbuild.gserviceaccount.

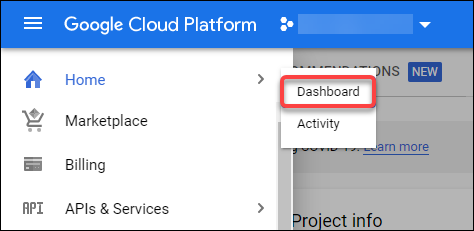

È possibile determinare il numero ID del progetto selezionando Home e Dashboard nella console Google Cloud:

Trovare il Numero progetto sotto l’area Informazioni progetto della schermata.

Eseguire i seguenti passaggi per aggiungere l’account di servizio Cloud Build al VPC condiviso:

- Nella console Google Cloud, accedere al progetto host e quindi a IAM e amministrazione > IAM.

- Nella pagina Autorizzazioni, selezionare AGGIUNGI per aggiungere un account.

- Nella pagina Aggiungi membri, completare questi passaggi:

- Nel campo Nuovi membri, digitare il nome dell’account di servizio Cloud Build e quindi selezionare l’account di servizio nel menu.

- Selezionare il campo Seleziona un ruolo, digitare

Utente di rete Computee quindi selezionare il ruolo nel menu. - Selezionare SALVA.

Creare regole firewall

Come parte del processo di mastering, MCS copia l’immagine di macchina selezionata e la utilizza per preparare il disco di sistema dell’immagine master per il catalogo. Durante il mastering, MCS collega il disco a una macchina virtuale temporanea, che quindi esegue gli script di preparazione. Questa VM deve essere eseguita in un ambiente isolato che proibisca tutto il traffico di rete in entrata e in uscita. Per creare un ambiente isolato, MCS richiede due regole firewall deny all (una regola di ingresso e una regola di uscita). Pertanto, creare due regole firewall nel Progetto host come segue:

- Nella console Google Cloud, accedere al progetto host e quindi a Rete VPC > Firewall.

- Nella pagina Firewall, selezionare CREA REGOLA FIREWALL.

- Nella pagina Crea una regola firewall, completare quanto segue:

- Nome. Digitare un nome per la regola.

- Rete. Selezionare la rete VPC condivisa a cui si applica la regola firewall di ingresso.

- Priorità. Più piccolo è il valore, maggiore è la priorità della regola. Si consiglia un valore piccolo (ad esempio, 10).

- Direzione del traffico. Selezionare Ingresso.

- Azione sulla corrispondenza. Selezionare Nega.

- Destinazioni. Utilizzare l’impostazione predefinita, Tag di destinazione specificati.

-

Tag di destinazione. Digitare

citrix-provisioning-quarantine-firewall. - Filtro sorgente. Utilizzare l’impostazione predefinita, Intervalli IP.

-

Intervalli IP sorgente. Digitare un intervallo che corrisponda a tutto il traffico. Digitare

0.0.0.0/0. - Protocolli e porte. Selezionare Nega tutto.

- Selezionare CREA per creare la regola.

- Ripetere i passaggi 1-4 per creare un’altra regola. Per Direzione del traffico, selezionare Uscita.

Aggiungere una connessione

Aggiungere una connessione agli ambienti Google Cloud. Vedere Aggiungere una connessione.

Abilitare la selezione della zona

Citrix Virtual Apps and Desktops supporta la selezione della zona. Con la selezione della zona, si specificano le zone in cui si desidera creare le VM. Con la selezione della zona, gli amministratori possono posizionare i nodi a tenant singolo tra le zone di loro scelta. Per configurare la tenancy singola, è necessario completare quanto segue su Google Cloud:

- Riservare un nodo a tenant singolo di Google Cloud

- Creare l’immagine master VDA

Riservare un nodo a tenant singolo di Google Cloud

Per riservare un nodo a tenant singolo, fare riferimento alla documentazione di Google Cloud.

Importante:

Un modello di nodo viene utilizzato per indicare le caratteristiche di prestazioni del sistema riservato nel gruppo di nodi. Tali caratteristiche includono il numero di vGPU, la quantità di memoria allocata al nodo e il tipo di macchina utilizzato per le macchine create sul nodo. Per maggiori informazioni, vedere la documentazione di Google Cloud.

Creazione dell’immagine master VDA

Per distribuire correttamente le macchine sul nodo a tenant singolo, è necessario eseguire passaggi aggiuntivi durante la creazione di un’immagine VM master. Le istanze di macchina su Google Cloud hanno una proprietà chiamata etichette di affinità del nodo. Le istanze utilizzate come immagini master per i cataloghi distribuiti sul nodo a tenant singolo richiedono un’etichetta di affinità del nodo che corrisponda al nome del gruppo di nodi di destinazione. Per ottenere ciò, tenere presente quanto segue:

- Per una nuova istanza, impostare l’etichetta nella console Google Cloud durante la creazione di un’istanza. Per i dettagli, vedere Impostare un’etichetta di affinità del nodo durante la creazione di un’istanza.

- Per un’istanza esistente, impostare l’etichetta utilizzando la riga di comando gcloud. Per i dettagli, vedere Impostare un’etichetta di affinità del nodo per un’istanza esistente.

Nota:

Se si intende utilizzare la tenancy singola con un VPC condiviso, vedere Virtual Private Cloud condiviso.

Impostare un’etichetta di affinità del nodo durante la creazione di un’istanza

Per impostare l’etichetta di affinità del nodo:

-

Nella console Google Cloud, accedere a Compute Engine > Istanze VM.

-

Nella pagina Istanze VM, selezionare Crea istanza.

-

Nella pagina Creazione istanza, digitare o configurare le informazioni richieste e quindi selezionare gestione, sicurezza, dischi, rete, tenancy singola per aprire il pannello delle impostazioni.

-

Nella scheda Tenancy singola, selezionare Sfoglia per visualizzare i gruppi di nodi disponibili nel progetto corrente. Viene visualizzata la pagina Nodo a tenant singolo, che mostra un elenco di gruppi di nodi disponibili.

-

Nella pagina Nodo a tenant singolo, selezionare il gruppo di nodi applicabile dall’elenco e quindi selezionare Seleziona per tornare alla scheda Tenancy singola. Il campo delle etichette di affinità del nodo viene popolato con le informazioni selezionate. Questa impostazione garantisce che i cataloghi di macchine creati dall’istanza vengano distribuiti al gruppo di nodi selezionato.

-

Selezionare Crea per creare l’istanza.

Impostare un’etichetta di affinità del nodo per un’istanza esistente

Per impostare l’etichetta di affinità del nodo:

-

Nella finestra del terminale di Google Cloud Shell, utilizzare il comando gcloud compute instances per impostare un’etichetta di affinità del nodo. Includere le seguenti informazioni nel comando gcloud:

-

Nome della VM. Ad esempio, utilizzare una VM esistente denominata

s*2019-vda-base.* -

Nome del gruppo di nodi. Utilizzare il nome del gruppo di nodi creato in precedenza. Ad esempio,

mh-sole-tenant-node-group-1. -

La zona in cui risiede l’istanza. Ad esempio, la VM risiede nella zona

*us-east-1b*.

Ad esempio, digitare il seguente comando nella finestra del terminale:

gcloud compute instances set-scheduling "s2019-vda-base" --node-group="mh-sole-tenant-node-group-1" --zone="us-east1-b"

Per maggiori informazioni sul comando gcloud compute instances, vedere la documentazione di Google Developer Tools all’indirizzo https://cloud.google.com/sdk/gcloud/reference/beta/compute/instances/set-scheduling.

-

Nome della VM. Ad esempio, utilizzare una VM esistente denominata

-

Accedere alla pagina Dettagli istanza VM dell’istanza e verificare che il campo Affinità nodo sia popolato con l’etichetta.

Creare un catalogo di macchine

Dopo aver impostato l’etichetta di affinità del nodo, configurare il catalogo di macchine.

Anteprima: Utilizzo delle chiavi di crittografia gestite dal cliente (CMEK)

È possibile utilizzare le chiavi di crittografia gestite dal cliente (CMEK) per i cataloghi MCS. Quando si utilizza questa funzionalità, si assegna il ruolo CryptoKey Encrypter/Decrypter di Google Cloud Key Management Service all’agente di servizio Compute Engine. L’account Citrix DaaS deve disporre delle autorizzazioni corrette nel progetto in cui è archiviata la chiave. Fare riferimento a Protezione delle risorse tramite chiavi Cloud KMS per maggiori informazioni.

L’agente di servizio Compute Engine è nel seguente formato: service-<Numero_progetto>@compute-system.iam.gserviceaccount.com. Questo formato è diverso dall’account di servizio Compute Engine predefinito.

Nota:

Questo account di servizio Compute Engine potrebbe non apparire nella visualizzazione Autorizzazioni IAM della console Google. In tali casi, utilizzare il comando

gcloudcome descritto in Protezione delle risorse tramite chiavi Cloud KMS.

Assegnare le autorizzazioni all’account Citrix DaaS

Le autorizzazioni Google Cloud KMS possono essere configurate in vari modi. È possibile fornire autorizzazioni KMS a livello di progetto o autorizzazioni KMS a livello di risorsa. Vedere Autorizzazioni e ruoli per maggiori informazioni.

Autorizzazioni a livello di progetto

Un’opzione consiste nel fornire all’account Citrix DaaS autorizzazioni a livello di progetto per sfogliare le risorse Cloud KMS. Per fare ciò, creare un ruolo personalizzato e aggiungere le seguenti autorizzazioni:

cloudkms.keyRings.listcloudkms.keyRings.getcloudkms.cryptokeys.listcloudkms.cryptokeys.get

Assegnare questo ruolo personalizzato all’account Citrix DaaS. Ciò consente di sfogliare le chiavi regionali nel progetto pertinente nell’inventario.

Autorizzazioni a livello di risorsa

Per l’altra opzione, le autorizzazioni a livello di risorsa, nella console Google Cloud, sfogliare la cryptoKey utilizzata per il provisioning MCS. Aggiungere l’account Citrix DaaS a un anello di chiavi o a una chiave utilizzata per il provisioning del catalogo.

Suggerimento:

Con questa opzione, non è possibile sfogliare le chiavi regionali per il progetto nell’inventario perché l’account Citrix DaaS non dispone delle autorizzazioni di elenco a livello di progetto sulle risorse Cloud KMS. Tuttavia, è comunque possibile eseguire il provisioning di un catalogo utilizzando CMEK specificando il

cryptoKeyIdcorretto nelle proprietà personalizzateProvScheme, descritte di seguito.

Provisioning con CMEK utilizzando proprietà personalizzate

Quando si crea lo schema di provisioning tramite PowerShell, specificare una proprietà CryptoKeyId in ProvScheme CustomProperties. Ad esempio:

'<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="CryptoKeyId" Value="<yourCryptoKeyId>" />

</CustomProperties>'

<!--NeedCopy-->

Il cryptoKeyId deve essere specificato nel seguente formato:

projectId:location:keyRingName:cryptoKeyName

Ad esempio, se si desidera utilizzare la chiave my-example-key nell’anello di chiavi my-example-key-ring nella regione us-east1 e nel progetto con ID my-example-project-1, le impostazioni personalizzate di ProvScheme sarebbero simili a:

'<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="CryptoKeyId" Value="my-example-project-1:us-east1:my-example-key-ring:my-example-key" />

</CustomProperties>'

<!--NeedCopy-->

Tutti i dischi e le immagini sottoposti a provisioning MCS correlati a questo schema di provisioning utilizzano questa chiave di crittografia gestita dal cliente.

Suggerimento:

Se si utilizzano chiavi globali, la posizione delle proprietà del cliente deve indicare

globale non il nome della regione, che nell’esempio precedente è us-east1. Ad esempio:<Property xsi:type="StringProperty" Name="CryptoKeyId" Value="my-example-project-1:global:my-example-key-ring:my-example-key" />.

Rotazione delle chiavi gestite dal cliente

Google Cloud non supporta la rotazione delle chiavi su dischi o immagini persistenti esistenti. Una volta che una macchina è stata sottoposta a provisioning, è legata alla versione della chiave in uso al momento della sua creazione. Tuttavia, è possibile creare una nuova versione della chiave e quella nuova chiave viene utilizzata per le macchine appena sottoposte a provisioning o per le risorse create quando un catalogo viene aggiornato con una nuova immagine master.

Considerazioni importanti sugli anelli di chiavi

Gli anelli di chiavi non possono essere rinominati o eliminati. Inoltre, si potrebbero incorrere in costi imprevisti durante la loro configurazione. Quando si elimina o si rimuove un anello di chiavi, Google Cloud visualizza un messaggio di errore:

Sorry, you can't delete or rename keys or key rings. We were concerned about the security implications of allowing multiple keys or key versions over time to have the same resource name, so we decided to make names immutable. (And you can't delete them, because we wouldn't be able to do a true deletion--there would still have to be a tombstone tracking that this name had been used and couldn't be reused).

We're aware that this can make things untidy, but we have no immediate plans to change this.

If you want to avoid getting billed for a key or otherwise make it unavailable, you can do so by deleting all the key versions; neither keys nor key rings are billed for, just the active key versions within the keys.

<!--NeedCopy-->

Suggerimento:

Per maggiori informazioni, vedere Modifica o eliminazione di un anello di chiavi dalla console.

Compatibilità con l’accesso uniforme a livello di bucket

Citrix DaaS è compatibile con la policy di controllo degli accessi uniforme a livello di bucket su Google Cloud. Questa funzionalità aumenta l’uso della policy IAM che concede le autorizzazioni a un account di servizio per consentire la manipolazione delle risorse, inclusi i bucket di archiviazione. Con il controllo degli accessi uniforme a livello di bucket, Citrix DaaS consente di utilizzare un elenco di controllo degli accessi (ACL) per controllare l’accesso ai bucket di archiviazione o agli oggetti archiviati in essi. Vedere Accesso uniforme a livello di bucket per una panoramica sull’accesso uniforme a livello di bucket di Google Cloud. Per informazioni sulla configurazione, vedere Richiedere l’accesso uniforme a livello di bucket.

URL degli endpoint di servizio

È necessario avere accesso ai seguenti URL:

https://oauth2.googleapis.comhttps://cloudresourcemanager.googleapis.comhttps://compute.googleapis.comhttps://storage.googleapis.comhttps://cloudbuild.googleapis.com

Progetti Google Cloud

Esistono fondamentalmente due tipi di progetti Google Cloud:

- Progetto di provisioning: in questo caso, l’account amministratore corrente possiede le macchine sottoposte a provisioning nel progetto. Questo progetto è anche chiamato progetto locale.

- Progetto VPC condiviso: progetto in cui le macchine create nel progetto di provisioning utilizzano il VPC dal progetto VPC condiviso. L’account amministratore utilizzato per il progetto di provisioning ha autorizzazioni limitate in questo progetto, in particolare, solo le autorizzazioni per utilizzare il VPC.

Autorizzazioni GCP richieste

Questa sezione contiene l’elenco completo delle autorizzazioni GCP. Utilizzare l’intero set di autorizzazioni come indicato nella sezione affinché la funzionalità funzioni correttamente.

Nota:

GCP sta introducendo modifiche al comportamento predefinito e all’uso degli account di servizio di Cloud Build Services dopo il 29 aprile 2024. Per maggiori informazioni, vedere Modifica dell’account di servizio di Cloud Build. I progetti Google esistenti con l’API Cloud Build abilitata prima del 29 aprile 2024 non sono interessati da questa modifica. Tuttavia, se si desidera mantenere il comportamento esistente di Cloud Build Service dopo il 29 aprile, è possibile creare o applicare la policy dell’organizzazione per disabilitare l’applicazione dei vincoli prima di abilitare l’API. Se si imposta la nuova policy dell’organizzazione, è comunque possibile seguire le autorizzazioni esistenti in questa sezione e gli elementi contrassegnati come Prima della modifica dell’account di servizio Cloud Build. In caso contrario, seguire le autorizzazioni esistenti e gli elementi contrassegnati come Dopo la modifica dell’account di servizio Cloud Build.

Creazione di una connessione host

-

Autorizzazioni minime richieste per l’account di servizio Citrix Cloud nel progetto di provisioning:

compute.instanceTemplates.list compute.instances.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.list compute.zones.list resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Amministratore Compute

- Utente Cloud Datastore

-

Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Citrix Cloud nel progetto VPC condiviso:

compute.networks.list compute.subnetworks.list resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Utente di rete Compute

Gestione dell’alimentazione delle VM

Autorizzazioni minime richieste per l’account di servizio Citrix Cloud nel progetto di provisioning in caso di cataloghi gestiti solo per l’alimentazione:

compute.instanceTemplates.list

compute.instances.list

compute.instances.get

compute.instances.reset

compute.instances.resume

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.networks.list

compute.projects.get

compute.regions.list

compute.subnetworks.list

compute.zones.list

resourcemanager.projects.get

compute.zoneOperations.get

<!--NeedCopy-->

I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Amministratore Compute

- Utente Cloud Datastore

Creazione, aggiornamento o eliminazione di VM

-

Autorizzazioni minime richieste per l’account di servizio Citrix Cloud nel progetto di provisioning:

cloudbuild.builds.create cloudbuild.builds.get cloudbuild.builds.list compute.acceleratorTypes.list compute.diskTypes.get compute.diskTypes.list compute.disks.create compute.disks.createSnapshot compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.firewalls.create compute.firewalls.delete compute.firewalls.list compute.globalOperations.get compute.images.create compute.images.delete compute.images.get compute.images.list compute.images.setLabels compute.images.useReadOnly compute.instanceTemplates.create compute.instanceTemplates.delete compute.instanceTemplates.get compute.instanceTemplates.list compute.instanceTemplates.useReadOnly compute.instances.attachDisk compute.instances.create compute.instances.delete compute.instances.detachDisk compute.instances.get compute.instances.list compute.instances.reset compute.instances.resume compute.instances.setDeletionProtection compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.start compute.instances.stop compute.instances.suspend compute.machineTypes.get compute.machineTypes.list compute.networks.list compute.networks.updatePolicy compute.nodeGroups.list compute.nodeTemplates.get compute.projects.get compute.regions.list compute.snapshots.create compute.snapshots.delete compute.snapshots.list compute.snapshots.get compute.snapshots.setLabels compute.snapshots.useReadOnly compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zoneOperations.get compute.zoneOperations.list compute.zones.get compute.zones.list iam.serviceAccounts.actAs resourcemanager.projects.get storage.buckets.create storage.buckets.delete storage.buckets.get storage.buckets.list storage.buckets.update storage.objects.create storage.objects.delete storage.objects.get storage.objects.list compute.networks.get compute.resourcePolicies.use <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Amministratore Compute

- Amministratore archiviazione

- Editor Cloud Build

- Utente account di servizio

- Utente Cloud Datastore

-

(Prima della modifica dell’account di servizio Cloud Build): Autorizzazioni minime richieste per l’account di servizio Cloud Build nel progetto di provisioning richieste dal servizio Google Cloud Build durante il download del disco di istruzioni di preparazione su MCS:

-

(Dopo la modifica dell’account di servizio Cloud Build): Autorizzazioni minime richieste per l’account di servizio Cloud Compute nel progetto di provisioning richieste dal servizio Google Cloud Compute durante il download del disco di istruzioni di preparazione su MCS:

compute.disks.create compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.images.get compute.images.list compute.images.useReadOnly compute.instances.create compute.instances.delete compute.instances.get compute.instances.getSerialPortOutput compute.instances.list compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.machineTypes.list compute.networks.get compute.networks.list compute.projects.get compute.subnetworks.list compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.list iam.serviceAccounts.actAs logging.logEntries.create pubsub.topics.publish resourcemanager.projects.get source.repos.get source.repos.list storage.buckets.create storage.buckets.get storage.buckets.list storage.objects.create storage.objects.delete storage.objects.get storage.objects.list <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Account di servizio Cloud Build (dopo la modifica dell’account di servizio Cloud Build, è l’account di servizio Cloud Compute)

- Amministratore istanze Compute

- Utente account di servizio

-

Autorizzazioni minime richieste per l’account di servizio Cloud Compute nel progetto di provisioning richieste dal servizio Google Cloud Build durante il download del disco di istruzioni di preparazione su MCS:

resourcemanager.projects.get storage.objects.create storage.objects.get storage.objects.list <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Utente di rete Compute

- Utente account di archiviazione

- Utente Cloud Datastore

- (Prima della modifica dell’account di servizio Cloud Build): Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Cloud Build nel progetto di provisioning richieste dal servizio Google Cloud Build durante il download del disco di istruzioni di preparazione su MCS:

-

(Dopo la modifica dell’account di servizio Cloud Build): Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Cloud Compute nel progetto di provisioning richieste dal servizio Google Cloud Compute durante il download del disco di istruzioni di preparazione su MCS:

compute.firewalls.list compute.networks.list compute.subnetworks.list compute.subnetworks.use resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Utente di rete Compute

- Utente account di archiviazione

- Utente Cloud Datastore

-

Autorizzazioni aggiuntive richieste per Cloud Key Management Service (KMS) per l’account di servizio Citrix Cloud nel progetto di provisioning:

cloudkms.cryptoKeys.get cloudkms.cryptoKeys.list cloudkms.keyRings.get cloudkms.keyRings.list <!--NeedCopy-->I seguenti ruoli definiti da Google hanno le autorizzazioni sopra elencate:

- Visualizzatore Compute KMS

Autorizzazioni generali

Di seguito sono riportate le autorizzazioni per l’account di servizio Citrix Cloud nel progetto di provisioning per tutte le funzionalità supportate in MCS. Queste autorizzazioni forniscono la migliore compatibilità per il futuro:

resourcemanager.projects.get

cloudbuild.builds.create

cloudbuild.builds.get

cloudbuild.builds.list

compute.acceleratorTypes.list

compute.diskTypes.get

compute.diskTypes.list

compute.disks.create

compute.disks.createSnapshot

compute.disks.delete

compute.disks.get

compute.disks.setLabels

compute.disks.use

compute.disks.useReadOnly

compute.firewalls.create

compute.firewalls.delete

compute.firewalls.list

compute.globalOperations.get

compute.images.create

compute.images.delete

compute.images.get

compute.images.list

compute.images.setLabels

compute.images.useReadOnly

compute.instanceTemplates.create

compute.instanceTemplates.delete

compute.instanceTemplates.get

compute.instanceTemplates.list

compute.instanceTemplates.useReadOnly

compute.instances.attachDisk

compute.instances.create

compute.instances.delete

compute.instances.detachDisk

compute.instances.get

compute.instances.list

compute.instances.reset

compute.instances.resume

compute.instances.setDeletionProtection

compute.instances.setLabels

compute.instances.setMetadata

compute.instances.setTags

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.instances.update

compute.instances.updateAccessConfig

compute.instances.updateDisplayDevice

compute.instances.updateSecurity

compute.instances.updateShieldedInstanceConfig

compute.instances.updateShieldedVmConfig

compute.machineTypes.get

compute.machineTypes.list

compute.networks.list

compute.networks.updatePolicy

compute.nodeGroups.list

compute.nodeTemplates.get

compute.projects.get

compute.regions.list

compute.snapshots.create

compute.snapshots.delete

compute.snapshots.list

compute.snapshots.get

compute.snapshots.setLabels

compute.snapshots.useReadOnly

compute.subnetworks.get

compute.subnetworks.list

compute.subnetworks.use

compute.subnetworks.useExternalIp

compute.zoneOperations.get

compute.zoneOperations.list

compute.zones.get

compute.zones.list

resourcemanager.projects.get

storage.buckets.create

storage.buckets.delete

storage.buckets.get

storage.buckets.list

storage.buckets.update

storage.objects.create

storage.objects.delete

storage.objects.get

storage.objects.list

cloudkms.cryptoKeys.get

cloudkms.cryptoKeys.list

cloudkms.keyRings.get

cloudkms.keyRings.list

compute.disks.list

compute.instances.setServiceAccount

compute.networks.get

compute.networks.use

compute.networks.useExternalIp

iam.serviceAccounts.actAs

compute.resourcePolicies.use

<!--NeedCopy-->

Maggiori informazioni

In questo articolo

- Requisiti

- Abilitare le API di Google Cloud

- Configurare e aggiornare gli account di servizio

- Abilitare l’accesso privato di Google

- Aggiungere una connessione

- Preparare un’istanza VM master e un disco persistente

- Creare un catalogo di macchine

- Gestire il catalogo di macchine

- Gestione dell’alimentazione

- Proteggere l’eliminazione accidentale delle macchine

- Importare macchine Google Cloud create manualmente

- Virtual Private Cloud condiviso

- Abilitare la selezione della zona

- Anteprima: Utilizzo delle chiavi di crittografia gestite dal cliente (CMEK)

- Compatibilità con l’accesso uniforme a livello di bucket

- URL degli endpoint di servizio

- Progetti Google Cloud

- Autorizzazioni GCP richieste

- Maggiori informazioni