Gestire le chiavi di sicurezza

Nota:

È necessario utilizzare questa funzionalità in combinazione con StoreFront™ 1912 LTSR CU2 o versioni successive.

Questa funzionalità consente di autorizzare solo le macchine StoreFront e Citrix Gateway approvate a comunicare con i Citrix Delivery Controller. Dopo aver abilitato questa funzionalità, tutte le richieste che non contengono la chiave vengono bloccate. Utilizzare questa funzionalità per aggiungere un ulteriore livello di sicurezza per proteggere dagli attacchi provenienti dalla rete interna.

Un flusso di lavoro generale per l’utilizzo di questa funzionalità è il seguente:

-

Abilitare Studio per visualizzare le impostazioni della funzionalità.

-

Configurare le impostazioni per il proprio sito (utilizzare la console di Studio o PowerShell).

-

Configurare le impostazioni in StoreFront (utilizzare PowerShell).

-

Configurare le impostazioni in Citrix ADC (utilizzare PowerShell).

Abilitare Studio per visualizzare le impostazioni della funzionalità

Per impostazione predefinita, le impostazioni per le chiavi di sicurezza sono nascoste da Studio. Per abilitare Studio a visualizzarle, utilizzare l’SDK PowerShell come segue:

Per abilitare la funzionalità, eseguire questi passaggi:

- Eseguire l’SDK PowerShell remoto di Citrix Virtual Apps and Desktops™.

- In una finestra di comando, eseguire i seguenti comandi:

-

Add-PSSnapIn Citrix*. Questo comando aggiunge gli snap-in Citrix. Set-ConfigSiteMetadata -Name "Citrix_DesktopStudio_SecurityKeyManagementEnabled" -Value "True"

-

Per maggiori informazioni sull’SDK PowerShell remoto, consultare SDK e API.

Configurare le impostazioni per il proprio sito

È possibile configurare le impostazioni in Studio utilizzando la console di Studio o PowerShell.

Utilizzare la console di Studio

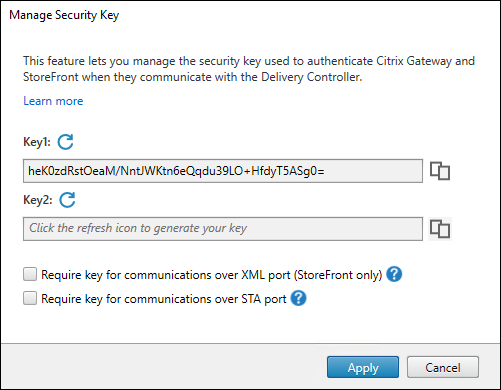

Dopo aver abilitato Studio per visualizzare le impostazioni della funzionalità, andare su Studio > Configuration > Manage Security Key. Potrebbe essere necessario fare clic su Refresh (Aggiorna) affinché l’opzione Manage Security Key (Gestisci chiave di sicurezza) venga visualizzata.

La finestra Manage Security Key (Gestisci chiave di sicurezza) viene visualizzata dopo aver fatto clic su Manage Security Key (Gestisci chiave di sicurezza).

Importante:

- Sono disponibili due chiavi per l’uso. È possibile utilizzare la stessa chiave o chiavi diverse per le comunicazioni sulle porte XML e STA. Si consiglia di utilizzare una sola chiave alla volta. La chiave non utilizzata viene impiegata solo per la rotazione delle chiavi.

- Non fare clic sull’icona di aggiornamento per aggiornare la chiave già in uso. In caso contrario, si verificherà un’interruzione del servizio.

Fare clic sull’icona di aggiornamento per generare nuove chiavi.

Richiedi chiave per le comunicazioni sulla porta XML (solo StoreFront). Se selezionato, richiede una chiave per autenticare le comunicazioni sulla porta XML. StoreFront comunica con Citrix Cloud tramite questa porta. Per informazioni sulla modifica della porta XML, consultare l’articolo del Knowledge Center CTX127945.

Richiedi chiave per le comunicazioni sulla porta STA. Se selezionato, richiede una chiave per autenticare le comunicazioni sulla porta STA. Citrix Gateway e StoreFront comunicano con Citrix Cloud tramite questa porta. Per informazioni sulla modifica della porta STA, consultare l’articolo del Knowledge Center CTX101988.

Dopo aver applicato le modifiche, fare clic su Close (Chiudi) per uscire dalla finestra Manage Security Key (Gestisci chiave di sicurezza).

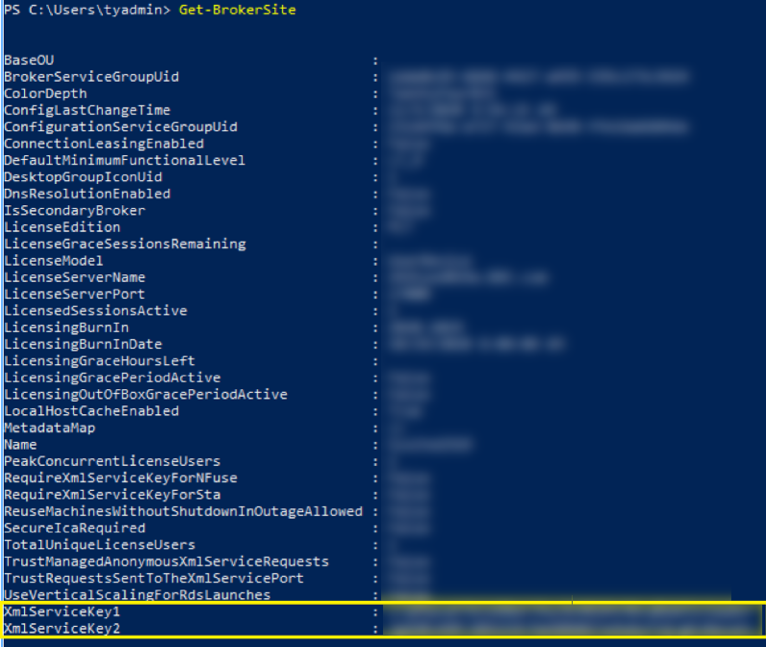

Utilizzare PowerShell

Di seguito sono riportati i passaggi di PowerShell equivalenti alle operazioni di Studio.

-

Eseguire l’SDK PowerShell remoto di Citrix Virtual Apps and Desktops.

- In una finestra di comando, eseguire il seguente comando:

Add-PSSnapIn Citrix*

- Eseguire i seguenti comandi per generare una chiave e configurare Key1:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey1 <la chiave generata>

- Eseguire i seguenti comandi per generare una chiave e configurare Key2:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey2 <la chiave generata>

- Eseguire uno o entrambi i seguenti comandi per abilitare l’uso di una chiave nell’autenticazione delle comunicazioni:

- Per autenticare le comunicazioni sulla porta XML:

Set-BrokerSite -RequireXmlServiceKeyForNFuse $true

- Per autenticare le comunicazioni sulla porta STA:

Set-BrokerSite -RequireXmlServiceKeyForSta $true

- Per autenticare le comunicazioni sulla porta XML:

Consultare la guida dei comandi PowerShell per indicazioni e sintassi.

Configurare le impostazioni in StoreFront

Dopo aver completato la configurazione in Studio, è necessario configurare le impostazioni pertinenti in StoreFront utilizzando PowerShell.

Sul server StoreFront, eseguire i seguenti comandi PowerShell:

| Per configurare la chiave per le comunicazioni sulla porta XML, utilizzare il comando [Set-STFStoreFarm | https://developer-docs.citrix.com/en-us/storefront-powershell-sdk/current-release/Set-STFStoreFarm.html]. Ad esempio |

$store = Get-STFStoreService -VirtualPath [Path to store]

$farm = Get-STFStoreFarm -StoreService $store -FarmName [Resource feed name]

Set-STFStoreFarm -Farm $farm -XMLValidationEnabled $true -XMLValidationSecret [secret]

<!--NeedCopy-->

Immettere i valori appropriati per i seguenti parametri:

Path to storeResource feed namesecret

Per configurare la chiave per le comunicazioni sulla porta STA, utilizzare i comandi New-STFSecureTicketAuthority e Set-STFRoamingGateway. Ad esempio:

$gateway = Get-STFRoamingGateway -Name [Gateway name]

$sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

$sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2

<!--NeedCopy-->

Immettere i valori appropriati per i seguenti parametri:

Gateway nameSTA URLSecret

Consultare la guida dei comandi PowerShell per indicazioni e sintassi.

Configurare le impostazioni in Citrix ADC

Nota:

La configurazione di questa funzionalità in Citrix ADC non è richiesta a meno che non si utilizzi Citrix ADC come gateway. Se si utilizza Citrix ADC, seguire i passaggi seguenti.

-

Assicurarsi che la seguente configurazione prerequisito sia già presente:

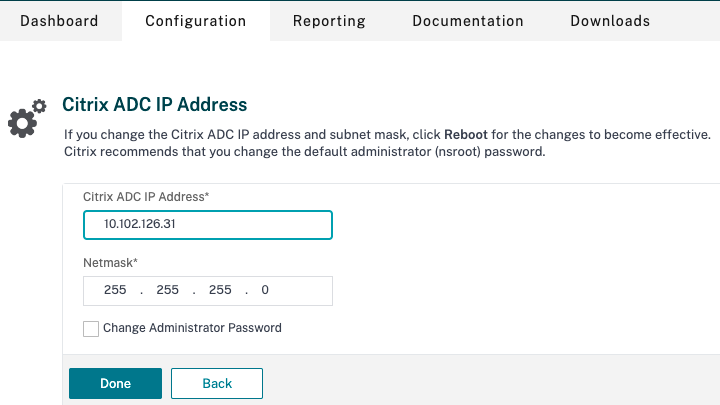

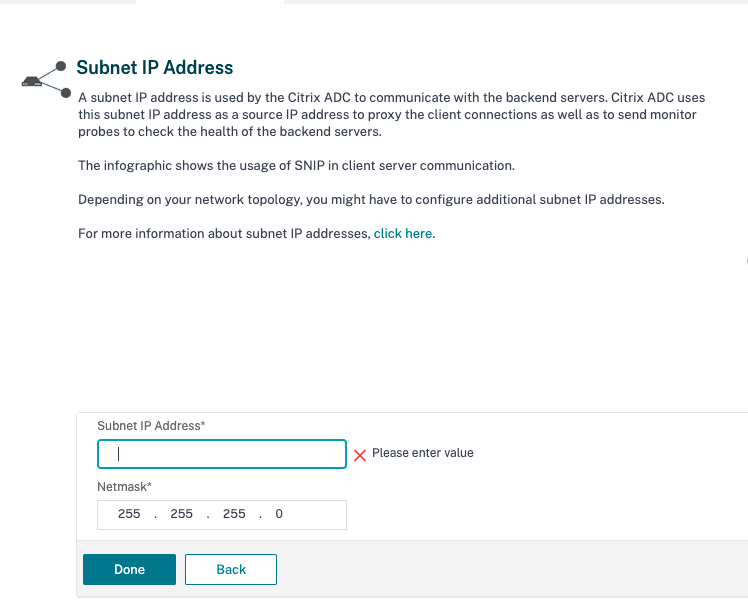

- I seguenti indirizzi IP relativi a Citrix ADC sono configurati.

- Indirizzo IP di gestione di Citrix ADC (NSIP) per l’accesso alla console di Citrix ADC. Per i dettagli, consultare Configurazione dell’indirizzo NSIP.

- Indirizzo IP di subnet (SNIP) per abilitare la comunicazione tra l’appliance Citrix ADC e i server back-end. Per i dettagli, consultare Configurazione degli indirizzi IP di subnet.

- Indirizzo IP virtuale di Citrix Gateway e indirizzo IP virtuale del bilanciatore di carico per accedere all’appliance ADC per l’avvio della sessione. Per i dettagli, consultare Creare un server virtuale.

- Le modalità e le funzionalità richieste nell’appliance Citrix ADC sono abilitate.

- Per abilitare le modalità, nell’interfaccia grafica di Citrix ADC andare su System > Settings > Configure Mode (Sistema > Impostazioni > Configura modalità).

- Per abilitare le funzionalità, nell’interfaccia grafica di Citrix ADC andare su System > Settings > Configure Basic Features (Sistema > Impostazioni > Configura funzionalità di base).

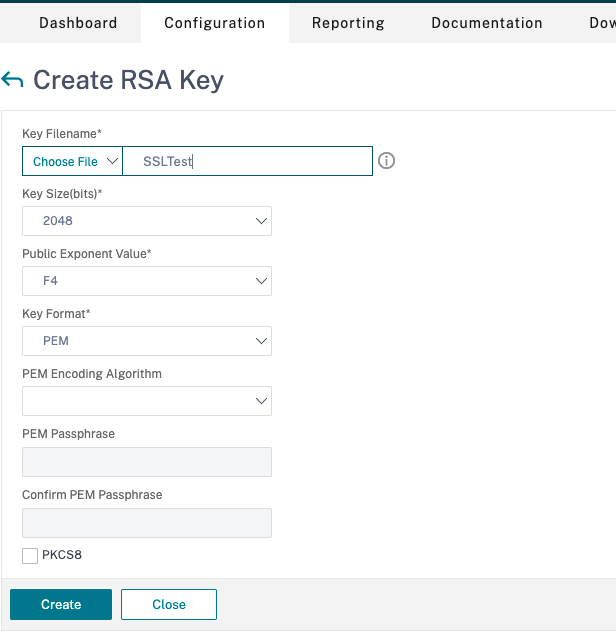

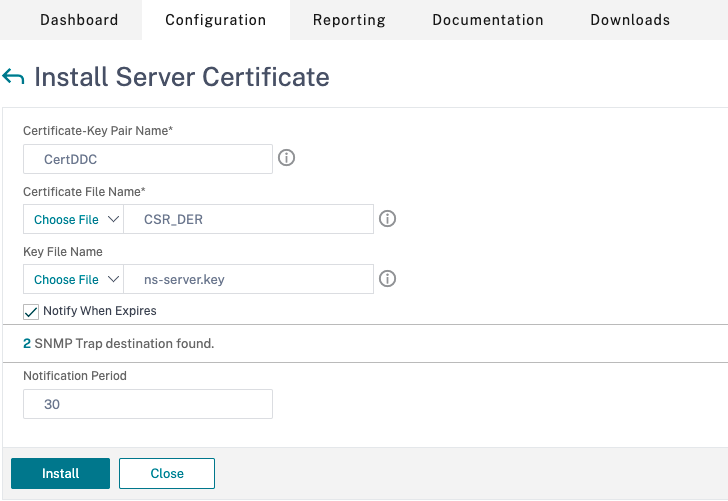

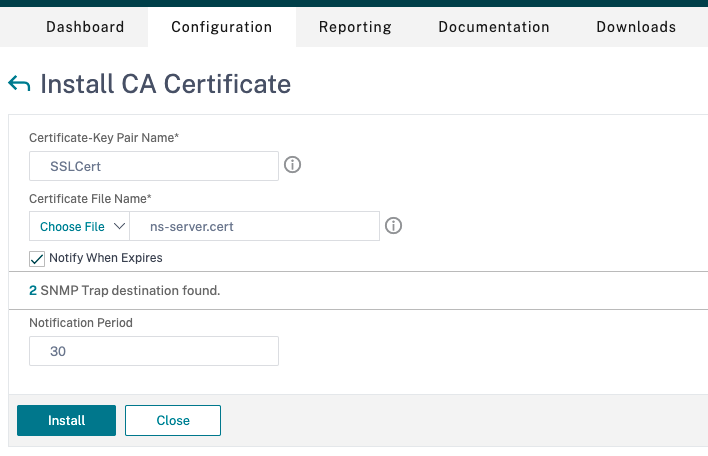

- Le configurazioni relative ai certificati sono complete.

- La richiesta di firma del certificato (CSR) è stata creata. Per i dettagli, consultare Creare un certificato.

- I certificati server e CA e i certificati radice sono installati. Per i dettagli, consultare Installare, collegare e aggiornare.

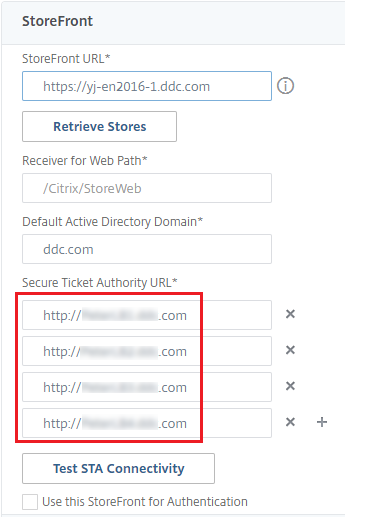

- È stato creato un Citrix Gateway per Citrix Virtual Desktops. Testare la connettività facendo clic sul pulsante Test STA Connectivity (Test connettività STA) per confermare che i server virtuali siano online. Per i dettagli, consultare Configurazione di Citrix ADC per Citrix Virtual Apps and Desktops.

- I seguenti indirizzi IP relativi a Citrix ADC sono configurati.

-

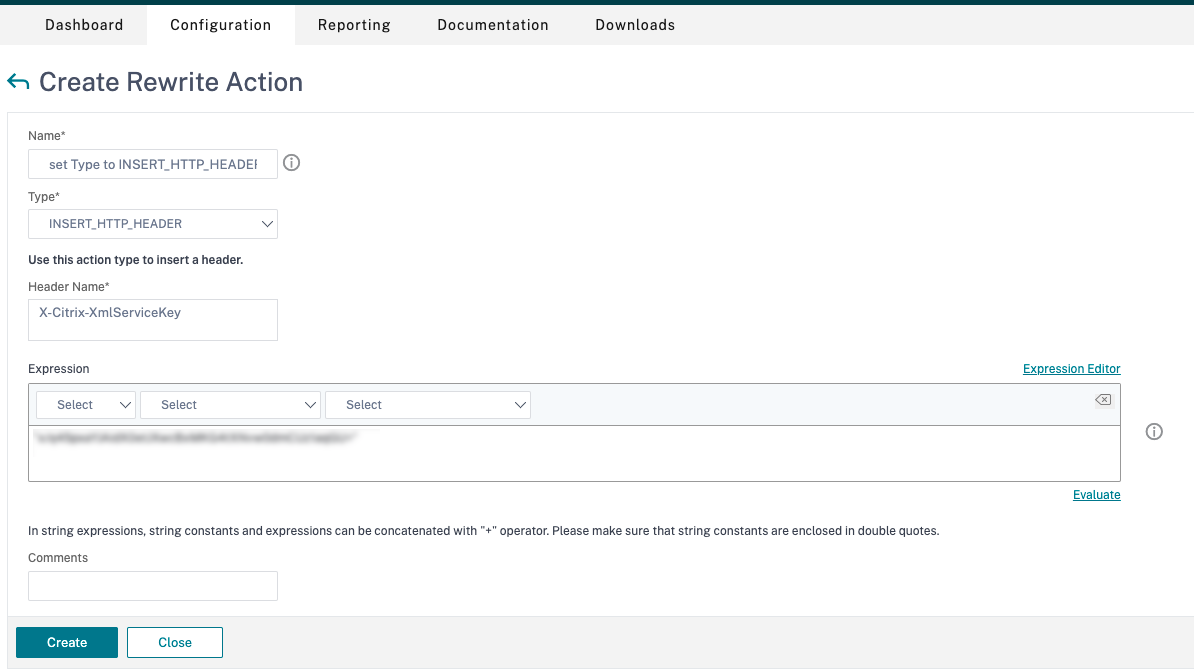

Aggiungere un’azione di riscrittura. Per i dettagli, consultare Configurazione di un’azione di riscrittura.

- Andare su AppExpert > Rewrite > Actions (AppExpert > Riscrittura > Azioni).

- Fare clic su Add (Aggiungi) per aggiungere un’azione di riscrittura. È possibile denominare l’azione come “set Type to INSERT_HTTP_HEADER”.

- In Type (Tipo), selezionare INSERT_HTTP_HEADER.

- In Header Name (Nome intestazione), immettere X-Citrix-XmlServiceKey.

- In Expression (Espressione), aggiungere

<XmlServiceKey1 value>tra virgolette. È possibile copiare il valore di XmlServiceKey1 dalla configurazione del Desktop Delivery Controller™.

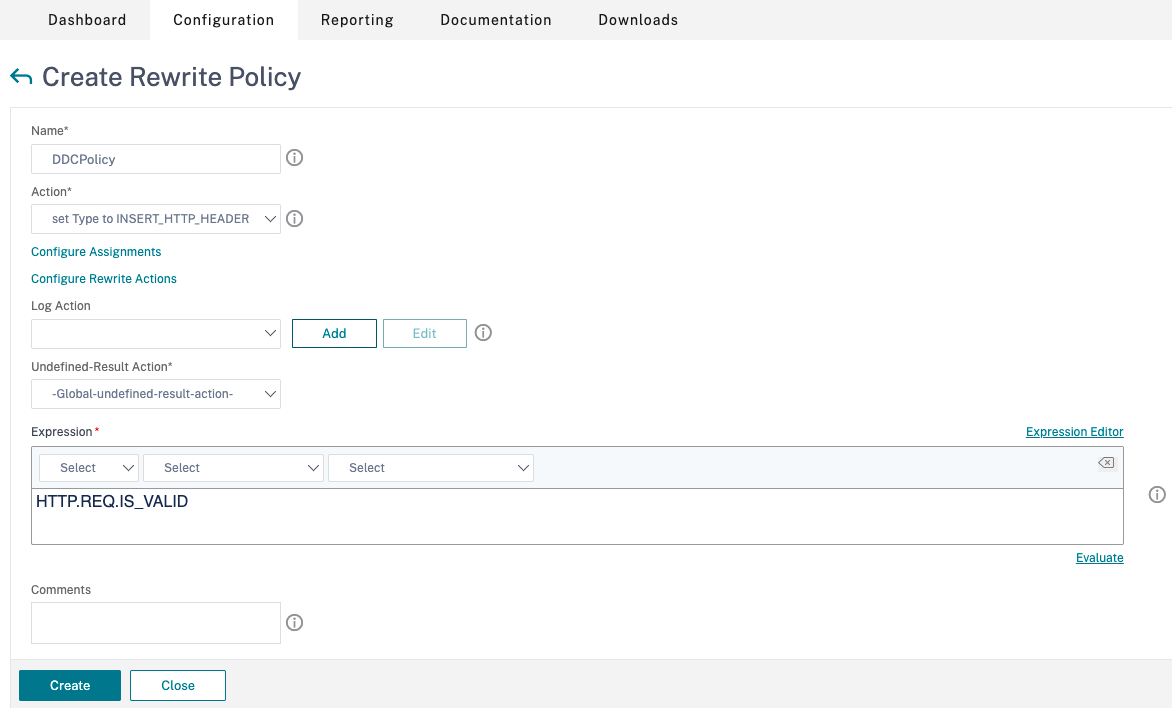

- Aggiungere un criterio di riscrittura. Per i dettagli, consultare Configurazione di un criterio di riscrittura.

-

Andare su AppExpert > Rewrite > Policies (AppExpert > Riscrittura > Criteri).

-

Fare clic su Add (Aggiungi) per aggiungere un criterio.

- In Action (Azione), selezionare l’azione creata nel passaggio precedente.

- In Expression (Espressione), aggiungere HTTP.REQ.IS_VALID.

- Fare clic su OK.

-

-

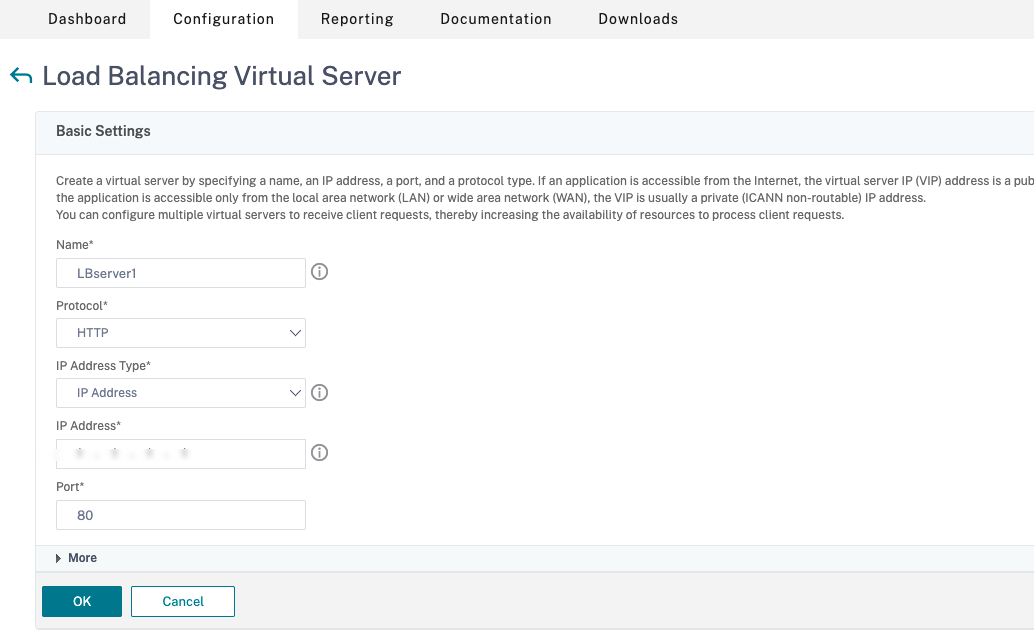

Configurare il bilanciamento del carico. È necessario configurare un server virtuale di bilanciamento del carico per ogni server STA. In caso contrario, le sessioni non verranno avviate.

Per i dettagli, consultare Configurare il bilanciamento del carico di base.

- Creare un server virtuale di bilanciamento del carico.

- Andare su Traffic Management > Load Balancing > Servers (Gestione del traffico > Bilanciamento del carico > Server).

- Nella pagina Virtual Servers (Server virtuali), fare clic su Add (Aggiungi).

- In Protocol (Protocollo), selezionare HTTP.

- Aggiungere l’indirizzo IP virtuale del bilanciamento del carico e in Port (Porta) selezionare 80.

- Fare clic su OK.

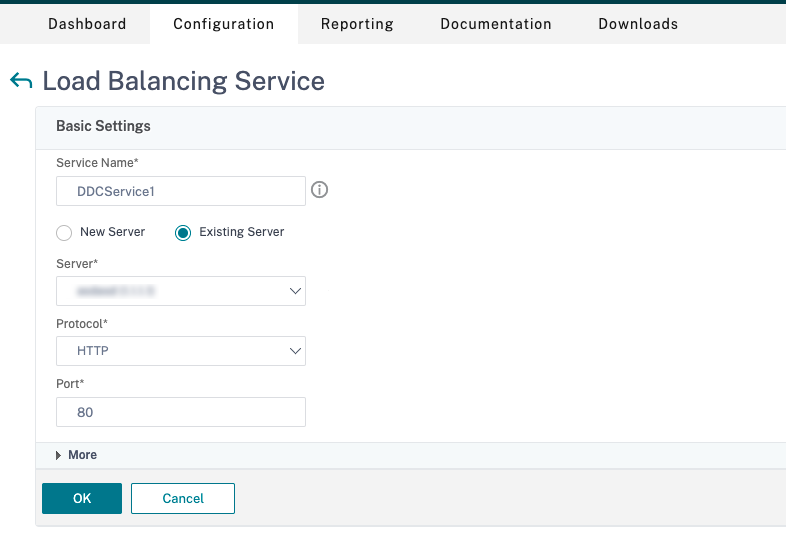

- Creare un servizio di bilanciamento del carico.

- Andare su Traffic Management > Load Balancing > Services (Gestione del traffico > Bilanciamento del carico > Servizi).

- In Existing Server (Server esistente), selezionare il server virtuale creato nel passaggio precedente.

- In Protocol (Protocollo), selezionare HTTP e in Port (Porta) selezionare 80.

- Fare clic su OK e quindi su Done (Fatto).

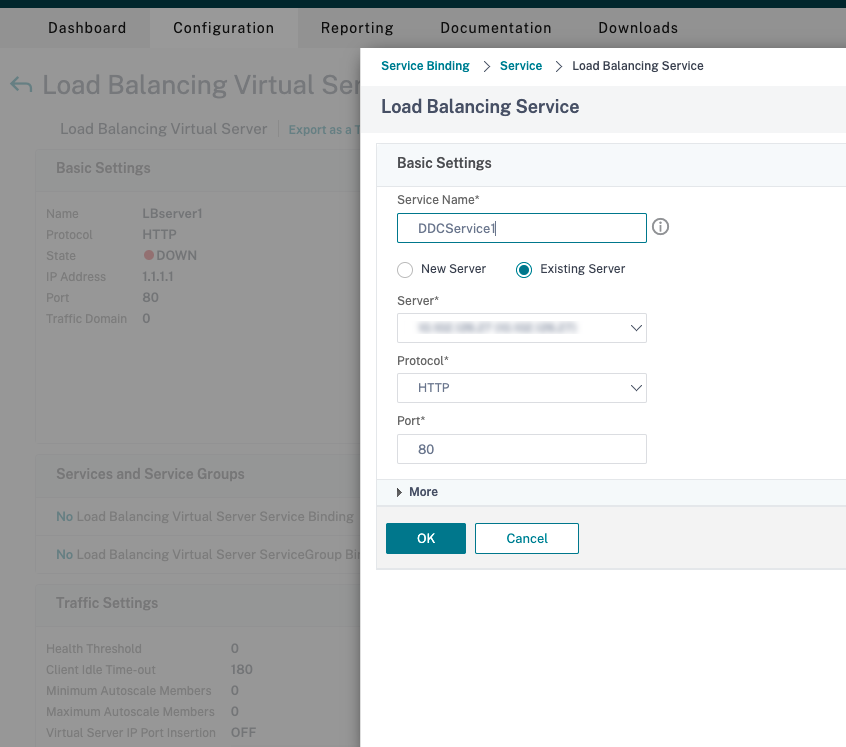

- Associare il servizio al server virtuale.

- Selezionare il server virtuale creato in precedenza e fare clic su Edit (Modifica).

- In Services and Service Groups (Servizi e gruppi di servizi), fare clic su No Load Balancing Virtual Server Service Binding (Nessuna associazione di servizi del server virtuale di bilanciamento del carico).

- In Service Binding (Associazione servizio), selezionare il servizio creato in precedenza.

- Fare clic su Bind (Associa).

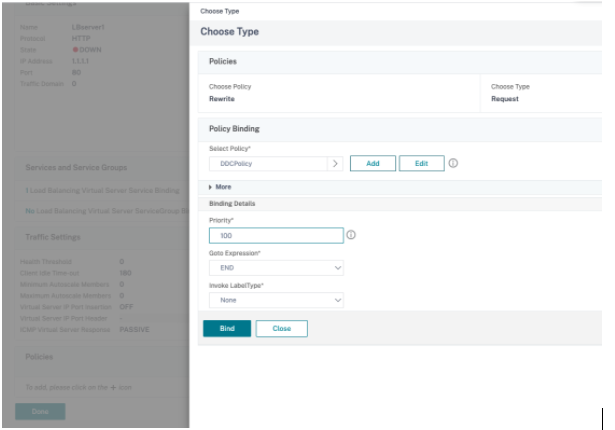

- Associare il criterio di riscrittura creato in precedenza al server virtuale.

- Selezionare il server virtuale creato in precedenza e fare clic su Edit (Modifica).

- In Advanced Settings (Impostazioni avanzate), fare clic su Policies (Criteri) e quindi nella sezione Policies (Criteri) fare clic su +.

- In Choose Policy (Scegli criterio), selezionare Rewrite (Riscrittura) e in Choose Type (Scegli tipo), selezionare Request (Richiesta).

- Fare clic su Continue (Continua).

- In Select Policy (Seleziona criterio), selezionare il criterio di riscrittura creato in precedenza.

- Fare clic su Bind (Associa).

- Fare clic su Done (Fatto).

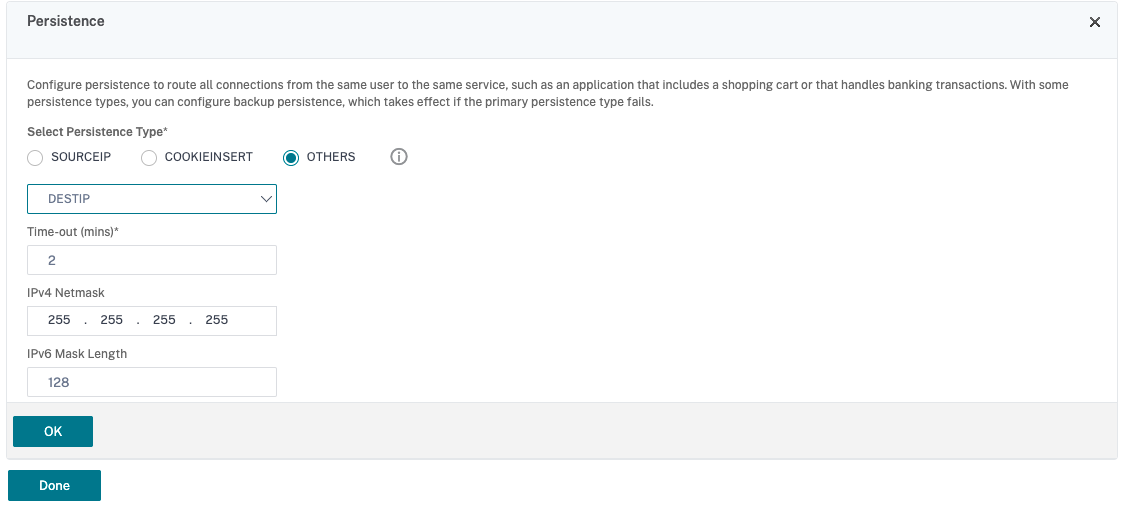

- Configurare la persistenza per il server virtuale, se necessario.

- Selezionare il server virtuale creato in precedenza e fare clic su Edit (Modifica).

- In Advanced Settings (Impostazioni avanzate), fare clic su Persistence (Persistenza).

- Selezionare il tipo di persistenza come Others (Altro).

- Selezionare DESTIP per creare sessioni di persistenza basate sull’indirizzo IP del servizio selezionato dal server virtuale (l’indirizzo IP di destinazione).

- In IPv4 Netmask (Maschera di rete IPv4), aggiungere la maschera di rete uguale a quella del DDC.

- Fare clic su OK.

- Ripetere questi passaggi anche per l’altro server virtuale.

- Creare un server virtuale di bilanciamento del carico.

Modifiche alla configurazione se l’appliance Citrix ADC è già configurata con Citrix Virtual Desktops™

Se l’appliance Citrix ADC è già stata configurata con Citrix Virtual Desktops, per utilizzare la funzionalità Secure XML è necessario apportare le seguenti modifiche alla configurazione.

- Prima dell’avvio della sessione, modificare l’URL dell’autorità del ticket di sicurezza del gateway per utilizzare i FQDN dei server virtuali di bilanciamento del carico.

- Assicurarsi che il parametro

TrustRequestsSentToTheXmlServicePortsia impostato su False. Per impostazione predefinita, il parametroTrustRequestsSentToTheXmlServicePortè impostato su False. Tuttavia, se il cliente ha già configurato Citrix ADC per Citrix Virtual Desktops, il parametroTrustRequestsSentToTheXmlServicePortè impostato su True.

- Nell’interfaccia grafica di Citrix ADC, andare su Configuration > Integrate with Citrix Products (Configurazione > Integra con prodotti Citrix) e fare clic su XenApp and XenDesktop®.

-

Selezionare l’istanza del gateway e fare clic sull’icona di modifica.

-

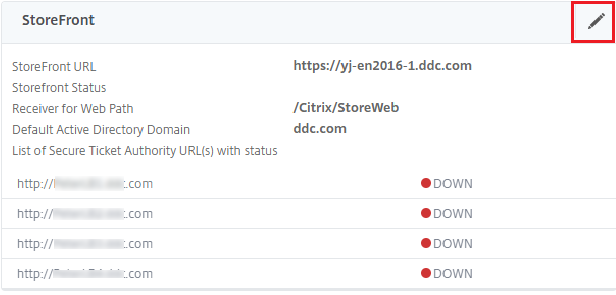

Nel riquadro StoreFront, fare clic sull’icona di modifica.

- Aggiungere l’URL dell’autorità del ticket di sicurezza.

- Se la funzionalità Secure XML è abilitata, l’URL STA deve essere l’URL del servizio di bilanciamento del carico.

- Se la funzionalità Secure XML è disabilitata, l’URL STA deve essere l’URL di STA (indirizzo del DDC) e il parametro TrustRequestsSentToTheXmlServicePort sul DDC deve essere impostato su True.